Er zijn details naar voren gekomen over een voorheen ongedocumenteerde malwarecampagne die werd ondernomen door de Iraanse MuddyWater Advanced Persistent Threat (APT)-groep, gericht op Turkse particuliere organisaties en overheidsinstellingen.

"Deze campagne maakt gebruik van kwaadaardige pdf's, XLS-bestanden en Windows-uitvoerbare bestanden om kwaadaardige PowerShell-gebaseerde downloaders in te zetten die als eerste aanknopingspunten in de onderneming van het doelwit fungeren", aldus Cisco Talos-onderzoekers Asheer Malhotra en Vitor Ventura. zei in een nieuw verschenen rapport.

De ontwikkeling komt als het Amerikaanse Cyber Command, eerder deze maand, de APT . gekoppeld aan het Iraanse Ministerie van Inlichtingen en Veiligheid (MOIS).

De inbraken, waarvan wordt aangenomen dat ze pas in november 2021 zijn georkestreerd, waren gericht tegen Turkse overheidsinstanties, waaronder de Wetenschappelijke en Technologische Onderzoeksraad van Turkije (TUBITAK), met behulp van bewapende Excel-documenten en PDF-bestanden die worden gehost op door aanvallers gecontroleerde of media-sharing websites.

Deze maldocs deden zich voor als legitieme documenten van de Turkse ministeries van Volksgezondheid en Binnenlandse Zaken, waarbij de aanvallen begonnen met het uitvoeren van kwaadaardige macro's die erin waren ingebed om de infectieketen te verspreiden en PowerShell-scripts naar het besmette systeem te laten vallen.

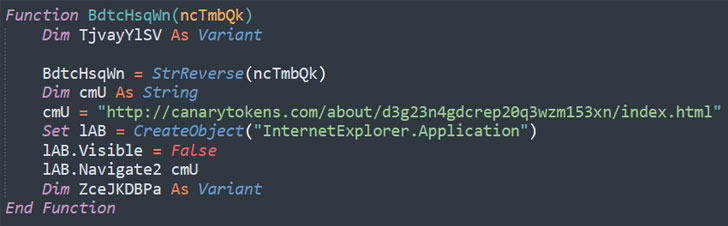

Een nieuwe toevoeging aan het arsenaal aan tactieken, technieken en procedures (TTP's) van de groep is het gebruik van kanarie-tokens in de macrocode, een mechanisme waarvan de onderzoekers vermoeden dat het wordt gebruikt om succesvolle infectie van doelen te volgen, analyse te dwarsbomen en te detecteren of de lading servers worden aan de andere kant geblokkeerd.

Kanarie penningen, ook wel bekend als honingmunten, zijn identifiers die zijn ingebed in objecten zoals documenten, webpagina's en e-mails, die, wanneer ze worden geopend, een waarschuwing in de vorm van een HTTP-verzoek activeren, waarmee de operator wordt gewaarschuwd dat het object is geopend.

Het PowerShell-script downloadt en voert vervolgens de volgende payload uit, ook een PowerShell-script dat zich in de metadata van de maldoc bevindt, die op zijn beurt fungeert als downloader voor een derde, niet-geïdentificeerde PowerShell-code die uiteindelijk op het geïnfecteerde eindpunt wordt uitgevoerd.

In een tweede variant van de aanvallen die door Talos werden waargenomen, bleken de PDF-documenten met ingesloten links te verwijzen naar Windows-uitvoerbare bestanden in plaats van de Excel-bestanden, die vervolgens de infectieketen instrumenteerden om de PowerShell-downloaders te implementeren.

Bovendien zeiden de onderzoekers dat ze ten minste twee verschillende versies hebben gevonden van het uitvoerbare bestand dat is geleverd door de tegenstander gericht op de telecommunicatiesector in Armenië in juni 2021 en Pakistaanse entiteiten in augustus 2021, wat de mogelijkheid vergroot dat MuddyWater betrokken is geweest bij meerdere aanvallen als onderdeel van één lange doorlopende campagne.

De onthulling volgt ook de los van een Private Industry Notification (PIN) door het Amerikaanse Federal Bureau of Investigation (FBI) vorige week, waarin de kwaadaardige cyberactiviteiten worden beschreven van een in Iran gevestigd cyberbedrijf genaamd Emennet Pasargad, dat was gekoppeld aan een geavanceerde beïnvloedingscampagne georkestreerd om zich te mengen in de presidentsverkiezingen van 2020.

"Deze actoren zijn zeer capabel en gemotiveerd om hun spionageactiviteiten uit te voeren", concluderen de onderzoekers. "Met nieuwe technieken zoals kanarie-tokens die worden gebruikt om succesvolle infectie van doelen te volgen, heeft MuddyWater hun aanpassingsvermogen en onwil bewezen om zichzelf ervan te weerhouden andere landen aan te vallen."