De financieel gemotiveerde hackgroep Octo Tempest, verantwoordelijk voor de aanvallen MGM Resorts International en Caesars Entertainment in september, is gebrandmerkt “een van de gevaarlijkste financiële criminele groepen” door het Incident Response and Threat Intelligence-team van Microsoft.

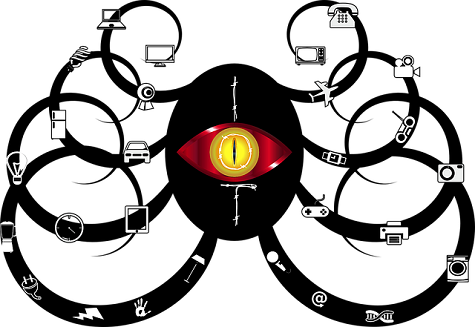

De groep, ook wel bekend als 0 ktapus, Verspreide Spin, en UNC 3944, is sinds begin 2022 actief en richtte zich in eerste instantie op telecom- en outsourcingbedrijven SIM-swap-aanvallen.

Later schakelde het over op afpersing met behulp van gestolen gegevens, en medio 2023 was de groep een partnerschap aangegaan ALPHV/BlackCat-ransomware, waarbij aanvankelijk gebruik werd gemaakt van de ALPHV Collections-leksite en later de ransomware werd ingezet, waarbij de nadruk lag op VMWare ESXi-servers.

Microsoft's diepgaande post over de groep en haar uitgebreide scala aan tactieken, technieken en procedures (TTP's) beschrijft de evolutie van Octo Tempest en de soepelheid van zijn activiteiten.

“In recente campagnes hebben we gezien dat Octo Tempest een breed scala aan TTP’s gebruikt om door complexe hybride omgevingen te navigeren, gevoelige gegevens te exfiltreren en gegevens te versleutelen,” het rapport merkt op. “Octo Tempest maakt gebruik van vakmanschap dat veel organisaties niet hebben in hun typische dreigingsmodellen, zoals sms-phishing, sim-swapping en geavanceerde social engineering-technieken.”

Het meerarmige 0ktapus-cybercriminaliteitsplaybook

De groep verkrijgt initiële toegang via geavanceerde social engineering-technieken, waarbij ze zich vaak richten op werknemers met toegang tot netwerkrechten, waaronder ondersteunings- en helpdeskpersoneel.

De aanvallers bellen deze personen en proberen hen over te halen om gebruikerswachtwoorden opnieuw in te stellen, authenticatietokens te wijzigen of toe te voegen, of een RMM-hulpprogramma (Remote Monitoring and Management) te installeren.

De groep gaat niet verder dan het gebruik van persoonlijke informatie, zoals huisadressen en familienamen, of zelfs het uiten van fysieke bedreigingen, om slachtoffers te dwingen zakelijke toegangsgegevens te delen.

Tijdens de beginfase van de aanvallen voert Octo Tempest uitgebreide verkenningen uit, waaronder het verzamelen van gegevens over gebruikers, groepen en apparaatinformatie, en het verkennen van de netwerkarchitectuur, de onboarding van medewerkers en het wachtwoordbeleid.

De groep gebruikt tools als PingCastle en ADRecon voor Active Directory-verkenning, en de PureStorage FlashArray PowerShell SDK voor het opsommen van opslagarrays.

Ze dringen diep door in multi-cloudomgevingen, coderepository's en serverinfrastructuur, met als doel de toegang te valideren en voet aan de grond te plannen voor volgende aanvalsfasen, een proces dat de groep helpt hun activiteiten binnen gerichte omgevingen te verbeteren.

Samenwerken met de Russen: een ongekende combinatie van tactieken en hulpmiddelen

Callie Guenther, senior manager onderzoek naar cyberdreigingen bij Critical Start, zegt dat de samenwerking van de Engelssprekende Octo Tempest met de Russisch sprekende BlackCat-groep een “ongekende samensmelting” betekent van middelen, technische hulpmiddelen en verfijnde ransomware-tactieken.

“Historisch gezien zorgden de duidelijke grenzen tussen Oost-Europese en Engelssprekende cybercriminelen voor enige schijn van regionale afbakening”, legt ze uit. “Deze alliantie stelt Octo Tempest nu in staat om op een breder canvas te opereren, zowel geografisch als in termen van potentiële doelwitten.”

Ze merkt op dat de convergentie van Oost-Europese cyberexpertise met de taalkundige en culturele nuances van Engelssprekende bedrijven de lokalisatie en effectiviteit van hun aanvallen vergroot.

Vanuit haar perspectief is de veelzijdige aanpak die Octo Tempest hanteert bijzonder alarmerend.

"Naast hun technische bekwaamheid beheersen ze de kunst van social engineering, waarbij ze hun tactieken hebben aangepast om zich naadloos in de beoogde organisaties te imiteren en op te gaan", zegt ze. “Dit, gecombineerd met hun aansluiting bij de formidabele BlackCat-ransomwaregroep, versterkt hun dreigingsveelvoud.”

Ze merkt op dat de echte zorg ontstaat als je je realiseert dat ze zich hebben gediversifieerd van specifieke industrieën naar een breder spectrum en nu niet meer bang zijn hun toevlucht te nemen tot regelrechte fysieke bedreigingen, wat een zorgwekkende escalatie van cybercriminele tactieken aantoont.

Tony Goulding, cybersecurity-evangelist bij Delinea, is het ermee eens dat de combinatie van geavanceerde technieken, het brede scala aan beoogde industrieën en hun agressieve aanpak – zelfs hun toevlucht nemen tot fysieke bedreigingen – de gevaarlijkste aspecten van de groep zijn.

“Organisaties zouden zich grote zorgen moeten maken”, legt hij uit. “Omdat ze moedertaalsprekers van het Engels zijn, kunnen ze effectiever brede social engineering-campagnes lanceren in vergelijking met BlackCat.”

Hij zegt dat dit vooral nuttig is bij het gebruik van idiolectische methoden om tijdens telefoongesprekken overtuigend de identiteit van werknemers na te bootsen.

“Vaardigheid in het Engels helpt hen ook om overtuigender phishing-berichten te maken voor hun kenmerkende sms-phishing- en sim-swapping-technieken”, voegt hij eraan toe.

Diepgaande verdediging

Guenther zegt dat de verdediging tegen de financiële activiteiten van Octo Tempest een reeks proactieve en reactieve maatregelen omvat, waarbij het principe van de minste privileges wordt nageleefd om beperkte toegang te garanderen.

“Cryptocurrencies moeten worden opgeslagen in offline cold wallets om de online blootstelling te minimaliseren”, adviseert ze. “Voortdurende systeemupdates en anti-ransomware-oplossingen kunnen de meeste ransomware-implementaties dwarsbomen.”

Geavanceerde netwerkmonitoring kan afwijkende datastromen detecteren, wat wijst op mogelijke pogingen tot data-exfiltratie.

“In geval van inbreuken of aanvallen kan een gevestigde strategie voor incidentrespons leiden tot onmiddellijke actie”, voegt ze eraan toe. “Het gezamenlijk delen van dreigingsinformatie met branchegenoten kan organisaties ook op de hoogte houden van opkomende dreigingen en tegenmaatregelen.”

Goulding wijst erop dat voorlichting, bewustwordingstraining en technische controles die bevoorrechte accounts beveiligen en de toegang tot werkstations en servers beschermen van cruciaal belang zijn.

“Het plaatsen van obstakels op het pad van dreigingsactoren in de hele aanvalsketen, om ze van hun speelboek af te leiden en ruis te genereren, is van groot belang voor vroege detectie”, zegt hij. “Hoe geavanceerder en bedrevener de aanvalsgroep is, hoe beter ze voorbereid zullen zijn. Investeren in de beste tools die moderne mogelijkheden omvatten, is dus de beste keuze.”

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- Bron: https://www.darkreading.com/threat-intelligence/octo-tempest-group-threatens-physical-violence-social-engineering-tactic