Onderzoekers hebben de recente inbreuk op JumpCloud toegeschreven aan een filiaal van Noord-Koreaanse Lazarus-groep. Vroege indicaties suggereren dat de groep financieel gemotiveerd was, voornamelijk gericht op cryptocurrency en blockchain-bedrijven.

JumpCloud is een enterprise directory-as-a-service provider die volgens zijn website meer dan 180,000 klanten bedient, waaronder Monday.com, GoFundMe en anderen. 6sense volgt zijn platform als de 32e meest populaire in identiteits- en toegangsbeheer (IAM), met een 0.2% marktaandeel.

Op 12 juli heeft JumpCloud CISO Robert Phan onthuld in een blogpost "een geavanceerde, door een natiestaat gesponsorde dreigingsactor die ongeoorloofde toegang tot onze systemen heeft verkregen om zich te richten op een kleine en specifieke groep van onze klanten." Welke natiestaat precies was tot vandaag onduidelijk, toen Tom Hegel, senior dreigingsonderzoeker bij SentinelOne, koppelde de door hackers gecontroleerde infrastructuur aan Noord-Korea. Hegel bracht de aanval ook in verband met een social engineering-campagne geïdentificeerd door Github op 18 juli.

Crowdstrike, rechtstreeks werkend met JumpCloud, bood meer specifieke attributie vandaag naar Reuters, waarin ze een onderafdeling van de Lazarus Group noemen die ze volgen "Labyrint Chollima."

Nu, in samenwerking met slachtoffers van de inbreuk, vullen onderzoekers van Mandiant nog meer van de puzzel in. In aankomend onderzoek is het cyberbeveiligingsbedrijf van plan om te onthullen dat de hackers zich voornamelijk richten op de Web3-industrie en inloggegevens stelen van crypto- en blockchain-bedrijven voor vervolgaanvallen.

JumpCloud Breach-chronologie

JumpCloud werd op 27 juni om 3:13 uur UTC voor het eerst bewust van verdachte activiteiten. Het gebeurde "op een intern orkestratiesysteem dat we herleidden tot een geavanceerde spear-phishing-campagne", schreef Pham, die de week ervoor, op 22 juni, begon.

De aanvallers waren erin geslaagd om "een specifiek deel van onze infrastructuur" te bereiken, gaf Pham toe, terwijl hij met succes een data-injectie-aanval uitvoerde tegen het commandokader van het bedrijf. Om de schade te beperken, schreef hij, “hebben we referenties geroteerd, de infrastructuur herbouwd en een aantal andere acties ondernomen om ons netwerk en onze perimeter verder te beveiligen. Daarnaast hebben we ons voorbereide incidentresponsplan geactiveerd en hebben we samengewerkt met onze Incident Response (IR)-partner om alle systemen en logboeken te analyseren op mogelijke activiteit. Het was ook op dat moment, als onderdeel van ons IR-plan, dat we contact opnamen met de politie en de politie betrokken bij ons onderzoek.”

Het eerste bewijs van een klantcompromis werd op 3 juli om 35:5 UTC ontdekt. Het bedrijf bracht de getroffen klanten op de hoogte en startte later die dag een geforceerde roulatie van alle beheerders-API-sleutels.

JumpCloud heeft nog niet bekendgemaakt hoeveel klanten zijn getroffen door de inbreuk, of hoe erg. Pham merkte wel op dat "de aanvalsvector die door de dreigingsactor wordt gebruikt, is beperkt".

Hoe IoC's naar de DVK wezen

JumpCloud had zijn hackers geïdentificeerd als een natiestaatentiteit. Maar welke?

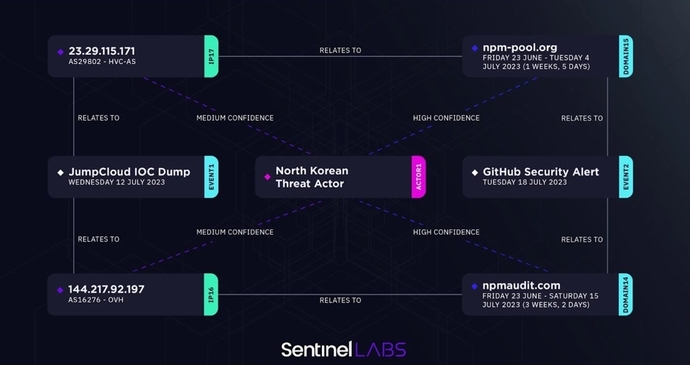

Het bewijs was binnen de openbaar gemaakte indicatoren van compromis (IOC's). Met hen, zegt Hegel, "kan ik zelf in de IP's duiken, proberen hun profiel te begrijpen, zien wat er nog meer op die server wordt gebruikt, waar die domeinen mee praten." In één geval verbond Hegel een IP met een domein dat was geïdentificeerd in een andere social engineering-campagne die GitHub toeschreef aan Noord-Koreaanse hackers.

Hegel bracht langzaam de opdrachtinfrastructuur van de aanvaller in kaart — een IP-adres dat verband hield met een domein, een domein dat verband hield met een eerder bekende cluster of aanval.

De aanvallers lieten bepaalde digitale vingerafdrukken achter, zoals hoe en wanneer het werd geregistreerd, evenals "de timing van hoe het wordt omgezet naar andere servers en andere willekeurige technische kenmerken zoals het SSL-certificaat of de software die op die server draait", verduidelijkt Hegel. "Er zijn een miljoen verschillende attributen die we kunnen gebruiken om de vingerafdruk van een server te profileren, die in dit geval overlapt met andere Noord-Koreaanse dingen."

De afbeelding hierboven laat zien hoe de twee campagnes, en de verschillende domeinen en IP's daarin, met elkaar verbonden zijn. “Als je dat allemaal samenvoegt, begrijp je dat dit één grote set infrastructuur is. Het heeft allemaal met elkaar te maken', legt Hegel uit. “En wie zie ik opereren vanuit deze infrastructuur? Op dat moment zien we dat het overlapt met meerdere clusters van andere Lazarus-campagnes.”

Gericht op de crypto-industrie

Als IAM-serviceprovider biedt JumpCloud een direct pad voor hackers om inloggegevens van bedrijven te stelen die nuttig kunnen zijn voor vervolgaanvallen. Maar wat voor aanvallen was Lazarus deze keer van plan?

Ook hier waren achteraf gezien aanwijzingen. Zoals in de blogpost van JumpCloud, waar Pham opmerkte hoe de aanval, verre van een algemene spray-and-pray-campagne, "uiterst gericht was en beperkt tot specifieke klanten."

En er was de GitHub-aanval waarop Hegel een verband legde. In dat geval zijn "veel van deze gerichte accounts verbonden met de blockchain-, cryptocurrency- of online goksectoren", merkte Github op in zijn blogpost.

In een verklaring over de JumpCloud-aanvallers, gedeeld met Dark Reading, onthulde Mandiant, "met groot vertrouwen dat dit een op cryptocurrency gericht element is binnen het Reconnaissance General Bureau (RGB) van de DVK, gericht op bedrijven met cryptocurrency-verticaal om inloggegevens en verkenningsgegevens te verkrijgen", schreef de verkoper. "Dit is een financieel gemotiveerde bedreigingsactor waarvan we hebben gezien dat hij zich steeds meer richt op de cryptocurrency-industrie en verschillende blockchain-platforms."

Volgens Austin Larsen, Mandiant senior incident response consultant bij Google Cloud, heeft Mandiant geen financiële gevolgen vastgesteld voor de JumpCloud-slachtoffers waarmee het heeft gewerkt. Dat lijkt echter alleen maar te zijn omdat "deze campagne voornamelijk gericht was op het verkrijgen van referenties van prioritaire doelen en verkenningsgegevens voor toekomstige inbraken", zegt hij. In ten minste één geval heeft het team zelfs "bewijs gevonden dat de acteur zijn doel van het verzamelen van referenties van prioritaire doelen met succes heeft voltooid".

Noord-Koreaanse hackers gericht op de crypto-industrie om het Kim-regime te financieren is niets nieuws. Maar de JumpCloud-aanval herhaalt hoe verfijnd en succesvol hun voortdurende strategie is geworden. 'Ze zijn erg creatief', denkt Hegel. "Het toont echt hun begrip en hun wens om aanvallen op de toeleveringsketen op meerdere niveaus uit te voeren."

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. Automotive / EV's, carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- BlockOffsets. Eigendom voor milieucompensatie moderniseren. Toegang hier.

- Bron: https://www.darkreading.com/attacks-breaches/north-korean-attackers-targeted-crypto-companies-in-jumpcloud-breach