ESET 연구

ESET Research가 가장 많이 발생하는 봇넷 중 하나를 제거하는 데 사용된 킬 스위치를 발견한 방법

01 11월 2023 • , 3 분. 읽다

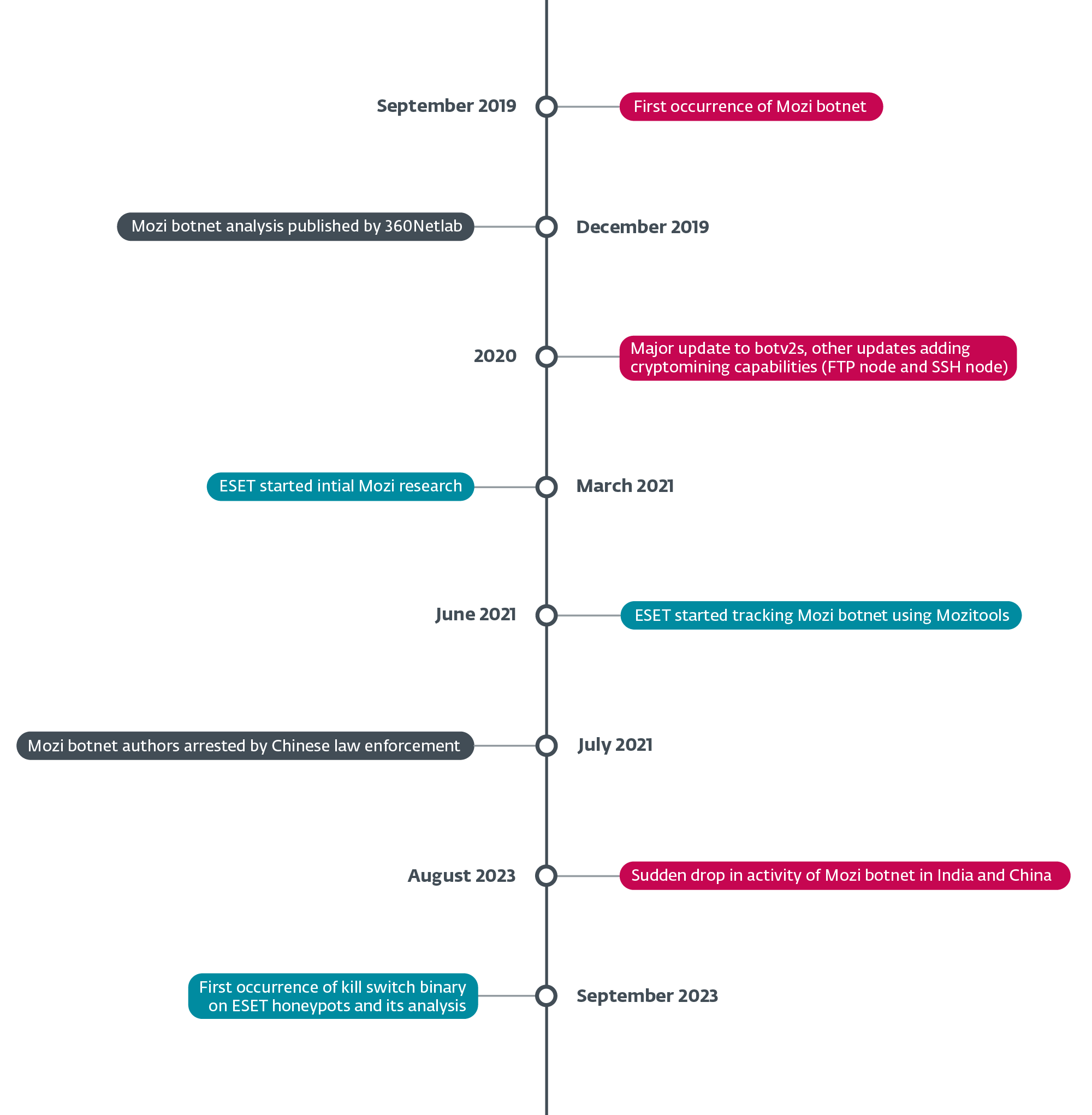

2023년 8월, 매년 수십만 개의 IoT 장치의 취약점을 악용하는 것으로 악명 높은 Mozi 봇넷의 활동이 갑작스럽고 예상치 못한 급증을 경험했습니다. XNUMX월 XNUMX일 인도에서 처음 관찰됨th, 2023년 그리고 일주일 후인 16월 XNUMX일 중국에서th, 이 신비한 실종으로 인해 Mozi 봇의 기능 대부분이 제거되었습니다.

이 사건에 대한 조사 결과 27월 XNUMX일에 킬 스위치가 발견되었습니다.th, 2023. 우리는 BitTorrent의 BT-DHT(Distributed Sloppy Hash Table) 프로토콜의 일반적인 캡슐화가 누락된 사용자 데이터그램 프로토콜(UDP) 메시지 내에서 제어 페이로드(구성 파일)를 발견했습니다. 게시 중단을 주도한 사람은 제어 페이로드를 XNUMX번 보냈고, 매번 봇에게 HTTP를 통해 자체 업데이트를 다운로드하고 설치하도록 지시했습니다.

킬 스위치는 다음을 포함한 여러 기능을 시연했습니다.

- 상위 프로세스, 즉 원본 Mozi 악성 코드를 종료합니다.

- sshd 및 dropbear와 같은 일부 시스템 서비스를 비활성화합니다.

- 원본 Mozi 파일을 자체 파일로 교체합니다.

- 일부 라우터/장치 구성 명령 실행,

- 다양한 포트에 대한 액세스 비활성화(iptables -j DROP), 그리고

- 대체된 원본 Mozi 파일과 동일한 기반 구축

우리는 제어 페이로드의 두 가지 버전을 확인했는데, 최신 버전은 통계 목적으로 원격 서버에 핑을 보내는 기능을 추가하는 등 약간의 수정을 거쳐 첫 번째 버전을 포함하는 봉투 역할을 했습니다.

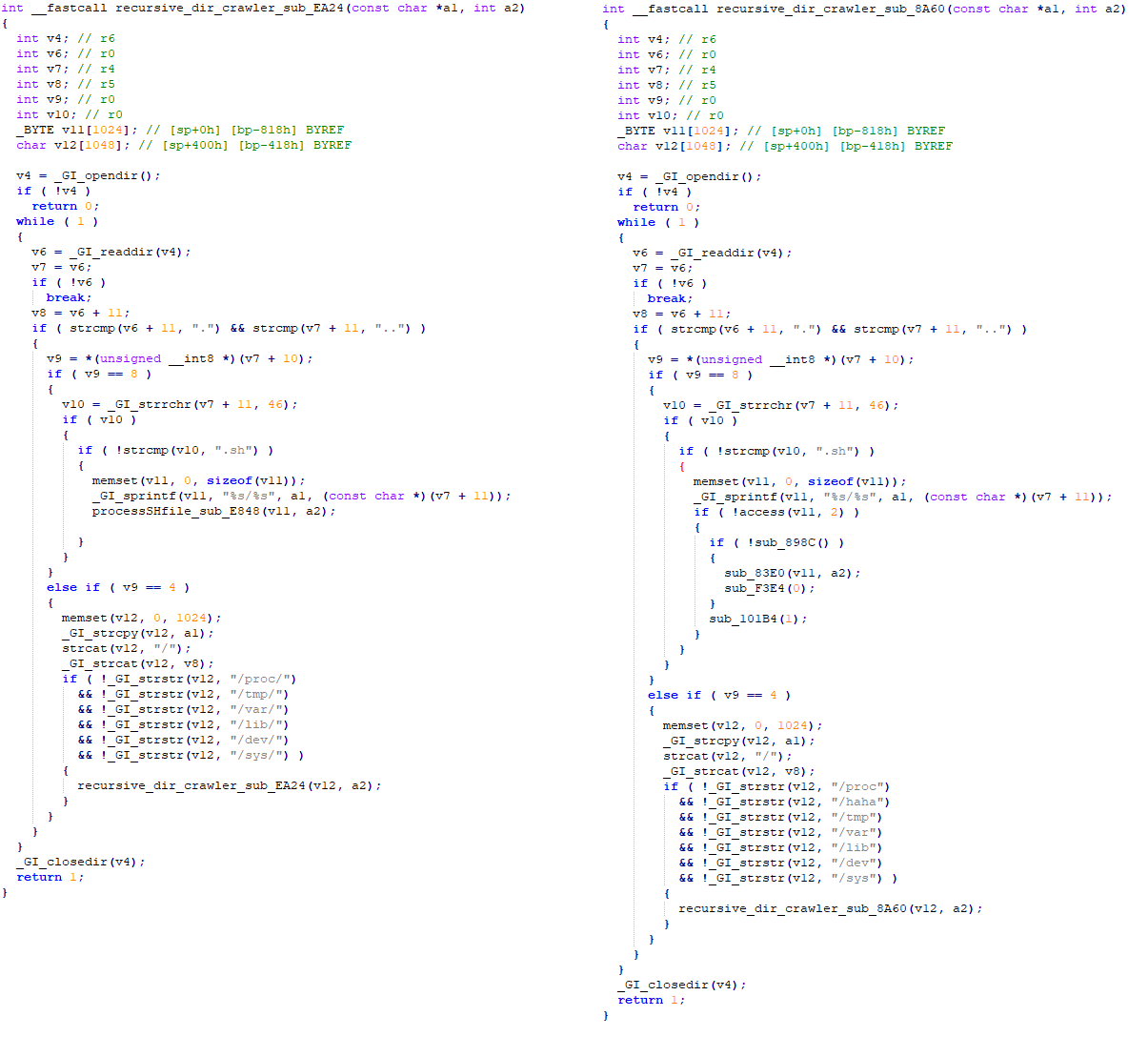

기능이 대폭 감소했음에도 불구하고 Mozi 봇은 지속성을 유지하여 의도적이고 계산된 게시 중단을 나타냅니다. 킬 스위치에 대한 우리의 분석은 봇넷의 원래 소스 코드와 최근 사용된 바이너리 사이의 강력한 연결과 제어 페이로드에 서명하기 위한 올바른 개인 키의 사용을 보여줍니다(그림 2 참조).

이는 이 게시 중단의 잠재적인 창시자가 두 명임을 암시하는 가설로 이어집니다. Mozi 봇넷 제작자 또는 제작자에게 협력을 강요하는 중국 법 집행 기관입니다. 인도와 중국에서 봇을 순차적으로 표적으로 삼는 것은 한 국가를 먼저 표적으로 삼고 일주일 후에 다른 국가를 표적으로 삼아 의도적으로 게시 중단이 수행되었음을 시사합니다.

가장 많이 발생하는 IoT 봇넷 중 하나의 소멸은 사이버 포렌식의 흥미로운 사례로, 이러한 봇넷이 실제로 어떻게 생성, 운영 및 해체되는지에 대한 흥미로운 기술 정보를 제공합니다. 우리는 이 사건을 계속 조사하고 있으며 앞으로 몇 달 안에 자세한 분석을 발표할 것입니다. 하지만 지금으로서는 질문이 남아있습니다. 누가 묵지를 죽였는가?

WeLiveSecurity에 게시된 연구에 대한 문의 사항은 다음으로 문의하십시오. Threatintel@eset.com.

ESET Research는 비공개 APT 인텔리전스 보고서 및 데이터 피드를 제공합니다. 본 서비스에 대한 문의사항은 ESET 위협 인텔리전스 페이지.

IoC

파일

|

SHA-1 |

파일 이름 |

Detection System |

상품 설명 |

|

758BA1AB22DD37F0F9D6FD09419BFEF44F810345 |

mozi.m |

리눅스/Mozi.A |

원본 Mozi 봇. |

|

9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA |

ud.7 |

리눅스/Mozi.C |

Mozi 봇 킬 스위치. |

네트워크

|

IP |

도메인 |

호스팅 제공 업체 |

처음 본 |

세부 정보 |

|

157.119.75[.]16 |

해당 사항 없음 |

AS135373 EFLYPRO-AS-AP EFLY 네트워크 제한 |

2023-09-20 |

킬 스위치 호스팅 서버 |

MITRE ATT&CK 기술

이 테이블은 다음을 사용하여 제작되었습니다. 버전 13 MITRE ATT&CK 프레임워크.

|

술책 |

ID |

성함 |

상품 설명 |

|

자원 개발 |

인프라 확보: 가상 사설 서버 |

Mozi 킬 스위치 운영자는 서버를 임대했습니다. eflycloud.com 업데이트 파일을 호스팅합니다. Mozi 킬 스위치 운영자는 BT-DHT 네트워크에서 페이로드를 전송하는 여러 서버를 임대했습니다. |

|

|

초기 액세스 |

공개 애플리케이션 악용 |

Mozi 킬 스위치 운영자는 BT-DHT 네트워크의 Mozi 클라이언트에 업데이트 명령을 보냈습니다. |

|

|

고집 |

부팅 또는 로그온 초기화 스크립트: RC 스크립트 |

킬 스위치는 다음과 같은 여러 스크립트를 생성합니다. /etc/rc.d/rc.local., 지속성을 확립합니다. |

|

|

여과 |

대체 프로토콜을 통한 유출: 암호화되지 않은 비-C2 프로토콜을 통한 유출 |

킬 스위치는 모니터링 목적으로 운영자에게 ICMP 핑을 보냅니다. |

|

|

영향 |

서비스 중지 |

킬 스위치는 SSH 서비스를 중지하고 iptables를 통한 해당 서비스에 대한 액세스를 차단합니다.. |

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- PlatoData.Network 수직 생성 Ai. 자신에게 권한을 부여하십시오. 여기에서 액세스하십시오.

- PlatoAiStream. 웹3 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 플라톤ESG. 탄소, 클린테크, 에너지, 환경, 태양광, 폐기물 관리. 여기에서 액세스하십시오.

- PlatoHealth. 생명 공학 및 임상 시험 인텔리전스. 여기에서 액세스하십시오.

- 출처: https://www.welivesecurity.com/en/eset-research/who-killed-mozi-finally-putting-the-iot-zombie-botnet-in-its-grave/