2022년 랜섬웨어 동향을 분석한 결과, 강탈을 목적으로 하는 사이버 범죄자들의 사업이 작년에 호황을 누리고 있었습니다. 이러한 조직은 "은퇴"한 다음 브랜드를 변경하여 다시 돌아옵니다.

GRIT(GuidePoint Research and Intelligence Team)의 26월 XNUMX일 보고서에 따르면 작년에 매달 최소 하나 이상의 새로운 랜섬웨어 그룹이 등장했지만 대부분의 공격은 비교적 소수의 확고한 플레이어 그룹에 의해 자행되었습니다.

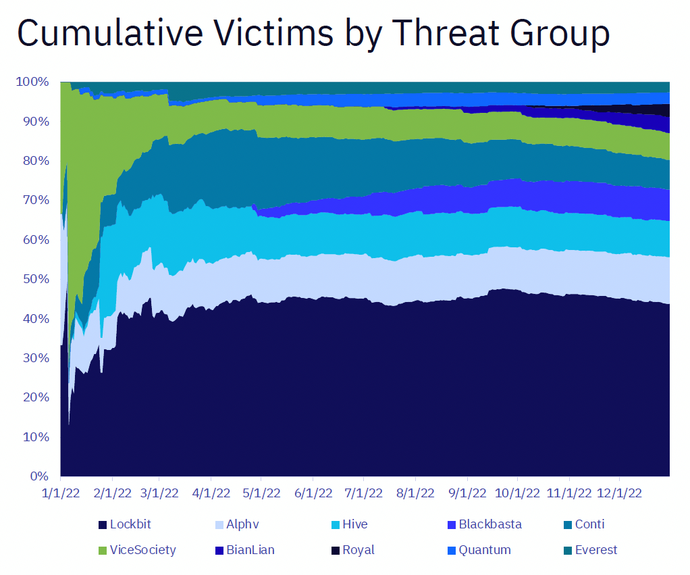

"GRIT 2022 랜섬웨어 보고서”는 2,507개의 능동적 위협 그룹이 수행한 40개 업종에 걸쳐 공개적으로 게시된 랜섬웨어 피해자 54명의 데이터와 상황을 조사했습니다.

"우리가 정말로 강조하고 싶었던 것은 랜섬웨어가 아무데도 가지 않는다는 것입니다."라고 말합니다. Drew Schmitt, GRIT 수석 분석가이자 GuidePoint Security의 숙련된 랜섬웨어 협상가. “그것은 매우 존재합니다. 많은 사람들이 랜섬웨어가 잠재적으로 감소하고 있다고 생각하는 것 같습니다. 비트코인 지불의 가치가 낮아지고 있습니다.. 그러나 랜섬웨어는 여전히 엄청난 속도로 발생하고 있습니다.”

협상가로서 Schmitt는 적극적으로 공격을 받는 회사와 협력하여 회사를 대신하여 행동하고 강탈범과 접촉합니다. 두 가지 목표가 있습니다. 보안 운영 센터(SOC) 복구에 도움이 되는 충분한 정보와 시간을 확보하거나 더 낮은 지불액을 협상하는 것입니다.

공격자가 어떻게 작동하는지에 대한 내부 지식과 지난해 피해자에 대해 무료로 사용할 수 있는 데이터를 사용하여 그와 그의 팀은 보고서에 대한 많은 통찰력을 모을 수 있었습니다. Dark Reading은 Schmitt를 따라잡아 보고서의 세부 사항을 파헤칠 뿐만 아니라 협상가로서 진행 중인 작업에서 관찰한 내용을 수집했습니다. 그는 방어자가 2023년에 더 많은 랜섬웨어 공격을 준비할 때 염두에 두어야 할 XNUMX가지 핵심 사항을 제시했습니다.

1. 랜섬웨어 갱단에는 명확한 분류가 있습니다.

분석의 큰 부분은 랜섬웨어 그룹을 분류하기 위한 랜섬웨어 분류법의 개발을 중심으로 이루어졌습니다. 팀은 이를 풀타임, 리브랜딩, 스플린터 및 임시라는 XNUMX개의 버킷으로 구성했습니다.

대부분의 공격은 10개월 이상 활동하고 공개적으로 XNUMX명 이상의 피해자를 주장하는 상근 그룹이라고 하는 분류법에서 발생했습니다.

“이것들이 세계의 자물쇠및 그들은 매우 일관된 작업을 수행하고 매우 빠른 속도를 유지할 수 있습니다.”라고 Schmitt는 말합니다. “그들은 행동이 매우 일관되고 정말 강력한 인프라를 많이 가지고 있습니다. 아주 오랜 기간 동안 운영되어 왔으며 지속적으로 운영되고 있는 것입니다.”

보고서에서 지적한 바와 같이 Lockbit은 지난해 전체 공격의 33%를 차지했습니다.

그런 다음이 있습니다 브랜드 변경 그룹XNUMX개월 미만 동안 활동했지만 풀타임 그룹과 거의 같은 수의 피해자를 주장하며 TTP를 일부 조사하면 일반적으로 은퇴한 그룹과 어느 정도 상관관계가 있습니다.

"리브랜딩과 정규직의 유일한 차이점은 운영 기간입니다."라고 Schmitt는 말합니다. "여러 떼 로얄처럼 또한 매우 강력한 작업을 수행하고 높은 템포로 작업할 수 있는 이러한 유형의 범주에 적합합니다.”

한편, "쪼개진" 그룹은 알려진 그룹과 일부 TTP가 겹치지만 동작의 일관성이 떨어지는 그룹입니다.

“파편 그룹은 파생물 리브랜딩 또는 정규직에서 누군가가 나가서 자신의 일을 할 수도 있습니다.”라고 그는 말합니다. “그들은 오랫동안 존재하지 않았습니다. 그들의 정체성은 이 시점에서 확고하지 않으며, 그들은 단지 자신을 찾고 어떻게 운영할 것인지를 찾고 있을 뿐입니다.”

마지막으로 활동 기간이 XNUMX개월 미만인 "일시적" 그룹은 다양하지만 피해자 비율은 낮습니다. 때로는 이러한 그룹이 왔다가 사라지기도 하고, 때로는 더 성숙한 그룹으로 발전하기도 합니다.

2. 랜섬웨어 그룹의 신속한 리브랜딩으로 위협 인텔리전스가 핵심이 됨

이 네 가지 분류 그룹으로의 분류는 SOC가 활성화되기 시작할 때 현장에서보다 연례 보고서에서 더 명확해 보입니다.

"매우 빠르게 나타나고 사라지는 이러한 유형의 그룹을 다루기 시작하거나 브랜드를 변경하고 새로운 이름을 개발하면 블루 팀이나 수비수가 유지하기가 훨씬 더 어려워집니다. 위협 인텔리전스가 작용해야 하는 곳은 그룹의 리브랜딩 및 분할에 대한 감시를 유지하는 것이라고 Schmitt는 설명합니다.

"우리는 위협 인텔리전스(SOC 또는 사고 대응 팀과 대화하는 위협 인텔리전스 또는 취약성 관리)와 관련하여 커뮤니케이션을 강조하는 데 정말 집중하고 있습니다."라고 그는 말합니다. "이러한 추세가 어떤 모습인지, 위협 행위자가 무엇에 집중하고 있는지, 얼마나 많이 나타나고 사라지는지에 대한 아이디어를 얻는 것은 방어자가 알아야 할 매우 가치 있는 것입니다."

3. RaaS 그룹은 협상의 와일드 카드입니다.

정규직 그룹의 기본 TTP가 많은 랜섬웨어 탐지 및 대응을 좀 더 쉽게 만들어주지만 여전히 큰 변수가 있습니다. 예를 들어, 많은 그룹이 서비스형 랜섬웨어(RaaS) 모델, 그들은 훨씬 더 많은 계열사를 고용합니다. 즉, 협상가는 항상 다른 사람들을 상대해야 합니다.

Schmitt는 "랜섬웨어 초기에 협상을 시작했을 때 같은 랜섬웨어를 다루고 있다면 같은 사람과 거래하고 있을 가능성이 높았습니다."라고 말했습니다. "그러나 오늘날의 생태계에는 매우 다양한 그룹과 이러한 그룹의 일부로 참여하는 다양한 계열사가 너무 많기 때문에 거의 처음부터 시작하는 경우가 많습니다."

4. 몸값 요구가 하늘 높이 치솟고 있다

Schmitt가 한 일화적인 관찰 중 하나는 그가 매우 높은 초기 몸값 요구 최근 랜섬웨어 운영자로부터.

"우리는 15만 달러, 13만 달러, 12.5만 달러를 보았습니다. 매우 높은 초기 몸값 요구가 많이 발생했는데 이는 약간 놀라운 일입니다.”라고 그는 말합니다. “그리고 우리는 상당히 낮은 몸값을 성공적으로 협상하는 경우가 많습니다. 따라서 15만 달러에서 시작하여 500,000달러로 내려가는 것은 드문 일이 아닙니다. 그러나 동시에 '그거 알아? 이것은 내 가격이고 당신이 뭐라고 말하든 상관하지 않습니다. 나는 협상하지 않을 것입니다.'”

5. 개선된 백업 전략으로 준비 과정에 변화를 가져오고 있습니다.

강탈 요구에 굴복하지 않고 성공적으로 복구할 수 있는 고객 대 몸값을 지불해야 하는 고객의 비율이 1:1에 가까워지고 있다고 Schmitt는 말합니다.

“초기에는 '글쎄, 우리는 암호화되었습니다. 이 몸값을 지불하지 않으면 복구할 수 없습니다.'”라고 그는 지적합니다. “시간이 지남에 따라 정말 효과적인 백업 전략을 갖는 것이 복구할 수 있는 데 큰 도움이 되었습니다. 랜섬웨어의 피해를 입은 많은 조직이 정말 견고한 백업 전략을 갖추고 있기 때문에 복구할 수 있습니다.”

6. 이중 갈취가 일반적입니다.

그러나 여전히 랜섬웨어의 수익성을 그 어느 때보다 높게 유지하는 곡선 뒤에 있는 많은 조직이 있다고 그는 말합니다. 또한 나쁜 놈들도 이중 갈취, 파일을 암호화할 뿐만 아니라 중요한 정보를 훔치고 공개적으로 유출하겠다고 위협합니다. 보고서에서 추적된 모든 그룹은 이중 갈취를 사용합니다.

"사람들이 보안을 더 잘하고 있기 때문인지, 클라이언트가 이미 복구할 수 있는 백업 전략을 가지고 있다면 랜섬웨어를 배포하는 노력이 가치가 없다는 것을 그룹이 정말로 깨닫고 있기 때문인지는 약간 불분명합니다. "라고 말합니다. "그래서 그들은 데이터 유출에 집중해 왔습니다. 공격을 통해 실제로 돈을 벌어야 하는 가장 좋은 기회라는 것을 알고 있기 때문입니다."

7. 도둑에게는 명예는 없지만 비즈니스 감각은 있다

마지막으로, 범죄 강탈범을 상대할 때 가장 큰 문제는 악당이 자신의 계좌에 돈이 들어오면 약속을 지킬 것인지 여부입니다. 협상가로서 Schmitt는 대부분의 경우 일반적으로 그렇게 한다고 말합니다.

"분명히, 도둑들 사이에 명예는 없지만, 그들은 그들의 평판을 믿습니다."라고 그는 말합니다. “안 좋은 일이 발생하는 극단적인 경우가 있지만 일반적으로 더 큰 그룹은 데이터를 게시하지 않도록 하고 정보를 제공할 것입니다. 해독기. 더 많은 피해를 입히는 악성 코드 백도어 암호 해독기가 아닙니다. 그들은 그들의 명성에 매우 집중하고 있으며, 당신이 그들에게 돈을 지불하고도 여전히 당신의 데이터를 유출하거나 그들이 해야 할 것을 당신에게 주지 않는다면 그들의 비즈니스 모델은 단순히 작동하지 않습니다.”

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- 플라토 블록체인. Web3 메타버스 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 출처: https://www.darkreading.com/attacks-breaches/7-insights-from-a-ransomware-negotiator