Amazon Transcribe è un servizio AWS che consente ai clienti di convertire la voce in testo in modalità batch o streaming. Utilizza il riconoscimento vocale automatico (ASR) basato sull'apprendimento automatico, l'identificazione automatica della lingua e tecnologie di post-elaborazione. Amazon Transcribe può essere utilizzato per la trascrizione di chiamate dell'assistenza clienti, teleconferenze con più partecipanti e messaggi di posta vocale, nonché per la generazione di sottotitoli per video registrati e in diretta, per citare solo alcuni esempi. In questo post del blog imparerai come potenziare le tue applicazioni con le funzionalità di Amazon Transcribe in modo da soddisfare i tuoi requisiti di sicurezza.

Alcuni clienti affidano ad Amazon Transcribe dati riservati e proprietari della loro attività. In altri casi, i contenuti audio elaborati da Amazon Transcribe possono contenere dati sensibili che devono essere protetti per conformarsi alle leggi e ai regolamenti locali. Esempi di tali informazioni sono le informazioni di identificazione personale (PII), le informazioni sanitarie personali (PHI) e i dati del settore delle carte di pagamento (PCI). Nelle seguenti sezioni del blog, trattiamo diversi meccanismi che Amazon Transcribe utilizza per proteggere i dati dei clienti sia in transito che a riposo. Condividiamo le seguenti sette best practice di sicurezza per creare applicazioni con Amazon Transcribe che soddisfino i tuoi requisiti di sicurezza e conformità:

- Utilizza la protezione dei dati con Amazon Transcribe

- Comunicare su un percorso di rete privata

- Oscurare i dati sensibili, se necessario

- Utilizza i ruoli IAM per applicazioni e servizi AWS che richiedono l'accesso ad Amazon Transcribe

- Utilizza il controllo degli accessi basato su tag

- Utilizza gli strumenti di monitoraggio AWS

- Abilita AWS Config

Le seguenti procedure consigliate sono linee guida generali e non rappresentano una soluzione di sicurezza completa. Poiché queste procedure consigliate potrebbero non essere appropriate o sufficienti per il tuo ambiente, utilizzale come considerazioni utili anziché come prescrizioni.

Best practice 1: utilizza la protezione dei dati con Amazon Transcribe

Amazon Transcribe è conforme alla Modello di responsabilità condivisa di AWS, che differenzia la responsabilità di AWS per la sicurezza del cloud dalla responsabilità del cliente per la sicurezza nel cloud.

AWS è responsabile della protezione dell'infrastruttura globale che gestisce tutto il cloud AWS. In qualità di cliente, sei responsabile di mantenere il controllo sui tuoi contenuti ospitati su questa infrastruttura. Questo contenuto include le attività di configurazione e gestione della sicurezza per i servizi AWS che utilizzi. Per ulteriori informazioni sulla privacy dei dati, consultare la Domande frequenti sulla privacy dei dati.

Protezione dei dati in transito

La crittografia dei dati viene utilizzata per garantire che la comunicazione dei dati tra la tua applicazione e Amazon Transcribe rimanga riservata. L'uso di algoritmi crittografici avanzati protegge i dati durante la trasmissione.

Amazon Transcribe può operare in una delle due modalità:

- Trascrizioni in streaming consentire la trascrizione del flusso multimediale in tempo reale

- Lavori di trascrizione batch consentire la trascrizione di file audio utilizzando lavori asincroni.

Nella modalità di trascrizione in streaming, le applicazioni client aprono una connessione di streaming bidirezionale su HTTP/2 o WebSocket. Un'applicazione invia un flusso audio ad Amazon Transcribe e il servizio risponde con un flusso di testo in tempo reale. Sia le connessioni di streaming HTTP/2 che quelle WebSocket vengono stabilite su Transport Layer Security (TLS), che è un protocollo crittografico ampiamente accettato. TLS fornisce l'autenticazione e la crittografia dei dati in transito utilizzando i certificati AWS. Si consiglia di utilizzare TLS 1.2 o versione successiva.

Nella modalità di trascrizione batch, un file audio deve prima essere inserito in un file Servizio di archiviazione semplice Amazon (Amazon S3) secchio. Quindi in Amazon Transcribe viene creato un processo di trascrizione batch che fa riferimento all'URI S3 di questo file. Sia Amazon Transcribe in modalità batch che Amazon S3 utilizzano HTTP/1.1 su TLS per proteggere i dati in transito.

Tutte le richieste ad Amazon Transcribe su HTTP e WebSocket devono essere autenticate utilizzando Firma AWS Versione 4. Si consiglia di utilizzare Signature Version 4 per autenticare le richieste HTTP anche su Amazon S3, sebbene l'autenticazione sia precedente Firma versione 2 è possibile anche in alcune regioni AWS. Le applicazioni devono avere credenziali valide per firmare richieste API ai servizi AWS.

Protezione dei dati inattivi

Amazon Transcribe in modalità batch utilizza bucket S3 per archiviare sia il file audio di input che il file di trascrizione di output. I clienti utilizzano un bucket S3 per archiviare il file audio di input ed è altamente consigliabile abilitare la crittografia su questo bucket. Amazon Transcribe supporta i seguenti metodi di crittografia S3:

Entrambi i metodi crittografano i dati dei clienti mentre vengono scritti sui dischi e li decrittografano quando si accede ad essi utilizzando uno dei codici a blocchi più potenti disponibili: GCM Advanced Encryption Standard (AES-256) a 256 bit. Quando si utilizza SSE-S3, le chiavi di crittografia vengono gestite e regolarmente ruotato dal servizio Amazon S3. Per ulteriore sicurezza e conformità, SSE-KMS offre ai clienti il controllo sulle chiavi di crittografia tramite Servizio di gestione delle chiavi AWS (AWS KMS). AWS KMS offre controlli di accesso aggiuntivi perché devi disporre delle autorizzazioni per utilizzare le chiavi KMS appropriate per crittografare e decrittografare oggetti nei bucket S3 configurati con SSE-KMS. Inoltre, SSE-KMS offre ai clienti una funzionalità di audit trail che tiene traccia di chi ha utilizzato le chiavi KMS e quando.

La trascrizione dell'output può essere archiviata nello stesso bucket S3 o in un diverso bucket S3 di proprietà del cliente. In questo caso si applicano le stesse opzioni di crittografia SSE-S3 e SSE-KMS. Un'altra opzione per l'output di Amazon Transcribe in modalità batch è l'utilizzo di un bucket S3 gestito dal servizio. Quindi i dati di output vengono inseriti in un bucket SXNUMX sicuro gestito dal servizio Amazon Transcribe e ti viene fornito un URI temporaneo che può essere utilizzato per scaricare la tua trascrizione.

Amazon Transcribe utilizza la crittografia Negozio Amazon Elastic Block (Amazon EBS) volumi per archiviare temporaneamente i dati dei clienti durante l'elaborazione dei media. I dati del cliente vengono ripuliti sia per i casi completi che per quelli di errore.

Migliore pratica 2 – Comunicare su un percorso di rete privata

Molti clienti si affidano alla crittografia in transito per comunicare in modo sicuro con Amazon Transcribe su Internet. Tuttavia, per alcune applicazioni, la crittografia dei dati in transito potrebbe non essere sufficiente a soddisfare i requisiti di sicurezza. In alcuni casi, è necessario che i dati non attraversino reti pubbliche come Internet. Inoltre, potrebbe essere necessario che l'applicazione venga distribuita in un ambiente privato non connesso a Internet. Per soddisfare questi requisiti, utilizzare endpoint VPC di interfaccia offerto da Collegamento privato AWS.

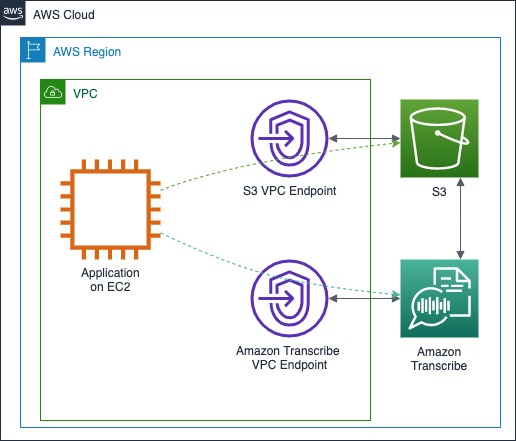

Il diagramma dell'architettura seguente illustra un caso d'uso in cui viene distribuita un'applicazione Amazon EC2. L'istanza EC2 che esegue l'applicazione non ha accesso a Internet e comunica con Amazon Transcribe e Amazon S3 tramite endpoint VPC dell'interfaccia.

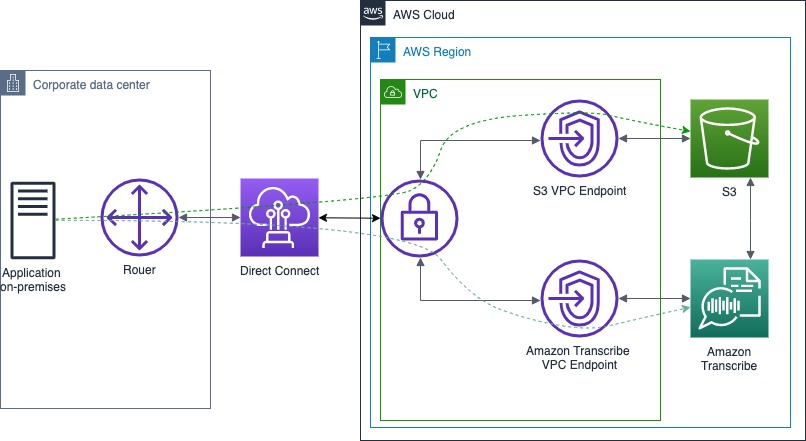

In alcuni scenari, l'applicazione che comunica con Amazon Transcribe può essere distribuita in un data center locale. Potrebbero esserci ulteriori requisiti di sicurezza o conformità che impongono che i dati scambiati con Amazon Transcribe non debbano transitare su reti pubbliche come Internet. In questo caso, la connettività privata tramite AWS Direct Connect può essere utilizzata. Il diagramma seguente mostra un'architettura che consente a un'applicazione locale di comunicare con Amazon Transcribe senza alcuna connettività a Internet.

Migliore pratica 3 – Oscurare i dati sensibili, se necessario

Alcuni casi d'uso e ambienti normativi potrebbero richiedere la rimozione di dati sensibili da trascrizioni e file audio. Amazon Transcribe supporta l'identificazione e l'oscuramento delle informazioni di identificazione personale (PII) come nomi, indirizzi, numeri di previdenza sociale e così via. Questa funzionalità può essere utilizzata per consentire ai clienti di ottenere la conformità PCI (Payment Card Industry) oscurando informazioni personali quali numero di carta di credito o debito, data di scadenza e codice di verifica della carta a tre cifre (CVV). Le trascrizioni con informazioni oscurate avranno le PII sostituite con segnaposto tra parentesi quadre che indicano il tipo di PII che è stato oscurato. Le trascrizioni in streaming supportano la capacità aggiuntiva di identificare solo le PII ed etichettarle senza oscuramento. I tipi di PII oscurati da Amazon Transcribe variano tra trascrizioni batch e in streaming. Fare riferimento a Redazione delle informazioni personali nel lavoro batch ed Oscurare o identificare le PII in un flusso in tempo reale per ulteriori dettagli.

Lo specializzato Analisi delle chiamate di Amazon Transcribe Le API hanno una capacità integrata di oscurare le informazioni personali sia nelle trascrizioni di testo che nei file audio. Questa API utilizza modelli specializzati di sintesi vocale e di elaborazione del linguaggio naturale (NLP) appositamente addestrati per comprendere il servizio clienti e le chiamate di vendita. Per altri casi d'uso, è possibile utilizzare questa soluzione per oscurare le informazioni personali dai file audio con Amazon Transcribe.

Ulteriori best practice per la sicurezza di Amazon Transcribe

Migliore pratica 4 – Usa il Ruoli IAM per applicazioni e servizi AWS che richiedono l'accesso ad Amazon Transcribe. Quando utilizzi un ruolo, non è necessario distribuire credenziali a lungo termine, come password o chiavi di accesso, a un'istanza EC2 o a un servizio AWS. I ruoli IAM possono fornire autorizzazioni temporanee che le applicazioni possono utilizzare quando effettuano richieste alle risorse AWS.

Migliore pratica 5 – Usa il controllo degli accessi basato su tag. Puoi utilizzare i tag per controllare l'accesso ai tuoi account AWS. In Amazon Transcribe, è possibile aggiungere tag a processi di trascrizione, vocabolari personalizzati, filtri di vocabolario personalizzati e modelli linguistici personalizzati.

Migliore pratica 6 – Utilizza gli strumenti di monitoraggio AWS. Il monitoraggio è una parte importante del mantenimento dell'affidabilità, della sicurezza, della disponibilità e delle prestazioni di Amazon Transcribe e delle tue soluzioni AWS. Puoi monitorare Amazon Transcribe utilizzando AWS CloudTrail ed Amazon Cloud Watch.

Migliore pratica 7 – permettere Configurazione AWS. AWS Config ti consente di valutare, verificare e valutare le configurazioni delle tue risorse AWS. Utilizzando AWS Config, puoi esaminare le modifiche nelle configurazioni e nelle relazioni tra le risorse AWS, esaminare le cronologie dettagliate di configurazione delle risorse e determinare la conformità generale rispetto alle configurazioni specificate nelle linee guida interne. Ciò può aiutarti a semplificare il controllo della conformità, l'analisi della sicurezza, la gestione delle modifiche e la risoluzione dei problemi operativi.

Convalida della conformità per Amazon Transcribe

Le applicazioni create su AWS potrebbero essere soggette a programmi di conformità, come SOC, PCI, FedRAMP e HIPAA. AWS utilizza revisori di terze parti per valutare la conformità dei propri servizi ai vari programmi. Artefatto AWS consente di scaricare rapporti di audit di terze parti.

Per scoprire se un servizio AWS rientra nell'ambito di programmi di conformità specifici, fare riferimento a Servizi AWS nell'ambito del programma di conformità. Per ulteriori informazioni e risorse fornite da AWS per aiutare i clienti a rispettare la conformità, fare riferimento a Convalida della conformità per Amazon Transcribe ed Risorse per la conformità AWS.

Conclusione

In questo post hai appreso i vari meccanismi di sicurezza, best practice e modelli architettonici disponibili per creare applicazioni sicure con Amazon Transcribe. Puoi proteggere i tuoi dati sensibili sia in transito che a riposo con una crittografia avanzata. La redazione PII può essere utilizzata per consentire la rimozione delle informazioni personali dalle trascrizioni se non si desidera elaborarle e archiviarle. Gli endpoint VPC e Direct Connect ti consentono di stabilire una connettività privata tra la tua applicazione e il servizio Amazon Transcribe. Abbiamo inoltre fornito riferimenti che ti aiuteranno a convalidare la conformità della tua applicazione utilizzando Amazon Transcribe con programmi come SOC, PCI, FedRAMP e HIPAA.

Come passaggi successivi, controlla Iniziare con Amazon Transcribe per iniziare rapidamente a utilizzare il servizio. Fare riferimento a Documentazione di Amazon Transcribe per approfondire i dettagli del servizio. E segui Amazon Transcribe sul blog di AWS Machine Learning per tenerti aggiornato sulle nuove funzionalità e casi d'uso di Amazon Transcribe.

L'autore

Alex Bulatkin è un Solutions Architect presso AWS. Gli piace aiutare i fornitori di servizi di comunicazione a creare soluzioni innovative in AWS che stanno ridefinendo il settore delle telecomunicazioni. La sua passione è lavorare con i clienti per portare la potenza dei servizi AI di AWS nelle loro applicazioni. Alex vive nell'area metropolitana di Denver e ama fare escursioni, sciare e fare snowboard.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/