Amazon Transkripsikan adalah layanan AWS yang memungkinkan pelanggan mengonversi ucapan menjadi teks dalam mode batch atau streaming. Ini menggunakan pengenalan ucapan otomatis (ASR) yang didukung pembelajaran mesin, identifikasi bahasa otomatis, dan teknologi pasca-pemrosesan. Amazon Transcribe dapat digunakan untuk transkripsi panggilan layanan pelanggan, panggilan konferensi multipihak, dan pesan pesan suara, serta pembuatan subtitle untuk rekaman dan video langsung, dan masih banyak lagi. Dalam postingan blog ini, Anda akan mempelajari cara memberdayakan aplikasi Anda dengan kemampuan Amazon Transcribe dengan cara yang memenuhi persyaratan keamanan Anda.

Beberapa pelanggan mempercayakan Amazon Transcribe dengan data yang bersifat rahasia dan merupakan hak milik bisnis mereka. Dalam kasus lain, konten audio yang diproses oleh Amazon Transcribe mungkin berisi data sensitif yang perlu dilindungi untuk mematuhi hukum dan peraturan setempat. Contoh informasi tersebut adalah informasi pengenal pribadi (PII), informasi kesehatan pribadi (PHI), dan data industri kartu pembayaran (PCI). Di bagian blog berikut ini, kami membahas berbagai mekanisme yang dimiliki Amazon Transcribe untuk melindungi data pelanggan baik saat transit maupun saat disimpan. Kami membagikan tujuh praktik terbaik keamanan berikut untuk membangun aplikasi dengan Amazon Transcribe yang memenuhi persyaratan keamanan dan kepatuhan Anda:

- Gunakan perlindungan data dengan Amazon Transcribe

- Berkomunikasi melalui jalur jaringan pribadi

- Sunting data sensitif jika diperlukan

- Gunakan IAM role untuk aplikasi dan layanan AWS yang memerlukan akses Amazon Transcribe

- Gunakan kontrol akses berbasis tag

- Gunakan alat pemantauan AWS

- Aktifkan AWS Config

Praktik terbaik berikut adalah pedoman umum dan tidak mewakili solusi keamanan yang lengkap. Karena praktik terbaik ini mungkin tidak sesuai atau tidak memadai untuk lingkungan Anda, gunakanlah praktik tersebut sebagai pertimbangan yang bermanfaat, bukan sebagai resep.

Praktik terbaik 1 – Gunakan perlindungan data dengan Amazon Transcribe

Amazon Transcribe sesuai dengan Model tanggung jawab bersama AWS, yang membedakan tanggung jawab AWS atas keamanan cloud dengan tanggung jawab pelanggan atas keamanan di cloud.

AWS bertanggung jawab untuk melindungi infrastruktur global yang menjalankan seluruh AWS Cloud. Sebagai pelanggan, Anda bertanggung jawab untuk mempertahankan kendali atas konten Anda yang dihosting di infrastruktur ini. Konten ini mencakup konfigurasi keamanan dan tugas manajemen untuk layanan AWS yang Anda gunakan. Untuk informasi lebih lanjut tentang privasi data, lihat FAQ Privasi Data.

Melindungi data saat transit

Enkripsi data digunakan untuk memastikan komunikasi data antara aplikasi Anda dan Amazon Transcribe tetap rahasia. Penggunaan algoritma kriptografi yang kuat melindungi data saat sedang dikirim.

Amazon Transcribe dapat beroperasi dalam salah satu dari dua mode:

- Streaming transkripsi memungkinkan transkripsi aliran media secara real-time

- Pekerjaan transkripsi batch mengizinkan transkripsi file audio menggunakan pekerjaan asinkron.

Dalam mode transkripsi streaming, aplikasi klien membuka koneksi streaming dua arah melalui HTTP/2 atau WebSockets. Aplikasi mengirimkan aliran audio ke Amazon Transcribe, dan layanan merespons dengan aliran teks secara real-time. Koneksi streaming HTTP/2 dan WebSockets dibuat melalui Transport Layer Security (TLS), yang merupakan protokol kriptografi yang diterima secara luas. TLS menyediakan autentikasi dan enkripsi data dalam transit menggunakan sertifikat AWS. Kami merekomendasikan penggunaan TLS 1.2 atau lebih baru.

Dalam mode transkripsi batch, file audio harus dimasukkan ke dalam file audio terlebih dahulu Layanan Penyimpanan Sederhana Amazon (Amazon S3) keranjang. Kemudian tugas transkripsi batch yang mereferensikan URI S3 dari file ini dibuat di Amazon Transcribe. Baik Amazon Transcribe dalam mode batch dan Amazon S3 menggunakan HTTP/1.1 melalui TLS untuk melindungi data dalam transit.

Semua permintaan ke Amazon Transcribe melalui HTTP dan WebSockets harus diautentikasi menggunakan Tanda Tangan AWS Versi 4. Disarankan untuk menggunakan Signature Version 4 untuk mengautentikasi permintaan HTTP ke Amazon S3 juga, meskipun autentikasi dengan yang lebih lama Tanda Tangan Versi 2 juga dimungkinkan di beberapa Wilayah AWS. Aplikasi harus memiliki kredensial yang valid untuk menandatangani permintaan API ke layanan AWS.

Melindungi data saat istirahat

Amazon Transcribe dalam mode batch menggunakan bucket S3 untuk menyimpan file audio input dan file transkripsi output. Pelanggan menggunakan bucket S3 untuk menyimpan file audio input, dan sangat disarankan untuk mengaktifkan enkripsi pada bucket ini. Amazon Transcribe mendukung metode enkripsi S3 berikut:

Kedua metode mengenkripsi data pelanggan seperti yang ditulis ke disk dan mendekripsinya saat Anda mengaksesnya menggunakan salah satu sandi blok terkuat yang tersedia: Standar Enkripsi Lanjutan 256-bit (AES-256) GCM. Saat menggunakan SSE-S3, kunci enkripsi dikelola dan dirotasi secara rutin oleh layanan Amazon S3. Untuk keamanan dan kepatuhan tambahan, SSE-KMS memberi pelanggan kendali atas kunci enkripsi melalui Layanan Manajemen Kunci AWS (AWS KMS). AWS KMS memberikan kontrol akses tambahan karena Anda harus memiliki izin untuk menggunakan kunci KMS yang sesuai untuk mengenkripsi dan mendekripsi objek di bucket S3 yang dikonfigurasi dengan SSE-KMS. Selain itu, SSE-KMS memberi pelanggan kemampuan jejak audit yang menyimpan catatan tentang siapa yang menggunakan kunci KMS Anda dan kapan.

Transkripsi output dapat disimpan dalam bucket S3 milik pelanggan yang sama atau berbeda. Dalam hal ini, opsi enkripsi SSE-S3 dan SSE-KMS yang sama berlaku. Opsi lain untuk output Amazon Transcribe dalam mode batch adalah menggunakan bucket S3 yang dikelola layanan. Kemudian data keluaran dimasukkan ke dalam bucket S3 aman yang dikelola oleh layanan Amazon Transcribe, dan Anda diberikan URI sementara yang dapat digunakan untuk mengunduh transkrip Anda.

Amazon Transcribe menggunakan terenkripsi Toko Blok Amazon Elastic (Amazon EBS) volume untuk menyimpan sementara data pelanggan selama pemrosesan media. Data pelanggan dibersihkan untuk kasus lengkap dan kegagalan.

Praktik terbaik 2 – Berkomunikasi melalui jalur jaringan pribadi

Banyak pelanggan mengandalkan enkripsi saat transit untuk berkomunikasi secara aman dengan Amazon Transcribe melalui Internet. Namun, untuk beberapa aplikasi, enkripsi data saat transit mungkin tidak cukup untuk memenuhi persyaratan keamanan. Dalam beberapa kasus, data diperlukan untuk tidak melintasi jaringan publik seperti internet. Selain itu, mungkin ada persyaratan agar aplikasi dapat diterapkan di lingkungan pribadi yang tidak terhubung ke internet. Untuk memenuhi persyaratan ini, gunakan titik akhir VPC antarmuka didukung oleh Tautan Pribadi AWS.

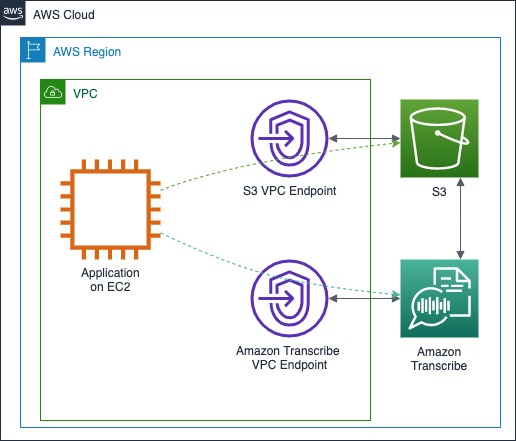

Diagram arsitektur berikut menunjukkan kasus penggunaan tempat aplikasi diterapkan Amazon EC2. Instans EC2 yang menjalankan aplikasi tidak memiliki akses ke internet dan berkomunikasi dengan Amazon Transcribe dan Amazon S3 melalui antarmuka VPC endpoint.

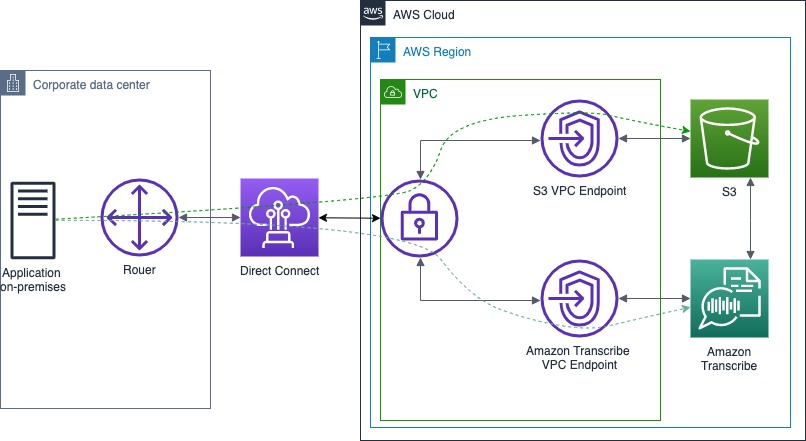

Dalam beberapa skenario, aplikasi yang berkomunikasi dengan Amazon Transcribe dapat diterapkan di pusat data lokal. Mungkin ada persyaratan keamanan atau kepatuhan tambahan yang mengamanatkan bahwa data yang dipertukarkan dengan Amazon Transcribe tidak boleh transit di jaringan publik seperti internet. Dalam hal ini, konektivitas pribadi melalui AWS Direct Connect dapat digunakan. Diagram berikut menunjukkan arsitektur yang memungkinkan aplikasi lokal berkomunikasi dengan Amazon Transcribe tanpa konektivitas apa pun ke internet.

Praktik terbaik 3 – Sunting data sensitif jika diperlukan

Beberapa kasus penggunaan dan lingkungan peraturan mungkin memerlukan penghapusan data sensitif dari transkrip dan file audio. Amazon Transcribe mendukung pengidentifikasian dan penyuntingan informasi pengenal pribadi (PII) seperti nama, alamat, nomor Jaminan Sosial, dan sebagainya. Kemampuan ini dapat digunakan untuk memungkinkan pelanggan mencapai kepatuhan industri kartu pembayaran (PCI) dengan menyunting PII seperti nomor kartu kredit atau debit, tanggal kedaluwarsa, dan kode verifikasi kartu tiga digit (CVV). Transkrip dengan informasi yang disunting akan diganti dengan PII dengan placeholder dalam tanda kurung siku yang menunjukkan jenis PII yang disunting. Transkripsi streaming mendukung kemampuan tambahan untuk hanya mengidentifikasi PII dan memberi label tanpa redaksi. Jenis PII yang disunting oleh Amazon Transcribe bervariasi antara transkripsi batch dan streaming. Mengacu pada Menyunting PII dalam pekerjaan batch Anda dan Menyusun atau mengidentifikasi PII dalam aliran waktu nyata lebih lanjut.

The khusus Analitik Panggilan Transkripsi Amazon API memiliki kemampuan bawaan untuk menyunting PII dalam transkrip teks dan file audio. API ini menggunakan model pemrosesan ucapan-ke-teks dan bahasa alami (NLP) khusus yang dilatih secara khusus untuk memahami layanan pelanggan dan panggilan penjualan. Untuk kasus penggunaan lainnya, Anda dapat menggunakan solusi ini untuk menyunting PII dari file audio dengan Amazon Transcribe.

Praktik terbaik keamanan Amazon Transcribe tambahan

Praktik terbaik 4 – penggunaan Peran IAM untuk aplikasi dan layanan AWS yang memerlukan akses Amazon Transcribe. Saat Anda menggunakan suatu peran, Anda tidak perlu mendistribusikan kredensial jangka panjang, seperti kata sandi atau access key, ke instans EC2 atau layanan AWS. IAM role dapat memberikan izin sementara yang dapat digunakan aplikasi ketika mereka membuat permintaan ke sumber daya AWS.

Praktik Terbaik 5 – penggunaan kontrol akses berbasis tag. Anda dapat menggunakan tag untuk mengontrol akses dalam akun AWS Anda. Di Amazon Transcribe, tag dapat ditambahkan ke pekerjaan transkripsi, kosakata khusus, filter kosakata khusus, dan model bahasa khusus.

Praktik Terbaik 6 – Gunakan alat pemantauan AWS. Pemantauan adalah bagian penting dalam menjaga keandalan, keamanan, ketersediaan, dan kinerja Amazon Transcribe dan solusi AWS Anda. Kamu bisa pantau Amazon Transcribe menggunakan AWS CloudTrail dan amazoncloudwatch.

Praktik Terbaik 7 – Aktifkan Konfigurasi AWS. AWS Config memungkinkan Anda menilai, mengaudit, dan mengevaluasi konfigurasi sumber daya AWS Anda. Dengan menggunakan AWS Config, Anda dapat meninjau perubahan konfigurasi dan hubungan antara sumber daya AWS, menyelidiki riwayat konfigurasi sumber daya secara terperinci, dan menentukan kepatuhan Anda secara keseluruhan terhadap konfigurasi yang ditentukan dalam pedoman internal Anda. Hal ini dapat membantu Anda menyederhanakan audit kepatuhan, analisis keamanan, manajemen perubahan, dan pemecahan masalah operasional.

Validasi kepatuhan untuk Amazon Transcribe

Aplikasi yang Anda bangun di AWS mungkin tunduk pada program kepatuhan, seperti SOC, PCI, FedRAMP, dan HIPAA. AWS menggunakan auditor pihak ketiga untuk mengevaluasi kepatuhan layanannya terhadap berbagai program. Artefak AWS memungkinkan Anda untuk unduh laporan audit pihak ketiga.

Untuk mengetahui apakah layanan AWS berada dalam cakupan program kepatuhan tertentu, lihat Layanan AWS dalam Cakupan berdasarkan Program Kepatuhan. Untuk informasi dan sumber daya tambahan yang disediakan AWS untuk membantu pelanggan dalam hal kepatuhan, lihat Validasi kepatuhan untuk Amazon Transcribe dan Sumber daya kepatuhan AWS.

Kesimpulan

Dalam postingan ini, Anda telah mempelajari berbagai mekanisme keamanan, praktik terbaik, dan pola arsitektur yang tersedia bagi Anda untuk membangun aplikasi aman dengan Amazon Transcribe. Anda dapat melindungi data sensitif Anda baik saat transit maupun saat disimpan dengan enkripsi yang kuat. Redaksi PII dapat digunakan untuk memungkinkan penghapusan informasi pribadi dari transkrip Anda jika Anda tidak ingin memproses dan menyimpannya. Titik akhir VPC dan Direct Connect memungkinkan Anda membangun konektivitas pribadi antara aplikasi Anda dan layanan Amazon Transcribe. Kami juga menyediakan referensi yang akan membantu Anda memvalidasi kepatuhan aplikasi Anda menggunakan Amazon Transcribe dengan program seperti SOC, PCI, FedRAMP, dan HIPAA.

Untuk langkah selanjutnya, periksa Memulai Amazon Transcribe untuk segera mulai menggunakan layanan ini. Mengacu pada Dokumentasi Amazon Transcribe untuk menyelami lebih dalam detail layanan. Dan ikuti Amazon Transcribe di Blog Pembelajaran Mesin AWS untuk terus mengikuti perkembangan kemampuan dan kasus penggunaan baru untuk Amazon Transcribe.

tentang Penulis

Alex Bulatkin adalah Arsitek Solusi di AWS. Dia senang membantu penyedia layanan komunikasi membangun solusi inovatif di AWS yang mendefinisikan ulang industri telekomunikasi. Dia bersemangat bekerja sama dengan pelanggan dalam menghadirkan kecanggihan layanan AI AWS ke dalam aplikasi mereka. Alex tinggal di wilayah metropolitan Denver dan suka mendaki, bermain ski, dan seluncur salju.

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- Sumber: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/