La cybercriminalité continue de croître rapidement ; en effet, il s’agit d’une industrie mondiale très lucrative. Sans comptabiliser avec précision les bénéfices issus de la cybercriminalité (1, 2), nous nous retrouvons face au coût estimé faramineux de 7.08 2022 milliards de dollars américains en XNUMX, à titre de référence. Mesurés en termes de PIB, les revenus illégaux se classeraient au premier rang la troisième « économie » mondiale. Quoi qu’il en soit, ce paysage continue d’évoluer, sous l’impulsion des nouvelles technologies, de la monétisation accrue d’Internet, des nouvelles opportunités illicites rendues possibles par le modèle économique dynamique de la cybercriminalité en tant que service et de ressources toujours plus investies dans l’extraction de profits criminels.

La cybercriminalité a une portée mondiale, ne connaît pas de frontières et les barrières à l’entrée sont faibles. En effet, comparé à la criminalité traditionnelle, il s'agit d'une « entreprise » très rémunératrice et à faible risque, dans laquelle les forces de l'ordre sont confrontées à des défis persistants pour traduire les cybercriminels en justice. Sa croissance est en outre alimentée par le fait que de nombreuses personnes ne sont pas préparées à faire face aux menaces numériques. Enfin, les opportunités de poursuivre la cybercriminalité pèsent lourdement sur les consommateurs et les entreprises, 24 heures sur 7, XNUMX jours sur XNUMX, et peuvent affecter presque toutes les personnes ou organisations qui possèdent ou traitent des données personnelles ou autrement précieuses.

En raison de l'ampleur du problème et de l'augmentation de ses impacts, les consommateurs sont de plus en plus préoccupés par leur sécurité et leur vie privée en ligne, ce qui les incite à exiger une plus grande protection légale et une plus grande transparence dans les affaires. transmission de données, non seulement dans les services sensibles comme la finance, mais aussi dans les transports et même le divertissement. L'inquiétude a également eu un impact sur « l'attitude » des consommateurs quant à la manière dont fonctionnent les produits et services de sécurité numérique qu'ils ont choisis, et à la manière dont ces fonctions sont mises en œuvre pour favoriser la poursuite de la politique de sécurité numérique. croissance dans le secteur de la cybersécurité. Cependant, ce que ces changements ne montrent pas, c'est que de nombreuses menaces, notamment les menaces Web, parviennent toujours à passer entre les mailles du filet.

En coopération avec Connecter-Vivre, organisme de test indépendant AV-Comparatives a récemment testé 20 fournisseurs de sécurité grand public, dont ESET, en analysant les pratiques, les politiques, l'accessibilité et la transparence du partage de données. ESET s'est imposé comme l'un des fournisseurs les plus performants, recevant 4.5/5 étoiles.

Pour faire face à ces menaces, des changements technologiques sont nécessaires, adaptés aux risques quotidiens que prennent les utilisateurs lorsqu'ils doivent partager leurs données personnelles avec des sites Web et des applications. Ce besoin va au-delà des produits antivirus qui protègent principalement les investissements réalisés dans les PC [qui, par coïncidence, nécessitent certaines collectes de données pour pouvoir analyser les menaces et les reconnaître dans les instances futures (par exemple, identification des types de codes malveillants tentant d'infecter un appareil)] .

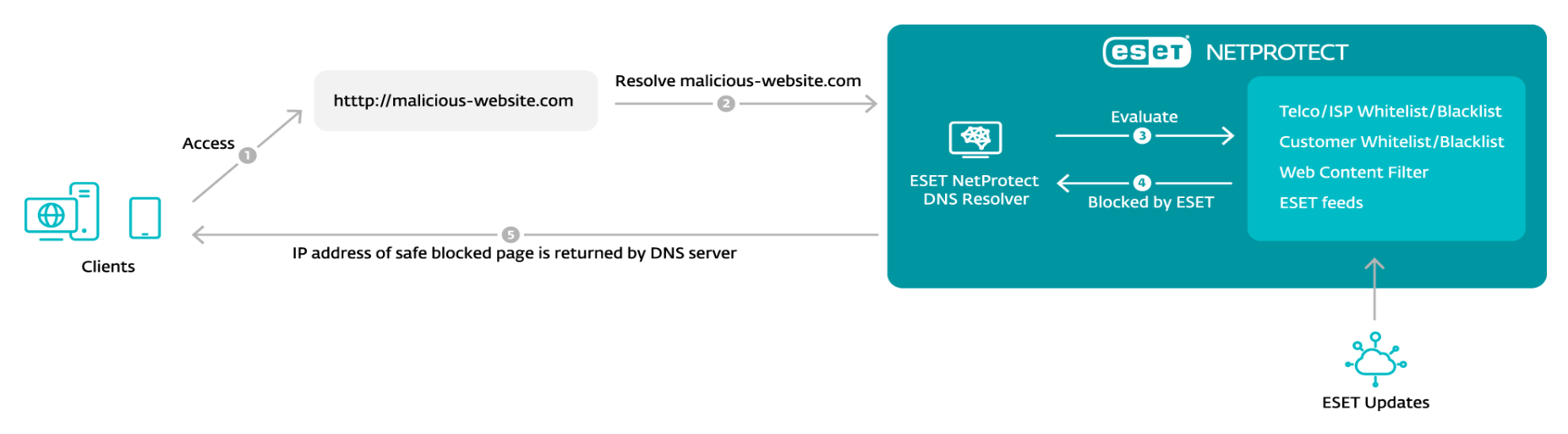

Au lieu de cela, les approches émergentes en matière de protection doivent offrir une sécurité efficace qui atténue les menaces basées sur le Web. Cela nécessite que les fournisseurs de sécurité et les fournisseurs d’accès Internet (FAI) – en tandem – se concentrent sur la protection de la confiance elle-même. Ces efforts ont conduit au développement de produits et de services qui sécurisent les moments précis où un utilisateur agit, sur la base d'une relation de confiance (en ligne). Une approche puissante peut être mise en œuvre en bloquant de nombreuses méthodes prisées par les cybercriminels à la base, notamment au niveau du système de noms de domaine (DNS).

Menaces Web

La taille et l’étendue du World Wide Web signifient que le véritable miracle de sa création réside dans la capacité de rechercher, de filtrer et d’accéder avec succès au contenu. Alors que le DNS est en réalité une paire d'adresses IP (Internet Protocol) numériques utilisées par les ordinateurs avec des noms de domaine textuels utilisés par les humains, pour les utilisateurs, il s'agit d'un carnet d'adresses pour le Web qui passe inaperçu.

Cependant, les temps changent. Nous pouvons penser que les menaces et les domaines malveillants n’auraient jamais dû exister, mais le nombre et la complexité croissants des menaces montrent que c’est une impossibilité. Ainsi, le DNS est de plus en plus considéré comme offrant une protection complète, rôle qu’il peut jouer en filtrant les domaines malveillants ou suspects. Pour créer une solution de sécurité viable au niveau DNS, les fournisseurs de sécurité, les FAI et les fournisseurs de services de télécommunications ou de communications (TELCO) doivent s'associer et déployer ces systèmes automatisés à grande échelle.

Étant donné que presque toutes les activités sur le Web se déroulent via le DNS, son utilisation pour lutter contre les menaces Web n’est pas une mince affaire. La télémétrie d'ESET et d'autres fournisseurs montre que, même si le nombre de menaces Web potentielles a légèrement diminué ces dernières années, certaines, comme le phishing, restent répandues. Les statistiques du Rapport sur les menaces T3 2022 a montré que, par exemple, le nombre total de sites Web de phishing bloqués a atteint 13 millions dans le monde.

Les développements les plus récents observés en matière de menaces Web impliquent des sites Web légitimes hébergeant des logiciels malveillants, appelés objets malveillants, qui ont été documentés par ESET depuis sa Rapport sur les menaces du premier trimestre 2. Ici, un site Web par ailleurs légitime d'un auteur légitime a été compromis par un tiers qui a implanté des fonctions malveillantes : liens Web, fichiers PDF ou capture de prospects, ou le site Web est devenu l'hôte d'un service qui permet à d'autres de stocker ou de télécharger des fichiers. Ces fichiers pourraient alors inclure du code malveillant, du contenu illégal ou nuisible ou des objets malveillants.

Menaces IdO

L'Internet des objets (IoT), autre nom désignant les appareils intelligents qui fonctionnent en étant connectés à Internet, comprend des éléments tels que des interphones pour bébé, des caméras de porte, des téléviseurs, des appareils médicaux, des appareils électroménagers, des routeurs réseau et bien plus encore. Souvent, ces gadgets ont été lancés en toute hâte sur le marché sans mesures de sécurité robustes et se limitent à des fonctionnalités de sécurité inexistantes sur l'appareil, notamment des mécanismes d'authentification faibles, des vulnérabilités et des chemins de mise à jour inexistants, ainsi que des transmissions de données non cryptées. En conséquence, les cybercriminels peuvent utiliser les appareils IoT à grande échelle, notamment pour créer des réseaux massifs d’appareils compromis appelés botnets. Ceux-ci peuvent être utilisés pour submerger divers types de systèmes en ligne, des sites Web aux services de télécommunications et aux infrastructures critiques.

Il est essentiel d’aborder la sécurité de l’IoT car les botnets constituent une menace importante, qu’ils soient utilisés pour exécuter des tâches massives. Les attaques DDoS, la force brute (devination de mot de passe/identifiant), d'autres infections ou l'exploitation de vulnérabilités. Pour ce faire, ils compromettent le réseau ou les appareils dotés d'un panneau de contrôle basé sur le cloud (par exemple, d'anciennes caméras IP) auxquels l'appareil IoT est connecté. Étant donné que les appareils IoT fonctionnent via une connexion à un routeur, de nombreuses portes sont ouvertes à ceux qui souhaitent causer du tort. Les botnets sont l'un des outils les plus prisés des attaquants et contre lequel la protection au niveau DNS est très efficace.

Avec des incidents importants survenus au début de l'année 2001, les attaques n'ont fait que prendre de l'ampleur, perturbant régulièrement, voire empêchant l'accès à certains des sites Web et services les plus populaires au monde. L'un d'eux, le Mirai botnet, depuis 2016, détourne périodiquement des appareils Internet des objets (IoT) grand public, en utilisant des centaines de milliers d'entre eux pour orchestrer des attaques. Ces attaques peuvent encore être détecté en 2023.

D'autres botnets, comme Mozi, qui ont rejoint le paysage des menaces plus récemment, ont également bénéficié de variantes de Mirai, jusqu'à Octobre 2023 où il a quasiment disparu dans un apparent retrait. Au cours de son règne entre 2019 et 2023, le botnet Mozi est devenu le plus grand du genre, intégrant à un moment donné plus de 1.5 million d'appareils uniques dans son réseau et fonctionne principalement via des vulnérabilités connues dans les appareils NETGEAR DGN et les serveurs Web JAWS.

Routeurs

En plus des menaces IoT, les menaces Web transmises via des routeurs compromis peuvent être gérées avec Sécurité DNS en bloquant l'accès aux domaines malveillants ou suspects. Cela permet d'interrompre les infrastructures criminelles telles que le phishing et les sites Web malveillants utilisés pour voler les données personnelles et les informations d'identification des utilisateurs. Sécurité DNS, associée à une solution de sécurité multicouche dotée de outils d'inspection de réseau, qui permettent aux utilisateurs de tester leurs routeurs pour détecter les faiblesses telles que des mots de passe médiocres et un micrologiciel obsolète. Cette combinaison atténue les implications en matière de sécurité de la marche incessante de la technologie vers la mise en ligne de toutes sortes d'objets physiques du quotidien et les rendant « intelligents ».

Et même si l’intelligence est la nouvelle norme, nous devons reconnaître que de nombreux risques surviennent lorsque les « objets du quotidien » sont intégrés à des logiciels, des processeurs, des capteurs, des actionneurs et une connectivité Internet qui leur permettent de collecter des données et d’interagir à la fois avec leur environnement et entre eux. .

Lorsque l’on parle de la myriade d’appareils intelligents qui habitent désormais nos maisons, il est essentiel de mettre en lumière les routeurs. Non seulement ce sont les héros méconnus de la connectivité moderne qui restent allumés 24h/7 et XNUMXj/XNUMX, mais ils constituent en réalité le fondement de la maison connectée. En fait, il s’agit d’ordinateurs spécialisés dont les systèmes d’exploitation, intégrés sous forme de micrologiciels, nécessitent des mises à jour critiques pour remédier aux failles de sécurité et sont soumis à des listes d’appareils en fin de vie tenues par le fabricant.

Et, même si les routeurs ne stockent pas les données personnelles des personnes, tout le trafic provenant de chaque appareil connecté à Internet dans un foyer passe par le routeur. Mal sécurisés, ils peuvent mettre tous les appareils d’un réseau à la merci de mauvais acteurs. Et, à une époque de travail à distance/hybride, leur sécurité a pris une plus grande importance et peut même avoir des implications pour les réseaux d'entreprise. Ici, quelques mesures sont très utiles : utiliser des mots de passe forts au lieu des valeurs par défaut, appliquer le niveau de cryptage le plus élevé, désactiver l'accès à la gestion à distance ainsi que les services et fonctionnalités inutiles pour réduire les surfaces d'attaque, ou créer des réseaux séparés pour les appareils IoT afin de protéger les données sur les PC. et les smartphones.

Garder le monde connecté et sécurisé

Le secteur des télécommunications et des FAI, qui profite de la connectivité mondiale, a également la responsabilité de protéger de grandes quantités de données personnelles qui lui sont confiées par leurs clients. La gestion appropriée de ces données est essentielle à la réputation des sociétés de télécommunications et des FAI et garantit la confiance nécessaire pour alimenter leur modèle commercial.

En réponse aux pressions croissantes des cybercriminels et à l'évolution des besoins de leurs clients, il est indispensable de suivre le rythme des menaces croissantes et de garantir les relations de confiance exigées dans le monde numérique d'aujourd'hui. La confiance n'est pas simplement un produit/service, mais aussi l'élément essentiel pour s'engager dans un échange en ligne, à tel point qu'un partenariat avec le bon fournisseur de sécurité, qui protège non seulement le FAI/TELCO mais aussi ses clients et leurs données, est crucial pour une entreprise à l’épreuve du temps.

Alors que des clients plus exigeants que jamais s'inquiètent de la sécurité des connexions et des données, les FAI et les opérateurs de télécommunications devront se différencier via les solutions de sécurité qu'ils proposent, notamment s'il existe une option pour ajouter une couche supplémentaire comme la sécurité DNS au plan du client. Fournir ce niveau de service supplémentaire, en partenariat avec les fournisseurs de sécurité, profite non seulement aux utilisateurs finaux, mais améliore également la réputation du fournisseur.

De leur côté, les fournisseurs de cybersécurité ont également dû évoluer au cours des 30 dernières années, passant de la protection et de la sécurisation du matériel aux données précieuses et, de plus en plus, à la sécurisation des données personnelles identifiables. En accord avec les FAI et les TELCO, on peut affirmer avec précision que les fournisseurs de sécurité visent désormais à protéger la vie numérique des utilisateurs. Au cœur de cette mission se trouve la protection DNS, qui offre de nombreux avantages. La protection DNS associée à la sécurité du routeur sont des moyens simples de protéger de nombreux foyers, en particulier lorsque les abonnements aux services Internet et les données mobiles sont utilisés.

Le cas d'utilisation s'étend également aux endroits à fort trafic comme les cafés, les restaurants, les hôtels, les aéroports et les hôpitaux, où la fourniture d'un accès Wi-Fi public est courante ; dans ces endroits, les solutions DNS offrent un choix très sûr et convivial. Prenons l’exemple d’un hôpital doté d’un réseau unique accueillant plus d’un millier de patients par jour, sans compter les visiteurs et le personnel. Ce réseau stocke simultanément des données médicales critiques et prend probablement également en charge de nombreuses autres activités professionnelles et même personnelles en ligne. Ici, les problèmes de sécurité peuvent surgir de l’accès au réseau plutôt ouvert requis – où n’importe qui, y compris des acteurs malveillants potentiels, peut se connecter et exploiter le réseau.

La cybercriminalité ne mène nulle part

La cybercriminalité reste un défi persistant et en constante évolution dans notre monde connecté. Pour favoriser un environnement en ligne plus sûr, les individus doivent donner la priorité à leur sécurité numérique. Cependant, les sociétés de télécommunications et les FAI apparaissent comme les entités disposant du plus grand pouvoir d'action, et peut-être même de la responsabilité première de la gestion de ces risques. En explorant la protection DNS en collaboration avec les fournisseurs de sécurité, nous pouvons permettre le déploiement rapide de mesures de sécurité plus robustes si nécessaire.

L'inquiétude croissante des consommateurs concernant la sécurité et la confidentialité indique que les opérateurs de télécommunications et les FAI doivent répondre à ces inquiétudes de manière proactive. Et compte tenu de la nature omniprésente et de l’impact économique considérable de la cybercriminalité, il est crucial que toutes les parties prenantes la prennent au sérieux. Bon nombre de ces attaques ciblent directement les consommateurs, créant une forte demande pour des solutions de sécurité accessibles mais puissantes. Dans le paysage actuel axé sur les données, où de grandes quantités d'informations sont collectées et utilisées, le besoin d'une protection renforcée prend de plus en plus d'ampleur. Cela représente une opportunité significative pour les opérateurs de télécommunications et les FAI de répondre à la demande croissante d’expériences numériques sécurisées basées sur la confiance.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://www.welivesecurity.com/en/business-security/delivering-trust-with-dns-security/