Forscher in China und den USA haben einen neuartigen Fingerabdruck-Hack namens PrintListener enthüllt, der in der Lage ist, Ihre Fingerabdruckdaten zu stehlen, nicht von Fotos oder angehobenen Abdrücken, sondern an dem leisen Geräusch, das Ihr Finger beim Wischen macht Ihr Smartphone-Bildschirm.

Die Authentifizierung per Fingerabdruck ist zum Synonym für Sicherheit auf unseren Smartphones und Geräten geworden. Der Markt wird bis 100 einen geschätzten Wert von 2032 Milliarden US-Dollar haben und spiegelt unser tiefes Vertrauen in den biometrischen Schutz wider.

Aber PrintListener zeigt, dass die Biometrie wie jede Technologie Schwachstellen aufweist.

Wie funktioniert PrintListener?

Unsere alltäglichen Apps, wie Discord, Skype, Facetimeund viele andere wurden für die Kommunikation entwickelt. Aber was wäre, wenn sie mehr könnten, als nur Ihre Stimme zu übertragen?

Forscher hinter PrintListener weisen auf eine beunruhigende Möglichkeit hin: Diese Apps könnten als unwissende Komplizen eines Fingerabdruck-Hacks fungieren. Jedes Mal, wenn Sie über den Bildschirm Ihres Smartphones streichen, selbst während scheinbar beiläufiger Gespräche, Möglicherweise nimmt Ihr Mikrofon versehentlich einen versteckten Soundtrack auf: Das subtile Reibung, die durch die Rillen Ihres Fingerabdrucks erzeugt wird.

Töne in Fingerabdruckdaten umwandeln

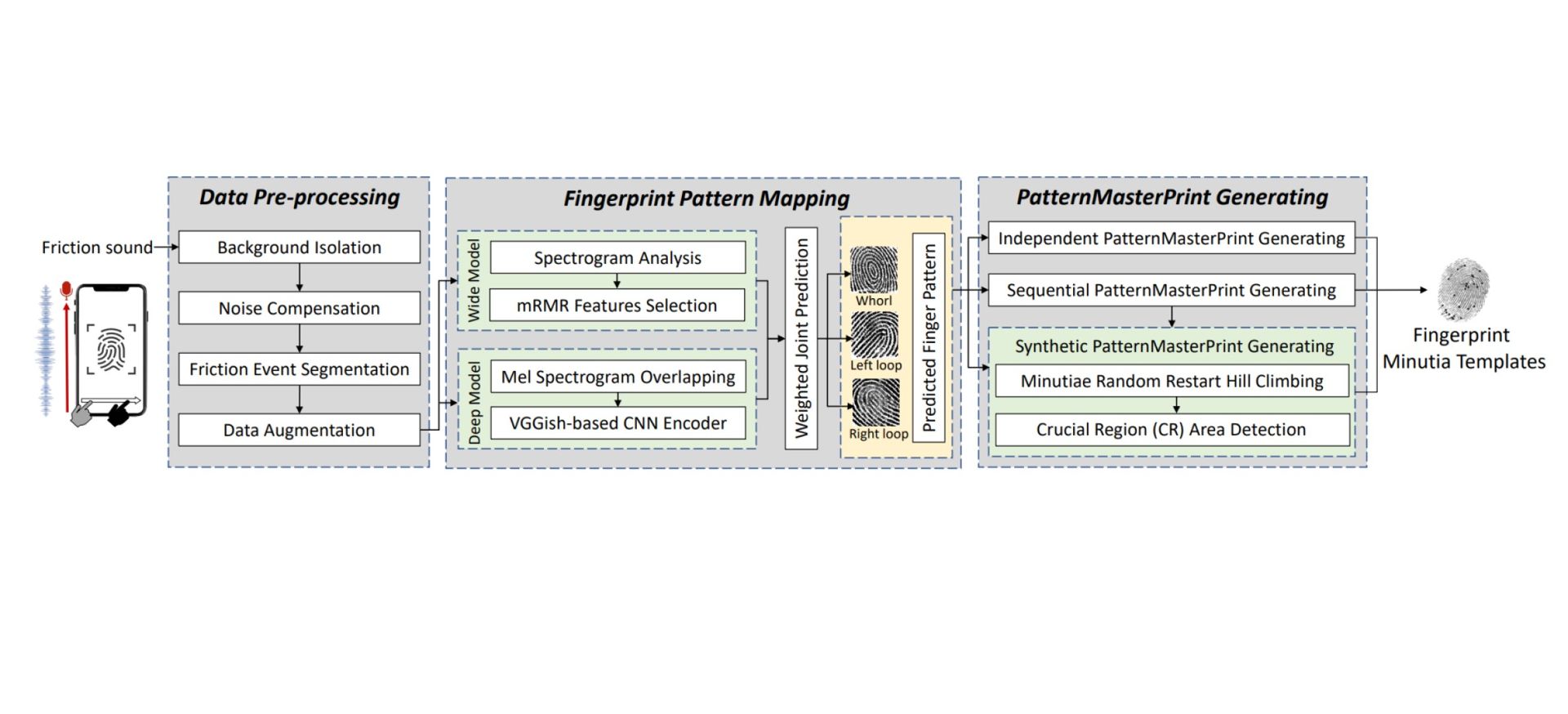

Bei PrintListener geht es nicht nur darum, diese Mikrogeräusche zu hören; es geht darum, sie zu interpretieren. Das Tool nutzt eine ausgefeilte Analyse, um die schwache Akustik Ihrer Wischbewegungen zu analysieren und akribisch nach Mustern zu suchen, die für Ihren Fingerabdruck einzigartig sind.

Im Gegensatz zu herkömmlichen Wörterbuchangriffen, die auf vorgefertigten Datenbanken mit gängigen Fingerabdruckmustern basieren, kann PrintListener diese neu erfassten Audiodaten verwenden, um Angriffe wie MasterPrint zu verstärken. Das bedeutet, dass Fingerabdruckfälschungen möglicherweise mit weitaus größerer Genauigkeit angepasst werden können.

Fingerabdruck-Hack hat eine erschreckende Erfolgsquote

Die Wirksamkeit von PrintListener liegt in seinen Zahlen. Forscher können sich einer besorgniserregenden Erfolgsquote rühmen. Innerhalb von nur fünf Versuchen PrintListener konnte 27.9 % der Teilfingerabdrücke knacken. Noch gruseliger, 9.3% der Zeit, PrintListener konnte vollständige Fingerabdrücke rekonstruieren allein durch Wischgeräusche.

Es zeigt, wie dieser neuartige Exploit harmlose Interaktionen mit scheinbar unscheinbaren Apps in ein wirksames Werkzeug für Hacker verwandelt.

Cyberbedrohungen entwickeln sich ständig weiter

Die PrintListener-Enthüllung unterstreicht einen umfassenderen Trend in der Cybersicherheit: Es gibt etwas Neues Eine ausgefeilte Hacking-Methode, die Tag für Tag weiterentwickelt wird. Technologie ist heutzutage mit fast jedem Aspekt unseres Lebens verflochten und Hacker sind ständig auf der Suche nach und entdecken neue Schwachstellen, oft im Internet die unerwartetsten Orte.

Von KI-gestützten Phishing-Angriffen, die vertrauenswürdige Stimmen nachahmen, bis hin zu Malware, die in scheinbar harmlose QR-Codes eingebettet ist – die Taktiken von Cyberkriminellen entwickeln sich in alarmierendem Tempo weiter.

Betrachten wir einige aktuelle Beispiele:

- Flüstertor: Anfang 2022 tauchte diese zerstörerische Malware auf, die sich als legitime Ransomware ausgab und in einem politisch motivierten Angriff stillschweigend ganze Systeme ukrainischer Organisationen löschte

- Log4j-Schwachstelle: Ende 2021 wurde eine kritische Zero-Day-Schwachstelle in einer weit verbreiteten Protokollierungsbibliothek entdeckt. log4jAufgrund der ausgedehnten Präsenz kam es zu einem Durcheinander, bei dem zahlreiche Systeme ferngesteuerten Exploits ausgesetzt waren

- Angriffe auf die Lieferkette: Hacker brechen nicht nur ein; Sie infiltrieren Systeme von innen heraus. Durch Schwachstellen in den Softwareentwicklungsökosystemen (wie dem berüchtigten SolarWinds-Hack) gelingt es Angreifern, weit verbreitete Produkte und Dienste zu kompromittieren, was zu massiven nachgelagerten Auswirkungen führt

Diese Beispiele unterstreichen, dass herkömmliche Sicherheitsansätze nicht ausreichen. Unsere Technologie wächst nicht nur, sie wird auch komplexer und voneinander abhängig. Hacker suchen unermüdlich nach Schwachstellen in diesen komplexen Systemen und nutzen dabei sowohl technische Mängel als auch den oft übersehenen menschlichen Faktor aus.

Schützen Sie sich vor aufkommenden Bedrohungen

Der PrintListener-Angriff und andere aufkommende Cyber-Bedrohungen mögen entmutigend wirken, aber denken Sie daran, dass Sie die Macht haben, sich selbst zu schützen. Ergreifen Sie proaktive Sicherheitsmaßnahmen, die Ihr Risiko drastisch reduzieren.

Hier ist eine Aufschlüsselung der wesentlichen Maßnahmen, die Sie ergreifen können:

- Steuern Sie Ihre Apps: Führen Sie eine Prüfung Ihrer Apps durch. Überprüfen Sie, welche Zugriff auf Mikrofon und Kamera haben, und deaktivieren Sie ihn für diejenigen, die diese Berechtigungen nicht wirklich für ihre Kernfunktionen benötigen

- Biometrie: Mit Vorsicht verwenden: Biometrische Sicherheitsfunktionen wie Fingerabdruck und Gesichtserkennung bieten Komfort, gelten aber nicht als narrensicher. Betrachten Sie sie als nützliche Werkzeuge und nicht als unzerbrechliche Schutzschilde

- Passwörter sind von größter Bedeutung: Wählen Sie für jedes Konto komplexe, eindeutige Passwörter und verwenden Sie diese niemals wieder. Aktivieren Sie nach Möglichkeit die Multi-Faktor-Authentifizierung (MFA), die neben Ihrem Passwort einen zusätzlichen Code oder eine Bestätigung erfordert

- Bekämpfen Sie Phishing: Seien Sie skeptisch gegenüber unerwarteten E-Mails, Textnachrichten oder Social-Media-Nachrichten, auch wenn sie scheinbar aus vertrauten Quellen stammen. Überprüfen Sie die Identität eines Absenders, bevor Sie Links oder Anhänge öffnen

- Updates sind wichtig: Stellen Sie sicher, dass Sie über die neuesten Sicherheitsupdates für Ihr Betriebssystem und Ihre Apps verfügen. Diese häufigen Patch-Schwachstellen minimieren die Lücken, die Hacker ausnutzen könnten

Durch die Implementierung dieser grundlegenden, aber leistungsstarken Sicherheitspraktiken verbessern Sie Ihren digitalen Schutz vor den sich ständig weiterentwickelnden Cyber-Bedrohungen erheblich.

Hervorgehobener Bildnachweis: Georg Prentzas/Unsplash.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://dataconomy.com/2024/02/20/printlistener-fingerprint-hack-by-sound/