Nachrichten über Cyberangriffe sind heutzutage Routine, trotz der Sicherheitsmechanismen, die in weit verbreitete elektronische Systeme eingebaut sind. Es ist nicht verwunderlich, dass Einrichtungen, die sich mit der Gewährleistung sicherer Systeme befassen, kontinuierlich an der Verbesserung von Verschlüsselungs-/Entschlüsselungsmechanismen arbeiten. Kürzlich standardisierte NIST Kryptografiealgorithmen für die Post-Quanten-Computing-Welt. PQShield ist ein Unternehmen, das an der Spitze der Post-Quanten-Kryptografie steht und Lösungen entwickelt, um Systeme vor Quanten-Cyberangriffen zu schützen. Das Unternehmen gab bekannt, dass NIST einen Algorithmus, PQShield, übernommen hat, der als einer von mehreren neuen Post-Quanten-Kryptographiestandards entwickelt wurde. Ein weiterer von PQShield entwickelter Algorithmus geht in Runde 4 des NIST-Post-Quanten-Kryptographie-Standardisierungsprojekts über.

Um die Bedeutung der Standardisierung von NIST zu verstehen und Ankündigung von PQShield, ist es wichtig, sich einen Überblick darüber zu verschaffen, warum neue Standards benötigt werden, was der Standardisierungsprozess beinhaltet und wie die neuen Standards in den eigenen Systemen implementiert werden können. PQShield hat drei technische Whitepaper veröffentlicht, die das Thema zusammen im Detail abdecken. Wenn Sie an der Entwicklung von Chips und Software zur Bereitstellung von Cybersicherheitslösungen beteiligt sind, sind diese Whitepaper sehr informativ. Links zum Herunterladen dieser Whitepaper finden Sie in den entsprechenden Abschnitten dieses Blogs.

Die Bedrohung durch Quantencomputer

Ein Quantencomputer kann viel effizienter rechnen als bisher übliche klassische Computer. Vor vielleicht zwanzig Jahren schien Quantencomputing weit weg zu sein, aber wir sind jetzt viel näher dran, Quantencomputer im kommerziellen Einsatz zu sehen. Während dies aus Computersicht großartig ist, können Quantencomputerfunktionen auch leicht aktuelle Sicherheitsmechanismen brechen.

RSA- und ECC-Kryptosysteme, die derzeit für sichere Datenübertragungen verwendet werden, sind für Quantencomputer mit dem Shor-Algorithmus leicht zu lösen. Dadurch werden in Zukunft Systeme zur Fälschung digitaler Signaturen (Integrity Compromise) und zur Entschlüsselung zuvor verschlüsselter Daten (Confidentiality Compromise) eröffnet. Letztere Bedrohung wird als „Harvest Now, Decrypt Later (HNDL)“-Angriff bezeichnet. Unbemerkt sammeln und speichern potenzielle Angreifer regelmäßig verschlüsselte Daten in der Erwartung, die gestohlenen Daten mit Hilfe von Quantencomputern zu entschlüsseln.

Aus der Geschichte wissen wir, dass es lange dauert, auf neue Sicherheitsstandards aufzurüsten. Beispielsweise hat die Migration vom Data Encryption Standard (DES) zum Advanced Encryption Standard (AES) Jahrzehnte gedauert. Genauer gesagt hat das National Institute of Standards and Technology (NIST) 2001 den AES-Standard eingeführt. Daher müssen jetzt neuere Sicherheitsstandards zum Schutz vor Cyber-Bedrohungen durch Quantencomputer etabliert werden.

Post-Quanten-Kryptographie (PQC)

Der beste Weg, die Bedrohung durch Angriffe mit Quantencomputern zu mindern, ist die Verwendung quantensicherer Kryptografie. Diese Post-Quanten-Kryptografie wird von Regierungen auf der ganzen Welt zur Übernahme durch Unternehmen vorgeschrieben, die mit diesen Regierungen Geschäfte machen wollen. Mit einer wahrscheinlichen Annahmefrist innerhalb der nächsten drei Jahre werden Unternehmen gezwungen sein, quantensichere Mechanismen schnell zu implementieren. Aber ohne einen Standard für die internationale Übernahme wird die Interoperabilität zu einem praktischen Hindernis.

Für einen detaillierten Überblick über Post-Quantum-Kryptographie, laden Sie dieses Whitepaper herunter.

Der NIST-Standardisierungsprozess

Während derzeit eine Reihe von Standardisierungsbemühungen im Gange sind (in Europa, China usw.), ist das NIST-Standardisierungsprojekt das am besten dokumentierte. Das Projekt wurde 2016 mit dem Ziel angekündigt, Post-Quantum-Signaturschemata und Schlüsselherstellungsschemata zu standardisieren.

Im Juli 2022 gab NIST bekannt, dass es die folgenden drei Signaturschemata als Standards für PQC ausgewählt hat.

Primärstandard: Dilithium

Sekundärstandard: Falke

Sekundärstandard: SPHINKEN

Die Dilithium- und Falcon-Standards basieren auf Härteannahmen über strukturierte Gitter und der SPHINCS-Standard basiert auf Härteannahmen über Hash-Funktionen. Die folgende Abbildung zeigt den Prozess, der zur Auswahl der Standards für Signatursysteme geführt hat.

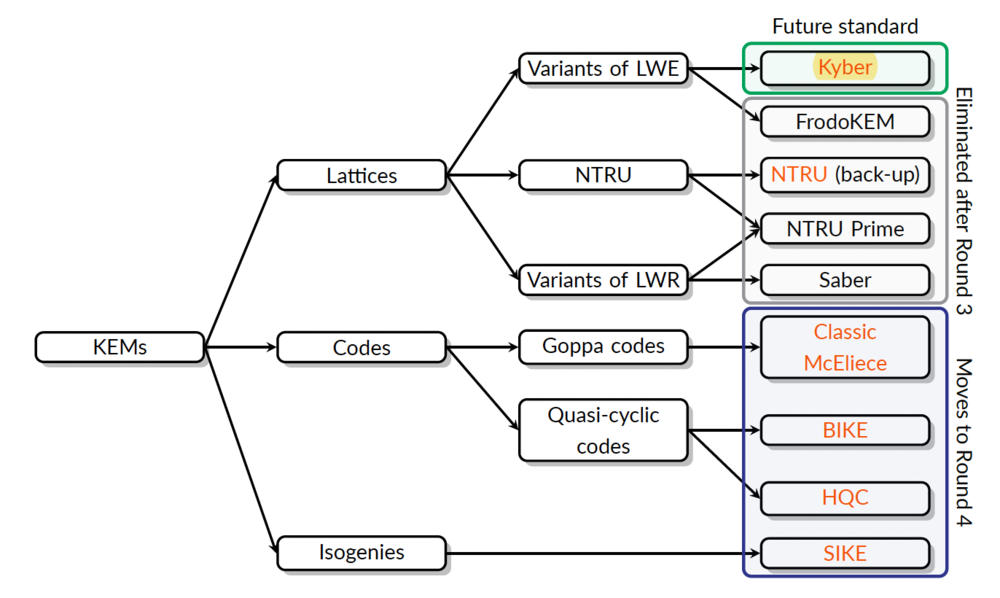

NIST gab auch Folgendes in Bezug auf Schlüsseleinrichtungsschemata bekannt.

Standardisiertes Schema: Kyber

Backup für Standardisierung: NTRU (könnte standardisiert werden, wenn Kyber-Patentverhandlungen scheitern)

Programme Für weitere Studien: BIKE, Classic McEliece, HQC und SIKE

Die folgende Abbildung zeigt den Prozess, der zur Auswahl des Standards für das Schlüsseleinrichtungssystem geführt hat.

Für alle Details der verschiedene NIST-Standards, die sich mit PQC befassen, laden Sie dieses Whitepaper herunter.

Die Rolle von PQShield im NIST-Standardisierungsprojekt

PQShield war von Anfang an stark in das NIST-Standardisierungsprojekt involviert und hat verschiedene Signatur- und Schlüsselerstellungsschemata zur Prüfung als Standards entwickelt und eingereicht.

Um mehr über den bisherigen Weg der NIST-PQC-Standardisierung zu erfahren und was für die Zukunft erwartet wird, Sehen Sie sich unsere Interviews mit den führenden Kryptografen Dr. Thomas Perst und Prof. Peter Schwabe an.

Professor Peter Schwabe war Co-Autor von sieben der PQC-Schemata, die bei NIST eingereicht wurden, von denen drei (Kyber, Dilithium und SPHINCS) im Juli 2022 als NIST-Standards festgelegt wurden. Ein weiteres Schema (Classic McEliece) geht in Runde 4, um als Standard geprüft zu werden .

Dr.Thomas Prest Co-Autor des kompakten und effizienten Falcon-Signaturschemas. Falcon wurde im Juli 2022 als NIST-Standard für PQC-Signatursysteme ausgewählt.

Pressemitteilung von PQShield zu den kürzlich angekündigten NIST-Standards für PQC kann hier abgerufen werden.

Fahrplan für PQC

Zu Beginn der Übergangsphase zu PQC hat NIST zugelassen, dass nach Federal Information Processing Standards (FIPS) zertifizierte Lösungen in Kombination mit einem oder mehreren PQC-Schemata verwendet werden. Diese Anpassung ermöglicht die Einführung quantenresistenter Schemata, während die Lösungen weiterhin FIPS-zertifiziert bleiben. Das Whitepaper von PQShield mit dem Titel „Die NIST-PQC-Standards sind da – Wie können Sie einen Schritt voraus sein?“ bietet einen klaren Fahrplan für die Implementierung von PQC in den eigenen Systemen.

Zusammenfassung

Durch die Beteiligung am Entwicklungs- und Standardisierungsprozess von PQC-Algorithmen hat PQShield den Vorteil, Lösungen vor dem Endergebnis zu entwickeln. PQShield ist ein algorithmenunabhängiger Anbieter, der größenoptimierte und seitenkanalresistente Implementierungen anbietet, die in der Lage sind, alle relevanten NIST-PQC-Finalisten in Hardware und Software zu nutzen. Es könnte Unternehmen bei ihrem Übergang zur Quantenbereitschaft von Legacy-Verschlüsselungsschemata zu den neuesten standardbasierten Lösungen unterstützen. Angesichts der kurzen Frist für das Mandat zur Einführung der Post-Quantenkryptografie kann es im besten Interesse der Unternehmen sein, die Lösungen von PQShield für die Implementierung zu prüfen.

Weitere Einzelheiten zu PQShield und seinen Angeboten finden Sie unter Website von PQShield.

Lesen Sie auch:

Post-Quanten-Kryptographie betritt das Feld

CEO-Interviews: Dr. Ali El Kaafarani von PQShield

Teile diesen Beitrag über: