ESET-Forscher haben offenbar einen Watering-Hole-Angriff auf eine regionale Nachrichten-Website identifiziert, die Nachrichten über Gilgit-Baltistan liefert, eine umstrittene, von Pakistan verwaltete Region. Beim Öffnen auf einem Mobilgerät bietet die Urdu-Version der Hunza News-Website den Lesern die Möglichkeit, die Hunza News-Android-App direkt von der Website herunterzuladen, die App verfügt jedoch über böswillige Spionagefunktionen. Wir haben diese bisher unbekannte Spyware aufgrund ihres Paketnamens com.kamran.hunzanews Kamran genannt. Kamran ist ein gebräuchlicher Vorname in Pakistan und anderen urdusprachigen Regionen; Auf Farsi, das von einigen Minderheiten in Gilgit-Baltistan gesprochen wird, bedeutet es Glück oder Glück.

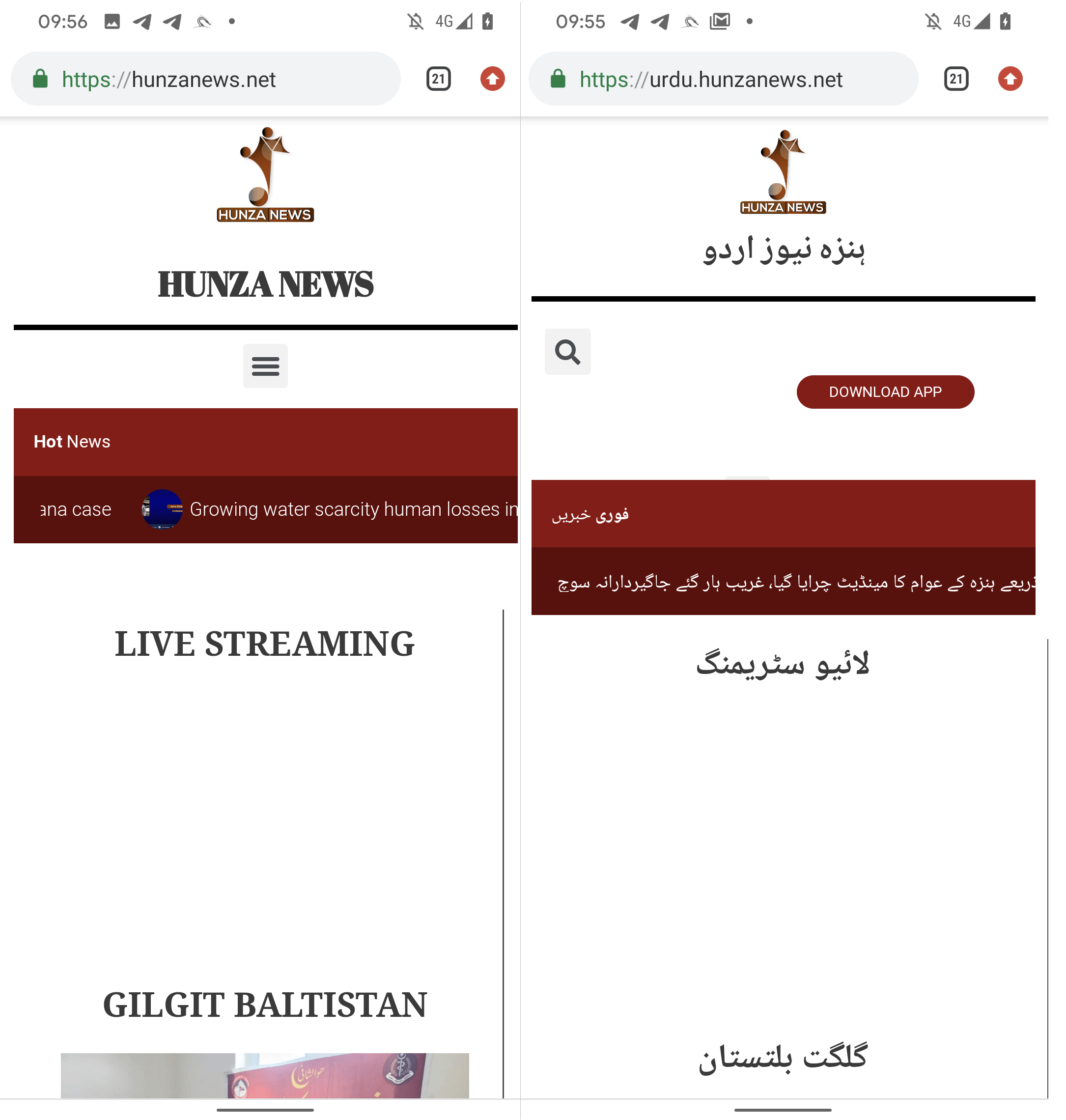

Die Website von Hunza News verfügt über eine englische und eine Urdu-Version. Die englische Mobilversion bietet keine App zum Herunterladen. Allerdings bietet die Urdu-Version für Mobilgeräte den Download der Android-Spyware an. Es ist erwähnenswert, dass sowohl die englische als auch die Urdu-Desktopversion auch die Android-Spyware anbietet; Allerdings ist es nicht mit Desktop-Betriebssystemen kompatibel. Wir haben die Website bezüglich der Android-Malware kontaktiert. Vor der Veröffentlichung unseres Blogposts erhielten wir jedoch keine Antwort.

Kernpunkte des Berichts:

- Android-Spyware, die wir Kamran nannten, wurde über einen möglichen Watering-Hole-Angriff auf die Website von Hunza News verbreitet.

- Die Malware zielt nur auf Urdu-sprechende Benutzer in der Region Gilgit-Baltistan ab von Pakistan verwaltet.

- Die Kamran-Spyware zeigt den Inhalt der Hunza News-Website an und enthält benutzerdefinierten Schadcode.

- Unsere Untersuchungen zeigen, dass mindestens 20 Mobilgeräte kompromittiert wurden.

Beim Start fordert die bösartige App den Benutzer auf, ihr Berechtigungen für den Zugriff auf verschiedene Daten zu erteilen. Wenn sie akzeptiert wird, sammelt sie Daten über Kontakte, Kalenderereignisse, Anrufprotokolle, Standortinformationen, Gerätedateien, SMS-Nachrichten, Bilder usw. Da diese bösartige App nie über den Google Play Store angeboten wurde und von einer unbekannten Quelle heruntergeladen wurde, auf die verwiesen wird Um diese App zu installieren, wird der Benutzer aufgefordert, die Option zur Installation von Apps aus unbekannten Quellen zu aktivieren.

Die schädliche App erschien irgendwann zwischen dem 7. Januar 2023 und dem 21. März 2023 auf der Website; Das Entwicklerzertifikat der Schad-App wurde am 10. Januar 2023 ausgestellt. Proteste In Gilgit-Baltistan fanden aus verschiedenen Gründen, darunter Landrechte, Steuerbedenken, längere Stromausfälle und ein Rückgang der subventionierten Weizenvorräte, statt. Die in der Karte in Abbildung 1 dargestellte Region steht unter der Verwaltungsverwaltung Pakistans und besteht aus dem nördlichen Teil der größeren Kaschmir-Region, die seit 1947 Gegenstand eines Streits zwischen Indien und Pakistan und seit 1959 zwischen Indien und China ist.

Überblick

Hunza News, wahrscheinlich nach dem Hunza-Distrikt oder dem Hunza-Tal benannt, ist eine Online-Zeitung, die Nachrichten zum Thema liefert Gilgit-Baltistan Region.

Die Region mit einer Bevölkerung von rund 1.5 Millionen Menschen ist berühmt für die Anwesenheit einiger der höchsten Berge der Welt, darunter vor allem fünf der angesehenen „Achttausender“ (Berge, deren Gipfel mehr als 8,000 Meter über dem Meeresspiegel liegen). K2 und wird daher häufig von internationalen Touristen, Wanderern und Bergsteigern besucht. Aufgrund der Proteste im Frühjahr 2023 und weiterer Proteste im September 2023 ist die US und Kanada haben Reisewarnungen für diese Region herausgegeben und Deutschland Touristen sollten sich über die aktuelle Situation informieren.

Gilgit-Baltistan ist auch ein wichtiger Knotenpunkt wegen des Karakoram Highway, der einzigen befahrbaren Straße, die Pakistan und China verbindet, da sie China durch den Zugang zum Arabischen Meer den Handel und den Energietransit erleichtert. Der pakistanische Teil der Autobahn wird derzeit rekonstruiert und modernisiert; Die Bemühungen werden sowohl von Pakistan als auch von China finanziert. Die Autobahn ist häufig durch wetterbedingte Schäden oder Proteste blockiert.

Die Website von Hunza News bietet Inhalte in zwei Sprachen: Englisch und Englisch Urdu. Neben Englisch hat Urdu in Pakistan den Status einer Landessprache und dient in Gilgit-Baltistan als gemeinsame Sprache oder Brückensprache für die interethnische Kommunikation. Die offizielle Domain von Hunza News ist hunzanews.net, eingetragen Mai 22nd, 2017, und veröffentlicht seitdem regelmäßig Online-Artikel, wie aus den Daten des Internet Archive hervorgeht hunzanews.net.

Vor 2022 nutzte diese Online-Zeitung auch eine andere Domain, hunzanews.com, wie in den Informationen zur Seitentransparenz auf der Website angegeben Facebook Seite (siehe Abbildung 2) und die Internet Archive-Aufzeichnungen von hunzanews.com, Internet Archive-Daten zeigen dies ebenfalls hunzanews.com lieferte seit 2013 Nachrichten; Daher veröffentlichte diese Online-Zeitung etwa fünf Jahre lang Artikel über zwei Websites: hunzanews.net und hunzanews.com. Dies bedeutet auch, dass diese Online-Zeitung seit über 10 Jahren aktiv ist und Online-Leserzahlen gewinnt.

In 2015, hunzanews.com begann mit der Bereitstellung einer legitimen Android-Anwendung, wie in Abbildung 3 dargestellt, die im Google Play Store verfügbar war. Basierend auf den verfügbaren Daten gehen wir davon aus, dass zwei Versionen dieser App veröffentlicht wurden, von denen keine schädliche Funktionen enthielt. Der Zweck dieser Apps bestand darin, den Inhalt der Website den Lesern benutzerfreundlich zu präsentieren.

Im zweiten Halbjahr 2022 erscheint die neue Website hunzanews.net Es wurden visuelle Aktualisierungen vorgenommen, einschließlich der Entfernung der Option zum Herunterladen der Android-App von Google Play. Darüber hinaus wurde die offizielle App aus dem Google Play Store entfernt, wahrscheinlich aufgrund ihrer Inkompatibilität mit den neuesten Android-Betriebssystemen.

Für ein paar Wochen, ab mindestens Dezember 2022 bis Januar 7th, 2023, bot die Website keine Möglichkeit, die offizielle mobile App herunterzuladen, wie in Abbildung 4 dargestellt.

Basierend auf den Aufzeichnungen des Internetarchivs ist dies zumindest seitdem offensichtlich März 21st, 2023wurde auf der Website die Möglichkeit für Benutzer wieder eingeführt, eine Android-App herunterzuladen, die über die Schaltfläche „APP HERUNTERLADEN“ zugänglich ist, wie in Abbildung 5 dargestellt. Für den Zeitraum zwischen dem 7. Januar liegen keine Daten vorth und März 21st, 2023, was uns helfen könnte, das genaue Datum des erneuten Erscheinens der App auf der Website zu bestimmen.

Bei der Analyse mehrerer Versionen der Website sind wir auf etwas Interessantes gestoßen: Die Anzeige der Website in einem Desktop-Browser in einer der beiden Sprachversionen von Hunza News – Englisch (hunzanews.net) oder Urdu (urdu.hunzanews.net) – zeigt gut sichtbar die Schaltfläche „APP HERUNTERLADEN“ oben auf der Webseite an. Bei der heruntergeladenen App handelt es sich um eine native Android-Anwendung, die nicht auf einem Desktop-Computer installiert werden und diesen gefährden könnte.

Auf einem mobilen Gerät ist diese Schaltfläche jedoch ausschließlich in der Urdu-Sprachvariante sichtbar (urdu.hunzanews.net), wie in Abbildung 6 dargestellt.

Mit hoher Sicherheit können wir bestätigen, dass die Schad-App speziell auf Urdu-sprechende Benutzer abzielt, die über ein Android-Gerät auf die Website zugreifen. Die Schad-App ist seit dem ersten Quartal 2023 auf der Website verfügbar.

Durch Klicken auf die Schaltfläche APP HERUNTERLADEN wird ein Download von ausgelöst https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk. Da diese bösartige App nie über den Google Play Store angeboten wurde und von einer Website eines Drittanbieters heruntergeladen wird, um diese App zu installieren, wird der Benutzer aufgefordert, die nicht standardmäßige Android-Option zu aktivieren, um Apps aus unbekannten Quellen zu installieren.

Bei der bösartigen App namens Hunza News handelt es sich um eine bisher unbekannte Spyware, die wir Kamran genannt haben und die im Abschnitt Kamran weiter unten analysiert wird.

ESET Research kontaktierte Hunza News bezüglich Kamran. Vor der Veröffentlichung unseres Blogposts haben wir keinerlei Rückmeldung oder Antwort von Seiten der Website erhalten.

Victimology

Basierend auf den Erkenntnissen unserer Recherche konnten wir mindestens 22 kompromittierte Smartphones identifizieren, von denen sich fünf in Pakistan befanden.

Kamran

Kamran ist eine bisher undokumentierte Android-Spyware, die sich durch ihre einzigartige Codezusammensetzung auszeichnet und sich von anderer bekannter Spyware unterscheidet. ESET erkennt diese Spyware als Android/Spy.Kamran.

Wir haben nur eine Version einer Schad-App mit Kamran identifiziert, die auf der Website von Hunza News zum Download verfügbar ist. Wie im Abschnitt „Übersicht“ erläutert, können wir das genaue Datum, an dem die App auf der Hunza News-Website veröffentlicht wurde, nicht angeben. Das zugehörige Entwicklerzertifikat (SHA-1-Fingerabdruck: DCC1A353A178ABF4F441A5587E15644A388C9D9C), mit dem die Android-App signiert wurde, wurde am 10. Januar herausgegebenth, 2023. Dieses Datum stellt eine Untergrenze für den frühesten Zeitpunkt dar, zu dem die bösartige App erstellt wurde.

Im Gegensatz dazu wurden legitime Anwendungen von Hunza News, die früher auf Google Play verfügbar waren, mit einem anderen Entwicklerzertifikat signiert (SHA-1-Fingerabdruck: BC2B7C4DF3B895BE4C7378D056792664FCEEC591). Diese sauberen und legitimen Apps weisen keine Code-Ähnlichkeiten mit der identifizierten schädlichen App auf.

Beim Start fordert Kamran den Benutzer auf, Berechtigungen für den Zugriff auf verschiedene auf dem Gerät des Opfers gespeicherte Daten wie Kontakte, Kalenderereignisse, Anrufprotokolle, Standortinformationen, Gerätedateien, SMS-Nachrichten und Bilder zu erteilen. Außerdem wird ein Benutzeroberflächenfenster angezeigt, das die Möglichkeit bietet, die Social-Media-Konten von Hunza News zu besuchen und entweder die Sprache Englisch oder Urdu zum Laden der Inhalte auszuwählen hunzanews.net, wie in Abbildung 7 gezeigt.

Wenn die oben genannten Berechtigungen erteilt werden, sammelt die Kamran-Spyware automatisch vertrauliche Benutzerdaten, darunter:

- SMS-Nachrichten

- Kontaktliste

- Anrufprotokolle

- Kalenderereignisse

- Gerätestandort

- Liste der installierten Apps

- SMS-Nachrichten erhalten

- Geräteinformationen

- Bilder

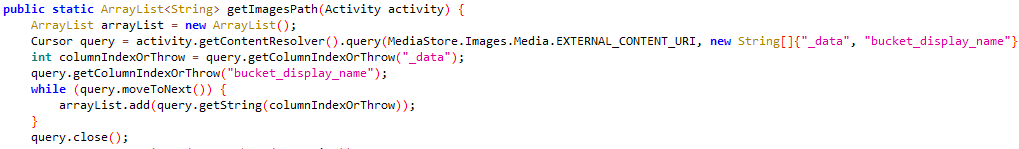

Interessanterweise identifiziert Kamran zugängliche Bilddateien auf dem Gerät (wie in Abbildung 8 dargestellt), erhält die Dateipfade für diese Bilder und speichert diese Daten in einem images_db Datenbank, wie in Abbildung 9 dargestellt. Diese Datenbank wird im internen Speicher der Malware gespeichert.

Alle Arten von Daten, einschließlich der Bilddateien, werden auf einen fest codierten Befehls- und Kontrollserver (C&C) hochgeladen. Interessanterweise entschieden sich die Betreiber für die Verwendung von Firebase, einer Webplattform, als C&C-Server: https://[REDACTED].firebaseio[.]com. Der C&C-Server wurde Google gemeldet, da die Plattform von diesem Technologieunternehmen bereitgestellt wird.

Es ist wichtig zu beachten, dass der Malware die Möglichkeit zur Fernsteuerung fehlt. Daher werden Benutzerdaten nur dann über HTTPS an den Firebase C&C-Server exfiltriert, wenn der Benutzer die App öffnet; Die Datenexfiltration kann nicht im Hintergrund ausgeführt werden, wenn die App geschlossen ist. Kamran verfügt über keinen Mechanismus, der verfolgt, welche Daten exfiltriert wurden, und sendet daher wiederholt dieselben Daten sowie alle neuen Daten, die seinen Suchkriterien entsprechen, an sein C&C.

Zusammenfassung

Kamran ist eine bisher unbekannte Android-Spyware, die auf Urdu sprechende Menschen in der Region Gilgit-Baltistan abzielt. Unsere Untersuchungen deuten darauf hin, dass die Schad-App mit Kamran seit mindestens 2023 über einen vermutlich Watering-Hole-Angriff auf eine lokale Online-Zeitung namens Hunza News verbreitet wird.

Kamran verfügt über eine einzigartige Codebasis, die sich von anderer Android-Spyware unterscheidet und eine Zuordnung zu einer bekannten APT-Gruppe (Advanced Persistent Threat) verhindert.

Diese Untersuchung zeigt auch, dass es wichtig ist, noch einmal darauf hinzuweisen, wie wichtig es ist, Apps ausschließlich von vertrauenswürdigen und offiziellen Quellen herunterzuladen.

Bei Fragen zu unseren auf WeLiveSecurity veröffentlichten Forschungsergebnissen kontaktieren Sie uns bitte unter Bedrohungintel@eset.com.

ESET Research bietet private APT-Intelligence-Berichte und Daten-Feeds. Bei Fragen zu diesem Service besuchen Sie bitte die ESET Threat Intelligence

IoCs

Mappen

|

SHA-1 |

Paketnamen |

Entdeckung |

Beschreibung |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Spy.Kamran.A |

Kamran-Spyware. |

Netzwerk

|

IP |

Domain |

Hosting-Anbieter |

Zum ersten Mal gesehen |

Details |

|

34.120.160[.]131 |

[ZENSIERT].firebaseio[.]com |

Google LLC |

2023-07-26 |

C&C-Server. |

|

191.101.13[.]235 |

hunzanews[.]net |

Domain.com, LLC |

2017-05-22 |

Vertriebsseite. |

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit erstellt Version 13 des MITRE ATT&CK-Frameworks.

|

Taktik |

ID |

Name und Vorname |

Beschreibung |

|

Angewandte F&E |

Softwareerkennung |

Kamran-Spyware kann eine Liste der installierten Anwendungen erhalten. |

|

|

Datei- und Verzeichniserkennung |

Kamran-Spyware kann Bilddateien auf externen Speichern auflisten. |

||

|

Systeminformationserkennung |

Kamran-Spyware kann Informationen über das Gerät extrahieren, einschließlich Gerätemodell, Betriebssystemversion und allgemeine Systeminformationen. |

||

|

Sammlung |

Daten vom lokalen System |

Kamran-Spyware kann Bilddateien von einem Gerät exfiltrieren. |

|

|

Location-Tracking |

Kamran-Spyware verfolgt den Gerätestandort. |

||

|

Geschützte Benutzerdaten: Kalendereinträge |

Kamran-Spyware kann Kalendereinträge extrahieren. |

||

|

Geschützte Benutzerdaten: Anrufprotokolle |

Kamran-Spyware kann Anrufprotokolle extrahieren. |

||

|

Geschützte Benutzerdaten: Kontaktliste |

Kamran-Spyware kann die Kontaktliste des Geräts extrahieren. |

||

|

Geschützte Benutzerdaten: SMS-Nachrichten |

Kamran-Spyware kann SMS-Nachrichten extrahieren und empfangene SMS abfangen. |

||

|

Command and Control |

Application Layer Protocol: Webprotokolle |

Die Kamran-Spyware nutzt HTTPS für die Kommunikation mit ihrem C&C-Server. |

|

|

Webdienst: Einwegkommunikation |

Kamran nutzt den Firebase-Server von Google als C&C-Server. |

||

|

Exfiltration |

Exfiltration über C2-Kanal |

Kamran-Spyware exfiltriert Daten über HTTPS. |

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://www.welivesecurity.com/en/eset-research/unlucky-kamran-android-malware-spying-urdu-speaking-residents-gilgit-baltistan/