Mit dem Gesetz zur Beseitigung von Missbrauch und zügelloser Vernachlässigung interaktiver Technologien (EARN IT) Zwei US-Senatoren haben sich wieder eingeführt ein Überwachungsgesetz, das erhebliche Auswirkungen auf die Privatsphäre und die freie Meinungsäußerung haben könnte und das Angebot von Verschlüsselungsdiensten für Dienstanbieter in ein rechtliches Risikogebiet verwandelt.

Während die Zensur der freien Meinungsäußerung ist floriert bereits auf öffentlichen Plattformen wie Twitter, Das EARN IT-Gesetz würde die Übertragung der gesamten Kommunikation zwischen Benutzern im Klartextformat erzwingen und unsere Posteingänge in durchsuchbare Datenminen verwandeln. Aber hier ist die gute Nachricht: Es gibt zahlreiche Möglichkeiten, unsere Kommunikation selbst zu verschlüsseln.

„Regierungen der industriellen Welt, ihr müden Riesen aus Fleisch und Stahl, ich komme aus dem Cyberspace, der neuen Heimat des Geistes. Im Namen der Zukunft bitte ich Sie aus der Vergangenheit, uns in Ruhe zu lassen. Sie sind bei uns nicht willkommen. Sie haben keine Souveränität, in der wir uns versammeln. “

– John Perry Barlow, „Unabhängigkeitserklärung des Cyberspace, "1996

Das VERDIENEN SIE IT Act, erstmals im Jahr 2020 vorgeschlagen, zielt darauf ab, Abschnitt 230 des Kommunikationsgesetz von 1934, das sich ursprünglich auf Funk- und Telefonkommunikation bezog und Diensteanbietern Immunität vor Zivilklagen wegen Entfernung unangemessener Inhalte gewährte.

Der Communications Act von 1934 wurde erstmals mit dem Telecommunications Act von 1996 überarbeitet, der die Communications Decency Act, mit dem Ziel, Unanständigkeit und Obszönität im Internet zu regulieren, wie z. B. pornografisches Material. Abschnitt 230 des Communications Decency Act schützt Diensteanbieter vor Gerichtsverfahren in Bezug auf Inhalte, die über ihre Plattformen veröffentlicht werden, indem sie festlegt, dass Diensteanbieter nicht als Herausgeber zu verstehen sind. Es ist dieser Abschnitt, den der EARN IT Act zu ändern versucht, indem er Website-Betreibern und Dienstanbietern mehr Verantwortung auferlegt.

Unter dem Vorwand, die Verbreitung von Kinderpornografie zu stoppen, würde das EARN IT-Gesetz den Einsatz von Ende-zu-Ende-Verschlüsselung und anderen Verschlüsselungsdiensten unter Strafe stellen, was Messaging-Dienste wie Signal, WhatsApp und die geheimen Chats von Telegram betreffen würde sowie Webhosting-Dienste wie Amazon Web Services, die Dienstanbieter unter Druck setzen, die gesamte Kommunikation auf unangemessenes Material zu scannen.

Wenn der EARN IT Act verabschiedet wird, werden unsere Posteingänge zu vollständig durchsuchbaren Datenbanken, die keinen Raum für private Gespräche lassen. Während es möglich sein kann, Ende-zu-Ende-Verschlüsselung als Dienst zu verbieten, kann das Verbot der Verwendung von Ende-zu-Ende-Verschlüsselung als verfassungswidrig angesehen werden, da es unser Recht auf freie Meinungsäußerung verletzt, da Verschlüsselung nichts anderes ist als etwas anderes Möglichkeit, in Form von geschriebenem Text miteinander zu kommunizieren?

Während es zum Zeitpunkt des Verfassens dieses Artikels unklar ist, ob das EARN IT-Gesetz verabschiedet wird, ist klar, dass die Regulierung der Rede ein langwieriges und nahezu sinnloses Unterfangen im Namen der Regierungen ist, da es unmöglich ist, die Verbreitung von Wörtern zu stoppen ohne sich in Richtung eines totalitären Superstaates preiszugeben. Wir alle können Verschlüsselung verwenden, um in unserer Kommunikation privat zu bleiben, von einfach zu verwendenden Chiffren bis hin zu militärischen Verschlüsselungsmechanismen.

Umgehung der Twitter-Polizei mit Chiffretext

Wer bei seiner Kommunikation auf öffentlichen Plattformen wie Twitter nicht aufpasst, hat vermutlich schon einige Zeit im ominösen „Twitter-Gefängnis“ verbracht: als Folge von Äußerungen für bestimmte Zeiträume daran gehindert, auf der Plattform zu posten Twitter-Algorithmus für unangemessen befunden. Eine einfache Möglichkeit, die Überwachung und damit die Zensur durch die Twitter-Polizei zu umgehen, ist ROT13-Verschlüsselung.

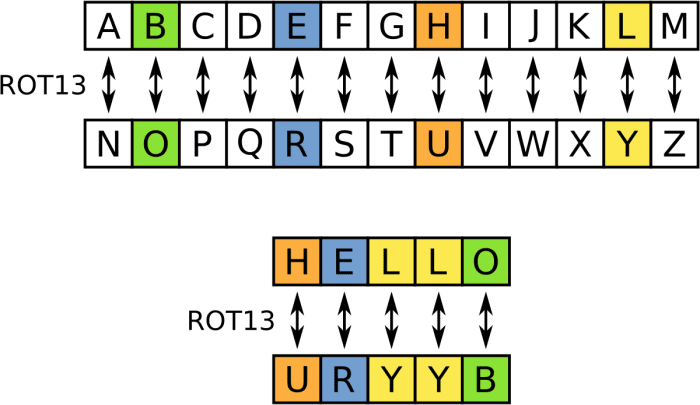

ROT13 ist eine einfache Form der Verschlüsselung, die die Lesbarkeit der Polizeimechanismen von Twitter umgeht, indem die Buchstaben um 13 Stellen rotiert werden und ursprünglich verwendet wurden, um die Pointen von Witzen zu verbergen Usenet.

Möchten Sie Ihre Meinung zu COVID-19 äußern, ohne vom Twitter-Algo bestraft zu werden? Drehen Sie die Buchstaben dessen, was Sie schreiben möchten, um 13 Stellen, sodass Ihr Text für jeden lesbar ist, der weiß, dass Sie die ROT13-Verschlüsselung verwenden, während der Twitter-Algorithmus nichts als Kauderwelsch in dem erkennt, was Sie geschrieben haben. Beispiel: „COVID SUCKS“ wird zu „PBIVQ FHPXF“. Die ROT13-Verschlüsselung kann über kostenlose Online-Dienstleister wie übersetzt werden rot13.com, oder per Hand über das unten stehende Board.

ROT13 gilt zwar nicht als sichere Form der Verschlüsselung, da jeder in der Lage sein könnte, das Geschriebene zu entziffern, aber es ist eine unterhaltsame und einfache Möglichkeit, sich an den Schutz der eigenen Kommunikation im offenen Internet zu gewöhnen. Möglich sind auch eigene Verschlüsselungsmechanismen, wie etwa das Rotieren der Buchstaben um sieben statt 13 Stellen.

Umgehung der Standorterkennung mit Where39

Wenn wir unseren Standort über unverschlüsselte Messenger wie iMessage oder Telegram mitteilen, geben wir unseren Standort auch an alle weiter, die den Inhalt unserer Posteingänge in die Hände bekommen. Dienste wie Google Maps erkennen automatisch Orte in unserem geschriebenen Text und können Muster unserer Bewegungen bilden. Wenn Sie jemanden treffen möchten, ohne Googlezon MacCrapple Ihren Standort preiszugeben, sollten Sie Ihr Telefon natürlich zu Hause lassen, müssen aber einen Weg finden, Ihren Treffpunkt mitzuteilen, ohne von Anfang an als Treffpunkt erkannt zu werden.

Ben Arcs Wo39 ist eine einfache Möglichkeit, Treffpunkte in Klartextkommunikation zu verschlüsseln, indem jeder Quadratmeter der Welt mit vier Wörtern belegt wird. Ursprünglich aufbauend auf dem Service Was für drei Worte, Arcs Version verwendet die am weitesten verbreitete Wortliste der Welt, von der jeder Bitcoiner auf die eine oder andere Weise gehört hat, da sie auch zum Generieren unserer Passphrasen verwendet wird: the BIP39-Wörterliste.

Wenn ich zum Beispiel einen Freund auf einen Kaffee am Francis Place an der Ecke des Edinburgh Drive in der Nähe der Clayton University in St. Louis, Missouri, treffen wollte, würde ich ihm eine SMS schreiben: „Rapid Thing Carry Kite“. Mein Kaffeedate könnte dann über die Where39-Karte den Standort nachschlagen, ohne dass der Klartext als Adresse erkannt wird.

Verschlüsseln von Nachrichten an dedizierte Empfänger mit PGP

Beim SMS mit Freunden gehen wir davon aus, dass unsere Nachrichten nur von uns als Absender und unseren Gesprächspartnern als Empfänger gelesen werden. Wenn Nachrichten über unverschlüsselte Messenger gesendet werden, kann leider jeder, der Zugang zu den Servern oder einem der Geräte der sendenden oder empfangenden Parteien hat, diese Nachrichten auch lesen.

Da es das EARN IT-Gesetz für Dienstanbieter unglaublich riskant macht, In-App-Verschlüsselungsmechanismen anzubieten, kommt hier PGP für alle ins Spiel, die ihre Nachrichten privat halten möchten: Verschlüsselung auf Militärniveau, die nur von denen entschlüsselt werden kann, die das Private besitzen Schlüssel zur Entschlüsselung der Kommunikation.

PGP, kurz für Pretty Good Privacy, wurde 1991 von Phil Zimmerman erfunden und hat in der Vergangenheit seinen gerechten Anteil an staatlichen Kämpfen gesehen. Mit PGP weisen wir uns selbst geheime Schlüssel zu, die zum Verschlüsseln und Entschlüsseln von Nachrichten verwendet werden, sodass nur diejenigen, die die Kontrolle über die geheimen Schlüssel haben, lesen können, was wir geschrieben haben. Auf diese Weise kann ich eine verschlüsselte Nachricht in einen beliebigen unverschlüsselten Messenger kopieren und einfügen, während sie für Angreifer von Drittanbietern unlesbar bleibt.

Hier ist ein Beispiel für eine verschlüsselte Nachricht, die ich per Telegram an einen Freund gesendet habe und die nur für die Person lesbar ist, die den geheimen Schlüssel besitzt, um sie zu entschlüsseln:

—–BEGINN DER PGP-MELDUNG—–

hQIMA0Y84L8CE6YzAQ/9GzF8eO0sj+2QJ9CNn8p7IJfA+iCB1IbUFQwQkiefxoQe

K7XXVKX2V9HnOMaQH66VuweqGqq8TVqUVil4xvHfWOiX/ytvQC3D9zaEz3hsX8qB

WFVAQL37wBAMSjefb73VqnV7Fiz5K5rWzxT5IdimICpHEkei7PQ2ccy4hGnBWh3z

f4HWBMruO3U4Lf8SPAwHOJhvCSCBz0wkk6IQC9sQnzFv0bcEmZ4NvU8k/Ke6GER3

94xbJu+GEXST9CGoGZviJL+48lNwWfIrtro1rCVdqZJE/gyS557VKJXkxWj06D1U

6+2aG64ELMqvlxjbjUAVr5oumtz2WWPwRU4mVuuYq2s90ooWd0x1YqvAFsL8jJqu

jtyEQounGdHMbALRK9QBXQqEm5izxNIH4Wlrvj+OcgBBNsbyRhBV6o7IE49onVBC

PdqjDSrbk6He42DRoRrBmpaYwhEQwSsp/yRhcjJg49sDp7YHBwu9TqZGSc8/WxJx

VlLyW94dmmL7Es/hqcW+/tt35sQyasjQExXIiYNm9mDSNQg2ebMwi5+yDalwMTW5

lgrM4GMiTKjC2rMM8X1gpcfkPX+SjsN44RaCxLGwuZauBmaq6emol1OE3bGNmAri

9UMDRoV/9450e0BHz3RgPjzldLohThIAgf6OvbNIQFoc0NOlSzVZ7xpZsp6EpJjS

QwGXJ/zqRLSLncumZreunbv6Bs98zidS1cfvK5abHMgioS+2J5bSnsaxGrALkVRK

i6KJaJWcGVTBckPpfdWuPu/AzJo=

=J55a

—–ENDE PGP-MELDUNG—–

PGP wird wahrscheinlich das mächtigste Werkzeug sein, um den EARN IT Act zu umgehen, wenn es darum geht, unsere Kommunikation privat zu halten. Um Ihre eigenen PGP-Schlüssel zu generieren, müssen Sie zunächst die GnuPG Software. Dies geht am einfachsten über das Terminal unter Linux, indem Sie „sudo apt-get install gnupg“ ausführen. Als Nächstes generieren Sie Ihre Schlüssel, indem Sie „gpg –gen-key“ ausführen und Ihrem Schlüssel einen Alias wie eine E-Mail-Adresse hinzufügen.

Um zu überprüfen, ob Ihre Schlüssel generiert wurden, führen Sie „gpg –list-keys“ aus. Als nächstes exportieren Sie Ihre Schlüssel über „gpg –output public.pgp –armor –export [Ihr Alias, den Sie über gpg –list-keys finden]“ und „–output private.pgp –armor –export [Ihr Alias, der finden Sie über gpg –list-keys].“ Stellen Sie sicher, dass

Geben Sie Ihre privaten Schlüssel niemals an Dritte weiter und bewahren Sie die Schlüssel sicher in einem passwortgeschützten Ordner auf. Sobald Sie den Zugriff auf Ihre privaten Schlüssel oder auf die Passphrase, die Sie für Ihre Schlüssel generieren sollten, verloren haben, können Sie nicht mehr auf an Sie gesendete Nachrichten zugreifen, die mit den betreffenden Schlüsseln verschlüsselt sind.

Als nächstes sollten Sie Ihren öffentlichen Schlüssel mit Personen teilen, mit denen Sie über PGP kommunizieren möchten, damit diese Parteien Nachrichten verschlüsseln können, die nur von der Person gelesen werden können, die Ihren privaten Schlüssel besitzt (was hoffentlich nur Sie sind). Der einfachste Weg, dies zu tun, besteht darin, Ihre öffentliche Schlüsseldatei auf einen öffentlichen Schlüsselserver hochzuladen, z keys.openpgp.org, über seine Web-UI. Sie können den Fingerabdruck Ihrer Schlüssel auch in Ihren Social-Media-Profilen oder auf Ihrer Website teilen.

Um den Fingerabdruck für Ihren Schlüssel zu finden, führen Sie „gpg –list-keys“ erneut aus und wählen Sie die lange Zeichenfolge aus Buchstaben und Zahlen aus, die im Abschnitt „pub“ erscheint. Wenn die gesamte Zeichenfolge zum Teilen zu lang ist, beispielsweise in Ihrer Twitter-Biografie, können Sie auch Ihren kurzen Fingerabdruck teilen, der aus den letzten 16 Zeichen Ihres Fingerabdrucks besteht. Personen, die Ihnen eine verschlüsselte Nachricht senden möchten, können Ihren öffentlichen Schlüssel jetzt über den Terminalbefehl „gpg –recv-keys [Fingerabdruck]“ finden. Aber denken Sie daran: Ein PGP-Schlüssel, den Sie online abgerufen haben, garantiert nicht, dass dieser Schlüssel tatsächlich der Person gehört, mit der Sie kommunizieren möchten. Der sicherste Weg, jemandes Schlüssel zu erhalten, ist immer persönlich.

Lassen Sie uns PGP verwenden, um mir eine verschlüsselte Nachricht zu senden. Importieren Sie in Ihrem Terminal meine Schlüssel über „gpg –recv-keys C72B398B7C048F04“. Wenn Sie den Zugriff auf Ihre Schlüssel über einen anderen Schlüsselserver als openpgp konfiguriert haben, führen Sie „gpg –keyserver hkps://keys.openpgp.org –recv-keys C72B398B7C048F04“ aus. Führen Sie nun „gpg –list-keys“ aus, um zu prüfen, ob der Schlüsselimport erfolgreich war. Um eine Nachricht für mich zu verschlüsseln, führen Sie den Befehl „gpg -ae -r [my alias, which you can find via gpg –list-keys]“ aus und drücken Sie „Enter“. Schreiben Sie alles, was Sie mir mitteilen möchten, im Klartext, z. B. „Hallo PGP“, und beenden Sie die Nachricht dann mit „Strg+D“. Als nächstes sollte ein PGP-Nachrichtenblock auf Ihrem Bildschirm erscheinen. Kopieren Sie diese Nachricht einschließlich „BEGIN PGP MESSAGE“ und „END PGP MESSAGE“ in ein beliebiges öffentliches Forum oder einen Messenger Ihrer Wahl und senden Sie eine verschlüsselte Nachricht über das offene Internet, die nur vom angegebenen Empfänger gelesen werden kann. Diese Nachricht könntest du mir jetzt zum Beispiel per Twitter-Direktnachricht schicken, öffentlich auf GitHub posten oder in einer öffentlichen Telegram-Gruppe teilen, der ich angehöre.

Sobald ich Ihre Nachricht erhalten habe, sende ich Ihnen eine Nachricht per PGP zurück. Damit ich Ihnen eine verschlüsselte Nachricht zurücksenden kann, stellen Sie sicher, dass Ihre Nachricht Ihren PGP-Fingerabdruck enthält. Der einfachste Weg, dies zu tun, besteht darin, es in Ihre verschlüsselte Nachricht aufzunehmen. Wenn Sie eine verschlüsselte Nachricht zurückerhalten, können Sie sie entschlüsseln, indem Sie „gpg -d“ in Ihrem Terminal ausführen und die verschlüsselte Nachricht kopieren/einfügen, einschließlich „BEGIN PGP MESSAGE“ und „END PGP MESSAGE“. Die Nachricht sollte dann in Klartext aufgelöst werden. Et voila, können Sie jetzt privat mit Ihren Gegenparteien über das offene Internet kommunizieren, sodass die Strafverfolgungsbehörden keine Chance haben, den Inhalt Ihrer Kommunikation zu überwachen.

Zusammenfassung

Es ist davon auszugehen, dass unsere technokratischen Oberherren in den kommenden Jahren den Druck zur Deanonymisierung der Kommunikation über das offene Internet weiter erhöhen werden. Vorschläge wie der EARN IT Act werden nur die ersten Schritte sein.

Aber wie die Cypherpunks in den 1990er Jahren bewiesen hatten, ist Verschlüsselung Rede und kann nicht verboten werden. Solange wir uns über die Möglichkeiten der privaten Kommunikation informieren, gibt es für Regierungen und Big Tech keine Möglichkeit, uns daran zu hindern, sie aus dem Bild zu nehmen und unser Recht auf Meinungsfreiheit auf allen Kommunikationskanälen durchzusetzen.

Datenschutzhinweis: Dieser Artikel gibt nur einen Überblick über Verschlüsselungsmechanismen für Einsteiger. Wenn Sie es mit sensiblen Daten zu tun haben, ist es sinnvoll, sich weiter über den sichereren Umgang mit PGP zu informieren, wie z. B. die Verwaltung von GPG über Tor und das Ver- und Entschlüsseln von Nachrichten über Air-Gap-Geräte.

Dies ist ein Gastbeitrag von L0la L33tz. Die geäußerten Meinungen sind ausschließlich ihre eigenen und spiegeln nicht unbedingt die von BTC Inc oder Bitcoin Magazin.