Wir haben kürzlich eine Blogbeitrag über Telekopye, ein Telegram-Bot, der Cyberkriminellen hilft, Menschen auf Online-Marktplätzen zu betrügen. Telekopye kann Phishing-Websites, E-Mails, SMS-Nachrichten und mehr erstellen.

Im ersten Teil haben wir über technische Details von Telekopye geschrieben und auf die hierarchische Struktur seiner operativen Gruppen hingewiesen. In diesem zweiten Teil konzentrieren wir uns auf das, was wir über Neandertaler, die Betrüger, die Telekopye betreiben, ihren internen Onboarding-Prozess, verschiedene Handelstricks, die Neandertaler anwenden, und mehr erfahren konnten.

Kernpunkte dieses Blogposts:

- Wie aufstrebende Neandertaler sich Telekopye-Gruppen anschließen.

- Detaillierte Ansicht der gesamten Betrugsaktion aus der Sicht der Neandertaler.

- Analyse der Betrugsszenarien und was jeder Neandertaler tun muss, um erfolgreich zu sein.

- Die von älteren Neandertalern verwendeten Werkzeuge.

- Einblicke in Tricks, mit denen Neandertaler ihre Opfer anlocken.

- Highlights aus einem Interview mit einem der Telekopye-Administratoren.

Überblick

Kürzlich haben wir eine Analyse veröffentlicht Telekopie; In diesem Folge-Blogbeitrag konzentrieren wir uns auf die Taktiken und Vorgehensweisen der Neandertaler. Unsere Informationen stammen aus drei Hauptquellen:

- Quellcode des Bots selbst,

- Analyse der Gespräche von Neandertalern mit Betrügergruppen, die wir infiltriert haben, und

- Unsere Analyse der internen Dokumentation der Neandertaler – eine Sammlung von Dokumenten, Grafiken, Bildern und mehr – die sie als ihre persönliche Wissensbasis verwenden. Diese Informationen werden Neulingen zur Verfügung gestellt, um sie beim Onboarding zu unterstützen.

Wir möchten uns auch bedanken Fackel, der uns bei unserer Recherche geholfen hat.

Beitritt zu einer Gruppe

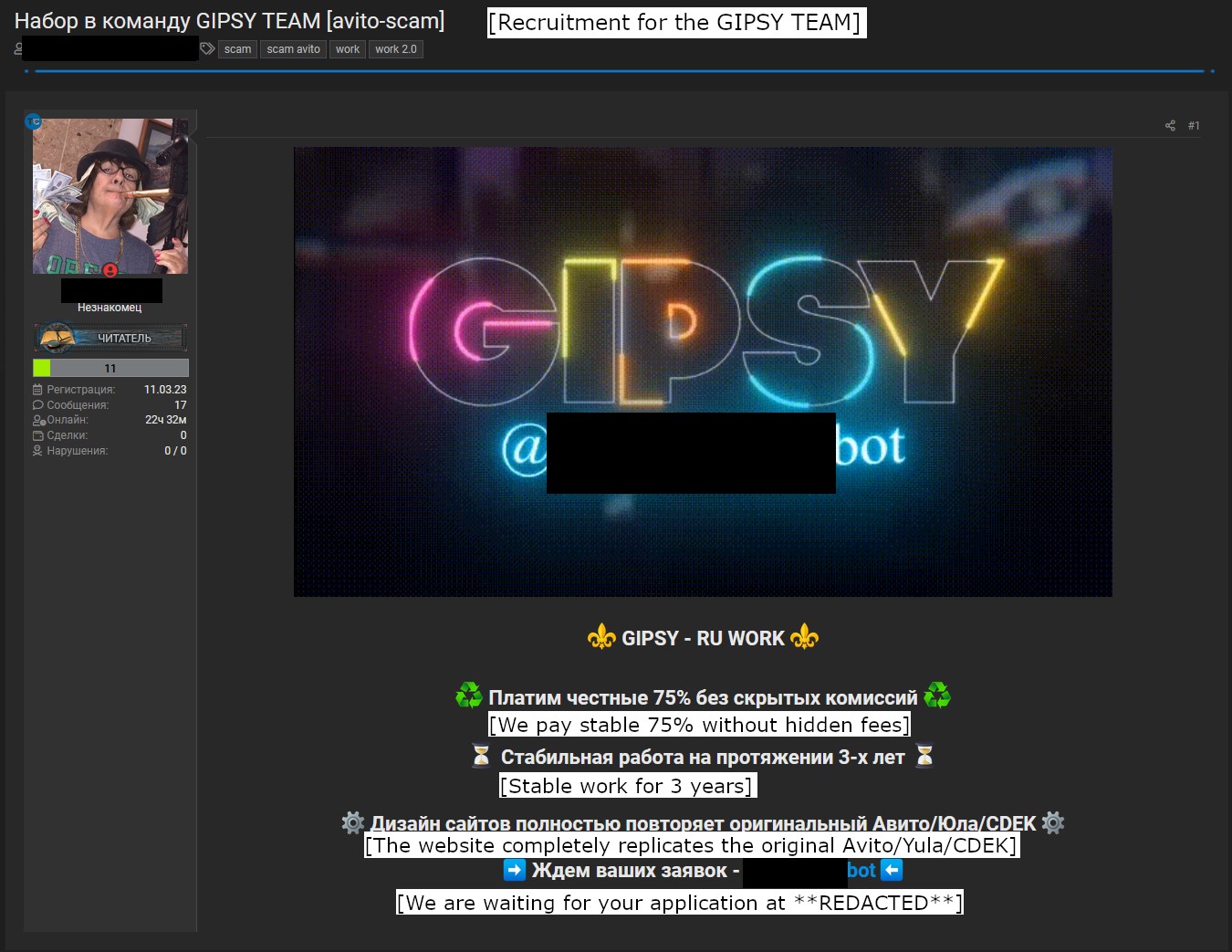

Telekopye-Gruppen rekrutieren neue Neandertaler über Anzeigen in vielen verschiedenen Kanälen, einschließlich Untergrundforen. In diesen Anzeigen wird der Zweck klar zum Ausdruck gebracht: Benutzer von Online-Marktplätzen zu betrügen, wie in Abbildung 1 dargestellt.

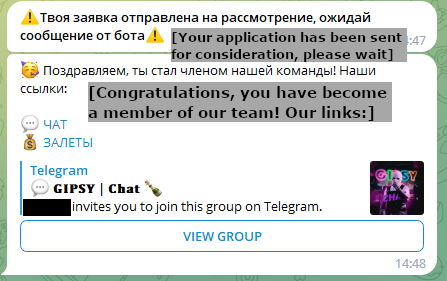

Angehende Neandertaler müssen einen Antrag ausfüllen und grundlegende Fragen beantworten, z. B. woher sie die Gruppe kennengelernt haben und welche Erfahrungen sie in diesem „Arbeitsbereich“ haben. Bei Zustimmung bestehender Gruppenmitglieder mit ausreichend hoher Rolle können die neuen Neandertaler damit beginnen, Telekopye in vollem Umfang zu nutzen. Darüber hinaus muss jeder Neandertaler zwei Kanälen beitreten: einem Gruppenchat, in dem Neandertaler kommunizieren und Regeln und Handbücher gespeichert werden, und einem separaten Kanal, in dem Transaktionsprotokolle gespeichert werden. Der Prozess ist in Abbildung 2 dargestellt.

Arten von Betrug

Es gibt drei Hauptszenarien für Betrug:

1. Verkäufer, intern als 1.0 bezeichnet.

2. Käufer, intern als 2.0 bezeichnet.

3. Rückerstattung.

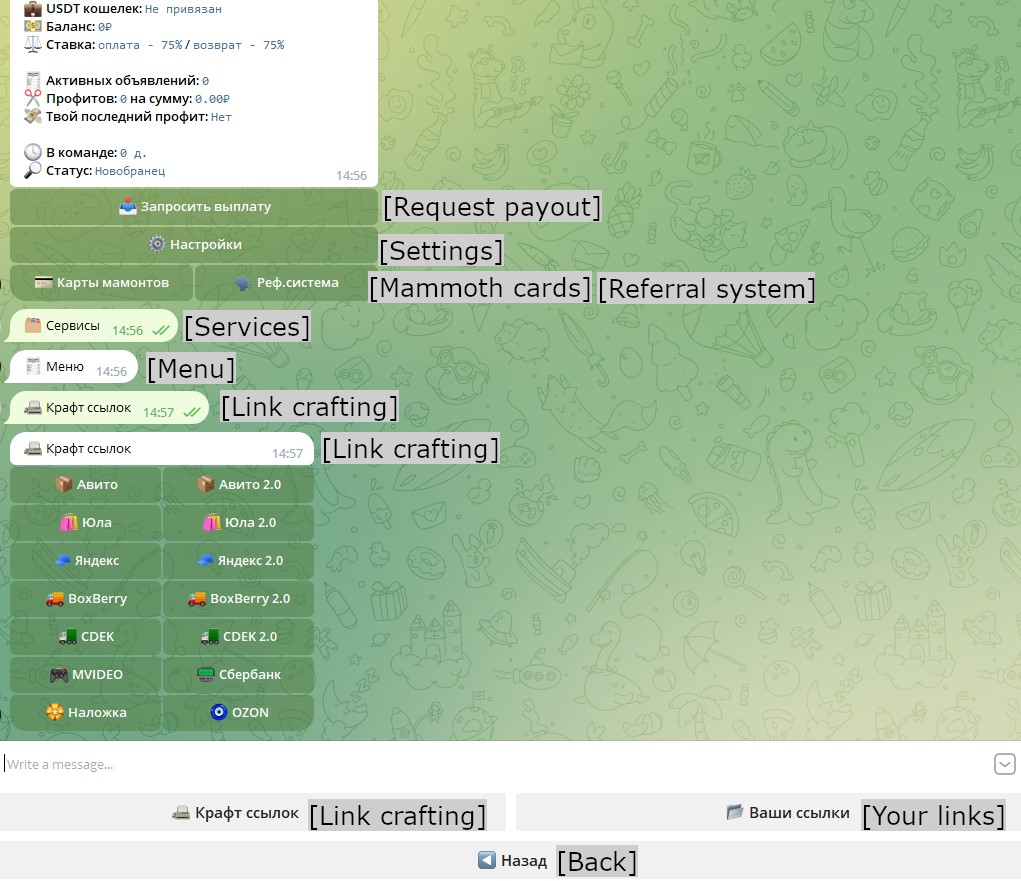

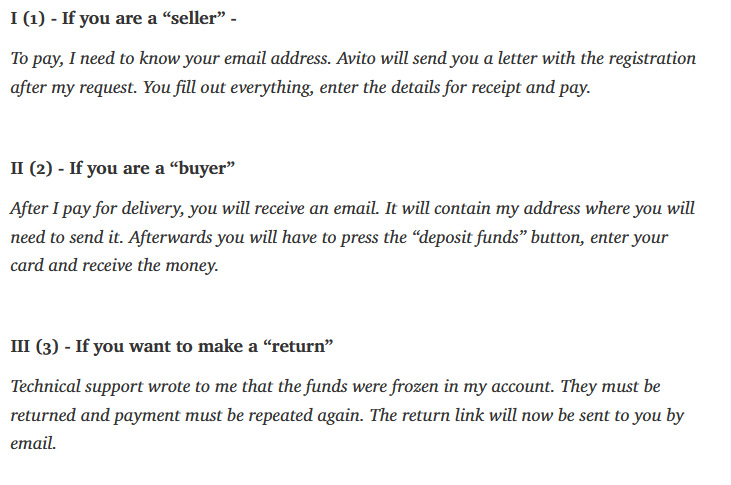

Abbildung 3 ist das Erstellungsmenü für die ersten beiden Betrugsszenarien, wobei Spalte 1 unten Verkäuferbetrug darstellt (1.0). Das Betrugsszenario „Rückerstattung“ ist dann individuell mit jedem Betrugsszenario verknüpft. Diese Betrugsarten werden in den folgenden Unterabschnitten beschrieben.

Verkäuferbetrug

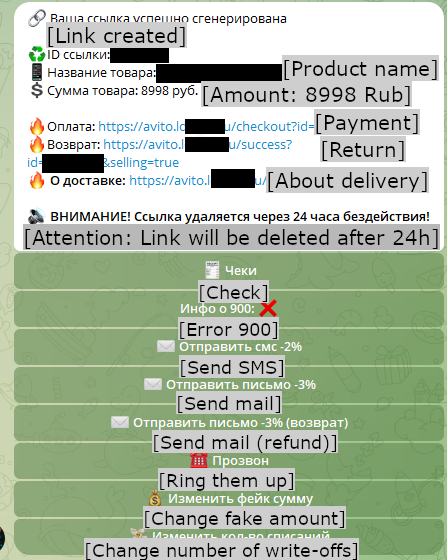

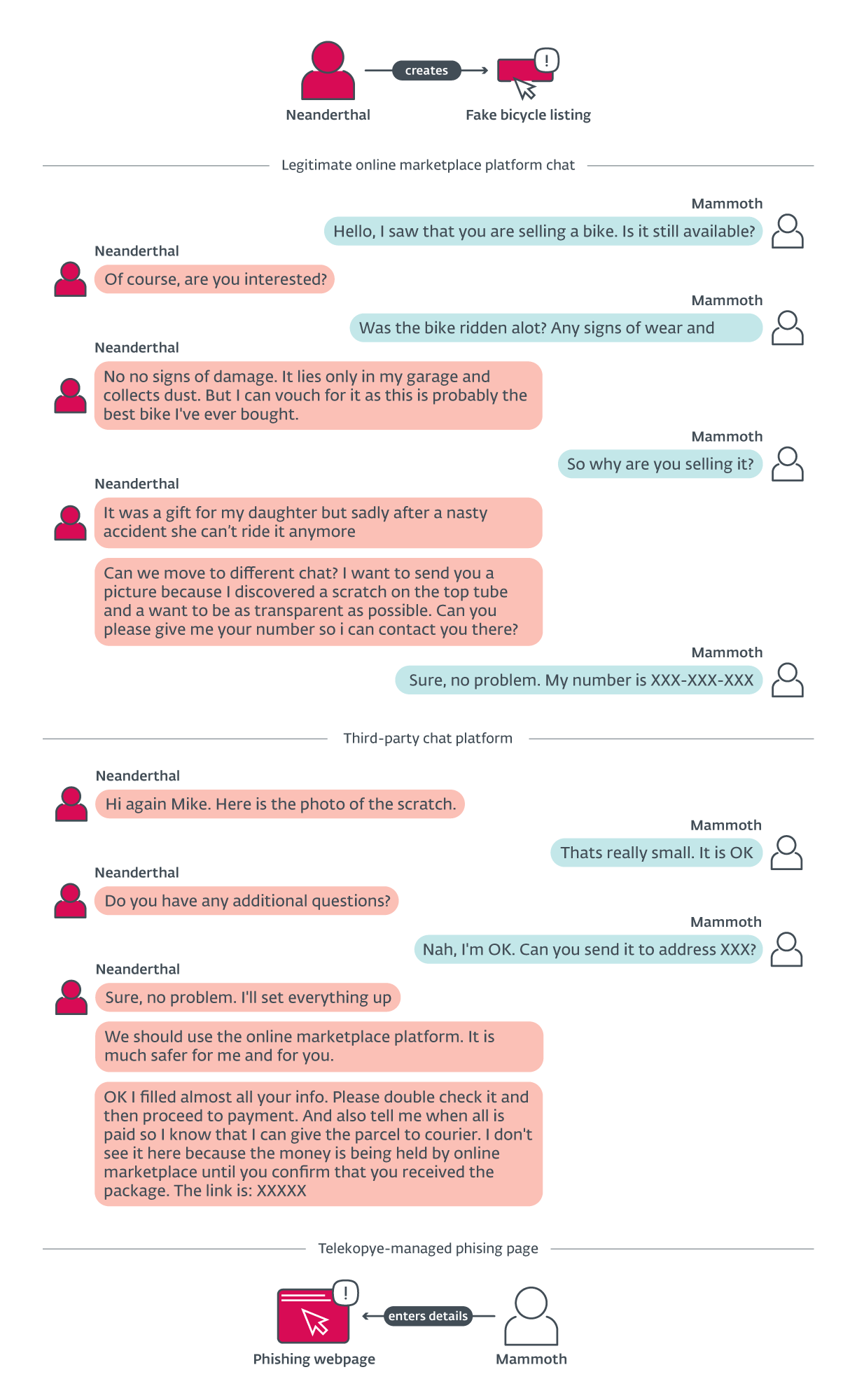

In diesem Szenario geben sich Neandertaler als Verkäufer aus und versuchen, ahnungslose Mammuts zum Kauf eines nicht existierenden Gegenstands zu verleiten. Wenn ein Mammut Interesse an dem Gegenstand zeigt, überredet der Neandertaler das Mammut, online statt persönlich zu bezahlen. Wenn das Mammut zustimmt, stellt der Neandertaler einen Link zu einer Phishing-Website bereit, die von Telekopye bereitgestellt und sorgfältig gestaltet wurde, um der Zahlungsseite des legitimen Online-Marktplatzes zu ähneln, auf der der angebliche Artikel aufgeführt ist. Im Gegensatz zur legitimen Webseite werden auf dieser Seite jedoch ein Online-Banking-Login, Kreditkartendaten (manchmal einschließlich Kontostand) oder andere vertrauliche Informationen abgefragt. Gibt das Mammut diese Daten ein, stiehlt die Phishing-Website diese automatisch. Interessanterweise stehen diese Daten nicht dem Neandertaler zur Verfügung, der den Artikel zum Verkauf anbietet, sondern werden von anderen Neandertalern verarbeitet. Abbildung 4 zeigt das Telekopye-Menü mit bereits erstellten Phishing-Links und Abbildung 5 zeigt die Kommunikation während dieses Betrugsszenarios.

Käuferbetrug

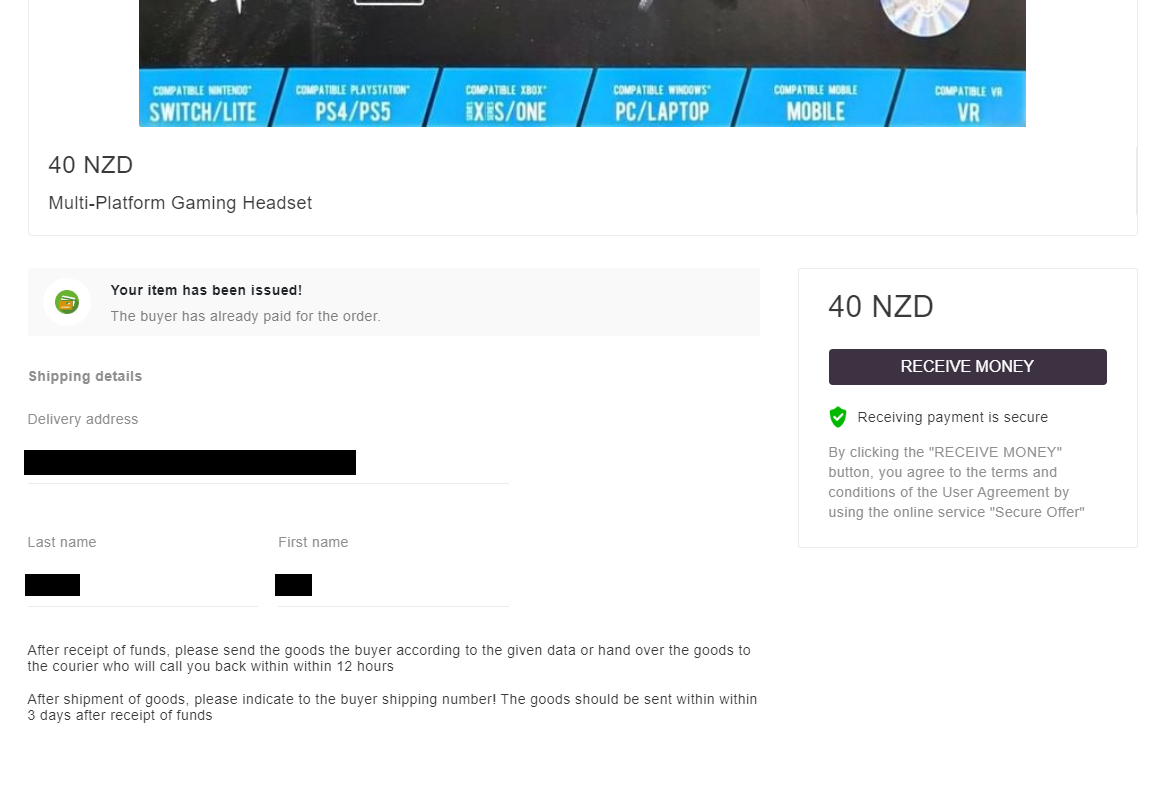

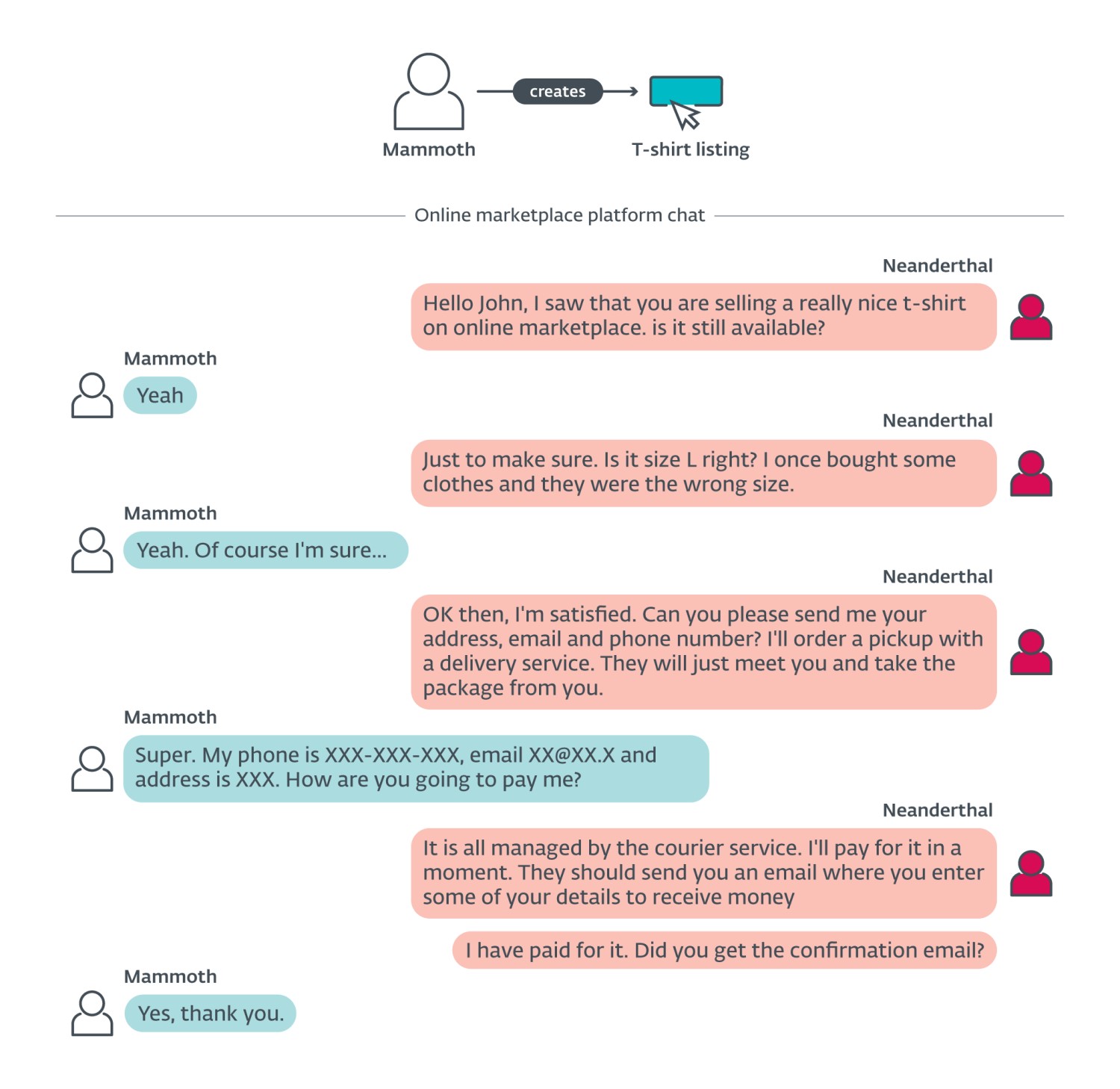

In diesem Szenario geben sich Neandertaler als Käufer aus und suchen nach einem Mammut, das sie ins Visier nehmen wollen. Sie zeigen Interesse an dem Artikel, den Mammoth verkauft, und behaupten, dass sie bereits über die Bereitstellungsplattform bezahlt haben. Anschließend senden die Neandertaler den Mammuts E-Mails oder SMS-Nachrichten (erstellt über Telekopye) mit einem Link zu einer sorgfältig gestalteten Phishing-Website (ebenfalls erstellt über Telekopye; siehe Abbildung 6) und behaupten, das Mammut müsse auf diesen Link klicken, um sein Geld zu erhalten von der Plattform. Der Rest des Szenarios ist dem Verkäuferbetrug sehr ähnlich, mit leichten Abweichungen während des Gesprächs (dargestellt in Abbildung 7).

Rückerstattungsbetrug

In diesem Szenario schaffen Neandertaler eine Situation, in der das Mammut eine Rückerstattung erwartet und ihnen dann eine Phishing-E-Mail mit einem Link zur Phishing-Website sendet, was wiederum demselben Zweck dient. Entweder senden Neandertaler solche E-Mails an Mammuts, mit denen sie zuvor keinen Kontakt aufgenommen haben, und rechnen damit, dass sie gierig werden und versuchen, diese „Rückerstattung“ zu erhalten, oder sie kombinieren es mit dem Verkäuferbetrugsszenario – wenn Mammuts sich darüber beschweren, dass sie ihre Waren nicht erhalten haben, Neandertaler Senden Sie ihnen Rückerstattungs-Phishing-E-Mails, um sie ein zweites Mal zu betrügen.

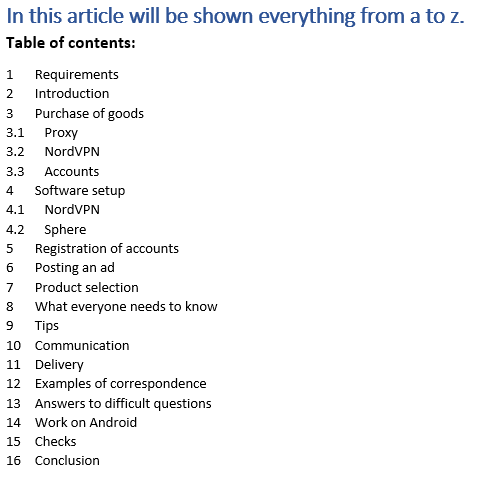

Verfahrensweise

Nachdem wir nun die verschiedenen Betrugsszenarien beschrieben haben, schauen wir uns an, welches Wissen die Neandertaler im Laufe der Jahre ihrer Tätigkeit gesammelt haben. Ihre interne Dokumentation besteht aus Bildern, Grafiken, Kurzanleitungen und sogar komplexen Dokumenten – das Inhaltsverzeichnis eines solchen Dokuments ist in Abbildung 8 dargestellt.

Wir haben auch herausgefunden, dass es zwei Arten von Neandertalern gibt. Die erste Art schreibt jedes mögliche Mammut an und die andere ist viel wählerischer, wenn es darum geht, nach einem potenziellen Mammut zu suchen. Es besteht eine gewisse Rivalität zwischen ihnen, da die vorsichtigeren Betrüger argumentieren, dass das „rücksichtslose“ Verhalten der weniger vorsichtigen Betrüger vielleicht etwas mehr Gewinn bringt, aber es schafft viel mehr öffentliches Bewusstsein.

Vorbereitung

Die Vorbereitung auf einen Betrug variiert je nach gewähltem Szenario. Für das Verkäuferbetrugsszenario wird Neandertalern empfohlen, zusätzliche Fotos des Artikels vorzubereiten, um für den Fall bereit zu sein, dass Mammuts nach weiteren Details fragen. Wenn Neandertaler Bilder verwenden, die sie online heruntergeladen haben, sollen sie diese bearbeiten, um die Bildersuche zu erschweren.

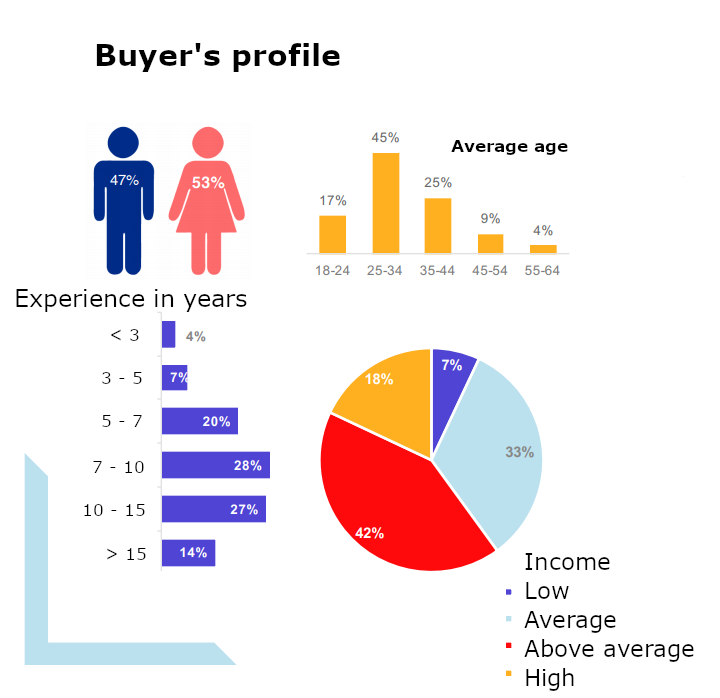

Für das Szenario „Käuferbetrug“ besteht der entscheidende Teil der Vorbereitung eines Neandertalers darin, wie er das Mammut auswählt. Im Laufe der Jahre haben Neandertaler Richtlinien erstellt, denen sie bei der Auswahl ihrer Ziele folgen sollten – sie berücksichtigen Geschlecht, Alter, Erfahrung auf Online-Marktplätzen, Bewertungen, Rezensionen, Anzahl abgeschlossener Geschäfte und viele weitere Indikatoren.

Marktforschung

In fast jeder Gruppe von Neandertalern finden wir Hinweise auf Handbücher mit Online-Marktforschung, aus denen Neandertaler ihre Strategien und Schlussfolgerungen ziehen. Die Quelle dieser Forschung ist normalerweise a Studie ab 2017 von Avito und der Agentur Data Insight. Abbildung 9 veranschaulicht die Ergebnisse einer solchen Untersuchung und zeigt Diagramme zu Geschlecht, Alter, Erfahrung und Einkommensverteilung auf einem bestimmten Online-Marktplatz.

Beim Käuferbetrugsszenario wählen Neandertaler ihre Ziele anhand der Art der Artikel aus, die sie verkaufen. Einige Gruppen verzichten beispielsweise vollständig auf Elektronik. Andererseits sind mobile Geräte für andere Gruppen eine geschätzte Kategorie. Der Preis des Gegenstands ist ebenfalls wichtig – wenn er zu hoch ist, werden Neandertaler solche Mammuts nicht ins Visier nehmen, da sie glauben, dass die Wachsamkeit der Mammuts standardmäßig viel höher sein wird. Handbücher empfehlen, dass Neandertaler im Käuferbetrugsszenario Artikel mit einem Preis zwischen 1,000 und 30,000 Rubel (9.50 € bis 290 €, Stand 20) auswählenth Oktober 2023).

Auch der Standort des Mammuts ist wichtig. Neandertaler konzentrieren sich mehr auf reichere Städte, in denen sie mehr Angebote erwarten und die Menschen ihre eigenen Finanzen nicht so genau im Auge behalten.

Schließlich berücksichtigen die Betrüger auch den Tag des Monats. Sie streben Tage unmittelbar nach Erhalt ihres Gehaltsschecks an, da sie natürlich erwarten, dass sie mehr Geld auf ihren Bankkonten haben.

Web-Scraping

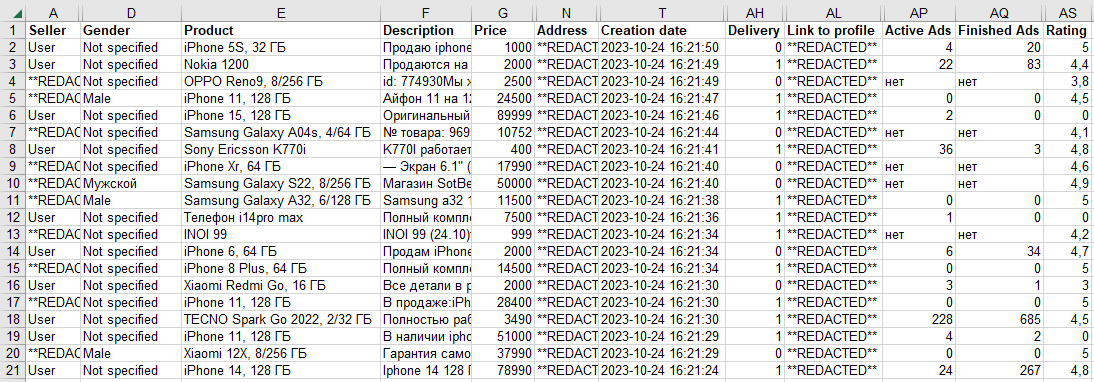

Neandertaler nutzen Web-Scraper, um schnell viele Angebote auf Online-Marktplätzen zu durchsuchen und das perfekte Mammut auszuwählen, das auf den Betrug hereinfällt. Dies ist, wie wir bereits geschrieben haben, ein entscheidender erster Teil des Käuferbetrugsszenarios.

Uns sind keine benutzerdefinierten Web-Scraper bekannt, die von Neandertalern implementiert wurden, aber in der Dokumentation werden einige davon als legitime Dienste erwähnt. Neandertaler durchsuchen den Zielmarkt nach Angeboten, Artikeldetails und Benutzerinformationen, was zu einer CSV- oder XML-Datei führt. Neandertaler nutzen die Ergebnisse dann, um schnell die richtigen Ziele zu finden. Ein Beispiel für eine solche Datei finden Sie in Abbildung 10.

Benutzerbewertungen und -erfahrungen sind für Neandertaler von besonderem Interesse, da sie diese Informationen nutzen, um Ziele zu meiden, von denen sie glauben, dass sie den Betrug entdecken könnten.

Persönliche Lieferung vermeiden

Aus Sicherheitsgründen bevorzugen viele Mammoths sowohl die persönliche Zahlung als auch die persönliche Lieferung der verkauften Waren. Dies stellt für Neandertaler ein Problem dar, da sie Mammuts davon überzeugen müssen, einem Lieferservice und einer Online-Zahlung zuzustimmen, damit sie sie auf die Phishing-Website weiterleiten können. Normalerweise behaupten sie, dass sie zu weit weg seien oder dass sie die Stadt für eine Geschäftsreise für ein paar Tage verlassen würden. Gleichzeitig versuchen sie, sehr interessiert an dem Gegenstand zu wirken, um die Chancen zu erhöhen, dass das Mammut ihrem Vorschlag zustimmt.

Zustellung von Phishing-Webseiten-Links

Viele seriöse Online-Marktplätze verfügen über eine integrierte Chat-Funktion und verfügen zusätzlich über eine Moderation. Jemandem über einen solchen Chat einen Link zu senden, ist normalerweise ein Warnsignal und kann durchaus zu einem Verbot führen. Neandertaler versuchen, dieses Hindernis zu überwinden, indem sie Mammuts dazu überreden, ihr Gespräch auf einer anderen Chat-Plattform fortzusetzen, die weniger überwacht wird.

Ihre Argumente sind denen gegen eine persönliche Zustellung sehr ähnlich. Sie geben an, dass sie ihr Zuhause verlassen müssen und nicht über ihr Mobiltelefon auf den Chat zugreifen können, ihr Gespräch aber über eine der Chat-Apps fortsetzen können.

Nach ihren eigenen Statistiken behaupten Neandertaler, dass etwa 50 % der Mammuts einem Plattformwechsel zustimmen würden und 20 % davon auf den Betrug hereinfallen würden. Insgesamt ergibt sich daraus eine Erfolgsquote von 10 %.

Eine weitere beliebte Versandart ist die Verwendung von E-Mail oder SMS. Telekopye ist in der Lage, schnell überzeugende Phishing-Nachrichten zu generieren. Neandertaler nutzen Tricks (einige davon sind in Abbildung 11 dargestellt), um die E-Mail-Adressen oder Telefonnummern von Mammuts zu erfahren, um ihnen solche Nachrichten zu senden. Der Vorteil dieses Ansatzes besteht darin, dass die Abfrage einer Telefonnummer oder E-Mail-Adresse wahrscheinlich weder bei Mammoth noch bei der Chat-Plattform Warnsignale auslöst und der Neandertaler das Mammoth nicht dazu überreden muss, zu einer anderen Chat-Plattform zu wechseln.

Kommunikation

Telekopye nutzt keine KI. Das mag überraschend sein, aber Neandertaler glauben, dass ihr Ansatz überlegen ist und weniger wahrscheinlich von Überwachungsmechanismen entdeckt wird. Daher konzentriert sich ein großer Teil ihrer internen Dokumentation auf Kommunikationstechniken, um die besten Ergebnisse zu erzielen.

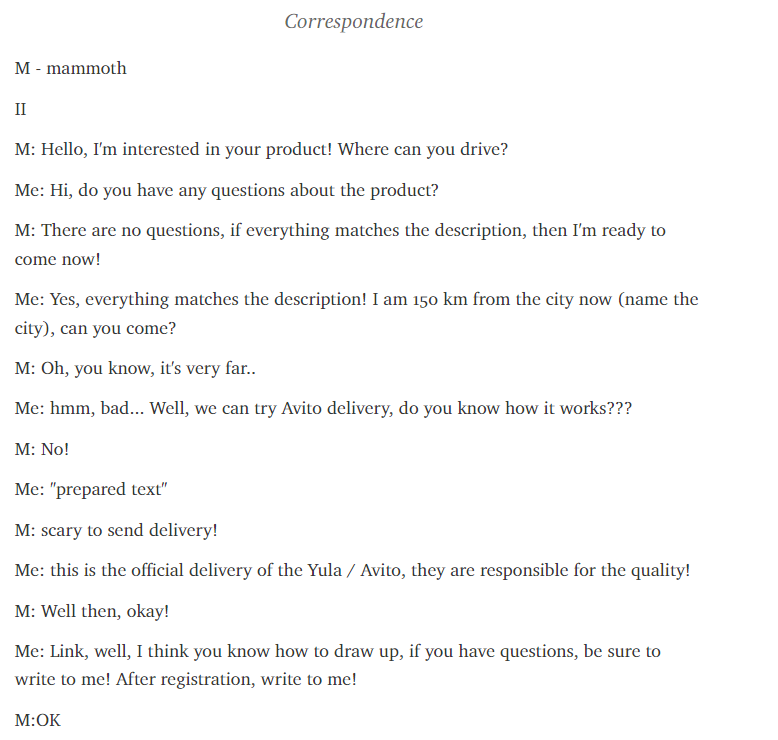

Das Vertrauen des Mammuts zu gewinnen ist entscheidend für den Erfolg eines Betrugs. Neandertaler antworten oft absichtlich nicht sofort auf jede Nachricht, sondern warten (manchmal sogar ein paar Stunden), um die Illusion zu erwecken, dass sie mit dem normalen Alltagsleben beschäftigt sind. Apropos Zeit: Sie versuchen, sich an die Zeitzone des Mammuts anzupassen, um keinen Verdacht zu erregen.

Oft unterhalten sie sich zuerst; Möglicherweise teilen sie sogar eine falsche persönliche Geschichte. Der ganze Zweck besteht darin, nach roten Fahnen zu suchen – Anzeichen, die dem Neandertaler sagen würden, dass das Mammut zu misstrauisch oder zu erfahren ist. Da Neandertaler auf Gewinn ausgerichtet sind, wollen sie keine Zeit mit Mammuts verschwenden, die am Ende die Falle entdecken.

Ein weiteres gutes Beispiel ist, dass Neandertaler, wenn sie das Käuferbetrugsszenario nutzen, Mammuts versichern, dass sie den Artikel bereits bezahlt haben. In Kombination mit dem Design der Phishing-E-Mail, das einen schnellen Geldabruf verspricht, führt dies dazu, dass Mammoths weniger wachsam ist.

Erfahrene Neandertaler bieten Neuankömmlingen ausführliche Gespräche, in denen sie sich inspirieren lassen können. Ein solches Beispiel ist in Abbildung 12 dargestellt.

Neandertaler tolerieren nur ein gewisses Maß an Widerstand gegen Mammuts – wenn sie der Meinung sind, dass die Masche keinen Erfolg haben wird, suchen sie sich ein anderes Ziel. Wenn sie jedoch das Gefühl haben, fast gewonnen zu haben, sind sie sehr überzeugend. Ein perfektes Beispiel ist ihr dokumentierter Ansatz für Situationen, in denen sie erfolgreich die sensiblen Daten des Mammuts sammeln, aber entweder die Bank die Transaktion blockiert oder die Mittel nicht ausreichen. In diesem Fall könnten Neandertaler sogar so weit gehen, das Mammut zu bitten, die Karte eines Familienmitglieds zu verwenden, oder sogar ihre Bank anrufen und die Überweisung selbst genehmigen.

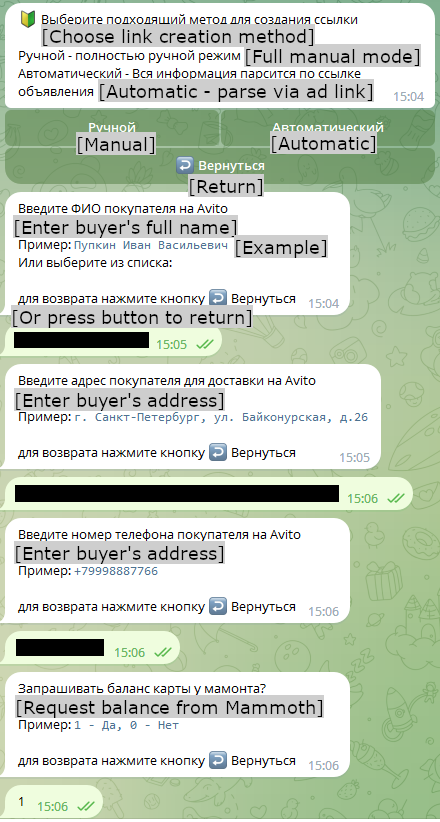

Neandertaler sind bereit, viele unerwartete Fragen zur Legitimität ihrer Anfragen zu beantworten (siehe Abbildung 13).

Übersetzungen

Da diese Operation weltweit auf Mammuts abzielt, müssen die Neandertaler die Illusion erwecken, dass sie die Sprache der Mammuts gut genug sprechen. Es ist durchaus üblich, russischsprachige Neandertaler zu treffen, die auf Englisch schreiben können. Interessanterweise konnten wir die Telegram-Spitznamen vieler Neandertaler mit Profilen von Sprachlernplattformen vergleichen. In diesen Berichten wird üblicherweise angegeben, dass der Besitzer Russisch und Englisch spricht. Offensichtlich kann die Verbindung auch nur zufällig sein.

Viele Jahre lang nutzten Neandertaler Google Translate. Seit mindestens 2021 wandten sich Neandertaler anderen Übersetzern zu, wie z DeepL, da es (ihrer Meinung nach) den Kontext besser versteht.

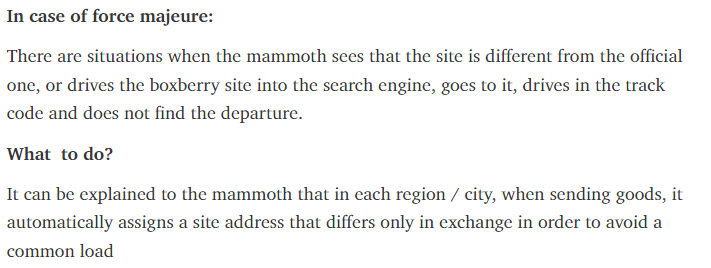

Neben dem Einsatz von Übersetzern haben sie im Laufe der Jahre viele Übersetzungstabellen mit überprüften Übersetzungen gängiger Phrasen in mehrere Sprachen erstellt. Diese Übersetzungen erfolgen am häufigsten aus dem Russischen in europäische Sprachen (siehe Abbildung 14). Neandertaler kopieren einfach diese übersetzten Sätze und fügen sie in den Chat mit dem Mammut ein.

Gruppenspezifische Funktionen

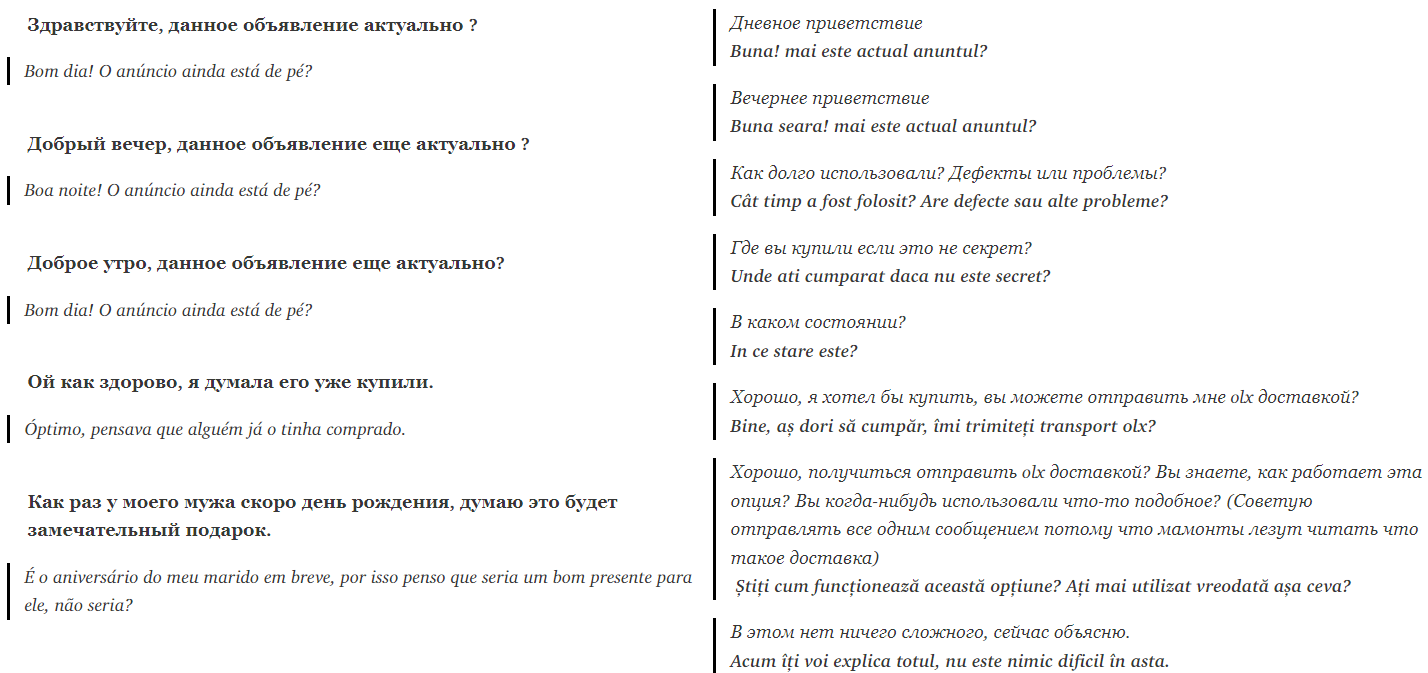

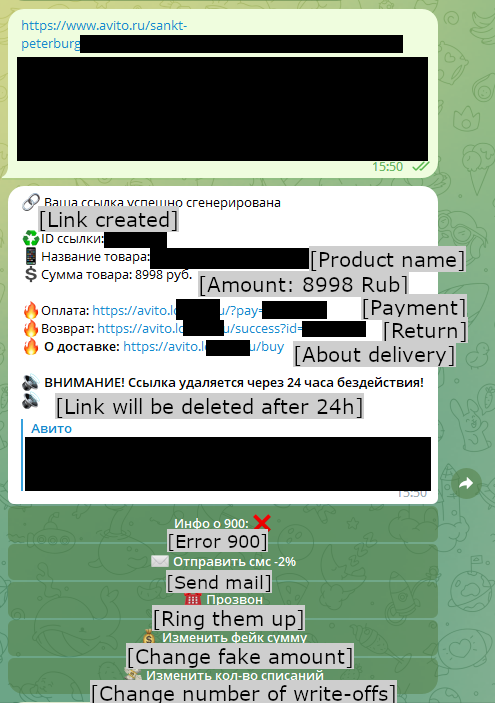

Wir sollten auch erwähnen, dass verschiedene Gruppen unterschiedliche Verbesserungen der Lebensqualität durch Telekopye erzielen. Beispielsweise werden Neandertalern aus einer dieser Gruppen beim Generieren eines Phishing-Links (ein Ergebnis ist in Abbildung 15 zu sehen) mehrere Fragen gestellt, die es ihnen ermöglichen, jede Phishing-Website bis zu einem gewissen Grad anzupassen. Am interessantesten ist die Frage nach der manuellen/automatischen Generierung von Phishing-Sites. Bei der manuellen Generierung muss der Neandertaler alle für die Erstellung der Phishing-Website erforderlichen Informationen angeben. Für Neandertaler, die sich als Käufer ausgeben, sind dafür 10 bis 15 Fragen erforderlich (Abbildung 16).

Bei der automatischen Seitengenerierung muss der Neandertaler lediglich die URL des zu „kaufenden“ Artikels angeben und fünf Fragen beantworten (z. B. Name und Telefonnummer des Käufers). Telekopye kratzt dann alle Informationen von der Website und erstellt die Phishing-Website.

Anonymität und Ausweichen

Neandertaler glauben, dass ihre Gruppen voller „Ratten“ sind (z. B. Strafverfolgungsbehörden oder Forscher). Daher halten sie sich gewissenhaft an die Regeln und suchen vor allem nicht nach Informationen, die andere Mitglieder der Gruppe identifizieren könnten. Ein Verstoß gegen diese Regeln kann durchaus zu einem Verbot führen. Die goldene Regel lautet: „Mehr arbeiten, weniger reden“. Darüber hinaus werden sie dazu ermutigt, VPNs, Proxys und TOR zu verwenden, um auf der sicheren Seite zu bleiben. Neandertaler stellen Neulingen ausführliche Anleitungen zur Verfügung und beteiligen sich sogar an hitzigen Diskussionen darüber, welche Programme oder Dienste sie verwenden sollten und warum, einschließlich Browsereinstellungen. Einige Neandertaler nutzen es sogar Orbot, eine TOR-Variante für Android.

Währung

Neandertaler müssen nicht nur ihre Identität und ihren Standort, sondern auch ihr Geld verbergen. Natürlich sind Kryptowährungen die Antwort darauf. Wir konnten keine Rückschlüsse auf die Kryptowährungspräferenz ziehen.

Schließlich bevorzugen Neandertaler Dienste, für die sie sich nur mit einer Mobiltelefonnummer registrieren können. Sie halten dies für den besten Ansatz, da es relativ einfach ist, eine SIM-Karte zu kaufen, ohne ihre Identität preiszugeben.

Automatische Erkennung umgehen

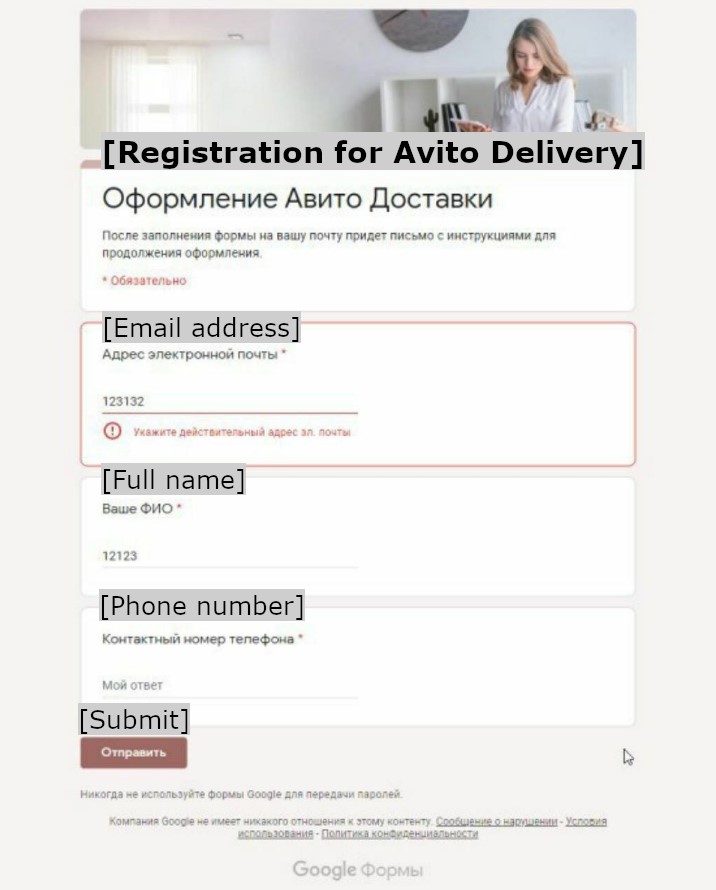

Betrügereien auf Online-Marktplätzen sind nichts Neues. Im Laufe der Jahre haben die Plattformen, die diese Dienste anbieten, eine Reihe von Techniken implementiert, um Betrügern entgegenzuwirken und die Sicherheit ihrer Kunden zu erhöhen. Die Neandertaler sind sich dessen bewusst und experimentieren weiterhin mit verschiedenen Ansätzen, um die Moderationspolitik der Plattformen zu überwinden. Ein früher und ziemlich dummer Versuch bestand darin, Google Forms zu nutzen, um persönliche Daten von Mammoths abzugreifen (siehe Abbildung 17). Angesichts der gezielten Informationen bestand das Ziel darin, eine Möglichkeit zu finden, über einen anderen Kanal – E-Mail oder SMS – zu kommunizieren, wo keine strenge Moderation stattfinden würde.

Heutzutage versuchen fast alle Neandertaler, ihre Mammuts auf weniger überwachte, legitime Chat-Plattformen zu übertragen. Neandertaler wählen sie, weil sie glauben, dass es Zeit braucht, dort Konten zu sperren. Darüber hinaus ist das Versenden verschiedener Links über Chat-Plattformen eher gängige Praxis als verdächtiges Verhalten. Ein Bonus: Fast jeder kennt solche Anwendungen, sodass Neandertaler nicht erklären müssen, wie sie funktionieren.

Obwohl Neandertaler diese Plattformen für viel sicherer halten, gehen sie dennoch vorsichtig vor. Sie vermeiden es, zu viele Nachrichten in kurzer Zeit zu senden und versuchen, Nachrichten für verschiedene Mammuts zu personalisieren – Telekopye unterstützt sie dabei sehr.

Neue Gebiete erkunden: Immobilienbetrug

Einige der Neandertaler-Gruppen erwähnen ein anderes Betrugsszenario – eines, das sich gegen Immobilienmieter richtet. Der Betrug funktioniert wie folgt. Während der Vorbereitungsphase schreiben Neandertaler unter vorgetäuschtem Interesse einen rechtmäßigen Wohnungseigentümer an und fragen nach verschiedenen Details, etwa nach weiteren Bildern und was für Nachbarn die Wohnung hat. Die Neandertaler nutzen dann alle diese Informationen und erstellen auf einer anderen Website einen eigenen Eintrag, in dem sie die Wohnung zur Miete anbieten. Sie senkten den erwarteten Marktpreis um etwa 20 %. Der Rest des Szenarios ist identisch mit dem Verkäufer-Betrugsszenario – der Neandertaler wartet darauf, dass ein Mammut Interesse zeigt, und weist das Mammut über einen Link an, eine Reservierungsgebühr zu zahlen, der natürlich tatsächlich auf eine Phishing-Website verweist.

Dank der Telemetrie von ESET haben wir herausgefunden, dass die in diesem Betrugsszenario verwendeten Phishing-Websites denen verdächtig ähnlich sind, die Telekopye für die Käufer- und Verkäuferszenarien erstellt. Dies und die von Telekopye-Gruppen beworbene Betrugsmasche lässt uns vermuten, dass ein Zusammenhang besteht. Allerdings haben wir weder eine auf dieses Szenario spezialisierte Gruppe infiltriert noch eine dafür konzipierte Telekopye-Variante erhalten.

Interview

Beim Durchsuchen verschiedener Handbücher, Gruppen und zusätzlicher Materialien stießen wir auf ein Interview mit einem Telekopye-Administrator, das Ende 2020 geführt wurde. Dies verhalf uns zu einem einzigartigen Einblick in die Psyche eines hochrangigen Neandertalers. Der interviewte Telekopye-Administrator leitete eine Telekopye-Gruppe, die sich auf die Ausbildung neuer Neandertaler spezialisierte.

Der Administrator wird einmal gefragt, wie er die Zukunft dieser Branche sieht. Darauf antwortet er: „Betrügereien auf Online-Marktplätzen wird es immer geben.“ Dank der Verbotsrichtlinien auf verschiedenen Websites ist es viel schwieriger zu betrügen als früher. Aber es ist einfach nicht möglich, jegliches Phishing auf diesen Seiten zu stoppen.“ Er sagt auch, dass er nicht mehr betrügt. Er hat es einfach satt und arbeitet jetzt nur noch als Administrator/Tutor, und das ist der Grund, warum seine Gruppe so einzigartig ist. „Ich habe keine Angst vor Mammuts. Jedes andere Mammut wird Sie bedrohen, wenn es merkt, dass es betrogen wurde. „Anscheinend ist heutzutage jeder eine Ehefrau oder ein Freund eines Innenministers“, sagt der Administrator.

Auf die Frage, ob er darüber nachdenke, ein neues Betrugsprojekt zu starten, sagt er, dass er dafür keine Zeit habe. Er moderiert zwei Kanäle, hat einen aktiven Lebensstil, trainiert viel und hat nur vier Stunden am Tag zu Hause.

Er gesteht auch, dass er sich vollkommen darüber im Klaren ist, dass ein solcher Job nicht ehrlich ist, findet aber eine typische Ausrede für sich. „… manche Leute zahlen ständig für Links und jemand wirft sie ständig weg. Wer sich im Leben anstrengt, wird Erfolg haben.“ Darüber hinaus sagt er, wenn ihm Mammoth leid tut, frage er sich: „Warum betrüge ich sie überhaupt?“ Nun ja… ich bestehle nur die Reichen (Forschungsnotiz: Mammuts, die wahrscheinlich mindestens 200 Euro auf ihrem Konto haben) und wenn mein Gewissen so schwach wäre, würde ich als Lieferbote arbeiten gehen.“

Zusammenfassung

In diesem zweiten Teil, der Telekopye gewidmet ist, haben wir uns auf das konzentriert, was wir über Neandertaler gelernt haben. Dank des Zugriffs sowohl auf ihre interne Kommunikation als auch auf ihre Wissensdatenbank konnten wir nicht nur Beschreibungen verschiedener Betrugsszenarien liefern, sondern vor allem einen einzigartigen Einblick in ihre Vorgehensweise und Denkweise.

Wir haben gezeigt, wie der Aufnahmeprozess für Neuankömmlinge aussieht und wie Telekopye Neandertaler bei ihrer täglichen Arbeit unterstützt. Darüber hinaus haben wir gezeigt, dass sie wahrscheinlich auch mit Immobilienbetrug experimentieren.

Betrügereien auf Online-Marktplätzen werden wahrscheinlich nicht verschwinden. Wie wir in gezeigt haben die erste Ratekonnten wir Dutzende Gruppen entdecken, die Telekopye betreiben. Allerdings sind wir davon überzeugt, dass durch unsere einzigartigen Einblicke in die Vorgehensweise der Betrüger viel gelernt werden kann, um Benutzer solcher Plattformen vor Schaden zu schützen.

IoCs und eine Tabelle mit MITRE ATT&CK-Techniken wurden im ersten Teil dieser Analyse bereitgestellt und sind unverändert, siehe bitte dieser Artikel für diese.

Bei Fragen zu unseren auf WeLiveSecurity veröffentlichten Forschungsergebnissen kontaktieren Sie uns bitte unter Bedrohungintel@eset.com.

ESET Research bietet private APT-Intelligence-Berichte und Daten-Feeds. Bei Fragen zu diesem Service besuchen Sie bitte die ESET Threat Intelligence

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://www.welivesecurity.com/en/eset-research/telekopye-chamber-neanderthals-secrets/