Microsoft ist ein primäres Ziel für Bedrohungsakteure, die Microsoft-Anwendungen nach Schwachstellen durchsuchen. Unser Sicherheitsforschungsteam bei Adaptive Shield hat kürzlich einen neuen Angriffsvektor entdeckt, der durch eine Schwachstelle in der OAuth-Anwendungsregistrierung von Microsoft verursacht wird, die es Angreifern ermöglicht, die Legacy-API von Exchange zu nutzen, um versteckte Weiterleitungsregeln in Microsoft 365-Postfächern zu erstellen.

Um diesen neuen Angriffsvektor zu verstehen, müssen Sie die Schlüsselkomponenten darin verstehen. Dazu gehören versteckte Weiterleitungsregeln und SaaS-zu-SaaS-App-Zugriff, die alle auf ein bösartiges SaaS-Rootkit hinauslaufen, das Benutzerkonten infiltrieren und ihre Postfächer kontrollieren kann – ohne das Wissen der Benutzer.

Erfahren Sie hier mehr über Top-Anwendungsfälle um Ihren gesamten SaaS-Stack zu sichern.

Versteckte Weiterleitungsregeln

Posteingangsregeln sind Aktionen, die basierend auf voreingestellten Bedingungen in einem Microsoft-Postfach ausgeführt werden. Benutzer oder Administratoren können Weiterleitungsregeln verwenden, um Protokolle basierend auf verschiedenen Attributen des Posteingangs des Benutzers auszulösen.

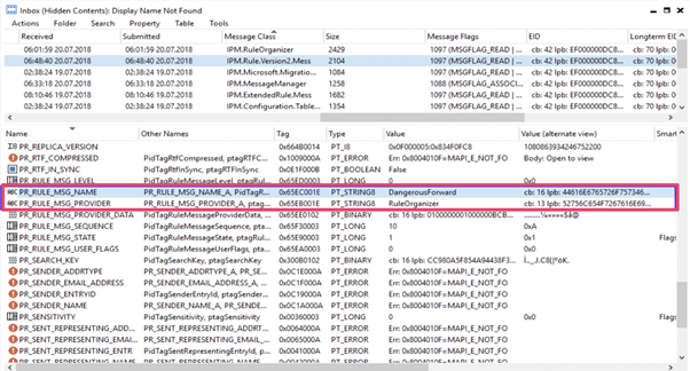

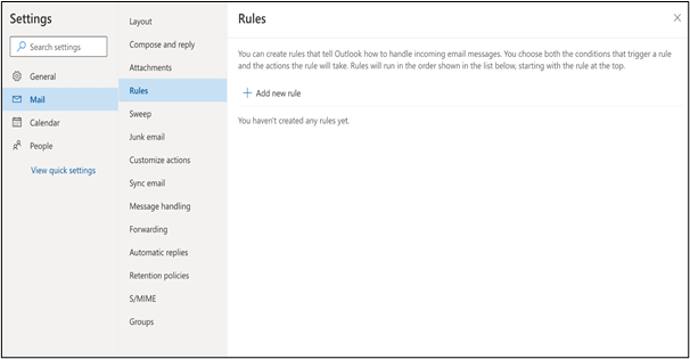

Versteckte Weiterleitungsregeln (Abbildung 1) wurden zuerst von Compass Security entdeckt Damian Pflammater im Jahr 2018. Er berichtete über die Entdeckung und die Reaktion von Microsoft in einem Blogbeitrag mit dem Titel „Versteckte Posteingangsregeln in Microsoft Exchange.“ Diese Regeln sind voll funktionsfähig und können im Backend eingesehen werden. Sie sind jedoch nicht sichtbare gemeinsame Schnittstellen wie E-Mail-Clients, ein Admin-Dashboard oder eine API (Abbildung 2).

SaaS-zu-SaaS-Zugriff über OAuth 2.0

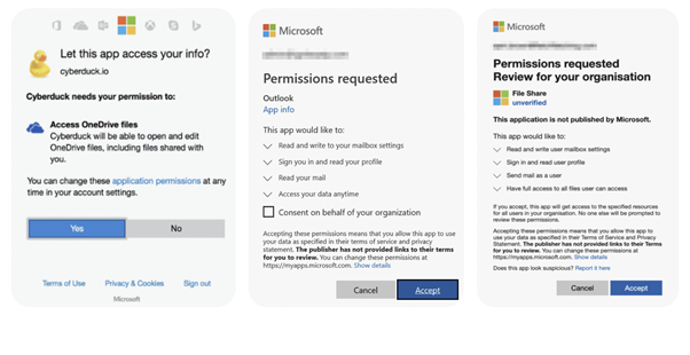

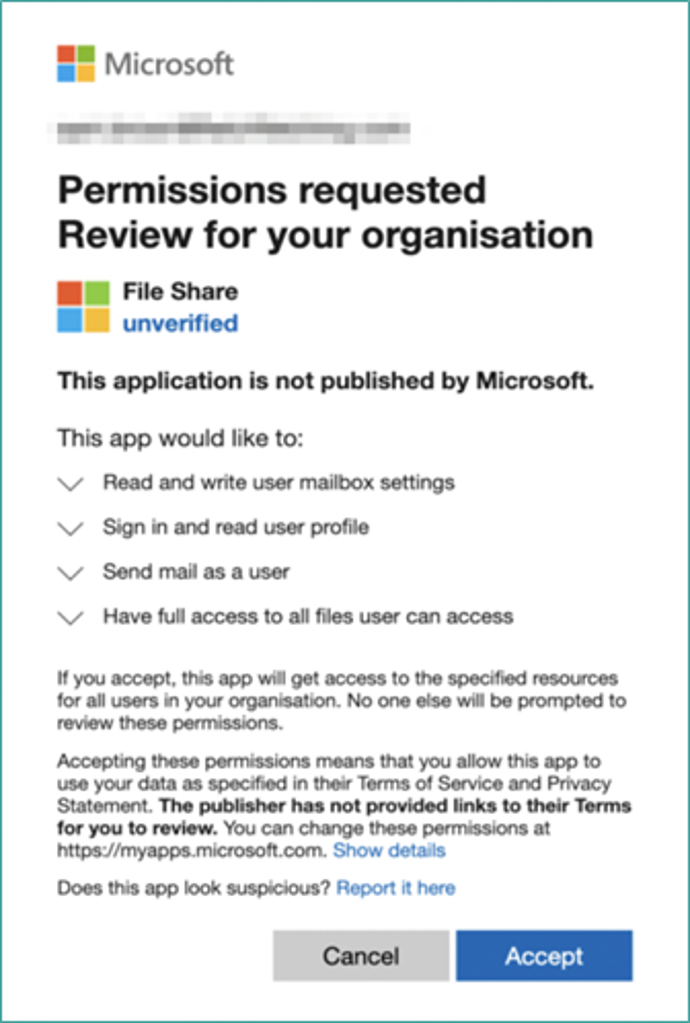

Der SaaS-zu-SaaS-App-Zugriff, auch als Drittanbieter-App-Zugriff bezeichnet, beschreibt die Bedingungen, unter denen sich eine App mit einer anderen App verbinden und dabei Zugriff und Erlaubnis zu verschiedenen Informationen und Einstellungen erhalten kann. Die OAuth 2.0-Mechanismus vereinfacht den Prozess der Authentifizierung und Autorisierung zwischen Verbrauchern und Dienstanbietern durch einen nahtlosen Prozess, der es Benutzern ermöglicht, ihre Identität schnell zu überprüfen und der App Berechtigungen zu erteilen. Die App darf dann hinter den Kulissen Code ausführen und Logik in ihrer Umgebung ausführen.

In vielen Fällen sind diese Apps völlig harmlos und dienen oft als wertvolles Geschäftstool. In anderen Fällen können diese Apps als Malware fungieren, ähnlich wie eine ausführbare Datei.

Die nächste Evolution: Eine Angriffsmethode über SaaS

Mit diesem SaaS-Rootkit können Bedrohungsakteure Malware erstellen, die als SaaS-App existiert und infiltrieren und warten kann Zugriff auf das Konto eines Benutzers dabei unbemerkt bleiben.

Angreifer können zwar keine Exchange Legacy-Bereiche finden, die verwendet werden können, um programmgesteuert versteckte Online-Weiterleitungen in der Microsoft-Benutzeroberfläche hinzuzufügen, sie können sie jedoch über ein Terminalskript hinzufügen.

Die Aufgabe des Angreifers ist einfach: Erstellen Sie eine App, die glaubwürdig aussieht, fügen Sie die Legacy-Bereichsprotokolle, die aus der Benutzeroberfläche entfernt wurden, zur App hinzu (wodurch die vom Adaptive Shield-Team aufgedeckte Schwachstelle ausgenutzt wird) und senden Sie den Benutzern ein Angebot, sich damit zu verbinden. Dem Benutzer wird ein OAuth-App-Dialogfeld auf der offiziellen Microsoft-Website angezeigt, und viele werden es wahrscheinlich akzeptieren (Abbildung 4).

Sobald ein Benutzer akzeptiert, erhält der Angreifer ein Token, das die Berechtigung zum Erstellen von Weiterleitungsregeln erteilt und sie wie ein Rootkit vor der Benutzeroberfläche verbirgt.

Ein Angriff durch diese versteckten Weiterleitungsregeln sollte nicht mit einem einmaligen Angriff verwechselt werden, sondern mit dem Beginn einer neuen Angriffsmethode durch SaaS-Apps.

Microsoft-Antwort

Im Jahr 2022 kontaktierte Adaptive Shield Microsoft wegen des Problems. Microsoft antwortete darauf, dass das Problem zur zukünftigen Überprüfung durch das Produktteam als Gelegenheit zur Verbesserung der Sicherheit des betroffenen Produkts gekennzeichnet wurde.

So mindern Sie am besten einen SaaS-Rootkit-Angriff

Es gibt keine absolut sichere Möglichkeit, SaaS-Rootkit-Angriffe zu eliminieren, aber es gibt einige Best Practices, die dazu beitragen können, Unternehmen besser zu schützen.

- Überwachen Sie den Zugriff von Drittanbieter-Apps und ihre Berechtigungen, um sicherzustellen, dass Apps legitim sind und nur den erforderlichen Zugriff erhalten.

- Aktivitäten verfolgen und halten Sie Ausschau nach neuen Posteingangsregeln, um neue Verbindungen von nicht vertrauenswürdigen Domänen zu identifizieren.

- Deaktivieren Sie App-Registrierungen von Drittanbietern wo möglich, um das Risiko zu reduzieren.

Zusammenfassung

Versteckte Weiterleitungsregeln sind immer noch eine Bedrohung, umso mehr, wenn sie über die vertrauenswürdige Microsoft-Website erscheinen. Die traditionellen Kontrollen, die entwickelt wurden, um Malware zu stoppen, haben Mühe, mit der Entwicklung von Malware und dem neuen Angriffsvektor Schritt zu halten, der jede SaaS-Anwendung ausnutzen kann, von M365 über Salesforce bis hin zu G-Workspace usw. Unternehmen sollten zur Kontrolle native Sicherheitskonfigurationen verwenden die OAuth-Anwendungsinstallationen über SaaS-Apps hinweg, um Benutzer vor böswilligen Angriffen wie diesen zu schützen.

Rufen Sie den SSPM-Bericht von Forrester ab: „Begrüßen Sie einen Paradigmenwechsel im SaaS-Schutz: SaaS Security Posture Management"

Über den Autor

Als ehemaliger Geheimdienstoffizier für Cybersicherheit bei der IDF verfügt Maor Bin über 16 Jahre in Führungspositionen im Bereich Cybersicherheit. In seiner Karriere leitete er die SaaS-Bedrohungserkennungsforschung bei Proofpoint und gewann den Operational Excellence Award während seines IDI-Dienstes. Maor hat seinen B.Sc. in Informatik und ist CEO und Mitbegründer von Adaptive Shield.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://www.darkreading.com/vulnerabilities-threats/saas-rootkit-exploits-hidden-rules-in-microsoft-365-