Technisches SEO bildet die Grundlage aller anderen Optimierungsbemühungen, und es ist unwahrscheinlich, dass eine Website mit Sicherheitslücken Besucher anspricht oder es an die Spitze der SERP schafft.

In unserem vorherigen Beitrag haben wir die Bedeutung von besprochen Umzug nach HTTPS. Schauen wir uns nun SSL/TLS-Zertifikate und potenzielle Fehler an, die die auf Ihrer Website gespeicherten Informationen gefährden und die Suchleistung beeinträchtigen können. Wir gehen darauf ein, was ein SSL/TLS-Fehler ist, und bieten Lösungen zur Behebung aller Fehler dieser Art an.

Was ist SSL/TLS?

Ein SSL (Secure Sockets Layer) gewährleistet die sichere Übertragung von Informationen über Netzwerke, und TLS (Transport Layer Security) ist eine aktualisierte Version von SSL. Bei beiden handelt es sich um eine Standardverschlüsselungstechnologie, die Informationen zwischen dem Browser eines Benutzers und einer Website sichert. SSL wurde 1995 eingeführt und 1999 auf TLS aktualisiert, um der wachsenden Nachfrage nach Schutz sensibler Daten gerecht zu werden.

Die SSL/TLS-Bedingungen hängen mit HTTPS (Hypertext Transfer Protocol Secure) zusammen: Die HTTPS-Verbindung bedeutet, dass die Website Daten über die SSL- oder TLS-Technologie überträgt.

Protokolle werden ständig aktualisiert, sodass alle vorherigen Versionen veraltet sind. Wir werden dies weiter besprechen, wenn wir veraltete SSL/TLS-Probleme erläutern. Die wichtigste Erkenntnis ist, dass es am besten ist, die neueste Version von TLS zu verwenden, da alle anderen dieser unterlegen sind.

Wie sich SSL/TLS auf Ihr Website-Ranking auswirkt

Google legt großen Wert auf die Sicherheit der Nutzer und erhöht die Anforderungen an SSL/TLS-Zertifikate. HTTPS war ein Ranking-Signal seit 2014. Andere Suchmaschinen äußerten sich kaum dazu, wie sich Sicherheit auf ihr Ranking auswirkt, und im Jahr 2014 Bing hat es sogar angekündigt dass es nicht geplant sei, HTTPS-Websites höher einzustufen.

Allerdings sollten Sie den Wert eines sicheren Protokolls und einer Verschlüsselung nicht unterschätzen. Jede Sicherheitslücke kann zur Offenlegung von Benutzerdaten führen, Probleme mit SSL/TLS-Zertifikaten können dazu führen, dass eine Website nicht mehr erreichbar ist, und von Browsern angezeigte Sicherheitswarnungen können potenzielle Besucher abschrecken.

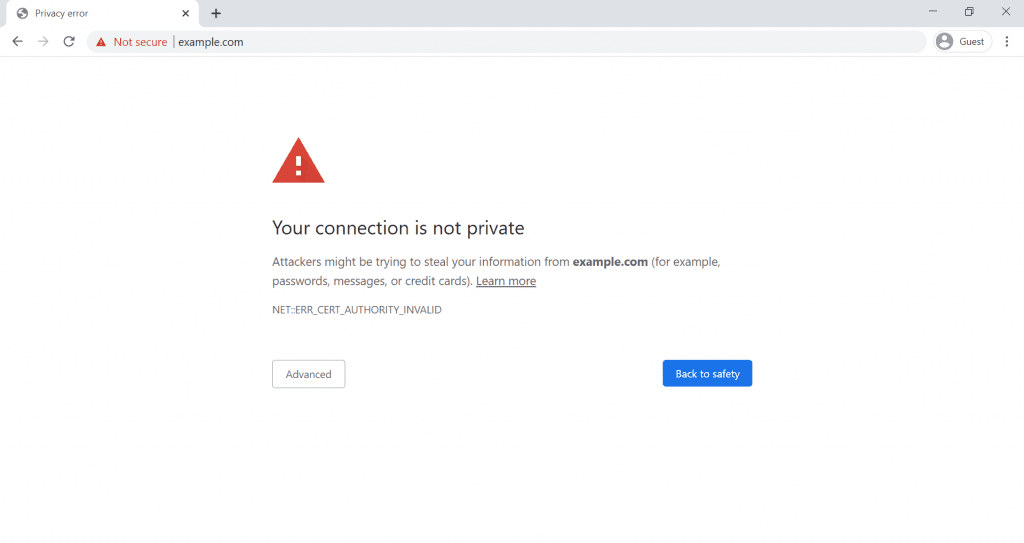

Im Jahr 2017 startete Google Chrome Es wird die Warnung „Nicht sicher“ angezeigt auf Nicht-HTTPS-Seiten, auf denen nach vertraulichen Informationen (Kreditkartendaten oder Passwörter) gefragt wurde, und ein Jahr später begann es, alle Websites, die nicht auf ein sicheres Protokoll umgestellt hatten, als „Nicht sicher“ zu kennzeichnen. Jetzt entfallen HTTPS-Seiten mehr als 90 % der Surfzeit auf Chrome.

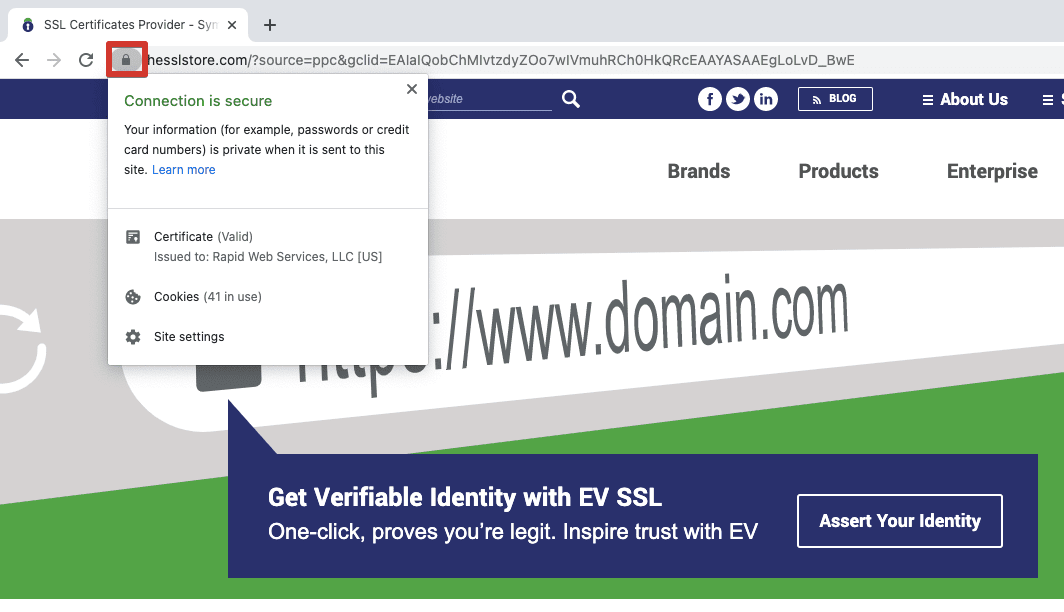

Die meisten gängigen Browser kennzeichnen unsichere Webseiten mit Hilfe des Vorhängeschloss-Symbols: In Safari sehen Sie eines nur, wenn die Website sicher verschlüsselt ist, und in Firefox weist das durchgestrichene Vorhängeschloss auf HTTP-Seiten mit Anmeldefunktion hin.

Auch wenn die Vorteile von SSL/TLS und die Risiken, die sich aus der Nichteinführung ergeben, nur auf den ersten Blick erkennbar sind, besteht die Welt in Wirklichkeit noch lange nicht zu 100 % aus HTTPS. Der 2018 Bericht zeigt, dass über 32 % der Webserver von US-Unternehmen die niedrigste Note für ihre SSL/TLS-Verschlüsselung haben und über 7 % ein anfälliges und veraltetes Protokoll verwenden.

Lassen Sie uns verschlüsseln erklärt der Geschäftsführer niedrige SSL/TLS-Einführungsraten und die Tatsache, dass die Protokolle schwer zu verwalten sind. Aber es gibt Lösungen wie Let's Encrypt, die Website-Besitzern große Hilfe leisten, indem sie den Erwerb und die Verwaltung von SSL/TLS-Zertifikaten automatisieren. Da Ihnen eine Vielzahl hilfreicher Tools zur Verfügung steht, ist es nicht so schwierig, die Sicherheit Ihrer Website im Griff zu behalten.

Arten von SSL/TLS-Fehlern und deren Behebung

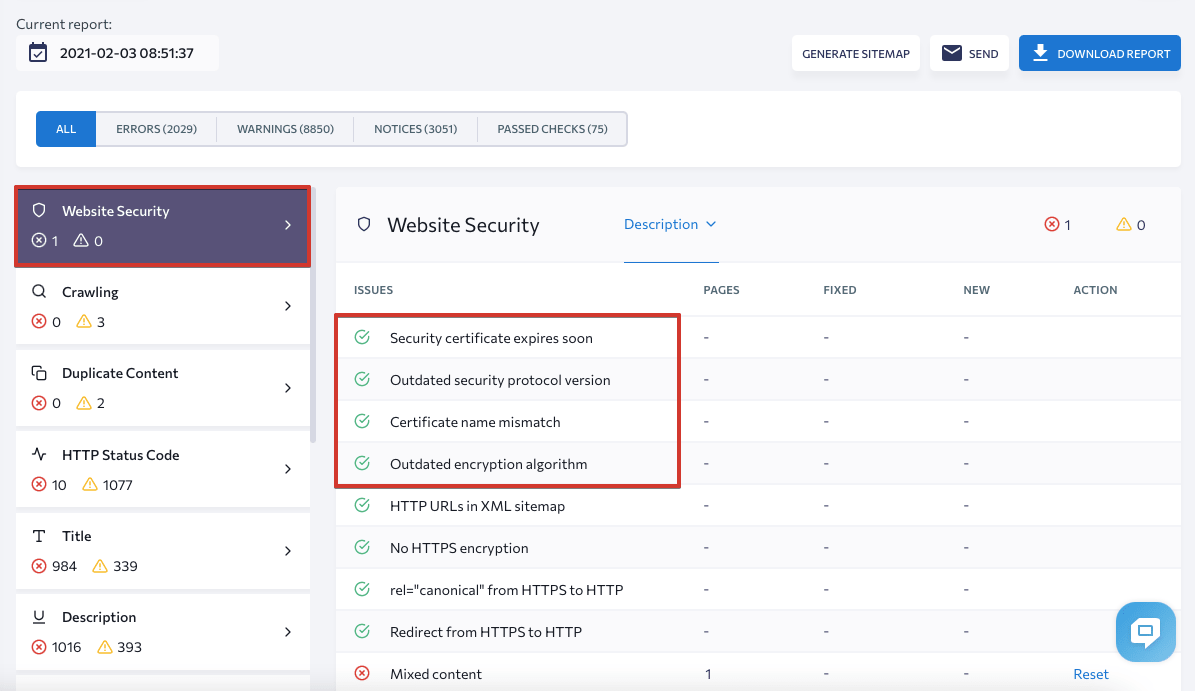

Wenn Sie sich der Bedeutung einer ordnungsgemäßen Verschlüsselung bewusst sind und über ein SSL/TLS-Zertifikat verfügen, ist dies keine Garantie dafür, dass Sie damit keine Probleme haben. Scannen Sie Ihre Website regelmäßig auf schwerwiegende SSL/TLS-Schwachstellen. Dies können Sie schnell erledigen, indem Sie das SE-Ranking-Tool für verwenden Website-SEO-Audit.

Öffnen Sie das Website-Audit in der linken Navigationsleiste und gehen Sie zu Website Security Abschnitt in der Problembericht Tab:

Für eine detailliertere Standortbesichtigung nutzen Sie unsere Checkliste für Website-Audits. Es umfasst alle grundlegenden Überprüfungen, die Sie durchführen müssen. Damit Ihnen nichts entgeht.

Lassen Sie uns mit der Analyse der verschiedenen SSL/TLS-Probleme fortfahren und nach möglichen Lösungen für jedes davon suchen.

1. Abgelaufenes Website-Sicherheitszertifikat

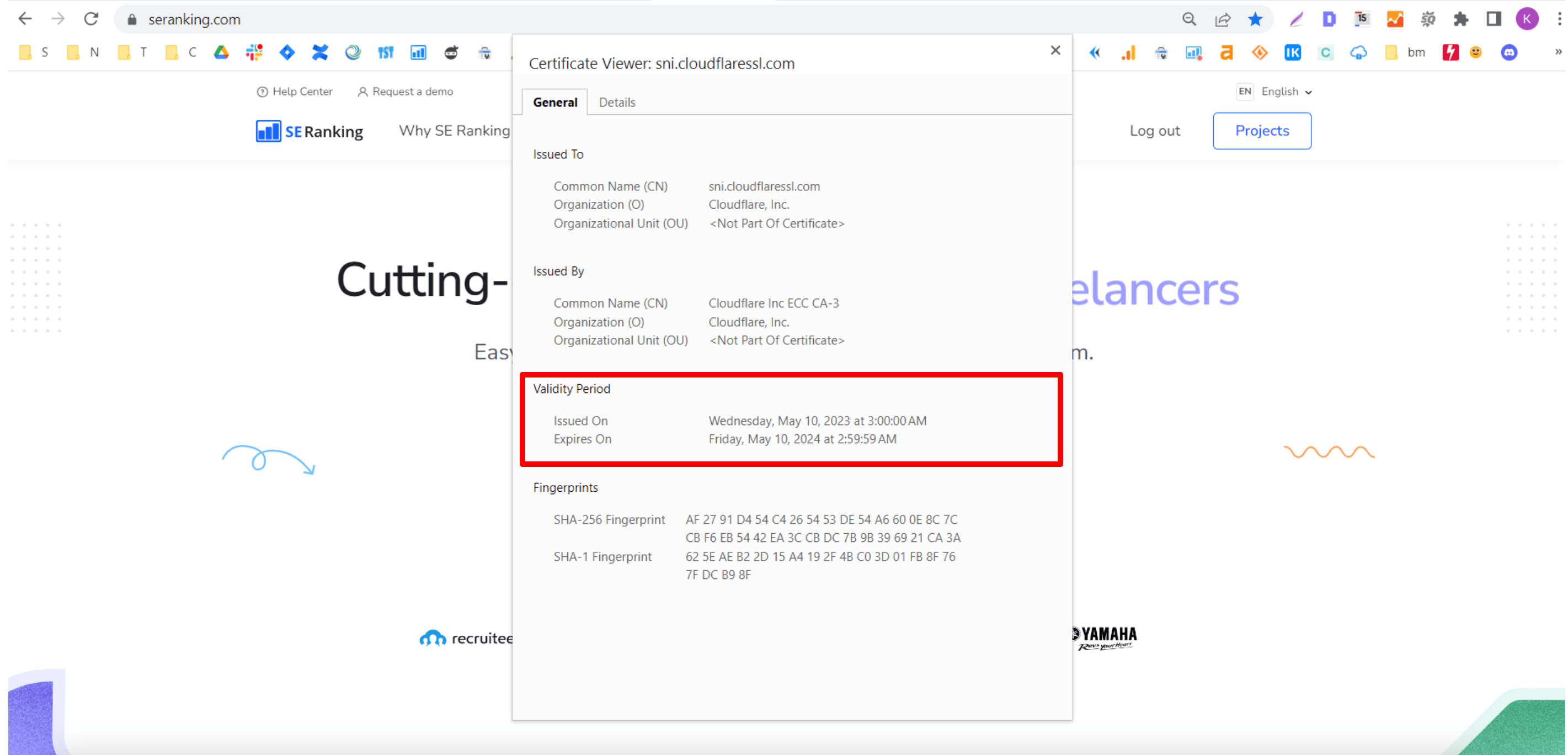

Jedes SSL/TLS-Zertifikat hat eine begrenzte Lebensdauer und wird im Laufe der Jahre aufgrund immer größerer Sicherheitsbedenken immer kürzer. Die Gültigkeitsdauer wurde 2011 auf fünf Jahre, 2015 auf drei Jahre und 2018 auf zwei Jahre verkürzt. Ab September 2020 sind neue Zertifikate nur noch 398 Tage (13 Monate) gültig. Apple gab als erster bekannt, dass Safari Zertifikate mit einem längeren Ablaufdatum nicht akzeptieren würde; Google und Mozilla folgten dieser Entscheidung kurzfristig.

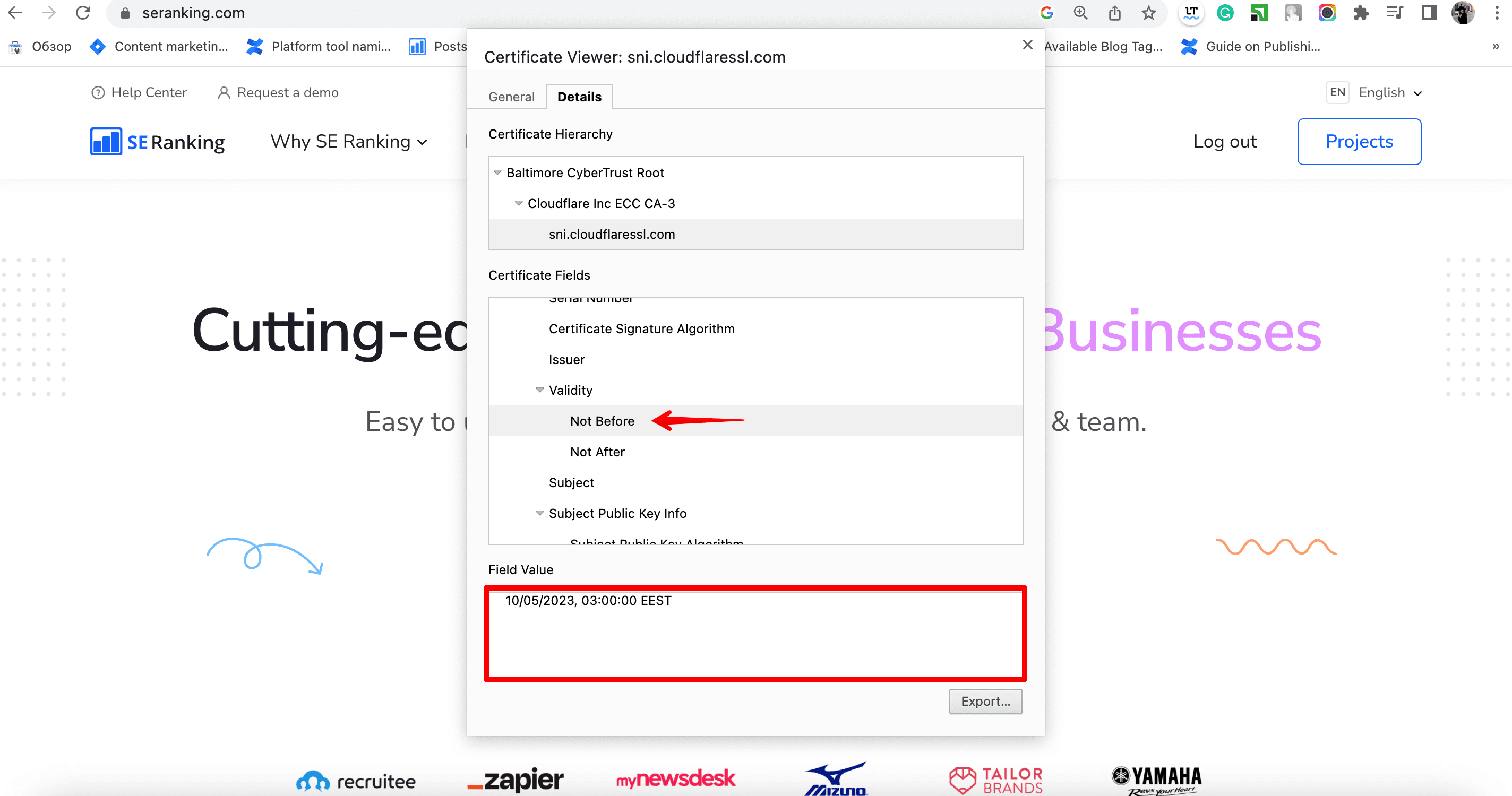

Informationen zum Ablauf des Zertifikats sind für jeden in einem Browser zugänglich:

Was passiert, wenn Ihr SSL/TLS-Zertifikat abläuft? Ihre Website ist dann nicht mehr erreichbar und Benutzer, die versuchen, sie zu besuchen, sehen in ihrem Browser eine Warnmeldung. Dies würde die Besucher dazu zwingen, eine Kehrtwende zu machen, und Ihr Unternehmen könnte mit Traffic-, Umsatz- und Reputationsverlusten rechnen.

Wie repariert man

Um solche Situationen zu vermeiden, achten Sie darauf, das Ablaufdatum zu überwachen und das Zertifikat rechtzeitig zu aktualisieren. Es gibt automatisierte Lösungen wie Lass uns verschlüsseln or AWS-Zertifikatsmanager die dabei helfen, den Überblick über Ihre SSL/TLS-Zertifikate zu behalten, sowie Überwachungstools wie Sematext die mehrere Warnungen senden, bevor das Zertifikat abläuft. Viele Zertifikatsaussteller bieten auch die Möglichkeit, automatische Verlängerungen einzurichten.

Aber wie können Sie das Problem beheben, wenn Ihr Website-Sicherheitszertifikat abgelaufen ist? Sie müssen Ihr Zertifikat manuell erneuern oder ein neues erwerben. Bei jeder Verlängerung oder jedem Kauf werden die Identität Ihrer Website und die aktuelle Version der Verschlüsselung überprüft. Der Prozess durchläuft mehrere Schritte:

- Auswahl einer Zertifikatsart. Die meisten ausstellenden Behörden bieten mehrere Optionen für unterschiedliche Anforderungen an, von einem internen Netzwerk bis hin zu einer groß angelegten Website. Dieser Schritt entfällt, wenn Sie Ihr Zertifikat erneuern und nicht zu einem anderen Typ wechseln möchten (z. B. ist es sinnvoll, zu einem zu wechseln). Wildcard-Zertifikat beim Hinzufügen von Subdomains zu einer Website). Bedenken Sie beim Kauf eines Zertifikats, dass online gefälschte Zertifikate verkauft werden, die ein Sicherheitsrisiko für Ihre Website darstellen. Informieren Sie sich vor dem Kauf über den Emittenten. Sie können einstellen CAA-Aufzeichnungen um nicht vertrauenswürdige Zertifizierungsstellen zu vermeiden. Zu den Zertifizierungsstellen, denen Sie vertrauen können, gehören: Digicert, Global, Sektigo, Thawte.

- Generieren einer Zertifikatsignierungsanforderung (CSR). Sie müssen eine CSR von Ihrem Hosting-Anbieter erstellen. Der Vorgang ist recht unkompliziert, variiert jedoch je nach Webhost. Als Ergebnis müssen Sie ein CRS bei Ihrem SSL/TLS-Anbieter hochladen und eine private Schlüsseldatei auf dem von Ihnen verwendeten Betriebssystem finden.

- Aktivieren und Validieren des Zertifikats. Sie müssen den Besitz Ihrer Domain per E-Mail, CNAME-Eintrag oder Validierungsdatei bestätigen. Dieser Vorgang hängt auch vom Anbieter ab, sodass Sie die Details bei Ihrem Webhost erfragen können.

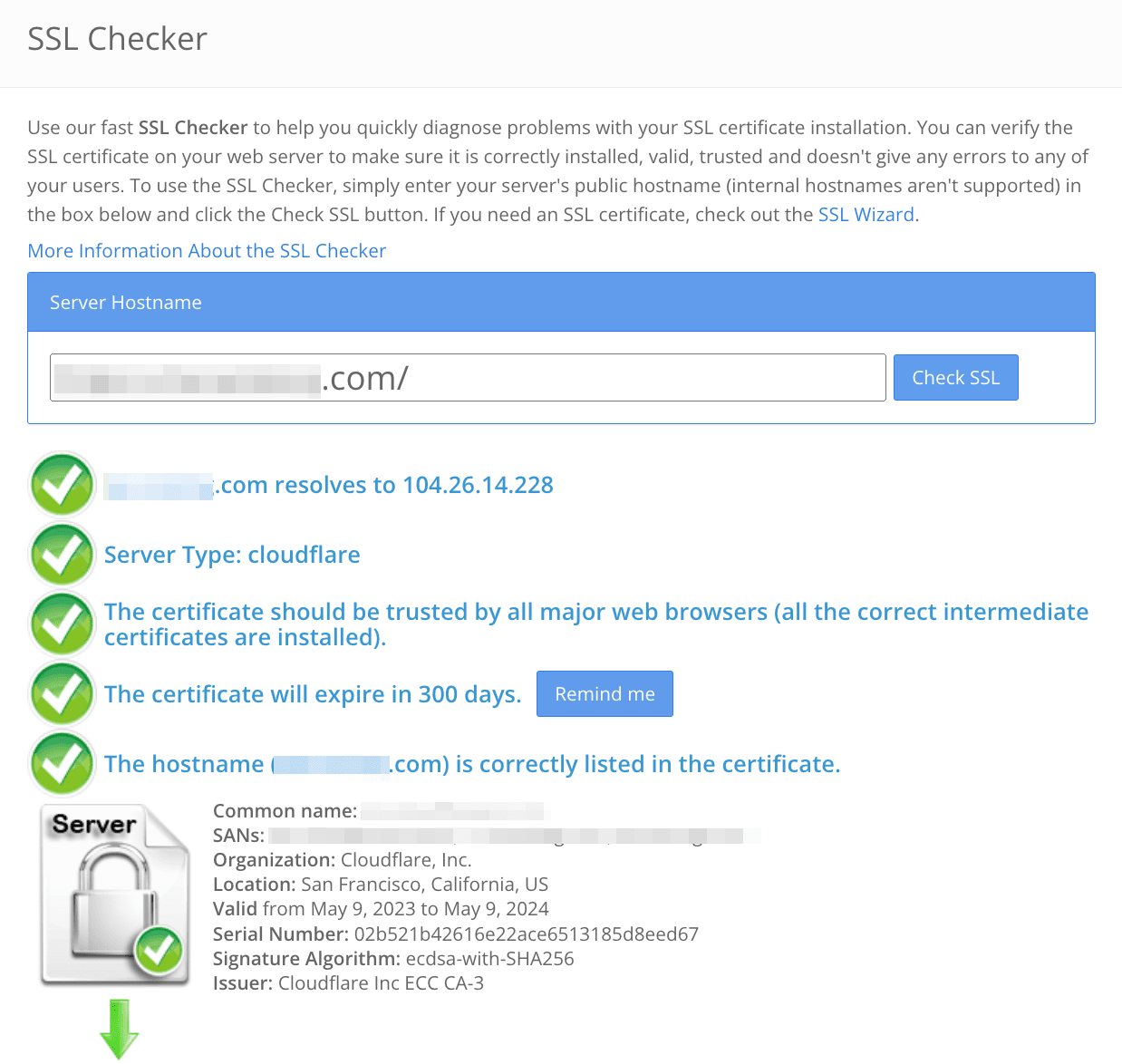

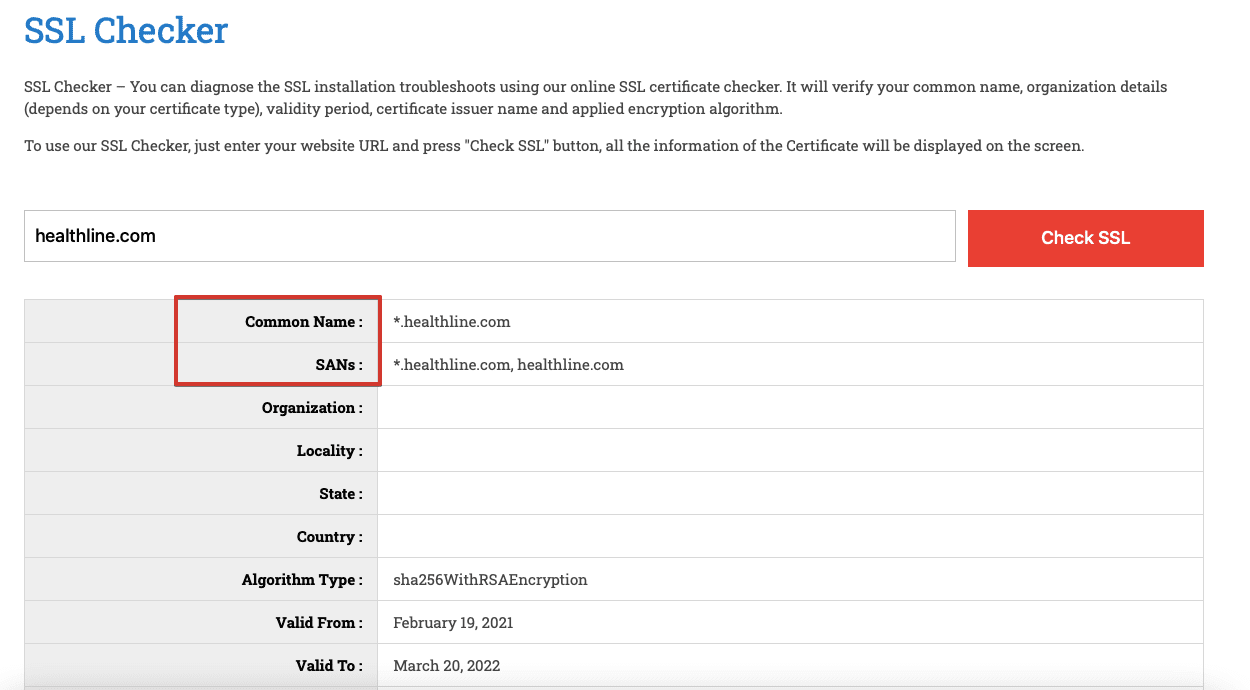

- Verification. Nachdem Sie das Zertifikat installiert haben, führen Sie eine SSL/TLS-Prüfung durch, um sicherzustellen, dass alles ordnungsgemäß funktioniert. Hier ist ein Beispiel für ein Online-Prüftool:

Wenn Sie zu diesem Zeitpunkt auf HTTPS umsteigen und das Zertifikat zum ersten Mal installiert wird, müssen Sie den HTTP-Verkehr der Website auf die HTTPS-Version umleiten und die sichere Version zu den Webmaster-Tools hinzufügen. Erfahren Sie mehr über diese technischen Details von unserem Beitrag zum Umstieg einer Website auf HTTPS.

Um zu verhindern, dass Zertifikate in Zukunft ablaufen, ignorieren Sie Ablaufbenachrichtigungen nicht und suchen Sie sich zu Ihrer Bequemlichkeit eine Zertifikatsverwaltungslösung.

2. Inaktives Zertifikat

Dieser SSL-Verbindungsfehler tritt auf, wenn ein Browser ein SSL-Zertifikat empfängt, das noch nicht gültig ist. Heutzutage ist die Verwendung eines Zertifikatsmanagers zur Verwaltung von Serverzertifikaten üblich. Der Manager stellt automatisch neue Zertifikate bereit, deren Gültigkeitsdauer ab dem Zeitpunkt der Bereitstellung beginnt. Wenn die Uhr des Client-Computers jedoch aufgrund einer Fehlkonfiguration oder anderer Faktoren um 5 Minuten nach hinten gestellt ist, lehnt der Client das Zertifikat ab. Diese Situation tritt besonders häufig bei API-Clients auf, wenn die Uhren ihrer Maschinen nicht synchron sind. Dieser SSL-Fehler verhindert, dass Sie eine sichere Verbindung zwischen Ihrer Website und den Browsern der Benutzer herstellen können, was enttäuschend sein kann.

Wie repariert man

Um die Bereitstellung noch nicht aktiver Zertifikate zu vermeiden, überprüfen Sie die Startzeit der Gültigkeit, bevor Sie das Zertifikat auf dem Server bereitstellen. Wenn Sie zur Verwaltung Ihres Zertifikats einen Zertifikatsmanager verwenden, stellen Sie außerdem sicher, dass Sie Benachrichtigungen über die Zertifikatsänderung zusammen mit Details zum neuen Zertifikat erhalten.

Stellen Sie sicher, dass die Zertifikatskette überprüft wird, indem Sie bestätigen, dass alle Zwischen- und Stammzertifikate ordnungsgemäß auf dem Server installiert sind. Wenn Zwischenzertifikate fehlen oder falsch installiert sind, kann dies zu einem Fehler in Form eines inaktiven Zertifikats führen.

Um zu überprüfen, ob Ihr Zertifikat korrekt installiert und aktiv ist, verwenden Sie Online-Tools zur SSL/TLS-Zertifikatsvalidierung wie SSL-Checker or Digicert. Diese Tools helfen bei der Identifizierung von Problemen mit der Zertifikatskette oder der Installation.

3. Widerruftes Zertifikat

Dieser SSL-Fehler tritt auf, wenn das auf Ihrer Website installierte SSL/TLS-Zertifikat vor seinem Ablaufdatum von der ausstellenden Zertifizierungsstelle ungültig gemacht wurde. Dies geschieht in der Regel aufgrund von Sicherheitsbedenken oder einer Anfrage des Zertifikatsinhabers.

Die Zertifizierungsstelle führt eine Liste der widerrufenen Zertifikate. Ein Zertifikat wird widerrufen, wenn sein privater Schlüssel Anzeichen einer Kompromittierung aufweist oder wenn die Domäne, für die es ausgestellt wurde, nicht mehr betriebsbereit ist.

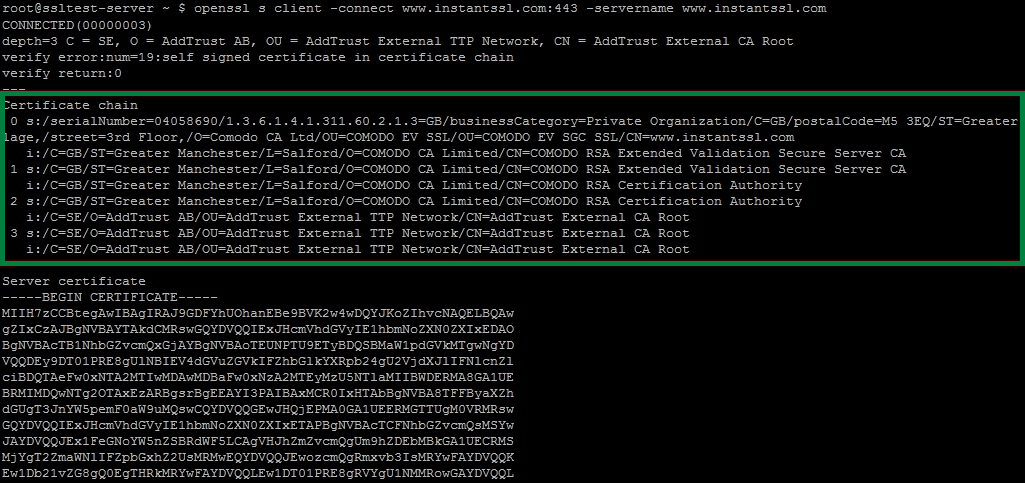

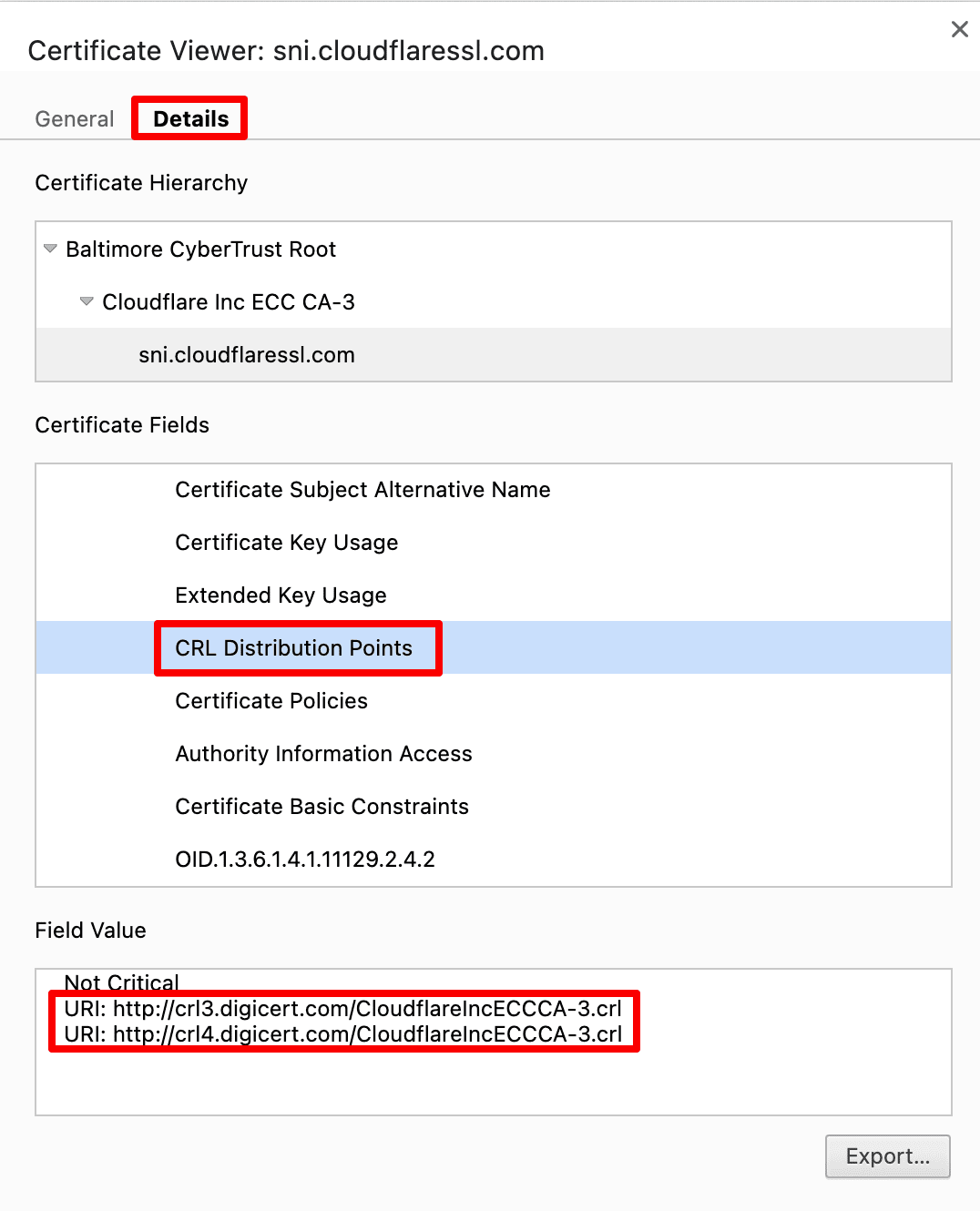

Wenn ein Client versucht, eine Verbindung mit einem Server herzustellen, prüft er, ob Probleme im Zertifikat vorliegen. Ein Teil dieser Prüfung besteht darin, sicherzustellen, dass sich das Zertifikat nicht auf dem Server befindet Zertifikatsperrliste (CRL). Wenn eines der Zertifikate in Ihrer Kette in der CRL vorhanden ist, wird der Browser es ablehnen. Jeder Browser verfügt über einen anderen Mechanismus, um den Sperrstatus jedes Zertifikats zu überprüfen.

Wie repariert man

Sie können den Sperrstatus eines Zertifikats überprüfen, indem Sie seine Details manuell überprüfen.

Klicken Sie zunächst auf das Schloss in der Adressleiste des Browsers. Gehe zum Details Abschnitt und wählen Sie die CRL-Verteilungspunkte .

Laden Sie die CRLs der Zertifizierungsstelle herunter. Durchsuchen Sie dann die CRL nach der Seriennummer des Zertifikats, um sicherzustellen, dass es nicht widerrufen wurde.

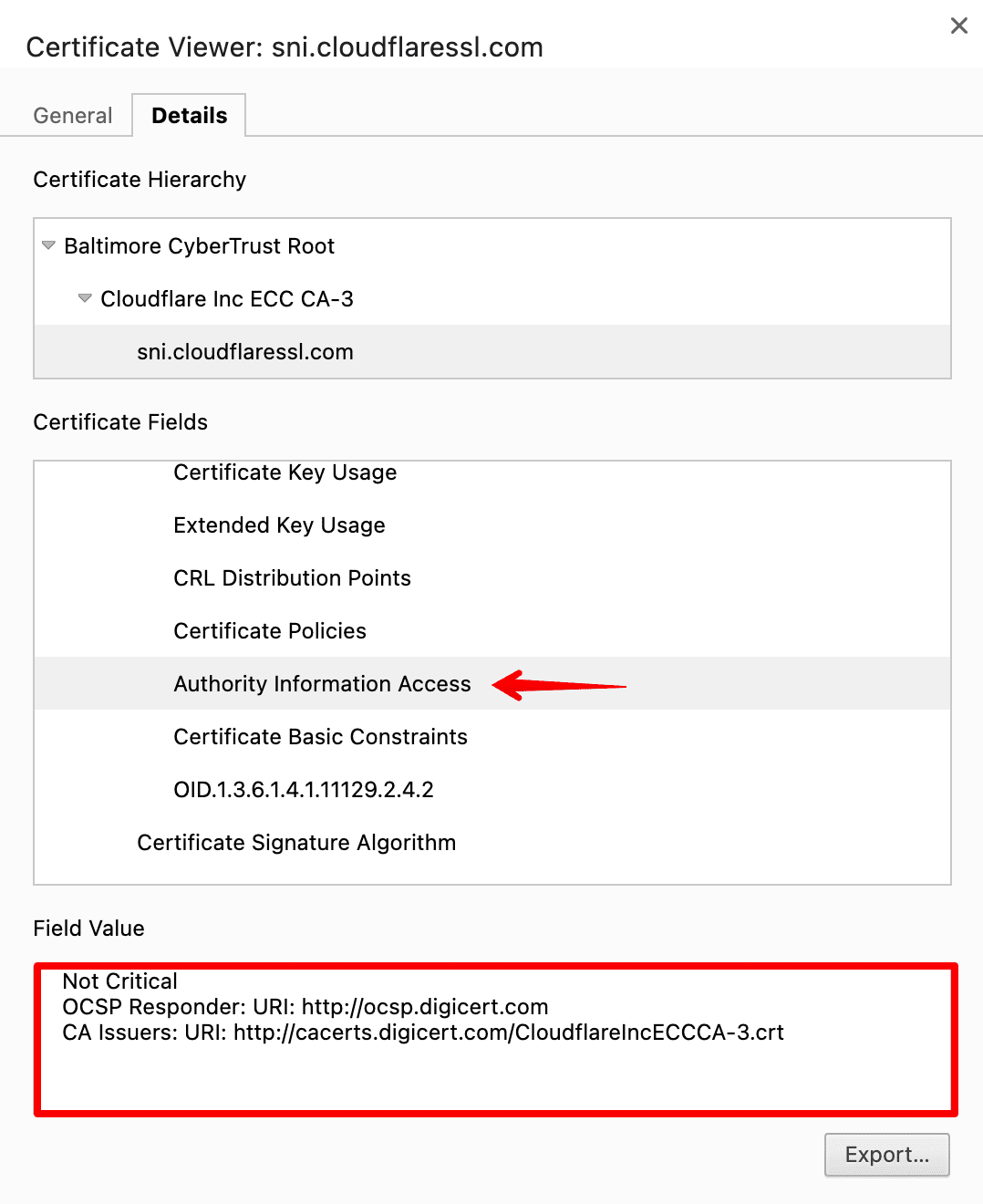

Anstatt eine potenziell große Liste widerrufener Zertifikate in einer CRL herunterzuladen, können Sie die ausstellenden Zertifizierungsstellen abfragen OCSP Server mithilfe der Seriennummer des Zertifikats. Dadurch wird eine Antwort ausgegeben, die angibt, ob das Zertifikat widerrufen wurde. Wenn Sie diese Methode noch nicht verwendet haben, lesen Sie diese Anleitung zur Implementierung einer OCSP-Responder.

Wenn Ihr Zertifikat dann widerrufen wurde, müssen Sie ein neues beantragen. Wenden Sie sich an Ihren Zertifikatsanbieter oder die ausstellende Zertifizierungsstelle, um ein Ersatzzertifikat anzufordern. Sie unterstützen Sie bei der Erstellung einer neuen Certificate Signing Request (CSR) und dem Erhalt eines neuen SSL/TLS-Zertifikats.

4. Nicht vertrauenswürdige Zertifizierungsstelle

Dieser spezielle SSL-Zertifikatsfehler tritt normalerweise auf, wenn die Zertifizierungsstelle nicht allgemein anerkannt ist oder im Trust Store des Clients die erforderlichen Stamm- oder Zwischenzertifikate fehlen. Wenn der Browser beim Aufbau der SSL-Vertrauenskette keine lokal vertrauenswürdigen Stammzertifikate finden kann, vertraut er dem Zertifikat des Servers nicht. Dieses Problem kann auch bei der Verwendung selbstsignierter Zertifikate auftreten, da der Browser diesen nicht vertrauen kann.

Wie repariert man

Um diesen TLS-Fehler zu vermeiden, stellen Sie zunächst sicher, dass Sie Ihre Zertifikate von einer zuverlässigen Zertifizierungsstelle kaufen. Seriöse Zertifizierungsstellen wie Let's Encrypt, DigiCert oder Comodo werden mit größerer Wahrscheinlichkeit in den vertrauenswürdigen CA-Listen der meisten Browser und Geräte aufgeführt.

Stellen Sie sicher, dass das Zertifikat der Zertifizierungsstelle, das zum Signieren Ihres SSL/TLS-Zertifikats verwendet wird, gültig und nicht abgelaufen ist. Ein abgelaufenes oder widerrufenes CA-Zertifikat kann zu einem Fehler aufgrund einer nicht vertrauenswürdigen Zertifizierungsstelle führen. Überprüfen Sie das Zertifikat der Zertifizierungsstelle bei der Zertifizierungsstelle selbst, um seine Gültigkeit zu bestätigen.

Testen Sie das SSL/TLS-Zertifikat Ihrer Website auf mehreren Geräten und verschiedenen Browsern. Dieser SSL-Fehler kann auf bestimmten Plattformen oder Browsern auftreten, deren Truststores nicht über die erforderlichen Stamm- oder Zwischenzertifikate verfügen.

Wenn der Fehler „Nicht vertrauenswürdige Zertifizierungsstelle“ weiterhin besteht, identifizieren Sie die fehlenden Stamm- oder Zwischenzertifikate, die für Ihr SSL/TLS-Zertifikat erforderlich sind. Besorgen Sie sich diese Zertifikate von der Zertifizierungsstelle oder deren Dokumentation und installieren Sie sie auf Ihrem Webserver. Stellen Sie sicher, dass die Zertifikatskette vollständig und ordnungsgemäß konfiguriert ist.

Wenn Sie ein selbstsigniertes Zertifikat für Ihre Website verwenden möchten, müssen Sie das Zertifikat manuell zum Truststore des Browsers hinzufügen. Sie können darauf verweisen dem Leitfaden Erfahren Sie, wie Sie beispielsweise die CA-Zertifikate als vertrauenswürdige Stammzertifizierungsstellen zu Chrome und Firefox hinzufügen.

5. Veraltetes Sicherheitsprotokoll

Verschlüsselungstechnologien entwickeln sich im Laufe der Jahre weiter, und damit auch Sicherheitsrisiken und potenzielle Hackerangriffe. Dies ist einer der Gründe, warum sich der Lebenszyklus von SSL/TLS-Zertifikaten verkürzt und auch, warum die Versionen aktualisiert und die vorherigen als veraltet und unsicher erklärt werden.

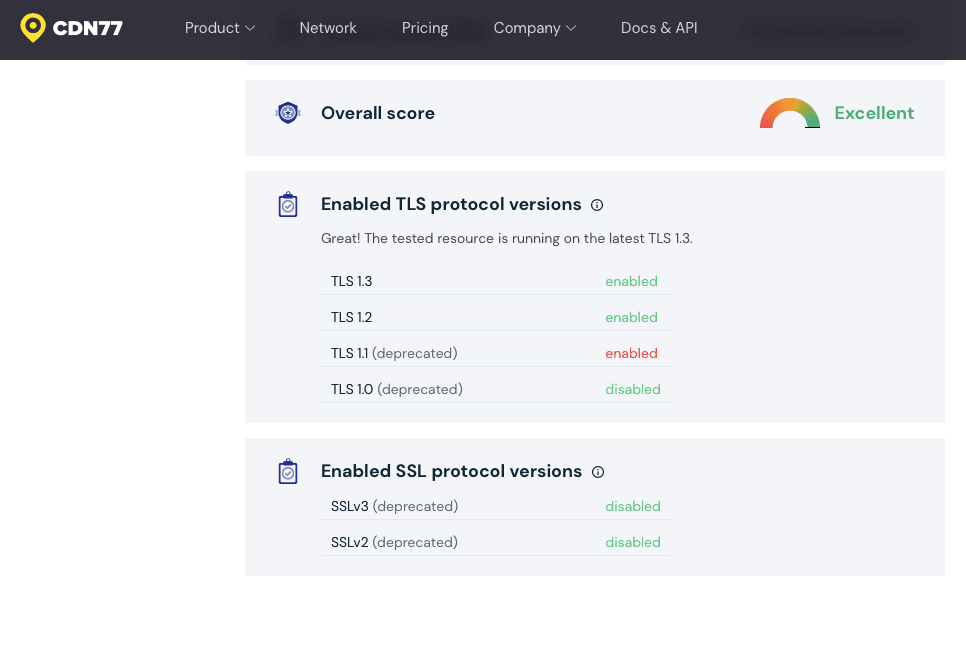

Da TLS als Upgrade auf SSL (damals Version 3.0) eingeführt wurde, ist jede TLS-Version sicherer als SSL. Die neueste Version des Protokolls ist TLS 1.3, veröffentlicht im Jahr 2018: Sie verfügt über einen verbesserten kryptografischen Algorithmus und erfordert nur einen Roundtrip für den Handshake (was bedeutet, dass der Browser einfacher eine Verbindung zum Server Ihrer Website herstellt).

Ab 2020 alle wichtigen Browser zeigen Warnungen an für Websites, die TLS 1.0 oder 1.1 verwenden und Benutzern den Zugriff verwehren. Vor diesem Hintergrund möchten Sie möglicherweise die aktuelle TLS-Version verwenden und die älteren deaktivieren.

Wie repariert man

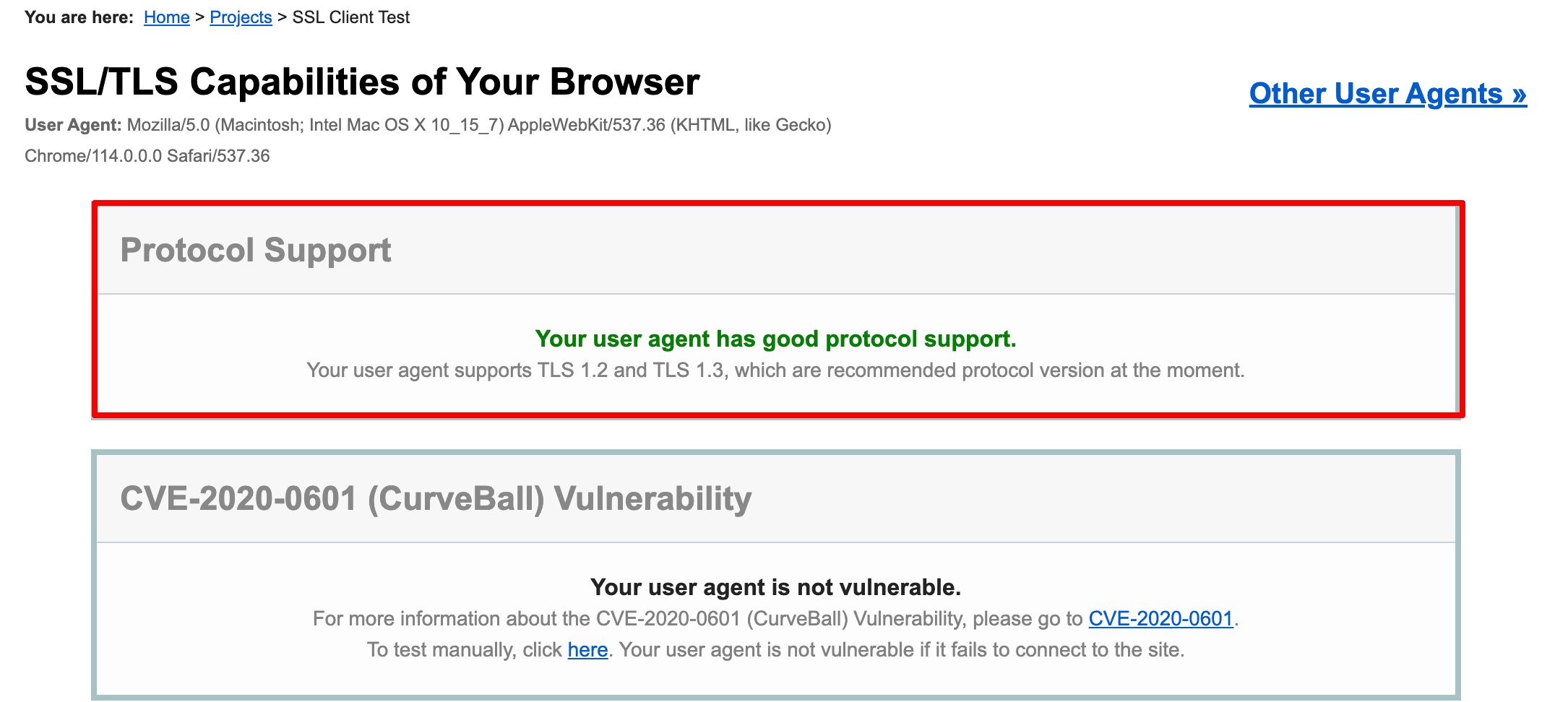

Es gibt mehrere Möglichkeiten, zu überprüfen, welche Protokollversion eine Website verwendet:

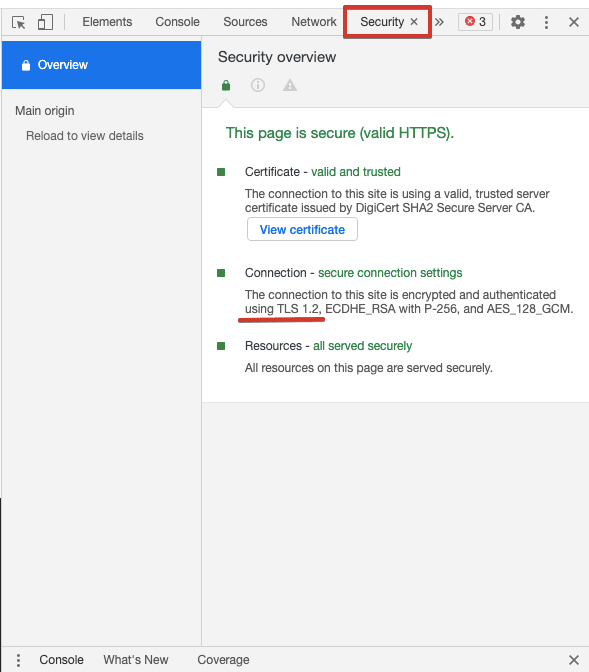

- Im Sicherheit Registerkarte in Chrome DevTools:

- In einem Drittanbieter-Checker. Einige davon geben Auskunft darüber, welche TLS- und SSL-Versionen aktiviert sind:

Um die neueste Version von TLS zu aktivieren, stellen Sie zunächst sicher, dass Ihre Website für die Verwendung konfiguriert ist. Führen Sie eine aus SSL-Servertest und überprüfen Sie die Konfiguration Abschnitt in den Ergebnissen:

Wenden Sie sich dann an Ihren Hosting-Anbieter und erfahren Sie, was Sie tun müssen, um die neueste Protokollversion zu aktivieren. Im Allgemeinen müssen Sie das richtige Protokoll in der Konfigurationsdatei Ihres Servers angeben.

Wenn Ihre Site beispielsweise auf einem Nginx-Server läuft, müssen Sie die Datei nginx.conf bearbeiten und die von Ihnen installierte TLS-Version angeben. Fügen Sie das aktualisierte Protokoll hinzu und deaktivieren Sie alle veralteten Versionen. Die Konfigurationszeile sieht folgendermaßen aus:

ssl_protocols TLSv1.2 TLSv1.3;

Wenn sich herausstellt, dass Ihre Website TLS 1.2 oder 1.3 nicht unterstützt, müssen Sie sich an den Webhost wenden und möglicherweise auf einen anderen Plan upgraden.

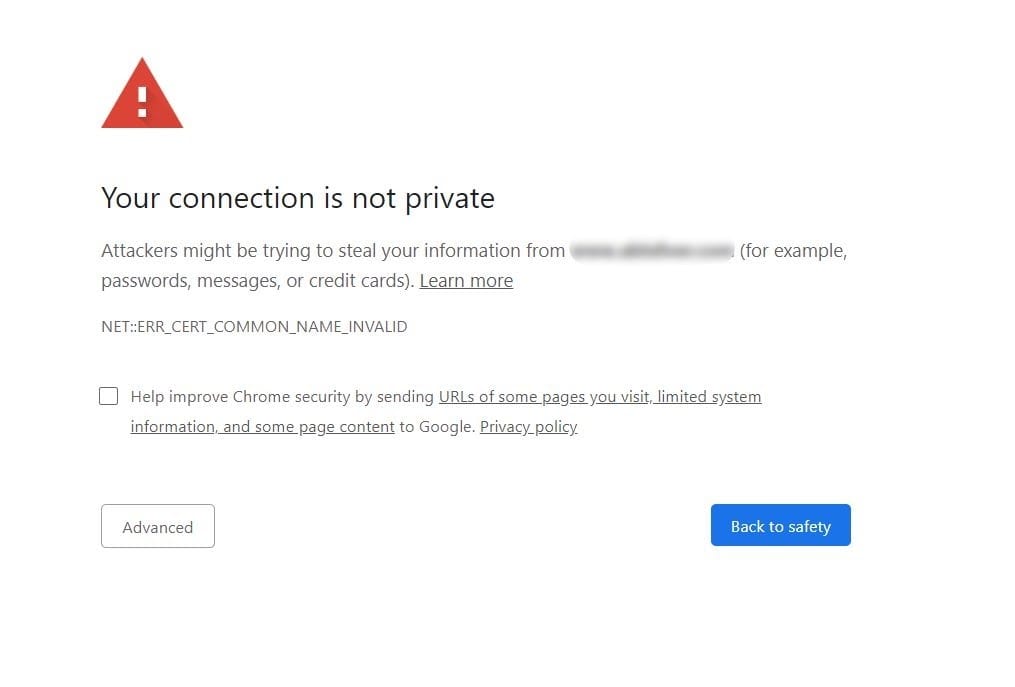

6. Nichtübereinstimmung des Zertifikatnamens

Eine Nichtübereinstimmung des Zertifikatsnamens tritt normalerweise auf, wenn der Domänenname im SSL/TLS-Zertifikat nicht mit dem übereinstimmt, was ein Benutzer im Browser eingegeben hat. Benutzern wird eine Warnung angezeigt:

Wie repariert man

Schauen wir uns die Gründe für diese SSL-Fehler und deren Behebung an:

- Der Zugriff auf Ihre Website erfolgt über einen internen Domainnamen das nicht im Zertifikat angegeben ist (z. B. Sie geben Folgendes ein). yourwebsite.localhost, aber Ihr Zertifikat hat nur deinewebsite.com). Um diesen SSL-Fehler zu beheben, besorgen Sie sich ein SAN-Zertifikat (Subject Alternate Name), mit dem Sie mehrere Hostnamen in ein einziges Zertifikat aufnehmen können. Bitte beachten Sie, dass SAM möglicherweise nicht in allen Plänen mit unterschiedlichen Zertifizierungsstellen verfügbar ist.

- Ihre Website kann mit und ohne „www“ bewertet werden aber im Zertifikat ist nur ein Domänenname angegeben. Es ist wichtig zu entscheiden, ob „www“ mit a verwendet werden soll Domainnamen, leiten Sie den gesamten Datenverkehr an eine ausgewählte Version weiter und erhalten Sie ein SSL/TLS-Zertifikat entsprechend der ausgewählten Version (mit oder ohne „www“). In unserem Artikel erfahren Sie mehr darüber, wie sich dies auf Ihre SEO auswirkt auf WWW- und Nicht-WWW-Domainnamen. Auch hier ist ein Zertifikat mit SANs eine Lösung.

- Ihre Website teilt die IP-Adresse mit anderen und verfügt über kein separates Protokoll. Die meisten Ressourcen brauche keine dedizierte IP (es sei denn, sie versenden viele E-Mails) und eine gemeinsame E-Mail ist günstiger. Wenn Sie eine gemeinsame IP haben, müssen Sie Ihren Domänennamen in der genannten Protokollerweiterung angeben SNI (Servernamensanzeige). Mit SNI wählt der Server ein TLS-Zertifikat aus, das für einen bestimmten Hostnamen eindeutig ist, und einen entsprechenden privaten Schlüssel, anstatt sich für ein Standardzertifikat zu entscheiden, das von mehreren Standorten gemeinsam genutzt wird.

- Der Hosting-Anbieter Ihrer Website verfügt über vorkonfigurierte Einstellungen die ihr SSL/TLS für Ihren Domainnamen erzwingen. Um dieses Problem zu lösen, müssen Sie sich an den Anbieter wenden und ihn sein Zertifikat durch Ihr eigenes ersetzen lassen oder einen Wechsel zu einem anderen Anbieter in Betracht ziehen.

Sie können in einem Online-Prüftool überprüfen, welche Domainnamen durch Ihr SSL/TLS-Zertifikat geschützt sind. Zum Beispiel:

7. Veralteter Verschlüsselungsalgorithmus

Wenn ein Benutzer auf eine Website zugreift, authentifiziert sein Browser das TLS-Zertifikat durch einen Prozess, der als Handshake bezeichnet wird. Cipher Suites, also Algorithmen, die jede Verbindung verschlüsseln, spielen zu Beginn dieses Prozesses eine entscheidende Rolle: Der Browser teilt mit, welche Cipher Suites er unterstützt, und der Server antwortet mit der sichersten. Wenn die im Server konfigurierte Verschlüsselungssuite nicht sicher genug ist, gibt der Browser eine Warnung „veraltete Kryptografie“ aus.

Eine Cipher-Suite umfasst mehrere Chiffren, die jeweils eine bestimmte kryptografische Funktion darstellen. Vor TLS 1.3 bestand die am besten empfohlene Kombination aus vier Verschlüsselungen:

- Ein Algorithmus für Schlüsselaustausch zwischen dem Server und dem Browser (ECDHE)

- A Digitale Unterschrift Dies hilft bei der Authentifizierung des Zertifikats (ECDSA).

- Eine Chiffre für Sicherheit Datenübertragung (AES-256-GCM)

- Ein Algorithmus für Nachrichtenauthentifizierung (SHA384)

Die TLS 1.3-Verschlüsselungssuite besteht nur aus den beiden letztgenannten Verschlüsselungsverfahren – diese Version unterstützt standardmäßig keine veralteten Schlüsselaustausch- und Authentifizierungsalgorithmen. Während TLS 1.2 weiterhin für eine sichere Verbindung verwendet werden kann, unterscheiden sich die von dieser Version akzeptierten Chiffren in der Qualität, was zu einer Anfälligkeit für Cyberangriffe führen kann. Mit der neuesten Version von TLS erhalten Sie weniger Variabilität bei den Verschlüsselungen und der gesamte Handshake-Prozess wird schneller, einfacher und sicherer.

Wie repariert man

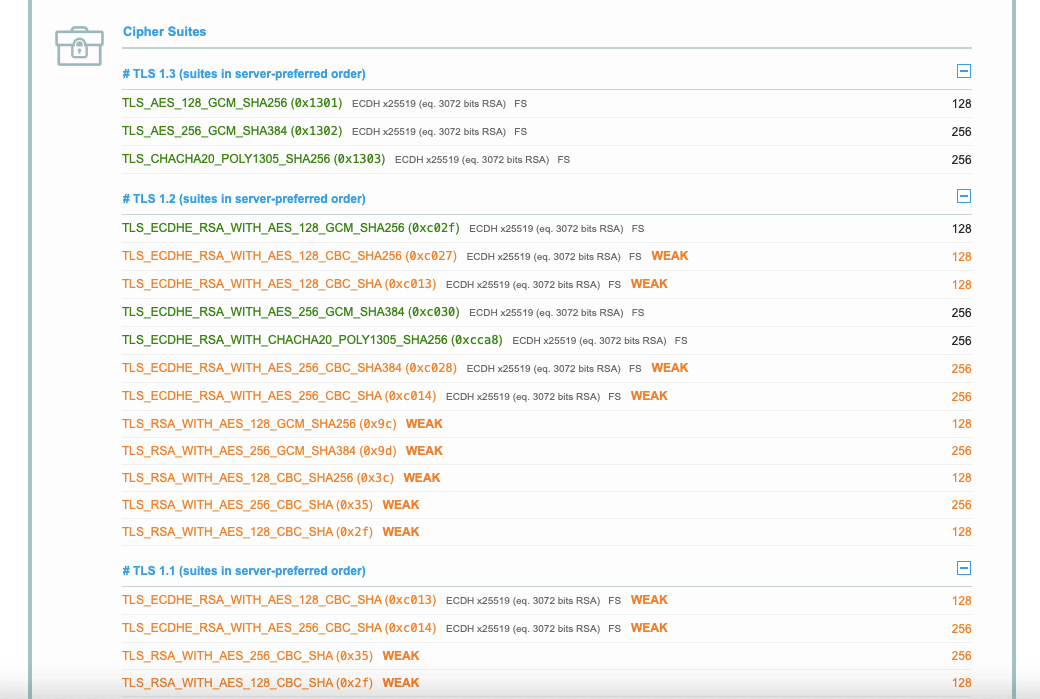

Sie müssen sicherstellen, dass Sie keine veralteten kryptografischen Algorithmen verwenden. Um herauszufinden, welche Verschlüsselungssammlungen auf Ihrem Server aktiviert sind, können Sie online einen SSL/TLS-Servertest durchführen:

Wenn Sie feststellen, dass schwache Verschlüsselungen weiterhin von Ihrem TLS unterstützt werden, müssen Sie diese in der Serverkonfiguration deaktivieren. Es ist auch sinnvoll, eine Präferenz für die Verschlüsselungsreihenfolge festzulegen, um anzugeben, welche Verschlüsselungen Browser beim Herstellen einer Verbindung zu Ihrer Website priorisieren. Überprüfen Sie dazu zunächst die Sicherheitsbewertungen von Chiffren und Chiffrierzeichenfolgen.

8. Allgemeiner SSL/TLS-Protokollfehler

Dieser Fehler weist normalerweise auf ein Problem mit dem SSL/TLS-Handshake-Prozess zwischen dem Client und dem Server hin. Dies bedeutet im Wesentlichen, dass ein Client oder Server keine sichere Konvention einrichten kann. Dies kann aus verschiedenen Gründen auftreten, wie zum Beispiel falsch konfigurierten SSL/TLS-Einstellungen, veralteter Software, browserbezogenen Problemen, falschem Datum oder falscher Uhrzeit auf einem Gerät, Problemen mit dem Content Delivery Network (CDN) und anderen.

Dieser TLS-Fehler kann für Benutzer in jedem Fall frustrierend sein, da er sie daran hindert, auf die Website zuzugreifen.

Wie repariert man

Hier sind einige Schritte, die zur Fehlerbehebung und Behebung dieser TLS-Fehler unternommen werden können:

Überprüfen Sie zunächst, ob Ihr Verschlüsselungsalgorithmus aktualisiert wurde. Beispielsweise gilt der ursprünglich von der NSA entwickelte kryptografische Standard SHA-1 seit 2005 als veraltet. Obwohl er häufig für die SSL-Zertifikatverschlüsselung verwendet wird, gilt er heute als unsicher. Aus diesem Grund vertraut Ihr Browser möglicherweise nicht auf SSL-Zertifikate, die diese Verschlüsselung verwenden. Erwägen Sie, Ihr Zertifikat zu aktualisieren oder ein neues zu erwerben, um dieses Problem zu beheben. Im vorherigen Abschnitt haben wir Anweisungen dazu gegeben, wie Sie dies erreichen können.

Stellen Sie als Nächstes sicher, dass Ihr Server und Client für die Verwendung kompatibler kryptografischer Algorithmen konfiguriert sind. Veraltete oder schwache Algorithmen können den TLS-Handshake-Fehler verursachen. Stellen Sie beispielsweise sicher, dass Ihr Server moderne Verschlüsselungssammlungen unterstützt und veraltete und unsichere Protokolle wie SSL 2.0 und SSL 3.0 deaktiviert hat. Wir haben dies im vorherigen Abschnitt ausführlich behandelt.

Bitte beachte: Dieser Fehler tritt häufig clientseitig auf, beispielsweise wenn das Systemdatum und die Systemzeit auf dem Gerät des Benutzers falsch sind, Browsererweiterungen oder Add-ons SSL/TLS-Verbindungen stören oder der Benutzer veraltete Browsereinstellungen hat.

Erhöhen Sie die Sicherheit Ihrer Website

Die einfache Wahrheit ist, dass Sie auf solide Website-Sicherheitsmaßnahmen nicht verzichten können und einer der wichtigsten Aspekte zum Schutz Ihrer Website vor Cyberangriffen und Datenoffenbarung die richtige SSL/TLS-Konfiguration und -Verwaltung ist. Wir empfehlen Ihnen, auf die neueste TLS-Version zu aktualisieren, Warnungen über das Ablaufdatum des Zertifikats einzurichten, die sicherste Kryptografie zu aktivieren und Ihr Protokoll regelmäßig auf Schwachstellen zu scannen. Cyber-Bedrohungen entwickeln sich ständig weiter. Stellen Sie daher sicher, dass Sie im Auge behalten, wie sicher Benutzer eine Verbindung zu Ihrer Website herstellen.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Automobil / Elektrofahrzeuge, Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- BlockOffsets. Modernisierung des Eigentums an Umweltkompensationen. Hier zugreifen.

- Quelle: https://seranking.com/blog/ssl-tls-errors/