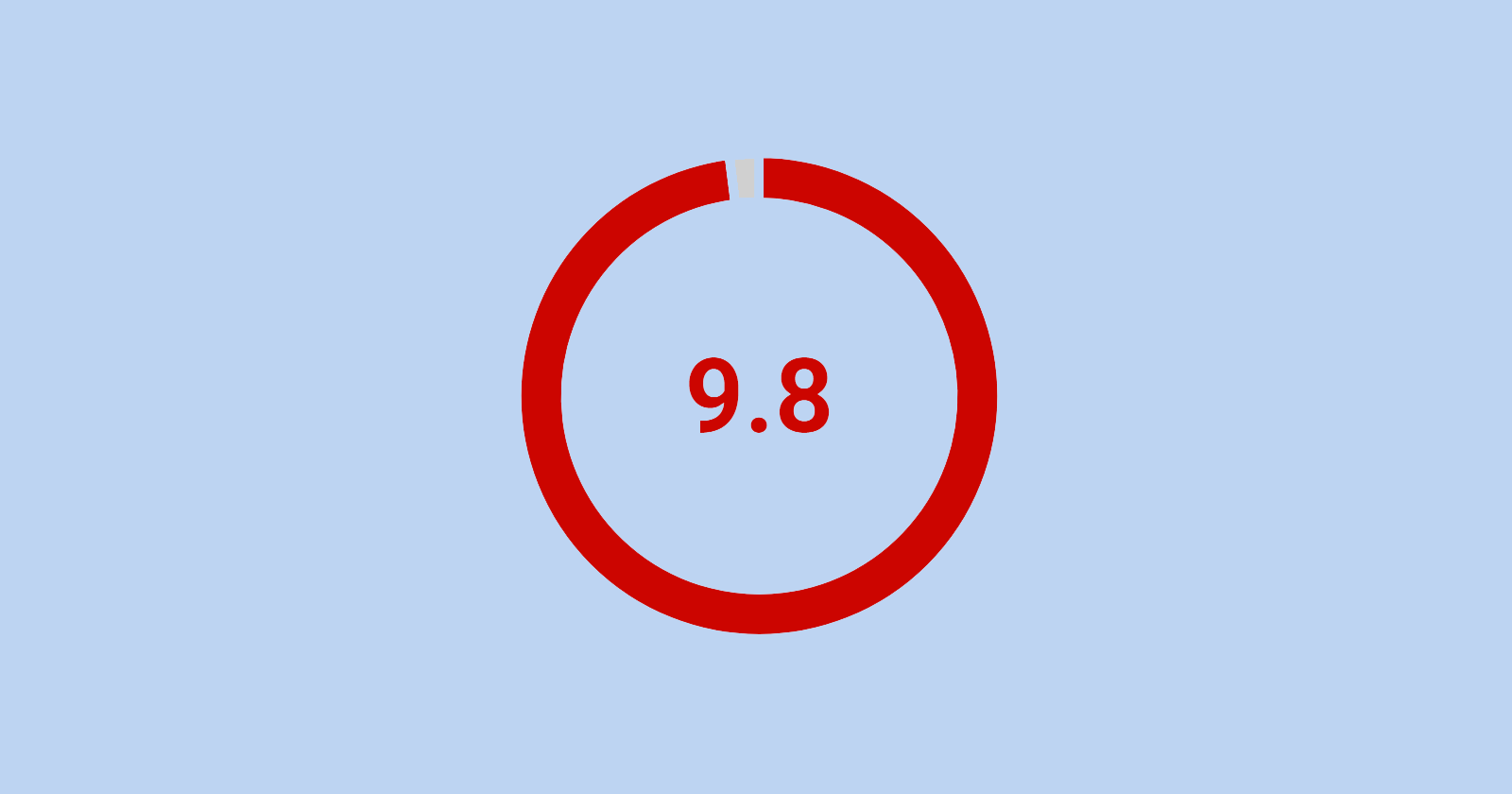

Bricks Visual Site Builder für WordPress hat kürzlich eine Sicherheitslücke mit kritischem Schweregrad 9.8/10 gepatcht, die derzeit aktiv ausgenutzt wird.

Ziegelbauer

Bricks Builder ist ein beliebtes WordPress-Entwicklungsthema, mit dem sich in wenigen Stunden auf einfache Weise attraktive und leistungsstarke Websites erstellen lassen, deren völlige Neuentwicklung bis zu 20,000 US-Dollar kosten würde. Benutzerfreundlichkeit und Entwicklerkomponenten für CSS haben es zu einer beliebten Wahl für Entwickler gemacht.

Nicht authentifizierte RCE-Sicherheitslücke

Bricks Builder ist von einer RCE-Schwachstelle (Remote Code Execution) betroffen. Im Common Vulnerability Scoring System (CVSS) wurde es mit 9.8/10 bewertet, was nahezu der höchsten Stufe entspricht.

Was diese Schwachstelle besonders schlimm macht, ist, dass es sich um eine nicht authentifizierte Schwachstelle handelt, was bedeutet, dass ein Hacker keine Berechtigungsnachweise erlangen muss, um die Schwachstelle auszunutzen. Jeder Hacker, der die Schwachstelle kennt, kann sie ausnutzen, was in diesem Fall bedeutet, dass ein Angreifer Code ausführen kann.

Wordfence beschreibt was kann passieren:

„Dadurch ist es nicht authentifizierten Angreifern möglich, Code auf dem Server auszuführen.“

Die Details der Sicherheitslücke wurden nicht offiziell veröffentlicht.

Laut dem offiziellen Bricks Builder Changelog:

„Wir haben gerade ein obligatorisches Sicherheitsupdate mit Bricks 1.9.6.1 veröffentlicht.

Ein führender Sicherheitsexperte im WordPress-Bereich hat uns gerade auf diese Schwachstelle aufmerksam gemacht, und wir haben uns sofort an die Arbeit gemacht und Ihnen jetzt einen verifizierten Patch zur Verfügung gestellt.

Zum Zeitpunkt dieser Veröffentlichung gibt es keine Hinweise darauf, dass diese Sicherheitslücke ausgenutzt wurde. Allerdings steigt das Ausnutzungspotenzial, je länger das Update auf 1.9.6.1 verzögert wird.

Wir empfehlen Ihnen, alle Ihre Bricks-Sites sofort zu aktualisieren.“

Sicherheitslücke wird aktiv ausgenutzt

Laut Adam J. Humphreys ( LinkedIn), Gründer des Webentwicklungsunternehmens Making 8, wird die Sicherheitslücke aktiv ausgenutzt. Die Bricks Builder-Facebook-Community soll den betroffenen Benutzern mit Informationen zur Behebung der Sicherheitslücke antworten.

Adam J. Humphrey's kommentierte gegenüber SEJ:

„Jeder wird schwer getroffen. Menschen auf Hosts ohne gute Sicherheit wurden ausgebeutet. Viele Leute beschäftigen sich jetzt damit. Es ist ein Blutbad und es ist der am besten bewertete Bauunternehmer.

Ich habe starke Sicherheit. Ich bin so froh, dass ich die Kunden sehr beschütze. Bis dahin schien alles übertrieben.

Menschen auf Hosts ohne gute Sicherheit wurden ausgebeutet.

Wenn SiteGround installiert ist, verfügt es über WordPress-Sicherheit. Sie verfügen außerdem über ein CDN und einfache Migrationen mit ihrem Plugin. Ich habe festgestellt, dass ihr Support reaktionsschneller ist als der der teuersten Hoster. Das WordPress-Sicherheits-Plugin von SiteGround ist gut, aber ich kombiniere es auch mit Wordfence, weil Schutz nie schadet.“

Empfehlungen:

Allen Benutzern von Bricks Builder wird empfohlen, auf die neueste Version, 1.9.6.1, zu aktualisieren.

Die Bricks Builder-Changelog-Ankündigung weist darauf hin:

„Jetzt aktualisieren: Aktualisieren Sie alle Ihre Bricks-Sites so schnell wie möglich auf die neueste Bricks 1.9.6.1. Aber zumindest innerhalb der nächsten 24 Stunden. Je früher desto besser.

Vorsicht beim Backup: Wenn Sie Website-Backups verwenden, denken Sie daran, dass diese möglicherweise eine ältere, anfällige Version von Bricks enthalten. Durch die Wiederherstellung aus diesen Backups kann die Sicherheitslücke wieder hergestellt werden. Bitte aktualisieren Sie Ihre Backups mit der sicheren Version 1.9.6.1.“

Dies ist eine sich entwickelnde Veranstaltung, weitere Informationen werden hinzugefügt, sobald bekannt.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://www.searchenginejournal.com/bricks-builder-for-wordpress-rce-vulnerability/508499/