1. September 2023

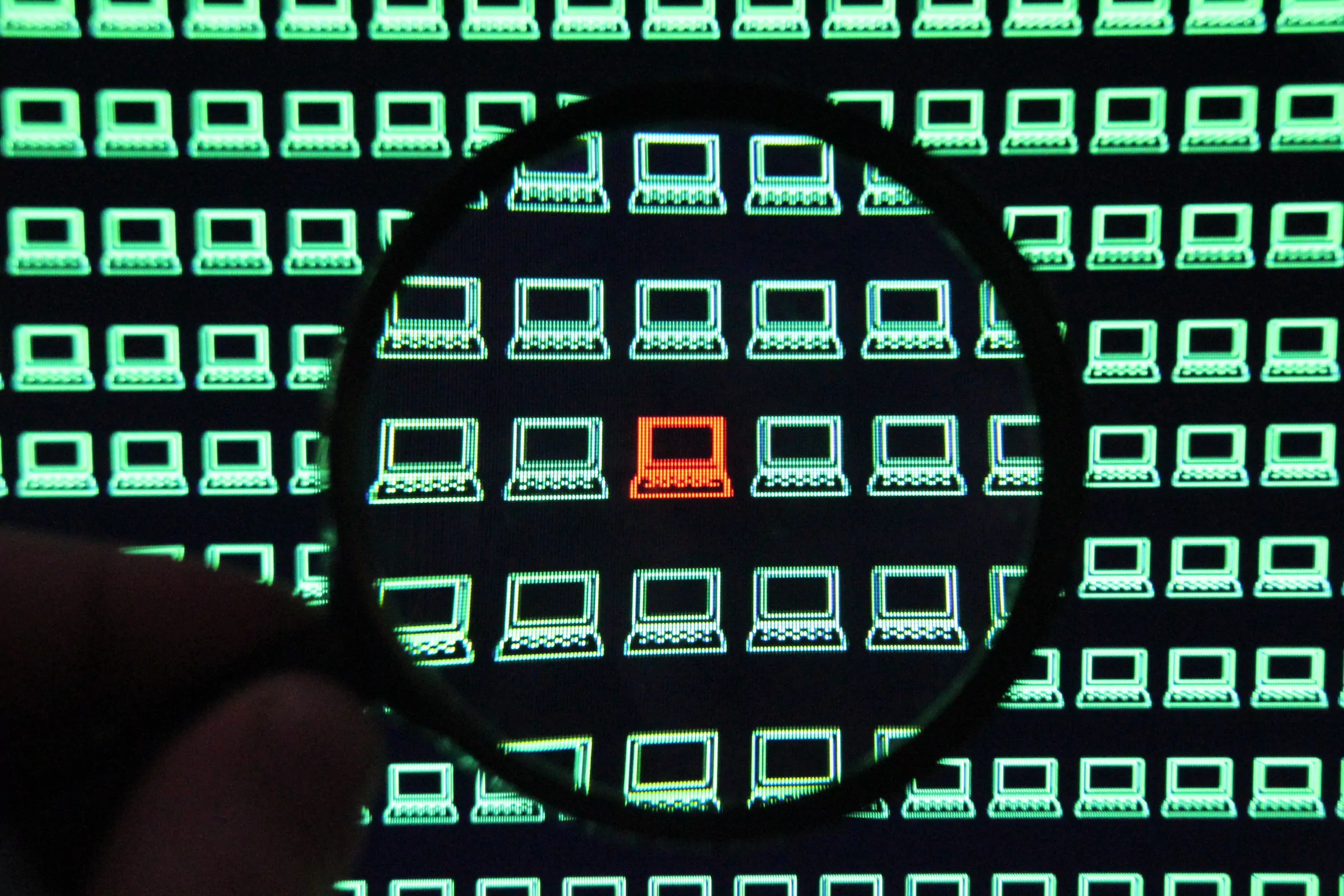

Im einfachsten Sinne ist eine Cybersicherheitsbedrohung oder Cyberbedrohung ein Hinweis darauf, dass ein Hacker oder böswilliger Akteur versucht, sich unbefugten Zugriff auf ein Netzwerk zu verschaffen, um einen Cyberangriff zu starten.

Cyberbedrohungen können von offensichtlichen Bedrohungen reichen, etwa einer E-Mail eines ausländischen Machthabers, der Ihnen ein kleines Vermögen anbietet, wenn Sie nur Ihre Bankkontonummer angeben, bis hin zu hinterhältigen Bedrohungen, etwa einer Reihe bösartiger Codes, die sich an Cyberabwehrsystemen vorbeischleichen und dort weiterleben Netzwerk über Monate oder Jahre hinweg, bevor es zu einer kostspieligen Datenschutzverletzung kommt. Je mehr Sicherheitsteams und Mitarbeiter über die verschiedenen Arten von Cybersicherheitsbedrohungen wissen, desto effektiver können sie Cyberangriffe verhindern, sich darauf vorbereiten und darauf reagieren.

Malware

Malware– kurz für „bösartige Software“ – ist Softwarecode, der absichtlich geschrieben wurde, um einem Computersystem oder seinen Benutzern Schaden zuzufügen.

Fast jedes moderne Cyberangriff handelt es sich um irgendeine Art von Schadsoftware. Bedrohungsakteure nutzen Malware-Angriffe, um sich unbefugten Zugriff zu verschaffen und infizierte Systeme funktionsunfähig zu machen, indem sie Daten zerstören, vertrauliche Informationen stehlen und sogar für das Betriebssystem wichtige Dateien löschen.

Zu den häufigsten Arten von Malware gehören:

- Ransomware sperrt die Daten oder das Gerät eines Opfers und droht, es gesperrt zu halten oder es öffentlich preiszugeben, es sei denn, das Opfer zahlt dem Angreifer ein Lösegeld. Entsprechend der IBM Security X-Force Threat Intelligence Index 202317 machten Ransomware-Angriffe 2022 Prozent aller Cyberangriffe aus.

- A Trojanisches Pferd ist bösartiger Code, der Menschen zum Herunterladen verleitet, indem er als nützliches Programm erscheint oder sich in legitimer Software versteckt. Beispiele hierfür sind Remote-Access-Trojaner (RATs), die eine geheime Hintertür auf dem Gerät des Opfers erstellen, oder Dropper-Trojaner, die zusätzliche Malware installieren, sobald sie auf dem Zielsystem oder Netzwerk Fuß gefasst haben.

- Spyware ist eine äußerst geheime Malware, die vertrauliche Informationen wie Benutzernamen, Passwörter, Kreditkartennummern und andere persönliche Daten sammelt und diese ohne Wissen des Opfers an den Angreifer zurücksendet.

- Worms sind sich selbst reproduzierende Programme, die sich ohne menschliches Eingreifen automatisch auf Apps und Geräte verbreiten.

Erfahren Sie mehr über Malware

Social Engineering und Phishing

Wird häufig als „Human Hacking“ bezeichnet. Social Engineering manipuliert Ziele dazu, Maßnahmen zu ergreifen, die vertrauliche Informationen preisgeben, ihr eigenes finanzielles Wohlergehen oder das ihrer Organisation gefährden oder auf andere Weise die persönliche oder organisatorische Sicherheit gefährden.

Phishing ist die bekannteste und am weitesten verbreitete Form des Social Engineering. Phishing nutzt betrügerische E-Mails, E-Mail-Anhänge, Textnachrichten oder Telefonanrufe, um Menschen dazu zu verleiten, persönliche Daten oder Anmeldedaten weiterzugeben, Malware herunterzuladen, Geld an Cyberkriminelle zu senden oder andere Maßnahmen zu ergreifen, die sie Cyberkriminalität aussetzen könnten.

Zu den häufigsten Arten von Phishing gehören:

- Speerfischen– sehr gezielte Phishing-Angriffe, die eine bestimmte Person manipulieren und häufig Details aus den öffentlichen Social-Media-Profilen des Opfers nutzen, um den Betrug überzeugender zu machen.

- Wal-Phishing– Spear-Phishing, das sich gegen Führungskräfte von Unternehmen oder vermögende Privatpersonen richtet.

- Kompromittierung von geschäftlichen E-Mails (BEC)– Betrügereien, bei denen sich Cyberkriminelle als Führungskräfte, Verkäufer oder vertrauenswürdige Geschäftspartner ausgeben, um Opfer dazu zu verleiten, Geld zu überweisen oder sensible Daten weiterzugeben.

Ein weiterer häufiger Social-Engineering-Betrug ist Spoofing von Domainnamen (auch DNS-Spoofing genannt), bei dem Cyberkriminelle eine gefälschte Website oder einen Domänennamen verwenden, der eine echte vortäuscht – z. B. „applesupport.com“ für support.apple.com –, um Menschen zur Eingabe vertraulicher Informationen zu verleiten. Phishing-E-Mails verwenden häufig gefälschte Absender-Domainnamen, um die E-Mail glaubwürdiger und legitimer erscheinen zu lassen.

Man-in-the-Middle-Angriff (MITM).

Bei einem Man-in-the-Middle-Angriff belauscht ein Cyberkrimineller eine Netzwerkverbindung, um Nachrichten zwischen zwei Parteien abzufangen und weiterzuleiten und Daten zu stehlen. Ungesicherte Wi-Fi-Netzwerke sind oft ein ideales Jagdrevier für Hacker, die MITM-Angriffe starten möchten.

Denial-of-Service (DoS)-Angriff

Ein Denial-of-Service-Angriff ist ein Cyberangriff, der eine Website, Anwendung oder ein System mit Mengen an betrügerischem Datenverkehr überschwemmt, wodurch die Nutzung zu langsam wird oder sie für legitime Benutzer überhaupt nicht mehr verfügbar ist. Ein Distributed-Denial-of-Service-Angriff oder DDoS-Angriff ist ähnlich, außer dass er ein Netzwerk aus mit dem Internet verbundenen, mit Malware infizierten Geräten oder Bots, einem sogenannten Botnetz, nutzt, um das Zielsystem lahmzulegen oder zum Absturz zu bringen.

Zero-Day-Exploits

A Zero-Day-Exploit ist eine Art Cyberangriff, der eine Zero-Day-Schwachstelle ausnutzt – eine unbekannte oder noch nicht behobene oder ungepatchte Sicherheitslücke in Computersoftware, -hardware oder -firmware. „Zero Day“ bezieht sich auf die Tatsache, dass ein Software- oder Geräteanbieter „null Tage“ – oder keine Zeit – hat, um die Schwachstellen zu beheben, da böswillige Akteure sie bereits nutzen können, um Zugriff auf anfällige Systeme zu erhalten.

Eine der bekanntesten Zero-Day-Schwachstellen ist Log4Shell, ein Fehler im weit verbreiteten Apache log4j Protokollierungsbibliothek. Zum Zeitpunkt ihrer Entdeckung im November 2021 bestand die Log4Shell-Schwachstelle auf 10 Prozent der weltweiten digitalen Assets, darunter viele Webanwendungen, Cloud-Dienste und physische Endpunkte wie Server.

Erfahren Sie mehr über das Erkennen und Patchen einer Log4j-Schwachstelle

Passwort-Angriff

Wie der Name schon sagt, handelt es sich bei diesen Angriffen um Cyberkriminelle, die versuchen, das Passwort oder die Anmeldeinformationen für das Konto eines Benutzers zu erraten oder zu stehlen. Viele Passwortangriffe nutzen Social Engineering, um Opfer dazu zu verleiten, diese sensiblen Daten unabsichtlich weiterzugeben. Allerdings können Hacker auch Brute-Force-Angriffe nutzen, um Passwörter zu stehlen, indem sie immer wieder verschiedene gängige Passwortkombinationen ausprobieren, bis eine davon erfolgreich ist.

Angriff auf das Internet der Dinge (IOT).

Bei einem IoT-Angriff nutzen Cyberkriminelle Schwachstellen in IoT-Geräten wie Smart-Home-Geräten und industriellen Steuerungssystemen aus, um das Gerät zu übernehmen, Daten zu stehlen oder das Gerät als Teil eines Botnetzes für andere böswillige Zwecke zu nutzen.

Injektionsattacken

Bei diesen Angriffen schleusen Hacker bösartigen Code in ein Programm ein oder laden Malware herunter, um Remotebefehle auszuführen und so eine Datenbank zu lesen oder zu ändern oder Website-Daten zu ändern.

Es gibt verschiedene Arten von Injektionsangriffen. Zwei der häufigsten sind:

- SQL-Injection-Angriffe– wenn Hacker die SQL-Syntax ausnutzen, um die Identität zu fälschen; Offenlegen, manipulieren, zerstören oder vorhandene Daten unzugänglich machen; oder werden Sie Datenbankserveradministrator.

- Cross-Site-Scripting (XSS)– Diese Art von Angriffen ähneln SQL-Injection-Angriffen, außer dass sie normalerweise Benutzer infizieren, die eine Website besuchen, anstatt Daten aus einer Datenbank zu extrahieren.

Quellen von Cybersicherheitsbedrohungen

Die Quellen von Cyberbedrohungen sind fast so vielfältig wie die Arten von Cyberbedrohungen. Viele Bedrohungsakteure haben böswillige Absichten, während andere – etwa ethische Hacker oder unwissende Insider-Bedrohungen – positive oder zumindest neutrale Absichten haben.

Die Kenntnis der Beweggründe und Taktiken verschiedener Bedrohungsakteure ist entscheidend, um sie aufzuhalten oder sogar zu Ihrem Vorteil zu nutzen.

Zu den bekanntesten Tätern von Cyberangriffen gehören:

Cyber-Kriminelle

Diese Einzelpersonen oder Gruppen begehen Cyberkriminalität, meist aus finanziellen Gründen. Zu den häufigsten von Cyberkriminellen begangenen Straftaten gehören Ransomware-Angriffe und Phishing-Betrügereien, die Menschen dazu verleiten, Geld zu überweisen oder Kreditkarteninformationen, Anmeldedaten, geistiges Eigentum oder andere private oder sensible Informationen preiszugeben.

Hackers

Ein Hacker ist jemand, der über die technischen Fähigkeiten verfügt, ein Computernetzwerk oder -system zu kompromittieren.

Bedenken Sie, dass nicht alle Hacker Bedrohungsakteure oder Cyberkriminelle sind. Einige Hacker – sogenannte ethische Hacker – geben sich beispielsweise im Wesentlichen als Cyberkriminelle aus, um Organisationen und Regierungsbehörden dabei zu helfen, ihre Computersysteme auf Anfälligkeiten für Cyberangriffe zu testen.

Nationalstaatliche Akteure

Nationalstaaten und Regierungen finanzieren häufig Bedrohungsakteure mit dem Ziel, sensible Daten zu stehlen, vertrauliche Informationen zu sammeln oder die kritische Infrastruktur einer anderen Regierung zu stören. Zu diesen böswilligen Aktivitäten gehören häufig Spionage oder Cyberkrieg und sie sind in der Regel hochfinanziert, was die Bedrohungen komplex und schwer zu erkennen macht.

Insider-Bedrohungen

Im Gegensatz zu den meisten anderen Cyberkriminellen gehen Insider-Bedrohungen nicht immer von böswilligen Akteuren aus. Viele Insider schaden ihren Unternehmen durch menschliches Versagen, etwa durch die unabsichtliche Installation von Malware oder den Verlust eines vom Unternehmen bereitgestellten Geräts, das ein Cyberkrimineller findet und für den Zugriff auf das Netzwerk nutzt.

Dennoch gibt es böswillige Insider. Beispielsweise kann ein verärgerter Mitarbeiter seine Zugangsprivilegien missbrauchen, um Geld zu verdienen (z. B. Zahlungen von einem Cyberkriminellen oder Nationalstaat) oder einfach aus Bosheit oder Rache.

Cyberangriffen immer einen Schritt voraus sein

Starke Passwörter, E-Mail-Sicherheitstools und Antivirensoftware sind wichtige erste Verteidigungslinien gegen Cyberbedrohungen.

Organisationen verlassen sich auch auf Firewalls, VPNs, Multi-Faktor-Authentifizierung, Sicherheitsbewusstseinstraining und andere Fortgeschrittene Endpoint-Sicherheit und Netzwerk-Sicherheit Lösungen zum Schutz vor Cyberangriffen.

Allerdings ist kein Sicherheitssystem vollständig ohne modernste Bedrohungserkennungs- und Vorfallreaktionsfunktionen, die Cybersicherheitsbedrohungen in Echtzeit identifizieren und dabei helfen, Bedrohungen schnell zu isolieren und zu beheben, um den Schaden, den sie anrichten können, zu minimieren oder zu verhindern.

IBM Security® QRadar® SIEM wendet neben herkömmlichen Protokollen auch maschinelles Lernen und Benutzerverhaltensanalysen (User Behavior Analytics, UBA) auf den Netzwerkverkehr an, um Bedrohungen intelligenter zu erkennen und schneller zu beheben. In einer aktuellen Forrester-Studie hat QRadar SIEM Sicherheitsanalysten dabei geholfen, über einen Zeitraum von drei Jahren mehr als 14,000 Stunden durch die Identifizierung falsch positiver Ergebnisse einzusparen, den Zeitaufwand für die Untersuchung von Vorfällen um 90 % zu reduzieren und das Risiko einer schwerwiegenden Sicherheitsverletzung um 60 % zu senken.* Mit QRadar Mit SIEM verfügen ressourcenbeschränkte Sicherheitsteams über die Transparenz und Analysen, die sie benötigen, um Bedrohungen schnell zu erkennen und sofortige, fundierte Maßnahmen zu ergreifen, um die Auswirkungen eines Angriffs zu minimieren.

Erfahren Sie mehr über IBM QRadar SIEM

*Die Total Economic Impact™ von IBM Security QRadar SIEM ist eine Auftragsstudie, die von Forrester Consulting im Auftrag von IBM im April 2023 durchgeführt wurde. Basierend auf prognostizierten Ergebnissen einer zusammengesetzten Organisation, die anhand von 4 befragten IBM-Kunden modelliert wurde. Die tatsächlichen Ergebnisse können je nach Client-Konfiguration und -Bedingungen variieren und daher können nicht die allgemein erwarteten Ergebnisse bereitgestellt werden.

Mehr aus Sicherheit

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Automobil / Elektrofahrzeuge, Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- ChartPrime. Verbessern Sie Ihr Handelsspiel mit ChartPrime. Hier zugreifen.

- BlockOffsets. Modernisierung des Eigentums an Umweltkompensationen. Hier zugreifen.

- Quelle: https://www.ibm.com/blog/types-of-cyberthreats/