Die Analyse der Ransomware-Trends im Jahr 2022 zeigt, dass das Geschäft mit erpresserischen Cyberkriminellen im vergangenen Jahr boomte, wobei das höchste Volumen an Ransomware-Angriffen von raffinierten Kriminellen ausging, die sich in Gruppen organisieren, die sehr konsistente Taktiken, Techniken und Verfahren (TTPs) untereinander anwenden, selbst wenn Diese Organisationen „ziehen sich zurück“ und kehren dann mit einem neuen Namen zurück.

Ein Bericht des GuidePoint Research and Intelligence Team (GRIT) vom 26. Januar zeigte, dass im letzten Jahr zwar jeden Monat mindestens eine neue Ransomware-Gruppe auftauchte, die meisten Angriffe jedoch von einer relativ kleinen Gruppe etablierter Akteure durchgeführt wurden.

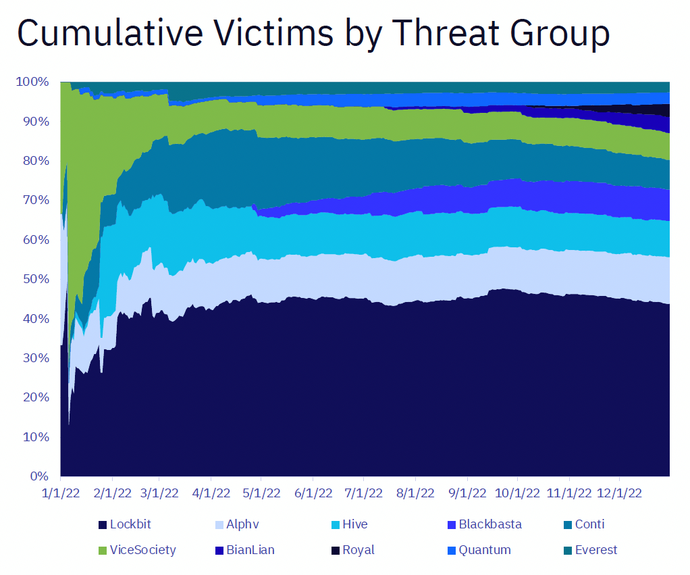

Das "GRIT 2022 Ransomware-Bericht“ untersuchte Daten und Umstände von 2,507 öffentlich geposteten Ransomware-Opfern in 40 Branchen, die von 54 aktiven Bedrohungsgruppen durchgeführt wurden.

„Was wir wirklich betonen wollten, war, dass Ransomware nirgendwohin verschwindet“, sagt er Drew Schmitt, leitender GRIT-Analyst und erfahrener Ransomware-Unterhändler für GuidePoint Security. „Es ist sehr präsent. Viele Leute scheinen zu glauben, dass Ransomware möglicherweise rückläufig ist, aufgrund von Dingen wie Bitcoin-Zahlungen werden immer weniger wert. Aber Ransomware passiert immer noch in wahnsinniger Geschwindigkeit.“

Als Verhandlungsführer arbeitet Schmitt mit aktiv angegriffenen Unternehmen zusammen, um in deren Namen zu handeln und mit dem Erpresser zusammenzuarbeiten. Es gibt zwei Ziele: entweder genug Informationen und Zeit zu gewinnen, um ihren Security Operations Centers (SOCs) bei der Wiederherstellung zu helfen, oder eine niedrigere Zahlung auszuhandeln.

Anhand seines Insiderwissens über die Vorgehensweise von Angreifern und der im vergangenen Jahr frei verfügbaren Daten zur Viktimologie konnten er und sein Team eine Reihe von Erkenntnissen für den Bericht zusammenstellen. Dark Reading traf sich mit Schmitt, um nicht nur die Details des Berichts zu vertiefen, sondern auch um Beobachtungen aus seiner laufenden Arbeit als Verhandlungsführer zu sammeln. Er nannte sieben wichtige Punkte, die Verteidiger bei der Vorbereitung auf weitere Ransomware-Kampagnen im Jahr 2023 beachten sollten.

1. Es gibt eine eindeutige Taxonomie für Ransomware-Gangs

Ein großer Teil der Analyse drehte sich um die Entwicklung einer Ransomware-Taxonomie zur Kategorisierung von Ransomware-Gruppen, die das Team in vier Bereiche einteilte: Vollzeit, Rebranding, Splinter und Ephemeral.

Die Mehrheit der Angriffe kam von sogenannten Vollzeitgruppen, die seit neun oder mehr Monaten aktiv sind und öffentlich 10 oder mehr Opfer fordern.

"Dies sind die Lockbits der Welt und Sie sind diejenigen, die sehr beständig arbeiten [und] ein sehr hohes Tempo halten können“, sagt Schmitt. „Sie haben ein sehr konsistentes Verhalten und eine wirklich robuste Infrastruktur. Das sind diejenigen, die schon seit sehr langer Zeit tätig sind, und sie tun dies konsequent.“

Wie der Bericht hervorhob, entfielen im vergangenen Jahr allein 33 % der Angriffe auf Lockbit.

Dann gibt es die Rebranding-Gruppen, die seit weniger als neun Monaten aktiv sind, aber fast die gleiche Anzahl von Opfern fordern wie Vollzeitgruppen, und bei einer gewissen Untersuchung von TTPs in der Regel eine gewisse Korrelation mit einer Gruppe im Ruhestand aufweisen.

„Der einzige Unterschied zwischen Rebranding und Vollzeit ist eigentlich die Betriebsdauer“, sagt Schmitt. „Gruppen wie Königlich passen auch in diese Art von Kategorie, in der sie einfach sehr robust arbeiten und in der Lage sind, mit einem hohen Tempo zu arbeiten.“

Inzwischen sind „Splitter“-Gruppen diejenigen, die eine gewisse TTP-Überlappung mit bekannten Gruppen haben, aber weniger konsistent in ihrem Verhalten sind.

„Die Splittergruppen sind ein Ableger entweder von einem Rebranding oder einer Vollzeitbeschäftigung, bei der vielleicht jemand loszieht und sein eigenes Ding durchzieht“, sagt er. „Die gibt es noch nicht lange. Ihre Identität ist zu diesem Zeitpunkt noch nicht gefestigt, und sie versuchen wirklich nur, sich selbst und ihre Vorgehensweise zu finden.“

Abgerundet werden die Dinge schließlich durch „ephemere“ Gruppen, die weniger als zwei Monate aktiv waren und unterschiedliche, aber niedrige Opferraten aufweisen. Manchmal kommen und gehen diese Gruppen, während sie sich manchmal zu reiferen Gruppen entwickeln.

2. Schnelles Rebranding von Ransomware-Gruppen macht Threat Intelligence zum Schlüssel

Die Einteilung in diese vier Taxonomiegruppen sieht in einem Jahresbericht sauberer aus als vor Ort, wenn ein SOC zu leuchten beginnt.

„Wenn Sie anfangen, sich mit dieser Art von Gruppen zu befassen, die sehr schnell auftauchen und wieder verschwinden, oder sie umbenennen, neue Namen entwickeln, macht es es für die blauen Teamer oder die Verteidiger sehr viel schwieriger, zu bleiben mit solchen Trends Schritt zu halten“, sagt Schmitt, der erklärt, dass Bedrohungsinformationen ins Spiel kommen sollten, um das Rebranding und die Aufspaltung von Gruppen im Auge zu behalten.

„Wir konzentrieren uns sehr gerne auf die Kommunikation, wenn es um Threat Intelligence geht – ob es sich um Threat Intelligence handelt, die mit dem SOC oder dem Incident Response Team spricht, oder sogar um Schwachstellenmanagement“, sagt er. „Eine Vorstellung davon zu bekommen, wie diese Trends aussehen, worauf sich die Bedrohungsakteure konzentrieren, wie oft sie auftauchen und wieder verschwinden, all das ist für die Verteidiger sehr wertvoll.“

3. RaaS-Gruppen sind ein Joker bei Verhandlungen

Auch wenn die zugrunde liegenden TTPs von Vollzeitgruppen viele Ransomware-Erkennungen und -Reaktionen ein wenig einfacher machen, gibt es immer noch einige große Variablen da draußen. Zum Beispiel haben so viele Gruppen die beschäftigt Ransomware-as-a-Service (RaaS) Modell, sie beschäftigen viel mehr Affiliates, was bedeutet, dass Verhandlungsführer es immer mit verschiedenen Leuten zu tun haben.

„In den frühen Tagen von Ransomware, als Sie mit den Verhandlungen begannen, bestand eine gute Chance, dass Sie es mit derselben Person zu tun hatten, wenn Sie es mit derselben Ransomware zu tun hatten“, sagt Schmitt. „Aber im heutigen Ökosystem gibt es einfach so viele verschiedene Gruppen und so viele verschiedene Affiliates, die als Teil dieser Gruppen teilnehmen, dass man oft fast bei Null anfängt.“

4. Lösegeldforderungen steigen in den Himmel

Eine der anekdotischen Beobachtungen, die Schmitt machte, war die Tatsache, dass er viele sehr hohe Initialen gesehen hat Lösegeldforderungen von Ransomware-Betreibern in letzter Zeit.

"Wir haben 15 Millionen Dollar gesehen, wir haben 13 Millionen Dollar gesehen, wir hatten 12.5 Millionen Dollar. Es gab viele sehr hohe anfängliche Lösegeldforderungen, was ein wenig überraschend ist“, sagt er. „Und oft verhandeln wir erfolgreich deutlich niedrigere Lösegelder. Es ist also nicht ungewöhnlich, bei 15 Millionen US-Dollar zu beginnen und auf 500,000 US-Dollar herunterzukommen. Aber gleichzeitig gibt es nur bestimmte Bedrohungsakteure, die sagen: „Weißt du was? Das ist mein Preis und es ist mir egal, was Sie sagen, ich werde nicht verhandeln.'“

5. Verbesserte Backup-Strategien machen einen Unterschied in der Vorbereitung

Das Verhältnis der Kunden, die er sieht, die sich erfolgreich erholen können, ohne den Erpressungsforderungen nachzugeben, und denen, die ein Lösegeld zahlen müssen, nähert sich einer Parität von 1: 1, sagt Schmitt.

„Am Anfang war es so: ‚Nun Mist, wir wurden verschlüsselt. Wir können uns nicht erholen, wenn wir dieses Lösegeld nicht zahlen“, bemerkt er. „Im Laufe der Zeit war es für die Wiederherstellung enorm wichtig, über wirklich effektive Backup-Strategien zu verfügen; Es gibt viele Organisationen, die von Ransomware getroffen werden und sich einfach erholen können, weil sie eine wirklich solide Backup-Strategie haben.“

6. Doppelte Erpressung ist die Norm

Allerdings gibt es noch immer viele Organisationen, die hinter der Kurve herhinken, sagt er, die Ransomware profitabler denn je halten. Außerdem passen sich auch die bösen Jungs an doppelte Erpressung, nicht nur Dateien verschlüsseln, sondern auch vertrauliche Informationen stehlen und damit drohen, sie öffentlich preiszugeben. Alle im Bericht verfolgten Gruppen nutzen doppelte Erpressung.

„Es ist ein bisschen unklar, ob das nur daran liegt, dass die Leute in Sachen Sicherheit besser werden, oder die Gruppen wirklich erkennen, dass es sich vielleicht nicht lohnt, die Ransomware einzusetzen, wenn der Client bereits über eine Backup-Strategie verfügt, die es ihm ermöglicht, sich wiederherzustellen. " er sagt. „Sie haben sich also auf diese Datenexfiltration konzentriert, weil sie meiner Meinung nach wissen, dass dies die beste Chance ist, mit einem Angriff tatsächlich Geld zu verdienen.“

7. Unter Dieben gibt es keine Ehre, aber Geschäftssinn

Schließlich ist die große Frage im Umgang mit kriminellen Erpressern, ob die Bösewichte überhaupt ihr Wort halten, wenn das Geld auf ihrem Konto landet. Als Verhandlungsführer sagt Schmitt, dass sie dies in den meisten Fällen tun.

„Offensichtlich gibt es unter Dieben keine Ehre, aber sie glauben an ihren Ruf“, sagt er. „Es gibt Grenzfälle, in denen etwas Schlimmes passiert, aber meistens stellen die größeren Gruppen sicher, dass sie Ihre Daten nicht veröffentlichen und sie Ihnen zur Verfügung stellen der Entschlüssler. Es wird kein Malware-Backdoor-Entschlüsseler sein, der mehr Schaden anrichtet. Sie konzentrieren sich sehr auf ihren Ruf und ihr Geschäftsmodell funktioniert einfach nicht, wenn Sie sie bezahlen und sie dann immer noch Ihre Daten durchsickern lassen oder Ihnen nicht das geben, was sie sollen.“

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://www.darkreading.com/attacks-breaches/7-insights-from-a-ransomware-negotiator