يقوم باحثو ESET بتفكيك MQsTTang ، وهو باب خلفي جديد تستخدمه موستانج باندا ، والذي يتواصل عبر بروتوكول MQTT

قام باحثو ESET بتحليل MQsTTang ، وهو باب خلفي مخصص جديد ننسبه إلى مجموعة Mustang Panda APT. هذا الباب الخلفي هو جزء من حملة مستمرة يمكننا تتبعها منذ أوائل يناير 2023. على عكس معظم البرامج الضارة للمجموعة ، لا يبدو أن MQsTTang يعتمد على العائلات الموجودة أو المشاريع المتاحة للجمهور.

تشتهر موستانج باندا ب المتغيرات المخصصة Korplug (يطلق عليها أيضًا اسم PlugX) وسلاسل تحميل متقنة. في خروج عن التكتيكات المعتادة للمجموعة ، لدى MQsTTang مرحلة واحدة فقط ولا تستخدم أي تقنيات تشويش.

بالضحايا

لقد رأينا كيانات غير معروفة في بلغاريا وأستراليا في قياسنا عن بعد. لدينا أيضًا معلومات تشير إلى أن هذه الحملة تستهدف مؤسسة حكومية في تايوان. ومع ذلك ، نظرًا لطبيعة أسماء الملفات الخادعة المستخدمة ، نعتقد أن المنظمات السياسية والحكومية في أوروبا وآسيا مستهدفة أيضًا. يتماشى هذا أيضًا مع استهداف حملات المجموعة الأخيرة الأخرى. مثل موثقة من قبل زملاء الباحثين في Proofpoint، من المعروف أن موستانج باندا تستهدف الكيانات الحكومية الأوروبية منذ عام 2020 على الأقل وزادت نشاطها في أوروبا بشكل أكبر ، منذ الغزو الروسي لأوكرانيا. يوضح الشكل 1 وجهة نظرنا حول الاستهداف لهذه الحملة.

عزو

نعزو هذا الباب الخلفي الجديد والحملة إلى Mustang Panda بثقة عالية بناءً على المؤشرات التالية.

وجدنا أرشيفات تحتوي على عينات من MQsTTang في مستودعات GitHub التابعة للمستخدم YanNaingOo0072022. تم استخدام مستودع GitHub آخر لنفس المستخدم في حملة Mustang Panda سابقة وصفها Avast في مدونة ديسمبر 2022.

كان أحد الخوادم المستخدمة في الحملة الحالية هو تشغيل خادم FTP مجهول يمكن الوصول إليه بشكل عام ويبدو أنه يُستخدم لتنظيم الأدوات والحمولات. في ال / حانة / الله دليل هذا الخادم ، هناك العديد من لوادر Korplug ، والمحفوظات ، والأدوات التي تم استخدامها في حملات Mustang Panda السابقة. هذا هو نفس الدليل الذي تم استخدامه بواسطة stager الموصوف في مدونة Avast المذكورة أعلاه. كان لهذا الخادم أيضًا ملف / pub / gd الدليل ، والذي كان مسارًا آخر مستخدمًا في تلك الحملة.

تتطابق بعض البنية التحتية المستخدمة في هذه الحملة أيضًا مع بصمة الشبكة لخوادم Mustang Panda المعروفة سابقًا.

التحليل الفني

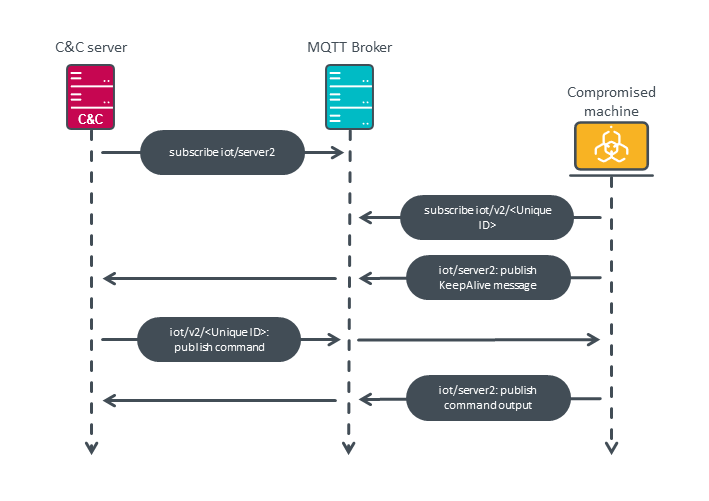

MQsTTang هو باب خلفي مجردة يسمح للمهاجم بتنفيذ أوامر عشوائية على جهاز الضحية والحصول على الإخراج. ومع ذلك ، فإنه يقدم بعض الخصائص المثيرة للاهتمام. ومن أهم هذه استخدامات بروتوكول MQTT لاتصالات C & C. عادةً ما يتم استخدام MQTT للاتصال بين أجهزة IoT ووحدات التحكم ، ولم يتم استخدام البروتوكول في العديد من عائلات البرامج الضارة الموثقة علنًا. أحد الأمثلة على ذلك هو Chrysaor ، المعروف أيضًا باسم Pegasus لنظام Android. من وجهة نظر المهاجم ، تتمثل إحدى مزايا MQTT في أنها تخفي بقية بنيتها التحتية خلف وسيط. وبالتالي ، فإن الجهاز المخترق لا يتصل أبدًا مباشرة بخادم القيادة والتحكم. كما هو موضح في الشكل 2 ، يتم تحقيق هذه القدرة باستخدام المصدر المفتوح مكتبة QMQTT. هذه المكتبة تعتمد على إطار كيو تي، جزء كبير منها مرتبط بشكل ثابت بالبرامج الضارة. يعد استخدام إطار عمل Qt لتطوير البرامج الضارة أيضًا أمرًا غير شائع إلى حد ما. سحر لازاروس هو أحد الأمثلة النادرة الموثقة حديثًا.

يتم توزيع MQsTTang في أرشيفات RAR التي تحتوي فقط على ملف تنفيذي واحد. عادة ما يكون لهذه الملفات التنفيذية أسماء متعلقة بالدبلوماسية وجوازات السفر مثل:

- السير الذاتية Amb Officer PASSPORT Ministry Of Foreign Affairs.exe

- يوثق أعضاء الوفد الدبلوماسي من Germany.Exe

- PDF_ جواز السفر والسير الذاتية للأعضاء الدبلوماسيين من طوكيو اليابان

- ملاحظة رقم 18-NG-23 من سفارة Japan.exe

تتم استضافة هذه المحفوظات على خادم ويب بدون اسم مجال مرتبط. هذه الحقيقة ، جنبًا إلى جنب مع أسماء الملفات ، تقودنا إلى الاعتقاد بأن البرامج الضارة تنتشر عن طريق التصيد بالرمح.

حتى الآن ، لاحظنا عينات قليلة فقط. إلى جانب الاختلافات في بعض الثوابت والسلاسل المشفرة ، فإن العينات متشابهة بشكل ملحوظ. التغيير الوحيد الملحوظ هو إضافة بعض تقنيات مكافحة التحليل في الإصدارات الأخيرة. يتكون أولهما من استخدام CreateToolhelp32Snapshot تعمل وظيفة واجهة برمجة تطبيقات Windows للتكرار خلال العمليات الجارية والبحث عن أدوات تصحيح الأخطاء وأدوات المراقبة المعروفة التالية.

- cheatengine-x86_64.exe

- ollydbg.exe

- ida.exe

- ida64.exe

- Radare2.exe

- x64dbg.exe

- procmon.exe

- procmon64.exe

- procexp.exe

- Processhacker.exe

- Pestudio.exe

- systracerx32.exe

- عازف الكمان.exe

- tcpview.exe

لاحظ أنه على الرغم من أن البرنامج الضار قابل للتنفيذ 32 بت ، إلا أنه يتحقق فقط من وجود ملفات إلى x64dbg وليس نظيره 32 بت ، إلى x32dbg.

تستخدم التقنية الثانية FindWindowW Windows API للبحث عن فئات النوافذ والعناوين التالية التي تستخدمها أدوات التحليل المعروفة:

- PROCMON_WINDOW_CLASS

- OLLYDBG

- WinDbgFrameClass

- OllyDbg - [وحدة المعالجة المركزية]

- مصحح مناعة - [CPU]

عند تنفيذه مباشرة ، سيطلق البرنامج الضار نسخة منه مع 1 كوسيطة سطر أوامر. يتكرر هذا من خلال العملية الجديدة ، مع زيادة الحجة بمقدار 1 في كل شوط. عندما تصل هذه الوسيطة إلى قيم محددة ، سيتم تنفيذ مهام معينة. لاحظ أن القيم الدقيقة تختلف بين العينات ؛ تلك المذكورة أدناه تتوافق مع العينة باستخدام SHA-1 02D95E0C369B08248BFFAAC8607BBA119D83B95B. ومع ذلك ، فإن المهام نفسها وترتيب تنفيذها ثابتان.

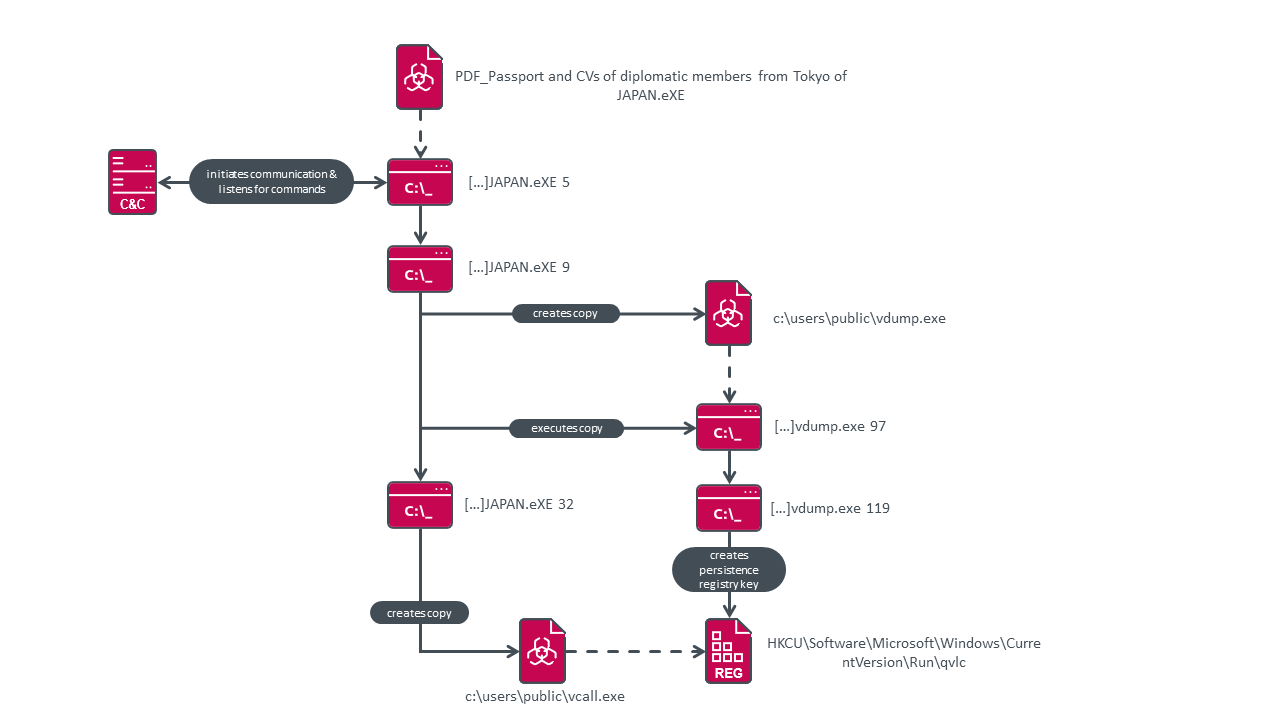

يوضح الشكل 3 نظرة عامة على هذا السلوك جنبًا إلى جنب مع المهام التي يتم تنفيذها عند تشغيل البرنامج الضار لأول مرة.

يحتوي الجدول 1 على قائمة بالمهام والقيمة التي يتم تنفيذ كل منها. سنصفها بمزيد من التفصيل في الفقرات القادمة.

الجدول 1. المهام التي يقوم بها الباب الخلفي

| رقم المهمة | قيمة الوسيطة | وصف المهمة |

|---|---|---|

| 1 | 5 | بدء الاتصال C & C. |

| 2 | 9 | إنشاء نسخة وبدء التشغيل. |

| 3 | 32 | إنشاء نسخة مثابرة. |

| 4 | 119 | أسس المثابرة. |

| 5 | 148 | وقف التنفيذ العودي. |

إذا تم اكتشاف أي أداة تحليل أو مصحح أخطاء باستخدام الأساليب التي وصفناها سابقًا ، فسيتم تغيير سلوك المهمة 1 ويتم تخطي المهام 2 و 3 و 4 بالكامل.

المهمة 1: اتصالات القيادة والتحكم

كما ذكرنا سابقًا ، يتصل MQsTTang بخادم القيادة والتحكم الخاص به عبر بروتوكول MQTT. تستخدم جميع العينات المرصودة 3.228.54.173 كوسيط. هذا الخادم هو وسيط عام تديره EMQX ، والذي يصادف أن يكون أيضًا المشرف على مكتبة QMQTT. قد تكون هذه طريقة لجعل حركة مرور الشبكة تبدو مشروعة ولإخفاء البنية التحتية الخاصة بموستانج باندا. يوفر استخدام هذا الوسيط العام أيضًا المرونة ؛ من غير المحتمل أن يتم إيقاف الخدمة بسبب العديد من مستخدميها الشرعيين ، وحتى إذا تم حظر خوادم القيادة والتحكم الحالية أو إزالتها ، يمكن أن تقوم Mustang Panda بتدوير خوادم جديدة واستخدام نفس موضوعات MQTT دون تعطيل تشغيل MQsTTang.

ومع ذلك ، يمكن أن تكون هذه الحملة أيضًا حالة اختبار من قبل Mustang Panda قبل اتخاذ قرار بشأن استثمار الوقت والموارد لإنشاء وسيط خاص بهم. هذا مدعوم بالعدد المنخفض للعينات التي لاحظناها والطبيعة البسيطة جدًا لـ MQsTTang.

كما هو موضح في الشكل 4 ، يستخدم البرنامج الضار وخادم القيادة والتحكم موضوعين MQTT لاتصالاتهما. الاول، iot / الخادم 2، يستخدم للاتصال من العميل إلى الخادم. يستخدم الثاني للاتصال من الخادم إلى العميل. يتبع التنسيق iot / v2 / أين يتم إنشاؤه بأخذ آخر 8 بايت ، في شكل سداسي عشري ، من UUID. إذا تم اكتشاف أي أداة تحليل ، server2 و v2 يتم استبدالها على التوالي بـ server0 و v0. من المحتمل أن يتم ذلك لتجنب توجيه النصيحة للمدافعين عن طريق الإجهاض الكامل لتنفيذ البرامج الضارة مبكرًا.

كل الاتصالات بين الخادم والعميل تستخدم نفس نظام التشفير. حمولة رسالة MQTT هي كائن JSON بسمة واحدة مسماة MSG. لإنشاء قيمة هذه السمة ، يكون المحتوى الفعلي أولاً بتشفير base64 ، ثم XORed بالسلسلة المشفرة وكالة ناسا، و base64 مشفر مرة أخرى. سوف نصف الشكل الدقيق لهذه الحمولات في الأقسام ذات الصلة.

عند الاتصال بالوسيط لأول مرة ، يشترك البرنامج الضار في موضوعه الفريد. بعد ذلك ، وكل 30 ثانية بعد ذلك ، ينشر العميل رسالة KeepAlive إلى موضوع الخادم. محتوى هذه الرسالة هو كائن JSON بالتنسيق التالي:

|

{ “Alive”: “<malware’s uptime in minutes>”, “c_topic”: “<client’s unique topic>” } |

عندما يريد الخادم إصدار أمر ، فإنه ينشر رسالة لموضوع العميل الفريد. محتوى النص العادي لهذه الرسالة هو ببساطة الأمر المطلوب تنفيذه. كما هو موضح في الشكل 5 ، يقوم العميل بتنفيذ الأمر المستلم باستخدام QProcess :: startCommand من إطار كيو تي. الناتج الذي تم الحصول عليه باستخدام QProcess :: readAllStandardOutput، ثم يتم إرسالها مرة أخرى في كائن JSON بالتنسيق التالي:

|

{ “c_topic”: “<client’s unique topic>”, “ret”: “<Command output>” } |

نظرًا لأنه يتم إرسال محتوى المخرجات القياسية فقط ، فلن يتلقى الخادم أخطاء أو تحذيرات. من وجهة نظر الخادم ، لا يمكن تمييز الأمر الفاشل عن الأمر الذي لا ينتج ببساطة أي مخرجات ما لم يتم تنفيذ نوع من إعادة التوجيه.

المهمتان 2 و 3: نسخ البرامج الضارة

المهام الثانية والثالثة متشابهة إلى حد ما. يقومون بنسخ الملف القابل للتنفيذ الخاص بالبرامج الضارة إلى مسار مشفر ؛ ج: userspublicvdump.exe و ج: userspublicvcall.exe على التوالى. تختلف أسماء الملفات المستخدمة لكل نموذج ، ولكنها موجودة دائمًا في ملف ج: المستخدمين الجمهور الدليل.

في المهمة الثانية ، يتم تشغيل النسخة التي تم إنشاؤها حديثًا باستخدام وسيطة سطر الأوامر 97.

المهمة 4: إثبات المثابرة

يتم تأسيس الثبات من خلال المهمة الرابعة ، والتي تخلق قيمة جديدة com.qvlc تعيين إلى ج: userspublicvcall.exe تحت HKCUSoftwareMicrosoftWindowsCurrentVersionRun مفتاح التسجيل. سيؤدي هذا إلى تنفيذ البرامج الضارة عند بدء التشغيل.

عندما يتم تنفيذ MQsTTang عند بدء التشغيل كملف ج: userspublicvcall.exe، يتم تنفيذ مهمة الاتصال C&C فقط.

وفي الختام

حملة Mustang Panda الموصوفة في هذه المقالة مستمرة حتى كتابة هذه السطور. علم الضحايا غير واضح ، لكن أسماء ملفات شرك تتماشى مع حملات المجموعة الأخرى التي تستهدف الكيانات السياسية الأوروبية.

يوفر هذا الباب الخلفي MQsTTang الجديد نوعًا من الصدفة البعيدة بدون أي من الأجراس والصفارات المرتبطة بعائلات البرامج الضارة الأخرى للمجموعة. ومع ذلك ، فإنه يُظهر أن Mustang Panda تستكشف مجموعات تكنولوجية جديدة لأدواتها. يبقى أن نرى ما إذا كان هذا الباب الخلفي سيصبح جزءًا متكررًا من ترسانة المجموعة ، ولكنه مثال آخر على دورة التطوير والنشر السريعة للمجموعة.

شركات النفط العالمية

ملفات

| SHA-1 | اسم الملف | كشف | الوصف |

|---|---|---|---|

| A1C660D31518C8AFAA6973714DE30F3D576B68FC | السير الذاتية Amb.rar | Win32 / Agent.AFBI | أرشيف RAR يستخدم لتوزيع مستتر MQsTTang. |

| 430C2EF474C7710345B410F49DF853BDEAFBDD78 | السير الذاتية Amb Officer PASSPORT Ministry Of Foreign Affairs.exe | Win32 / Agent.AFBI | MQsTTang مستتر. |

| F1A8BF83A410B99EF0E7FDF7BA02B543B9F0E66C | المستندات. rar | Win32 / Agent.AFBI | أرشيف RAR يستخدم لتوزيع مستتر MQsTTang. |

| 02D95E0C369B08248BFFAAC8607BBA119D83B95B | PDF_ جواز السفر والسير الذاتية للأعضاء الدبلوماسيين من طوكيو اليابان | Win32 / Agent.AFBI | MQsTTang مستتر. |

| 0EA5D10399524C189A197A847B8108AA8070F1B1 | يوثق أعضاء الوفد الدبلوماسي من Germany.Exe | Win32 / Agent.AFBI | MQsTTang مستتر. |

| 982CCAF1CB84F6E44E9296C7A1DDE2CE6A09D7BB | المستندات. rar | Win32 / Agent.AFBI | أرشيف RAR يستخدم لتوزيع مستتر MQsTTang. |

| 740C8492DDA786E2231A46BFC422A2720DB0279A | 23 من سفارة Japan.exe | Win32 / Agent.AFBI | MQsTTang مستتر. |

| AB01E099872A094DC779890171A11764DE8B4360 | ملف BoomerangLib.dll | Win32 / Korplug.TH | معروف محمل Mustang Panda Korplug. |

| 61A2D34625706F17221C1110D36A435438BC0665 | Breakpad.dll | Win32 / Korplug.UB | معروف محمل Mustang Panda Korplug. |

| 30277F3284BCEEF0ADC5E9D45B66897FA8828BFD | coreclr.dll | Win32 / وكيل. ADMW | معروف محمل Mustang Panda Korplug. |

| BEE0B741142A9C392E05E0443AAE1FA41EF512D6 | HPCustPartUI.dll | Win32 / Korplug.UB | معروف محمل Mustang Panda Korplug. |

| F6F3343F64536BF98DE7E287A7419352BF94EB93 | HPCustPartUI.dll | Win32 / Korplug.UB | معروف محمل Mustang Panda Korplug. |

| F848C4F3B9D7F3FE1DB3847370F8EEFAA9BF60F1 | libcef.dll | Win32 / Korplug.TX | معروف محمل Mustang Panda Korplug. |

شبكة

| IP | نطاق | مزود استضافة | الروية الأولى | التفاصيل |

|---|---|---|---|---|

| 3.228.54.173 | Broker.emqx.io | Amazon.com، Inc. | 2020-03-26 | وسيط MQTT عام شرعي. |

| 80.85.156 [.] 151 | N / A | تشيليابينسك سيجنال ذ م م | 2023-01-05 | خادم تسليم MQsTTang. |

| 80.85.157 [.] 3 | N / A | تشيليابينسك سيجنال ذ م م | 2023-01-16 | خادم تسليم MQsTTang. |

| 185.144.31 [.] 86 | N / A | دور إساءة- C | 2023-01-22 | خادم تسليم MQsTTang. |

مستودعات جيثب

- https://raw.githubusercontent[.]com/YanNaingOo0072022/14/main/Documents.rar

- https://raw.githubusercontent[.]com/YanNaingOo0072022/ee/main/CVs Amb.rar

تقنيات MITER ATT & CK

تم بناء هذا الجدول باستخدام إصدار 12 من إطار MITER ATT & CK.

| تكتيك | ID | الاسم | الوصف |

|---|---|---|---|

| تنمية الموارد | T1583.003 | اكتساب البنية التحتية: الخادم الافتراضي الخاص | بعض الخوادم المستخدمة في الحملة موجودة على الاستضافة المشتركة. |

| T1583.004 | اكتساب البنية التحتية: الخادم | يبدو أن بعض الخوادم المستخدمة في الحملة تقتصر على Mustang Panda. | |

| T1587.001 | تطوير القدرات: البرامج الضارة | MQsTTang هو باب خلفي مخصص ، ربما تم تطويره بواسطة Mustang Panda. | |

| T1588.002 | الحصول على القدرات: الأداة | أدوات متعددة شرعية ومفتوحة المصدر ، بما في ذلك بسيكسك, ps, حليقةو طقطقة، على الخادم المرحلي. | |

| T1608.001 | قدرات المرحلة: تحميل البرامج الضارة | تم تحميل MQsTTang إلى خادم الويب للتوزيع. | |

| T1608.002 | قدرات المرحلة: أداة التحميل | تم تحميل أدوات متعددة على خادم FTP. | |

| الوصول الأولي | T1566.002 | التصيد الاحتيالي: ارتباط Spearphishing | يتم توزيع MQsTTang عبر روابط التصيد إلى ملف ضار على خادم ويب يتحكم فيه المهاجم. |

| التنفيذ | T1106 | API الأصلي | يستخدم MQsTTang امتداد الملف Q العملية class من إطار عمل Qt لتنفيذ الأوامر. |

| T1204.002 | تنفيذ المستخدم: ملف ضار | يعتمد MQsTTang على المستخدم لتنفيذ الملف الضار الذي تم تنزيله. | |

| إصرار | T1547.001 | التمهيد أو تنفيذ تسجيل الدخول التلقائي: مفاتيح تشغيل التسجيل / مجلد بدء التشغيل | يستمر MQsTTang بإنشاء مفتاح تشغيل التسجيل. |

| التهرب الدفاعي | T1036.004 | التنكر: مهمة أو خدمة تنكرية | في معظم العينات ، يتم إنشاء مفتاح التسجيل بالاسم com.qvlc. يتطابق هذا مع اسم ملف تنفيذي شرعي يستخدمه VLC. |

| T1036.005 | التنكر: تطابق الاسم الشرعي أو الموقع | عند إنشاء نسخ ، يستخدم MQsTTang أسماء ملفات للبرامج الشرعية. | |

| T1480 | تنفيذ حواجز | يتحقق MQsTTang من المسارات التي يتم تنفيذه منها لتحديد المهام المطلوب تنفيذها. | |

| T1622 | تهرب المصحح | يكتشف MQsTTang تشغيل مصححات الأخطاء ويغير سلوكها في حالة وجود أي منها. | |

| القيادة والتحكم | T1071 | بروتوكول طبقة التطبيق | يتصل MQsTTang بخادم القيادة والتحكم الخاص به باستخدام بروتوكول MQTT. |

| T1102.002 | خدمة الويب: اتصال ثنائي الاتجاه | يستخدم MQsTTang وسيط MQTT عام شرعي. | |

| T1132.001 | ترميز البيانات: ترميز قياسي | يتم ترميز محتوى الرسائل بين البرامج الضارة والخادم باستخدام base64. | |

| T1573.001 | القناة المشفرة: التشفير المتماثل | يتم تشفير محتوى الرسائل بين البرنامج الضار والخادم باستخدام مفتاح XOR متكرر. | |

| exfiltration | T1041 | تسلل عبر قناة C2 | يتم إرسال إخراج الأوامر المنفذة مرة أخرى إلى الخادم باستخدام نفس البروتوكول. |

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://www.welivesecurity.com/2023/03/02/mqsttang-mustang-panda-latest-backdoor-treads-new-ground-qt-mqtt/