وقت القراءة: 6 دقائق

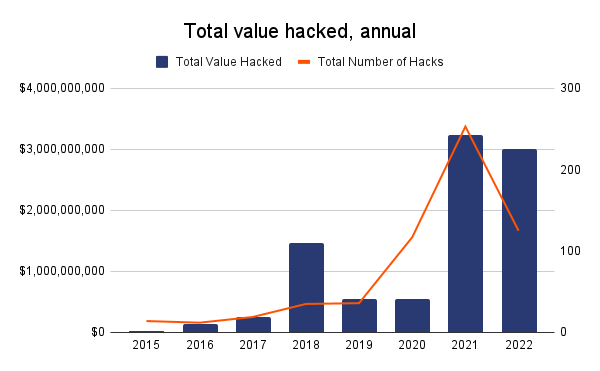

من المرجح أن تتجاوز الأصول المشفرة التي تم اختراقها في عام 2022 ما قيمته 2021 مليار دولار في 3.2 من الأموال المسروقة ، وفقًا لما ذكرته شركة الأمن المشفرة Chainalysis.

مصدر الصورة: Chainalysis.

تعد الخروقات الأمنية واستغلال التعليمات البرمجية مركز اهتمام المهاجمين الذين يحاولون سرقة العملة المشفرة. ناهيك عن أن بروتوكولات DeFi تشكل أهدافًا لا تقاوم للاعتداء.

في عام 2022 على وجه الخصوص ، تمهد الجسور المتقاطعة الطريق لأحدث اتجاه للاختراق ، حيث تمثل 64٪ من سرقات الأموال هذا العام.

دعنا نفحص الخطأ الذي حدث وراء أكبر عمليات اختراق التشفير لعام 2022 ونتعرف على كيفية التعامل مع أمان الويب 3.

الكشف عن أكبر مآثر 2022

جسر أكسي إنفينيتي رونين

الأموال المسروقة: 62,40,00,000،XNUMX،XNUMX،XNUMX دولار

التاريخ: 23 مارس 22

عملت شبكة رونين على نموذج إثبات السلطة بتسع عقد مدقق. من أصل تسعة ، تحتاج خمس عقد إلى الموافقة على اجتياز المعاملات في الجسر. أربع عقد للتحقق من الصحة هي أعضاء فريق Sky Mavis الداخليين ، ولا تتطلب سوى توقيع واحد إضافي للتحقق من صحة المعاملة.

في استغلال Ronin ، تمكن المخترق من الوصول إلى عقدة التحقق الخامسة من خلال الاستفادة من عقدة RPC. تم إنشاء عقدة RPC الخالية من الغاز قبل عام لتقليل التكلفة للمستخدمين أثناء حركة مرور الشبكة الكثيفة.

وبالتالي ، أجرى المخترق عمليات سحب في معاملتين من خلال تكوين العقد. تم استنزاف 173,600،25.5 درهم إماراتي في المعاملة الأولى و XNUMX مليون دولار أمريكي في الثانية من عقد جسر رونين. تم تحديد أكبر سرقة أموال في تاريخ التشفير بعد ستة أيام فقط من حدوث الاختراق.

جسر BNB

الأموال المسروقة: 58,60,00,000،XNUMX،XNUMX،XNUMX دولار

التاريخ: 6 أكتوبر 22

يربط جسر BNB بين سلسلة Binance Beacon القديمة وسلسلة Binance Smart. استغل المتسلل ثغرة أمنية وتمكن من سك دفعتين من 1 مليون BNB لكل منهما - ما مجموعه 2 مليون BNB تبلغ قيمتها حوالي 586 مليون دولار في وقت الاختراق.

ها هي مؤامرة الهجوم.

أظهر المهاجم دليلًا كاذبًا على الودائع في سلسلة Binance Beacon. استخدم جسر Binance عملية التحقق من IAVL الضعيفة للتحقق من الأدلة على أن المخترق تمكن من التزوير والمضي قدمًا في عملية السحب.

ثم قام المتسلل بتوجيه الأموال إلى محفظته عن طريق إيداعها في بروتوكول Venus ، وهو منصة إقراض BSC ، كضمان بدلاً من إغراق BNB مباشرة.

الثقب

الأموال المسروقة: 32,60,00,000،XNUMX،XNUMX،XNUMX دولار

التاريخ: 2 فبراير 22

عانى Wormhole ، الجسر بين Ethereum و Solana ، من خسارة 120,000،321 ملفوفة من Ether والتي بلغ مجموعها XNUMX مليون دولار في ذلك الوقت بسبب استغلال الكود.

حدث الاختراق في سولانا من خلال التلاعب بالجسر بمعلومات تظهر أن 120 ألف إيثريوم مقدم على سلسلة إيثريوم. نتيجة لذلك ، يمكن للمخترق أن يسك ما يعادل 120 ألفًا في WETH من Solana.

استخدم المهاجم "SignatureSet" للمعاملة السابقة لعرقلة آلية التحقق الخاصة بجسر Wormhole واستفاد من وظيفة "التحقق من التوقيعات" في عقد الجسر الرئيسي. التناقضات في 'solana_program :: sysvar :: التعليمات' و "solana_program" تم استغلاله من قبل المستخدم للتحقق من عنوان يحتوي على 0.1 ETH فقط.

بعد ذلك ومن خلال استغلال الكود اللاحق ، قام المخترق بسك 120 ألفًا بطريقة احتيالية على سولانا.

جسر البدوي

الأموال المسروقة: 19,00,00,000،XNUMX،XNUMX،XNUMX دولار

التاريخ: 1 أغسطس 22

تعرض جسر البدوي لضربة قاتلة عندما أصبح هدفًا مثيرًا لأي شخص للانضمام إلى فرقة المتسللين.

أثناء الترقية الروتينية للجسر ، تمت تهيئة عقد النسخة المتماثلة مع وجود عيب في الترميز أثر بشدة على الأصول. في العقد ، تم تعيين العنوان 0x00 كجذر موثوق به ، مما يعني أن جميع الرسائل كانت صالحة افتراضيًا.

فشلت معاملة الاستغلال التي قام بها المخترق في المحاولة الأولى. ومع ذلك ، تم نسخ عنوان Tx من قبل المتسللين اللاحقين الذين أطلقوا على العملية () وظيفة مباشرة حيث تم وضع علامة على الصلاحية لتكون "مثبتة".

قرأت الترقية قيمة "الرسائل" التي تبلغ 0 (غير صالحة) كـ 0x00 ، ومن ثم اجتازت عملية التحقق على أنها "مثبتة". هذا يعني أن أي دالة عملية () تم تمريرها لتكون صالحة.

لذلك كان المتسللون قادرين على غسيل الأموال عن طريق عمل نسخ / لصق من نفس العملية () واستبدال عنوان المستغل السابق بعناوينهم.

أدت هذه الفوضى إلى استنزاف 190 مليون دولار من السيولة من بروتوكول الجسر.

شجرة الفاصولياء

الأموال المسروقة: 18,10,00,000،XNUMX،XNUMX،XNUMX دولار

التاريخ: 17 أبريل 22

لقد كان هجومًا إداريًا أدى إلى قيام المتسلل بسحق 181 مليون دولار.

تمكن المخترق من الحصول على قرض سريع بما يكفي للتصويت ودفع عرض خبيث.

تدفق الهجوم على النحو التالي.

حصل المهاجمون على سلطة التصويت من خلال الحصول على قرض سريع وتصرفوا على الفور لتنفيذ اقتراح طارئ للحوكمة الخبيثة. وقف عدم التأخير في تنفيذ الاقتراح لصالح الهجوم.

قدم الهاكر اقتراحين. الأول هو تحويل الأموال الواردة في العقد إلى نفسه ، والاقتراح التالي هو تحويل مبلغ 250 ألف دولار من BEAN إلى عنوان التبرع بأوكرانيا.

ثم تم استخدام الأموال المسروقة لسداد القرض وتوجيه الباقي إلى تورنادو كاش.

فصل الشتاء

الأموال المسروقة: 16,23,00,000،XNUMX،XNUMX،XNUMX دولار

التاريخ: 20 سبتمبر 22

نتج عن تسوية المحفظة الساخنة خسارة 160 مليون دولار لـ Wintermute.

أداة الألفاظ النابية المستخدمة في إنشاء عناوين مميزة بها ثغرة أمنية. كان لكل من محفظة Wintermute's Hot وعقد DeFi vault عناوين مغرورة. أدى ضعف أداة الألفاظ النابية إلى اختراق المفاتيح الخاصة للمحفظة الساخنة ، متبوعة بسرقة الأموال.

أسواق المانجو

الأموال المسروقة: 11,50,00,000،XNUMX،XNUMX،XNUMX دولار

التاريخ: 11 أكتوبر 22

تراجعت أسواق المانجو بسبب هجوم التلاعب بالأسعار حيث خسرت تسعة أرقام أثناء التنقل.

كيف حدث هذا؟

قام المهاجم بإيداع أكثر من 5 ملايين دولار في Mango Markets والصفقة المقابلة من حساب آخر مقابل مركزه. نتج عن ذلك ارتفاع كبير في أسعار الرموز MNGO من 0.03 دولار إلى 0.91 دولار.

ثم استخدم المهاجم مركزه كضمان واستنزف الأموال من مجمعات السيولة. باختصار ، أدى التلاعب وضخ سعر التوكن إلى انهيار البروتوكول.

جسر الانسجام

الأموال المسروقة: 10,00,00,000،XNUMX،XNUMX،XNUMX دولار

التاريخ: 23 يونيو 22

سقط Harmony Bridge في قبضة حل وسط خاص بالمفتاح ، متبوعًا بخسارة قدرها 100 مليون دولار. دعونا نتبع تدفق الهجوم.

استخدم Harmony bridge 2 من 5 عناوين multisig لتمرير المعاملات. تمكن المهاجم من السيطرة على هذه العناوين من خلال اختراق المفاتيح الخاصة. بعد السيطرة على عنوانين ، تمكن المخترق من تنفيذ معاملة استنزفت 100 مليون دولار.

فاي راري

الأموال المسروقة: 8,00,00,000،XNUMX،XNUMX،XNUMX دولار

التاريخ: 1 مايو 22

يستخدم Rari كود شوكة مركب لا يتبع نمط التحقق من التأثير والتفاعل. يؤدي الفشل في التحقق من النمط إلى هجمات إعادة الدخول.

في نمط العودة هذا ، لعب المهاجم حول الكود باستخدام "call.value" و "خروج السوق" المهام. أخذ المهاجم قرضًا سريعًا لاقتراض ETH ، ودخل مرة أخرى من خلال "call.value" ودعا "خروج السوق" لسحب الأموال الموضوعة كضمان.

وهكذا حصل المتسلل على الأموال المأخوذة من خلال قرض سريع واحتفظ بالضمانات الموضوعة للاقتراض.

كيبيت للتمويل

الأموال المسروقة: 8,00,00,000،XNUMX،XNUMX،XNUMX دولار

التاريخ: 28 يناير 22

يسمح Qubit بتأمين الأموال في Ethereum واقتراض ما يعادلها على BSC. العقد 'tokenAddress.safeTransferFrom () ' تم استغلال الوظيفة في اختراق Qubit.

سمحت للمتسلل باقتراض 77,162 qXETH من BSC دون عمل أي ودائع ETH على Ethereum. وبعد ذلك ، باستخدامه كضمان لاقتراض العملات المستقرة WETH و BTC-B و USD ، وما إلى ذلك ، حقق المتسلل أرباحًا تصل إلى 80 مليون دولار.

كيف تلعب بذكاء مع Web3 Security؟

وصل TVL في DeFi إلى أعلى مستوى له على الإطلاق عند 303 مليون دولار في عام 2021. لكن الثغرات المتزايدة باستمرار في مساحة DeFi تتسبب في انخفاض قيمة TVL في عام 2022. وهذا يرسل إنذارًا تحذيريًا لأخذ أمان Web3 على محمل الجد.

أكبر سرقة لبروتوكولات DeFi كانت بسبب كود خاطئ. لحسن الحظ ، يمكن لنهج أكثر صرامة لاختبار الكود قبل النشر أن يحد من هذه الأنواع من الهجمات إلى حد كبير.

مع إنشاء العديد من المشاريع الجديدة في مساحة web3 ، QuillAudits تنوي ضمان أقصى قدر من الأمن للمشروع والعمل في مصلحة تأمين وتقوية web3 ككل. بهذه الطريقة ، نجحنا في تأمين أكثر من 700 مشروع Web3 واستمرنا في توسيع نطاق حماية مساحة Web3 من خلال مجموعة واسعة من عروض الخدمات.

11 المشاهدات

- كوينسمارت. أفضل بورصة للبيتكوين والعملات المشفرة في أوروبا.انقر هنا لمعرفة ذلك

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://blog.quillhash.com/2022/11/28/top-10-web3-hacks-of-2022/