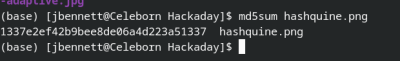

الهاشكين طريقة ممتعة لإظهار حيلك المشفرة - إنه ملف يحتوي على تجزئة خاصة به. في بعض أنواع الملفات ، يكون الأمر بسيطًا ، ما عليك سوى اختيار التجزئة التي تريد النقر عليها ، ثم وضع البيانات العشوائية في تعليق أو أي حقل آخر غير مرئي حتى تحصل على تصادم. سيكون نص Python الذي يطبع التجزئة الخاصة به أمرًا سهلاً. ولكن ليس كل نوع من أنواع الملفات بهذه السهولة. خذ PNG على سبيل المثال. يتم تقسيم هذه الملفات إلى أجزاء من البيانات ، ويتم جمع كل قطعة من CRC-32 و adler32 في المجموع الاختباري. قم بإجراء تغيير واحد ، وكل شيء يتغير ، في ثلاثة أماكن في وقت واحد. حظا سعيدا في العثور على هذا الاصطدام. لذا كيف قام [ديفيد بوكانان] بالضبط بإنشاء ملف PNG الجميل ، والذي يعمل في الواقع md5sum على القيمة الموجودة في الصورة؟ بذكاء جدا.

لحسن الحظ شارك [ديفيد] في بعض حيله، وهم أنيقون جدًا. التقنية التي ذكرها هي اختراق ملتقي ، حيث تم العثور على 36 زوجًا من كتل تصادم MD5 ، على أساس أن هذه الكتل الـ 36 ستتم إضافتها إلى الملف. لكل كتلة ، سيتم توصيل إما A أو B من الزوج في هذا الموقع ، ولن يتغير md5sum. إنه إجمالي 2 ^ 36 مجموعة ممكنة من هذه الكتل ، وهو حساب أكثر مما كان عمليًا لهذا الاختراق المحدد. الحل هو إجراء حساب مسبق لنتائج كل مجموعة ممكنة من الكتل الثمانية عشر الأولى ، وتخزين النتائج في جدول بحث. يتم تشغيل النصف الثاني من التضاربات للخلف من قيمة CRC الهدف ، ويتم التحقق من النتيجة مقابل جدول البحث. اعثر على نتيجة ، ووجدت للتو سلسلة من الكتل التي تتطابق مع نتائج md18sum و CRC5 المستهدفة.

لحسن الحظ شارك [ديفيد] في بعض حيله، وهم أنيقون جدًا. التقنية التي ذكرها هي اختراق ملتقي ، حيث تم العثور على 36 زوجًا من كتل تصادم MD5 ، على أساس أن هذه الكتل الـ 36 ستتم إضافتها إلى الملف. لكل كتلة ، سيتم توصيل إما A أو B من الزوج في هذا الموقع ، ولن يتغير md5sum. إنه إجمالي 2 ^ 36 مجموعة ممكنة من هذه الكتل ، وهو حساب أكثر مما كان عمليًا لهذا الاختراق المحدد. الحل هو إجراء حساب مسبق لنتائج كل مجموعة ممكنة من الكتل الثمانية عشر الأولى ، وتخزين النتائج في جدول بحث. يتم تشغيل النصف الثاني من التضاربات للخلف من قيمة CRC الهدف ، ويتم التحقق من النتيجة مقابل جدول البحث. اعثر على نتيجة ، ووجدت للتو سلسلة من الكتل التي تتطابق مع نتائج md18sum و CRC5 المستهدفة.

بفضل [جوليان] للمعلومات! وكما وصفه ، فإن هذا الاختراق يصبح أكثر إثارة للإعجاب كلما فكرت فيه. يتمتع!