هل تعلم أن تأمين موقع WordPress أصبح الآن أكثر أهمية من أي وقت مضى بسبب تزايد وتيرة وتعقيد الهجمات السيبرانية؟ إنها حقيقة قاسية لا يستطيع أي عمل تجاري عبر الإنترنت أن يتجاهلها.

في الواقع، وفقا ل تقارير كولورليب، تم اختراق أكثر من 13,000 موقع من مواقع WordPress يوميًا في عام 2023.

وهذا رقم مذهل، ويعني أنك بحاجة إلى توخي المزيد من اليقظة عندما يتعلق الأمر بتأمين تواجدك على الإنترنت.

لكن لا داعي للذعر.

سنناقش في هذا المنشور الخطوات التي يمكنك اتخاذها للحفاظ على أمان موقع الويب الخاص بك وحمايته من التهديدات السيبرانية حتى تتمكن من التركيز على تنمية أعمالك دون أي قلق.

لذا، إذا كنت مستعدًا للارتقاء بأمان موقع الويب الخاص بك إلى المستوى التالي، فلنتعمق في الأمر!

1 لماذا تأمين موقع ووردبريس؟

يعد موقع الويب الخاص بك بمثابة منزلك عبر الإنترنت، وWordPress هو النظام الأساسي الذي يقف وراءه. ومع ذلك، مثل المنزل الفعلي، يحتاج موقع WordPress الخاص بك إلى جدران قوية للوقوف في وجه التهديدات المحتملة.

إليك سبب أهمية تأمين موقع الويب الخاص بك:

تأمين موقع الويب الخاص بك وخصوصية الزوار

وفقًا للبيانات، يقع ما متوسطه 69% من مواقع WordPress المخترقة ضحية للبرامج القديمة وكلمات المرور الضعيفة. وهذا يشبه ترك باب منزلك مفتوحًا مع وجود سجادة ترحيب للصوص عبر الإنترنت.

تصل خسائر الجرائم الإلكترونية للشركات إلى تريليونات سنويًا، ويعد WordPress هدفًا متكررًا.

ولذلك، فإن حماية البيانات الحساسة مثل كلمات المرور ورسائل البريد الإلكتروني والتفاصيل المالية أمر بالغ الأهمية. يعزز موقع الويب الآمن ثقة المستخدم ومشاركته، ومن المرجح أن يعود المستخدمون إلى موقع آمن، مما يعزز ولاء الزائرين وتحويلاتهم.

منع خروقات البيانات وحقن البرامج الضارة

يمكن أن تتسبب خروقات البيانات في الإضرار بالسمعة، ومشكلات قانونية، وفقدان ثقة العملاء، مما يكلف الشركات ما متوسطه 9.44 مليون دولار للتعافي منها في الولايات المتحدة.

أيضًا، يمكن أن يؤدي حقن البرامج الضارة على مواقع WordPress المخترقة إلى إعادة توجيه الزائرين إلى مواقع ضارة، مما يؤدي إلى الإضرار بتصنيف SEO الخاص بك وتجربة المستخدم. لذلك، سوف تحتاج إلى الحفاظ على موقع الويب الخاص بك آمنًا لمنع مثل هذه المواقف.

تعزيز أداء SEO لموقعك على الويب

تعطي Google الأولوية للأمان، وغالبًا ما تتمتع مواقع الويب الآمنة بذلك تصنيفات أفضل لكبار المسئولين الاقتصاديين. يمكن أن يؤدي تأمين موقع WordPress الخاص بك إلى تحسين تصنيفات محرك البحث، وجذب المزيد من حركة المرور العضوية.

علاوة على ذلك، يمكن للبرامج النصية والمكونات الإضافية الضارة أن تعطل موقع الويب الخاص بك، مما يؤدي إلى تأخير أوقات تحميل الصفحة وإحباط المستخدمين. يعمل موقع الويب الآمن بسلاسة، مما يبقي زوارك سعداء ومتفاعلين.

الامتثال للوائح خصوصية البيانات

تتطلب لوائح خصوصية البيانات إجراءات أمنية قوية لموقع الويب لحماية بيانات المستخدم. تعد اللائحة العامة لحماية البيانات (GDPR) وقانون خصوصية المستهلك في كاليفورنيا (CCPA) من بعض اللوائح التي يتعين على الشركات الالتزام بها.

لذلك، يعد تأمين موقع WordPress الخاص بك أمرًا ضروريًا لتجنب الغرامات الباهظة والمضاعفات القانونية.

تذكر أن أمان موقع الويب ليس استثمارًا لمرة واحدة ولكنه عملية مستمرة.

من خلال اتخاذ تدابير استباقية، يمكنك تحويل موقع WordPress الخاص بك من هدف ضعيف إلى حصن آمن، مما يحمي بياناتك وسمعتك ونجاحك عبر الإنترنت.

2 طرق تأمين موقع ووردبريس

دعونا الآن نناقش الطرق المختلفة لتأمين موقع WordPress.

2.1 التدابير الأمنية الأساسية الأساسية

دعنا الآن نناقش الممارسات الأمنية المهمة لحماية موقع WordPress الخاص بك من المخاطر المحتملة.

حافظ على تحديث كل شيء

تعد حماية موقع WordPress الخاص بك أمرًا بسيطًا —يبقيه حتى الآن. يتضمن ذلك WordPress وملفاته الأساسية، مثل السمات والمكونات الإضافية.

تعد التحديثات المنتظمة أمرًا بالغ الأهمية لأنها غالبًا ما تتضمن تصحيحات أمنية لنقاط الضعف المكتشفة في الإصدارات السابقة.

بالإضافة إلى الأمان، تقدم التحديثات أيضًا ميزات وتحسينات جديدة لموقعك على الويب.

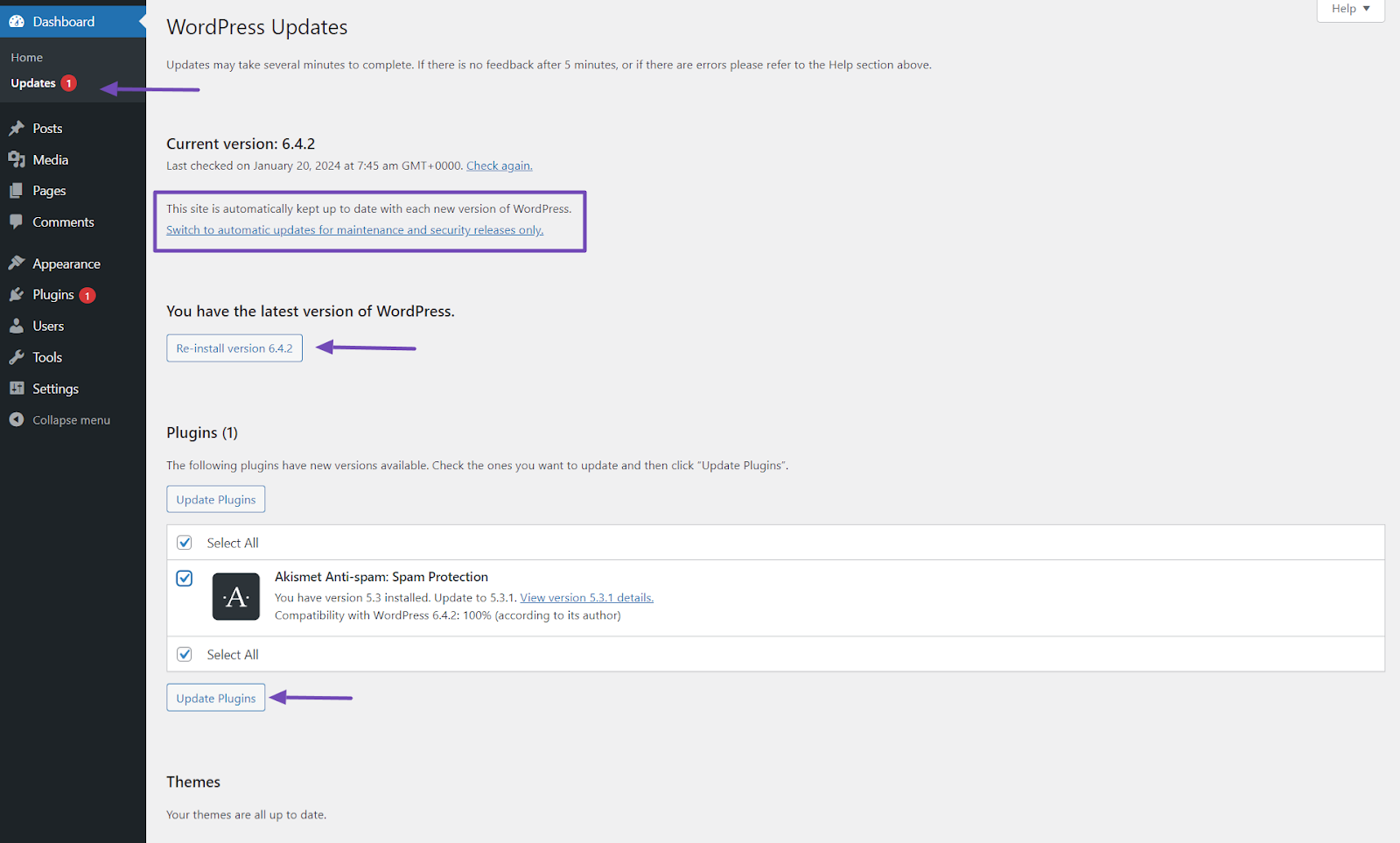

لمراجعة وتحديث موقع WordPress الخاص بك وملفاته الأساسية، قم بتسجيل الدخول إلى لوحة التحكم الخاصة بك وانتقل إلى لوحة القيادة → التحديثات.

في حالة توفر تحديث، انقر فوق التحديث إلى الإصدار زر. بالنسبة للموضوعات والمكونات الإضافية، توجه إلى الثيمات or الإضافات قسم، وحدد الأشخاص الذين يحتاجون إلى تحديث، وانقر فوق زر التحديث الموجود بجوار كل منهم.

لمزيد من الأمان، فكر في تمكين التحديثات التلقائية لـ WordPress والمكونات الإضافية والموضوعات. وهذا يضمن بقاء موقعك آمنًا، حتى عندما لا تراقبه بشكل نشط.

قبل تمكين التحديثات التلقائية، تأكد من عمل نسخة احتياطية لموقع الويب الخاص بك بانتظام. يضمن هذا الاحتياط إمكانية استعادة موقعك بسهولة في حالة حدوث أي خطأ أثناء التحديث أو بعده.

استخدم كلمات مرور قوية وفريدة من نوعها

يمكنك أيضًا تأمين موقع WordPress الخاص بك باستخدام كلمات مرور قوية وفريدة من نوعها. كلمات المرور الضعيفة والتي يمكن تخمينها بسهولة تجعل من السهل على المتسللين الوصول غير المصرح به إلى موقعك.

لإنشاء كلمات مرور قوية وآمنة، اتبع النصائح التالية:

- اختر ما لا يقل عن 12 حرفًا أو أكثر.

- امزج بين الأحرف الكبيرة والصغيرة والأرقام والأحرف الخاصة.

- تجنب استخدام الأرقام المتسلسلة أو الأحرف المتكررة أو كلمات المرور الشائعة مثل "password123".

- استخدم كلمة مرور مختلفة لكل حساب عبر الإنترنت، بما في ذلك موقع WordPress الخاص بك.

- فكر في استخدام أداة موثوقة لإدارة كلمات المرور لإنشاء كلمات المرور الخاصة بك وتخزينها بشكل آمن.

- إذا أمكن، تجنب كلمات المرور التي تتضمن اسم المستخدم الخاص بك أو اسم موقع الويب الخاص بك.

تذكر، عند تثبيت موقع WordPress جديد، استبدل دائمًا نموذج كلمة المرور الافتراضية بآخر أقوى.

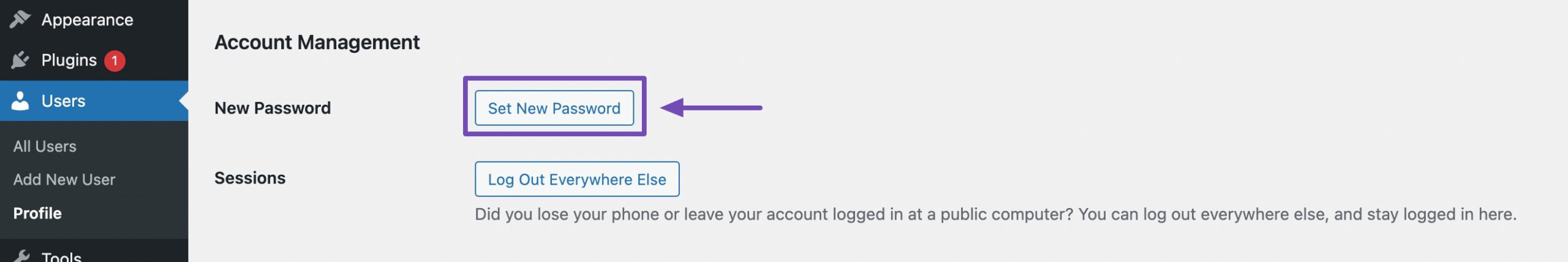

ولكن إذا كان موقع WordPress الخاص بك قد تم إعداده بالفعل، فقم بتغيير كلمة المرور الخاصة بك عن طريق الانتقال إلى المستخدمون ← الملف الشخصي، قم بالتمرير لأسفل، ثم انقر فوق تعيين كلمة مرور جديدة زر للحصول على كلمة مرور قوية وعشوائية.

قم أيضًا بتغيير كلمة المرور الخاصة بك بانتظام باستخدام كلمات مرور قوية في كل مرة.

تثبيت شهادة SSL

عند تأمين موقع WordPress الخاص بك، يعد تثبيت شهادة SSL أمرًا مهمًا. تضمن هذه الشهادة تشفير البيانات المتبادلة بين موقعك على الويب والزوار، مما يوفر الحماية ضد الوصول غير المصرح به.

يمكن الحصول على شهادة SSL إما عن طريق شراء واحدة من مقدمي خدمات ذوي سمعة طيبة أو الحصول على شهادة مجانية من خلال مزود الاستضافة الخاص بك.

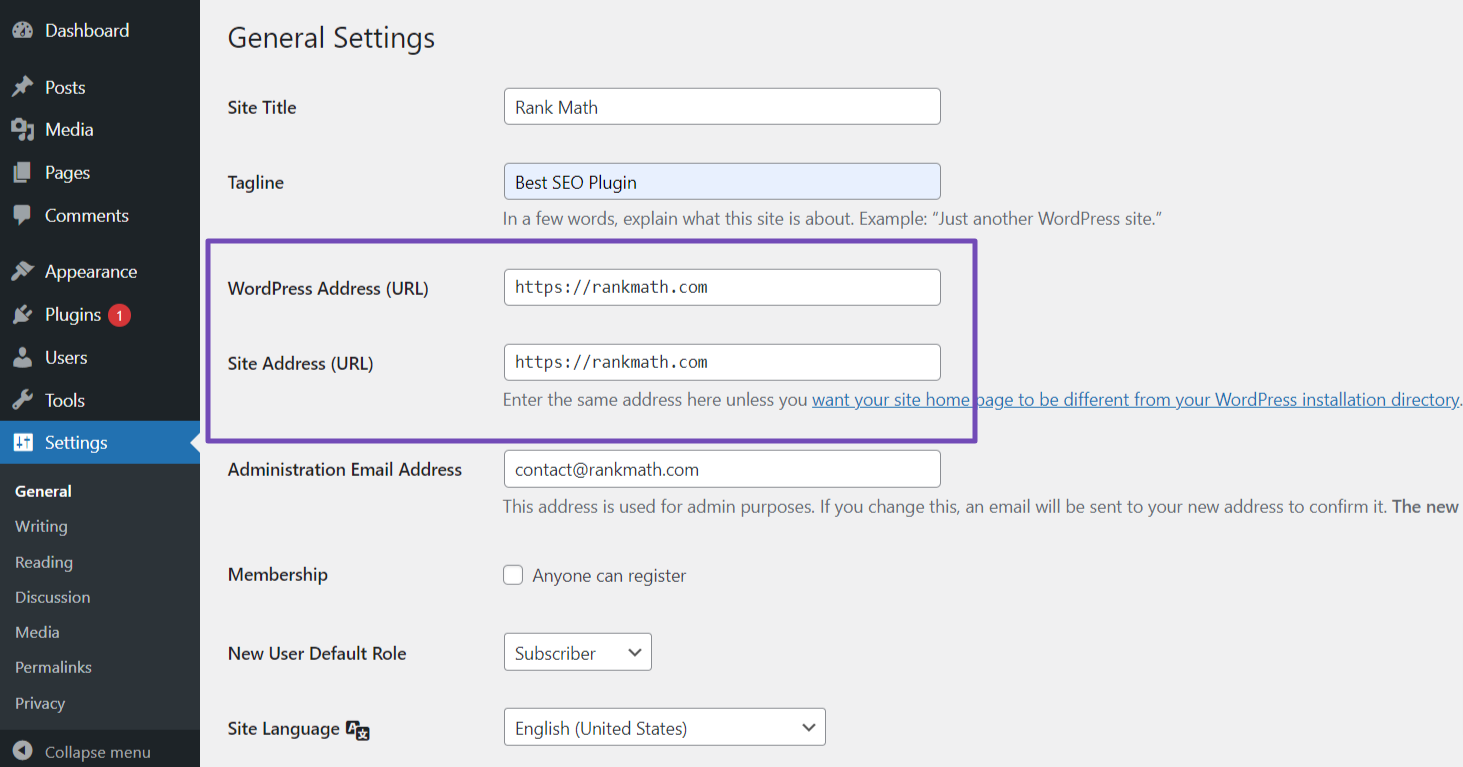

ومع ذلك، إذا قمت بالفعل بتثبيت شهادة SSL لموقع الويب الخاص بك على WordPress ولكنها لا تظهر على عنوان URL لموقع الويب الخاص بك، فهناك طريقة لتمكينها.

ببساطة اذهب الى الإعدادات ← عام في لوحة تحكم WordPress الخاصة بك وقم بتعديل "عنوان WordPress (URL)" و"عنوان الموقع (URL)" عن طريق إضافة "https://" في البداية بدلاً من "http://".

ولكن إذا واجهت مشكلات متعلقة بـ SSL على موقع الويب الخاص بك، فيمكنك استخدام المكونات الإضافية مثل حقا بسيط SSL or SSL Insecure Content Fixer لحلها.

اختر استضافة آمنة

لتعزيز الأمان، حدد مزود استضافة حسن السمعة والمعروف بإجراءاته الأمنية وموثوقيته. ابحث عن ميزات مثل جدران الحماية، وفحص البرامج الضارة، وحماية DDoS.

تأكد من أنهم يقدمون نسخًا احتياطية منتظمة، ويدعمون البروتوكولات الآمنة مثل SFTP أو SSH، ويحافظون على تحديث بنيتهم التحتية وبرامجهم. يشكل مزود الاستضافة الآمنة أساسًا قويًا لأمان موقع WordPress الخاص بك.

لتنفيذ ذلك، ابحث عن موفري خدمات الاستضافة، واقرأ المراجعات، واختر واحدًا يتمتع بسمعة أمنية جيدة.

تحقق من ميزاتها ودعمها وخيارات النسخ الاحتياطي. عندما تعطي الأولوية لبيئة استضافة آمنة، سيساعد ذلك في حماية موقع الويب الخاص بك وبياناتك.

2.2 تأمين موقع WordPress الخاص بك

دعنا نناقش الآن بعض الطرق الأكثر فعالية لتأمين موقع WordPress الخاص بك، بما في ذلك كيفية منع الوصول غير المصرح به، وحماية بياناتك، وتقليل مخاطر الهجمات السيبرانية.

استخدم السمات والمكونات الإضافية الآمنة

عند اختيار السمات والمكونات الإضافية لموقع WordPress الخاص بك، من المهم اختيارها من مصادر موثوقة مثل المصادر الرسمية مستودع ووردبريس or MyThemeShop.

تجري هذه المصادر فحوصات أمنية شاملة وتوفر التحديثات باستمرار لضمان أمان منتجاتها.

ومع ذلك، من المهم تجنب استخدام السمات أو المكونات الإضافية من مصادر غير معروفة أو غير موثوقة، وخاصة القوالب أو المكونات الإضافية الخالية. قد تحتوي هذه العناصر على نقاط ضعف أو تعليمات برمجية ضارة يمكن أن تعرض أمان موقعك للخطر.

قبل تثبيت سمة أو مكون إضافي، خذ الوقت الكافي لمراجعة التقييمات وقراءة تعليقات المستخدمين وتقييم معدل التحديث للتأكد من أنها جديرة بالثقة ويتم صيانتها بشكل نشط.

وهذا يضمن أن يظل موقع الويب الخاص بك آمنًا ومحدثًا بأحدث الإجراءات الأمنية.

قم بعمل نسخة احتياطية لموقع الويب الخاص بك على WordPress بانتظام

يعد النسخ الاحتياطي لبيانات موقع الويب الخاص بك بانتظام أمرًا ضروريًا لحمايته من الحوادث الأمنية وفقدان البيانات ومشكلات موقع الويب. باستخدام النسخ الاحتياطية الحديثة، يمكنك استعادة موقعك بسرعة في حالة الهجمات الإلكترونية وتقليل وقت التوقف عن العمل.

يوصى عمومًا بإنشاء نسخ احتياطية يوميًا، خاصة لمواقع الويب التي تحتوي على الكثير من المحتوى وحركة المرور العالية.

بالإضافة إلى ذلك، من المهم اختبار النسخ الاحتياطية بشكل دوري للتأكد من موثوقيتها. تتمثل إحدى طرق تبسيط عملية النسخ الاحتياطي في استخدام المكونات الإضافية التي تقدم ميزات مثل النسخ الاحتياطية المجدولة وخيارات التخزين عن بُعد.

يمكنك الرجوع إلى منشورنا التفصيلي على النسخ الاحتياطي لموقع ووردبريس الخاص بك.

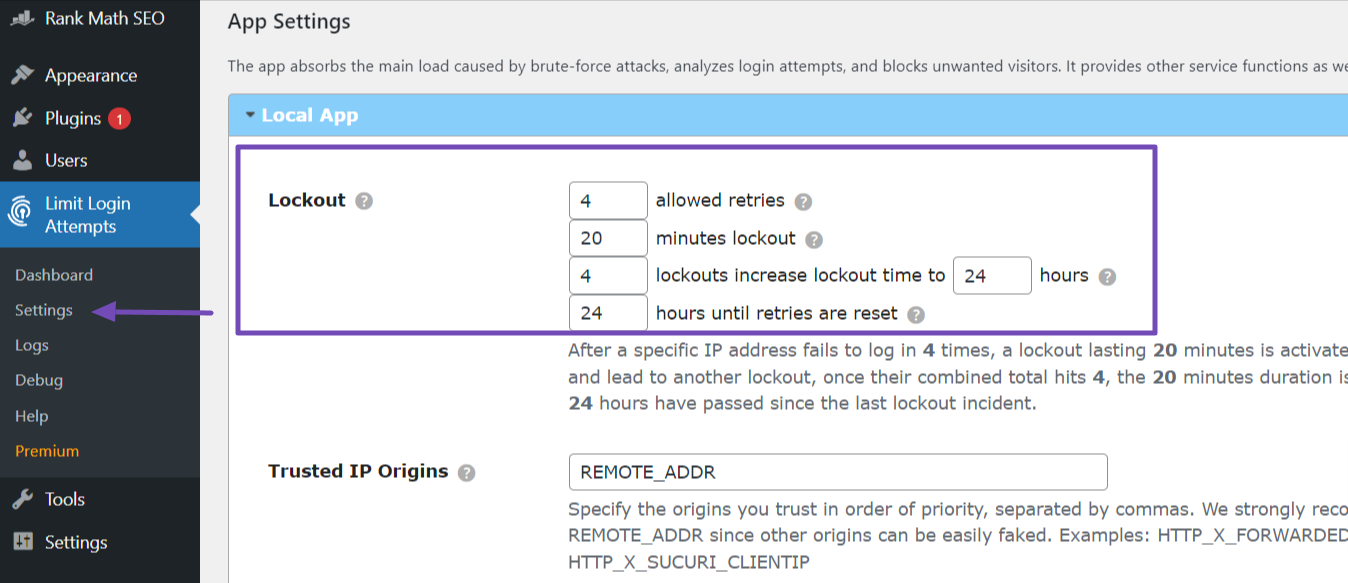

الحد من محاولات تسجيل الدخول

هناك طريقة أخرى لتأمين موقع الويب الخاص بك وهي الحد من محاولات تسجيل الدخول على موقع الويب الخاص بك، مما يقيد عدد محاولات تسجيل الدخول الفاشلة من عنوان IP واحد.

وهذا يزيد من صعوبة حصول المتسللين على وصول غير مصرح به عن طريق تخمين بيانات اعتماد تسجيل الدخول الخاصة بك.

عندما تقوم بتقييد محاولات تسجيل الدخول، يمكنك إضافة طبقة من الحماية ضد هجمات القوة الغاشمة على موقع WordPress الخاص بك.

إليك كيفية تقييد محاولات تسجيل الدخول إلى موقعك:

- قم بتعيين مدة فترة التأمين لعناوين IP المحظورة.

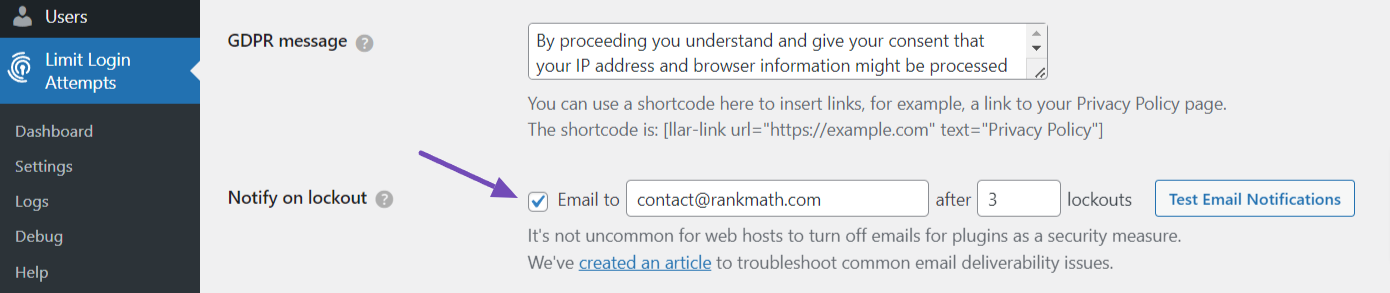

- اختياريًا، قم بتمكين إشعارات البريد الإلكتروني لتلقي تنبيهات حول عمليات التأمين أو محاولات تسجيل الدخول المشبوهة. يمكنك رؤية هذا الخيار في الاعدادات العامة.

بعد الإعداد الصحيح، سيتم تقييد محاولات تسجيل الدخول إلى موقعك، وسيتم حظر أي عنوان IP يتجاوز العدد المحدد من محاولات تسجيل الدخول الفاشلة مؤقتًا من الوصول إلى صفحة تسجيل الدخول.

تمكين 2FA (المصادقة الثنائية)

يضيف تمكين المصادقة الثنائية (2FA) طبقة إضافية من الأمان إلى موقع WordPress الخاص بك عن طريق مطالبة المستخدمين بتقديم نموذجين للتحقق لتسجيل الدخول.

كما هو الحال مع Google وFacebook وTwitter، يمكنك تحصين موقع WordPress الخاص بك بهذه الميزة، مما يقلل بشكل كبير من خطر الوصول غير المصرح به، حتى لو تم اختراق كلمة المرور الخاصة بك.

وإليك كيفية إجراء ذلك:

- تثبيت وتفعيل "أمان تسجيل الدخول إلى Wordfence" توصيل في. بمجرد التنشيط، انتقل إلى قائمة "أمان تسجيل الدخول".

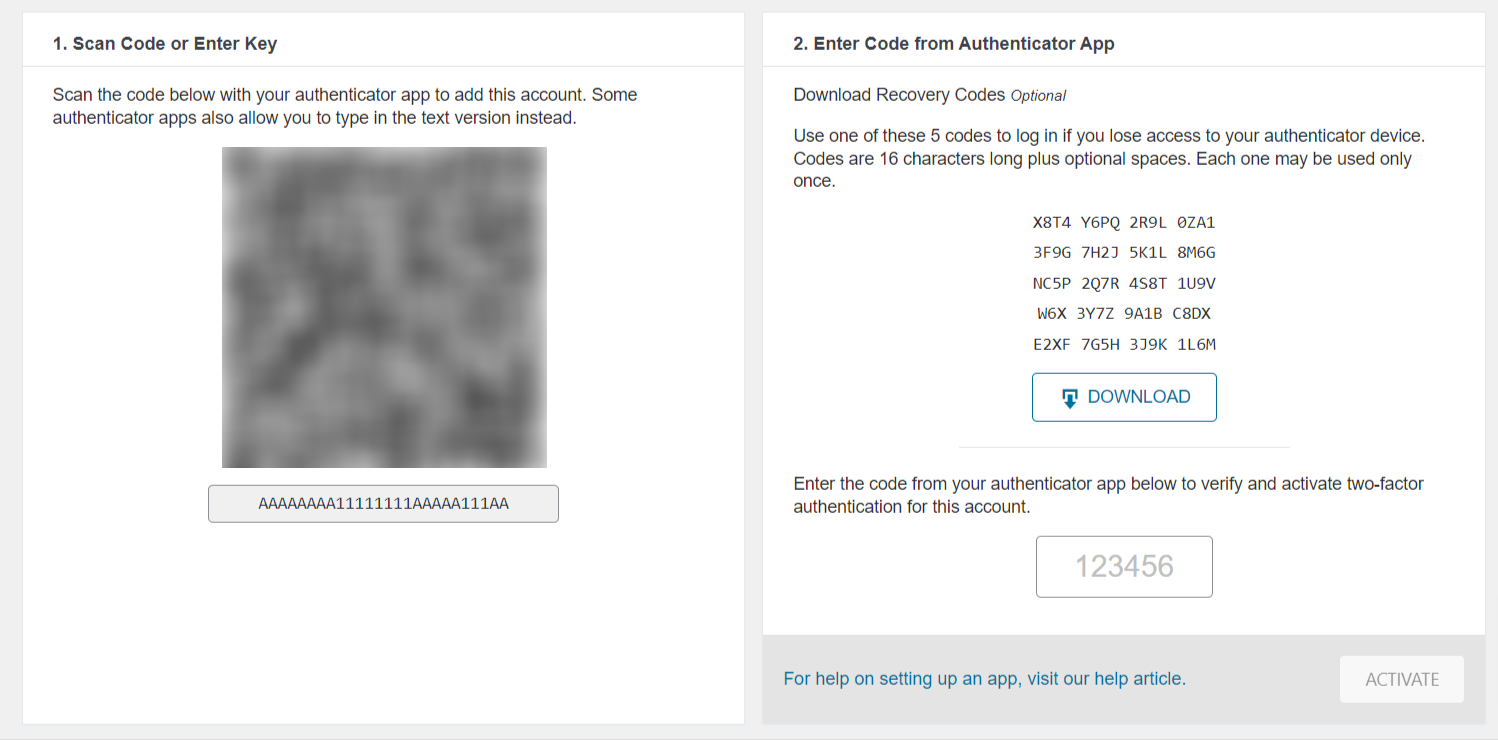

- ابحث عن رمز QR وأدخله في علامة التبويب "المصادقة الثنائية". لذا، سوف تحتاج إلى مسحه ضوئيًا لتفعيل أداة المصادقة على موقع الويب الخاص بك.

- بعد ذلك ، قم بتنزيل وتثبيت ملف تطبيق Google Authenticator على هاتفك؛ ستستخدمه لمسح رمز الاستجابة السريعة ضوئيًا للتنشيط على موقع الويب الخاص بك.

- افتح التطبيق وحدد "مسح رمز QR ضوئيًا" لمسح الرمز ضوئيًا، أو أدخل مفتاح الإعداد يدويًا.

- بعد أن يتحقق التطبيق من الرمز، فإنه يوفر رمزًا فريدًا. انسخ هذا الرمز إلى الحقل المخصص ضمن قسم رموز الاسترداد.

- انقر على الزر تفعيل زر لإكمال الإعداد.

لا تنس تنزيل رموز الاسترداد الخمسة باستخدام ملف DOWNLOAD زر. تعتبر هذه الرموز ضرورية في حالة فقدان هاتفك، مما يضمن استمرار الوصول إلى موقع الويب الخاص بك.

استخدم حلولًا قوية لمكافحة البريد العشوائي

يمكن أن يكون البريد العشوائي مزعجًا ويؤدي إلى مخاطر أمنية، ويضر بتجربة المستخدم، ويؤثر سلبًا على أداء موقعك.

لذلك، لمنع البريد العشوائي بشكل فعال على موقع الويب الخاص بك، يمكنك الاستفادة من "Akismet مكافحة البريد العشوائي"البرنامج المساعد ووردبريس.

Akismet هو مكون إضافي قوي لتصفية البريد العشوائي تم تطويره بواسطة Automattic، الشركة التي تقف وراء WordPress. عادة ما يكون مثبتًا مسبقًا مع WordPress، وتحتاج فقط إلى تنشيطه والحصول على مفتاح API.

للحصول على مفتاح API، ستحتاج إلى التسجيل في موقع Akismet ثم إدخاله في حقل API Key في صفحة المكون الإضافي في لوحة تحكم WordPress الخاصة بك.

بمجرد توصيل مفتاح واجهة برمجة التطبيقات (API Key) بنجاح، سيستخدم مكون Akismet الإضافي خوارزميات متقدمة لتحليل التعليقات وإرسال النماذج على موقع الويب الخاص بك تلقائيًا، مما يؤدي إلى تصفية البريد العشوائي بشكل فعال.

وبدلاً من ذلك، يمكنك اختيار "مكافحة البريد التطفلي النحل"، والذي يخدم غرضًا مشابهًا.

تغيير اسم المستخدم المسؤول الافتراضي

أثناء تثبيت موقع WordPress، يتم عادةً تعيين اسم المستخدم الافتراضي كـ "admin". ومع ذلك، هناك حالات يترك فيها المستخدمون اسم المستخدم هذا دون تغيير عن طريق الخطأ.

غالبًا ما يستهدف المتسللون اسم المستخدم "admin" كما هو متعارف عليه على نطاق واسع، مما يسهل مساعيهم الخبيثة. لتعزيز أمان موقعك، من المهم تغيير اسم المستخدم الإداري، مما يزيد من صعوبة تخمين المهاجمين والحصول على وصول غير مصرح به.

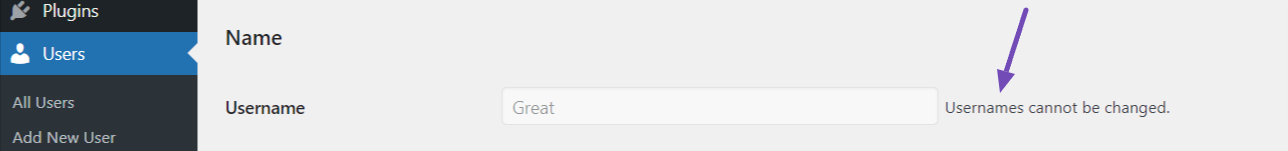

لسوء الحظ، لا يقدم WordPress خيارًا مباشرًا لتعديل أسماء المستخدمين بمجرد اكتمال التثبيت.

لذا لتجاوز ذلك، يجب عليك تثبيت وتمكين المكون الإضافي "تغيير اسم المستخدم". بعد التفعيل اذهب الى المستخدمون → جميع المستخدمين، وحدد المستخدم باسم المستخدم "admin"، ثم انقر فوق "تحرير".

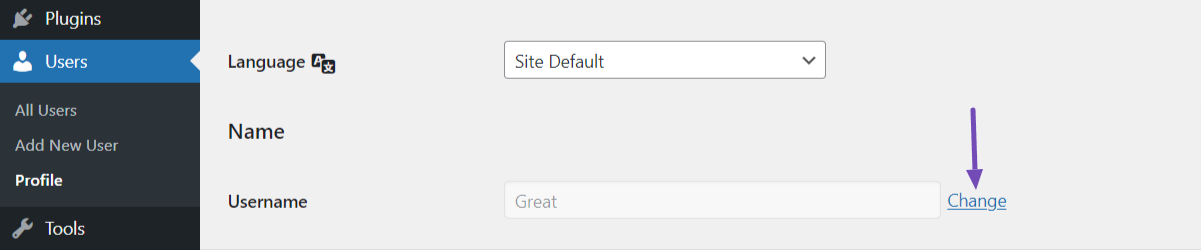

في صفحة الملف الشخصي، حدد خيار "اسم المستخدم"، وانقر فوق التغيير. بعد ذلك، حدد اسم مستخدم جديدًا لحساب المسؤول، ويفضل أن يكون اسمًا فريدًا وغير مرتبط باسم موقعك.

وأخيرًا، قم بالتمرير إلى أسفل الصفحة، ثم انقر فوق تحديث الملف الشخصي زر لحفظ التغييرات. سيقوم WordPress تلقائيًا بتحديث اسم المستخدم المسؤول.

لن يؤثر تغيير اسم المستخدم الإداري على محتوى موقع الويب الخاص بك أو إعداداته. سيكون التغيير الوحيد هو اسم المستخدم للوصول إلى لوحة تحكم المشرف.

قم بتغيير عنوان URL الافتراضي "wp-login".

يعلم الجميع أن عنوان URL الافتراضي لتسجيل الدخول لموقع ويب يعمل بنظام WordPress ينتهي عادةً بـ "wp-login".

ومع ذلك، ستحتاج إلى تغيير نمط عنوان URL هذا لجعل الأمر أكثر صعوبة بالنسبة للأشخاص للوصول إلى عنوان URL لتسجيل الدخول الخاص بك، ناهيك عن محاولة استخدام تفاصيل تسجيل الدخول الخاصة بك.

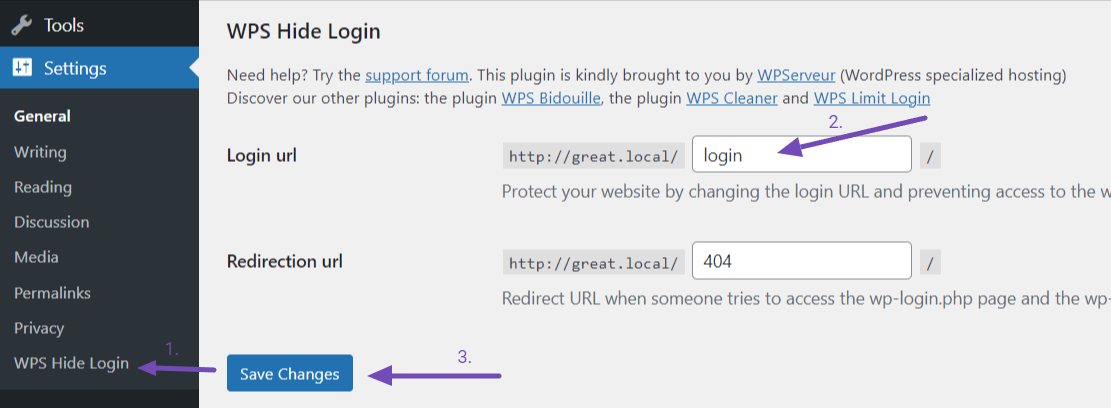

لتغيير عنوان URL الافتراضي "wp-login"، اتبع الخطوات التالية:

- تثبيت وتفعيل "WPS إخفاء تسجيل الدخول"المكون الإضافي من دليل المكونات الإضافية لـ WordPress.

- بعد التنشيط ، انتقل إلى الإعدادات → WPS إخفاء تسجيل الدخول، وسوف يأخذك إلى أسفل الإعدادات العامة لموقع WordPress الخاص بك.

- بعد ذلك، قم بإضافة عنوان URL مخصص لتسجيل الدخول يكون فريدًا ولا يمكن تخمينه بسهولة.

- بعد ذلك، احفظ التغييرات، وسيقوم البرنامج الإضافي تلقائيًا بتحديث عنوان URL لتسجيل الدخول.

بمجرد تعيين عنوان URL المخصص لتسجيل الدخول، ستحتاج إلى الوصول إلى عنوان URL الجديد لتسجيل الدخول إلى لوحة تحكم مسؤول WordPress. لن يكون من الممكن الوصول إلى عنوان URL الافتراضي "wp-login".

يوصى باختيار عنوان URL مخصص لتسجيل الدخول ليكون من السهل عليك تذكره ولكن يصعب على الآخرين تخمينه.

قم بفحص موقع الويب الخاص بك بانتظام

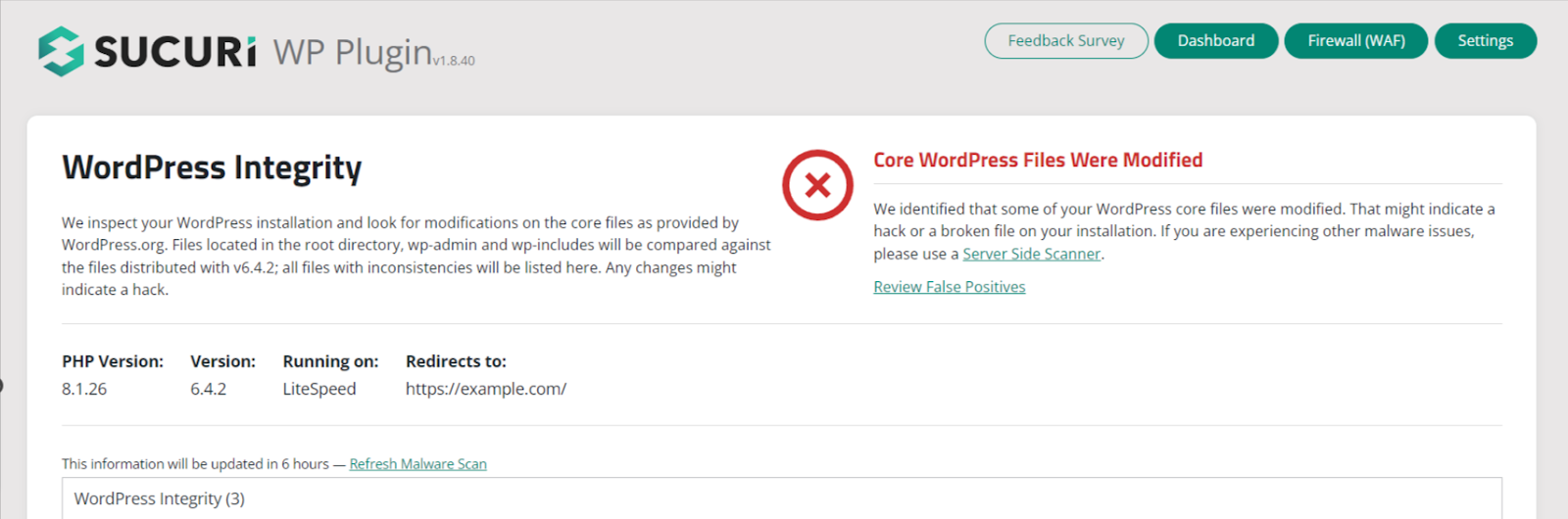

للحفاظ على أمان موقع WordPress الخاص بك، من الضروري إجراء فحص منتظم بحثًا عن التهديدات الأمنية المحتملة أو البرامج الضارة أو الأنشطة المشبوهة. يساعد هذا الإجراء الاستباقي في الحفاظ على سلامة موقع الويب الخاص بك.

قم بتثبيت وتنشيط مكون إضافي للأمان مثل Sucuri الأمن من دليل WordPress Plugin لإجراء عمليات فحص منتظمة.

بعد التنشيط ، انتقل إلى أمان سوكوري → لوحة القيادة، حيث يمكنك بدء عمليات الفحص. يقوم البرنامج الإضافي بإجراء عمليات فحص يومية بشكل افتراضي، ولكن يمكنك تخصيص التردد في الإعدادات.

بعد كل عملية فحص، قم بمراجعة النتائج التي يقدمها البرنامج الإضافي واتخذ الإجراءات اللازمة بناءً على النتائج. تضمن هذه المراقبة الروتينية الأمان المستمر لموقع WordPress الخاص بك.

قد تتضمن بعض نتائج الفحص إزالة البرامج الضارة، أو تحديث المكونات الإضافية أو السمات، أو معالجة نقاط الضعف المحددة.

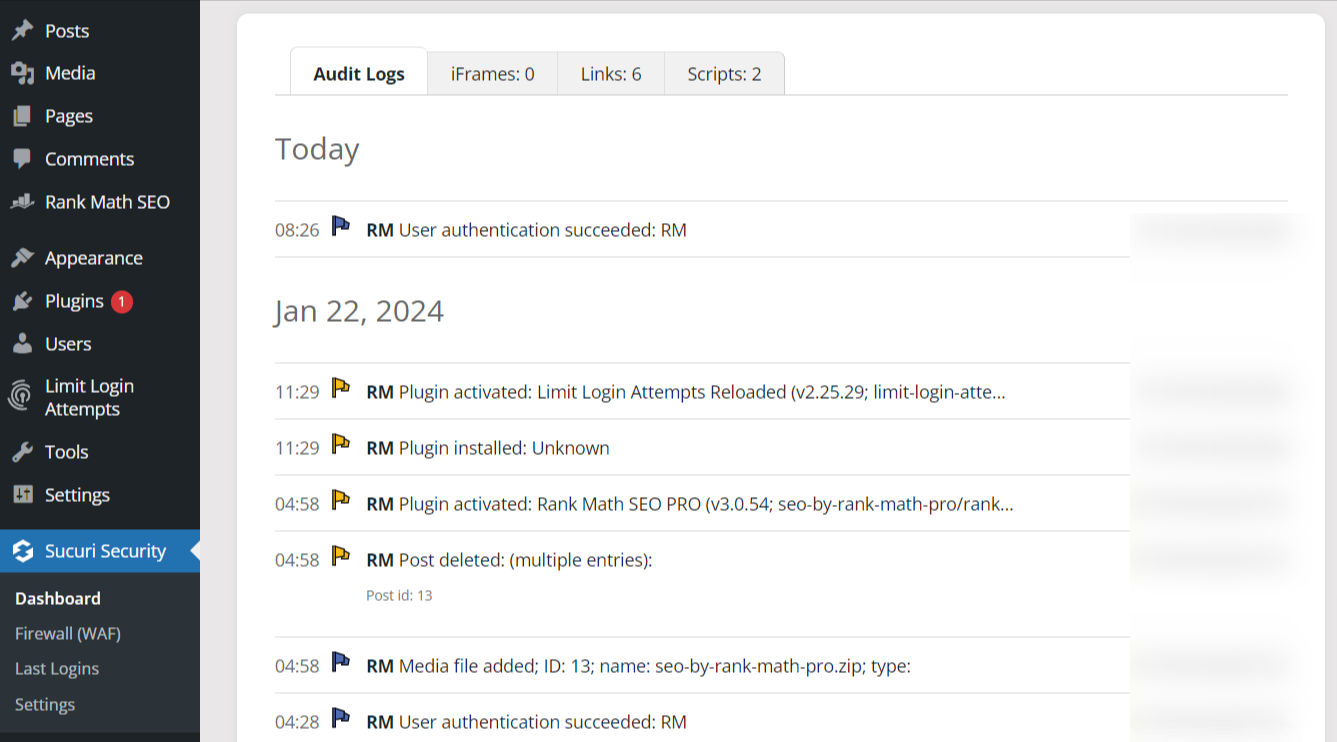

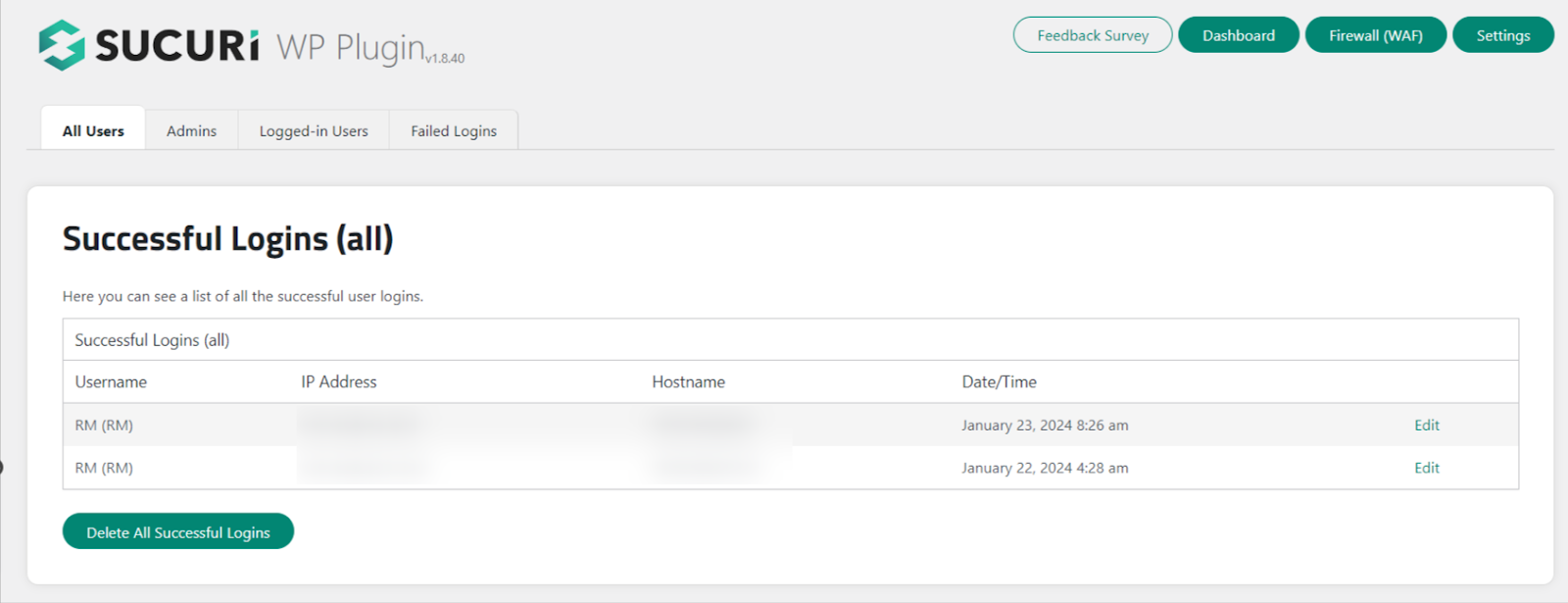

تحقق دائمًا من أنشطة الموقع والمستخدم

تعد مراقبة أنشطة الموقع والمستخدم أمرًا بالغ الأهمية لضمان أمان موقع WordPress الخاص بك.

من خلال تتبع الإجراءات المتخذة على موقعك، يمكنك اكتشاف أي أنشطة مشبوهة أو غير مصرح بها على الفور واتخاذ الإجراءات اللازمة لمعالجتها بفعالية.

لمراقبة أنشطة الموقع، يمكنك الاستفادة من سجلات التدقيق ميزة البرنامج المساعد Sucuri. قم بالوصول إلى لوحة معلومات Sucuri وقم بالتمرير لأسفل حتى تحدد موقع الملف سجلات التدقيق علامة التبويب.

ستعرض لك هذه السجلات تفاصيل مثل محاولات تسجيل الدخول وتعديلات الملفات وعمليات تثبيت المكونات الإضافية والمزيد.

يمكنك أيضًا الانتقال إلى عمليات تسجيل الدخول الأخيرة قسم لفحص وتتبع أنشطة تسجيل الدخول إلى موقع الويب الخاص بك، بما في ذلك المحاولات الناجحة وغير الناجحة.

إذا اكتشفت أي أنشطة مشبوهة، فاتخذ إجراءً سريعًا للتحقيق في المخاطر الأمنية المحتملة والتخفيف منها.

هناك خيار آخر وهو استخدام مكون إضافي مستقل يسمى "التاريخ بسيط"لمراقبة سجلات نشاط موقع الويب الخاص بك. توفر هذه الأداة رؤى قيمة حول إجراءات المستخدم وتساعد في الحفاظ على بيئة WordPress آمنة.

قم بإعداد نظام للتنبيهات الأمنية

يضمن إعداد نظام للتنبيهات الأمنية تلقي إشعارات في الوقت المناسب حول مشكلات الأمان المحتملة أو التغييرات على موقع WordPress الإلكتروني الخاص بك.

من خلال تلقي التنبيهات على الفور، يمكنك معالجة أي تهديدات أو نقاط ضعف على الفور.

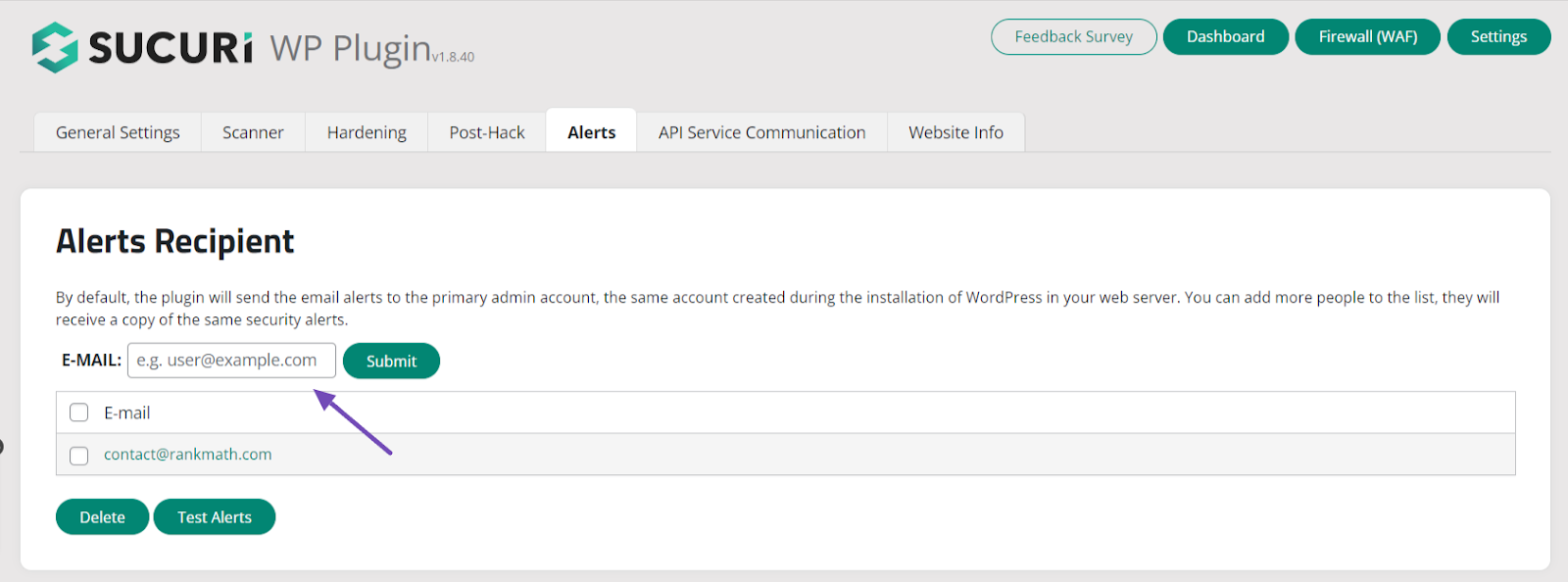

يمكنك استخدام التنبيهات ميزة في البرنامج المساعد Sucuri لتلقي تنبيهات نشاط موقع الويب الخاص بك. انتقل إلى الإعدادات القسم وحدد التنبيهات علامة التبويب.

في مجلة التنبيهات علامة التبويب، أضف البريد الإلكتروني لتلقي التنبيهات، واضبط التكرار، وحدد نوع التنبيه الأمني.

تأكد من أن تفاصيل الاتصال المقدمة لإشعارات التنبيهات دقيقة وحديثة. توجد هذه الميزة أيضًا بشكل شائع في مكونات الأمان الإضافية الأخرى.

2.3 إجراءات أمنية متقدمة

دعنا الآن نستكشف بعض إجراءات الأمان المتقدمة التي يمكنك اتخاذها لتعزيز أمان موقع WordPress الخاص بك.

قم بإعداد الحظر الجغرافي لحظر عناوين IP

يتيح لك تطبيق حظر الموقع الجغرافي على موقع WordPress الخاص بك تقييد الوصول من بلدان أو مناطق معينة عن طريق حظر عناوين IP المرتبطة بتلك المواقع.

يمكن أن يساعد هذا في تعزيز أمان موقعك عن طريق منع الوصول من الجهات الفاعلة الضارة المحتملة أو المناطق عالية الخطورة.

يمكنك حظر عناوين IP من خلال لوحة تحكم WordPress، وcPanel، ومكوّن WordPress الإضافي، و.htaccess، وملف config.php.

يمكن أن يؤدي حظر الموقع الجغرافي إلى حظر الوصول من مناطق معينة بشكل فعال، ولكنه قد لا يكون مضمونًا.

قد يتم تعيين بعض عناوين IP ديناميكيًا أو انتحالها بسهولة، لذلك نوصي باستخدام حظر الموقع الجغرافي مع إجراءات أمنية أخرى.

تمكين حماية جدار حماية تطبيقات الويب

يعمل جدار حماية تطبيقات الويب (WAF) بمثابة حاجز وقائي بين موقعك والتهديدات المحتملة عن طريق تصفية حركة المرور الضارة وحظر أنماط الهجوم المعروفة.

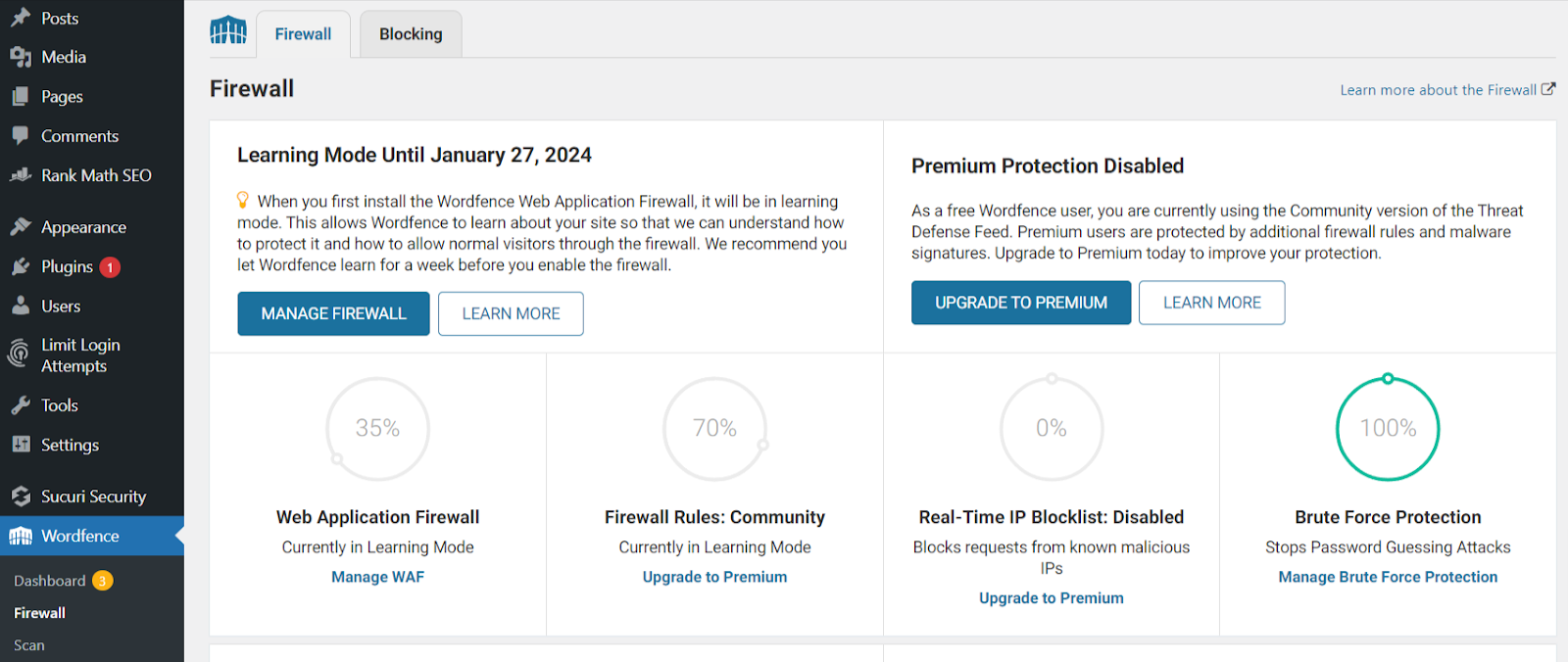

يمكنك تمكين خيار حماية WAF مجانًا باستخدام البرنامج المساعد Wordfence Security. لذلك سوف تحتاج إلى تثبيت وتفعيل البرنامج المساعد على موقع الويب الخاص بك ووردبريس.

بعد التنشيط ، انتقل إلى وردفينس → جدار الحماية وقم بتمكين جدار الحماية Wordfence. ثم قم بإدارة إعدادات جدار الحماية وفقًا لتفضيلاتك، مثل تمكين قواعد WAF وخيارات جدار الحماية المتقدمة.

بعد ذلك، احفظ الإعدادات، وسيبدأ مكون Wordfence الإضافي في توفير حماية WAF لموقعك على الويب.

من خلال تمكين Wordfence WAF، ستتم حماية موقع الويب الخاص بك ضد التهديدات الأمنية الشائعة، مثل حقن SQL وهجمات البرمجة النصية عبر المواقع (XSS) ومحاولات تسجيل الدخول الغاشمة.

يقوم WAF بمراقبة وتصفية حركة المرور الواردة بشكل مستمر لمنع الطلبات الضارة قبل أن تصل إلى موقع الويب الخاص بك.

تعطيل Trackbacks و Pingbacks

تعد عمليات التتبع وردود الاتصال من الأساليب التي يستخدمها WordPress لإخطار المواقع الأخرى عندما يرتبط موقعك بمحتواها. ومع ذلك، يمكن أن يستغلها مرسلي البريد العشوائي لأغراض ضارة.

لتعطيل عمليات التعقب وردود الاتصال، اتبع الخطوات التالية:

- قم بتسجيل الدخول إلى لوحة تحكم إدارة WordPress الخاصة بك.

- انتقل إلى قسم "الإعدادات" وانقر على "مناقشة".

- في قسم "إعدادات النشر الافتراضية"، قم بإلغاء تحديد المربع بجوار "السماح بإشعارات الروابط من المدونات الأخرى (pingbacks وtrackbacks) في المنشورات الجديدة".

- قم بالتمرير لأسفل وانقر فوق حفظ التغييرات .

يؤدي تعطيل عمليات التتبع وردود الاتصال إلى منع موقع WordPress الخاص بك من إرسال هذه الإشعارات أو تلقيها.

ويساعد ذلك في تقليل التحميل غير الضروري على الخادم والمخاطر الأمنية المحتملة المرتبطة بالبريد العشوائي أو طلبات التتبع/رد الاتصال الضارة.

قم بإعداد أذونات الملف الدقيقة

تحدد أذونات الملف مستوى الوصول والتحكم لدى المستخدمين أو العمليات المختلفة في ملفات وأدلة موقعك.

عندما يتم تكوين أذونات الملف بشكل صحيح، يمكنك تقييد الوصول غير المصرح به ومنع الخروقات الأمنية المحتملة.

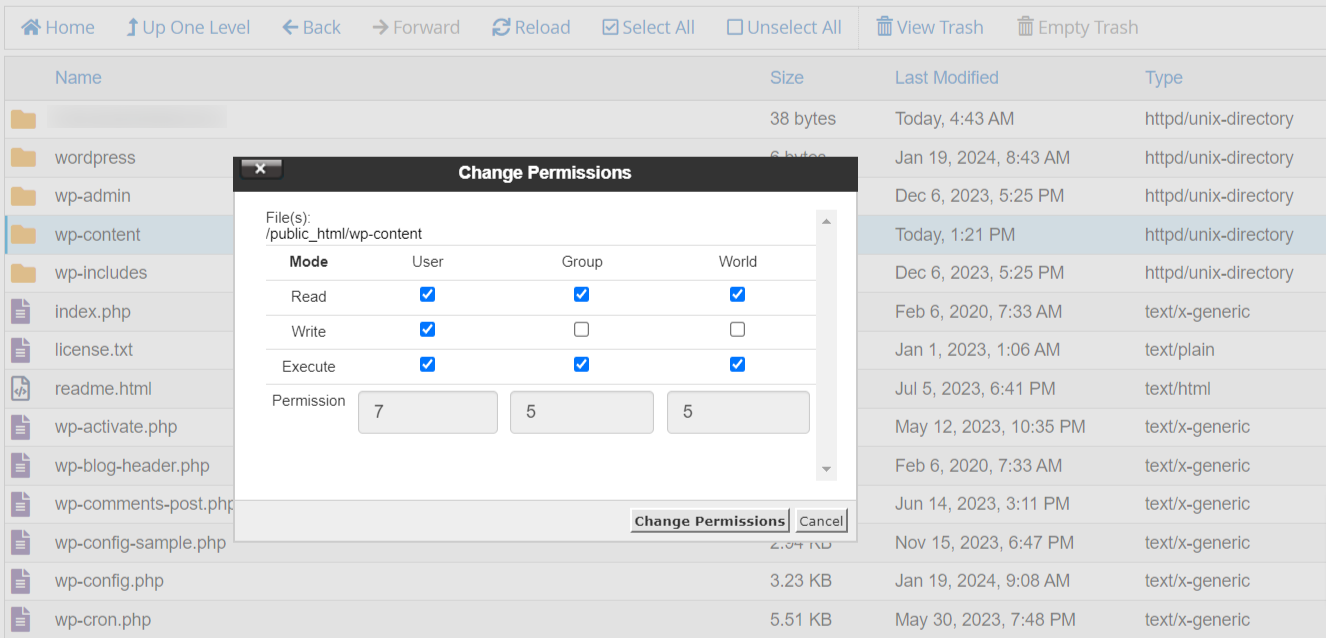

لإعداد أذونات ملفات دقيقة لموقع WordPress الخاص بك، اتبع هذه الإرشادات العامة:

- استخدم عميل FTP أو لوحة تحكم الاستضافة للوصول إلى ملفات موقعك.

- حدد المجلدات والملفات الرئيسية التي تحتاج إلى تعديل الأذونات، مثل دليل wp-content، وملف wp-config.php، وملف htaccess.

- اضبط أذونات "الدليل" على 755، مما يسمح للمالك بقراءة الملفات وكتابتها وتنفيذها بينما يقيد الآخرين بالقراءة والتنفيذ فقط.

- اضبط أذونات "الملف" على 644، مما يسمح للمالك بقراءة الملفات وكتابتها مع تقييد الآخرين للقراءة فقط.

- بالنسبة للملفات الأكثر حساسية، مثل ملف wp-config.php، قم بتعيين الأذونات على 600، والتي تمنح المالك حق الوصول للقراءة والكتابة فقط.

هذا مجرد إعداد عام، لذا اتصل بدعم موفر الاستضافة للحصول على إرشادات محددة، حيث قد تختلف أذونات الملفات الموصى بها باختلاف بيئات الاستضافة.

تعطيل الإعلام عن الخطأ

يعد تعطيل الإبلاغ عن الأخطاء ممارسة أمنية مهمة تساعد في حماية موقع WordPress الخاص بك عن طريق منع التعرض المحتمل للمعلومات الحساسة للمهاجمين.

يمكن لسجلات الأخطاء أن تكشف عن غير قصد تفاصيل حول تكوين موقعك أو التعليمات البرمجية الأساسية، والتي يمكن أن يستغلها الأفراد الضارون.

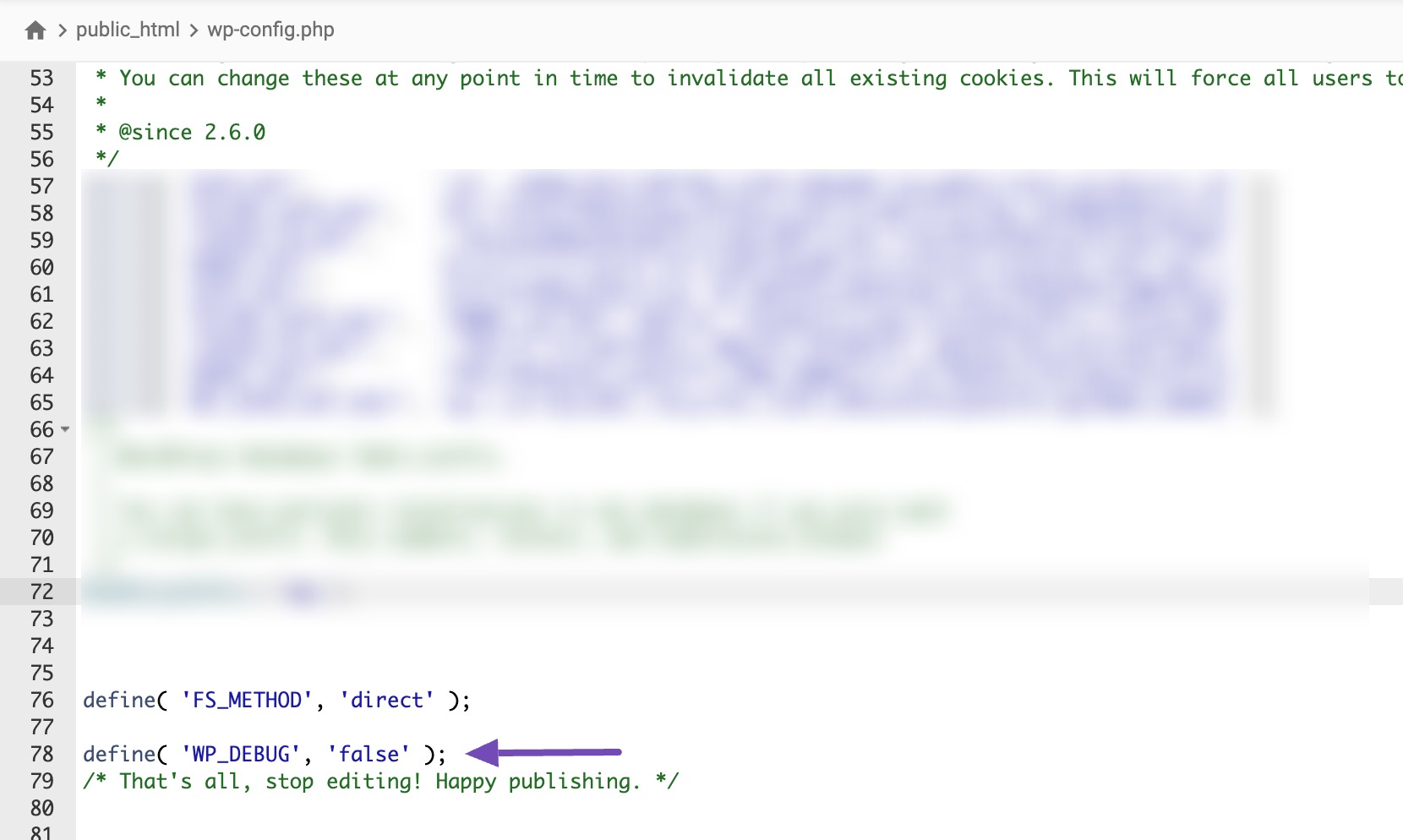

لتعطيل الإبلاغ عن الأخطاء، اتبع الخطوات التالية:

- قم بالوصول إلى الدليل الجذر لموقع الويب الخاص بك عبر عميل FTP أو cPanel.

- في الدليل الجذر أو public_html، ابحث عن ملف wp-config.php.

- قم بتنزيل نسخة احتياطية من ملف wp-config.php للأمان.

- انقر بزر الماوس الأيمن على ملف wp-config.php واختر "تحرير" لفتحه.

- حدد موقع السطر الذي يقول

define('WP_DEBUG', true); - استبدل "صحيح" بـ "خطأ" مما يجعله

define('WP_DEBUG,' false);كما هو مبين أدناه.

- تأكد من حفظ التغييرات بعد تعديل ملف wp-config.php.

يؤدي تعطيل الإبلاغ عن سجل الأخطاء إلى منع عرض رسائل الخطأ أو التحذيرات المحتملة للمستخدمين، بما في ذلك المعلومات الحساسة التي قد تكون مفيدة للمهاجمين.

ومع ذلك، فإن تعطيل الإبلاغ عن الأخطاء لا يعني أنه يجب عليك تجاهل الأخطاء تمامًا. لا يزال يتعين عليك مراقبة موقعك بحثًا عن أية مشكلات ومعالجتها على الفور.

قم بتأمين ملف wp-config.php الخاص بك

يعد ملف wp-config.php مكونًا مهمًا لتثبيت WordPress الخاص بك لأنه يحتوي على معلومات حساسة، مثل بيانات اعتماد قاعدة البيانات ومفاتيح الأمان.

يعد اتخاذ الخطوات اللازمة لتأمين هذا الملف أمرًا ضروريًا لحماية موقع WordPress الخاص بك من الخروقات الأمنية المحتملة.

فيما يلي بعض الإجراءات الموصى بها لتأمين ملف wp-config.php الخاص بك:

- فكر في نقل ملف wp-config.php إلى دليل خارج المجلد الجذر للويب. وهذا يمنع الوصول المباشر إلى الملف من الإنترنت، مما يجعل من الصعب على المهاجمين استغلال أي ثغرات أمنية.

- تأكد من تكوين أذونات الملف لـ wp-config.php بشكل صحيح باستخدام الأذونات الموصى بها التي تمت مناقشتها سابقًا.

- عند إعداد موقع WordPress الخاص بك، استخدم بيانات اعتماد قاعدة بيانات قوية وفريدة ومعقدة. يتضمن ذلك استخدام اسم مستخدم وكلمة مرور قويين لقاعدة البيانات.

- أضف المزيد من الحماية إلى ملف wp-config.php عن طريق إضافة القواعد التالية إلى ملف .htaccess الخاص بموقعك.

<files wp-config.php>

order allow,deny

deny from all

</files>يمكن لهذه القواعد رفض الوصول إلى الملف لكافة عناوين IP.

تعطيل تنفيذ ملف PHP في دلائل معينة في WordPress

يمكنك أيضًا تعزيز أمان موقع WordPress الخاص بك عن طريق تعطيل تنفيذ ملف PHP في أدلة محددة. يساعد هذا في منع تنفيذ ملفات PHP الموجودة في هذه الأدلة أو تشغيلها على موقع الويب الخاص بك.

لتعطيل تنفيذ ملف PHP، قم بتعديل ملف .htaccess في الأدلة المستهدفة، غالبًا حيث يوجد المحتوى الذي أنشأه المستخدم، مثل wp-content/uploads الدليل.

يمكنك القيام بذلك عن طريق فتح ملف .htaccess في محرر النصوص وإضافة الأسطر التالية:

<Files *.php>

deny from all

</Files>بعد ذلك، احفظ هذا الملف باسم .htaccess وقم بتحميله عليه /wp-content/uploads/ المجلدات الموجودة على موقع الويب الخاص بك باستخدام عميل FTP أو مدير الملفات.

ترشد هذه السطور الخادم إلى رفض الوصول إلى أي ملف بامتداد .php داخل الدليل المحدد.

وبدلاً من ذلك، يمكنك القيام بذلك بنقرة واحدة باستخدام ميزة التصلب في ملحق Sucuri المذكور أعلاه.

2.4 إجراءات أمنية إضافية

دعونا نناقش الإجراءات الأمنية الإضافية التي يمكنك اتخاذها لتأمين موقع WordPress بشكل أكبر.

تسجيل الخروج تلقائيًا للمستخدمين الخاملين في WordPress

عندما يظل المستخدمون مسجلين الدخول ولكنهم غير نشطين لفترة معينة، فإن ذلك يشكل خطر الوصول غير المصرح به أو التلاعب بالحساب.

لذلك، ستحتاج إلى تسجيل خروج المستخدمين الخاملين للتخفيف من هذه الثغرة الأمنية.

للقيام بذلك، سوف تحتاج إلى تثبيت وتفعيل تسجيل خروج غير نشط توصيل في. بعد التفعيل اذهب الى الإعدادات → تسجيل الخروج غير النشط لتكوين إعدادات البرنامج المساعد.

من خلال تسجيل خروج المستخدمين الخاملين تلقائيًا، فإنك تقلل من خطر اختراق جلساتهم أو إجراء تغييرات غير مصرح بها على حساباتهم.

وهذا مهم بشكل خاص لمواقع الويب التي تتعامل مع معلومات حساسة أو لديها حسابات مستخدمين تتمتع بامتيازات إدارية.

إخفاء نسخة ووردبريس

إن عرض إصدار WordPress علنًا يمكن أن يسهل على المهاجمين استهداف الثغرات الأمنية المرتبطة بإصدار WordPress المحدد.

لإخفاء إصدار WordPress، قم بتعديل ملف jobs.php الخاص بموضوعك أو استخدم مكونًا إضافيًا للأمان.

هناك عدة طرق مختلفة متاحة، لكننا نوصي بالرجوع إلى دليلنا الخاص بذلك كيفية إخفاء نسخة ووردبريس للحصول على تعليمات مفصلة.

إخفاء اسم سمة موقع WordPress الخاص بك

عندما يتمكن المهاجمون من التعرف بسهولة على سمة WordPress التي تستخدمها على موقع الويب الخاص بك، يصبح من الأسهل عليهم استغلال أي ثغرات أمنية معروفة مرتبطة بهذا السمة.

من خلال إخفاء اسم المظهر، فإنك تزيد من صعوبة قيام المهاجمين بجمع معلومات حول إعداد موقعك وربما استغلال أي نقاط ضعف. يضيف هذا طبقة إضافية من الأمان إلى موقع WordPress الخاص بك.

لإخفاء اسم موضوع موقعك، اتبع دليلنا خطوة بخطوة كيفية إخفاء اسم موضوع ووردبريس.

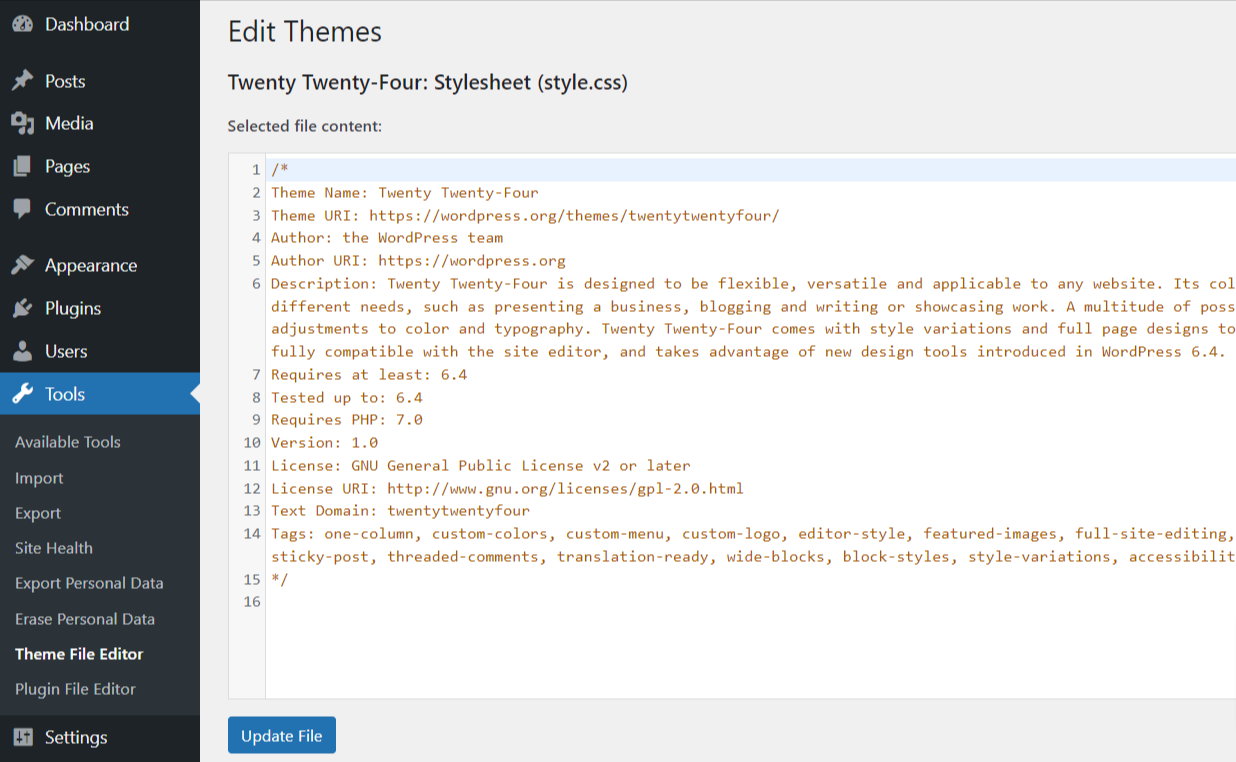

قم بتعطيل تحرير الملفات في لوحة تحكم WordPress

يحتوي WordPress على محرر أكواد مدمج يسمح لك بتحرير ملفات السمة والمكونات الإضافية من منطقة إدارة WordPress الخاصة بك.

إذا حصل أحد المتسللين على وصول غير مصرح به إلى لوحة تحكم WordPress الخاصة بك، فقد يحاول تعديل ملفات معينة عن طريق إدخال تعليمات برمجية ضارة.

لذا، ننصح بتعطيل الميزة لأنها قد تشكل تهديدًا أمنيًا. للقيام بذلك، سوف تحتاج إلى إضافة الكود التالي إلى موقعك wp-config.php ملف.

// Disallow file edit

define( 'DISALLOW_FILE_EDIT', true );بمجرد تنفيذ هذا التغيير، لن يتمكن المستخدمون الذين لديهم حق وصول المسؤول من الوصول إلى محرر القالب والمكونات الإضافية في لوحة إدارة WordPress الخاصة بك.

ولكن حتى بعد تعطيل تحرير هذا الملف، لا يزال بإمكانك إجراء تغييرات على ملفات القالب والمكونات الإضافية الخاصة بك عن طريق الوصول إليها من خلال FTP أو File Manager.

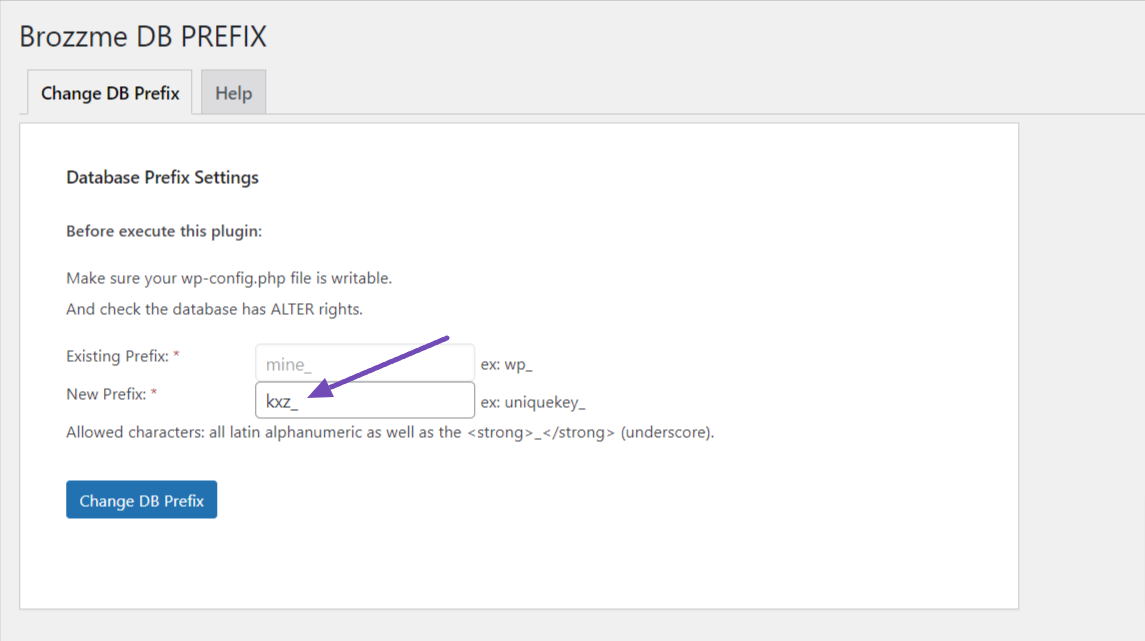

تغيير بادئة جدول قاعدة البيانات الافتراضية الخاصة بك

افتراضيًا، يستخدم WordPress البادئة "wp_" لجداول قاعدة البيانات الخاصة به، مما يسهل على المهاجمين التعرف على موقعك واستهدافه.

لتعزيز الأمان، فكر في تغيير بادئة الجدول، مما يزيد من صعوبة عمليات الاستغلال المحتملة.

يتضمن ضبط البادئة تعديل ملف wp-config.php وphpMyAdmin. تحمل هذه العملية اليدوية خطر تعطل موقع الويب الخاص بك إذا لم تتم تهيئته بشكل صحيح.

وبالتالي، نوصي باستخدام طريقة البرنامج المساعد.

لذلك، قم بتثبيت وتفعيل بادئة Brozzme DB والأدوات الإضافية توصيل في. بعد التفعيل اذهب الى الأدوات → بادئة قاعدة البيانات.

قم بتغيير بادئة جدول قاعدة البيانات داخل البرنامج المساعد إلى مجموعة فريدة من الحروف والأرقام والشرطة السفلية وأقل قابلية للتنبؤ بها. تجنب الأحرف الخاصة أو المسافات.

قبل إجراء التغييرات، عمل نسخة احتياطية من قاعدة بيانات موقع الويب الخاص بك. تأكد من أن wp-config.php قابل للكتابة على الخادم الخاص بك، وتحقق من تمكين حقوق MySQL ALTER لتجنب المشكلات المحتملة.

يضمن هذا النهج الحذر انتقالًا أكثر سلاسة مع الحد الأدنى من المخاطر على وظائف موقعك.

بعد إجراء التعديلات اللازمة، احفظ التغييرات بالنقر فوق تغيير بادئة قاعدة البيانات .

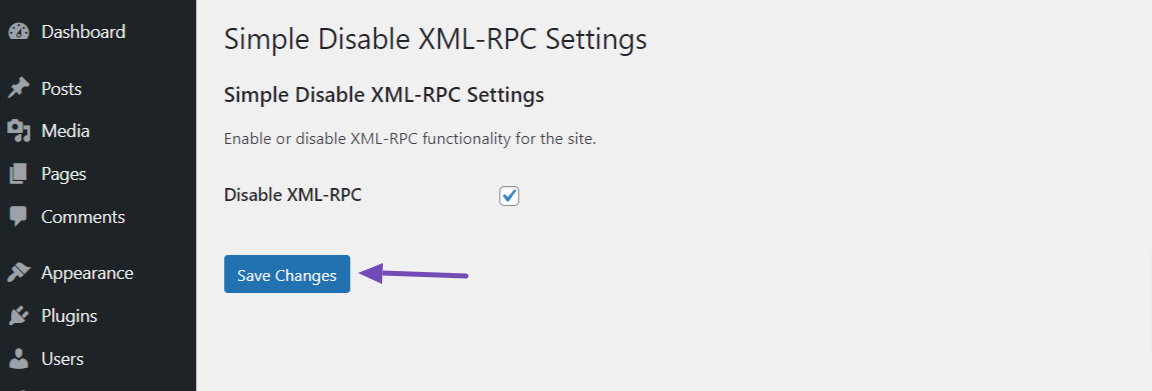

تعطيل XML-RPC في ووردبريس

XML-RPC هي إحدى ميزات WordPress التي تسهل الاتصال بين موقعك وتطبيقات الويب أو الهاتف المحمول. تم تمكينه تلقائيًا بدءًا من WordPress 3.5.

ومع ذلك، يمكن أيضًا أن تكون بمثابة أداة محتملة لتضخيم هجمات القوة الغاشمة أو هجمات DDoS على موقع الويب الخاص بك.

مع تمكين XML-RPC، يمكن للمتسلل استخدام وظيفة واحدة لإجراء محاولات تسجيل دخول متعددة باستخدام آلاف كلمات المرور، بخلاف ذلك، حيث ستكون هناك حاجة إلى محاولات منفصلة لكل كلمة مرور. وهذا يشكل خطرا أمنيا كبيرا.

لتجنب هذا الخطر، يُنصح بتعطيل XML-RPC إذا كنت لا تستخدمه بشكل نشط عن طريق إضافة تعليمات برمجية إلى ملف .htaccess الخاص بموقعك.

قم بالوصول إلى ملفات موقع الويب الخاص بك باستخدام عميل FTP أو لوحة تحكم الاستضافة، وحدد موقع ملف .htaccess في الدليل الجذر، وأضف الكود التالي:

# Disable XML-RPC

<Files xmlrpc.php>

Order Deny,Allow

Deny from all

</Files>ولكن إذا كنت تفضل عدم استخدام هذه الطريقة، فيمكنك استخدام مكون إضافي للأمان في WordPress مثل بسيط تعطيل XML-RPC.

قم بتثبيت وتفعيل البرنامج المساعد، انتقل إلى بسيط تعطيل XML-RPC بعد التفعيل تأكد من تعطيل XML-RPC الخيار، وحفظ التغييرات الخاصة بك.

إذا كنت تستخدم جدار حماية تطبيق الويب المذكور سابقًا، فيمكن لجدار الحماية الاهتمام بهذا الأمر.

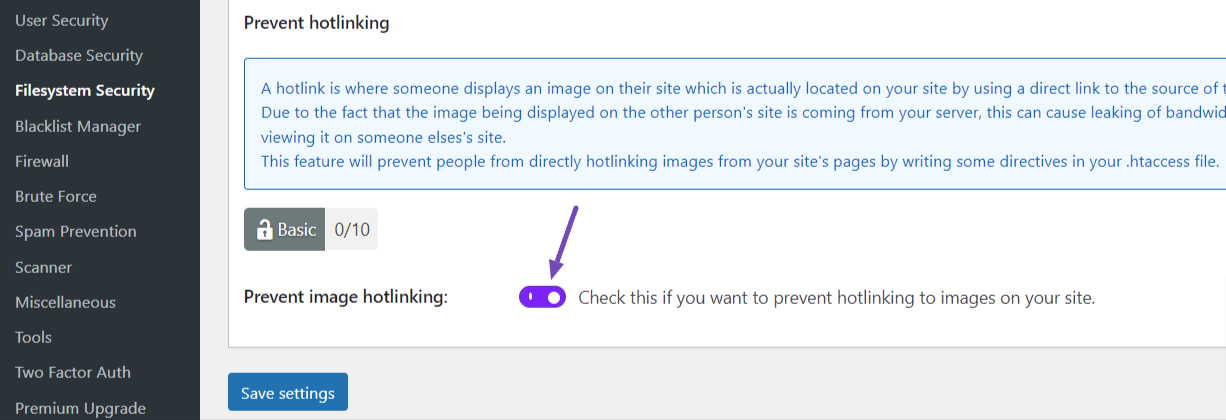

تعطيل الارتباط الساخن

يعد تعطيل الارتباط السريع إجراءً أمنيًا يساعد على حماية النطاق الترددي لموقع الويب الخاص بك ومنع الآخرين من الارتباط مباشرة بصور موقعك وملفات الوسائط الأخرى.

يشير الارتباط السريع إلى استخدام عناوين URL للصور أو الوسائط المستضافة على موقع الويب الخاص بك على مواقع الويب الأخرى، وذلك باستخدام موارد الخادم الخاص بك دون إذنك.

لتعطيل الارتباط السريع بسهولة، قم بتثبيت وتنشيط أمان الكل في واحد (AIOS) البرنامج المساعد وورد.

بمجرد التفعيل ، انتقل إلى أمان الفسفور الأبيض → أمن نظام الملفات، واختر ملف حماية الملفات فاتورة غير مدفوعة. قم بالتمرير لأسفل وقم بتشغيل منع الارتباط السريع للصورة قسم, كما هو مبين أدناه.

تذكر أن تحفظ إعداداتك.

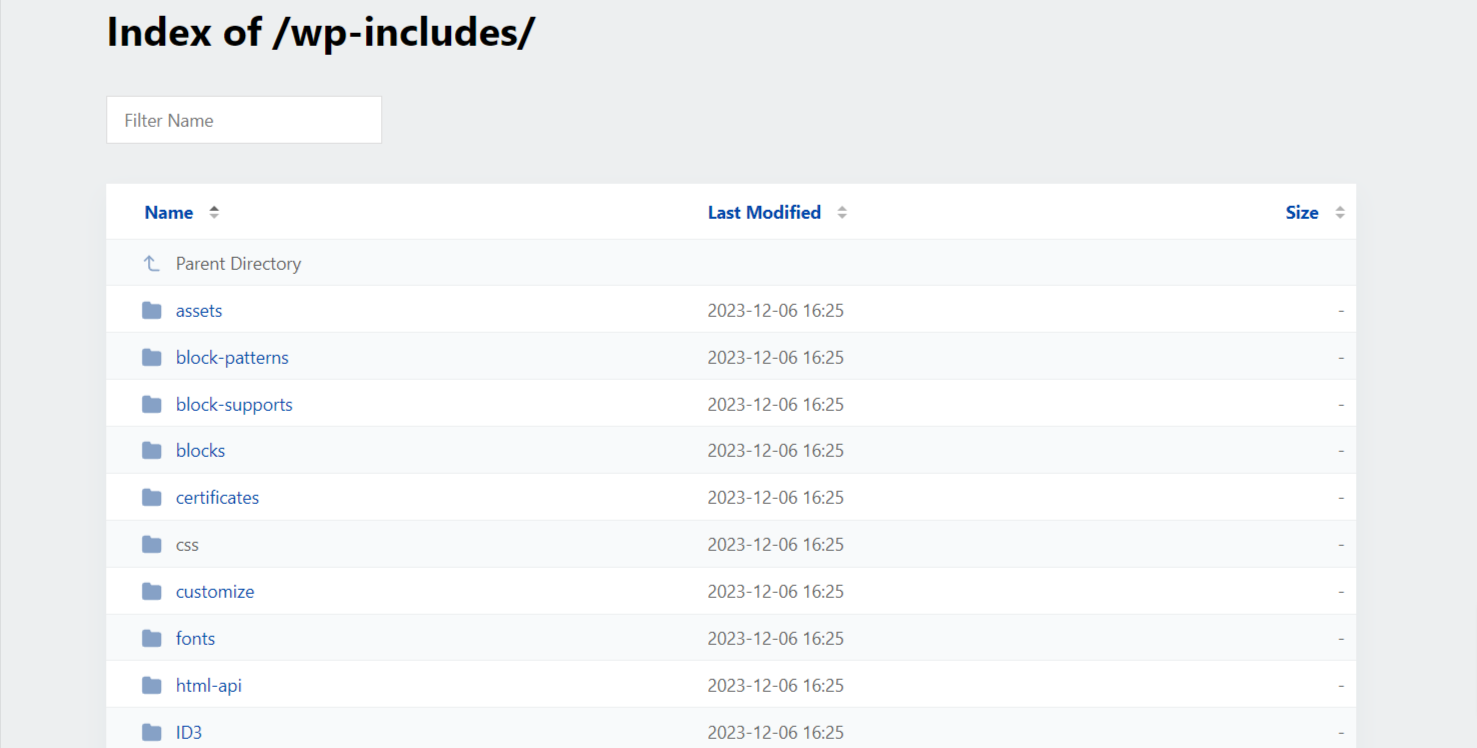

تعطيل فهرسة الدليل وتصفحه

يعد تعطيل فهرسة الدليل وتصفحه إجراءً أمنيًا مهمًا يمنع الوصول غير المصرح به إلى محتويات أدلة موقع الويب الخاص بك.

بشكل افتراضي، تسمح بعض خوادم الويب بفهرسة الدليل، مما يعني أنه في حالة عدم وجود ملف فهرس (مثل Index.html أو Index.php) في الدليل، فسيعرض الخادم قائمة بالملفات والمجلدات في هذا الدليل.

يمكن أن يؤدي ذلك إلى كشف معلومات حساسة وتسهيل على المهاجمين تحديد نقاط الضعف.

لمنع الوصول غير المصرح به إلى ملفاتك، ونسخ الصور، والكشف عن بنية الدليل الخاص بك، يوصى بشدة بتعطيل فهرسة الدليل وتصفحه.

قم بالوصول إلى ملفات موقع الويب الخاص بك من خلال عميل FTP أو لوحة تحكم الاستضافة. في الدليل الجذر لتثبيت WordPress الخاص بك، حدد موقع ملف .htaccess.

افتح ملف .htaccess في محرر النصوص وألحق الكود التالي في النهاية:

# Disable Directory Indexing and Browsing

Options -Indexesاحفظ التغييرات على ملف .htaccess وقم بتحميله مرة أخرى إلى الخادم الخاص بك، مع استبدال الملف الموجود إذا لزم الأمر.

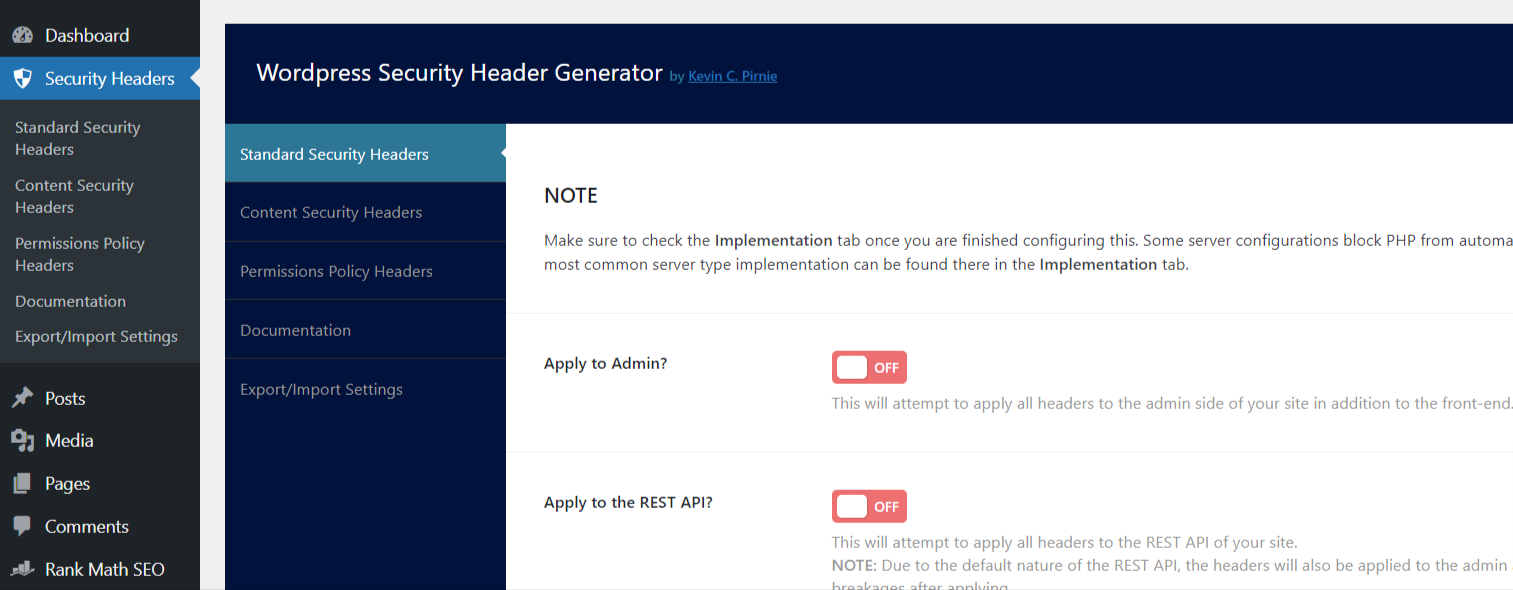

استخدم رؤوس الأمان

تقوم رؤوس الأمان بتوجيه المتصفح للتعامل مع جوانب معينة من موقع الويب الخاص بك، مما يوفر حماية إضافية ضد الثغرات الأمنية الشائعة.

فيما يلي بعض رؤوس الأمان الشائعة وفوائدها:

- يحظر رأس X-XSS-Protection عمليات حقن البرامج النصية الضارة لمنع هجمات البرمجة النصية عبر المواقع (XSS).

- يمنع رأس X-Content-Type-Options الثغرات الأمنية الناتجة عن استنشاق نوع MIME.

- يضمن رأس Strict-Transport-Security (HSTS) اتصالات آمنة من خلال فرض HTTPS.

- يسمح رأس سياسة أمان المحتوى (CSP) بتعيين سياسات الأمان للحماية من الهجمات المختلفة.

لذلك، لتنفيذ رؤوس الأمان هذه على موقع WordPress الخاص بك، ستحتاج إلى تثبيت وتنشيط ملف مولد رأس الأمان البرنامج المساعد.

بعد التثبيت انتقل إلى رؤوس الأمان قسم. هناك يمكنك تخصيص الوقت وتهيئة البرنامج المساعد حسب تفضيلاتك.

عند تنفيذ رؤوس الأمان، من الضروري اختبار موقع الويب الخاص بك بدقة للتأكد من أنها لا تتعارض مع أي وظائف موجودة، لأنها تميل إلى تعطيل مواقع الويب.

يمكنك أيضًا استخدام أدوات عبر الإنترنت مثل Securityheaders.com للتحقق من الفعالية والتنفيذ الصحيح لرؤوس الأمان الخاصة بك.

إذا كنت تستخدم مكونات إضافية للأمان مثل "All-In-One Security (AIOS)" أو "Wordfence"، فيمكنك تكوين رؤوس أمان موقعك بسهولة باستخدام خياراتها، مما يلغي الحاجة إلى المكون الإضافي الأقدم.

3 وفي الختام

يعد تأمين موقع WordPress الخاص بك أمرًا بالغ الأهمية لحمايته من التهديدات ونقاط الضعف المحتملة.

وبالتالي، فإن تثبيت مكون إضافي قوي للأمان مثل "All-In-One Security (AIOS)" يمكن أن يكون مفيدًا لأنه يقدم مجموعة واسعة من الميزات التي تشمل غالبية الإجراءات الأمنية التي تمت مناقشتها في هذا المنشور.

ومع ذلك، فإن مجرد تثبيت مكون إضافي للأمان لا يكفي. يجب أن تأخذ الوقت الكافي لمراجعة جميع الخيارات المتاحة وتخصيص إعدادات البرنامج المساعد لتناسب احتياجاتك.

ولكن، إذا كانت لديك متطلبات أمان فريدة لا يغطيها البرنامج الإضافي، ففكر في تثبيت مكونات إضافية إضافية أو استخدام رموز مخصصة لتلبية تلك الاحتياجات.

من الممارسات الجيدة دائمًا إجراء نسخ احتياطي لموقع الويب الخاص بك قبل إجراء تغييرات على التعليمات البرمجية أو تنشيط المكونات الإضافية الجديدة للتخفيف من المخاطر.

بالإضافة إلى ذلك، فإن تحديث مكونات WordPress الإضافية بانتظام، ومراجعة الإشعارات أو النتائج، والبقاء على اطلاع بأحدث الأخبار الأمنية وأفضل الممارسات يمكن أن يقلل بشكل كبير من مخاطر الاختراق الأمني.

هل ساعدك هذا المنشور في تأمين موقع WordPress الخاص بك؟ إذا كان الأمر كذلك، فلا تتردد في مشاركة أفكارك من خلال التغريد @rankmathseo.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://rankmath.com/blog/secure-wordpress-site/