قد يواجه العملاء اليوم صعوبة في تنفيذ ضوابط الوصول المناسبة والتدقيق على مستوى المستخدم عند مشاركة تطبيقات متعددة في سير عمل الوصول إلى البيانات. ويتمثل التحدي الرئيسي في تنفيذ ضوابط الوصول المناسبة ذات الامتيازات الأقل استنادًا إلى هوية المستخدم عندما يصل أحد التطبيقات إلى البيانات نيابة عن المستخدم في تطبيق آخر. فهو يفرض عليك إما منح جميع المستخدمين وصولاً واسع النطاق من خلال التطبيق دون أي تدقيق، أو محاولة تنفيذ حلول معقدة مخصصة لتعيين الأدوار للمستخدمين.

باستخدام مركز هوية AWS IAM، يمكنك الآن نشر هوية المستخدم إلى ملف مجموعة من خدمات AWS وتقليل الحاجة إلى إنشاء وصيانة أنظمة مخصصة معقدة لبيع الأدوار بين التطبيقات. يوفر IAM Identity Center أيضًا عرضًا موحدًا للمستخدمين والمجموعات في مكان واحد يمكن للتطبيقات المترابطة استخدامه للتخويل والتدقيق.

يتيح IAM Identity Center الإدارة المركزية لوصول المستخدم إلى حسابات وتطبيقات AWS باستخدام موفري الهوية (IDPs) مثل Okta. يتيح ذلك للمستخدمين تسجيل الدخول مرة واحدة باستخدام بيانات اعتماد الشركة الحالية والوصول بسلاسة إلى خدمات AWS النهائية التي تدعم نشر الهوية. باستخدام IAM Identity Center، يمكن مزامنة هويات مستخدمي Okta ومجموعاتهم تلقائيًا باستخدام SCIM 2.0 للحصول على معلومات دقيقة للمستخدم في AWS.

ستوديو أمازون إي إم آر هي بيئة تحليل بيانات موحدة حيث يمكنك تطوير تطبيقات هندسة البيانات وعلوم البيانات. يمكنك الآن تطوير وتشغيل الاستعلامات التفاعلية على أمازون أثينا من EMR Studio (لمزيد من التفاصيل، راجع يضيف Amazon EMR Studio محرر استعلام تفاعلي مدعوم من Amazon Athena ). يمكن لمستخدمي Athena الوصول إلى EMR Studio دون تسجيل الدخول إلى وحدة تحكم إدارة AWS من خلال تمكين الوصول الموحد من IdP الخاص بك عبر IAM Identity Center. يؤدي هذا إلى إزالة تعقيد الحفاظ على الهويات المختلفة وتعيين أدوار المستخدم عبر IdP وEMR Studio وAthena.

يمكنك أن تحكم مجموعات عمل أثينا استنادًا إلى سمات المستخدم من Okta للتحكم في الوصول إلى الاستعلام والتكاليف. تكوين بحيرة AWS يمكن أيضًا استخدام هويات Okta لفرض ضوابط الوصول الدقيقة من خلال منح الأذونات وإلغائها.

يعمل تكامل IAM Identity Center وOkta لتسجيل الدخول الموحد (SSO) على تبسيط الوصول إلى EMR Studio وAthena من خلال المصادقة المركزية. يمكن للمستخدمين الاستمتاع بتجربة تسجيل دخول مألوفة باستخدام بيانات اعتماد القوى العاملة الخاصة بهم لتشغيل الاستعلامات بشكل آمن في Athena. توفر سياسات الوصول الخاصة بمجموعات عمل Athena وأذونات Lake Formation الحوكمة استنادًا إلى ملفات تعريف مستخدمي Okta.

يشرح منشور المدونة هذا كيفية تمكين تسجيل الدخول الموحد إلى EMR Studio باستخدام تكامل IAM Identity Center مع Okta. ويوضح كيفية نشر هويات Okta إلى Athena وLake Formation لتوفير عناصر تحكم وصول دقيقة للاستعلامات والبيانات. يعمل الحل على تبسيط الوصول إلى أدوات التحليلات من خلال المصادقة المركزية باستخدام بيانات اعتماد القوى العاملة. وهو يستفيد من AWS IAM Identity Center، وAmazon EMR Studio، وAmazon Athena، وAWS Lake Formation.

حل نظرة عامة

يتيح IAM Identity Center للمستخدمين الاتصال بـ EMR Studio دون الحاجة إلى قيام المسؤولين بالتكوين يدويًا إدارة الهوية والوصول (IAM) AWS الأدوار والأذونات. فهو يتيح تعيين مجموعات IAM Identity Center لأدوار ومجموعات هوية الشركة الحالية. يمكن للمسؤولين بعد ذلك تعيين امتيازات للأدوار والمجموعات وتعيين مستخدمين لهم، مما يتيح التحكم الدقيق في وصول المستخدم. يوفر IAM Identity Center مستودعًا مركزيًا لجميع المستخدمين في AWS. يمكنك إنشاء مستخدمين ومجموعات مباشرة في IAM Identity Center أو ربط المستخدمين والمجموعات الحالية من موفري الخدمة مثل Okta أو Ping Identity أو Azure AD. فهو يتعامل مع المصادقة من خلال مصدر الهوية الذي اخترته ويحتفظ بدليل المستخدم والمجموعة للوصول إلى EMR Studio. تعمل هويات المستخدم المعروفة والوصول إلى البيانات المسجلة على تسهيل الامتثال من خلال تدقيق وصول المستخدم أوس كلاود تريل.

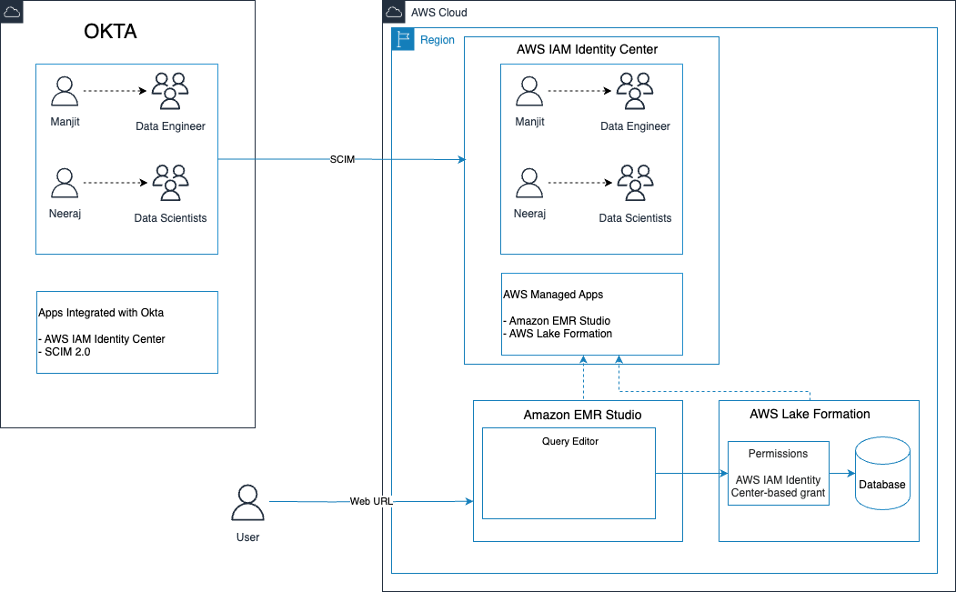

يوضح الرسم البياني التالي بنية الحل.

يتكون سير عمل EMR Studio من الخطوات عالية المستوى التالية:

- يقوم المستخدم النهائي بتشغيل EMR Studio باستخدام عنوان URL لبوابة الوصول إلى AWS. يتم توفير عنوان URL هذا بواسطة مسؤول IAM Identity Center عبر لوحة معلومات IAM Identity Center.

- يعيد عنوان URL توجيه المستخدم النهائي إلى IdP Okta للقوى العاملة، حيث يُدخل المستخدم بيانات اعتماد هوية القوى العاملة.

- بعد المصادقة الناجحة، سيتم تسجيل دخول المستخدم إلى وحدة تحكم AWS كمستخدم موحد.

- يفتح المستخدم EMR Studio وينتقل إلى محرر استعلام Athena باستخدام الرابط المتوفر في EMR Studio.

- يقوم المستخدم بتحديد مجموعة العمل الصحيحة وفقًا لدور المستخدم لتشغيل استعلامات Athena.

- يتم تخزين نتائج الاستعلام بشكل منفصل خدمة Amazon Simple Storage (Amazon S3) المواقع ذات البادئة التي تعتمد على هوية المستخدم.

لتنفيذ الحل نكمل الخطوات التالية:

- قم بدمج Okta مع IAM Identity Center لمزامنة المستخدمين والمجموعات.

- دمج مركز هوية IAM مع EMR Studio.

- قم بتعيين مستخدمين أو مجموعات من IAM Identity Center إلى EMR Studio.

- قم بإعداد Lake Formation باستخدام IAM Identity Center.

- قم بتكوين الاستحقاقات المستندة إلى الأدوار باستخدام Lake Formation على هويات الشركة المنتشرة.

- قم بإعداد مجموعات العمل في أثينا للتحكم في الوصول.

- قم بإعداد منح الوصول إلى Amazon S3 للوصول الدقيق إلى موارد Amazon S3 مثل الحاويات أو البادئات أو الكائنات.

- قم بالوصول إلى EMR Studio من خلال بوابة الوصول إلى AWS باستخدام IAM Identity Center.

- قم بتشغيل الاستعلامات على محرر Athena SQL في EMR Studio.

- قم بمراجعة مسار التدقيق الشامل لهوية القوى العاملة.

المتطلبات الأساسية المسبقة

لمتابعة هذا المنشور يجب أن يكون لديك ما يلي:

- An حساب AWS - إذا لم يكن لديك واحدة، يمكنك ذلك التسجيل هنا.

- An حساب Okta الذي يحتوي على اشتراك نشط - أنت بحاجة إلى دور المسؤول لإعداد التطبيق على Okta. إذا كنت جديدًا في Okta، فيمكنك التسجيل للحصول على تجربة مجانية أو حساب المطور.

للحصول على تعليمات لتكوين Okta مع IAM Identity Center، راجع قم بتكوين SAML وSCIM باستخدام Okta وIAM Identity Center.

قم بدمج Okta مع IAM Identity Center لمزامنة المستخدمين والمجموعات

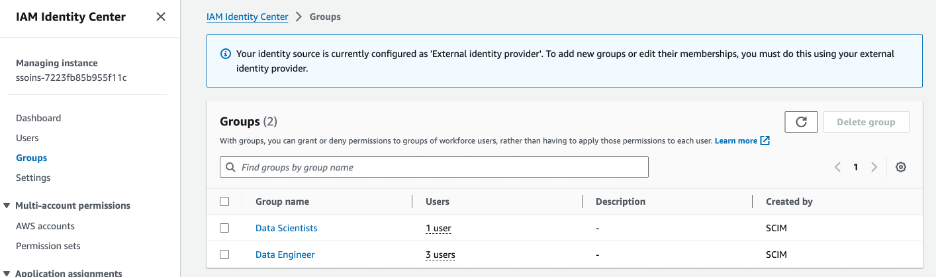

بعد نجاح مزامنة المستخدمين أو المجموعات من Okta إلى IAM Identity Center، يمكنك رؤيتهم على وحدة تحكم IAM Identity Center، كما هو موضح في لقطة الشاشة التالية. بالنسبة لهذا المنشور، قمنا بإنشاء مجموعتين من المستخدمين ومزامنتهما:

- مهندس بيانات

- علماء البيانات

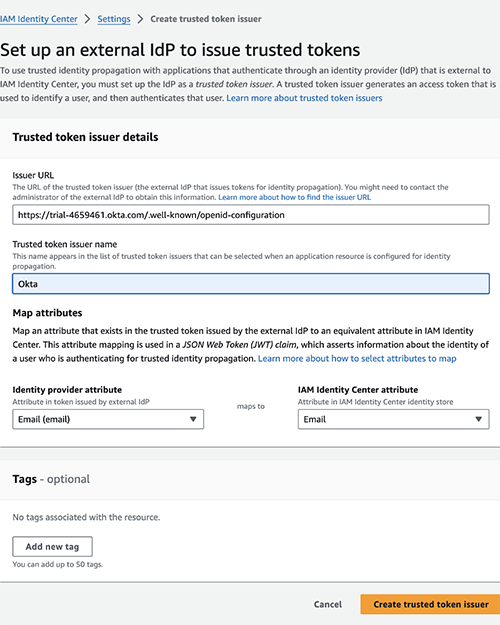

بعد ذلك، قم بإنشاء جهة إصدار رمز مميز موثوق به في IAM Identity Center:

- في وحدة تحكم IAM Identity Center ، اختر الإعدادات في جزء التنقل.

- اختار إنشاء مُصدر رمز مميز موثوق به.

- في حالة عنوان URL للمصدر، أدخل عنوان URL الخاص بمصدر الرمز المميز الموثوق به.

- في حالة اسم مُصدر الرمز المميز الموثوق به، أدخل أوكتا.

- في حالة سمات الخريطة¸ قم بتعيين سمة IdP البريد إلكتروني: إلى سمة IAM Identity Center للبريد الإلكتروني.

- اختار إنشاء مُصدر رمز مميز موثوق به.

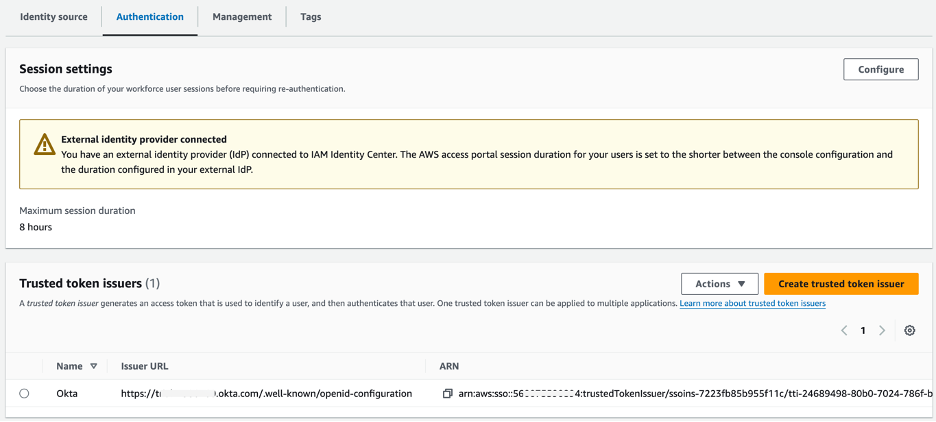

تعرض لقطة الشاشة التالية جهة إصدار الرمز المميز الموثوق به الجديد على وحدة تحكم IAM Identity Center.

دمج مركز هوية IAM مع EMR Studio

نبدأ بإنشاء نشر هوية موثوق به ممكّن في EMR Studio.

يجب على مسؤول EMR Studio تنفيذ الخطوات اللازمة لتكوين EMR Studio كتطبيق يدعم IAM Identity Center. يتيح ذلك لـ EMR Studio اكتشاف IAM Identity Center والاتصال به تلقائيًا لتلقي خدمات تسجيل الدخول ودليل المستخدم.

الهدف من تمكين EMR Studio كتطبيق مُدار بواسطة IAM Identity Center هو أنه يمكنك التحكم في أذونات المستخدم والمجموعة من داخل IAM Identity Center أو من IdP مصدر تابع لجهة خارجية ومتكامل معه (Okta في هذه الحالة). عندما يقوم المستخدمون بتسجيل الدخول إلى EMR Studio، على سبيل المثال مهندس بيانات or عالم البيانات، فهو يتحقق من مجموعاتهم في IAM Identity Center، ويتم تعيينها للأدوار والاستحقاقات في Lake Formation. بهذه الطريقة، يمكن للمجموعة تعيين دور قاعدة بيانات Lake Formation الذي يسمح بالوصول للقراءة إلى مجموعة من الجداول أو الأعمدة.

توضح الخطوات التالية كيفية إنشاء EMR Studio كتطبيق مُدار بواسطة AWS باستخدام IAM Identity Center، ثم نرى كيف تنشر التطبيقات النهائية مثل Lake Formation وAthena هذه الأدوار والاستحقاقات باستخدام بيانات اعتماد الشركة الحالية.

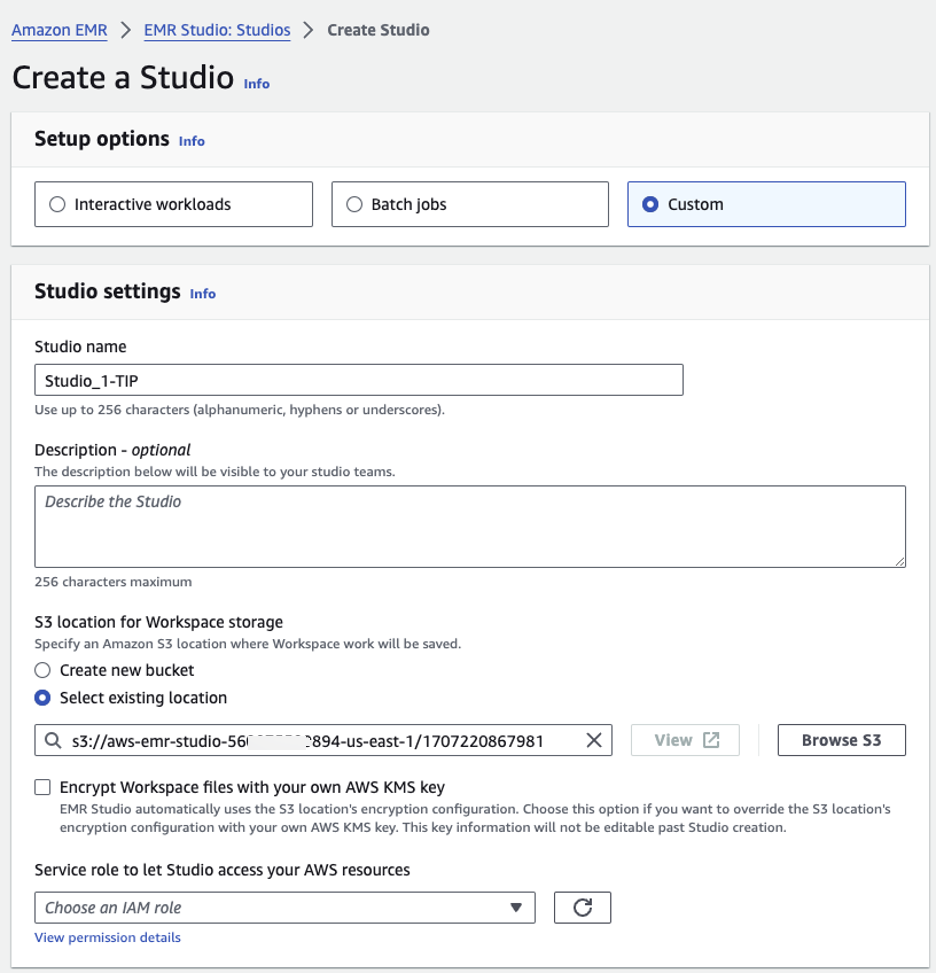

- على وحدة تحكم Amazon EMR، انتقل إلى EMR Studio.

- اختار إنشاء استوديو.

- في حالة اقامة خيارات ، حدد Custom.

- في حالة اسم الاستوديو، إدخال اسم.

- في حالة موقع S3 لتخزين مساحة العمل، حدد حدد الموقع الحالي وأدخل موقع Amazon S3.

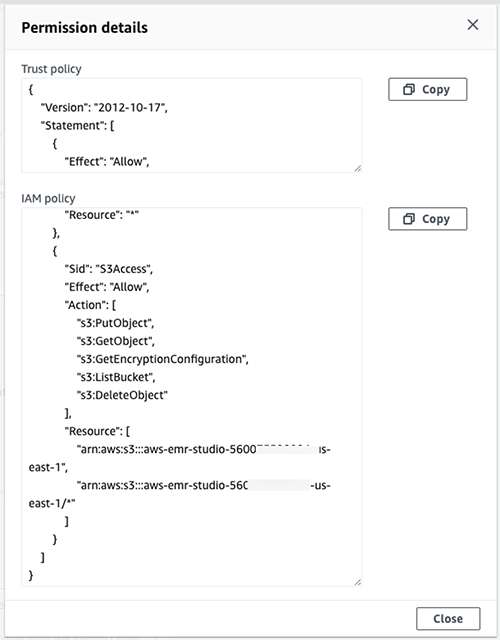

6. قم بتكوين تفاصيل الإذن لاستوديو EMR.

لاحظ أنه عند اختيارك عرض تفاصيل الإذن مع دور الخدمة، سيتم فتح نافذة منبثقة جديدة. يتعين عليك إنشاء دور IAM بنفس السياسات الموضحة في النافذة المنبثقة. يمكنك استخدام نفس الشيء بالنسبة لك دور الخدمة و دور IAM.

- على إنشاء استوديو صفحة ، لـ التحقّق من المُستخدم ، حدد مركز هوية AWS IAM.

- في حالة دور المستخدم، اختر دور المستخدم الخاص بك.

- تحت نشر الهوية الموثوقة، حدد تمكين نشر الهوية الموثوقة.

- تحت الوصول إلى التطبيق، حدد المستخدمين والمجموعات المعينة فقط.

- في حالة VPC، أدخل VPC الخاص بك.

- في حالة الشبكات الفرعية، أدخل شبكتك الفرعية.

- في حالة الأمن والوصول، حدد مجموعة الأمان الافتراضية.

- اختار إنشاء الاستوديو.

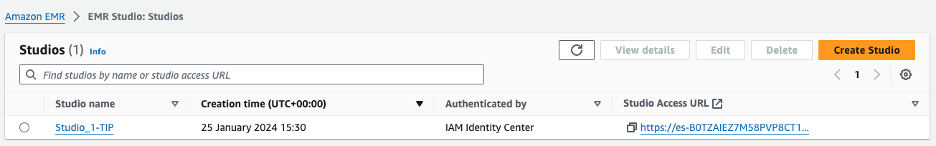

يجب أن تشاهد الآن EMR Studio الذي يدعم IAM Identity Center على وحدة تحكم Amazon EMR.

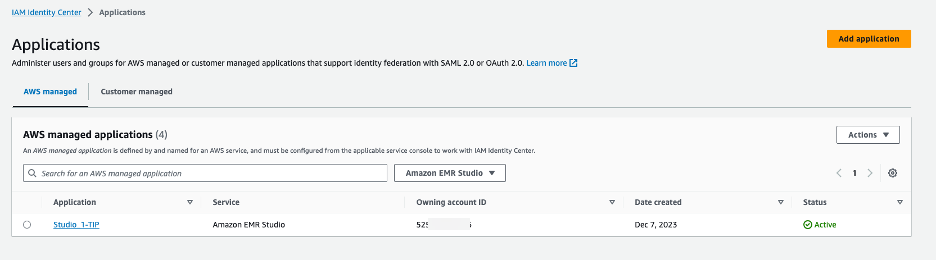

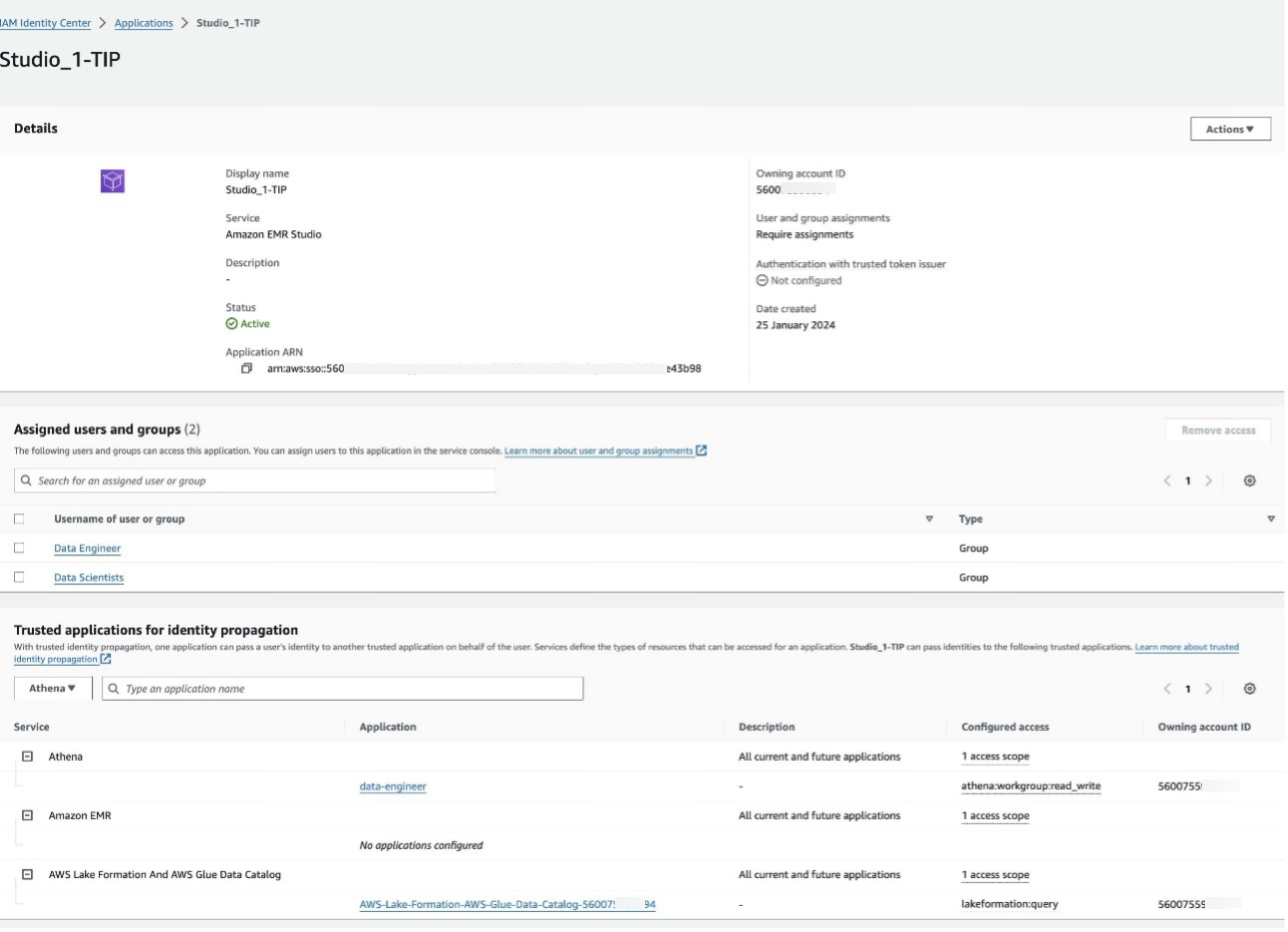

بعد أن ينتهي مسؤول EMR Studio من إنشاء EMR Studio الذي تم تمكين نشر الهوية الموثوق به وحفظ التكوين، يظهر مثيل EMR Studio كتطبيق يدعم IAM Identity Center على وحدة تحكم مركز الهوية IAM.

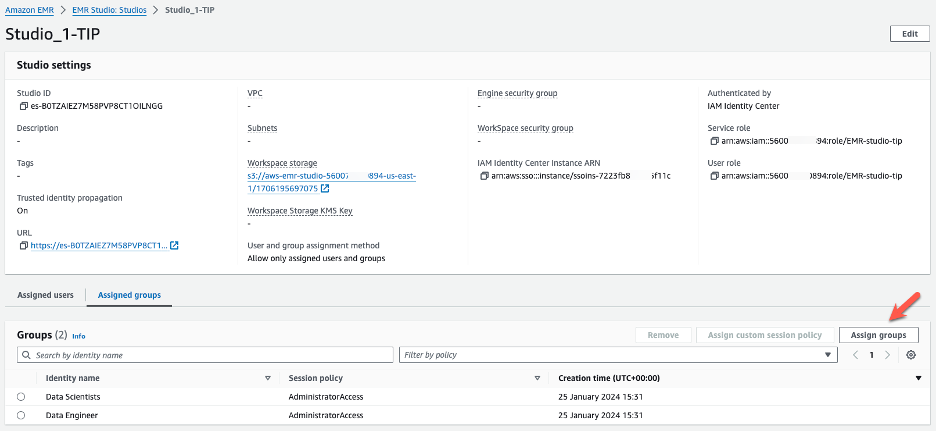

قم بتعيين مستخدمين أو مجموعات من IAM Identity Center إلى EMR Studio

يمكنك تعيين مستخدمين ومجموعات من دليل IAM Identity Center إلى تطبيق EMR Studio بعد المزامنة مع IAM. يقرر مسؤول EMR Studio مستخدمي أو مجموعات IAM Identity Center التي سيتم تضمينها في التطبيق. على سبيل المثال، إذا كان لديك 10 مجموعات إجمالية في IAM Identity Center ولكنك لا تريد وصولها جميعًا إلى هذا المثيل من EMR Studio، فيمكنك تحديد المجموعات التي تريد تضمينها في تطبيق IAM الذي يدعم EMR Studio.

تقوم الخطوات التالية بتعيين مجموعات لتطبيق IAM IAM Identity Center الذي يدعم EMR Studio:

- في وحدة تحكم EMR Studio، انتقل إلى مثيل EMR Studio الجديد.

- على المجموعات المخصصة علامة التبويب، اختر تعيين المجموعات.

- اختر مجموعات IAM Identity Center التي تريد تضمينها في التطبيق. على سبيل المثال، يمكنك اختيار عالم البيانات و مجموعات مهندسي البيانات.

- اختار تم. .

يسمح هذا لمسؤول EMR Studio باختيار مجموعات IAM Identity Center محددة ليتم تعيينها للوصول إلى هذا المثيل المحدد المتكامل مع IAM Identity Center. ستتم مزامنة المجموعات المحددة فقط ومنحها حق الوصول، وليس كل المجموعات من دليل IAM Identity Center.

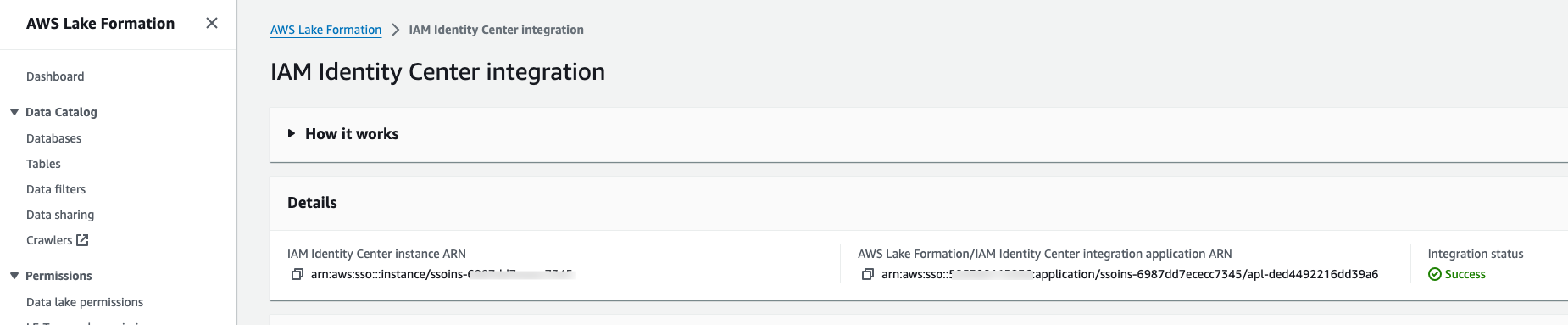

قم بإعداد Lake Formation باستخدام IAM Identity Center

لإعداد Lake Formation مع IAM Identity Center، تأكد من قيامك بتكوين Okta باعتباره IdP لـ IAM Identity Center، وتأكد من أن المستخدمين والمجموعات من Okta متاحة الآن في IAM Identity Center. ثم أكمل الخطوات التالية:

- في وحدة التحكم Lake Formation ، اختر تكامل مركز الهوية IAM مع الإدارة في جزء التنقل.

ستشاهد الرسالة "تم تمكين IAM Identity Center" بالإضافة إلى ARN لتطبيق IAM Identity Center.

- اختار إنشاء.

في غضون دقائق قليلة، ستظهر لك رسالة تشير إلى أنه تم دمج Lake Formation بنجاح مع هويات IAM المركزية الخاصة بك من Okta Identity Center. على وجه التحديد، ستشير الرسالة إلى "تم إنشاء تكامل مركز الهوية بنجاح مع تطبيق ARN"، مما يدل على أن التكامل قائم الآن بين Lake Formation والهويات المُدارة في Okta.

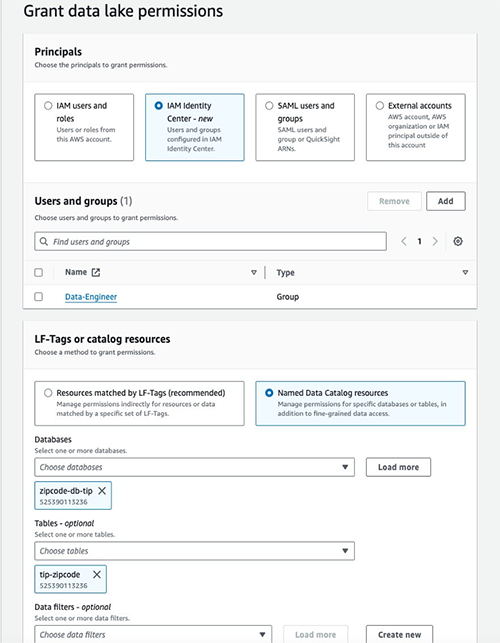

قم بتكوين الاستحقاقات المستندة إلى الأدوار باستخدام Lake Formation على هويات الشركة المنتشرة

سنقوم الآن بإعداد الاستحقاقات الدقيقة للوصول إلى البيانات الخاصة بنا في Lake Formation. في هذا المنشور، نلخص الخطوات اللازمة لاستخدام هويات الشركة الحالية في وحدة تحكم Lake Formation لتوفير عناصر التحكم والحوكمة ذات الصلة بالبيانات، والتي سنستفسر عنها لاحقًا من خلال محرر استعلام Athena. للتعرف على كيفية إعداد قواعد البيانات والجداول في Lake Formation، راجع البدء مع AWS Lake Formation

لن يتناول هذا المنشور التفاصيل الكاملة حول Lake Formation. بدلاً من ذلك، سنركز على الإمكانية الجديدة التي تم تقديمها في Lake Formation - وهي القدرة على إعداد الأذونات بناءً على هويات شركتك الحالية والتي تتم مزامنتها مع IAM Identity Center.

يسمح هذا التكامل لـ Lake Formation باستخدام IdP الخاص بمؤسستك والوصول إلى سياسات الإدارة للتحكم في أذونات بحيرات البيانات. بدلاً من تحديد الأذونات من البداية خصيصًا لـ Lake Formation، يمكنك الآن الاعتماد على المستخدمين والمجموعات وعناصر التحكم في الوصول الحالية لتحديد من يمكنه الوصول إلى كتالوجات البيانات ومصادر البيانات الأساسية. وبشكل عام، فإن هذا التكامل الجديد مع IAM Identity Center يجعل من السهل إدارة الأذونات لأحمال عمل مستودع البيانات لديك باستخدام هويات شركتك. فهو يقلل من الحمل الإداري للحفاظ على محاذاة الأذونات عبر أنظمة منفصلة. مع استمرار AWS في تحسين Lake Formation، ستعمل ميزات مثل هذه على تحسين قدرتها على البقاء كبيئة إدارة مستودع بيانات كاملة الميزات.

في هذه التدوينة قمنا بإنشاء قاعدة بيانات اسمها zipcode-db-tip ومنح حق الوصول الكامل إلى Data-Engineer لمجموعة المستخدمين للاستعلام عن الجدول الأساسي في قاعدة البيانات. أكمل الخطوات التالية:

- في وحدة التحكم Lake Formation ، اختر منح أذونات بحيرة البيانات.

- بالنسبة للمديرين، حدد مركز الهوية IAM.

- في حالة المستخدمون والمجموعات، حدد مهندس البيانات.

- في حالة LF- علامات أو موارد الكتالوج، حدد موارد كتالوج البيانات المسماة.

- في حالة قواعد بيانات، اختر

zipcode-db-tip. - في حالة طاولات الطعام، اختر

tip-zipcode.

وبالمثل، نحتاج إلى توفير إمكانية الوصول ذات الصلة إلى الجداول الأساسية للمستخدمين والمجموعات حتى يتمكنوا من الاستعلام عن البيانات.

- كرر الخطوات السابقة لتوفير الوصول إلى مجموعة Data-Engineer لتتمكن من الاستعلام عن البيانات.

- في حالة أذونات الجدول، حدد أختار, وصفو فائق.

- في حالة أذونات البيانات، حدد الوصول إلى جميع البيانات.

يمكنك منح وصول انتقائي للصفوف والتعليقات وفقًا لمتطلباتك المحددة.

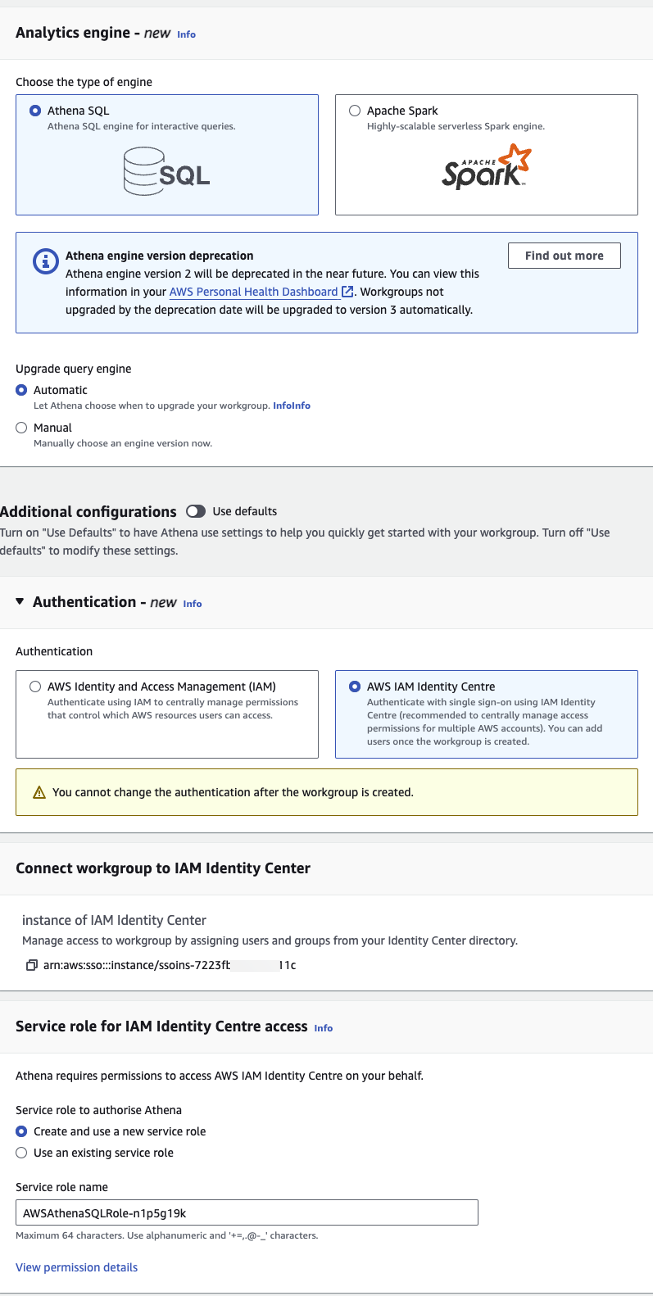

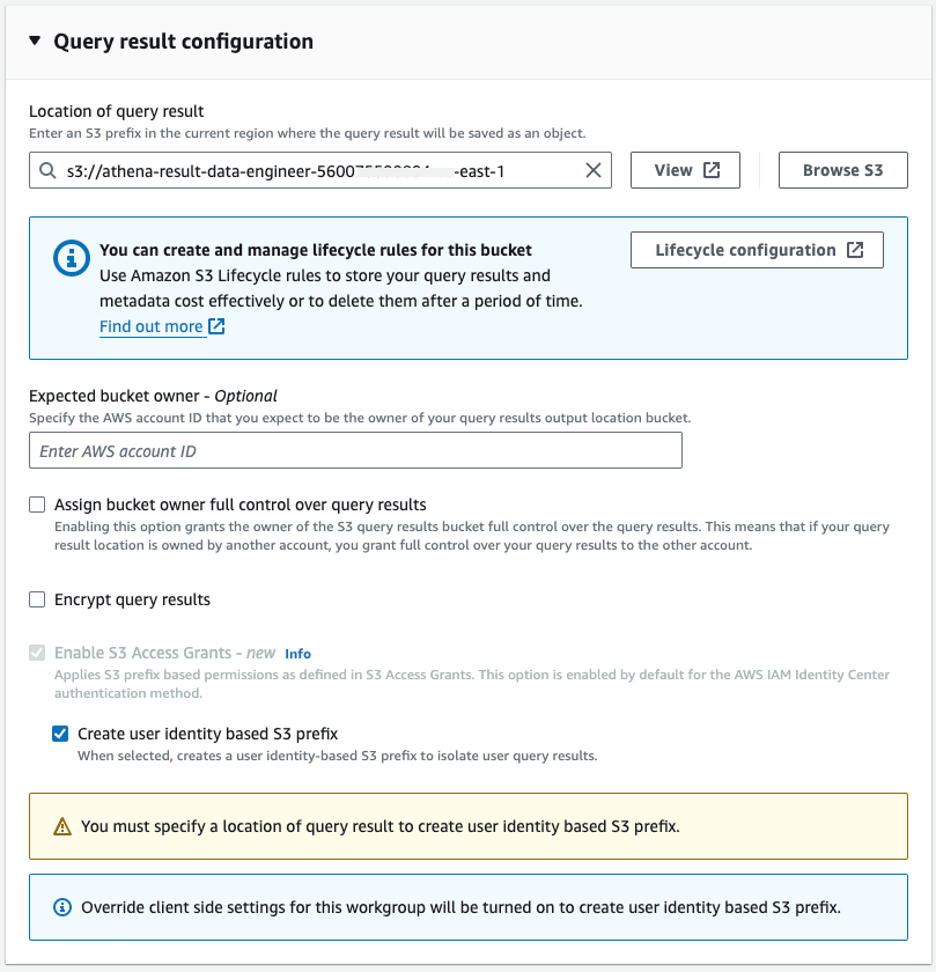

إنشاء مجموعات العمل في أثينا

مجموعات عمل Athena هي إحدى ميزات AWS التي تسمح لك بعزل البيانات والاستعلامات داخل حساب AWS. فهو يوفر طريقة لفصل البيانات والتحكم في الوصول إليها بحيث تتمكن كل مجموعة من الوصول فقط إلى البيانات ذات الصلة بها. تعد مجموعات عمل Athena مفيدة للمؤسسات التي ترغب في تقييد الوصول إلى مجموعات البيانات الحساسة أو المساعدة في منع الاستعلامات من التأثير على بعضها البعض. عندما تقوم بإنشاء مجموعة عمل، يمكنك تعيين المستخدمين والأدوار لها. سيتم تشغيل الاستعلامات التي يتم إطلاقها داخل مجموعة العمل باستخدام عناصر التحكم في الوصول والإعدادات التي تم تكوينها لمجموعة العمل هذه. فهي تتيح التحكم في الإدارة والأمن والموارد على مستوى تفصيلي. تعد مجموعات عمل Athena ميزة مهمة لإدارة استخدام Athena وتحسينه عبر المؤسسات الكبيرة.

في هذا المنشور، نقوم بإنشاء مجموعة عمل خصيصًا لأعضاء فريق هندسة البيانات لدينا. لاحقًا، عند تسجيل الدخول ضمن ملفات تعريف مستخدم Data Engineer، نقوم بتشغيل الاستعلامات من داخل مجموعة العمل هذه لتوضيح كيف يمكن تقييد الوصول إلى مجموعات عمل Athena بناءً على ملف تعريف المستخدم. ويتيح ذلك فرض سياسات الحوكمة، والتأكد من أنه لا يمكن للمستخدمين الوصول إلا إلى مجموعات البيانات والاستعلامات المسموح بها بناءً على دورهم.

- في وحدة تحكم أثينا ، اختر مجموعات العمل مع الإدارة في جزء التنقل.

- اختار قم بإنشاء مجموعة عمل.

- في حالة التحقّق من المُستخدم ، حدد مركز هوية AWS.

- في حالة دور الخدمة لتفويض أثينا، حدد إنشاء دور خدمة جديد واستخدامه.

- في حالة اسم دور الخدمة، أدخل اسمًا لدورك.

- في حالة موقع نتيجة الاستعلام، أدخل موقع Amazon S3 لحفظ نتائج استعلام Athena الخاص بك.

يعد هذا حقلًا إلزاميًا عند تحديد IAM Identity Center للمصادقة.

بعد إنشاء مجموعة العمل، تحتاج إلى تعيين المستخدمين والمجموعات إليها. بالنسبة لهذا المنشور، قمنا بإنشاء مجموعة عمل باسم مهندس البيانات وقمنا بتعيين مهندس بيانات المجموعة (المنتشر من خلال نشر الهوية الموثوقة من IAM Identity Center).

- على المجموعة في صفحة تفاصيل مهندس البيانات، حدد مجموعة المستخدمين لتعيينها واختيارها تعيين المجموعات.

قم بإعداد منح الوصول إلى Amazon S3 لفصل نتائج الاستعلام لكل هوية قوة عمل

بعد ذلك، قمنا بإعداد منح Amazon S3.

يمكنكم مشاهدة الفيديو التالي لإعداد المنح أو الرجوع إليه استخدم Amazon EMR مع منح الوصول إلى S3 لتوسيع نطاق الوصول إلى Spark إلى Amazon S3 للحصول على تعليمات.

ابدأ تسجيل الدخول من خلال الوصول الموحد إلى AWS باستخدام بوابة الوصول إلى IAM Identity Center

نحن الآن جاهزون للاتصال بـ EMR Studio وتسجيل الدخول الموحد باستخدام مصادقة IAM Identity Center:

- في وحدة تحكم IAM Identity Center، انتقل إلى لوحة المعلومات واختر عنوان URL لبوابة الوصول إلى AWS.

- توجهك نافذة المتصفح المنبثقة إلى صفحة تسجيل الدخول إلى Okta، حيث تقوم بإدخال بيانات اعتماد Okta الخاصة بك.

- بعد المصادقة الناجحة، سيتم تسجيل دخولك إلى وحدة تحكم AWS كمستخدم موحد.

- اختر تطبيق EMR Studio.

- بعد توحيد EMR Studio، اختر محرر الاستعلام في جزء التنقل لفتح علامة تبويب جديدة باستخدام محرر استعلام Athena.

يُظهر مقطع الفيديو التالي مستخدمًا موحدًا يستخدم عنوان URL لبوابة الوصول إلى AWS للوصول إلى EMR Studio باستخدام مصادقة IAM Identity Center.

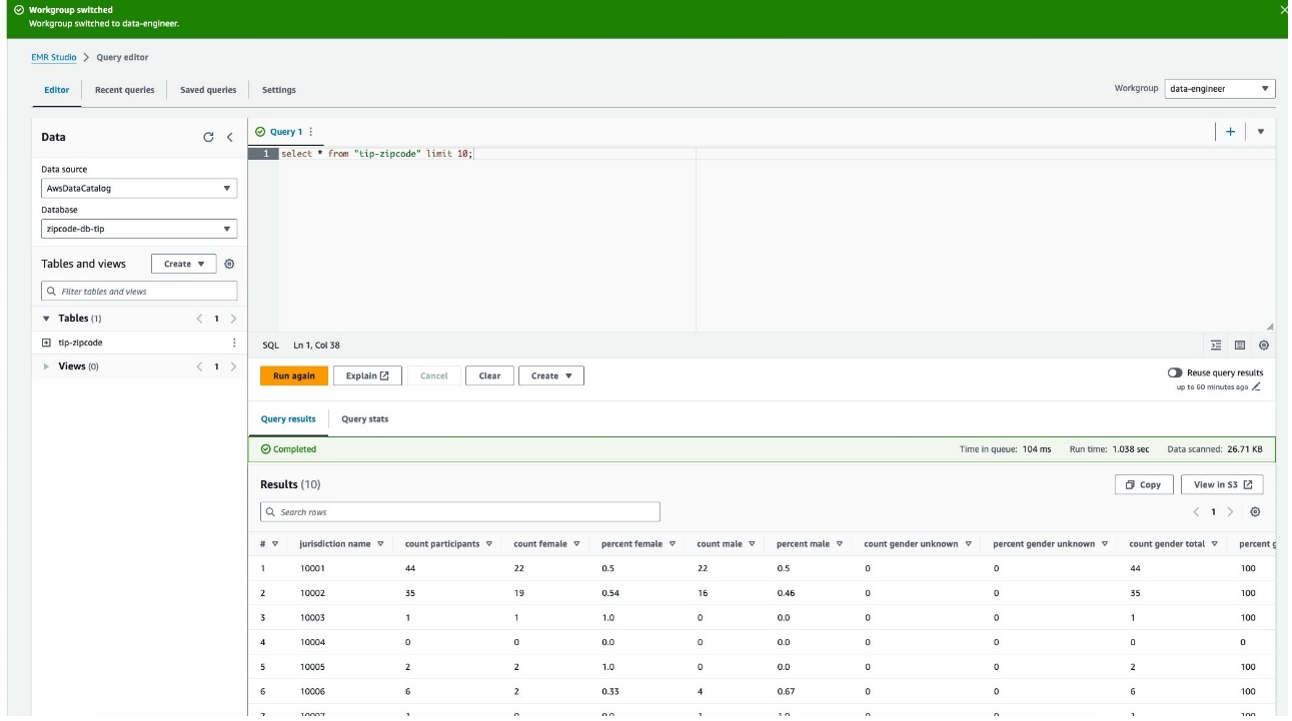

قم بتشغيل الاستعلامات مع الوصول الدقيق إلى المحرر

في EMR Studio، يمكن للمستخدم فتح محرر استعلام Athena ثم تحديد مجموعة العمل الصحيحة في محرر الاستعلام لتشغيل الاستعلامات.

يمكن لمهندس البيانات الاستعلام فقط عن الجداول التي يمكن للمستخدم الوصول إليها. ستظهر نتائج الاستعلام ضمن بادئة S3، وهي منفصلة لكل هوية قوة عمل.

قم بمراجعة مسار التدقيق الشامل لهوية القوى العاملة

يمكن لمسؤول IAM Identity Center الاطلاع على التطبيقات النهائية الموثوقة لنشر الهوية، كما هو موضح في لقطة الشاشة التالية لوحدة تحكم IAM Identity Center.

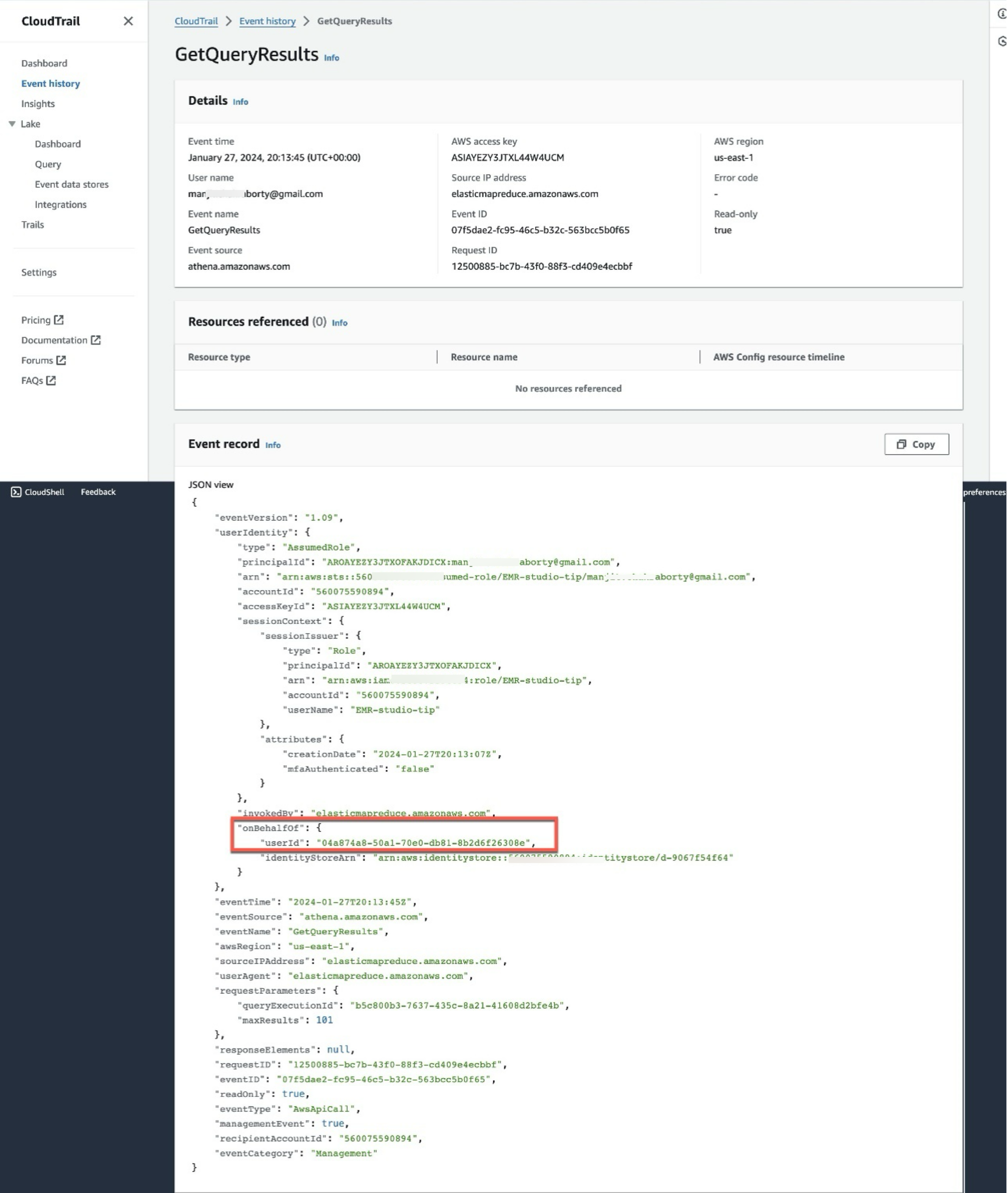

في وحدة تحكم CloudTrail، يعرض سجل الأحداث اسم الحدث والمورد الذي تم الوصول إليه بواسطة هوية القوى العاملة المحددة.

عندما تختار حدثًا في CloudTrail، يمكن للمدققين رؤية معرف المستخدم الفريد الذي وصل إلى خدمات AWS Analytics الأساسية.

تنظيف

أكمل الخطوات التالية لتنظيف مواردك:

- احذف تطبيقات Okta التي قمت بإنشائها للتكامل مع IAM Identity Center.

- حذف تكوين مركز هوية IAM.

- احذف EMR Studio الذي قمت بإنشائه للاختبار.

- احذف دور IAM الذي قمت بإنشائه لتكامل IAM Identity Center وEMR Studio.

وفي الختام

في هذا المنشور، عرضنا لك إرشادات تفصيلية لجلب هوية القوى العاملة الخاصة بك إلى EMR Studio ونشر الهوية إلى تطبيقات AWS المتصلة مثل Athena وLake Formation. يوفر هذا الحل للقوى العاملة لديك تجربة تسجيل دخول مألوفة، دون الحاجة إلى تذكر بيانات اعتماد إضافية أو الحفاظ على تخطيط الأدوار المعقد عبر أنظمة التحليلات المختلفة. بالإضافة إلى ذلك، فإنه يوفر للمدققين رؤية شاملة لهويات القوى العاملة وإمكانية وصولهم إلى خدمات التحليلات.

لمعرفة المزيد حول نشر الهوية الموثوقة وEMR Studio، راجع قم بدمج Amazon EMR مع AWS IAM Identity Center.

عن المؤلفين

مانجيت تشاكرابورتي هو مهندس حلول أول في AWS. إنه محترف متمرس ومهتم بالنتائج ويتمتع بخبرة واسعة في المجال المالي بعد أن عمل مع العملاء في تقديم المشورة والتصميم والقيادة وتنفيذ حلول مؤسسات الأعمال الأساسية في جميع أنحاء العالم. يستمتع مانجيت في أوقات فراغه بصيد الأسماك وممارسة الفنون القتالية واللعب مع ابنته.

مانجيت تشاكرابورتي هو مهندس حلول أول في AWS. إنه محترف متمرس ومهتم بالنتائج ويتمتع بخبرة واسعة في المجال المالي بعد أن عمل مع العملاء في تقديم المشورة والتصميم والقيادة وتنفيذ حلول مؤسسات الأعمال الأساسية في جميع أنحاء العالم. يستمتع مانجيت في أوقات فراغه بصيد الأسماك وممارسة الفنون القتالية واللعب مع ابنته.

نيراج روي هو مهندس الحلول الرئيسي في AWS ومقرها لندن. وهو يعمل مع عملاء الخدمات المالية العالمية لتسريع رحلة AWS الخاصة بهم. وفي أوقات فراغه، يستمتع بالقراءة وقضاء الوقت مع عائلته.

نيراج روي هو مهندس الحلول الرئيسي في AWS ومقرها لندن. وهو يعمل مع عملاء الخدمات المالية العالمية لتسريع رحلة AWS الخاصة بهم. وفي أوقات فراغه، يستمتع بالقراءة وقضاء الوقت مع عائلته.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://aws.amazon.com/blogs/big-data/bring-your-workforce-identity-to-amazon-emr-studio-and-athena/