تعاونت شركة ESET مع الشرطة الفيدرالية البرازيلية في محاولة لتعطيل شبكة الروبوتات Grandoreiro. ساهمت شركة ESET في المشروع من خلال توفير التحليل الفني والمعلومات الإحصائية وأسماء نطاقات خادم القيادة والتحكم (C&C) وعناوين IP المعروفة. ونظرًا لخلل في التصميم في بروتوكول شبكة Grandoreiro، تمكن باحثو ESET أيضًا من الحصول على لمحة عن علم الضحايا.

قامت أنظمة ESET الآلية بمعالجة عشرات الآلاف من عينات Grandoreiro. تنتج خوارزمية إنشاء النطاق (DGA) التي استخدمتها البرامج الضارة منذ أكتوبر 2020 تقريبًا نطاقًا رئيسيًا واحدًا، والعديد من النطاقات الآمنة بشكل اختياري، يوميًا. DGA هي الطريقة الوحيدة التي يعرف بها Grandoreiro كيفية إرسال تقرير إلى خادم القيادة والسيطرة. بالإضافة إلى التاريخ الحالي، يقبل DGA التكوين الثابت أيضًا - وقد لاحظنا 105 تكوينًا من هذا القبيل حتى كتابة هذه السطور.

لقد أساء مشغلو Grandoreiro إساءة استخدام موفري الخدمات السحابية مثل Azure وAWS لاستضافة البنية التحتية لشبكتهم. قدم باحثو شركة ESET بيانات مهمة لتحديد الحسابات المسؤولة عن إعداد هذه الخوادم. أدى المزيد من التحقيقات التي أجرتها الشرطة الفيدرالية البرازيلية إلى تحديد الهوية والاعتقال من الأفراد الذين يتحكمون في هذه الخوادم. في هذه المدونة، نلقي نظرة على كيفية حصولنا على البيانات لمساعدة سلطات إنفاذ القانون على تنفيذ عملية التعطيل هذه.

خلفيّة

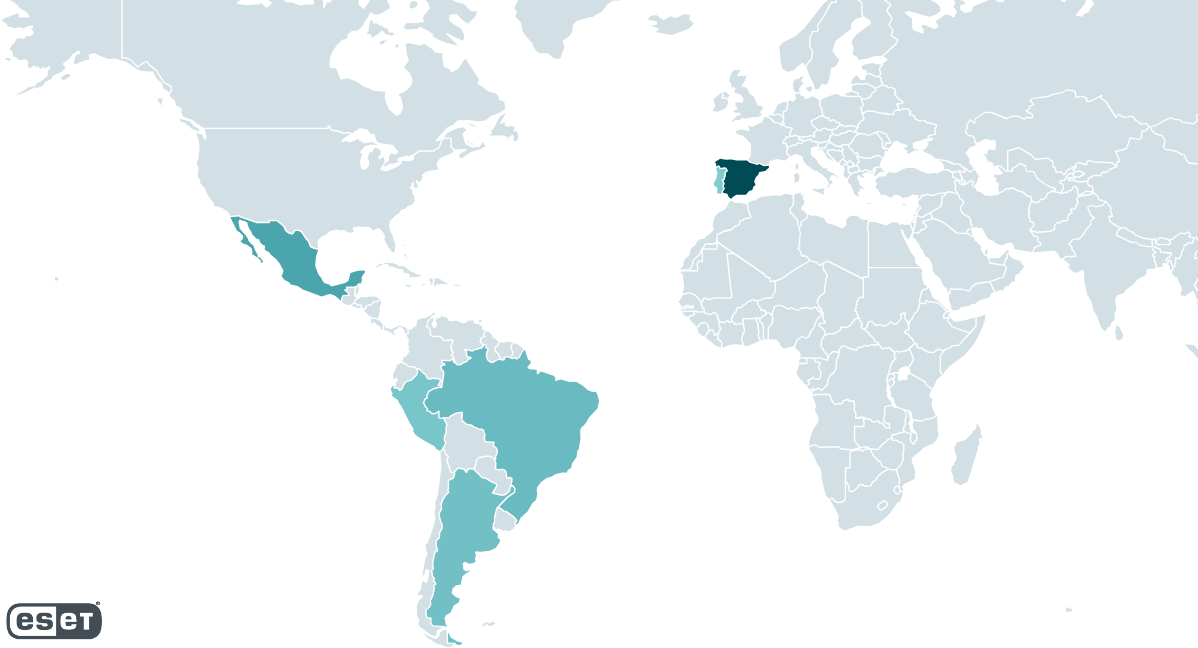

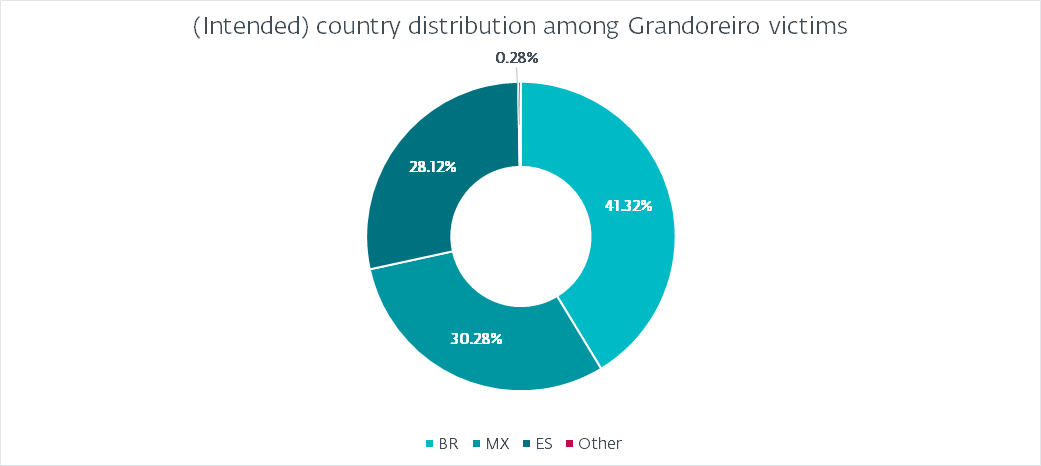

جراندوريرو هي واحدة من العديد حصان طروادة المصرفية في أمريكا اللاتينية. لقد كان نشطًا منذ عام 2017 على الأقل، وقام باحثو ESET بتتبعه عن كثب منذ ذلك الحين. يستهدف Grandoreiro البرازيل والمكسيك، ومنذ عام 2019 إسبانيا أيضًا (انظر الشكل 1). وبينما كانت إسبانيا الدولة الأكثر استهدافًا بين عامي 2020 و2022، لاحظنا في عام 2023 تحولًا واضحًا في التركيز نحو المكسيك والأرجنتين، حيث كانت الأخيرة جديدة في جراندوريرو.

من الناحية الوظيفية، لم يتغير Grandoreiro كثيرًا منذ آخر مرة تدوينة في 2020. نقدم نظرة عامة موجزة عن البرامج الضارة في هذا القسم ونتعمق في التغييرات القليلة، خاصة منطق DGA الجديد، لاحقًا.

عندما ينجح حصان طروادة المصرفي في أمريكا اللاتينية في اختراق جهاز ما، فإنه عادةً ما يصدر طلب HTTP GET إلى خادم بعيد، ويرسل بعض المعلومات الأساسية حول الجهاز المخترق. في حين أن إصدارات Grandoreiro الأقدم نفذت هذه الميزة، إلا أنه مع مرور الوقت، قرر المطورون التخلي عنها.

يقوم Grandoreiro بمراقبة النافذة الأمامية بشكل دوري للعثور على النافذة التي تنتمي إلى عملية متصفح الويب. عندما يتم العثور على مثل هذه النافذة ويطابق اسمها أي سلسلة من قائمة مضمنة من السلاسل المرتبطة بالبنك، عندها فقط تبدأ البرامج الضارة الاتصال بخادم القيادة والسيطرة الخاص بها، وإرسال الطلبات مرة واحدة على الأقل في الثانية حتى يتم إنهاؤها.

يتعين على المشغل أن يتفاعل يدويًا مع الجهاز المخترق من أجل سرقة أموال الضحية. تسمح البرامج الضارة بما يلي:

- حجب شاشة الضحية،

- تسجيل ضربات المفاتيح,

- محاكاة نشاط الماوس ولوحة المفاتيح،

- مشاركة شاشة الضحية، و

- عرض النوافذ المنبثقة المزيفة.

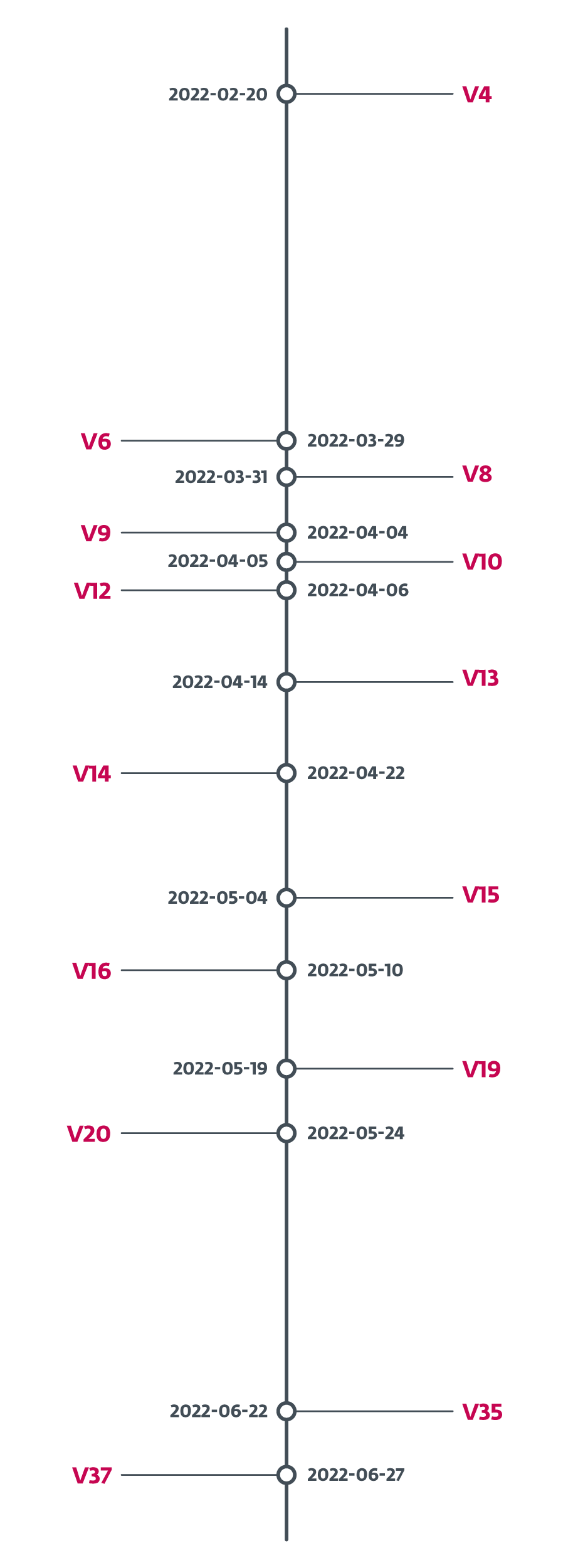

يخضع Grandoreiro لتطور سريع ومستمر. وفي بعض الأحيان، كنا نشاهد العديد من الإصدارات الجديدة أسبوعيًا، مما يجعل من الصعب تتبعها. ولتوضيح ذلك، أضاف مشغلو Grandoreiro، في فبراير 2022، معرف إصدار إلى الثنائيات. نعرض في الشكل 2 مدى سرعة تغير معرف الإصدار. في المتوسط، كان إصدارًا جديدًا كل أربعة أيام بين فبراير 2022 ويونيو 2022. وفي الفجوة التي استمرت لمدة شهر بين 24 مايوth، 2022 و 22 يونيوnd، 2022، واصلنا رؤية نماذج جديدة مع تقدم أوقات تجميع PE، لكنها كانت تفتقر إلى معرف الإصدار. في 27 يونيوth، 2022 تم تغيير معرف الإصدار إلى V37 ولم نشهد أي تغيير منذ ذلك الحين، مما يتركنا نستنتج أنه تم إسقاط هذه الميزة.

حصان طروادة المصرفية في أمريكا اللاتينية مشاركة الكثير من القواسم المشتركة. يشبه Grandoreiro أحصنة طروادة المصرفية الأخرى في أمريكا اللاتينية بشكل أساسي من خلال الوظيفة الأساسية الواضحة وفي تجميع أدوات التنزيل الخاصة به ضمن مثبتات MSI. في الماضي، لاحظنا بعض الحالات التي تمت فيها مشاركة برامج التنزيل الخاصة به ميكوتيو و فادوكريست، وإن لم يكن في العامين الماضيين. كان الاختلاف الرئيسي بين فيروسات طروادة المصرفية Grandoreiro عن العائلات الأخرى هو آلية الحشو الثنائية الفريدة التي تستوعب بشكل كبير الملف النهائي القابل للتنفيذ (الموصوف في موقعنا تدوينة في 2020). بمرور الوقت، أضاف مشغلو Grandoreiro تقنية مكافحة التحليل هذه إلى برامج التنزيل الخاصة بها أيضًا. ولدهشتنا، في الربع الثالث من عام 3، تم حذف هذه الميزة تمامًا من برامج حصان طروادة المصرفية وثنائيات التنزيل ولم نلاحظها منذ ذلك الحين.

منذ فبراير 2022، كنا نتتبع أ البديل الثاني من Grandoreiro الذي يختلف بشكل كبير عن الرئيسي. لقد رأينا ذلك، في حملات صغيرة، في مارس ومايو ويونيو 2022. واستنادًا إلى عدم حل الغالبية العظمى من نطاقات خادم القيادة والتحكم الخاصة به، وتغير ميزاته الأساسية كثيرًا، وعدم عمل بروتوكول الشبكة الخاص به بشكل صحيح، فإننا نعتقد بشدة أنه كذلك التقدم في العمل؛ ومن ثم سوف نركز على المتغير الرئيسي في هذه المدونة.

تتبع Grandoreiro على المدى الطويل

تقوم أنظمة ESET المصممة للتتبع الآلي طويل المدى لعائلات البرامج الضارة المحددة بمراقبة Grandoreiro منذ نهاية عام 2017، واستخراج معلومات الإصدار وخوادم القيادة والسيطرة والأهداف، ومنذ نهاية عام 2020، تكوينات DGA.

تتبع DGA

تكوين DGA مضمن في ثنائي Grandoreiro. يمكن الإشارة إلى كل تكوين بسلسلة نسميها dga_id. يؤدي استخدام تكوينات مختلفة لـ DGA إلى الحصول على مجالات مختلفة. سنتعمق أكثر في آلية DGA لاحقًا في النص.

قامت ESET باستخراج ما مجموعه 105 ملفات مختلفة dga_ids من عينات Grandoreiro المعروفة لنا. 79 من هذه التكوينات قامت على الأقل مرة واحدة بإنشاء مجال تم حله إلى عنوان IP نشط لخادم القيادة والتحكم أثناء عملية التتبع لدينا.

يتم تسجيل النطاقات التي تم إنشاؤها عبر خدمة DNS الديناميكية (DDNS) الخاصة بـ No-IP. يسيء مشغلو Grandoreiro استخدام الخدمة لتغيير نطاقاتهم بشكل متكرر لتتوافق مع DGA ولتغيير عناوين IP حسب الرغبة. يتم توفير الغالبية العظمى من عناوين IP لهذه النطاقات بواسطة موفري الخدمات السحابية، وبشكل أساسي AWS وAzure. يوضح الجدول 1 بعض الإحصائيات حول عناوين IP المستخدمة لخوادم Grandoreiro C&C.

الجدول 1. معلومات إحصائية حول عناوين IP الخاصة بـ Grandoreiro C&C منذ أن بدأنا التتبع

| معلومات | متوسط | الحد الأدنى | أقصى |

| عدد عناوين IP الجديدة للتحكم والسيطرة يوميًا | 3 | 1 | 34 |

| عدد عناوين IP C&C النشطة يوميًا | 13 | 1 | 27 |

| عمر عنوان IP للتحكم والسيطرة (بالأيام) | 5 | 1 | 425 |

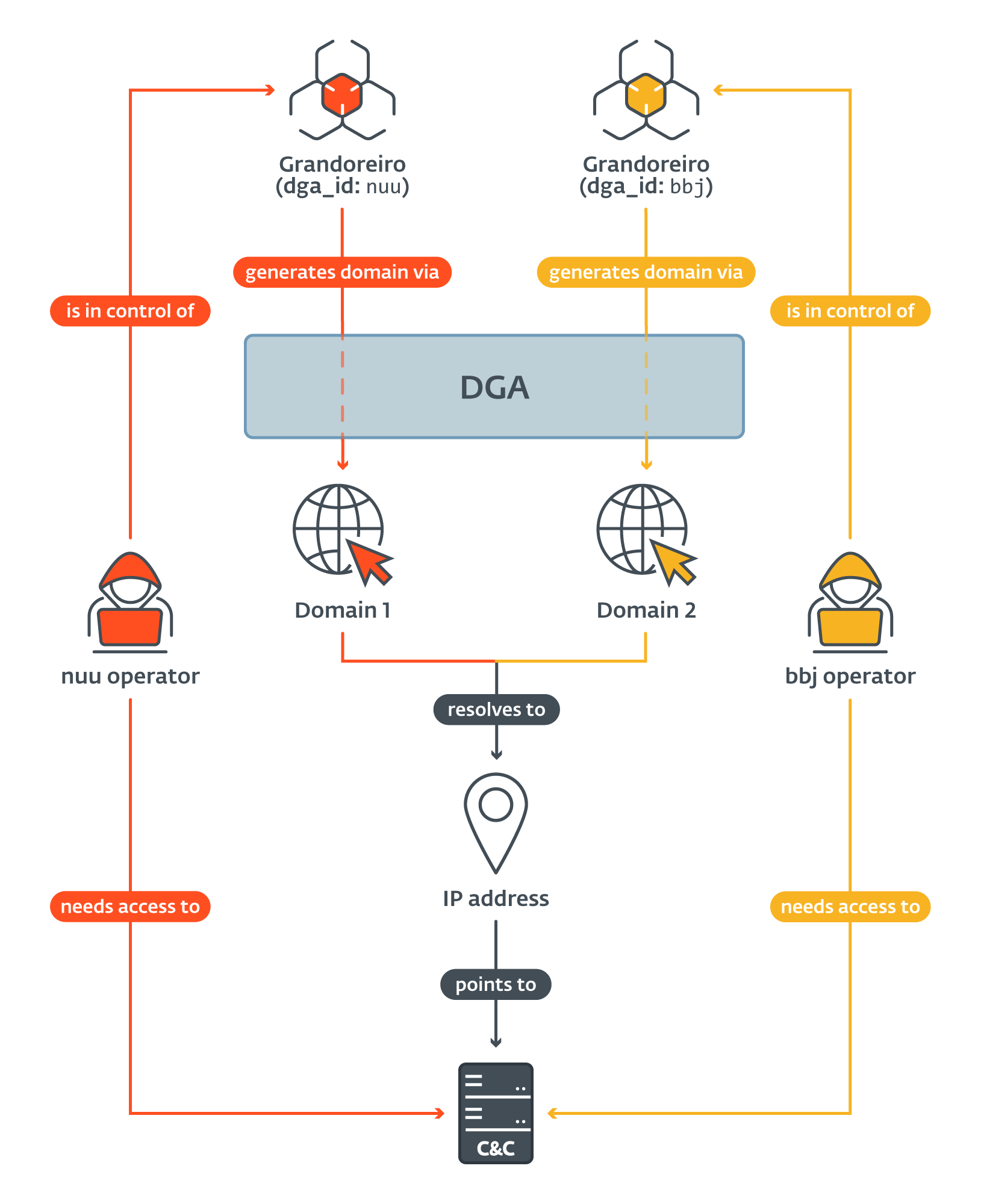

بعد وقت قصير جدًا من بدء تتبع النطاقات التي تم إنشاؤها وعناوين IP المرتبطة بها، بدأنا نلاحظ أن العديد من النطاقات التي تم إنشاؤها بواسطة DGAs بتكوينات مختلفة تتجه إلى نفس عنوان IP (كما هو موضح في الشكل 3). وهذا يعني أنه في يوم معين، تم اختراق الضحايا بعينات Grandoreiro مع اختلاف dga_id كلها متصلة بنفس خادم C&C. لم تكن هذه الظاهرة من قبيل الصدفة، فقد لاحظناها بشكل يومي تقريبًا أثناء تتبعنا.

وفي مناسبات أكثر ندرة، لاحظنا أيضًا إعادة استخدام عنوان IP بواسطة شخص آخر dga_id بعد أيام قليلة. هذه المرة فقط، تغيرت أيضًا المعلمات التي استخدمها Grandoreiro لإنشاء اتصال (تم شرحها لاحقًا في النص). وهذا يعني أنه في هذه الأثناء، يجب إعادة تثبيت جانب خادم القيادة والسيطرة أو إعادة تكوينه.

كان افتراضنا الأولي هو أن dga_id فريد لكل تكوين DGA. ثبت لاحقًا أن هذا غير صحيح - فقد لاحظنا مجموعتين من التكوينات المختلفة تشتركان في نفس الشيء dga_id. ويبين الجدول 2 كلاً منهما، "jjk" و"gh"، حيث يتوافق "jjk" و"jjk(2)" مع تكوينين DGA مختلفين، مثل "gh" و"gh(2)".

ويبين الجدول 2 المجموعات التي تمكنا من ملاحظتها. جميع تكوينات DGA التي شاركت عنوان IP واحد على الأقل موجودة في نفس المجموعة وما يرتبط بها dga_idتم سردها. يتم تجاهل المجموعات التي تمثل أقل من 1٪ من جميع الضحايا.

الجدول 2. مجموعات Grandoreiro DGA

|

معرف الكتلة |

dga_id قائمة |

حجم الكتلة |

% من كافة خوادم القيادة والسيطرة |

٪ من جميع الضحايا |

|

1 |

b، bbh، bbj، bbn، bhg، cfb، cm، cob، cwe، dee، dnv، dvg، dzr، E، eeo، eri، ess، fhg، fox، gh، gh(2)، hjo، ika، jam ، jjk، jjk(2)، JKM، jpy، k، kcy، kWn، md7، md9، MRx، mtb، n، Nkk، nsw، nuu، occ، p، PCV، pif، rfg، rox3، s، sdd، SDG، sop، tkk، twr، tyj، u، ur4، vfg، vgy، vki، wtt، ykl، Z، zaf، zhf |

62 |

93.6% |

94% |

|

2 |

جي إل 2، جي إل |

2 |

2.4% |

2.5% |

|

3 |

إب |

1 |

0.8% |

1.6% |

|

4 |

JYY |

1 |

1.6% |

1.1% |

أكبر مجموعة تحتوي على 78% من جميع العناصر النشطة dga_idس. وهو مسؤول عن 93.6% من جميع عناوين IP لخادم التحكم والسيطرة و94% من جميع الضحايا الذين رأيناهم. المجموعة الأخرى الوحيدة التي تتكون من أكثر من 1 dga_id هي المجموعة 2.

بعض تقارير عن مصادر العطور بدون العلبة يدعي أن Grandoreiro يعمل كبرنامج ضار كخدمة (MaaS). لا تسمح الواجهة الخلفية لخادم Grandoreiro C&C بالنشاط المتزامن لأكثر من مشغل واحد في وقت واحد. استنادًا إلى الجدول 2، يمكن تجميع الغالبية العظمى من عناوين IP التي تنتجها DGA معًا دون وجود نمط توزيع واضح. أخيرًا، مع الأخذ في الاعتبار متطلبات النطاق الترددي الكبير لبروتوكول الشبكة (سنتعمق في ذلك في نهاية التدوينة)، نعتقد أن خوادم القيادة والتحكم المختلفة تُستخدم كنظام بدائي لموازنة التحميل وأنه من المرجح أن يتم تشغيل Grandoreiro بواسطة مجموعة واحدة أو من قبل مجموعات قليلة تتعاون بشكل وثيق مع بعضها البعض.

تتبع القيادة والسيطرة

سمح تنفيذ Grandoreiro لبروتوكول الشبكة الخاص بها لباحثي ESET بإلقاء نظرة خاطفة خلف الستار وإلقاء نظرة خاطفة على علم الضحايا. توفر خوادم Grandoreiro C&C معلومات حول الضحايا المتصلين في وقت الطلب الأولي لكل ضحية متصلة حديثًا. ومع ذلك، فإن البيانات متحيزة حسب عدد الطلبات والفواصل الزمنية بينها وصحة البيانات المقدمة من خوادم القيادة والتحكم.

يتم التعرف على كل ضحية متصلة بخادم Grandoreiro C&C بواسطة أ تسجيل الدخول_سلسلة - سلسلة ينشئها Grandoreiro عند إنشاء الاتصال. تستخدم الإصدارات المختلفة تنسيقات مختلفة وتحتوي التنسيقات المختلفة على معلومات مختلفة. نحن نلخص المعلومات التي يمكن الحصول عليها من تسجيل الدخول_سلسلة في الجدول 3. يعرض عمود التكرار نسبة مئوية من جميع التنسيقات التي رأيناها والتي تحتوي على النوع المقابل من المعلومات.

الجدول 3. نظرة عامة على المعلومات التي يمكن الحصول عليها من ضحية Grandoreiro تسجيل الدخول_سلسلة

|

معلومات |

ظهور |

الوصف |

|

نظام التشغيل |

100% |

نظام تشغيل جهاز الضحية. |

|

اسم الكمبيوتر |

100% |

إسم آلة الضحية . |

|

الدولة |

100% |

البلد الذي تستهدفه عينة Grandoreiro (مضمنة في عينة البرامج الضارة). |

|

التجريبية |

100% |

الإصدار (الإصدار_السلسلة) من عينة Grandoreiro. |

|

الاسم الرمزي للبنك |

92% |

الاسم الرمزي للبنك الذي قام بتشغيل اتصال C&C (المعين من قبل مطوري Grandoreiro). |

|

الجهوزية |

25% |

الوقت (بالساعات) الذي كان جهاز الضحية قيد التشغيل فيه. |

|

دقة الشاشة |

8% |

دقة شاشة جهاز العرض الرئيسي للضحية. |

|

اسم المستخدم |

8% |

اسم المستخدم للضحية. |

ثلاثة من المجالات تستحق شرحا أوثق. البلد عبارة عن سلسلة مشفرة ضمن ثنائي Grandoreiro بدلاً من المعلومات التي يتم الحصول عليها عبر الخدمات المناسبة. لذلك، فهو يخدم أكثر مثل معد بلد الضحية.

الاسم الرمزي للبنك هو سلسلة من مطوري Grandoreiro المرتبطة ببنك معين أو مؤسسة مالية أخرى. زارت الضحية موقع الويب الخاص بالبنك، مما أدى إلى تشغيل اتصال القيادة والأحكام.

• الإصدار_السلسلة عبارة عن سلسلة تحدد بنية Grandoreiro معينة. تم ترميزه ضمن البرامج الضارة ويحمل سلسلة تحدد سلسلة بناء معينة، وإصدارًا (تحدثنا عنه بالفعل في المقدمة)، وطابعًا زمنيًا. ويوضح الجدول 4 التنسيقات المختلفة والمعلومات التي تحتوي عليها. لاحظ أن بعض الطوابع الزمنية تحتوي على الشهر واليوم فقط، بينما يحتوي البعض الآخر على السنة أيضًا.

الجدول 4. قائمة مختلفة الإصدار_السلسلة التنسيقات وتحليلها

|

سلسلة الإصدار |

معرف البناء |

التجريبية |

الطابع الزمني |

|

DANILO |

DANILO |

N / A |

N / A |

|

(V37)(P1X)1207 |

P1X |

V37 |

12/07 |

|

(مكس) 2006 |

MX |

N / A |

20/06 |

|

fox50.28102020 |

fox50 |

N / A |

28/10/2020 |

|

MADMX(إعادة التحميل)EMAIL2607 |

MADMX (إعادة التحميل) البريد الإلكتروني |

N / A |

26/07 |

قد يميل المرء إلى القول بأن معرف البنية يحدد هوية المشغل بالفعل. ومع ذلك، لا نعتقد أن هذا هو الحال. تنسيق هذه السلسلة فوضوي للغاية، وأحيانًا يشير فقط إلى الشهر الذي من المحتمل أن يتم فيه إنشاء الملف الثنائي (مثل (أجوستو) 2708). بالإضافة إلى ذلك، نحن نؤمن بذلك بشدة P1X يشير إلى وحدة التحكم التي يستخدمها مشغل (مشغلو) Grandoreiro والتي تسمى بيكسلوجر.

تتبع خادم C&C – النتائج

في هذا القسم، نركز على ما وجدناه من خلال الاستعلام عن خوادم القيادة والسيطرة. تم الحصول على جميع البيانات الإحصائية المدرجة في هذا القسم مباشرة من خوادم Grandoreiro C&C، وليس من القياس عن بعد من ESET.

العينات القديمة لا تزال نشطة

كل تسجيل الدخول_سلسلة لاحظنا أنه يحتوي على الإصدار_السلسلة والغالبية العظمى منها تحتوي على معلومات الطابع الزمني (انظر الجدول 3 والجدول 4). في حين أن الكثير منها يحتوي على يوم وشهر فقط، كما يبدو أنه اختيار المطور في بعض الأحيان، فإن أقدم عينة اتصال كانت ذات طابع زمني 15/09/2020 – وذلك منذ تقديم DGA لأول مرة إلى Grandoreiro. تم وضع الطابع الزمني على أحدث عينة 12/23/2023.

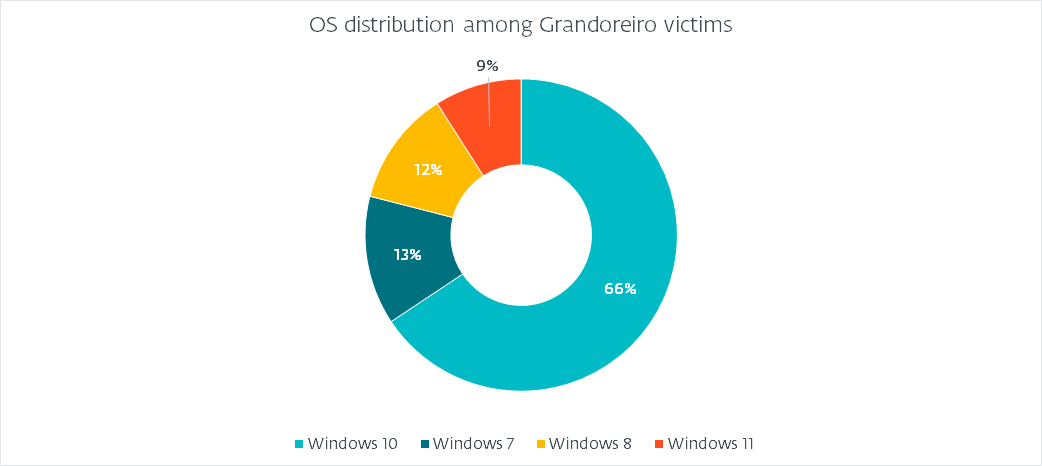

توزيع نظام التشغيل

وبما أن كل تسجيل الدخول_سلسلة تحتوي التنسيقات على معلومات نظام التشغيل، فيمكننا رسم صورة دقيقة لأنظمة التشغيل التي وقعت ضحية لها، كما هو موضح في الشكل 4.

(المقصود) توزيع البلاد

لقد ذكرنا بالفعل أن Grandoreiro يستخدم قيمة مشفرة بدلاً من الاستعلام عن خدمة للحصول على بلد الضحية. ويبين الشكل 5 التوزيع الذي لاحظناه.

هذا التوزيع متوقع من Grandoreiro. ومن المثير للاهتمام، أنها لا ترتبط بالخريطة الحرارية الموضحة في الشكل 1. التفسير الأكثر منطقية هو أن البنيات لم يتم وضع علامة عليها بشكل صحيح لتشبه الأهداف المقصودة. على سبيل المثال، لا تنعكس الزيادة في الهجمات في الأرجنتين على الإطلاق في العلامات المشفرة. وتمثل البرازيل ما يقرب من 41% من جميع الضحايا، تليها المكسيك بنسبة 30% وإسبانيا بنسبة 28%. وتمثل الأرجنتين والبرتغال وبيرو أقل من 1%. ومن المثير للاهتمام أننا رأينا عددًا قليلاً (أقل من 10) من الضحايا تم تصنيفهم على أنهم PM (سانت بيير وميكلون)، GR (اليونان)، أو FR (فرنسا). نعتقد أن هذه إما أخطاء مطبعية أو لها معاني أخرى وليست موجهة إلى تلك البلدان.

نلاحظ أيضا أنه في حين أضاف Grandoreiro أهدافًا من العديد من البلدان خارج أمريكا اللاتينية وفي وقت مبكر من عام 2020، لاحظنا عددًا قليلاً من الحملات التي تستهدف تلك البلدان، أو لم نلاحظ أي حملات على الإطلاق، ويدعم الشكل 5 ذلك.

عدد الضحايا

لقد لاحظنا أن متوسط عدد الضحايا المتصلين في اليوم هو 563. ومع ذلك، فإن هذا العدد يحتوي بالتأكيد على نسخ مكررة، لأنه إذا ظلت الضحية متصلة لفترة طويلة، وهو ما لاحظناه غالبًا، فإن خادم Grandoreiro C&C سيتم الإبلاغ عن ذلك بناءً على طلبات متعددة.

في محاولة لمعالجة هذه المشكلة، حددنا أ فريد من نوعه الضحية كشخص يتمتع بمجموعة فريدة من خصائص التعريف (مثل اسم الكمبيوتر واسم المستخدم وما إلى ذلك) مع حذف تلك التي تخضع للتغيير (مثل وقت التشغيل). وبهذا نكون قد وصلنا إلى 551 فريد من نوعه الضحايا متصلين في يوم واحد في المتوسط.

مع الأخذ في الاعتبار أننا لاحظنا ضحايا كانوا متصلين بخوادم التحكم والسيطرة بشكل مستمر لأكثر من عام، فقد حسبنا متوسط عدد 114 ضحية. فريدة جديدة الضحايا الذين يتصلون بخوادم القيادة والسيطرة كل يوم. لقد وصلنا إلى هذا الرقم بالتجاهل فريد من نوعه الضحايا الذين لاحظناهم من قبل.

جراندوريرو الداخلية

دعونا نركز بعمق على السمتين الأكثر أهمية في Grandoreiro: DGA وبروتوكول الشبكة.

DGA

نفذ مشغلو Grandoreiro عدة أنواع من DGAs على مر السنين، مع ظهور أحدثها في يوليو 2020. وبينما لاحظنا بعض التغييرات الطفيفة، فإن جوهر الخوارزمية لم يتغير منذ ذلك الحين.

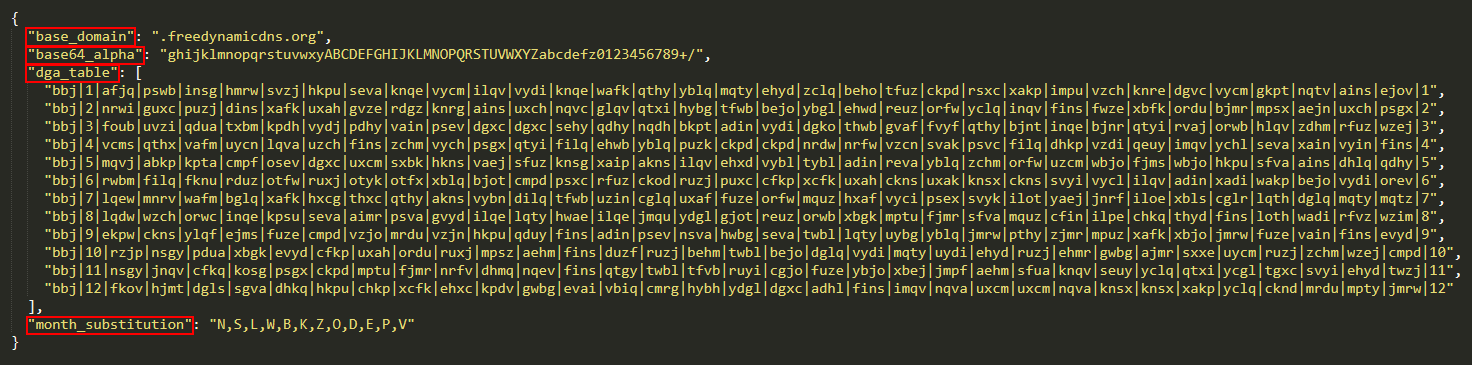

يستخدم DGA تكوينًا محددًا يتم ترميزه ضمن الملف الثنائي، ويتم تخزينه كسلاسل متعددة. يعرض الشكل 6 أحد هذه التكوينات (مع dga_id "bbj")، تمت إعادة تنسيقه بتنسيق JSON لتحسين إمكانية القراءة.

في الغالبية العظمى من الحالات ، فإن base_domain الميدان هو freedynamicdns.org or zapto.org. كما ذكرنا سابقًا، يستخدم Grandoreiro بروتوكول No-IP لتسجيل النطاق الخاص به. ال base64_alpha يتوافق الحقل مع الأبجدية base64 المخصصة التي يستخدمها DGA. ال Month_substitution يستخدم لاستبدال رقم الشهر بالحرف.

• dga_table يشكل الجزء الرئيسي من التكوين. يتكون من 12 سلسلة، تحتوي كل منها على 35 حقلاً محددًا بـ |. الإدخال الأول في كل سطر هو dga_id. يمثل الإدخال الثاني والأخير الشهر المخصص للخط. تمثل الحقول الـ 32 المتبقية قيمة ليوم مختلف من الشهر (مع ترك حقل واحد على الأقل غير مستخدم).

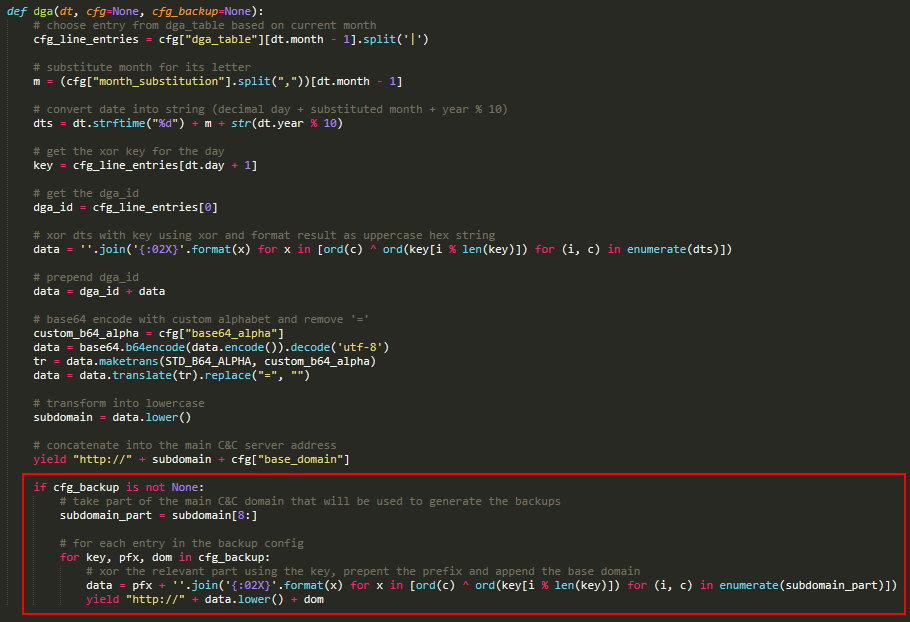

يظهر منطق DGA في الشكل 7. تقوم الخوارزمية أولاً بتحديد السطر الصحيح والإدخال الصحيح منه، وتعامله كمفتاح رباعي البايت. ثم يقوم بعد ذلك بتنسيق التاريخ الحالي في سلسلة وتشفيره بالمفتاح باستخدام XOR بسيط. ثم يسبق dga_id إلى النتيجة، ويقوم بتشفير النتيجة باستخدام base64 بأبجدية مخصصة، ثم يقوم بإزالة أي أحرف = الحشو. والنتيجة النهائية هي النطاق الفرعي الذي، جنبا إلى جنب مع base_domain، ليتم استخدامه كخادم القيادة والسيطرة لليوم الحالي. الجزء المميز باللون الأحمر هو آلية آمنة من العطل وسنناقشها بعد ذلك.

طبقت Grandoreiro، في بعض الإصدارات، آلية آمنة من الفشل عندما يفشل المجال الرئيسي في حله. هذه الآلية غير موجودة في جميع الإصدارات وقد تغير منطقها عدة مرات، ولكن الفكرة الأساسية موضحة في الشكل 7. وهي تستخدم تكوينًا ثابتًا في العينات التي قمنا بتحليلها ويمكن إنشاؤها بواسطة الكود البسيط الموضح في الشكل 8. يتكون كل إدخال من مفتاح وبادئة ومجال أساسي.

تأخذ خوارزمية الأمان من الفشل جزءًا من المجال الفرعي الرئيسي للتحكم والسيطرة. ثم يقوم بالتكرار على كافة إدخالات التكوين، وتشفيرها باستخدام XOR وإضافة بادئة مسبقًا، على غرار جزء الخوارزمية الرئيسي.

منذ سبتمبر 2022، بدأنا في ملاحظة العينات التي تستخدم DGA المعدل قليلاً. تظل الخوارزمية متطابقة تقريبًا، ولكن بدلاً من تشفير النطاق الفرعي باستخدام Base64 في الخطوة الأخيرة، يتم إضافة بادئة مشفرة مسبقًا إليه. وبناءً على تتبعنا، أصبحت هذه الطريقة هي السائدة منذ يوليو 2023 تقريبًا.

بروتوكول الشبكة

يستخدم Grandoreiro بوابة RTC، وهي مجموعة من مكونات دلفي المبنية على الجزء العلوي من واجهة المستخدم ريال ثين كلينت SDK والذي تم بناؤه على رأس HTTP(S). كانت بوابة RTC توقف في عام 2017 ونشر كود المصدر الخاص به على GitHub جيثب:. بشكل أساسي، تسمح بوابة RTC لعنصر تحكم واحد أو أكثر بالوصول عن بعد إلى مضيف واحد أو أكثر. يتم فصل المضيفين وعناصر التحكم بواسطة مكون وسيط يسمى البوابة.

يستخدم مشغلو Grandoreiro وحدة تحكم (تعمل كوحدة تحكم) للاتصال بخادم القيادة والسيطرة (بمثابة بوابة) وللتواصل مع الأجهزة المخترقة (بمثابة مضيفين). للاتصال بالبوابة، يلزم وجود ثلاث معلمات: المفتاح السري، وطول المفتاح، وتسجيل الدخول.

يتم استخدام المفتاح السري لتشفير الطلب الأولي المرسل إلى الخادم. ولذلك، يحتاج الخادم أيضًا إلى معرفة المفتاح السري حتى يتمكن من فك تشفير طلب العميل الأولي.

يحدد طول المفتاح طول المفاتيح لتشفير حركة المرور، التي تم إنشاؤها أثناء المصافحة. يتم تشفير حركة المرور باستخدام تشفير دفق مخصص. تم إنشاء مفتاحين مختلفين – أحدهما لحركة المرور الواردة والآخر لحركة المرور الصادرة.

يمكن أن يكون تسجيل الدخول أي سلسلة. تتطلب البوابة أن يكون لكل مكون متصل معلومات تسجيل دخول فريدة.

يستخدم Grandoreiro مجموعتين مختلفتين من المفتاح السري وقيم طول المفتاح، ويتم ترميزهما دائمًا في الملف الثنائي، وقد ناقشنا بالفعل تسجيل الدخول_سلسلة الذي يستخدم لتسجيل الدخول.

تنص وثائق RTC على أنه لا يمكنها التعامل إلا مع عدد محدود من الاتصالات في وقت واحد. مع الأخذ في الاعتبار أن كل مضيف متصل يحتاج إلى إرسال طلب واحد على الأقل في الثانية وإلا سينقطع اتصاله، نعتقد أن السبب وراء استخدام Grandoreiro لخوادم C&C المتعددة هو محاولة عدم إرباك أي منها.

وفي الختام

في هذه المدونة، قدمنا نظرة خاطفة خلف ستار تتبعنا طويل المدى لـ Grandoreiro والذي ساعد في جعل عملية التعطيل هذه ممكنة. لقد وصفنا بالتفصيل كيفية عمل DGA الخاص بـ Grandoreiro، وعدد التكوينات المختلفة الموجودة في وقت واحد، وكيف تمكنا من اكتشاف العديد من تداخل عناوين IP فيما بينها.

لقد قدمنا أيضًا معلومات إحصائية تم الحصول عليها من خوادم التحكم والسيطرة. توفر هذه المعلومات نظرة عامة ممتازة على الضحايا والاستهداف، بينما تتيح لنا أيضًا رؤية المستوى الفعلي للتأثير.

استهدفت عملية التعطيل التي قادتها الشرطة الفيدرالية البرازيلية الأفراد الذين يُعتقد أنهم يشغلون مناصب عليا في التسلسل الهرمي لعملية Grandoreiro. سيستمر ESET في التتبع أحصنة طروادة المصرفية الأخرى في أمريكا اللاتينية أثناء المراقبة عن كثب لأي نشاط لـ Grandoreiro بعد عملية التعطيل هذه.

لأية استفسارات حول بحثنا المنشور على WeLiveSecurity ، يرجى الاتصال بنا على التهديدintel@eset.com.

تقدم ESET Research تقارير استخباراتية خاصة لـ APT وموجزات بيانات. لأية استفسارات حول هذه الخدمة ، قم بزيارة استخبارات التهديدات من إسيت .

شركات النفط العالمية

ملفات

|

SHA-1 |

اسم الملف |

كشف |

الوصف |

|

FB32344292AB36080F2D040294F17D39F8B4F3A8 |

Notif.FEL.RHKVYIIPFVBCGQJPOQÃ.msi |

Win32/Spy.Grandoreiro.DB |

برنامج تحميل MSI |

|

08C7453BD36DE1B9E0D921D45AEF6D393659FDF5 |

RYCB79H7B-7DVH76Y3-67DVHC6T20-CH377DFHVO-6264704.msi |

Win32/Spy.Grandoreiro.DB |

برنامج تحميل MSI |

|

A99A72D323AB5911ADA7762FBC725665AE01FDF9 |

ملف pcre.dll |

Win32/Spy.Grandoreiro.BM |

جراندوريرو |

|

4CDF7883C8A0A83EB381E935CD95A288505AA8B8 |

iconv.dll |

Win32/Spy.Grandoreiro.BM |

Grandoreiro (مع الحشو الثنائي) |

شبكة

|

IP |

نطاق |

مزود استضافة |

الروية الأولى |

التفاصيل |

|

20.237.166 [.] 161 |

تم إنشاؤها بواسطة DGA |

Azure |

2024-01-12 |

خادم C & C. |

|

20.120.249 [.] 43 |

تم إنشاؤها بواسطة DGA |

Azure |

2024-01-16 |

خادم C & C. |

|

52.161.154 [.] 239 |

تم إنشاؤها بواسطة DGA |

Azure |

2024-01-18 |

خادم C & C. |

|

167.114.138 [.] 249 |

تم إنشاؤها بواسطة DGA |

OVH |

2024-01-02 |

خادم C & C. |

|

66.70.160 [.] 251 |

تم إنشاؤها بواسطة DGA |

OVH |

2024-01-05 |

خادم C & C. |

|

167.114.4 [.] 175 |

تم إنشاؤها بواسطة DGA |

OVH |

2024-01-09 |

خادم C & C. |

|

18.215.238 [.] 53 |

تم إنشاؤها بواسطة DGA |

AWS |

2024-01-03 |

خادم C & C. |

|

54.219.169 [.] 167 |

تم إنشاؤها بواسطة DGA |

AWS |

2024-01-09 |

خادم C & C. |

|

3.144.135 [.] 247 |

تم إنشاؤها بواسطة DGA |

AWS |

2024-01-12 |

خادم C & C. |

|

77.246.96 [.] 204 |

تم إنشاؤها بواسطة DGA |

فدسينا |

2024-01-11 |

خادم C & C. |

|

185.228.72 [.] 38 |

تم إنشاؤها بواسطة DGA |

سيد دا ويب |

2024-01-02 |

خادم C & C. |

|

62.84.100 [.] 225 |

N / A |

فدسينا |

2024-01-18 |

خادم التوزيع. |

|

20.151.89 [.] 252 |

N / A |

Azure |

2024-01-10 |

خادم التوزيع. |

تقنيات MITER ATT & CK

تم بناء هذا الجدول باستخدام إصدار 14 من إطار MITER ATT & CK.

|

تكتيك |

ID |

الاسم |

الوصف |

|

تنمية الموارد |

تطوير القدرات: البرامج الضارة |

يقوم مطورو Grandoreiro بتطوير أدوات التنزيل المخصصة الخاصة بهم. |

|

|

الوصول الأولي |

التصيد |

ينتشر Grandoreiro عبر رسائل البريد الإلكتروني التصيدية. |

|

|

التنفيذ |

تنفيذ المستخدم: ملف ضار |

يضغط Grandoreiro على الضحايا لتنفيذ مرفق التصيد الاحتيالي يدويًا. |

|

|

إصرار |

التمهيد أو تنفيذ تسجيل الدخول التلقائي: مفاتيح تشغيل التسجيل / مجلد بدء التشغيل |

يستخدم Grandoreiro مواقع التشغيل التلقائي القياسية للاستمرار. |

|

|

تدفق تنفيذ عملية الاختطاف: اختطاف طلب بحث DLL |

يتم تنفيذ Grandoreiro عن طريق المساس بأمر بحث DLL. |

||

|

التهرب الدفاعي |

فك تشفير / فك تشفير الملفات أو المعلومات |

غالبًا ما يتم توزيع Grandoreiro في أرشيفات ZIP محمية بكلمة مرور. |

|

|

ملفات أو معلومات مبهمة: حشو ثنائي |

اعتادت Grandoreiro EXEs على التوسيع .rsrc أقسام تحتوي على صور BMP كبيرة. |

||

|

تنفيذ الوكيل الثنائي للنظام: Msiexec |

يتم تجميع أدوات تنزيل Grandoreiro داخل مثبتات MSI. |

||

|

تعديل التسجيل |

يقوم Grandoreiro بتخزين جزء من بيانات التكوين الخاصة به في سجل Windows. |

||

|

الاكتشاف |

اكتشاف نافذة التطبيق |

يكتشف Grandoreiro مواقع الخدمات المصرفية عبر الإنترنت بناءً على أسماء النوافذ. |

|

|

اكتشاف العملية |

يكتشف Grandoreiro أدوات الأمان بناءً على أسماء العمليات. |

||

|

اكتشاف البرامج: اكتشاف برامج الأمان |

يكتشف Grandoreiro وجود منتجات الحماية المصرفية. |

||

|

اكتشاف معلومات النظام |

يقوم Grandoreiro بجمع معلومات حول جهاز الضحية، مثل ٪اسم الحاسوب٪ ونظام التشغيل. |

||

|

مجموعة |

التقاط الإدخال: التقاط إدخال واجهة المستخدم الرسومية |

يمكن لـ Grandoreiro عرض النوافذ المنبثقة الزائفة والتقاط النص المكتوب فيها. |

|

|

التقاط الإدخال: Keylogging |

Grandoreiro قادر على التقاط ضغطات المفاتيح. |

||

|

جمع البريد الإلكتروني: جمع البريد الإلكتروني المحلي |

قام مشغلو Grandoreiro بتطوير أداة لاستخراج عناوين البريد الإلكتروني من Outlook. |

||

|

القيادة والتحكم |

ترميز البيانات: ترميز غير قياسي |

يستخدم Grandoreiro RTC، الذي يقوم بتشفير البيانات باستخدام تشفير دفق مخصص. |

|

|

الدقة الديناميكية: خوارزميات إنشاء المجال |

يعتمد Grandoreiro فقط على DGA للحصول على عناوين خادم C&C. |

||

|

القناة المشفرة: التشفير المتماثل |

في RTC، يتم التشفير وفك التشفير باستخدام نفس المفتاح. |

||

|

منفذ غير قياسي |

غالبًا ما يستخدم Grandoreiro منافذ غير قياسية للتوزيع. |

||

|

بروتوكول طبقة التطبيق |

تم بناء RTC على قمة HTTP(S). |

||

|

exfiltration |

تسلل عبر قناة C2 |

يقوم Grandoreiro بتسريب البيانات إلى خادم القيادة والتحكم الخاص به. |

|

|

التأثير |

اغلاق / اعادة تشغيل النظام |

يمكن لـ Grandoreiro فرض إعادة تشغيل النظام. |

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://www.welivesecurity.com/en/eset-research/eset-takes-part-global-operation-disrupt-grandoreiro-banking-trojan/