BlackLotus ، أول برنامج ضار في البرية يتجاوز التمهيد الآمن من Microsoft (حتى على الأنظمة المصححة بالكامل) ، سوف يولد نسخًا مقلدة ومتاحًا في مجموعة تمهيد سهلة الاستخدام على الويب المظلم ، ويلهم مهاجمي البرامج الثابتة لزيادة نشاطهم ، قال خبراء أمنيون هذا الأسبوع.

وهذا يعني أن الشركات بحاجة إلى زيادة الجهود للتحقق من سلامة الخوادم وأجهزة الكمبيوتر المحمولة ومحطات العمل ، بدءًا من الآن.

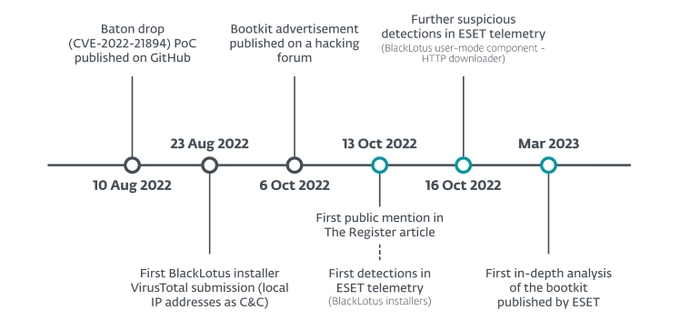

في 1 مارس ، نشرت شركة الأمن السيبراني ESET تحليلًا لـ برنامج BlackLotus bootkit، والتي تتجاوز ميزة أمان Windows الأساسية المعروفة باسم التمهيد الآمن لواجهة البرامج الثابتة القابلة للتوسيع (UEFI). قدمت Microsoft التمهيد الآمن منذ أكثر من عقد من الزمان ، وتعتبر الآن واحدة من أسس إطار Zero Trust لنظام التشغيل Windows بسبب صعوبة تخريبه.

ومع ذلك ، فقد استهدفت الجهات الفاعلة في مجال التهديد والباحثون الأمنيون تطبيقات التمهيد الآمن أكثر وأكثر ، ولسبب وجيه: نظرًا لأن UEFI هو أدنى مستوى من البرامج الثابتة على النظام (المسؤول عن عملية التمهيد) ، فإن العثور على ثغرة أمنية في كود الواجهة يسمح المهاجم لتنفيذ البرامج الضارة قبل أن تتحول نواة نظام التشغيل وتطبيقات الأمان وأي برنامج آخر إلى العمل. هذا يضمن زرع البرامج الضارة المستمرة التي لن يكتشفها وكلاء الأمان العاديون. كما يوفر أيضًا القدرة على التنفيذ في وضع kernel ، للتحكم في كل برنامج آخر على الجهاز وتخريبه - حتى بعد إعادة تثبيت نظام التشغيل واستبدال محرك الأقراص الثابتة - وتحميل برامج ضارة إضافية على مستوى النواة.

كانت هناك بعض الثغرات الأمنية السابقة في تقنية التمهيد ، مثل تم الكشف عن عيب BootHole في عام 2020 التي أثرت على محمل الإقلاع Linux GRUB2 و عيب في البرامج الثابتة في خمسة طرازات من أجهزة الكمبيوتر المحمول من أيسر التي يمكن استخدامها لتعطيل التمهيد الآمن. وزارة الأمن الداخلي ووزارة التجارة الأمريكية حتى في الآونة الأخيرة حذر من التهديد المستمر التي تم طرحها بواسطة rootkits و bootkits للبرامج الثابتة في مسودة تقرير حول مشكلات أمان سلسلة التوريد. لكن BlackLotus تزيد المخاطر على مشكلات البرامج الثابتة بشكل كبير.

هذا لأنه بينما قامت Microsoft بتصحيح الخلل الذي تستهدفه BlackLotus (ثغرة معروفة باسم Baton Drop أو CVE-2022-21894) ، فإن التصحيح يجعل الاستغلال أكثر صعوبة - وليس مستحيلاً. وسيكون من الصعب قياس تأثير الثغرة الأمنية ، لأن المستخدمين المتأثرين لن يروا على الأرجح علامات التسوية ، وفقًا لتحذير من Eclypsium نُشر هذا الأسبوع.

يقول بول أسادوريان ، المبشر الأمني الرئيسي في Eclypsium: "إذا تمكن المهاجم من الحصول على موطئ قدم ، فقد تكون الشركات عمياء ، لأن الهجوم الناجح يعني أن المهاجم يلتف على جميع دفاعاتك الأمنية التقليدية". "يمكنهم إيقاف التسجيل ، والكذب أساسًا على كل نوع من الإجراءات المضادة الدفاعية التي قد تتخذها على النظام لإخبارك أن كل شيء على ما يرام."

لاحظ الباحثون الآن بعد أن تم تسويق BlackLotus تجاريًا ، فإنه يمهد الطريق لتطوير سلع مماثلة. يقول مارتن سمولار ، باحث البرامج الضارة في ESET: "نتوقع أن نرى المزيد من مجموعات التهديد تدمج عمليات تجاوز التمهيد الآمن في ترسانتها في المستقبل". "الهدف النهائي لكل ممثل تهديد هو المثابرة على النظام ، ومع استمرار UEFI ، يمكنهم العمل بشكل أكثر خلسة من أي نوع آخر من المثابرة على مستوى نظام التشغيل."

الترقيع ليس كافيا

على الرغم من أن Microsoft قامت بتصحيح Baton Drop منذ أكثر من عام ، إلا أن شهادة الإصدار الضعيف لا تزال صالحة ، وفقا ل Eclypsium. يمكن للمهاجمين الذين يتمتعون بإمكانية الوصول إلى نظام تم اختراقه تثبيت أداة تحميل تمهيد ضعيفة ثم استغلال الثغرة الأمنية واكتساب الثبات ومستوى تحكم أكثر امتيازًا.

تحتفظ Microsoft بقائمة من تجزئات التشفير لأدوات تحميل التمهيد الآمن المشروعة. لمنع أداة تحميل التمهيد الضعيفة من العمل ، سيتعين على الشركة إلغاء التجزئة ، ولكن هذا من شأنه أيضًا منع الأنظمة المشروعة - على الرغم من عدم إصلاحها - من العمل.

يقول أسادوريان: "لإصلاح هذا الأمر ، عليك إلغاء تجزئات ذلك البرنامج لإخبار التمهيد الآمن والعملية الداخلية الخاصة بشركة Microsoft بأن هذا البرنامج لم يعد صالحًا في عملية التمهيد". "سيتعين عليهم إصدار الإلغاء ، وتحديث قائمة الإلغاء ، لكنهم لا يفعلون ذلك ، لأنه سيؤدي إلى كسر الكثير من الأشياء."

وقالت Eclypsium في استشاريها إن أفضل ما يمكن أن تفعله الشركات هو تحديث البرامج الثابتة وقوائم الإلغاء على أساس منتظم ، ومراقبة نقاط النهاية بحثًا عن مؤشرات على أن المهاجم قد أجرى تعديلات.

Smolár من ESET ، من قاد التحقيق السابق في BlackLotus ، في بيان صدر في 1 مارس لتوقع زيادة الاستغلال.

وقال: "إن العدد المنخفض من عينات BlackLotus التي تمكنا من الحصول عليها ، سواء من المصادر العامة أو من قياسنا عن بعد ، يقودنا إلى الاعتقاد بأنه لم يبدأ الكثير من الجهات الفاعلة في استخدامه حتى الآن". "نحن قلقون من أن الأمور ستتغير سريعًا في حالة وصول مجموعة التمهيد هذه إلى أيدي مجموعات البرامج الإجرامية ، استنادًا إلى إمكانات مجموعات البرامج الإجرامية ونشر البرامج الضارة في bootkit لنشر البرامج الضارة باستخدام شبكات الروبوت الخاصة بهم."

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://www.darkreading.com/threat-intelligence/blacklotus-secure-boot-bypass-malware-set-to-ramp-up