لدى العديد من الشركات هويات مؤسسية مخزنة داخل موفري الهوية (IdPs). نشط الدليل (م) أو ب OpenLDAP. في السابق، كان العملاء يستخدمون أمازون EMR يمكنهم دمج مجموعاتهم مع Active Directory عن طريق تكوين ثقة مجال أحادية الاتجاه بين مجال AD الخاص بهم وعالم Kerberos لمجموعة EMR. لمزيد من التفاصيل، راجع البرنامج التعليمي: قم بتكوين الثقة عبر المجالات باستخدام مجال Active Directory.

لقد كان هذا الإعداد عامل تمكين رئيسيًا لإتاحة مستخدمي ومجموعات الشركات داخل مجموعات السجلات الطبية الإلكترونية وتحديد سياسات التحكم في الوصول للتحكم في الوصول إلى البيانات الخاصة بهم (على سبيل المثال، من خلال تكامل Amazon EMR الأصلي مع Apache Ranger).

على الرغم من أن هذا الخيار لا يزال متاحًا، فقد تم إصدار Amazon EMR دعم مصادقة LDAP الأصلية، وهي ميزة أمان جديدة تعمل على تبسيط التكامل مع OpenLDAP وActive Directory.

تتيح هذه الميزة ما يلي:

- التكوين التلقائي للأمان للتطبيقات المدعومة (HiveServer2 وTrino وPresto وLivy) لاستخدام بروتوكول Kerberos تحت الغطاء وLDAP كمصادقة خارجية. يتيح ذلك تكاملًا أكثر وضوحًا من الأدوات الخارجية التي لم تعد بحاجة إلى إعداد مصادقة kerberos، للاتصال بنقاط نهاية المجموعة، ولكن بدلاً من ذلك، يمكن تهيئتها ببساطة لتوفير اسم مستخدم وكلمة مرور LDAP

- التحكم الدقيق في الوصول (FGAC) بشأن من يمكنه الوصول إلى مجموعات EMR الخاصة بك من خلال SSH

- سياسات الترخيص الدقيقة أعلى قاعدة بيانات وجداول Hive Metastore إذا تم استخدامها مع تكامل Amazon EMR Apache Ranger الأصلي.

في هذا المنشور، نتعمق في مصادقة Amazon EMR LDAP، ونوضح كيفية عمل تدفق المصادقة، وكيفية استرداد تكوينات LDAP المطلوبة واختبارها، وكيفية التأكد من دمج LDAP لمجموعة EMR بشكل صحيح.

باستخدام المعلومات الموجودة في هذه المدونة:

- يمكن للفرق التي تدير مجموعات EMR تعزيز التنسيق مع مسؤولي LDAP IdP من أجل طلب المعلومات المناسبة وإجراء اختبارات ما قبل التكوين بشكل صحيح

- يمكن للمستخدمين النهائيين لمجموعة EMR فهم مدى سهولة الاتصال من الأدوات الخارجية بمجموعات EMR التي تدعم LDAP مقارنة بالمصادقة السابقة المستندة إلى Kerberos

كيف يعمل تكامل Amazon EMR LDAP

عند الحديث عن المصادقة في سياق أطر السجلات الطبية الإلكترونية، يمكننا التمييز بين مستويين:

- المصادقة الخارجية - يستخدم من قبل المستخدمين والمكونات الخارجية للتفاعل مع الأطر المثبتة

- المصادقة الداخلية - يستخدم ضمن أطر توثيق اتصالات المكونات الداخلية

باستخدام هذه الميزة الجديدة، لا تزال مصادقة إطار العمل الداخلي تتم إدارتها من خلال Kerberos، ولكن هذا الأمر يتسم بالشفافية للمستخدمين النهائيين أو الخدمات الخارجية التي، على الجانب الآخر، تستخدم اسم مستخدم وكلمة مرور للمصادقة.

تنفذ أطر عمل EMR المثبتة المدعومة طريقة مصادقة قائمة على LDAP، والتي، من خلال مجموعة من بيانات اعتماد اسم المستخدم وكلمة المرور، تتحقق من صحتها مقابل نقطة نهاية LDAP، وفي حالة النجاح، تمكن من استخدام إطار العمل.

يلخص الرسم التخطيطي التالي كيفية عمل تدفق المصادقة.

يتضمن سير العمل الخطوات التالية:

- يتصل المستخدم بإحدى نقاط النهاية المدعومة (مثل HiveServer2 أو Trino/Presto Coordinator أو Hue WebUI) ويقدم بيانات اعتماد الشركة الخاصة به (اسم المستخدم وكلمة المرور).

- يستخدم إطار العمل الذي تم الاتصال به مصدقًا مخصصًا يقوم بإجراء المصادقة باستخدام خدمة EMR Secret Agent التي تعمل داخل مثيلات المجموعة.

- تتحقق خدمة EMR Secret Agent من صحة بيانات الاعتماد المقدمة مقابل نقطة نهاية LDAP.

- وفي حالة النجاح يحدث ما يلي:

- يتم إنشاء مبدأ Kerberos لمستخدم محدد في مركز توزيع مفاتيح MIT (MIT KDC) الذي يعمل داخل العقدة الأساسية.

- يتم إنشاء علامة التبويب الرئيسية لـ Kerberos داخل الدليل الرئيسي للمستخدم على العقدة الأساسية.

بعد اكتمال المصادقة، يمكن للمستخدم البدء في استخدام الإطار.

داخل جميع مثيلات المجموعة، يتم تكوين خدمة SSSD لاسترداد المستخدمين والمجموعات من نقطة نهاية LDAP وإتاحتهم كمستخدمين للنظام.

يختلف تدفق المصادقة عند الاتصال بـ SSH قليلاً، ويتم تلخيصه في الرسم البياني التالي.

يتضمن سير العمل الخطوات التالية:

- يتصل المستخدم عبر SSH بالمثيل الأساسي لـ EMR، مما يوفر بيانات اعتماد الشركة (اسم المستخدم وكلمة المرور).

- تستخدم خدمة SSHD التي تم الاتصال بها خدمة SSSD للتحقق من صحة بيانات الاعتماد المقدمة.

- تتحقق خدمة SSSD من صحة بيانات الاعتماد المقدمة مقابل نقطة نهاية LDAP. في حالة النجاح، ينتقل المستخدم إلى الدليل الرئيسي ذي الصلة. في هذه المرحلة، يمكن للمستخدم استخدام واجهات سطر الأوامر المختلفة (

beeline,trino-cli,presto-cli,curl) للوصول إلى Hive أو Trino/Presto أو Livy. - لاستخدام Spark CLIs (

spark-submit,pyspark,spark-shell)، يجب على المستخدم استدعاءldap-kinitالبرنامج النصي وتوفير اسم المستخدم وكلمة المرور المطلوبة. - يتم إجراء المصادقة باستخدام خدمة EMR Secret Agent التي تعمل داخل مثيلات المجموعة.

- تتحقق خدمة EMR Secret Agent من صحة بيانات الاعتماد المقدمة مقابل نقطة نهاية LDAP.

- وفي حالة النجاح يحدث ما يلي:

- يتم إنشاء مبدأ Kerberos للمستخدم المحدد في مجموعة MIT KDC التي تعمل داخل العقدة الأساسية.

- يتم إنشاء علامة التبويب الرئيسية لـ Kerberos داخل الدليل الرئيسي للمستخدم على العقدة الأساسية.

- يتم الحصول على تذكرة kerberos وتخزينها في ذاكرة التخزين المؤقت لتذكرة Kerberos للمستخدم على العقدة الأساسية.

بعد ldap-kinit عند اكتمال البرنامج النصي، يمكن للمستخدم البدء في استخدام Spark CLIs.

في الأقسام التالية، نعرض كيفية استرداد قيم إعدادات LDAP المطلوبة والتحقق من كيفية تشغيل مجموعة باستخدام مصادقة EMR LDAP واختبارها.

ابحث عن معلمات LDAP المناسبة

لتكوين مصادقة LDAP لـ Amazon EMR، تتمثل الخطوة الأولى في استرداد خصائص LDAP لاستخدامها في إعداد مجموعتك. أنت بحاجة إلى المعلومات التالية:

- اسم DNS لخادم LDAP

- شهادة بتنسيق PEM لاستخدامها للتفاعل عبر LDAP الآمن (LDAPS) مع نقطة نهاية LDAP

- قاعدة بحث مستخدم LDAP، وهي عبارة عن مسار (أو فرع) على شجرة LDAP حيث يتم البحث عن المستخدمين (سيتم استرجاع المستخدمين المنتمين إلى هذا الفرع فقط)

- قاعدة بحث مجموعات LDAP وهي عبارة عن مسار (أو فرع) على شجرة LDAP من أين يتم البحث عن المجموعات (سيتم استرجاع المجموعات التابعة لهذا الفرع فقط)

- يقوم خادم LDAP بربط بيانات اعتماد المستخدم، وهي اسم المستخدم وكلمة المرور لمستخدم الخدمة (يُسمى عادةً مستخدم الربط) ليتم استخدامها لتشغيل استعلامات LDAP واسترداد معلومات المستخدم مثل اسم المستخدم وعضوية المجموعة.

باستخدام Active Directory، يمكن لمسؤول AD استرداد هذه المعلومات مباشرة من Active Directory Users and Computers أداة. عندما تختار مستخدمًا في هذه الأداة، يمكنك رؤية السمات ذات الصلة (على سبيل المثال، distinguishedName). تظهر لقطة الشاشة التالية مثالا.

من لقطة الشاشة، يمكننا أن نرى أن distinguishedName للمستخدم جون هو CN=john,OU=users,OU=italy,OU=emr,DC=awsemr,DC=comمما يعني أن جون ينتمي إلى قواعد البحث التالية، مرتبة من الأضيق إلى الأوسع:

OU=users,OU=italy,OU=emr,DC=awsemr,DC=comOU=italy,OU=emr,DC=awsemr,DC=comOU=emr,DC=awsemr,DC=comDC=awsemr,DC=com

اعتمادًا على كمية الإدخالات داخل دليل LDAP الخاص بالشركة، قد يؤدي استخدام قاعدة بحث واسعة إلى فترات استرجاع طويلة ومهلات طويلة. من الممارسات الجيدة تكوين قاعدة البحث لتكون ضيقة قدر الإمكان لتشمل جميع المستخدمين المطلوبين. في المثال السابق، OU=users,OU=italy,OU=emr,DC=awsemr,DC=com قد تكون قاعدة بحث جيدة إذا كان جميع المستخدمين الذين تريد منحهم حق الوصول إلى مجموعة السجلات الطبية الإلكترونية (EMR) جزءًا من تلك الوحدة التنظيمية.

هناك طريقة أخرى لاسترداد سمات المستخدم وهي استخدام ملف ldapsearch أداة. يمكنك استخدام هذه الطريقة لـ Active Directory بالإضافة إلى OpenLDAP، ومن المفيد للغاية اختبار الاتصال بنقطة نهاية LDAP.

ما يلي هو مثال على Active Directory (OpenLDAP مشابه).

يجب أن تكون نقطة نهاية LDAP قابلة للحل ويمكن الوصول إليها عن طريق الأمازون الحوسبة المرنة السحابية (Amazon EC2) مثيلات مجموعة EMR عبر TCP على المنفذ 636. يُقترح تشغيل الاختبار من مثيل Amazon Linux 2 EC2 الذي ينتمي إلى نفس الشبكة الفرعية مثل مجموعة EMR وله نفس مجموعة أمان EMR المرتبطة بمثيلات مجموعة EMR.

بعد تشغيل مثيل EC2، قم بتثبيت nc أداة واختبار دقة DNS والاتصال. افترض أن DC1.awsemr.com هو اسم DNS لنقطة نهاية LDAP، قم بتشغيل الأوامر التالية:

إذا كان تحليل DNS لا يعمل بشكل صحيح، فمن المفترض أن تتلقى رسالة خطأ مثل ما يلي:

إذا لم يكن من الممكن الوصول إلى نقطة النهاية، فيجب أن تتلقى خطأً كما يلي:

في أي من هاتين الحالتين، يجب مشاركة فريق الشبكات وDNS لاستكشاف المشكلات وحلها.

في حالة النجاح، يجب أن يبدو الإخراج كما يلي:

إذا كان كل شيء يعمل، تابع الاختبار وقم بتثبيت البرنامج openldap العملاء على النحو التالي:

ثم اركض ldapsearch أوامر لاسترداد معلومات حول المستخدمين والمجموعات من نقطة نهاية LDAP. فيما يلي عينة ldapsearch أوامر:

نستخدم المعلمات التالية:

- -x - وهذا يتيح المصادقة البسيطة.

- -D - يشير هذا إلى قيام المستخدم بإجراء البحث.

- -w – يشير هذا إلى كلمة مرور المستخدم.

- -H - يشير هذا إلى عنوان URL لخادم LDAP.

- -b – هذا هو البحث الأساسي.

- LDAPTLS_CACERT - يشير هذا إلى الشهادة العامة لنقطة نهاية LDAPS SSL PEM أو الشهادة العامة SSL PEM لسلطة شهادات جذر نقطة نهاية LDAPS. يمكن الحصول على هذا من مستخدم مسؤول AD أو OpenLDAP.

فيما يلي نموذج لإخراج الأمر السابق:

كما يمكننا أن نرى من إخراج العينة، المستخدم جون يتم التعرف عليه بالاسم المميز CN=john,OU=users,OU=italy,OU=emr,DC=awsemr,DC=com، و data-engineers المجموعة التي ينتمي إليها المستخدم (memberOf القيمة) يتم تعريفها بالاسم المميز CN=data-engineers,OU=groups,OU=italy,OU=emr,DC=awsemr,DC=com.

يمكننا تشغيل لدينا ldapsearch استعلامات لاسترداد معلومات المستخدم والمجموعة باستخدام قاعدة بحث ضيقة:

يمكنك أيضًا تطبيق مرشحات أخرى أثناء البحث. لمزيد من المعلومات حول كيفية إنشاء عوامل تصفية LDAP، راجع مرشحات LDAP.

عن طريق الركض ldapsearch الأوامر، يمكنك اختبار اتصال LDAP وخصائص LDAP، وتحديد الإعداد المطلوب.

اختبر المحلول

بعد التحقق من أن الاتصال بنقطة نهاية LDAP مفتوح وأن تكوينات LDAP صحيحة، تابع إعداد البيئة لتشغيل مجموعة EMR LDAP الممكنة.

قم بإنشاء أسرار AWS Secret Manager

قبل إنشاء تكوين أمان EMR، يتعين عليك إنشاء اثنين مدير AWS السري أسرار. يمكنك استخدام بيانات الاعتماد هذه للتفاعل مع نقطة نهاية LDAP واسترداد تفاصيل المستخدم مثل اسم المستخدم وعضوية المجموعة.

- في وحدة تحكم مدير الأسرار ، اختر أسرار في جزء التنقل.

- اختار قم بتخزين سر جديد.

- في حالة النوع السري، حدد نوع آخر من السر.

- قم بإنشاء سر جديد يحدد

binduserالاسم المميز كالمفتاح وbinduserكلمة المرور كقيمة.

- أنشئ سرًا ثانيًا يحدد بنص عادي شهادة SSL العامة لنقطة نهاية LDAPS أو الشهادة العامة لمرجع شهادة جذر LDAPS.

هذه الشهادة موثوقة، مما يسمح بالاتصال الآمن بين مجموعة EMR ونقطة نهاية LDAPS.

قم بإنشاء تكوين أمان EMR

أكمل الخطوات التالية لإنشاء تكوين أمان السجلات الطبية الإلكترونية:

- في وحدة تحكم Amazon EMR ، اختر تكوينات الأمان مع EMR على EC2 في جزء التنقل.

- اختار إنشاء.

- في حالة اسم تكوين الأمان، إدخال اسم.

- في حالة خيارات إعداد تكوين الأمان، حدد اختر الإعدادات المخصصة.

- في حالة التشفير، حدد قم بتشغيل التشفير أثناء النقل.

- في حالة نوع موفر الشهادةتحديد بيم.

- في حالة اختر موقع شهادة PEM، أدخل إما حزمة PEM الموجودة في خدمة تخزين أمازون البسيطة (Amazon S3) أو موفر شهادات Java المخصصة.

لاحظ أن التشفير أثناء النقل إلزامي لاستخدام ميزة مصادقة LDAP. لمزيد من المعلومات حول التشفير أثناء النقل، راجع توفير شهادات لتشفير البيانات أثناء النقل باستخدام تشفير Amazon EMR. - اختار التالى.

- أختار LDAP For بروتوكول المصادقة.

- في حالة موقع خادم LDAP، أدخل نقطة نهاية LDAPS (

ldaps://<ldap_endpoint_DNS_name>). - في حالة شهادة LDAP SSL، أدخل السر الثاني الذي قمت بإنشائه في Secrets Manager.

- في حالة مرشح وصول LDAP، أدخل عامل تصفية LDAP الذي تم تطبيقه لتقييد الوصول إلى مجموعة فرعية من المستخدمين الذين تم استردادهم من قاعدة بحث مستخدمي LDAP. إذا تم ترك الحقل فارغًا، فلن يتم تطبيق أي عوامل تصفية ويمكن لجميع المستخدمين الذين ينتمون إلى قاعدة بحث مستخدم LDAP الوصول إلى نقاط النهاية المحمية بواسطة EMR LDAP باستخدام بيانات اعتماد الشركة الخاصة بهم. فيما يلي أمثلة على المرشحات ووظائفها:

- (فئة الكائن = شخص) – تصفية المستخدمين بالسمة

objectClassجلس مثلperson - (عضو = CN = المشرفين، OU = المجموعات، OU = إيطاليا، OU = emr، DC = awsemr، DC = com) – تصفية المستخدمين الذين ينتمون إلى

adminsرأس التجميع - (|( memberof=CN=data-engineers,OU=groups,OU=italy,OU=emr,DC=awsemr,DC=com)( memberof=CN=admins,OU=groups,OU=italy,OU=emr, DC = أوسمر، DC = كوم)) – تصفية المستخدمين الذين ينتمون إما إلى

data-engineersأو الadminsالمجموعة (التي نستخدمها لهذا المنشور)

- (فئة الكائن = شخص) – تصفية المستخدمين بالسمة

- أدخل قيمًا لـ قاعدة بحث مستخدم LDAP و قاعدة بحث مجموعة LDAP. لاحظ أن قاعدتي البحث لا تدعمان عوامل التصفية المضمنة (على سبيل المثال، ما يلي غير مدعوم:

OU=users,OU=italy,OU=emr,DC=awsemr,DC=com?subtree?(|(memberof=CN=data-engineers,OU=groups,OU=italy,OU=emr,DC=awsemr,DC=com)(memberof=CN=admins,OU=groups,OU=italy,OU=emr,DC=awsemr,DC=com))). - أختار قم بتشغيل تسجيل الدخول SSH. يعد هذا مطلوبًا فقط إذا كنت تريد أن يتمكن مستخدمو LDAP من استخدام SSH داخل مثيلات المجموعة باستخدام بيانات اعتماد الشركة الخاصة بهم. إذا تم تمكين تسجيل الدخول إلى SSH، فستكون هناك حاجة إلى مرشح وصول LDAP، وإلا ستفشل مصادقة SSH.

- في حالة ربط خادم LDAP بيانات الاعتماد، أدخل السر الأول الذي قمت بإنشائه في Secrets Manager.

- في مجلة ترخيص القسم، احتفظ بالإعدادات الافتراضية المحددة:

- في حالة دور IAM للتطبيقات، حدد ملف تعريف المثيل.

- في حالة طريقة التحكم في الوصول الدقيقة، حدد بدون اضاءة.

- اختار التالى.

- قم بمراجعة ملخص التكوين ثم اختر إنشاء.

قم بتشغيل مجموعة السجلات الطبية الإلكترونية

يمكنك تشغيل مجموعة EMR باستخدام وحدة تحكم إدارة AWSأطلقت حملة واجهة سطر الأوامر AWS (AWS CLI)، أو أي أوس SDK.

عندما تقوم بإنشاء EMR على مجموعة EC2، تأكد من تحديد التكوينات التالية:

- إصدار EMR – استخدم Amazon EMR 6.12.0 أو أعلى.

- التطبيقات - حدد Hadoop وSpark وHive وHue وLivy وPresto/Trino.

- تكوين الأمان – حدد تكوين الأمان الذي قمت بإنشائه في الخطوة السابقة.

- زوج المفاتيح EC2 - استخدم زوج المفاتيح الموجود.

- مجموعات الشبكة والأمن - استخدم تكوينًا يسمح لمثيلات EMR EC2 بالتفاعل مع نقطة نهاية LDAPS. في ال ابحث عن معلمات LDAP المناسبة القسم، يجب أن تكون قد قمت بتأكيد إعداد صالح.

تأكد من أن مصادقة LDAP تعمل

عندما يتم تشغيل المجموعة، يمكنك التحقق من أن مصادقة LDAP تعمل بشكل صحيح.

If تسجيل الدخول SSH تم تمكينه كجزء من مصادقة LDAP داخل تكوين أمان EMR، يمكنك SSH في مجموعتك عن طريق تحديد مستخدم LDAP، والمطالبة بكلمة المرور ذات الصلة عند الطلب:

إذا تم تعطيل تسجيل الدخول إلى SSH، فيمكنك SSH داخل المجموعة باستخدام زوج مفاتيح EC2 المحدد أثناء إنشاء المجموعة:

هناك طريقة بديلة للوصول إلى المثيل الأساسي، إذا كنت تفضل ذلك، وهي استخدام مدير الدورة، قدرة مدير أنظمة AWS. لمزيد من المعلومات ، يرجى الرجوع إلى اتصل بمثيل Linux الخاص بك باستخدام AWS Systems Manager Session Manager.

عندما تكون داخل المثيل الأساسي، يمكنك اختبار ما إذا كان يتم استرداد مستخدمي ومجموعات LDAP بشكل صحيح باستخدام id يأمر. فيما يلي نموذج أمر للتحقق مما إذا كان المستخدم john يتم استرجاعها بشكل صحيح مع المجموعات ذات الصلة:

يمكنك بعد ذلك اختبار المصادقة على الأطر المثبتة المختلفة.

أولاً، لنسترجع الشهادة العامة لإطارات العمل ونخزنها داخل مخزن موثوق به. تشترك جميع الإطارات في نفس الشهادة العامة (التي استخدمناها لإعداد التشفير أثناء النقل)، لذا يمكنك استخدام أي من نقاط النهاية المحمية بواسطة SSL (منفذ Hive 10000، منفذ Presto/Trino 8446، منفذ Livy 8998) لاستردادها . احصل على الشهادة من نقطة نهاية HiveServer2 (المنفذ 10000):

ثم استخدم مخزن الثقة هذا للتواصل بشكل آمن مع أطر العمل المختلفة.

استخدم الكود التالي لاختبار مصادقة HiveServer2 باستخدام beeline:

إذا كنت تستخدم Presto، فاختبر مصادقة Presto باستخدام presto CLI (توفير كلمة مرور المستخدم عند الطلب):

إذا كنت تستخدم Trino، فاختبر مصادقة Trino باستخدام ملف trino CLI (توفير كلمة مرور المستخدم عند الطلب):

اختبار Livy المصادقة مع الضفيرة:

اختبار أوامر سبارك مع pyspark:

لاحظ أننا قمنا هنا باختبار المصادقة من داخل المجموعة، ولكن يمكننا التفاعل مع Trino وHive وPresto وLivy حتى من خارج المجموعة بقدر ما يتم تكوين الاتصال ودقة DNS بشكل صحيح. تعد Spark CLIs هي الوحيدة التي يمكن استخدامها فقط من داخل المجموعة.

لاختبار مصادقة Hue، أكمل الخطوات التالية:

- انتقل إلى واجهة مستخدم الويب Hue المستضافة على

http://<emr_primary_node>:8888/وقم بتوفير اسم مستخدم وكلمة مرور LDAP.

- اختبار استعلامات SQL داخل محرري Hive وTrino/Presto.

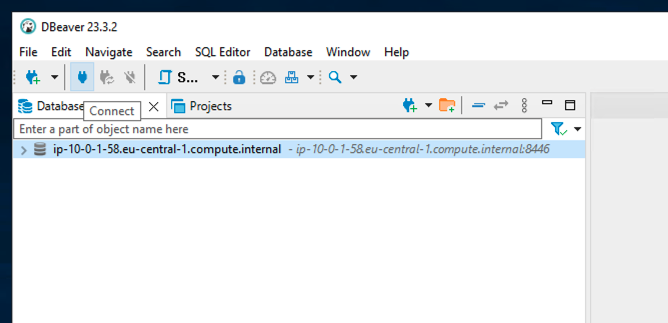

للاختبار باستخدام أداة SQL خارجية (مثل DBeaver الاتصال بـ Trino)، أكمل الخطوات التالية. تأكد من تكوين مجموعة أمان العقدة الأساسية EMR بحيث تسمح بحركة مرور TCP من DBeaver IP إلى منفذ نقطة نهاية إطار العمل المطلوب (على سبيل المثال، 10000 لـ HiveServer2، 8446 لـ Trino/Presto) ولتكوين دقة DNS بشكل صحيح على عميل DBeaver الجهاز لحل اسم مضيف عقدة EMR الأساسية بشكل صحيح.

- من المثيل الأساسي لمجموعة EMR، انسخ الملفات إلى حاوية S3

truststore.jks(تم إنشاؤه مسبقًا) و/usr/lib/trino/trino-jdbc/trino-jdbc-XXX-amzn-0.jar(تغيير الإصدارXXXاعتمادًا على إصدار EMR). - قم بتنزيل ملف

truststore.jksوtrino-jdbc-XXX-amzn-0.jarالملفات. - افتح DBeaver واختر قاعدة البيانات، ثم اختر مدير سائق.

- اختار جديد لإنشاء برنامج تشغيل جديد.

- على الإعدادات علامة التبويب، قم بتوفير المعلومات التالية:

- في حالة اسم سائق، أدخل

EMR Trino. - في حالة اسم الفصل، أدخل

io.trino.jdbc.TrinoDriver. - في حالة قالب عنوان URL، أدخل

jdbc:trino://{host}:{port}.

- في حالة اسم سائق، أدخل

- على المكتبات علامة التبويب، أكمل الخطوات التالية:

- اختار إضافة ملف.

- اختر ملف JAR لبرنامج تشغيل Trino JDBC من نظام الملفات المحلي (

trino-jdbc-XXX-amzn-0.jar).

- اختار OK لإنشاء برنامج التشغيل.

- اختار قاعدة البيانات و اتصال قاعدة بيانات جديد.

- على الرئيسية علامة التبويب، حدد ما يلي:

- في حالة الاتصال عن طريق، حدد مضيف.

- في حالة مضيف، أدخل عقدة EMR الأساسية.

- في حالة ميناء، أدخل منفذ Trino (8446 افتراضيًا).

- على خصائص السائق علامة التبويب، أضف الخصائص التالية:

- أضف

SSLمعTrueكقيمة. - أضف

SSLTrustStorePathمع الالجائزةtruststore.jksموقع الملف كقيمة. - أضف

SSLTrustStorePasswordمع الالجائزةtruststore.jksكلمة المرور التي استخدمتها لإنشائها كقيمة.

- أضف

- اختار نهاية.

- اختر الاتصال الذي تم إنشاؤه واختر التواصل الرمز.

- أدخل اسم المستخدم وكلمة المرور الخاصين بـ LDAP، ثم اختر OK.

إذا كان كل شيء يعمل، فيجب أن تكون قادرًا على تصفح كتالوجات Trino وقواعد البيانات والجداول في جزء التنقل. لتشغيل الاستعلامات، اختر محرر SQL، ثم اختر افتح محرر SQL.

من محرر SQL، يمكنك الاستعلام عن الجداول الخاصة بك.

الخطوات التالية

تعمل ميزة مصادقة Amazon EMR LDAP الجديدة على تبسيط الطريقة التي يمكن للمستخدمين من خلالها الوصول إلى أطر عمل EMR المثبتة. عندما يستخدم المستخدمون إطار عمل، قد ترغب في التحكم في البيانات التي يمكنهم الوصول إليها. بالنسبة لهذا الموضوع المحدد، يمكنك استخدام مصادقة LDAP مع تكامل EMR Apache Ranger الأصلي. لمزيد من المعلومات، راجع دمج Amazon EMR مع Apache Ranger.

تنظيف

أكمل إجراءات التنظيف التالية لإزالة الموارد التي قمت بإنشائها بعد هذا المنشور وتجنب تكبد تكاليف إضافية. بالنسبة لهذا المنشور، نقوم بالتنظيف باستخدام AWS CLI. يمكنك أيضًا التنظيف باستخدام إجراءات مماثلة عبر وحدة التحكم.

- إذا قمت بتشغيل مثيل EC2 للتحقق من اتصال LDAP ولم تعد بحاجة إليه، فاحذفه باستخدام الأمر التالي (حدد معرف المثيل الخاص بك):

- إذا قمت بتشغيل مثيل EC2 لاختبار DBeaver ولم تعد بحاجة إليه، فيمكنك استخدام الأمر السابق لحذفه.

- احذف مجموعة EMR باستخدام الأمر التالي (حدد معرف مجموعة EMR الخاص بك):

لاحظ أنه إذا كانت مجموعة EMR بها حماية الإنهاء تمكين، قبل تشغيل السابق

terminate-clustersالأمر، يجب عليك تعطيله. يمكنك القيام بذلك باستخدام الأمر التالي (حدد معرف مجموعة EMR الخاص بك): - احذف تكوين أمان EMR باستخدام الأمر التالي:

- احذف أسرار Secrets Manager بالأوامر التالية:

وفي الختام

في هذا المنشور، ناقشنا كيف يمكنك تكوين واختبار مصادقة LDAP على EMR في مجموعات EC2. لقد ناقشنا كيفية استرداد إعدادات LDAP المطلوبة، واختبار الاتصال بنقطة نهاية LDAP، وتكوين تكوين أمان EMR، واختبار ما إذا كانت مصادقة LDAP تعمل بشكل صحيح. سلط هذا المنشور الضوء أيضًا على كيفية تبسيط تدفق المصادقة مقارنةً بتكوين الثقة عبر المجالات القياسي لـ Active Directory. لمعرفة المزيد حول هذه الميزة، راجع استخدم Active Directory أو خوادم LDAP للمصادقة مع Amazon EMR.

حول المؤلف

ستيفانو ساندونا هو أحد كبار مهندسي حلول البيانات الضخمة في AWS. يحب البيانات والأنظمة الموزعة والأمن. إنه يساعد العملاء في جميع أنحاء العالم على تصميم منصات بيانات ضخمة آمنة وقابلة للتطوير وموثوقة.

ستيفانو ساندونا هو أحد كبار مهندسي حلول البيانات الضخمة في AWS. يحب البيانات والأنظمة الموزعة والأمن. إنه يساعد العملاء في جميع أنحاء العالم على تصميم منصات بيانات ضخمة آمنة وقابلة للتطوير وموثوقة.

عدنان الهماني هو مهندس تطوير برمجيات في AWS ويعمل مع فريق EMR. وهو يركز على الوضع الأمني للتطبيقات التي تعمل على مجموعات السجلات الطبية الإلكترونية. وهو مهتم بتطبيقات البيانات الضخمة الحديثة وكيفية تفاعل العملاء معها.

عدنان الهماني هو مهندس تطوير برمجيات في AWS ويعمل مع فريق EMR. وهو يركز على الوضع الأمني للتطبيقات التي تعمل على مجموعات السجلات الطبية الإلكترونية. وهو مهتم بتطبيقات البيانات الضخمة الحديثة وكيفية تفاعل العملاء معها.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://aws.amazon.com/blogs/big-data/simplify-authentication-with-native-ldap-integration-on-amazon-emr/