المؤلف: فيتاليك بوتيرين عبر مدونة فيتاليك بوتيرين

شكر خاص لفريقي Worldcoin وModulus Labs، Xinyuan Sun، Martin Koeppelmann وIllia Polosukhin على التعليقات والمناقشة.

لقد سألني العديد من الأشخاص على مر السنين سؤالاً مماثلاً: ما هي التقاطعات بين التشفير والذكاء الاصطناعي الذي أعتبره الأكثر فائدة؟ إنه سؤال معقول: العملات المشفرة والذكاء الاصطناعي هما الاتجاهان الرئيسيان للتكنولوجيا (البرمجيات) في العقد الماضي، ويبدو الأمر كما لو أنهما موجودان يجب يكون نوعا من الاتصال بين الاثنين. من السهل التوصل إلى أوجه تآزر على مستوى سطحي: يمكن تحقيق لامركزية العملات المشفرة تحقيق التوازن بين مركزية الذكاء الاصطناعيالذكاء الاصطناعي غير شفاف، والعملات المشفرة تجلب الشفافية، ويحتاج الذكاء الاصطناعي إلى البيانات، كما أن سلاسل الكتل جيدة لتخزين البيانات وتتبعها. ولكن على مر السنين، عندما يطلب مني الناس التعمق أكثر والتحدث عن تطبيقات محددة، كانت إجابتي مخيبة للآمال: "نعم، هناك بعض الأشياء ولكن ليس كثيرًا".

في السنوات الثلاث الماضية، مع ظهور الذكاء الاصطناعي الأكثر قوة في شكل حديث ماجستيروظهور العملات المشفرة الأكثر قوة في شكل ليس فقط حلول توسيع نطاق blockchain ولكن أيضًا ZKPs, FHE، (حزبين وحزب N) MPC، لقد بدأت أرى هذا التغيير. هناك بالفعل بعض التطبيقات الواعدة للذكاء الاصطناعي داخل الأنظمة البيئية لـ blockchain، أو الذكاء الاصطناعي مع التشفير، على الرغم من أنه من المهم توخي الحذر بشأن كيفية تطبيق الذكاء الاصطناعي. التحدي الخاص هو: في التشفير، المصدر المفتوح هو الطريقة الوحيدة لجعل شيء آمن حقًا، ولكن في الذكاء الاصطناعي، يكون النموذج (أو حتى بيانات التدريب الخاصة به) مفتوحًا يزيد بشكل كبير قابليتها للتأثر التعلم الآلي العدائي الهجمات. ستتناول هذه المقالة تصنيفًا للطرق المختلفة التي يمكن أن يتقاطع بها التشفير مع الذكاء الاصطناعي، بالإضافة إلى الآفاق والتحديات التي تواجه كل فئة.

الفئات الأربع الرئيسية

الذكاء الاصطناعي هو مفهوم واسع للغاية: يمكنك التفكير في "الذكاء الاصطناعي" باعتباره مجموعة من الخوارزميات التي تقوم بإنشائها ليس عن طريق تحديدها بشكل صريح، ولكن عن طريق تحريك حساء حسابي كبير ووضع نوع من ضغط التحسين الذي يدفع الحساء نحو إنتاج خوارزميات بالخصائص التي تريدها. بالتأكيد لا ينبغي أن يؤخذ هذا الوصف باستخفاف: إنه كذلك يشمل ال عملية المعالجة أن خلق نحن البشر في المقام الأول! لكن هذا يعني أن خوارزميات الذكاء الاصطناعي لديها بعض الخصائص المشتركة: قدرتها على القيام بأشياء قوية للغاية، إلى جانب حدود قدرتنا على معرفة أو فهم ما يحدث تحت غطاء محرك السيارة.

هناك طرق عديدة لتصنيف الذكاء الاصطناعي؛ لأغراض هذا المنشور، الذي يتحدث عن التفاعلات بين الذكاء الاصطناعي وسلاسل الكتل (والتي تم وصفها على أنها منصة لـ خلق "الألعاب")، سأقوم بتصنيفها على النحو التالي:

- الذكاء الاصطناعي كلاعب في لعبة [أعلى قابلية للاستمرار]: تشارك أنظمة الذكاء الاصطناعي في الآليات التي يأتي فيها المصدر النهائي للحوافز من بروتوكول يتضمن مدخلات بشرية.

- الذكاء الاصطناعي كواجهة للعبة [إمكانات عالية، ولكن مع مخاطر]: تساعد أنظمة الذكاء الاصطناعي المستخدمين على فهم عالم العملات المشفرة من حولهم، والتأكد من أن سلوكهم (أي الرسائل والمعاملات الموقعة) يتوافق مع نواياهم ولا يتعرضون للخداع أو الاحتيال.

- الذكاء الاصطناعي كقواعد اللعبة [اعمل بحذر شديد]: blockchain و DAOs والآليات المماثلة التي تتصل مباشرة بالذكاء الاصطناعي. فكر على سبيل المثال. "قضاة الذكاء الاصطناعي"

- الذكاء الاصطناعي كهدف للعبة [على المدى الطويل ولكن مثير للاهتمام]: تصميم سلاسل الكتل والمنظمات اللامركزية المستقلة والآليات المماثلة بهدف إنشاء وصيانة الذكاء الاصطناعي الذي يمكن استخدامه لأغراض أخرى، وذلك باستخدام بتات التشفير إما لتحفيز التدريب بشكل أفضل أو لمنع الذكاء الاصطناعي من تسريب البيانات الخاصة أو إساءة استخدامها.

دعونا نذهب من خلال هذه واحدة تلو الأخرى.

الذكاء الاصطناعي كلاعب في لعبة

هذه في الواقع فئة موجودة منذ ما يقرب من عقد من الزمان، على الأقل منذ ذلك الحين التبادلات اللامركزية على السلسلة (DEXes) بدأت أرى استخدامًا كبيرًا. في أي وقت يكون هناك تبادل، هناك فرصة لكسب المال من خلال المراجحة، ويمكن للروبوتات القيام بالمراجحة بشكل أفضل بكثير من البشر. حالة الاستخدام هذه موجودة منذ فترة طويلة، حتى مع وجود أنظمة ذكاء اصطناعي أبسط بكثير مما لدينا اليوم، ولكنها في النهاية تقاطع حقيقي جدًا بين الذكاء الاصطناعي والعملات المشفرة. في الآونة الأخيرة، رأينا روبوتات المراجحة MEV في كثير من الأحيان استغلال بعضهم البعض. في أي وقت يكون لديك تطبيق blockchain يتضمن المزادات أو التداول، سيكون لديك روبوتات للمراجحة.

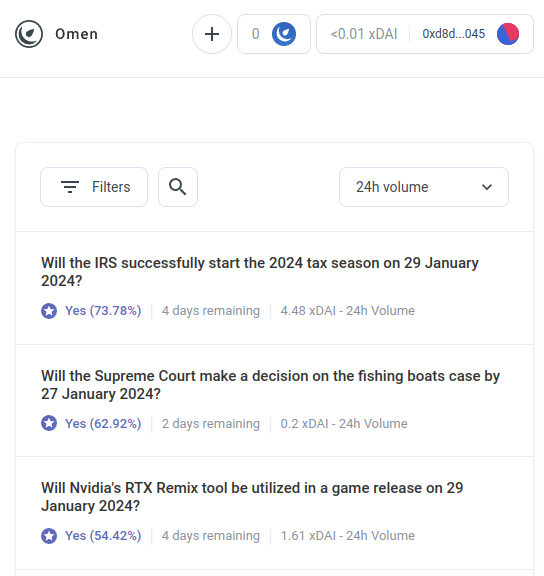

لكن روبوتات المراجحة القائمة على الذكاء الاصطناعي ليست سوى المثال الأول لفئة أكبر بكثير، والتي أتوقع أنها ستبدأ قريبًا في تضمين العديد من التطبيقات الأخرى. تعرف على AIOmen، أ عرض توضيحي لسوق التنبؤ حيث يكون الذكاء الاصطناعي لاعبين:

أحد الردود على ذلك هو الإشارة إلى تحسينات تجربة المستخدم المستمرة في بولي ماركت أو غيرها من أسواق التنبؤ الجديدة، ونأمل أن تنجح حيث فشلت التكرارات السابقة. بعد كل شيء، تقول القصة، الناس على استعداد للمراهنة عشرات المليارات على الرياضة، فلماذا لا يلقي الناس ما يكفي من المال للمراهنة على الانتخابات الأمريكية أو LK99 أنه من المنطقي أن يبدأ اللاعبون الجادون في القدوم؟ لكن هذه الحجة يجب أن تتعامل مع حقيقة التكرارات السابقة لديك فشلوا في الوصول إلى هذا المستوى من الحجم (على الأقل مقارنة بأحلام مؤيديهم)، ولذا يبدو أنك بحاجة إلى شيء جديد لإنجاح أسواق التنبؤ. وبالتالي فإن الاستجابة المختلفة تتمثل في الإشارة إلى سمة واحدة محددة للأنظمة البيئية لسوق التنبؤ التي يمكننا أن نتوقع رؤيتها في عشرينيات القرن الحادي والعشرين والتي لم نراها في العقد الأول من القرن الحادي والعشرين: إمكانية المشاركة في كل مكان من قبل الذكاء الاصطناعي.

إن أنظمة الذكاء الاصطناعي على استعداد للعمل مقابل أقل من دولار واحد في الساعة، ولديها المعرفة بالموسوعة - وإذا لم يكن ذلك كافيًا، فمن الممكن أيضًا دمجها مع إمكانية البحث على الويب في الوقت الفعلي. إذا قمت بإنشاء سوق، وقدمت دعمًا للسيولة بقيمة 1 دولارًا، فلن يهتم البشر بما يكفي للمزايدة، لكن الآلاف من الذكاء الاصطناعي سوف يتجمعون بسهولة في جميع أنحاء السؤال ويقدمون أفضل تخمين يمكنهم القيام به. قد يكون الحافز للقيام بعمل جيد في أي سؤال ضئيلا، ولكن الحافز لإنشاء ذكاء اصطناعي يقدم تنبؤات جيدة بشكل عام قد يكون بالملايين. لاحظ أنه من المحتمل، لا تحتاج حتى إلى البشر للفصل في معظم الأسئلة: يمكنك استخدام نظام نزاع متعدد الجولات مشابه لـ عراف أو كليروس، حيث سيكون الذكاء الاصطناعي هو أيضًا من يشارك في الجولات السابقة. لن يحتاج البشر إلى الرد إلا في تلك الحالات القليلة التي حدثت فيها سلسلة من التصعيدات وارتكب الجانبان مبالغ كبيرة من المال.

هذه بدائية قوية، لأنه بمجرد جعل "سوق التنبؤ" يعمل على هذا النطاق المجهري، يمكنك إعادة استخدام بدائية "سوق التنبؤ" للعديد من أنواع الأسئلة الأخرى:

- هل هذا المنشور على وسائل التواصل الاجتماعي مقبول بموجب [شروط الاستخدام]؟

- ماذا سيحدث لسعر السهم X (على سبيل المثال، انظر Numerai)

- هل هذا الحساب الذي يراسلني حاليا هو إيلون ماسك فعلا؟

- هل يعتبر تقديم هذا العمل في سوق المهام عبر الإنترنت مقبولاً؟

- هل التطبيق اللامركزي الموجود على https://examplefinance.network عملية احتيال؟

- Is

0x1b54....98c3في الواقع عنوان رمز "Casinu Inu" ERC20؟

وقد تلاحظ أن الكثير من هذه الأفكار تسير في اتجاه ما أسميته “الدفاع عن المعلومات" في . والسؤال المطروح بشكل عام هو: كيف نساعد المستخدمين على التمييز بين المعلومات الصحيحة والكاذبة والكشف عن عمليات الاحتيال، من دون تمكين سلطة مركزية من تحديد الصواب والخطأ ومن الذي قد يسيء استخدام هذا المنصب؟ على المستوى الجزئي، يمكن أن تكون الإجابة "الذكاء الاصطناعي". ولكن على المستوى الكلي، السؤال هو: من يبني الذكاء الاصطناعي؟ الذكاء الاصطناعي هو انعكاس للعملية التي أنشأته، وبالتالي لا يمكنه تجنب التحيز. ومن ثم، هناك حاجة إلى لعبة ذات مستوى أعلى تحكم في مدى جودة أداء أنظمة الذكاء الاصطناعي المختلفة، حيث يمكن لأنظمة الذكاء الاصطناعي المشاركة كلاعبين في اللعبة.

هذا الاستخدام للذكاء الاصطناعي، حيث تشارك الذكاء الاصطناعي في آلية حيث يتم مكافأتها أو معاقبتها في النهاية (احتماليًا) من خلال آلية على السلسلة تجمع المدخلات من البشر (نسميها اللامركزية القائمة على السوق RLHF؟)، هو شيء أعتقد أنه يستحق النظر فيه حقًا. الآن هو الوقت المناسب للنظر في حالات الاستخدام مثل هذه بشكل أكبر، لأن توسيع نطاق blockchain نجح أخيرًا، مما يجعل أي شيء "صغير" قابلاً للتطبيق أخيرًا على السلسلة عندما لم يكن الأمر كذلك من قبل.

هناك فئة ذات صلة من التطبيقات تتجه نحو الوكلاء المستقلين للغاية استخدام blockchain للتعاون بشكل أفضلسواء من خلال المدفوعات أو من خلال استخدام العقود الذكية لتقديم التزامات موثوقة.

الذكاء الاصطناعي كواجهة للعبة

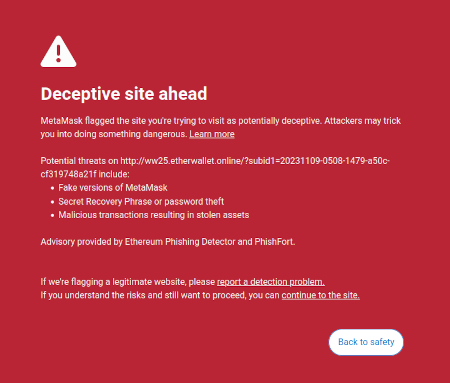

فكرة واحدة طرحتها في بلدي كتابات على هي فكرة أن هناك فرصة في السوق لكتابة برامج تواجه المستخدم من شأنها حماية مصالح المستخدمين من خلال تفسير وتحديد المخاطر في عالم الإنترنت الذي يتنقل فيه المستخدم. أحد الأمثلة الموجودة بالفعل على ذلك هو ميزة الكشف عن الاحتيال في Metamask:

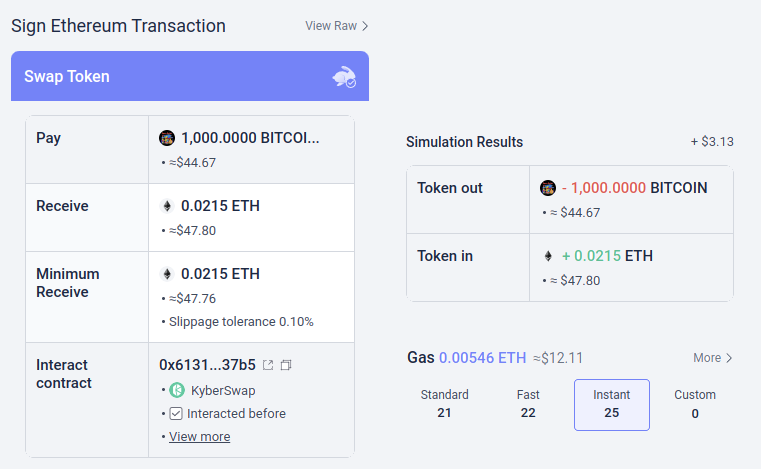

من المحتمل أن تكون هذه الأنواع من الأدوات مشحونة بشكل كبير بالذكاء الاصطناعي. يمكن أن يقدم الذكاء الاصطناعي تفسيرًا أكثر ثراءً وصديقًا للإنسان حول نوع التطبيق اللامركزي الذي تشارك فيه، وعواقب العمليات الأكثر تعقيدًا التي تقوم بالتوقيع عليها، وما إذا كان رمز مميز معين حقيقيًا أم لا (على سبيل المثال. BITCOIN ليس مجرد سلسلة من الأحرف، بل هو اسم عملة مشفرة فعلية، وهي ليست رمز ERC20 المميز والتي يبلغ سعرها أعلى من 0.045 دولار أمريكي، وسيعرف ماجستير إدارة الأعمال الحديث ذلك)، وما إلى ذلك. هناك مشاريع بدأت في السير على طول الطريق في هذا الاتجاه (على سبيل المثال محفظة لانج تشين، والذي يستخدم الذكاء الاصطناعي باعتباره ابتدائي واجهه المستخدم). رأيي الخاص هو أن واجهات الذكاء الاصطناعي الخالصة ربما تكون محفوفة بالمخاطر للغاية في الوقت الحالي لأنها تزيد من مخاطر آخر أنواع الأخطاء، لكن الذكاء الاصطناعي المكمل لواجهة أكثر تقليدية أصبح قابلاً للتطبيق للغاية.

هناك خطر معين يستحق الذكر. سأتناول هذا الأمر أكثر في قسم "الذكاء الاصطناعي كقواعد للعبة" أدناه، ولكن المشكلة العامة هي التعلم الآلي العدائي: إذا كان لدى المستخدم إمكانية الوصول إلى مساعد الذكاء الاصطناعي داخل محفظة مفتوحة المصدر، فسيتمكن الأشرار من الوصول إلى مساعد الذكاء الاصطناعي هذا أيضًا، وبالتالي سيكون لديهم فرصة غير محدودة لتحسين عمليات الاحتيال الخاصة بهم حتى لا يتم تشغيلها. دفاعات تلك المحفظة. تحتوي جميع أنظمة الذكاء الاصطناعي الحديثة على أخطاء في مكان ما، وليس من الصعب جدًا إجراء عملية تدريب، حتى لو كانت بها أخطاء فقط محدودية الوصول إلى النموذج، للعثور عليهم.

هذا هو المكان الذي تعمل فيه "أنظمة الذكاء الاصطناعي المشاركة في الأسواق الصغيرة على السلسلة" بشكل أفضل: كل فرد من الذكاء الاصطناعي معرض لنفس المخاطر، ولكنك تقوم عمدًا بإنشاء نظام بيئي مفتوح يضم عشرات الأشخاص الذين يقومون بتكرارها وتحسينها باستمرار على أساس مستمر. علاوة على ذلك، فإن كل ذكاء اصطناعي فردي مغلق: يأتي أمان النظام من انفتاح قواعد لعبة، وليس الأعمال الداخلية لكل منهما لاعب.

ملخص: يمكن أن يساعد الذكاء الاصطناعي المستخدمين على فهم ما يجري بلغة واضحة، ويمكن أن يكون بمثابة معلم في الوقت الفعلي، ويمكنه حماية المستخدمين من الأخطاء، ولكن يجب تحذيره عند محاولة استخدامه مباشرة ضد المضللين والمحتالين الضارين.

الذكاء الاصطناعي كقواعد اللعبة

الآن، وصلنا إلى التطبيق الذي أثار حماس الكثير من الناس، ولكن أعتقد أنه الأكثر خطورة، والذي نحتاج إلى التعامل معه بأقصى قدر من الحذر: ما أسميه الذكاء الاصطناعي كونه جزءًا من قواعد اللعبة. ويرتبط هذا بالإثارة بين النخب السياسية السائدة بشأن "قضاة الذكاء الاصطناعي" (على سبيل المثال، انظر: هذا المقال على الموقع الإلكتروني لـ”القمة العالمية للحكومات”)، وهناك نظائر لهذه الرغبات في تطبيقات البلوكشين. إذا كان العقد الذكي القائم على blockchain أو DAO يحتاج إلى اتخاذ قرار شخصي (على سبيل المثال، هل منتج عمل معين مقبول في عقد العمل مقابل أجر؟ ما هو التفسير الصحيح لدستور اللغة الطبيعية مثل التفاؤل؟ قانون السلاسل?)، هل يمكنك جعل الذكاء الاصطناعي جزءًا من العقد أو المنظمة اللامركزية المستقلة (DAO) للمساعدة في تطبيق هذه القواعد؟

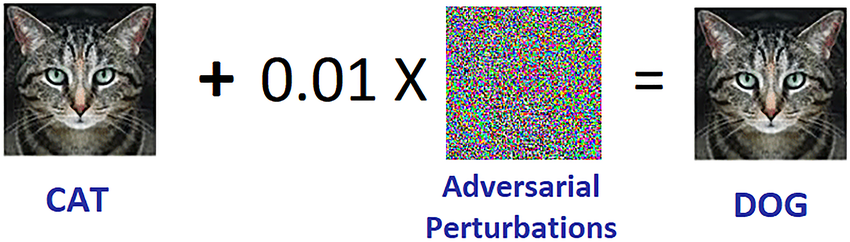

هذا هو المكان التعلم الآلي العدائي سيكون تحديًا صعبًا للغاية. الحجة الأساسية المكونة من جملتين لماذا هي كما يلي:

إذا تم إغلاق نموذج الذكاء الاصطناعي الذي يلعب دورًا رئيسيًا في الآلية، فلن تتمكن من التحقق من أعماله الداخلية، وبالتالي فهو ليس أفضل من تطبيق مركزي. إذا كان نموذج الذكاء الاصطناعي مفتوحًا، فيمكن للمهاجم تنزيله ومحاكاته محليًا، وتصميم هجمات محسّنة بشكل كبير لخداع النموذج، والتي يمكنهم بعد ذلك إعادة تشغيلها على الشبكة المباشرة.

الآن، قد يكون القراء المتكررون لهذه المدونة (أو المقيمون في عالم التشفير) قد سبقوني بالفعل، ويفكرون: لكن انتظر! لدينا أدلة علمية رائعة وأشكال أخرى رائعة من التشفير. من المؤكد أنه يمكننا القيام ببعض السحر المشفر، وإخفاء الأعمال الداخلية للنموذج حتى لا يتمكن المهاجمون من تحسين الهجمات، ولكن في نفس الوقت يثبت أن النموذج يتم تنفيذه بشكل صحيح، وتم إنشاؤه باستخدام عملية تدريب معقولة على مجموعة معقولة من البيانات الأساسية!

عادة، هذا هو بالضبط نوع التفكير الذي أدافع عنه في هذه المدونة وفي كتاباتي الأخرى. ولكن في حالة الحسابات المتعلقة بالذكاء الاصطناعي، هناك اعتراضان رئيسيان:

- النفقات العامة التشفير: إن القيام بشيء ما داخل SNARK (أو MPC أو...) أقل كفاءة بكثير من القيام بذلك "بشكل واضح". وبالنظر إلى أن الذكاء الاصطناعي يتطلب الكثير من العمليات الحسابية بالفعل، فهل يمكن استخدام الذكاء الاصطناعي داخل الصناديق السوداء المشفرة من الناحية الحسابية؟

- هجمات التعلم الآلي العدائية للصندوق الأسود: هناك طرق لتحسين الهجمات ضد نماذج الذكاء الاصطناعي حتى من دون معرفة الكثير حول العمل الداخلي للنموذج. وإذا اختبأت كثير جدا، فإنك تخاطر بتسهيل قيام أي شخص يختار بيانات التدريب بإفساد النموذج باستخدامه تسمم الهجمات.

كلاهما عبارة عن ثقوب أرنب معقدة، لذلك دعونا نتناول كل منهما على حدة.

النفقات العامة التشفير

أدوات التشفير، وخاصة تلك ذات الأغراض العامة مثل ZK-SNARKs وMPC، لها حمل مرتفع. تستغرق كتلة Ethereum بضع مئات من المللي ثانية حتى يتمكن العميل من التحقق مباشرة، ولكن إنشاء ZK-SNARK لإثبات صحة مثل هذه الكتلة قد يستغرق ساعات. يمكن أن تكون النفقات العامة النموذجية لأدوات التشفير الأخرى، مثل MPC، أسوأ من ذلك. تعد عمليات حساب الذكاء الاصطناعي باهظة الثمن بالفعل: إذ يمكن لأقوى حاملي ماجستير اللغة أن يخرجوا كلمات فردية بشكل أسرع قليلاً فقط من قدرة البشر على قراءتها، ناهيك عن التكاليف الحسابية التي تبلغ في كثير من الأحيان ملايين الدولارات السلامه اولا نماذج. الفرق في الجودة بين نماذج الطبقة العليا والنماذج التي تحاول الاقتصاد أكثر بكثير تكلفة التدريب or عدد المعلمات هو كبير. للوهلة الأولى، يعد هذا سببًا وجيهًا جدًا للشك في المشروع بأكمله المتمثل في محاولة إضافة ضمانات إلى الذكاء الاصطناعي عن طريق تغليفه بالتشفير.

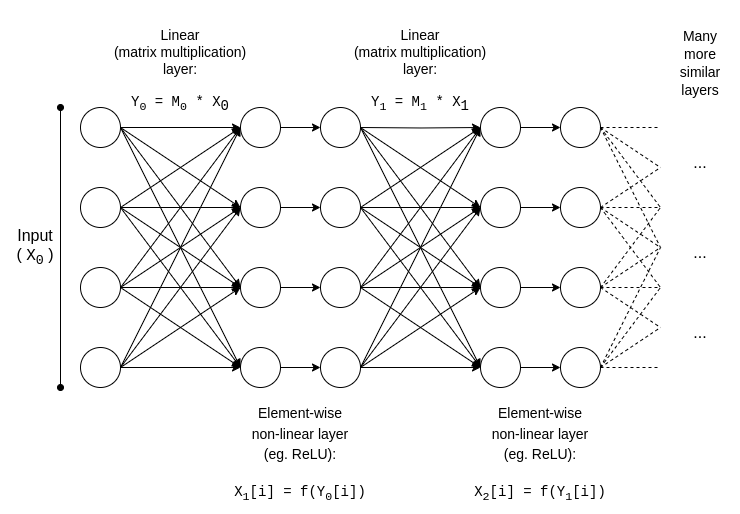

لحسن الحظ ، الذكاء الاصطناعي هو نوع محدد للغاية من الحساب، مما يجعلها قابلة لجميع أنواع التحسينات أن المزيد من أنواع الحساب "غير المنظمة" مثل ZK-EVMs لا يمكن الاستفادة منها. دعونا نتفحص البنية الأساسية لنموذج الذكاء الاصطناعي:

y = max(x, 0)). من الناحية المقاربة، تتولى عمليات ضرب المصفوفات معظم العمل: ضرب اثنين N*N المصفوفات يستغرق ( � 2.8) وقتا، في حين أن عدد العمليات غير الخطية أقل بكثير. يعد هذا مناسبًا حقًا للتشفير، لأن العديد من أشكال التشفير يمكنها إجراء عمليات خطية (مثل مضاعفات المصفوفات، على الأقل إذا قمت بتشفير النموذج ولكن ليس المدخلات إليه) تقريبًا "مجانًا".

إذا كنت متخصصًا في التشفير، فمن المحتمل أنك سمعت بالفعل عن ظاهرة مماثلة في سياق تشفير homomorphic: أداء إضافات على النصوص المشفرة أمر سهل حقًا، ولكن الضرب صعبة للغاية ولم نكتشف أي طريقة للقيام بذلك على الإطلاق بعمق غير محدود حتى عام 2009.

بالنسبة لـ ZK-SNARKs، فإن ما يعادلها هو بروتوكولات مثل هذه من عام 2013، والتي تظهر أ أقل من 4x النفقات العامة على إثبات مضاعفات المصفوفات. لسوء الحظ، لا يزال الحمل الزائد على الطبقات غير الخطية كبيرًا، وتظهر أفضل التطبيقات عمليًا حملًا إضافيًا يبلغ حوالي 200x. ولكن هناك أمل في إمكانية تقليل ذلك بشكل كبير من خلال إجراء المزيد من الأبحاث؛ يرى هذا العرض من رايان كاو لنهج حديث يعتمد على GKR، ونهجتي شرح مبسط لكيفية عمل المكون الرئيسي لبرنامج GKR.

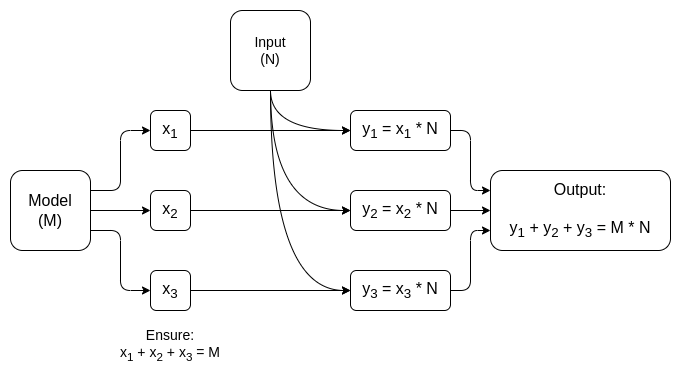

لكن بالنسبة للعديد من التطبيقات، لا نريد ذلك فحسب يثبت أننا نريد أيضًا أن يتم حساب مخرجات الذكاء الاصطناعي بشكل صحيح إخفاء النموذج. هناك طرق ساذجة للقيام بذلك: يمكنك تقسيم النموذج بحيث تقوم مجموعة مختلفة من الخوادم بتخزين كل طبقة بشكل متكرر، ونأمل ألا تؤدي بعض الخوادم التي تسرب بعض الطبقات إلى تسرب الكثير من البيانات. ولكن هناك أيضًا أشكالًا فعالة بشكل مدهش حساب متخصص متعدد الأطراف.

وفي كلتا الحالتين، المغزى من القصة هو نفسه: الجزء الأكبر من حساب الذكاء الاصطناعي هو عمليات ضرب المصفوفات، والتي يمكن إجراؤها فعال جدا ZK-SNARKs أو MPCs (أو حتى FHE)، وبالتالي فإن إجمالي الحمل لوضع الذكاء الاصطناعي داخل صناديق التشفير منخفض بشكل مدهش. بشكل عام، الطبقات غير الخطية هي التي تمثل عنق الزجاجة الأكبر على الرغم من صغر حجمها؛ ربما أحدث التقنيات مثل حجج البحث يمكن أن تساعد.

الصندوق الأسود للتعلم الآلي العدائي

الآن، دعونا نصل إلى المشكلة الكبيرة الأخرى: أنواع الهجمات التي يمكنك القيام بها حتى لو يتم الحفاظ على خصوصية محتويات النموذج، ولا يتوفر لك سوى "الوصول إلى واجهة برمجة التطبيقات" (API) للنموذج. نقلا عن أ ورقة من 2016:

العديد من نماذج التعلم الآلي عرضة للأمثلة المتعارضة: المدخلات التي تم تصميمها خصيصًا لجعل نموذج التعلم الآلي ينتج مخرجات غير صحيحة. غالبًا ما تؤثر الأمثلة المتعارضة التي تؤثر على نموذج واحد على نموذج آخر، حتى لو كان النموذجان لهما بنيات مختلفة أو تم تدريبهما على مجموعات تدريب مختلفة، طالما تم تدريب كلا النموذجين لأداء نفس المهمة. وبالتالي، قد يقوم المهاجم بتدريب نموذجه البديل، وصنع أمثلة عدائية ضد البديل، ونقلها إلى نموذج الضحية، مع القليل جدًا من المعلومات حول الضحية.

من المحتمل أنه يمكنك حتى إنشاء هجمات مع العلم فقط بيانات التدريب، حتى لو كان لديك وصول محدود جدًا أو لا يمكنك الوصول إلى النموذج الذي تحاول مهاجمته. اعتبارًا من عام 2023، ستظل هذه الأنواع من الهجمات تمثل مشكلة كبيرة.

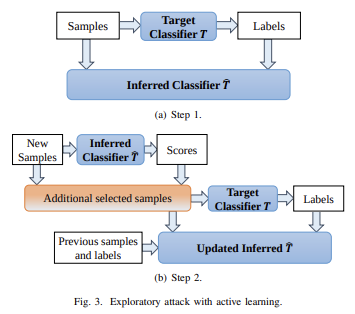

للحد بشكل فعال من هذه الأنواع من هجمات الصندوق الأسود، نحتاج إلى القيام بأمرين:

- حقا تحديد من أو ما يمكنه الاستعلام عن النموذج وكم. الصناديق السوداء ذات الوصول غير المقيد إلى واجهة برمجة التطبيقات (API) ليست آمنة؛ قد تكون الصناديق السوداء ذات الوصول المقيد للغاية إلى واجهة برمجة التطبيقات (API).

- إخفاء بيانات التدريب مع الحفاظ على الثقة أن العملية المستخدمة لإنشاء بيانات التدريب ليست تالفة.

ربما يكون المشروع الذي حقق أكبر استفادة من الأول هو Worldcoin، والذي أقوم بتحليل إصدار سابق منه (من بين البروتوكولات الأخرى) بشكل مطول هنا. تستخدم Worldcoin نماذج الذكاء الاصطناعي على نطاق واسع على مستوى البروتوكول، من أجل (1) تحويل عمليات مسح القزحية إلى "رموز قزحية" قصيرة يسهل مقارنتها لمعرفة التشابه، و(2) التحقق من أن الشيء الذي تقوم بمسحه ضوئيًا هو في الواقع إنسان. الدفاع الرئيسي الذي تعتمد عليه Worldcoin هو حقيقة ذلك إنه لا يسمح لأي شخص بالاتصال ببساطة بنموذج الذكاء الاصطناعي: بل يستخدم أجهزة موثوقة للتأكد من أن النموذج يقبل فقط المدخلات الموقعة رقميًا بواسطة كاميرا الجرم السماوي.

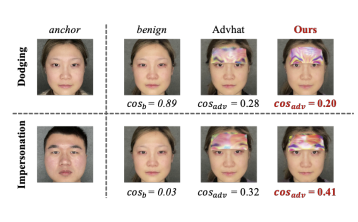

إن نجاح هذا النهج ليس مضمونًا: فقد اتضح أنه يمكنك شن هجمات عدائية ضد الذكاء الاصطناعي البيومتري والتي تأتي في شكل بقع مادية أو مجوهرات يمكنك وضعها على وجهك:

ولكن الأمل هو أنه إذا كنت الجمع بين جميع الدفاعات معا، وإخفاء نموذج الذكاء الاصطناعي نفسه، والحد بشكل كبير من عدد الاستعلامات، والمطالبة بمصادقة كل استعلام بطريقة أو بأخرى، قد يكون من الممكن شن هجمات عدائية صعبة بما يكفي لجعل النظام آمنًا.

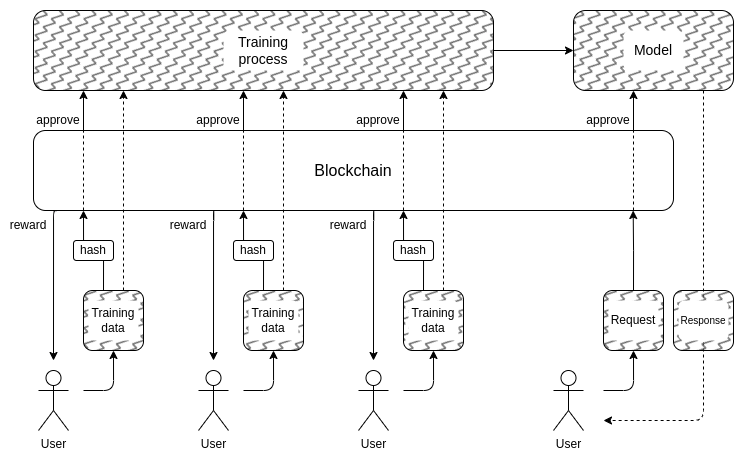

وهذا يقودنا إلى الجزء الثاني: كيف يمكننا إخفاء بيانات التدريب؟ هذا هو المكان قد تكون عبارة "المنظمات اللامركزية المستقلة التي تحكم الذكاء الاصطناعي بشكل ديمقراطي" منطقية في الواقع: يمكننا إنشاء DAO على السلسلة الذي يحكم عملية من يُسمح له بتقديم بيانات التدريب (وما هي الشهادات المطلوبة على البيانات نفسها)، ومن يُسمح له بإجراء الاستعلامات، وكم عددها، واستخدام تقنيات التشفير مثل MPC لتشفير المسار الكامل لإنشاء وتشغيل الذكاء الاصطناعي بدءًا من إدخال تدريب كل مستخدم على حدة وصولاً إلى الإخراج النهائي لكل استعلام. يمكن لـ DAO هذا أن يحقق في نفس الوقت الهدف الشائع للغاية المتمثل في تعويض الأشخاص عن تقديم البيانات.

- لا يزال من الممكن أن تكون تكاليف التشفير مرتفعة للغاية لكي يكون هذا النوع من هندسة الصندوق الأسود بالكامل قادرًا على المنافسة مع أساليب "ثق بي" التقليدية المغلقة.

- يمكن أن يتبين ذلك لا توجد طريقة جيدة لجعل عملية تقديم بيانات التدريب لا مركزية و محمي ضد هجمات التسمم.

- يمكن أن تنكسر أدوات الحساب متعددة الأطراف ضمانات سلامتهم أو خصوصيتهم بسبب تواطؤ المشاركين: لقد حدث هذا مع جسور العملات المشفرة عبر السلاسل مرة أخرى و مرة أخرى.

أحد الأسباب التي جعلتني لم أبدأ هذا القسم بمزيد من العلامات التحذيرية الحمراء الكبيرة التي تقول "لا تحكم على الذكاء الاصطناعي، هذا أمر بائس"، هو أن مجتمعنا يعتمد بشكل كبير على قضاة الذكاء الاصطناعي المركزيين غير الخاضعين للمساءلة بالفعل: الخوارزميات التي تحدد أنواع القضاة يتم تعزيز المنشورات والآراء السياسية وإبطالها، أو حتى فرض رقابة عليها، على وسائل التواصل الاجتماعي. أعتقد أن توسيع هذا الاتجاه إضافي في هذه المرحلة هي فكرة سيئة للغاية، ولكن لا أعتقد أن هناك فرصة كبيرة لذلك يقوم مجتمع blockchain بتجربة الذكاء الاصطناعي بشكل أكبر سيكون هو الشيء الذي يساهم في جعل الأمر أسوأ.

في الواقع، هناك بعض الطرق الأساسية منخفضة المخاطر التي يمكن لتكنولوجيا التشفير أن تجعل حتى هذه الأنظمة المركزية الحالية أفضل وأنا واثق منها تمامًا. إحدى التقنيات البسيطة هي تم التحقق من الذكاء الاصطناعي مع تأخير النشر: عندما يقوم أحد مواقع التواصل الاجتماعي بتصنيف المنشورات استنادًا إلى الذكاء الاصطناعي، فيمكنه نشر ZK-SNARK لإثبات تجزئة النموذج الذي أنشأ هذا التصنيف. يمكن أن يلتزم الموقع بالكشف عن نماذج الذكاء الاصطناعي الخاصة به بعد ذلك على سبيل المثال. تأخير سنة واحدة. بمجرد الكشف عن النموذج، يمكن للمستخدمين التحقق من التجزئة للتحقق من إصدار النموذج الصحيح، ويمكن للمجتمع إجراء اختبارات على النموذج للتحقق من نزاهته. سيضمن تأخير النشر أنه بحلول الوقت الذي يتم فيه الكشف عن النموذج، سيكون قد أصبح قديمًا بالفعل.

لذلك بالمقارنة مع مركزية العالم، والسؤال ليس كذلك if يمكننا أن نفعل ما هو أفضل، ولكن بكم. ل عالم لامركزيولكن من المهم توخي الحذر: إذا كان شخص ما يبني على سبيل المثال. سوق تنبؤ أو عملة مستقرة تستخدم أوراكل الذكاء الاصطناعي، وتبين أن أوراكل قابلة للهجوم، وهذا مبلغ ضخم من المال يمكن أن يختفي في لحظة.

الذكاء الاصطناعي كهدف للعبة

إذا كانت التقنيات المذكورة أعلاه لإنشاء ذكاء اصطناعي خاص لامركزي قابل للتطوير، ومحتوياته عبارة عن صندوق أسود لا يعرفه أحد، يمكن أن تعمل بالفعل، فيمكن استخدام هذا أيضًا لإنشاء ذكاء اصطناعي ذو فائدة تتجاوز blockchain. يقوم فريق بروتوكول NEAR بإجراء هذا الأمر الهدف الأساسي لعملهم المستمر.

هناك سببان للقيام بذلك:

- إذا كنت يمكن يصنع "أنظمة الذكاء الاصطناعي ذات الصندوق الأسود الجديرة بالثقة"من خلال تشغيل عملية التدريب والاستدلال باستخدام مزيج من blockchains و MPC، يمكن أن تستفيد منها الكثير من التطبيقات التي يشعر المستخدمون بالقلق بشأن تحيز النظام أو خداعهم لها. لقد عبر العديد من الأشخاص عن رغبتهم في ذلك الحكم الديمقراطي من الذكاء الاصطناعي ذو الأهمية النظامية التي سنعتمد عليها؛ يمكن أن تكون تقنيات التشفير والتقنيات المعتمدة على تقنية blockchain طريقًا نحو القيام بذلك.

- من أمان الذكاء الاصطناعي من المنظور، ستكون هذه تقنية لإنشاء ذكاء اصطناعي لامركزي يحتوي أيضًا على مفتاح إيقاف طبيعي، والذي يمكن أن يحد من الاستعلامات التي تسعى إلى استخدام الذكاء الاصطناعي في السلوك الضار.

ومن الجدير بالذكر أيضًا أن "استخدام حوافز التشفير لتحفيز صنع ذكاء اصطناعي أفضل" يمكن أن يتم دون الخوض في حفرة الأرانب الكاملة لاستخدام التشفير لتشفيرها بالكامل: أساليب مثل BitTensor تقع في هذه الفئة.

استنتاجات

الآن بعد أن أصبحت كل من blockchain والذكاء الاصطناعي أكثر قوة، هناك عدد متزايد من حالات الاستخدام في تقاطع المجالين. ومع ذلك، فإن بعض حالات الاستخدام هذه أكثر منطقية وأكثر قوة من غيرها. بشكل عام، استخدم الحالات التي يستمر فيها تصميم الآلية الأساسية تقريبًا كما كان من قبل، ولكن الفرد لاعبين أصبحت الذكاء الاصطناعي، التي تسمح للآلية بالعمل بفعالية على نطاق أصغر بكثير، هي الأكثر واعدة على الفور والأسهل في التنفيذ.

الأكثر صعوبة في الحصول على الحق هي التطبيقات التي تحاول استخدام blockchain وتقنيات التشفير لإنشاء "singleton": وهو ذكاء اصطناعي واحد لامركزي موثوق به تعتمد عليه بعض التطبيقات لبعض الأغراض. تعد هذه التطبيقات واعدة، سواء من حيث الأداء الوظيفي أو تحسين سلامة الذكاء الاصطناعي بطريقة تتجنب مخاطر المركزية المرتبطة بالمناهج الأكثر شيوعًا لهذه المشكلة. ولكن هناك أيضًا العديد من الطرق التي يمكن أن تفشل بها الافتراضات الأساسية؛ وبالتالي، يجدر التعامل بحذر، خاصة عند نشر هذه التطبيقات في سياقات عالية القيمة وعالية المخاطر.

إنني أتطلع إلى رؤية المزيد من المحاولات لحالات الاستخدام البناء للذكاء الاصطناعي في جميع هذه المجالات، حتى نتمكن من معرفة أي منها قابل للتطبيق حقًا على نطاق واسع.

كاتب: فيتاليك بوتيرين

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- BlockOffsets. تحديث ملكية الأوفست البيئية. الوصول هنا.

- المصدر ذكاء بيانات أفلاطون.