مع قانون القضاء على الإهمال المسيء والمتفشي للتقنيات التفاعلية (EARN IT) ، أعاد عضوان في مجلس الشيوخ الأمريكي مشروع قانون للمراقبة يمكن أن يكون له تأثيرات كبيرة على الخصوصية وحرية التعبير ، مما يحول تقديم خدمات التشفير إلى منطقة مخاطر قانونية لمقدمي الخدمات.

في حين أن الرقابة على حرية التعبير هي ازدهرت بالفعل على المنصات العامة مثل Twitter ، يفرض قانون EARN IT نقل جميع الاتصالات بين المستخدمين بتنسيق نص عادي ، مما يحول صناديق البريد الوارد لدينا إلى مناجم بيانات قابلة للبحث. ولكن إليك الأخبار السارة: هناك طرق عديدة لتشفير اتصالاتنا بأنفسنا.

"حكومات العالم الصناعي ، أيها العمالقة المرهقون من اللحم والفولاذ ، لقد جئت من الفضاء الإلكتروني ، موطن العقل الجديد. نيابة عن المستقبل ، أطلب منكم الماضي أن تتركونا وشأننا. أنت غير مرحب به بيننا. ليس لديك سيادة حيث نجتمع ".

- جون بيري بارلو ، "إعلان استقلال الفضاء السيبراني، "شنومكس

• قانون كسب تكنولوجيا المعلومات، الذي تم اقتراحه لأول مرة في عام 2020 ، يسعى إلى تعديل القسم 230 من قانون الاتصالات لعام 1934، والتي كانت تعتبر في الأصل الاتصالات اللاسلكية والهاتفية ، وتمنح مقدمي الخدمة الحصانة من الدعاوى المدنية لإزالة المحتوى غير المناسب.

تم تعديل قانون الاتصالات لعام 1934 لأول مرة بقانون الاتصالات لعام 1996 ، والذي تضمن قانون آداب الاتصالاتبهدف تنظيم الفحش والفحش على الإنترنت ، مثل المواد الإباحية. يحمي القسم 230 من قانون آداب الاتصالات مقدمي الخدمات من الإجراءات القانونية المتعلقة بالمحتوى الصادر عبر منصاتهم بالقول إن مقدمي الخدمة لا ينبغي فهمهم كناشرين. هذا هو القسم الذي يحاول قانون EARN IT تعديله ، مما يضع مزيدًا من المسؤولية على مشغلي مواقع الويب ومقدمي الخدمات.

تحت ستار وقف توزيع المواد الإباحية للأطفال ، فإن قانون EARN IT من شأنه أن يجعل نشر التشفير من طرف إلى طرف وخدمات التشفير الأخرى بمثابة أفعال يعاقب عليها القانون ، مما قد يؤثر على خدمات المراسلة مثل Signal و WhatsApp و Telegram's Secret Chats ، مثل بالإضافة إلى خدمات استضافة الويب مثل Amazon Web Services ، والضغط على مزودي الخدمة لفحص جميع الاتصالات بحثًا عن مواد غير ملائمة.

إذا تم تمرير قانون EARN IT ، فستتحول صناديق البريد الوارد الخاصة بنا إلى قواعد بيانات قابلة للبحث بالكامل ، مما لا يترك مجالًا للمحادثات الخاصة. في حين أنه قد يكون من الممكن حظر التشفير من طرف إلى طرف كخدمة ، فهل يمكن اعتبار حظر استخدام التشفير من طرف إلى طرف غير دستوري من خلال التعدي على حقنا في حرية التعبير ، لأن التشفير ليس سوى شيء آخر طريقة للتواصل مع بعضها البعض في شكل نص مكتوب؟

في حين أنه من غير الواضح ما إذا كان قانون EARN IT سيمرر في وقت كتابة هذا التقرير ، فمن الواضح أن تنظيم الكلام هو مسعى شاق وعديم المعنى نيابة عن الحكومات ، حيث من المستحيل إيقاف انتشار الكلمات دون الكشف عن دولة عظمى شمولية. يمكننا جميعًا استخدام التشفير للبقاء خاصًا في اتصالاتنا ، بدءًا من الشفرات سهلة الاستخدام إلى آليات التشفير من الدرجة العسكرية.

التحايل على شرطة تويتر باستخدام Cyphertext

من المحتمل أن يكون أي شخص غير حريص في اتصالاته على المنصات العامة مثل Twitter قد أمضى نصيبًا معقولاً من الوقت في "سجن Twitter" المشؤوم: منعهم من النشر على المنصة لفترات محددة من الوقت نتيجة لقول أشياء وجدت خوارزمية Twitter غير مناسبة. طريقة سهلة للتحايل على المراقبة وبالتالي الرقابة من قبل شرطة تويتر هي تشفير ROT13.

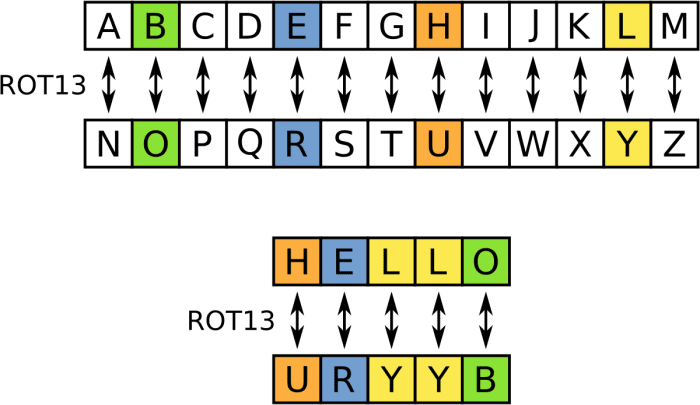

ROT13 هو شكل سهل من أشكال التشفير يتحايل على إمكانية قراءة آليات الشرطة في تويتر من خلال تدوير الحروف بمقدار 13 مكانًا ، والتي تُستخدم في البداية لإخفاء خطوط النكات على يوزنت.

هل تريد التعبير عن رأيك بشأن COVID-19 دون أن يعاقبك Twitter algo؟ قم بتدوير أحرف ما تريد كتابته بـ 13 مكانًا ، مما يجعل نصك قابلاً للقراءة لأي شخص يعرف أنك تستخدم تشفير ROT13 ، بينما يتسبب في أن لا تكتشف خوارزمية Twitter شيئًا سوى هراء في ما كتبته. على سبيل المثال: يتحول "COVID SUCKS" إلى "PBIVQ FHPXF". يمكن ترجمة تشفير ROT13 عبر مزودي الخدمة المجانية عبر الإنترنت مثل rot13.com، أو باليد عبر السبورة أدناه.

على الرغم من أن ROT13 لا يعتبر شكلاً آمنًا من أشكال التشفير ، نظرًا لأن أي شخص قد يكون قادرًا على فك شفرة ما تم كتابته ، فهي طريقة ممتعة وسهلة للتعود على حماية اتصال الشخص على الإنترنت المفتوح. من الممكن أيضًا التوصل إلى آليات تشفير خاصة به ، مثل تدوير الأحرف سبعة بدلاً من 13 مكانًا.

39- التحايل على الكشف عن الموقع

عندما ننقل موقعنا عبر برامج مراسلة غير مشفرة مثل iMessage أو Telegram ، فإننا نسرب أيضًا موقعنا إلى أي شخص يضع أيديهم على محتويات علب الوارد الخاصة بنا. تكتشف خدمات مثل خرائط Google تلقائيًا المواقع في نصنا المكتوب ، وتكون قادرة على تشكيل أنماط من تحركاتنا. إذا كنت ترغب في مقابلة شخص ما دون الكشف عن موقعك لـ Googlezon MacCrapple ، فمن الواضح أنه يجب عليك ترك هاتفك في المنزل ، ولكنك تحتاج إلى إيجاد طريقة للتواصل مع مكان اجتماعك دون أن يتم اكتشافك كمكان اجتماع من البداية.

بن ارك حيث 39 هي طريقة سهلة لتشفير أماكن الاجتماعات في اتصال نصي عادي من خلال تخصيص كل متر مربع في العالم بأربع كلمات. كان المبنى في الأصل على الخدمة ما ثلاث كلمات، إصدار Arc يستخدم قائمة الكلمات الأكثر توزيعًا في العالم والتي سمع عنها كل Bitcoiner بطريقة أو بأخرى ، حيث يتم استخدامه أيضًا لإنشاء عبارات المرور الخاصة بنا: قائمة الكلمات BIP39.

على سبيل المثال ، إذا أردت مقابلة صديق لاحتساء القهوة في فرانسيس بليس ، على زاوية إدنبرة درايف بالقرب من جامعة كلايتون في سانت لويس بولاية ميسوري ، فسأرسل لهم رسالة نصية "Rapid Thing Carry Kite". يمكن أن يبحث تاريخ قهوتي بعد ذلك عن الموقع عبر خريطة Where39 ، دون اكتشاف النص العادي كعنوان.

تشفير الرسائل إلى مستلمين مخصصين باستخدام PGP

عند إرسال رسائل نصية مع الأصدقاء ، نفترض أن رسائلنا تتم قراءتها فقط من قبلنا كمرسلين ، والأطراف المقابلة لدينا كمستلمين. لسوء الحظ ، عند إرسال الرسائل عبر برامج مراسلة غير مشفرة ، يمكن لأي شخص لديه إمكانية الوصول إلى الخوادم أو أحد أجهزة الأطراف المرسلة أو المستقبلة قراءة هذه الرسائل أيضًا.

نظرًا لأن قانون EARN IT يجعل تقديم آليات تشفير داخل التطبيق أمرًا محفوفًا بالمخاطر بشكل لا يُصدق ، وهنا يأتي دور PGP لأي شخص يرغب في الحفاظ على خصوصية رسائله: تشفير من الدرجة العسكرية لا يمكن فك تشفيره إلا من قبل أولئك الذين يمتلكون الخصوصية مفتاح لفك الاتصالات.

PGP، اختصارًا لـ Pretty Good Privacy ، اخترعها Phil Zimmerman في عام 1991 ، وشهد نصيبها العادل من مكافحة الحكومة في الماضي. باستخدام PGP ، نخصص لأنفسنا مفاتيح سرية تُستخدم لتشفير الرسائل وفك تشفيرها ، بحيث لا يتمكن من قراءة ما كتبناه إلا من يتحكمون في المفاتيح السرية. بهذه الطريقة ، يمكنني نسخ / لصق رسالة مشفرة في أي برنامج مراسلة غير مشفر ، مع إبقائها غير قابلة للقراءة لخصوم الطرف الثالث.

فيما يلي مثال على رسالة مشفرة أرسلتها إلى صديق عبر Telegram ، والتي يمكن قراءتها فقط للشخص الذي يحمل المفتاح السري لفك تشفيرها:

—–بدء رسالة PGP—–

hQIMA0Y84L8CE6YzAQ/9GzF8eO0sj+2QJ9CNn8p7IJfA+iCB1IbUFQwQkiefxoQe

K7XXVKX2V9HnOMaQH66VuweqGqq8TVqUVil4xvHfWOiX/ytvQC3D9zaEz3hsX8qB

WFVAQL37wBAMSjefb73VqnV7Fiz5K5rWzxT5IdimICpHEkei7PQ2ccy4hGnBWh3z

f4HWBMruO3U4Lf8SPAwHOJhvCSCBz0wkk6IQC9sQnzFv0bcEmZ4NvU8k/Ke6GER3

94xbJu+GEXST9CGoGZviJL+48lNwWfIrtro1rCVdqZJE/gyS557VKJXkxWj06D1U

6+2aG64ELMqvlxjbjUAVr5oumtz2WWPwRU4mVuuYq2s90ooWd0x1YqvAFsL8jJqu

jtyEQounGdHMbALRK9QBXQqEm5izxNIH4Wlrvj+OcgBBNsbyRhBV6o7IE49onVBC

PdqjDSrbk6He42DRoRrBmpaYwhEQwSsp/yRhcjJg49sDp7YHBwu9TqZGSc8/WxJx

VlLyW94dmmL7Es/hqcW+/tt35sQyasjQExXIiYNm9mDSNQg2ebMwi5+yDalwMTW5

lgrM4GMiTKjC2rMM8X1gpcfkPX+SjsN44RaCxLGwuZauBmaq6emol1OE3bGNmAri

9UMDRoV/9450e0BHz3RgPjzldLohThIAgf6OvbNIQFoc0NOlSzVZ7xpZsp6EpJjS

QwGXJ/zqRLSLncumZreunbv6Bs98zidS1cfvK5abHMgioS+2J5bSnsaxGrALkVRK

i6KJaJWcGVTBckPpfdWuPu / AzJo =

= J55a

—–إرسال رسالة PGP—–

من المحتمل أن يكون PGP أقوى أداة للتحايل على قانون EARN IT عندما يتعلق الأمر بالحفاظ على خصوصية اتصالاتنا. لإنشاء مفاتيح PGP الخاصة بك ، عليك أولاً تثبيت ملف GnuPG البرمجيات. يتم إجراء ذلك بسهولة أكبر عبر Terminal على Linux ، عن طريق تشغيل sudo apt-get install gnupg. بعد ذلك ، يمكنك إنشاء مفاتيحك عن طريق تشغيل "gpg –gen-key" وإضافة اسم مستعار ، مثل عنوان بريد إلكتروني إلى مفتاحك.

للتحقق مما إذا تم إنشاء المفاتيح الخاصة بك ، قم بتشغيل "gpg –list-keys". بعد ذلك ، يمكنك تصدير مفاتيحك عبر "gpg –output public.pgp –armor –export [الاسم المستعار الخاص بك ، والذي يمكنك العثور عليه عبر gpg –list-keys]" و "–output private.pgp –armor –export [اسمك المستعار ، والذي يمكنك العثور عليها عبر gpg –list-keys]. " تاكد من

لا تشارك أبدًا مفاتيحك الخاصة مع أي شخص ، واحتفظ بالمفاتيح مخزنة بأمان في مجلد محمي بكلمة مرور. بمجرد فقد الوصول إلى مفاتيحك الخاصة ، أو إلى عبارة المرور التي تمت مطالبتك بإنشائها لمفاتيحك ، لن تتمكن من الوصول إلى الرسائل المرسلة إليك والتي تم تشفيرها تجاه المفاتيح المعنية.

بعد ذلك ، يجب عليك مشاركة مفتاحك العام مع الأشخاص الذين ترغب في التواصل معهم عبر PGP ، حتى تتمكن هذه الأطراف من تشفير الرسائل التي يمكن قراءتها فقط من قبل الشخص الذي يحمل مفتاحك الخاص (والذي نأمل أن يكون أنت فقط). أسهل طريقة للقيام بذلك هي تحميل ملف المفتاح العام الخاص بك إلى خادم مفتاح عام ، مثل key.openpgp.org، عبر واجهة مستخدم الويب الخاصة به. يمكنك أيضًا مشاركة بصمة مفاتيحك في ملفات تعريف الوسائط الاجتماعية الخاصة بك أو على موقع الويب الخاص بك.

للعثور على بصمة مفتاحك ، قم بتشغيل "gpg –list-keys" مرة أخرى ، وحدد السلسلة الطويلة من الأحرف والأرقام التي تظهر ضمن قسم "pub". إذا كانت السلسلة بأكملها طويلة جدًا بحيث يتعذر مشاركتها ، على سبيل المثال في سيرتك الذاتية على Twitter ، فيمكنك أيضًا مشاركة بصمة إصبعك القصيرة ، والتي تتكون من آخر 16 حرفًا من بصمة إصبعك. يمكن للأشخاص الذين يرغبون في إرسال رسالة مشفرة إليك الآن العثور على مفتاحك العام عبر الأمر الطرفي "gpg –recv-keys [fingerprint]". لكن تذكر: مفتاح PGP الذي قمت باسترداده عبر الإنترنت لا يضمن أن هذا المفتاح ينتمي بالفعل إلى الشخص الذي تريد التواصل معه. الطريقة الأكثر أمانًا لاستلام مفاتيح شخص ما ستكون دائمًا شخصيًا.

لنستخدم PGP لإرسال رسالة مشفرة إلي. في الجهاز الطرفي ، قم باستيراد المفاتيح الخاصة بي عبر "gpg –recv-keys C72B398B7C048F04". إذا قمت بالتهيئة للوصول إلى مفاتيحك عبر خادم مفاتيح مختلف عن openpgp ، فقم بتشغيل "gpg –keyserver hkps: //keys.openpgp.org –recv-keys C72B398B7C048F04." الآن ، قم بتشغيل "gpg –list-keys" للتحقق مما إذا كان استيراد المفتاح ناجحًا. لتشفير رسالة لي ، قم بتشغيل الأمر "gpg -ae -r [الاسم المستعار الخاص بي ، والذي يمكنك العثور عليه عبر gpg –list-keys]" واضغط على "إدخال". اكتب ما تريد مشاركته معي بنص عادي ، مثل "Hello PGP" ، ثم قم بإنهاء الرسالة بـ "ctrl + d". بعد ذلك ، يجب أن تظهر مجموعة رسائل PGP على شاشتك. انسخ / الصق هذه الرسالة بما في ذلك "BEGIN PGP MESSAGE" و "END PGP MESSAGE" في أي منتدى عام أو رسول من اختيارك ، وإرسال رسالة مشفرة عبر الإنترنت المفتوح ، ولا يمكن قراءتها إلا من قبل المستلم المعين. على سبيل المثال ، يمكنك الآن إرسال هذه الرسالة إليّ عبر رسالة Twitter المباشرة أو نشرها علنًا على GitHub أو مشاركتها في مجموعة Telegram عامة أنا جزء منها.

بمجرد استلام رسالتك ، سأرسل لك رسالة عبر PGP. لكي أتمكن من إرسال رسالة مشفرة إليك مرة أخرى ، تأكد من أن رسالتك تتضمن بصمة إصبع PGP. أسهل طريقة للقيام بذلك هي تضمينه في رسالتك المشفرة. عندما تتلقى رسالة مشفرة مرة أخرى ، يمكنك فك تشفيرها عن طريق تشغيل "gpg -d" في جهازك الطرفي ونسخ / لصق الرسالة المشفرة ، بما في ذلك "BEGIN PGP MESSAGE" و "END PGP MESSAGE". يجب بعد ذلك حل الرسالة إلى نص عادي. و فويلا، أنت الآن على استعداد للتواصل على انفراد مع نظرائك عبر الإنترنت المفتوح ، مما يمنح سلطات إنفاذ القانون أي فرصة لمراقبة محتويات اتصالك.

وفي الختام

يمكن الافتراض أن أسيادنا التكنوقراط سيستمرون في زيادة الضغط لإخفاء هوية الاتصالات عبر الإنترنت المفتوح في السنوات القادمة. ستكون المقترحات مثل قانون EARN IT هي الخطوات الأولى فقط.

ولكن كما أثبتت cypherpunks في التسعينيات ، فإن التشفير هو كلام ومن المستحيل حظره. طالما نلجأ إلى إعلام أنفسنا بإمكانيات الاتصال الخاص ، فلا توجد وسيلة للحكومات والتكنولوجيا الكبيرة لمنعنا من استبعادها من الصورة ، وسن حقنا في حرية التعبير عبر جميع قنوات الاتصال.

إشعار الخصوصية: تقدم هذه المقالة نظرة عامة فقط على آليات التشفير للمبتدئين. إذا كنت تتعامل مع بيانات حساسة ، فمن المنطقي أن تطلع نفسك أكثر على المعالجات الأكثر أمانًا لـ PGP ، مثل إدارة GPG عبر Tor وتشفير وفك تشفير الرسائل عبر الأجهزة التي تم إغلاقها بالهواء.

هذا هو آخر النزلاء L0la L33tz. الآراء المعبر عنها هي آراء خاصة بها ولا تعكس بالضرورة آراء BTC Inc أو بيتكوين مجلة.