يحاول المهاجمون الإلكترونيون الأكثر تقدمًا الظهور كمسؤولين لديك ، حيث يسيئون استخدام بيانات الاعتماد المشروعة ، أو استخدام ثنائيات النظام المشروعة أو الأدوات المستخدمة أصلاً في بيئة الضحية. لا تزال هذه الهجمات الإلكترونية "الحية خارج الأرض" (LotL) تسبب صداعا لفرق الأمن ، التي لا تملك في كثير من الأحيان وسائل فعالة للتمييز بين السلوك الضار والسلوك الإداري المشروع.

عندما يستخدم المهاجم تطبيقات وخدمات أصلية في بيئتك ، يستخدم موظفوك أيضًا هذه الأنظمة ، وسيفقد نظام الكشف القائم على التوقيع أو القواعد النشاط أو ينتهي بتنبيه أو تعطيل إجراءات موظفيك.

ليس من المستغرب إذن أن تكون هذه الهجمات فعالة للغاية ، حيث وجد معهد Ponemon أن احتمال نجاح هجمات البرامج الضارة التي لا تحتوي على ملفات أكثر بحوالي 10 مرات من الهجمات المستندة إلى الملفات.

يعتمد المهاجمون الإلكترونيون في LotL على مجموعة متنوعة من الأدوات والتقنيات ، بما في ذلك:

- باستخدام PowerShell لإطلاق البرامج النصية الضارة ، وتصعيد الامتيازات ، وتثبيت الأبواب الخلفية ، وإنشاء مهام جديدة على الأجهزة البعيدة ، وتحديد إعدادات التكوين ، والتهرب من الدفاعات ، واستخراج البيانات ، والوصول إلى معلومات Active Directory ، والمزيد

- باستخدام معالج أوامر Windows (CMD.exe)، لتشغيل البرامج النصية المجمعة ، و (WScript.exe) ومضيف البرنامج النصي المستند إلى وحدة التحكم (CScript.exe) لتنفيذ نصوص Visual Basic ، وتقديم المزيد من الأتمتة.

- تطبيقات .NET لتثبيت الموارد عبر .NET Framework. يسمح Installutil.exe للمهاجمين بتنفيذ تعليمات برمجية غير موثوق بها عبر البرنامج الموثوق به

- باستخدام أداة وحدة التحكم في التسجيل (reg.exe) للحفاظ على الثبات ، وتخزين إعدادات البرامج الضارة ، وتخزين الملفات التنفيذية في مفاتيح فرعية.

- والعديد من الآخرين ، بما في ذلك WMI (Windows Management Instrumentation) ، أداة تكوين إدارة التحكم بالخدمة (sc.exe) ، المهام المجدولة (عملية AT.EXE)و Sysinternals مثل PSExec.

يمكن أن تكون تقنيات LotL التي تتضمن اتصالات بروتوكول سطح المكتب البعيد (RDP) من أصعب الأنشطة لفرز فرق الأمان ، حيث يمثل RDP غالبًا خدمة مهمة لمسؤولي النظام. بالنسبة لفرق الأمان ، قد يكون من الصعب بشكل استثنائي تحليل وتحديد اتصالات RDP الشرعية وأيها غير شرعية ، خاصةً عندما تكون بيانات الاعتماد الإدارية متضمنة.

تركز الأنظمة الدفاعية على "السيئات المعروفة" وتفشل بيانات الهجوم التاريخية في ضبط الاستخدام الضار لبعض الأدوات الموضحة أعلاه. يتطلب إيقاف هذه الهجمات استراتيجية دفاعية تتمحور حول الأعمال التجارية والتي تستخدم الذكاء الاصطناعي لفهم السلوك "الطبيعي" لكل مستخدم وجهاز في مؤسستك لاكتشاف النشاط الشاذ في الوقت الفعلي.

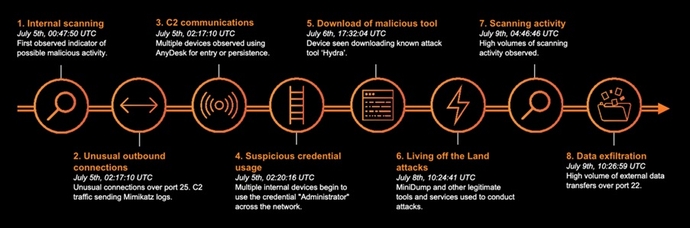

خذ ، على سبيل المثال ، هذا الهجوم الواقعي الذي استهدف عميل Darktrace في يوليو 2022.

لوحظت أول علامة على وجود حل وسط عندما كشفت Darktrace's AI عن محطة عمل داخلية ووحدة تحكم بالمجال (DC) تشارك في نشاط مسح غير عادي ، قبل أن يقوم DC بإجراء اتصال خارجي بنقطة نهاية مشبوهة كانت نادرة للغاية بالنسبة للبيئة. كشفت محتويات هذا الاتصال أن المهاجم كان يصدر كلمات مرور من محاولة اختراق ناجحة عبر Mimikatz - وهو وجود لم يكن معروفًا من قبل لفريق الأمن.

ثم بدأت عدة أجهزة في بدء اتصالات خارجية بمواقع الويب المرتبطة بـ AnyDesk ، وهي وسيلة محتملة للاستمرار أو باب خلفي للمهاجم. في أول عرض لطرق LotL ، بدأ المهاجم "هجوم البطاقة الذهبية" وبلغ ذروته بتسجيل دخول مشرف جديد. بفضل موقعهم الجديد المتميز ، سمح استخدام "ITaskSchedulerService" الأوتوماتيكي وأداة Hydra brute-Force في اليوم التالي بالحصول على رؤى أعمق وتعداد بيئة العميل.

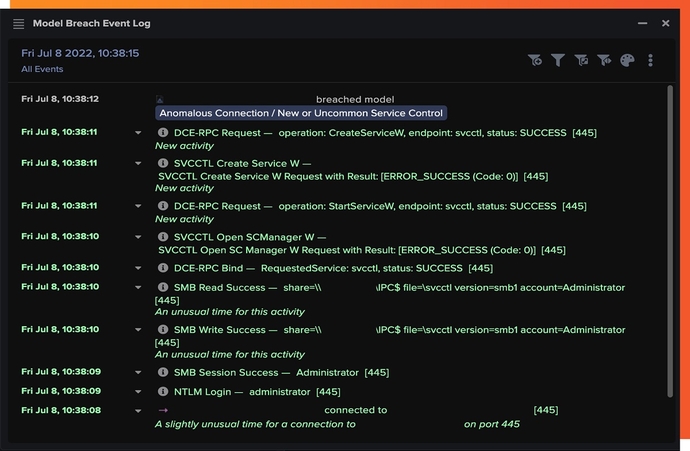

حتى أن جهازًا واحدًا تسبب عن بُعد في هجوم ثنائي على قيد الحياة (LOLBin). من خلال إنشاء وتشغيل خدمة جديدة على ثلاث وجهات مختلفة ، استرجع المهاجم محتويات ذاكرة MiniDump وأدخل أي معلومات مهمة عبر Mimikatz. لا يمكن استخدام هذه الإستراتيجية فقط لتحديد المزيد من كلمات المرور ، ولكنها تسمح بالحركة الجانبية عبر عمليات تنفيذ التعليمات البرمجية وعمليات الملفات الجديدة مثل التنزيل أو النقل.

في اليوم الأخير ، شوهد DC جديد يشارك في عدد كبير غير مألوف من المكالمات الصادرة لعمليات DCE-RPC "samr" و "srvsvc" (وكلاهما من خدمات WMI المشروعة). في وقت لاحق ، بدأ DC المسؤول عن التسوية الأولية في الانخراط في اتصالات SSH الصادرة إلى نقطة نهاية نادرة وتحميل كميات كبيرة من البيانات عبر اتصالات متعددة.

إن استخدام المهاجم للأدوات المشروعة والمستخدمة على نطاق واسع خلال هذا الهجوم يعني أن الهجوم طار تحت رادار بقية مجموعات فرق الأمن ، لكن الذكاء الاصطناعي الخاص بـ Darktrace قام بتجميع العديد من الحالات الشاذة التي تشير إلى هجوم وكشف النطاق الكامل للحادث إلى فريق الأمن ، مع تحديد كل مرحلة من مراحل الهجوم.

يمكن لهذه التقنية أن تذهب إلى أبعد من مجرد اكتشاف التهديدات. يسمح فهمها لما هو "طبيعي" للأعمال التجارية ببدء استجابة مستهدفة تحتوي فقط على النشاط الضار. في هذه الحالة ، لم يتم تكوين وظيفة الاستجابة المستقلة هذه ، ولكن العميل قام بتشغيلها بعد فترة وجيزة. ومع ذلك ، تمكن فريق الأمن من استخدام المعلومات التي جمعتها Darktrace لاحتواء الهجوم ومنع أي سرقة بيانات أخرى أو نجاح المهمة.

أثبتت هجمات LotL نجاحها للمهاجمين ومن غير المرجح أن تختفي نتيجة لذلك. لهذا السبب ، تبتعد فرق الأمن بشكل متزايد عن الدفاعات "القديمة" وتتجه نحو الذكاء الاصطناعي الذي يفهم "الطبيعي" للجميع وكل شيء في العمل لتسليط الضوء على الحالات الشاذة الدقيقة التي تشكل هجومًا إلكترونيًا - حتى لو كان هذا الهجوم يعتمد في المقام الأول على أدوات شرعية.

عن المؤلف

توني جارفيس هو مدير أمن المؤسسات لمنطقة آسيا والمحيط الهادئ واليابان في Darktrace. توني هو خبير استراتيجي في مجال الأمن السيبراني ، وقد قدم المشورة لشركات Fortune 500 حول العالم بشأن أفضل الممارسات لإدارة المخاطر الإلكترونية. لقد قدم المشورة للحكومات والبنوك الكبرى والشركات متعددة الجنسيات ، وقد تم الإبلاغ عن تعليقاته حول الأمن السيبراني والتهديد المتزايد للبنية التحتية الوطنية الحيوية في وسائل الإعلام المحلية والدولية بما في ذلك CNBC و Channel News Asia و The Straits Times. حصل توني على درجة البكالوريوس في نظم المعلومات من جامعة ملبورن.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://www.darkreading.com/attacks-breaches/leveraging-behavioral-analysis-to-catch-living-off-the-land-attacks