1 سبتمبر 2023

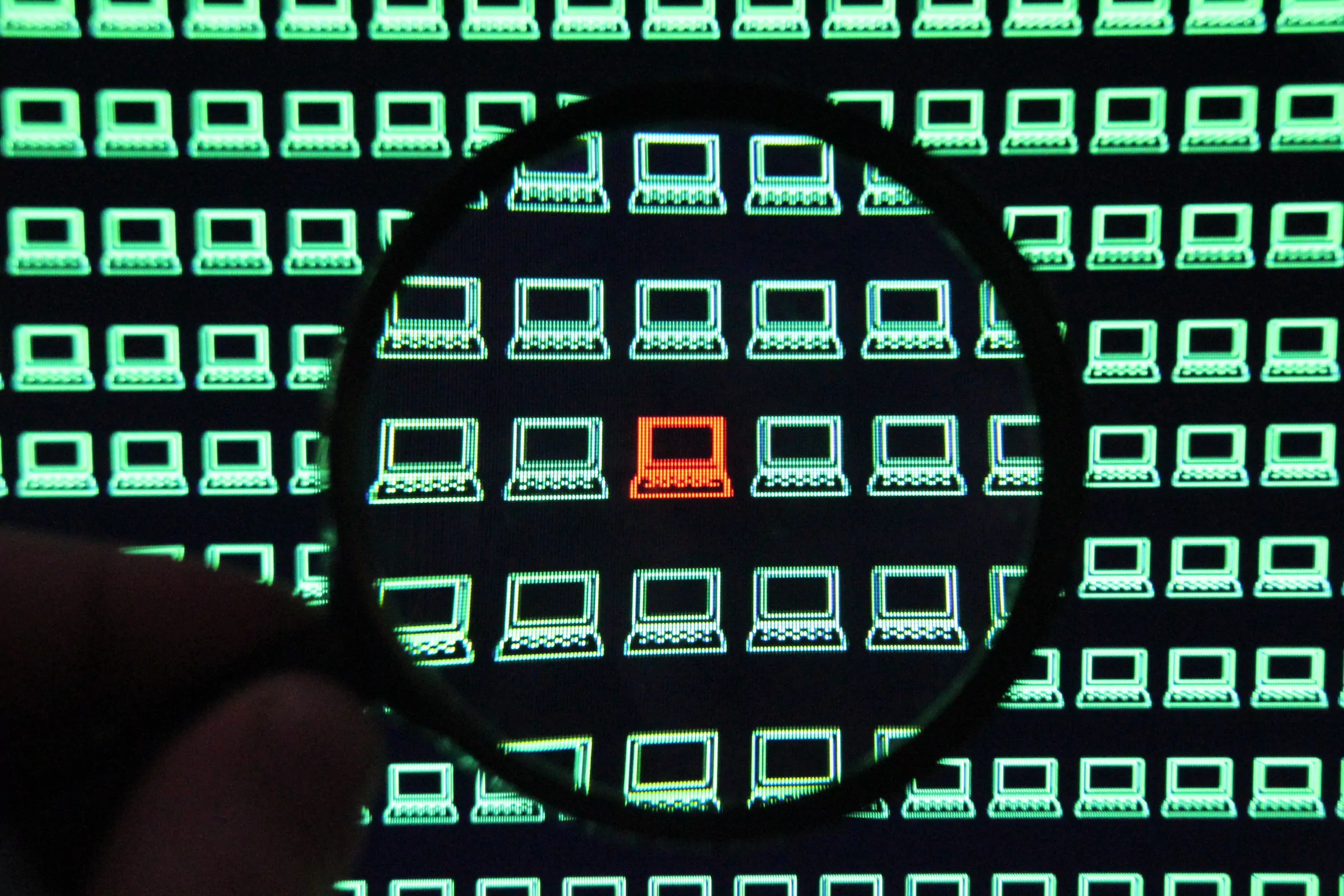

في أبسط معانيه، تهديد الأمن السيبراني، أو التهديد السيبراني، هو إشارة إلى أن أحد المتسللين أو الجهات الفاعلة الخبيثة يحاول الوصول غير المصرح به إلى الشبكة بغرض شن هجوم سيبراني.

يمكن أن تتراوح التهديدات السيبرانية من التهديدات الواضحة، مثل رسالة بريد إلكتروني من حاكم أجنبي يعرض ثروة صغيرة إذا قمت فقط بتقديم رقم حسابك المصرفي، إلى التهديدات المخادعة، مثل خط من التعليمات البرمجية الضارة التي تتسلل عبر الدفاعات السيبرانية وتعيش على الشبكة لأشهر أو سنوات قبل التسبب في خرق مكلف للبيانات. كلما زادت معرفة فرق الأمن والموظفين بالأنواع المختلفة لتهديدات الأمن السيبراني، زادت فعاليتهم في منع الهجمات السيبرانية والاستعداد لها والرد عليها.

البرمجيات الخبيثة

البرمجيات الخبيثة- اختصار لعبارة "البرامج الضارة" - هي عبارة عن تعليمات برمجية مكتوبة عمدًا لإيذاء نظام الكمبيوتر أو مستخدميه.

تقريبا كل الحديث هجوم إلكتروني يتضمن نوعًا من البرامج الضارة. تستخدم الجهات الفاعلة في مجال التهديد هجمات البرامج الضارة للوصول غير المصرح به وجعل الأنظمة المصابة غير صالحة للعمل، وتدمير البيانات، وسرقة المعلومات الحساسة، وحتى مسح الملفات المهمة لنظام التشغيل.

تشمل الأنواع الشائعة من البرامج الضارة ما يلي:

- الفدية يقفل بيانات أو جهاز الضحية ويهدد بإبقائه مقفلاً، أو تسريبه علنًا، ما لم يدفع الضحية فدية للمهاجم. بحسب ال مؤشر IBM Security X-Force Threat Intelligence Index 2023وشكلت هجمات برامج الفدية 17 بالمائة من جميع الهجمات الإلكترونية في عام 2022.

- A حصان طروادة عبارة عن تعليمات برمجية ضارة تخدع الأشخاص لتنزيلها من خلال الظهور وكأنها برنامج مفيد أو الاختباء داخل برامج شرعية. تشمل الأمثلة أحصنة طروادة التي يمكن الوصول إليها عن بعد (RATs)، والتي تنشئ بابًا خلفيًا سريًا على جهاز الضحية، أو أحصنة طروادة المتسربة، التي تقوم بتثبيت برامج ضارة إضافية بمجرد حصولها على موطئ قدم على النظام أو الشبكة المستهدفة.

- برامج التجسس عبارة عن برنامج ضار شديد السرية يجمع معلومات حساسة، مثل أسماء المستخدمين وكلمات المرور وأرقام بطاقات الائتمان وغيرها من البيانات الشخصية، ويعيدها إلى المهاجم دون علم الضحية.

- ديدان هي برامج ذاتية التكرار وتنتشر تلقائيًا إلى التطبيقات والأجهزة دون تدخل بشري.

تعرف على المزيد حول البرامج الضارة

الهندسة الاجتماعية والتصيد

يشار إليها عادة باسم "القرصنة البشرية"، هندسة اجتماعية يتلاعب بالأهداف لاتخاذ إجراءات تكشف معلومات سرية، أو تهدد الرفاهية المالية الخاصة بهم أو بمؤسستهم، أو تعرض الأمن الشخصي أو التنظيمي للخطر.

التصيد هو الشكل الأكثر شهرة والأكثر انتشارًا للهندسة الاجتماعية. يستخدم التصيد الاحتيالي رسائل البريد الإلكتروني أو مرفقات البريد الإلكتروني أو الرسائل النصية أو المكالمات الهاتفية الاحتيالية لخداع الأشخاص لمشاركة البيانات الشخصية أو بيانات اعتماد تسجيل الدخول أو تنزيل البرامج الضارة أو إرسال الأموال إلى مجرمي الإنترنت أو اتخاذ إجراءات أخرى قد تعرضهم لجرائم الإنترنت.

تشمل أنواع التصيد الاحتيالي الشائعة ما يلي:

- التصيد الرمح- هجمات تصيد احتيالي شديدة الاستهداف تتلاعب بفرد معين، وغالبًا ما تستخدم تفاصيل من الملفات الشخصية العامة للضحية على وسائل التواصل الاجتماعي لجعل عملية الاحتيال أكثر إقناعًا.

- تصيد الحوت- التصيد الاحتيالي الذي يستهدف المديرين التنفيذيين للشركات أو الأفراد الأثرياء.

- اختراق البريد الإلكتروني للأعمال (BEC)- عمليات الاحتيال التي يتظاهر فيها مجرمو الإنترنت بأنهم مديرون تنفيذيون أو بائعون أو شركاء عمل موثوق بهم لخداع الضحايا لتحويل الأموال أو مشاركة البيانات الحساسة.

آخر عملية احتيال الهندسة الاجتماعية الشائعة هي انتحال اسم المجال (وتسمى أيضًا انتحال DNS)، حيث يستخدم مجرمو الإنترنت موقع ويب مزيفًا أو اسم نطاق ينتحل اسمًا حقيقيًا - على سبيل المثال، "applesupport.com" لـ support.apple.com - لخداع الأشخاص لإدخال معلومات حساسة. غالبًا ما تستخدم رسائل البريد الإلكتروني المخادعة أسماء نطاقات المرسلين المخادعة لجعل البريد الإلكتروني يبدو أكثر مصداقية وشرعية.

هجوم رجل في الوسط (MITM).

في هجوم رجل في الوسط، يتنصت أحد مجرمي الإنترنت على اتصال الشبكة لاعتراض الرسائل ونقلها بين طرفين وسرقة البيانات. غالبًا ما تكون شبكات Wi-Fi غير الآمنة مناطق صيد سعيدة للمتسللين الذين يتطلعون إلى شن هجمات MITM.

هجوم رفض الخدمة (DoS).

هجوم رفض الخدمة هو هجوم إلكتروني يطغى على موقع الويب أو التطبيق أو النظام بكميات كبيرة من حركة المرور الاحتيالية، مما يجعله بطيئًا جدًا في الاستخدام أو غير متاح تمامًا للمستخدمين الشرعيين. يشبه هجوم رفض الخدمة الموزعة، أو هجوم DDoS، إلا أنه يستخدم شبكة من الأجهزة أو الروبوتات المتصلة بالإنترنت والمصابة بالبرامج الضارة، والمعروفة باسم الروبوتات، لشل النظام المستهدف أو تعطله.

ثغرات يوم الصفر

A استغلال يوم صفر هو نوع من الهجمات الإلكترونية التي تستغل ثغرة يوم الصفر - وهي ثغرة أمنية غير معروفة أو لم تتم معالجتها بعد أو لم يتم إصلاحها في برامج الكمبيوتر أو الأجهزة أو البرامج الثابتة. يشير "يوم الصفر" إلى حقيقة أن بائع البرامج أو الأجهزة لديه "صفر أيام" - أو ليس لديه وقت - لإصلاح الثغرات الأمنية لأن الجهات الفاعلة الضارة يمكنها بالفعل استخدامها للوصول إلى الأنظمة المعرضة للخطر.

واحدة من أشهر ثغرات يوم الصفر هي Log4Shell، عيب في Apache المستخدم على نطاق واسع log4j مكتبة التسجيل. وفي وقت اكتشافها في نوفمبر 2021، كانت ثغرة Log4Shell موجودة في 10 بالمائة من الأصول الرقمية العالمية، بما في ذلك العديد من تطبيقات الويب والخدمات السحابية ونقاط النهاية المادية مثل الخوادم.

تعرف على المزيد حول اكتشاف ثغرة Log4j وتصحيحها

هجوم كلمة المرور

وكما يوحي الاسم، تتضمن هذه الهجمات مجرمي الإنترنت الذين يحاولون تخمين أو سرقة كلمة المرور أو بيانات اعتماد تسجيل الدخول إلى حساب المستخدم. تستخدم العديد من هجمات كلمة المرور الهندسة الاجتماعية لخداع الضحايا لمشاركة هذه البيانات الحساسة عن غير قصد. ومع ذلك، يمكن للمتسللين أيضًا استخدام هجمات القوة الغاشمة لسرقة كلمات المرور، ومحاولة مجموعات مختلفة من كلمات المرور الشائعة بشكل متكرر حتى تنجح إحداها.

هجوم إنترنت الأشياء (IOT).

في هجوم إنترنت الأشياء، يستغل مجرمو الإنترنت نقاط الضعف في أجهزة إنترنت الأشياء، مثل الأجهزة المنزلية الذكية وأنظمة التحكم الصناعية، للاستيلاء على الجهاز أو سرقة البيانات أو استخدام الجهاز كجزء من شبكة الروبوت لأغراض ضارة أخرى.

هجمات الحقن

في هذه الهجمات، يقوم المتسللون بحقن تعليمات برمجية ضارة في أحد البرامج أو تنزيل برامج ضارة لتنفيذ أوامر عن بعد، مما يمكنهم من قراءة قاعدة بيانات أو تعديلها أو تغيير بيانات موقع الويب.

هناك عدة أنواع من هجمات الحقن. اثنين من الأكثر شيوعا ما يلي:

- هجمات حقن SQL- عندما يستغل المتسللون بناء جملة SQL لانتحال الهوية؛ كشف البيانات الموجودة أو التلاعب بها أو تدميرها أو جعلها غير متاحة؛ أو أن تصبح مسؤول خادم قاعدة البيانات.

- البرمجة النصية عبر المواقع (XSS)- يشبه هذا النوع من الهجمات هجمات حقن SQL، إلا أنه بدلاً من استخراج البيانات من قاعدة البيانات، فإنه عادةً ما يصيب المستخدمين الذين يزورون موقع الويب.

مصادر تهديدات الأمن السيبراني

تتنوع مصادر التهديدات السيبرانية تقريبًا مثل أنواع التهديدات السيبرانية. لدى العديد من الجهات الفاعلة في مجال التهديد نوايا خبيثة، في حين أن الآخرين - مثل المتسللين الأخلاقيين أو التهديدات الداخلية غير المقصودة - لديهم نوايا إيجابية أو على الأقل محايدة.

إن معرفة دوافع وتكتيكات مختلف الجهات الفاعلة في مجال التهديد أمر بالغ الأهمية لإيقافهم في مساراتهم أو حتى استخدامها لصالحك.

من بين أشهر مرتكبي الهجمات الإلكترونية ما يلي:

مجرمو الإنترنت

يرتكب هؤلاء الأفراد أو المجموعات جرائم إلكترونية، لتحقيق مكاسب مالية في الغالب. تشمل الجرائم الشائعة التي يرتكبها مجرمو الإنترنت هجمات برامج الفدية وعمليات التصيد الاحتيالي التي تخدع الأشخاص لإجراء تحويلات مالية أو الكشف عن معلومات بطاقة الائتمان أو بيانات اعتماد تسجيل الدخول أو الملكية الفكرية أو غيرها من المعلومات الخاصة أو الحساسة.

القراصنة

الهاكر هو شخص يتمتع بالمهارات التقنية اللازمة لاختراق شبكة أو نظام كمبيوتر.

ضع في اعتبارك أنه ليس كل المتسللين هم جهات تهديد أو مجرمون إلكترونيون. على سبيل المثال، يقوم بعض المتسللين - الذين يطلق عليهم المتسللون الأخلاقيون - بانتحال شخصية مجرمي الإنترنت بشكل أساسي لمساعدة المؤسسات والوكالات الحكومية على اختبار أنظمة الكمبيوتر الخاصة بها بحثًا عن نقاط الضعف في الهجمات الإلكترونية.

الجهات الفاعلة في الدولة القومية

كثيرًا ما تقوم الدول والحكومات بتمويل الجهات التهديدية بهدف سرقة البيانات الحساسة، أو جمع معلومات سرية، أو تعطيل البنية التحتية الحيوية لحكومة أخرى. غالبًا ما تتضمن هذه الأنشطة الضارة التجسس أو الحرب الإلكترونية وتميل إلى الحصول على تمويل كبير، مما يجعل التهديدات معقدة ويصعب اكتشافها.

التهديدات الداخلية

على عكس معظم مجرمي الإنترنت الآخرين، لا تنتج التهديدات الداخلية دائمًا من جهات فاعلة ضارة. يلحق العديد من المطلعين الضرر بشركاتهم من خلال خطأ بشري، مثل تثبيت برامج ضارة عن غير قصد أو فقدان جهاز صادر عن الشركة يعثر عليه مجرم الإنترنت ويستخدمه للوصول إلى الشبكة.

ومع ذلك، فإن المطلعين الخبيثين موجودون. على سبيل المثال، قد يسيء الموظف الساخط استخدام امتيازات الوصول لتحقيق مكاسب مالية (على سبيل المثال، الدفع من أحد المجرمين الإلكترونيين أو دولة قومية)، أو ببساطة من أجل الحقد أو الانتقام.

البقاء في صدارة الهجمات السيبرانية

كلمات مرور قويةتعد أدوات أمان البريد الإلكتروني وبرامج مكافحة الفيروسات جميعها خطوط دفاع أولى مهمة ضد التهديدات السيبرانية.

تعتمد المؤسسات أيضًا على جدران الحماية والشبكات الافتراضية الخاصة (VPN) المصادقة متعددة العواملوالتدريب على التوعية الأمنية وغيرها من الأمور المتقدمة أمن نقطة النهاية و شبكة الأمن حلول للحماية من الهجمات السيبرانية.

ومع ذلك، لا يكتمل أي نظام أمني بدون أحدث إمكانات الكشف عن التهديدات والاستجابة للحوادث لتحديد تهديدات الأمن السيبراني في الوقت الفعلي، والمساعدة في عزل التهديدات ومعالجتها بسرعة لتقليل الضرر الذي يمكن أن تحدثه أو منعه.

يقوم IBM Security® QRadar® SIEM بتطبيق التعلم الآلي وتحليلات سلوك المستخدم (UBA) على حركة مرور الشبكة إلى جانب السجلات التقليدية لاكتشاف التهديدات بشكل أكثر ذكاءً ومعالجة أسرع. في دراسة أجرتها شركة Forrester مؤخرًا، ساعد QRadar SIEM محللي الأمن على توفير أكثر من 14,000 ساعة على مدار ثلاث سنوات من خلال تحديد النتائج الإيجابية الخاطئة، وتقليل الوقت المستغرق في التحقيق في الحوادث بنسبة 90%، وتقليل خطر تعرضهم لخرق أمني خطير بنسبة 60%.* مع QRadar تتمتع فرق SIEM، التي تعاني من شح الموارد، بالرؤية والتحليلات التي تحتاجها لاكتشاف التهديدات بسرعة واتخاذ إجراءات فورية ومستنيرة لتقليل آثار الهجوم.

تعرف على المزيد عن IBM QRadar SIEM

لا يتم تفعيل تبويبة التأثير الاقتصادي الإجمالي™ لـ IBM Security QRadar SIEM هي دراسة تم إجراؤها بواسطة Forrester Consulting نيابة عن IBM، في أبريل 2023. استنادًا إلى النتائج المتوقعة لمنظمة مركبة تم تصميمها من 4 من عملاء IBM الذين تمت مقابلتهم. ستختلف النتائج الفعلية بناءً على تكوينات العميل وظروفه، وبالتالي، لا يمكن توفير النتائج المتوقعة بشكل عام.

المزيد من الأمن

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون السيارات / المركبات الكهربائية ، كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- تشارت بريم. ارفع مستوى لعبة التداول الخاصة بك مع ChartPrime. الوصول هنا.

- BlockOffsets. تحديث ملكية الأوفست البيئية. الوصول هنا.

- المصدر https://www.ibm.com/blog/types-of-cyberthreats/