الأمازون النسخ هي خدمة AWS تتيح للعملاء تحويل الكلام إلى نص إما في الوضع الدفعي أو المتدفق. ويستخدم التعرف التلقائي على الكلام (ASR) المدعوم بالتعلم الآلي، والتعرف التلقائي على اللغة، وتقنيات ما بعد المعالجة. يمكن استخدام Amazon Transcribe لنسخ مكالمات خدمة العملاء، والمكالمات الجماعية متعددة الأطراف، ورسائل البريد الصوتي، بالإضافة إلى إنشاء الترجمة لمقاطع الفيديو المسجلة والمباشرة، على سبيل المثال لا الحصر. في منشور المدونة هذا، ستتعلم كيفية تشغيل تطبيقاتك باستخدام إمكانيات Amazon Transcribe بطريقة تلبي متطلبات الأمان الخاصة بك.

يعهد بعض العملاء إلى Amazon Transcribe ببيانات سرية ومملوكة لأعمالهم. وفي حالات أخرى، قد يحتوي المحتوى الصوتي الذي تتم معالجته بواسطة Amazon Transcribe على بيانات حساسة تحتاج إلى الحماية للامتثال للقوانين واللوائح المحلية. ومن أمثلة هذه المعلومات معلومات التعريف الشخصية (PII)، والمعلومات الصحية الشخصية (PHI)، وبيانات صناعة بطاقات الدفع (PCI). في الأقسام التالية من المدونة، نغطي الآليات المختلفة التي تتبعها Amazon Transcribe لحماية بيانات العملاء أثناء النقل وفي حالة عدم النشاط. نحن نشارك أفضل ممارسات الأمان السبعة التالية لإنشاء تطبيقات باستخدام Amazon Transcribe التي تلبي متطلبات الأمان والامتثال الخاصة بك:

- استخدم حماية البيانات مع Amazon Transcribe

- التواصل عبر مسار شبكة خاصة

- قم بتنقيح البيانات الحساسة إذا لزم الأمر

- استخدم أدوار IAM للتطبيقات وخدمات AWS التي تتطلب الوصول إلى Amazon Transcribe

- استخدم التحكم في الوصول القائم على العلامات

- استخدم أدوات مراقبة AWS

- تمكين تكوين AWS

أفضل الممارسات التالية هي إرشادات عامة ولا تمثل حلاً أمنيًا كاملاً. ونظرًا لأن أفضل الممارسات هذه قد لا تكون مناسبة أو كافية لبيئتك، فاستخدمها كاعتبارات مفيدة بدلاً من كونها وصفات طبية.

أفضل الممارسات 1 – استخدم حماية البيانات مع Amazon Transcribe

يتوافق Amazon Transcribe مع نموذج المسؤولية المشتركة لـ AWS، وهو ما يميز مسؤولية AWS عن أمان السحابة عن مسؤولية العميل عن الأمان في السحابة.

تتولى AWS مسؤولية حماية البنية التحتية العالمية التي تدير سحابة AWS بالكامل. باعتبارك العميل، فأنت مسؤول عن الحفاظ على التحكم في المحتوى الخاص بك الذي تتم استضافته على هذه البنية التحتية. يتضمن هذا المحتوى تكوين الأمان ومهام الإدارة لخدمات AWS التي تستخدمها. لمزيد من المعلومات حول خصوصية البيانات، راجع الأسئلة الشائعة حول خصوصية البيانات.

حماية البيانات أثناء النقل

يتم استخدام تشفير البيانات للتأكد من أن اتصالات البيانات بين التطبيق الخاص بك وAmazon Transcribe تظل سرية. يؤدي استخدام خوارزميات التشفير القوية إلى حماية البيانات أثناء إرسالها.

يمكن أن تعمل Amazon Transcribe في أحد الوضعين:

- تدفق النسخ السماح بنسخ دفق الوسائط في الوقت الفعلي

- وظائف النسخ دفعة واحدة السماح بنسخ الملفات الصوتية باستخدام المهام غير المتزامنة.

في وضع النسخ المتدفق، تفتح تطبيقات العميل اتصال دفق ثنائي الاتجاه عبر HTTP/2 أو WebSockets. يرسل أحد التطبيقات تدفقًا صوتيًا إلى Amazon Transcribe، وتستجيب الخدمة بتدفق نصي في الوقت الفعلي. يتم إنشاء اتصالات تدفق HTTP/2 وWebSockets عبر Transport Layer Security (TLS)، وهو بروتوكول تشفير مقبول على نطاق واسع. يوفر TLS مصادقة وتشفير البيانات أثناء النقل باستخدام شهادات AWS. نوصي باستخدام TLS 1.2 أو الأحدث.

في وضع النسخ الدفعي، يجب أولاً وضع الملف الصوتي في ملف خدمة Amazon Simple Storage (Amazon S3) دلو. بعد ذلك، يتم إنشاء مهمة النسخ المجمعة التي تشير إلى S3 URI لهذا الملف في Amazon Transcribe. يستخدم كل من Amazon Transcribe في الوضع الدفعي وAmazon S3 HTTP/1.1 عبر TLS لحماية البيانات أثناء النقل.

يجب مصادقة جميع طلبات Amazon Transcribe عبر HTTP وWebSockets باستخدام AWS Signature الإصدار 4. يوصى باستخدام Signature Version 4 لمصادقة طلبات HTTP إلى Amazon S3 أيضًا، على الرغم من المصادقة باستخدام الأقدم التوقيع الإصدار 2 ممكن أيضًا في بعض مناطق AWS. يجب أن تحتوي التطبيقات على بيانات اعتماد صالحة لتوقيع طلبات واجهة برمجة التطبيقات (API) لخدمات AWS.

حماية البيانات في الراحة

يستخدم Amazon Transcribe في الوضع الدفعي حاويات S3 لتخزين كل من ملف الصوت المدخل وملف النسخ الناتج. يستخدم العملاء حاوية S3 لتخزين ملف الإدخال الصوتي، ويوصى بشدة بتمكين التشفير في هذه الحاوية. تدعم Amazon Transcribe طرق تشفير S3 التالية:

تقوم كلتا الطريقتين بتشفير بيانات العميل كما هي مكتوبة على الأقراص وفك تشفيرها عند الوصول إليها باستخدام أحد أقوى مجموعات التشفير المتوفرة: معيار التشفير المتقدم 256 بت (AES-256) GCM. عند استخدام SSE-S3، تتم إدارة مفاتيح التشفير ويتم تدويرها بانتظام بواسطة خدمة Amazon S3. لمزيد من الأمان والامتثال، يوفر SSE-KMS للعملاء التحكم في مفاتيح التشفير عبر خدمة إدارة مفتاح AWS (أوس كيه إم إس). يوفر AWS KMS عناصر تحكم إضافية في الوصول لأنه يجب أن يكون لديك أذونات لاستخدام مفاتيح KMS المناسبة لتشفير الكائنات وفك تشفيرها في مجموعات S3 التي تم تكوينها باستخدام SSE-KMS. كما يوفر SSE-KMS للعملاء إمكانية تتبع التدقيق الذي يحتفظ بسجلات لمن استخدم مفاتيح KMS الخاصة بك ومتى.

يمكن تخزين النسخ الناتج في نفس حاوية S3 المملوكة للعميل أو في حاوية مختلفة. وفي هذه الحالة، تنطبق نفس خيارات التشفير SSE-S3 وSSE-KMS. هناك خيار آخر لمخرجات Amazon Transcribe في الوضع الدفعي وهو استخدام حاوية S3 المُدارة بواسطة الخدمة. بعد ذلك، يتم وضع بيانات المخرجات في حاوية S3 آمنة تتم إدارتها بواسطة خدمة Amazon Transcribe، ويتم تزويدك بعنوان URI مؤقت يمكن استخدامه لتنزيل النص الخاص بك.

يستخدم Amazon Transcribe التشفير متجر Amazon Elastic Block (Amazon EBS) وحدات تخزين لتخزين بيانات العملاء مؤقتًا أثناء معالجة الوسائط. يتم تنظيف بيانات العميل لكل من الحالات الكاملة والفشل.

أفضل ممارسة 2 - التواصل عبر مسار شبكة خاص

يعتمد العديد من العملاء على التشفير أثناء النقل للتواصل بشكل آمن مع Amazon Transcribe عبر الإنترنت. ومع ذلك، بالنسبة لبعض التطبيقات، قد لا يكون تشفير البيانات أثناء النقل كافيًا لتلبية متطلبات الأمان. في بعض الحالات، تكون البيانات مطلوبة لعدم اجتياز الشبكات العامة مثل الإنترنت. وقد يكون هناك أيضًا شرط لنشر التطبيق في بيئة خاصة غير متصلة بالإنترنت. لتلبية هذه المتطلبات، استخدم نقاط نهاية واجهة VPC مدعوم من AWS الرابط الخاص.

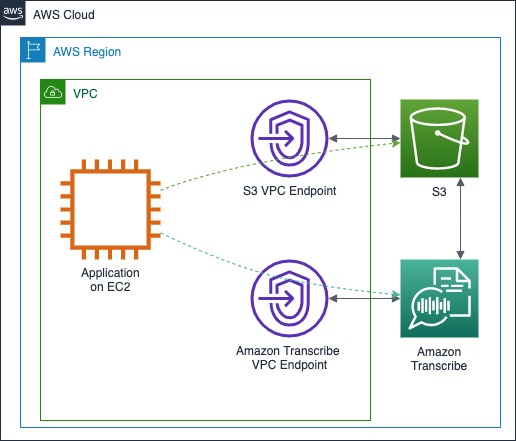

يوضح الرسم التخطيطي المعماري التالي حالة الاستخدام حيث يتم نشر التطبيق Amazon EC2. لا يتمتع مثيل EC2 الذي يقوم بتشغيل التطبيق بإمكانية الوصول إلى الإنترنت ويتواصل مع Amazon Transcribe وAmazon S3 عبر نقاط نهاية واجهة VPC.

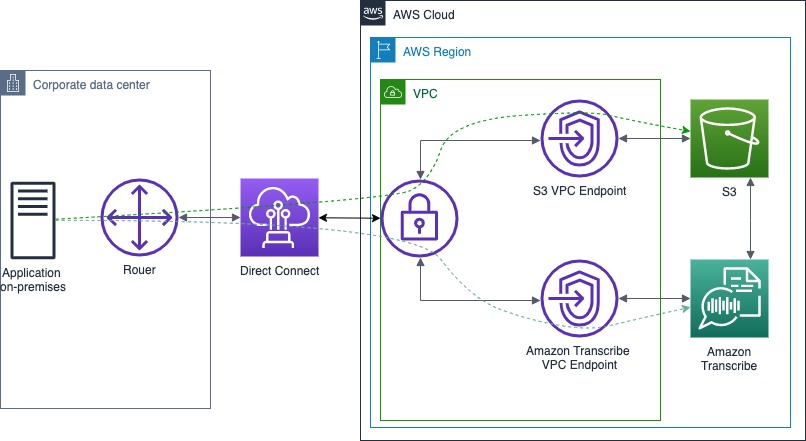

في بعض السيناريوهات، قد يتم نشر التطبيق الذي يتصل بـ Amazon Transcribe في مركز بيانات محلي. قد تكون هناك متطلبات أمان أو امتثال إضافية تنص على أن البيانات المتبادلة مع Amazon Transcribe يجب ألا تعبر الشبكات العامة مثل الإنترنت. في هذه الحالة، الاتصال الخاص عبر AWS Direct Connect ممكن استخدامه. يوضح الرسم التخطيطي التالي بنية تسمح للتطبيق المحلي بالتواصل مع Amazon Transcribe دون أي اتصال بالإنترنت.

أفضل ممارسة 3 - قم بتنقيح البيانات الحساسة إذا لزم الأمر

قد تتطلب بعض حالات الاستخدام والبيئات التنظيمية إزالة البيانات الحساسة من النصوص والملفات الصوتية. تدعم Amazon Transcribe تحديد وتحرير معلومات التعريف الشخصية (PII) مثل الأسماء والعناوين وأرقام الضمان الاجتماعي وما إلى ذلك. يمكن استخدام هذه الإمكانية لتمكين العملاء من تحقيق الامتثال لصناعة بطاقات الدفع (PCI) عن طريق تنقيح معلومات تحديد الهوية الشخصية (PII)، مثل رقم بطاقة الائتمان أو الخصم، وتاريخ انتهاء الصلاحية، ورمز التحقق من البطاقة المكون من ثلاثة أرقام (CVV). سيتم استبدال معلومات تحديد الهوية الشخصية (PII) في النصوص النصية التي تحتوي على معلومات منقحة بعناصر نائبة بين قوسين مربعين تشير إلى نوع معلومات تحديد الهوية الشخصية (PII) التي تم تنقيحها. تدعم النسخ المتدفقة القدرة الإضافية على تحديد معلومات تحديد الهوية الشخصية (PII) وتسميتها فقط دون تنقيح. تختلف أنواع معلومات تحديد الهوية الشخصية (PII) التي تنقحها Amazon Transcribe بين النسخ المجمعة والمتدفقة. تشير إلى تنقيح معلومات تحديد الهوية الشخصية (PII) في المهمة المجمعة الخاصة بك و تنقيح أو تحديد معلومات PII في دفق الوقت الحقيقي لمزيد من التفاصيل.

المتخصصين Amazon Transcribe تحليلات المكالمات تتمتع واجهات برمجة التطبيقات بقدرة مضمنة على تنقيح معلومات تحديد الهوية الشخصية (PII) في كل من النصوص النصية والملفات الصوتية. تستخدم واجهة برمجة التطبيقات هذه نماذج متخصصة في تحويل الكلام إلى نص ومعالجة اللغة الطبيعية (NLP) تم تدريبها خصيصًا لفهم مكالمات خدمة العملاء والمبيعات. بالنسبة لحالات الاستخدام الأخرى، يمكنك استخدام هذا الحل لتنقيح معلومات تحديد الهوية الشخصية (PII) من الملفات الصوتية باستخدام Amazon Transcribe.

أفضل ممارسات أمان Amazon Transcribe الإضافية

أفضل الممارسات 4 – استعمل أدوار IAM للتطبيقات وخدمات AWS التي تتطلب الوصول إلى Amazon Transcribe. عند استخدام دور ما، لا يلزمك توزيع بيانات الاعتماد طويلة المدى، مثل كلمات المرور أو مفاتيح الوصول، على مثيل EC2 أو خدمة AWS. يمكن لأدوار IAM توفير أذونات مؤقتة يمكن للتطبيقات استخدامها عند تقديم طلبات إلى موارد AWS.

أفضل الممارسات 5 – استعمل التحكم في الوصول المستند إلى العلامات. يمكنك استخدام العلامات للتحكم في الوصول داخل حسابات AWS الخاصة بك. في Amazon Transcribe، يمكن إضافة العلامات إلى مهام النسخ والمفردات المخصصة ومرشحات المفردات المخصصة ونماذج اللغة المخصصة.

أفضل الممارسات 6 – استخدم أدوات مراقبة AWS. تعد المراقبة جزءًا مهمًا من الحفاظ على موثوقية Amazon Transcribe وحلول AWS الخاصة بك وأمانها وتوافرها وأدائها. أنت تستطيع مراقبة Amazon Transcribe باستخدام AWS CloudTrail و الأمازون CloudWatch.

أفضل الممارسات 7 – تفعيل تكوين AWS. يمكّنك AWS Config من تقييم وتدقيق وتقييم تكوينات موارد AWS الخاصة بك. باستخدام AWS Config، يمكنك مراجعة التغييرات في التكوينات والعلاقات بين موارد AWS، والتحقيق في سجلات تكوين الموارد التفصيلية، وتحديد امتثالك العام للتكوينات المحددة في إرشاداتك الداخلية. يمكن أن يساعدك ذلك في تبسيط تدقيق الامتثال، وتحليل الأمان، وإدارة التغيير، واستكشاف الأخطاء وإصلاحها التشغيلية.

التحقق من صحة الامتثال لـ Amazon Transcribe

قد تخضع التطبيقات التي تقوم بإنشائها على AWS لبرامج الامتثال، مثل SOC وPCI وFedRAMP وHIPAA. تستخدم AWS مدققين خارجيين لتقييم خدماتها للتأكد من امتثالها للبرامج المتنوعة. قطعة أثرية AWS يسمح لك تنزيل تقارير تدقيق الجهات الخارجية.

لمعرفة ما إذا كانت خدمة AWS تقع ضمن نطاق برامج امتثال محددة، راجع خدمات AWS في النطاق حسب برنامج الامتثال. للحصول على معلومات وموارد إضافية توفرها AWS لمساعدة العملاء في الامتثال، راجع التحقق من صحة الامتثال لـ Amazon Transcribe و موارد الامتثال لـ AWS.

وفي الختام

في هذا المنشور، تعرفت على آليات الأمان المختلفة وأفضل الممارسات والأنماط الهيكلية المتاحة لك لإنشاء تطبيقات آمنة باستخدام Amazon Transcribe. يمكنك حماية بياناتك الحساسة سواء أثناء النقل أو أثناء حفظها باستخدام التشفير القوي. يمكن استخدام تنقيح معلومات تحديد الهوية الشخصية (PII) لتمكين إزالة المعلومات الشخصية من النصوص الخاصة بك إذا كنت لا ترغب في معالجتها وتخزينها. تتيح لك نقاط نهاية VPC والاتصال المباشر إنشاء اتصال خاص بين التطبيق الخاص بك وخدمة Amazon Transcribe. لقد قدمنا أيضًا مراجع ستساعدك على التحقق من امتثال تطبيقك باستخدام Amazon Transcribe مع برامج مثل SOC، وPCI، وFedRAMP، وHIPAA.

كخطوات تالية، تحقق الشروع في العمل مع Amazon Transcribe للبدء بسرعة في استخدام الخدمة. تشير إلى وثائق أمازون ترانسكرايب للتعمق أكثر في تفاصيل الخدمة. واتبع Amazon Transcribe على مدونة AWS Machine Learning لمواكبة الإمكانات الجديدة وحالات الاستخدام الخاصة بـ Amazon Transcribe.

عن المؤلف

اليكس بولاتكين هو مهندس الحلول في AWS. إنه يستمتع بمساعدة مقدمي خدمات الاتصالات في بناء حلول مبتكرة في AWS والتي تعيد تعريف صناعة الاتصالات. إنه متحمس للعمل مع العملاء لجلب قوة خدمات AWS AI إلى تطبيقاتهم. يقع مقر Alex في منطقة دنفر الحضرية ويحب المشي لمسافات طويلة والتزلج والتزلج على الجليد.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/