الباحثون في الصين والولايات المتحدة لقد كشفت عن اختراق جديد لبصمات الأصابع يُدعى PrintListener قادر على سرقة بيانات بصمات أصابعك، ليس من الصور أو المطبوعات المرفوعة، ولكن من الصوت الخافت الذي يصدره إصبعك عند الضرب شاشة هاتفك الذكي.

أصبحت مصادقة بصمة الإصبع مرادفة للأمان على هواتفنا الذكية وأجهزتنا. وتقدر قيمة السوق بنحو 100 مليار دولار بحلول عام 2032، وهو يعكس ثقتنا العميقة في الحماية البيومترية.

لكن PrintListener يوضح أن القياسات الحيوية، مثل أي تقنية، بها نقاط ضعف.

كيف يعمل برنامج PrintListener؟

تطبيقاتنا اليومية، مثل خلاف, سكيب, فيس تايموغيرها الكثير، تم تصميمها للتواصل. ولكن ماذا لو كان بإمكانهم فعل أكثر من مجرد نقل صوتك؟

يثير الباحثون وراء PrintListener احتمالًا مثيرًا للقلق: يمكن أن تكون هذه التطبيقات بمثابة شريك غير مقصود في اختراق بصمات الأصابع. في كل مرة تقوم فيها بالتمرير عبر شاشة هاتفك الذكي، حتى أثناء تلك المحادثات التي تبدو غير رسمية، ربما يقوم الميكروفون الخاص بك بتسجيل مقطع صوتي مخفي عن غير قصد: ال احتكاك دقيق ناتج عن نتوءات بصمات أصابعك.

تحويل الأصوات إلى بيانات بصمات الأصابع

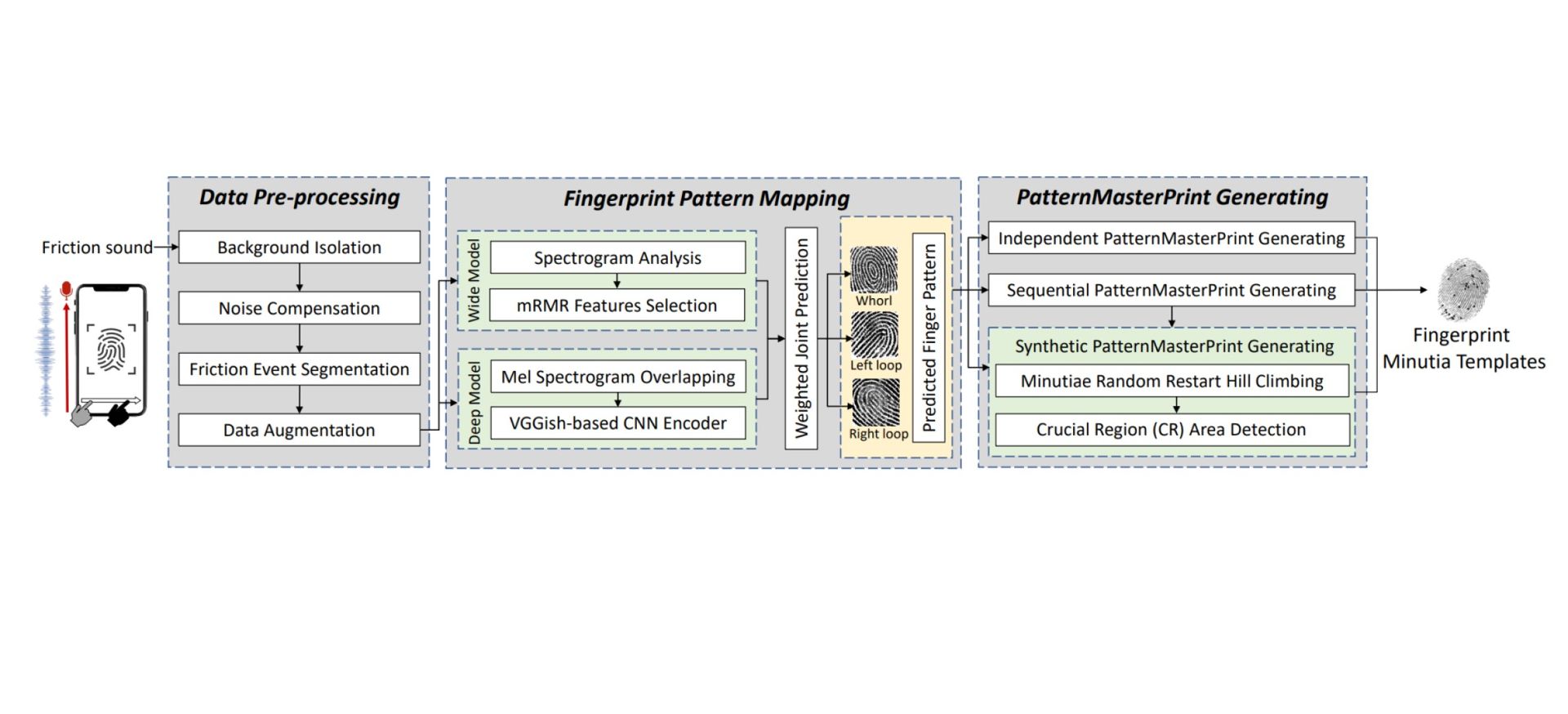

لا يقتصر برنامج PrintListener على سماع هذه الأصوات الدقيقة فحسب؛ يتعلق الأمر بتفسيرها. تستخدم الأداة تحليلًا متطورًا لتشريح الصوتيات الخافتة الناتجة عن الضربات الشديدة، والبحث بدقة عن الأنماط الفريدة لبصمة إصبعك.

على عكس هجمات القاموس التقليدية، التي تعتمد على قواعد بيانات معدة مسبقًا لأنماط بصمات الأصابع الشائعة، يمكن لـ PrintListener استخدام هذه البيانات الصوتية الملتقطة حديثًا لتعزيز الهجمات مثل MasterPrint. وهذا يعني إمكانية تخصيص عمليات تزوير بصمات الأصابع بدقة أكبر بكثير.

يتمتع اختراق بصمات الأصابع بمعدل نجاح مذهل

تكمن فعالية PrintListener في أعداده. يتباهى الباحثون بمعدل نجاح مثير للقلق. خلال خمس محاولات فقط يمكن لـ PrintListener كسر 27.9% من بصمات الأصابع الجزئية. وأكثر تقشعر لها الأبدان، 9.3٪ من الوقت، كان PrintListener قادرًا على ذلك إعادة بناء بصمات الأصابع كاملة من الضرب الأصوات وحدها.

وهو يسلط الضوء على كيفية تحويل هذا الاستغلال الجديد للتفاعلات غير الضارة مع التطبيقات التي تبدو متواضعة إلى أداة فعالة للمتسللين.

التهديدات السيبرانية تتطور باستمرار

يسلط الكشف عن PrintListener الضوء على اتجاه أوسع في مجال الأمن السيبراني: هناك اتجاه جديد يتم تطوير طريقة القرصنة المتطورة يومًا بعد يوم. تتشابك التكنولوجيا مع كل جانب من جوانب حياتنا تقريبًا في الوقت الحاضر، ويبحث المتسللون باستمرار عن نقاط الضعف الجديدة ويكتشفونها، غالبًا في معظم الأماكن غير المتوقعة.

بدءًا من هجمات التصيد الاحتيالي المدعومة بالذكاء الاصطناعي والتي تحاكي الأصوات الموثوقة ووصولاً إلى البرامج الضارة المضمنة في رموز QR التي تبدو غير ضارة، تتطور تكتيكات مجرمي الإنترنت بوتيرة مثيرة للقلق.

دعونا نفكر في بعض الأمثلة الحديثة:

- ويسبرجيت: في أوائل عام 2022، ظهرت هذه البرامج الضارة المدمرة، متنكرة في شكل برنامج فدية مشروع بينما تمسح بهدوء أنظمة كاملة للمنظمات الأوكرانية في هجوم ذي دوافع سياسية

- ضعف Log4j: شهد أواخر عام 2021 الكشف عن ثغرة أمنية خطيرة في يوم الصفر في مكتبة التسجيل المستخدمة على نطاق واسع. log4jكان التواجد المكثف لـ 's يعني حدوث تدافع، مما أدى إلى تعريض العديد من الأنظمة لثغرات التحكم عن بعد

- هجمات سلسلة التوريد: المتسللون لا يقتحمون المواقع فحسب؛ إنهم يتسللون إلى الأنظمة من الداخل. من خلال نقاط الضعف في النظم البيئية لتطوير البرمجيات (مثل اختراق SolarWinds سيئ السمعة)، يتمكن المهاجمون من اختراق المنتجات والخدمات المستخدمة على نطاق واسع، مما يؤدي إلى تأثيرات هائلة على المصب

وتؤكد هذه الأمثلة أن الأساليب التقليدية في التعامل مع الأمن لن تنجح. التكنولوجيا لدينا لا تتوسع فحسب، بل أصبحت أكثر تعقيدًا وترابطًا. يبحث المتسللون بلا هوادة عن نقاط الضعف في هذه الأنظمة المعقدة، مستغلين العيوب التكنولوجية والعنصر البشري الذي غالبًا ما يتم تجاهله.

حماية نفسك من التهديدات الناشئة

قد يبدو هجوم PrintListener وغيره من التهديدات السيبرانية الناشئة أمرًا شاقًا، ولكن تذكر أن لديك القدرة على حماية نفسك. احتضن إجراءات أمنية استباقية تقلل المخاطر بشكل كبير.

فيما يلي تفاصيل الإجراءات الأساسية التي يمكنك اتخاذها:

- السيطرة على التطبيقات الخاصة بك: قم بإجراء تدقيق لتطبيقاتك. تحقق من الأجهزة التي يمكنها الوصول إلى الميكروفون والكاميرا وقم بتعطيلها لأولئك الذين لا يحتاجون حقًا إلى هذه الأذونات لوظائفهم الأساسية

- القياسات الحيوية: استخدم بحذر: ميزات الأمان البيومترية مثل بصمات الأصابع والتعرف على الوجه توفر الراحة، ولكن لا تعاملها على أنها مضمونة. اعتبرها أدوات مفيدة وليست دروعًا غير قابلة للكسر

- كلمات المرور لها أهمية قصوى: اختر كلمات مرور معقدة وفريدة لكل حساب، ولا تعيد استخدامها أبدًا. حيثما أمكن، قم بتشغيل المصادقة متعددة العوامل (MFA)، والتي تتطلب رمزًا إضافيًا أو تأكيدًا بجانب كلمة المرور الخاصة بك

- محاربة التصيد: كن متشككًا في رسائل البريد الإلكتروني أو الرسائل النصية أو رسائل وسائل التواصل الاجتماعي غير المتوقعة، حتى لو بدت وكأنها واردة من مصادر مألوفة. التحقق من هوية المرسل قبل فتح أي روابط أو مرفقات

- التحديثات مهمة: تأكد من حصولك على آخر التحديثات الأمنية لنظام التشغيل والتطبيقات لديك. تعمل نقاط الضعف المتكررة هذه على تقليل الثغرات التي يمكن أن يستغلها المتسللون

من خلال تنفيذ هذه الممارسات الأمنية الأساسية والقوية، ستعزز بشكل كبير حمايتك الرقمية ضد التهديدات السيبرانية المتطورة باستمرار.

رصيد الصورة المميز: جورج برينتزاس/Unsplash.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://dataconomy.com/2024/02/20/printlistener-fingerprint-hack-by-sound/