ہم سمجھتے ہیں کہ سب سے محفوظ موبائل کریپٹو والیٹ وہ ہے جو اپنے موبائل آپریٹنگ سسٹم کی فطری رکاوٹوں کو دور کرتا ہے۔ مثال کے طور پر، iOS پر، Apple کا CryptoKit سپورٹ نہیں کرتا ہے۔ secp256k1 بیضوی وکرBitcoin، Ethereum اور بہت سے دوسرے بلاکچینز کے لیے ایک معیاری۔

یہ حد ڈویلپرز کو کلیدی اسٹوریج اور لین دین پر دستخط کرنے کے لیے آلات کے محفوظ عنصر کو استعمال کرنے سے روکتی ہے۔ نتیجے کے طور پر، موبائل کریپٹو والٹس کو گرم بٹوے کے طور پر درجہ بندی کیا جاتا ہے کیونکہ وہ دونوں انٹرنیٹ سے جڑے ہوتے ہیں اور کرپٹوگرافک الگورتھم کے سافٹ ویئر کے نفاذ کا استعمال کرتے ہوئے ایک محفوظ عنصر سے باہر لین دین پر دستخط کرتے ہیں۔

اس کا مطلب ہے کہ پرائیویٹ کیز کو ظاہر ہونا چاہیے - کم از کم سائن کرنے کے دوران - سینڈ باکسڈ ایپ ماحول کی یاد میں۔ اس سے وہ پرس کے مقابلے میں ممکنہ خطرات سے زیادہ بے نقاب ہو جاتے ہیں جو لین دین پر دستخط کرنے کے لیے ایک محفوظ عنصر کا استعمال کرتا ہے۔

محفوظ عناصر پر براہ راست دستخط کرنے میں ناکامی کے باوجود، جس سے تحفظ میں اضافہ ہوگا، ہم نے ایک فراہم کرنے کا عہد کیا ہے۔ آزاد مصدر موبائل کرپٹو والیٹ جو سیکورٹی، شفافیت اور صارف کے کنٹرول کو ترجیح دیتا ہے۔

ہمارا حفاظتی ڈھانچہ مقصد کے لیے بنایا گیا ہے:

- متعدد بلاکچینز کی حمایت کریں۔

- ہائی اینٹروپی کے ساتھ پرائیویٹ کیز بنائیں، غیر متوقع ہونے کا ایک پیمانہ جو سیکورٹی کو تقویت دیتا ہے۔

- موبائل فون کے سیکیورٹی ہارڈویئر اور OS سیکیورٹی فیچرز سے فائدہ اٹھاتے ہوئے، صارفین کی پرائیویٹ کیز کو محفوظ طریقے سے انکرپٹ کرنے کے لیے جنگ کی آزمائشی کرپٹوگرافی کا فائدہ اٹھائیں

- ان اعلی درجے کے صارفین کے لیے صارف کے ذریعے تیار کردہ پاس ورڈ کے ساتھ بہتر سیکیورٹی کی پیشکش کریں جو اضافی سطح کے خفیہ کاری کے خواہاں ہیں (ڈیکرپشن کلید کے لیے OS کیچین تحفظ کے اوپر)

- نئی کلیدی انتظامی اقسام جیسے کہ ہارڈویئر والیٹس اور MPC کورم پر مبنی نظاموں کو مستقبل میں شامل کرنے کے لیے ایک ٹھوس بنیاد بنائیں۔

اوپن سورس کا فائدہ

اس کے بنیادی حفاظتی اصولوں میں سے ایک کے طور پر، کریکن والیٹ مفت اور اوپن سورس سافٹ ویئر ہے۔کے تحت تقسیم کیا گیا۔ MIT لائسنس. زمین سے ایک نیا پرس بنانا، ہمارے لیے اوپن سورس اور تقسیم شدہ ماحولیاتی نظام کو فروغ دینے میں مدد کرنا اہم تھا۔

اوپن سورس کوڈ کے بغیر، کریکن والیٹ کو شفافیت کے بغیر بہت زیادہ اعتماد کی ضرورت ہوگی۔ اس سے گاہکوں کو کم تحفظ ملے گا۔ اگر آپ چاہیں تو آپ خود سے کلائنٹ کی تصدیق، ترمیم یا اسے چلا نہیں سکتے۔ "بھروسہ نہ کرو، تصدیق کرو!" یہ صرف ایک صنعت کی حد نہیں ہے، یہ ہمارے رہنما اصولوں میں سے ایک ہے۔

ہمارا سافٹ ویئر اوپن سورسنگ دو بنیادی اہداف کو پورا کرتا ہے جو ہم نے ابتدائی طور پر اس پروڈکٹ کے لیے مقرر کیے ہیں: قابل تصدیق، قابل سماعت اعتماد کو کم کرنا:

- تصدیق: اس بات کی تصدیق کرنے کی اہلیت کہ اس بلاگ پوسٹ میں پیش کردہ حفاظتی مفروضے درست ہیں۔ کوئی بھی کر سکتا ہے۔ سورس کوڈ کو دیکھیں خاص طور پر یہ سمجھنے کے لیے کہ اس بٹوے میں کیا کیا جا رہا ہے اور کیا نہیں کیا جا رہا ہے۔

- آڈیٹیبلٹی: اس بات کی توثیق کرنے کی اہلیت کہ ہماری سیکیورٹی کے نفاذ کا آؤٹ پٹ درست ہے اور جب ایسا نہ ہو تو واپس رپورٹ کریں۔ ہم نے ریلیز سے پہلے کئی بار سیکیورٹی آڈٹ کرنے کے لیے اندرونی اور بیرونی ٹیموں کو مصروف رکھا ہے۔ آگے بڑھتے ہوئے، کوئی بھی کوڈ کا آڈٹ کر سکتا ہے اور اپنے نتائج پر رپورٹ پیش کر سکتا ہے۔

کلیدی نسل اور کلیدی درآمد

React Native، جبکہ ایک طاقتور ٹول ہے، اس میں بلٹ ان کرپٹو ماڈیول نہیں ہے۔ اس کے ارد گرد نیویگیٹ کرنے کے لیے ہم نے نوڈ جے ایس کے کرپٹو ماڈیول کا خالص-js نفاذ (crypto-browserify) استعمال کیا۔ crypto.randomBytes() طریقہ - جو اصل رینڈم بائٹس تیار کرتا ہے جس کی ہمیں کلیدی جنریشن کے دوران ضرورت ہوتی ہے - رد عمل-مقامی-حاصل-بے ترتیب-اقدار پولی فل

React-native-get-random-values رینڈم نمبرز بنانے کے لیے ڈیوائس پر دستیاب خفیہ نگاری کے لحاظ سے محفوظ سیوڈورنڈم نمبر جنریٹر (CSPRNG) کو استعمال کرنے کے لیے مقامی کوڈ کا استعمال کرتا ہے۔ عملی طور پر تمام جدید آلات پر، اس رینڈم نمبر جنریٹر کو ایک محفوظ ہارڈویئر رینڈم نمبر جنریٹر کی حمایت حاصل ہے۔

بٹوے کی شروعات کے دوران، ہم CSPRNG سے اینٹروپی کھینچتے ہیں اور اسے اچھی طرح سے قائم npm پیکجوں کا استعمال کرتے ہوئے یادداشت کے بیج میں تبدیل کرتے ہیں (BIP32, BIP39).

چابیاں BIP39 معیار کے تحت صارف کو تبدیل، ذخیرہ اور پیش کی جاتی ہیں، جو ماحولیاتی نظام میں زیادہ تر بٹوے کے لیے انٹرآپریبلٹی کے ساتھ ایک آسان بیک اپ یادداشت کا طریقہ پیش کرتا ہے۔ درآمدی خصوصیت BIP39 ہم آہنگ بیجوں کی بازیابی کی حمایت کرتی ہے، جو ماحولیاتی نظام میں بہترین انٹرآپریبلٹی فراہم کرتے ہیں۔

کلیدی انتظام

کریکن والیٹ دو خفیہ اقدار رکھتا ہے - بیج اور یادداشت - اور متعدد غیر خفیہ (لیکن پھر بھی نجی) قدریں جیسے والیٹ کے پتے، بٹوے کے نام اور لین دین کی تفصیل۔

نجی کلیدی مواد (بیج/میمونک) کیچین (iOS پر) اور کیسٹور (Android پر) میں محفوظ کیا جاتا ہے۔ عوامی کلیدی مواد اور غیر حساس ڈیٹا (توسیع شدہ عوامی چابیاں، پتے اور تفصیل) ایپلیکیشن کے انکرپٹڈ ڈیٹا بیس میں محفوظ کیے جاتے ہیں (استعمال کرتے ہوئے دشمنی).

ڈیٹا کی حفاظت کے لیے متعدد سیکیورٹی کنٹرولز ہیں:

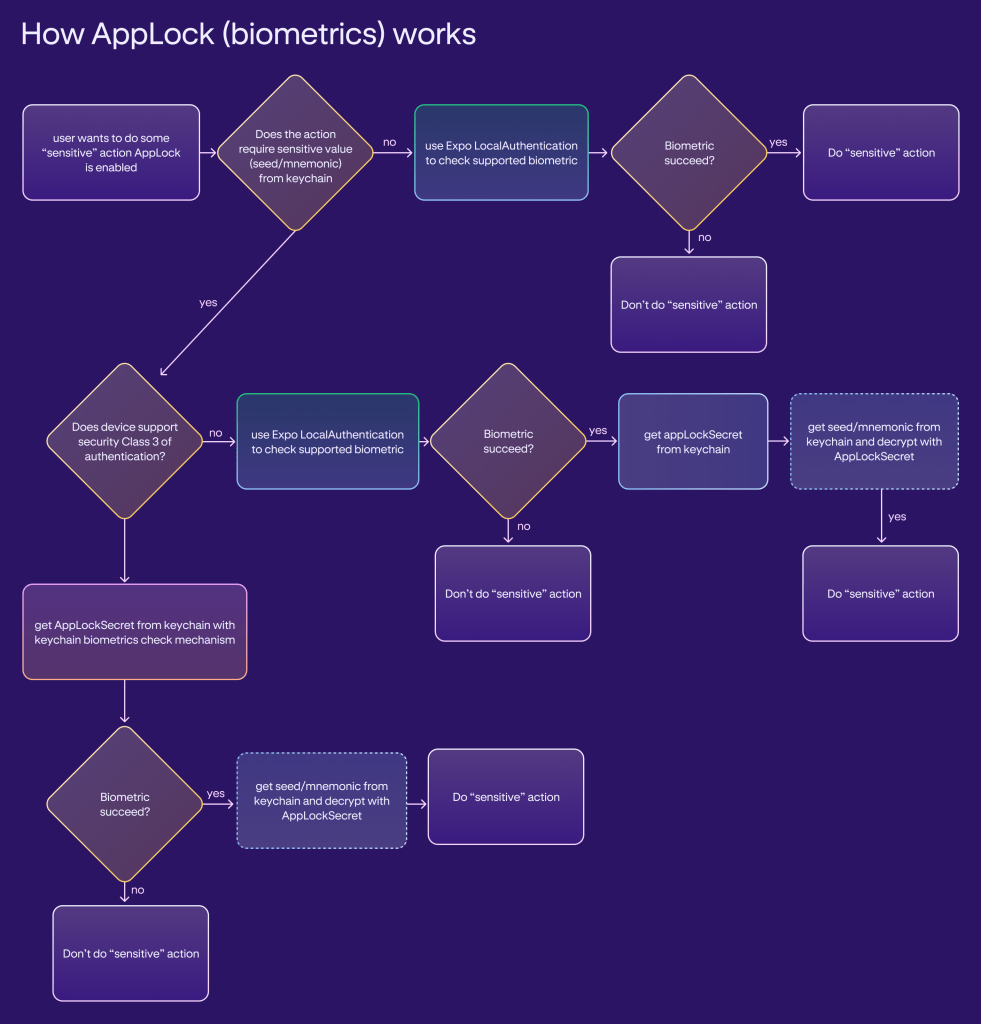

- ایپ لاک: کیچین یا کیسٹور میں ذخیرہ شدہ تصادفی طور پر تیار کردہ 64 بائٹ سٹرنگ۔ راز تک رسائی صارف کی موجودگی کی ضروریات - بائیو میٹرک یا پاس کوڈ کی تصدیق کے ساتھ محفوظ ہے۔

- پاس ورڈ: صارف کی طرف سے فراہم کردہ اور آلہ پر نہیں رکھا گیا ہے۔ اس کے بجائے، صارف کو جب بھی ایپلی کیشن سے پوچھا جائے تو اسے دستی طور پر پاس ورڈ فراہم کرنا چاہیے۔ بٹوا یہ تعین کرتا ہے کہ آیا کیچین یا کیسٹور میں ذخیرہ شدہ دو جھنڈوں (is_storage_encrypted اور is_seed_encrypted) سے مشورہ کرکے پاس ورڈ کی ضرورت ہے۔ Argon2 الگورتھم ایک کلیدی اخذ فنکشن کے طور پر استعمال ہوتا ہے۔

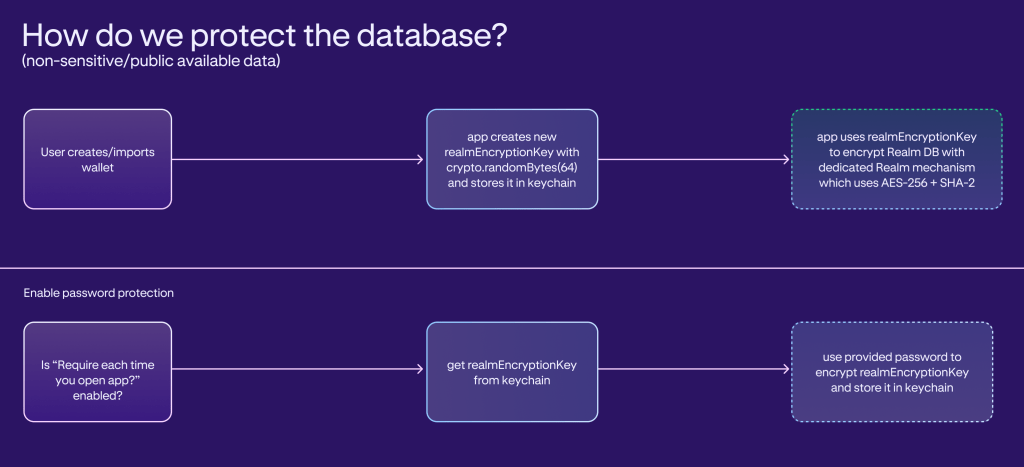

- ڈیٹا بیس خفیہ کاری: ڈیٹا بیس (Realm) کو غیر خفیہ ڈیٹا کو ذخیرہ کرنے کے لیے استعمال کیا جاتا ہے۔ ڈیٹا کو بے ترتیب 64 بائٹ کلید کے ساتھ خفیہ کیا گیا ہے۔

- لاک آؤٹ میکانزم: غلط پاس ورڈ درج کرنے سے بعد میں پاس ورڈ کی کوششوں سے پہلے تاخیر ہوتی ہے۔ یہ طریقہ کار مؤثر طریقے سے بروٹ فورس پاس ورڈ حملوں کو روکتا ہے۔ لاک آؤٹ پیرامیٹرز سے متعلق معلومات، جیسے کوششوں کی تعداد اور تاخیر کا دورانیہ، کیچین یا کیسٹور میں محفوظ طریقے سے محفوظ ہے۔

بیج، یادداشت اور ڈیٹا بیس کی خفیہ کاری کی کلید ہمیشہ خفیہ شکل میں محفوظ کی جاتی ہے

- جب کوئی تحفظات فعال نہ ہوں۔: سیڈ، نیومونک اور ریئلم انکرپشن کلید کو صارف کی موجودگی تک رسائی کے کنٹرول کے بغیر براہ راست کیچین یا کیسٹور میں محفوظ کیا جاتا ہے۔

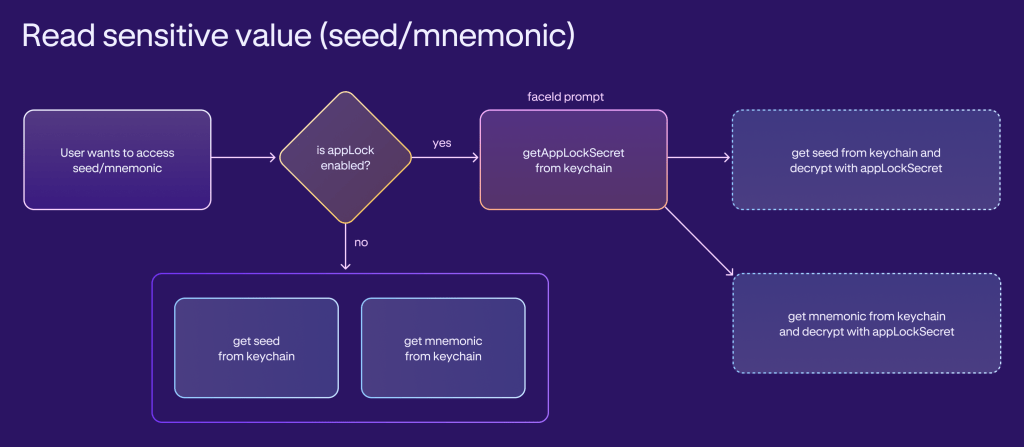

- جب ایپ لاک ایکٹیویٹ ہوتا ہے۔: یادداشت اور بیج کو پہلے ایپ لاک سیکرٹ کے ساتھ انکرپٹ کیا جاتا ہے اور پھر محفوظ طریقے سے کیچین یا کیسٹور میں محفوظ کیا جاتا ہے۔ ریئلم انکرپشن کلید بھی براہ راست کیچین یا کیسٹور میں محفوظ ہے۔

- جب پاس ورڈ پروٹیکشن فعال ہوتا ہے۔: یادداشت اور بیج کو پاس ورڈ کے ساتھ انکرپٹ کیا جاتا ہے، جبکہ Realm انکرپشن کلید کو پاس ورڈ کے ساتھ صرف اسی صورت میں خفیہ کیا جاتا ہے جب is_storage_encrypted کو درست پر سیٹ کیا گیا ہو۔

- جب ایپ لاک اور پاس ورڈ پروٹیکشن دونوں فعال ہوتے ہیں۔: یادداشت اور بیج کو پاس ورڈ (پہلا) اور ایپ لاک (دوسرا) دونوں کے ساتھ انکرپٹ کیا گیا ہے۔ Realm انکرپشن کلید کو صرف پاس ورڈ کے ساتھ انکرپٹ کیا جاتا ہے اور صرف اس صورت میں جب is_storage_encrypted کو درست پر سیٹ کیا گیا ہو۔

کلیدی استعمال

بیج/میمونک کیچین یا کیسٹور میں محفوظ کیا جاتا ہے اور کرپٹوگرافک آپریشنز میں اہم کردار ادا کرتا ہے۔ جب ایک نیا بٹوے کا پتہ تیار کرنے کی ضرورت ہوتی ہے یا کسی لین دین پر دستخط کرنے کی ضرورت ہوتی ہے، تو ہم اس بیج سے ضروری معلومات حاصل کرتے ہیں، جیسے کہ نجی کلید۔

تاہم، یہ نوٹ کرنا ضروری ہے کہ نجی کلید کو ان کارروائیوں کے دوران میموری میں لوڈ کیا جانا چاہیے۔ یہ ضرورت ان رکاوٹوں سے پیدا ہوتی ہے جن کا ہم نے پہلے موبائل والٹس کے بارے میں ذکر کیا تھا اور لین دین پر دستخط کرنے کے لیے محفوظ عنصر تک براہ راست رسائی کی کمی ہے۔

- لین دین پر دستخط (ٹوکن بھیجنا)

- WalletConnect ڈیٹا سائننگ (سیشن کی درخواستوں کو سنبھالنا)

- ایک نیا پرس شامل کرنا

- ٹیسٹ نیٹ چینز کو فعال کرنا (ٹیسٹ نیٹ بٹوے شامل کرنا)

- یادداشت کی نمائش

- یادداشت کی تصدیق کرنا

- ایپ لاک کو فعال اور غیر فعال کرنا

- پاس ورڈ کو فعال اور غیر فعال کرنا

اضافی بایومیٹرک تصدیق درج ذیل افعال کے لیے کی جاتی ہے۔

- ایپ لاک کو فعال کرنا

- تمام ڈیٹا کو صاف کرنا

- پرس کو حذف کرنا (اکاؤنٹ)

- پاس ورڈ کو فعال یا غیر فعال کرنا (ایپ لاک کی بازیافت کے علاوہ)

- ایپلیکیشن کھول رہا ہے۔

- درخواست کو پیش منظر میں منتقل کرنا

- توسیع شدہ عوامی چابیاں دیکھنا

- وکندریقرت ایپلی کیشن (dApp) سے جڑنا

مزید برآں، ایپلیکیشن کھولنے کے لیے پاس ورڈ کی ضرورت پڑ سکتی ہے۔ کیچین اور کیسٹور ہمیشہ کے ذریعے استعمال ہوتے ہیں۔ رد عمل-مقامی-کیچین چادر:

- ریپر ہر آئٹم کے لیے کیچین یا کیسٹور میں ایک نئی کلید تیار کرتا ہے۔

- ریپر کیچین اور کیسٹور کے لیے درست کنفیگریشن جھنڈوں کو منتقل کرنے کا ذمہ دار ہے۔

- پرس ہمیشہ ریپر سے جھنڈوں کو ترتیب دینے کی درخواست کرتا ہے تاکہ کلید تک رسائی حاصل کرنے کے لیے آلہ کو غیر مقفل کیا جائے۔

- صارف کی موجودگی (بائیو میٹرک) چیک کو وقت کی بنیاد پر ترتیب دیا گیا ہے، اور چیک 5 سیکنڈ کے لیے درست ہے۔ صارف کی موجودگی کی جانچ فی رسائی نہیں کی جاتی ہے۔

انکرپشن الگورتھم تمام آئٹمز کے لیے یکساں ہے:

- کلید ایک NFC-معمولی راز سے Argon2id کے ساتھ اخذ کی گئی ہے۔

- Argon2id کے لیے نمک آلہ کی منفرد ID ہے۔

- انکرپشن موڈ AES-GCM ہے۔

- AES کے لیے ابتدائی ویکٹر (IV) 16 بے ترتیب بائٹس ہے۔

- AES کے لیے auth ٹیگ کا 16 بائٹس لمبا ہونا ضروری ہے۔

لین دین پر دستخط کرنا

کلیدی سٹوریج، بائیو میٹرکس اور پاس ورڈ کے تحفظ کے حوالے سے پہلے بیان کردہ اقدامات کے علاوہ، لین دین پر دستخط مسلسل بہتری کے لیے توجہ کا ایک اہم شعبہ ہے۔ ابتدائی قدم کے طور پر، ہم نے اس ڈومین میں کئی قابل ذکر اقدامات نافذ کیے ہیں، بشمول:

لین دین کا تخروپن

ہم بیرونی API خدمات استعمال کرتے ہیں (جیسے کے Blowfish اور دیگر) "شدت" کی ممکنہ سطحوں کو چیک کرنے کے لیے جو کہ ایک لین دین صارف تک پہنچا سکتا ہے (ایک رسک سکور)۔ یہ ممکنہ نقصان دہ لین دین (یا پیغام پر دستخط کرنے) کے لیے مکمل بلاک اسکرین سے لے کر صارف کو کسی لین دین پر دستخط کرنے یا تصدیق کرنے سے پہلے احتیاط کی مختلف سطحوں کے انتباہات تک جاتا ہے۔

دوسرے اقدامات میں شامل ہیں:

- پتہ کی توثیق اس بات کو یقینی بنانے کے لیے کہ آپ غلط پتے پر نہ بھیجیں۔

- وہ پتے جو ہمیشہ پوری طرح نظر آتے ہیں تاکہ یہ یقینی بنایا جا سکے کہ صارف ایڈریس کمپوزیشن کے ارد گرد مخصوص حملوں کا نشانہ نہیں بنتا

- نیٹ ورک کی توثیق اور انتباہات اس بات کو یقینی بنانے کے لیے کہ صارف غلط نیٹ ورک پر نہ بھیجے۔

- اس بات کو یقینی بنانے کے لیے فیس سنٹی چیک کرتا ہے کہ صارف کسی لین دین کے لیے زیادہ ادائیگی نہیں کرتا ہے۔

نیٹ ورکنگ کی رازداری

صارفین کی رازداری اور ذاتی ڈیٹا کو اس طرح محفوظ رکھنے کے لیے جہاں یہ ڈیٹا نیٹ ورک کی درخواستوں پر لیک نہ ہو - خاص طور پر فریق ثالث کی خدمات کے لیے - ہم نے پراکسی درخواستوں کے لیے ایک API گیٹ وے تیار کیا ہے۔ یہ پراکسی ہمیں صارف کی درخواستوں کو فریق ثالث کی خدمات کو منتقل نہ کرنے کی اجازت دیتی ہے اور کسی کلائنٹ کا IP بیرونی یا عوامی فراہم کنندگان کو ظاہر نہیں کرتی ہے۔

یہ بیک اینڈ سروس بنیادی طور پر پبلک بلاکچین ڈیٹا سے استفسار کرنے کے لیے ایک API ہے۔ والٹ سیکیورٹی آرکیٹیکچر کے اندر، اس کا مقصد تمام بلاکچینز میں ایک مشترکہ API کے پیچھے اس فعالیت کو سمیٹنا ہے تاکہ کریکن والیٹ کو ڈیٹا کے استفسار کے لیے بلاک چین سے متعلق مخصوص طرز عمل کو نافذ کرنے کی ضرورت نہ پڑے۔

یہ بیک اینڈ سروس اس عام API کی وضاحت کرتی ہے۔ یہ بالآخر دوسری پارٹیوں سے درخواستوں کو پراکسی کرتا ہے جہاں سے یہ اصل ڈیٹا حاصل کرتا ہے۔ یہ خود بلاکچینز کو انڈیکس نہیں کرتا ہے اور نہ ہی یہ ریاست کو برقرار رکھتا ہے۔

حفاظتی مفروضے۔

ہمارا سیکورٹی فن تعمیر بہترین تحفظ کے لیے چند کلیدی مفروضوں پر کام کرتا ہے۔ ہم فرض کرتے ہیں:

- صارف کا آلہ روٹ نہیں ہے، اور نہ ہی OS پرانا ہے اور اہم کمزوریوں کے لیے حساس ہے جو حملہ آور کو ڈیوائس میموری تک رسائی فراہم کر سکتا ہے۔

- کیچین یا کیسٹور پیکیج کافی مضبوط تحفظ فراہم کرتا ہے۔

- موبائل OS ایپس کے عمل کے درمیان ٹھوس سینڈ باکسنگ پیش کرتا ہے، اس بات کو یقینی بناتا ہے کہ بیجوں جیسے حساس ڈیٹا پر مشتمل میموری کا صحیح طریقے سے انتظام کیا جائے۔

اضافی فعالیت

- ایپ صرف کم از کم ڈیٹا کو ذخیرہ کرنے کے اصول پر کام کرتی ہے جس کی اسے بٹوے کو چلانے کے لیے درکار ہے۔

- کلائنٹ پر کوئی تھرڈ پارٹی اینالیٹکس یا کریش رپورٹنگ سوفٹ ویئر ڈویلپمنٹ کٹس (SDKs) استعمال نہیں کی جاتی ہیں۔

- کسی بھی ڈیٹا کو تیسرے فریق کو لیک نہ کرنے کی ہماری کوششوں کے ساتھ، اضافی ڈیٹا ٹریکنگ کو شامل کرنا کوئی معنی نہیں رکھتا - جس کا مطلب ہے کہ آپ کو کلائنٹ میں کوئی اینالیٹکس یا کریش رپورٹ سافٹ ویئر نہیں ملے گا۔

- کوڈبیس پر کوئی اوور دی ایئر اپ ڈیٹس (معمولی AppStore/Play Store اپ ڈیٹ کرنے کے بہاؤ سے باہر) کی اجازت نہیں ہے اور نہ ہی لاگو کیا جائے گا

- صارف سافٹ ویئر کے ایک مرتب شدہ ٹکڑے کی توقع کر سکتا ہے جسے ان کی آپٹ ان رضامندی کے بغیر اپ ڈیٹ نہیں کیا جا سکتا

- ٹوکن کی فہرست اور ساکھ کا نظام

- صارفین کو ان کے ٹوکن کا انتظام کرنے میں مدد کرنے کے لیے، ہم نے کریکن اور دوسرے فریق ثالث کے فراہم کردہ اثاثوں کی بنیاد پر فہرست اور ساکھ کا نظام نافذ کیا۔

- NFTs سپیم

- ایک ابتدائی کوشش جس کو ہم بہتر بناتے رہنے کا ارادہ رکھتے ہیں وہ ہے سپیم اور اسپام سے متعلق حملے کا پتہ لگانا، جہاں اسپام خود بخود صارف کے فولڈر میں محفوظ ہو جاتا ہے۔

بیرونی سیکیورٹی آڈٹ

ہمارے سیلف کسڈڈی والیٹ کی سیکیورٹی کا سختی سے جائزہ لیا گیا ایک آڈٹ کے ذریعے کیا گیا جو ٹریل آف بٹس، جو کہ انڈسٹری میں ایک معروف سیکیورٹی آڈیٹنگ فرم ہے۔ اس آڈٹ میں ہمارے کوڈبیس اور کلائنٹ کے فن تعمیر کا تفصیلی معائنہ شامل ہے، جس کا مقصد ممکنہ حفاظتی کمزوریوں کی نشاندہی کرنا اور ان کا ازالہ کرنا ہے۔

شفافیت کو یقینی بنانے اور ہمارے پلیٹ فارم کی سیکیورٹی کے بارے میں بصیرت فراہم کرنے کے لیے، اس آڈٹ کے نتائج عوامی طور پر دستیاب ہیں۔ یہ کھلی رسائی صارفین اور دلچسپی رکھنے والی جماعتوں کو ٹریل آف بٹس کے ذریعے کیے گئے سیکیورٹی تجزیہ کے نتائج کا جائزہ لینے کی اجازت دیتی ہے۔ رپورٹ ہمارے پاس موجود حفاظتی اقدامات اور اپنے صارفین کے لیے محفوظ ماحول کو برقرار رکھنے کے لیے ہمارے عزم کو سمجھنے کے لیے ایک اہم وسیلہ کے طور پر کام کرتی ہے۔

سیکیورٹی، شفافیت اور صارف کے کنٹرول کو ترجیح دینا

کریکن والیٹ پلیٹ فارم کی موروثی رکاوٹوں کے باوجود سہولت اور مضبوط تحفظ کے درمیان ایک نازک توازن قائم کرتا ہے۔ ہمارا نقطہ نظر ہمیشہ سے ایک انٹرآپریبل والیٹ ڈھانچہ سے شروع کرنا رہا ہے جسے وسیع پیمانے پر تسلیم کیا جاتا ہے۔ یہ ٹھوس بنیاد ہمارے صارفین کو ان کے کریپٹو اثاثوں کو خود کی تحویل میں رکھنے کے لیے ایک مسلسل ترقی پذیر، اعلی درجے کی حفاظتی حل پیش کرنے کے مقصد کے ساتھ، ہمارے لیے اختراعات اور نئی صلاحیتوں کو شامل کرنے کا مرحلہ طے کرتی ہے۔

یہ مواد صرف عمومی معلومات کے مقاصد کے لیے ہیں اور یہ سرمایہ کاری کے مشورے یا کسی بھی کریپٹوسیٹ کو خریدنے، بیچنے، داؤ پر لگانے یا رکھنے یا کسی مخصوص تجارتی حکمت عملی میں مشغول ہونے کی سفارش یا التجا نہیں ہیں۔ کریکن کسی مخصوص کریپٹوسیٹ کی قیمت کو بڑھانے یا کم کرنے کے لیے کام نہیں کرتا ہے اور نہ کرے گا۔ کچھ کرپٹو پروڈکٹس اور مارکیٹیں غیر منظم ہیں، اور ہو سکتا ہے کہ آپ کو حکومتی معاوضے اور/یا ریگولیٹری پروٹیکشن اسکیموں سے تحفظ حاصل نہ ہو۔ cryptoasset مارکیٹوں کی غیر متوقع نوعیت فنڈز کے نقصان کا باعث بن سکتی ہے۔ ٹیکس کسی بھی ریٹرن اور/یا آپ کے کرپٹو اثاثوں کی قدر میں اضافے پر قابل ادائیگی ہو سکتا ہے اور آپ کو اپنی ٹیکس کی پوزیشن کے بارے میں آزادانہ مشورہ لینا چاہیے۔ جغرافیائی پابندیاں لاگو ہو سکتی ہیں۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو ڈیٹا ڈاٹ نیٹ ورک ورٹیکل جنریٹو اے آئی۔ اپنے آپ کو بااختیار بنائیں۔ یہاں تک رسائی حاصل کریں۔

- پلیٹوآئ اسٹریم۔ ویب 3 انٹیلی جنس۔ علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- پلیٹو ای ایس جی۔ کاربن، کلین ٹیک، توانائی ، ماحولیات، شمسی، ویسٹ مینجمنٹ یہاں تک رسائی حاصل کریں۔

- پلیٹو ہیلتھ۔ بائیوٹیک اینڈ کلینیکل ٹرائلز انٹیلی جنس۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://blog.kraken.com/product/kraken-wallet/kraken-wallet-security