Eylül 1, 2023

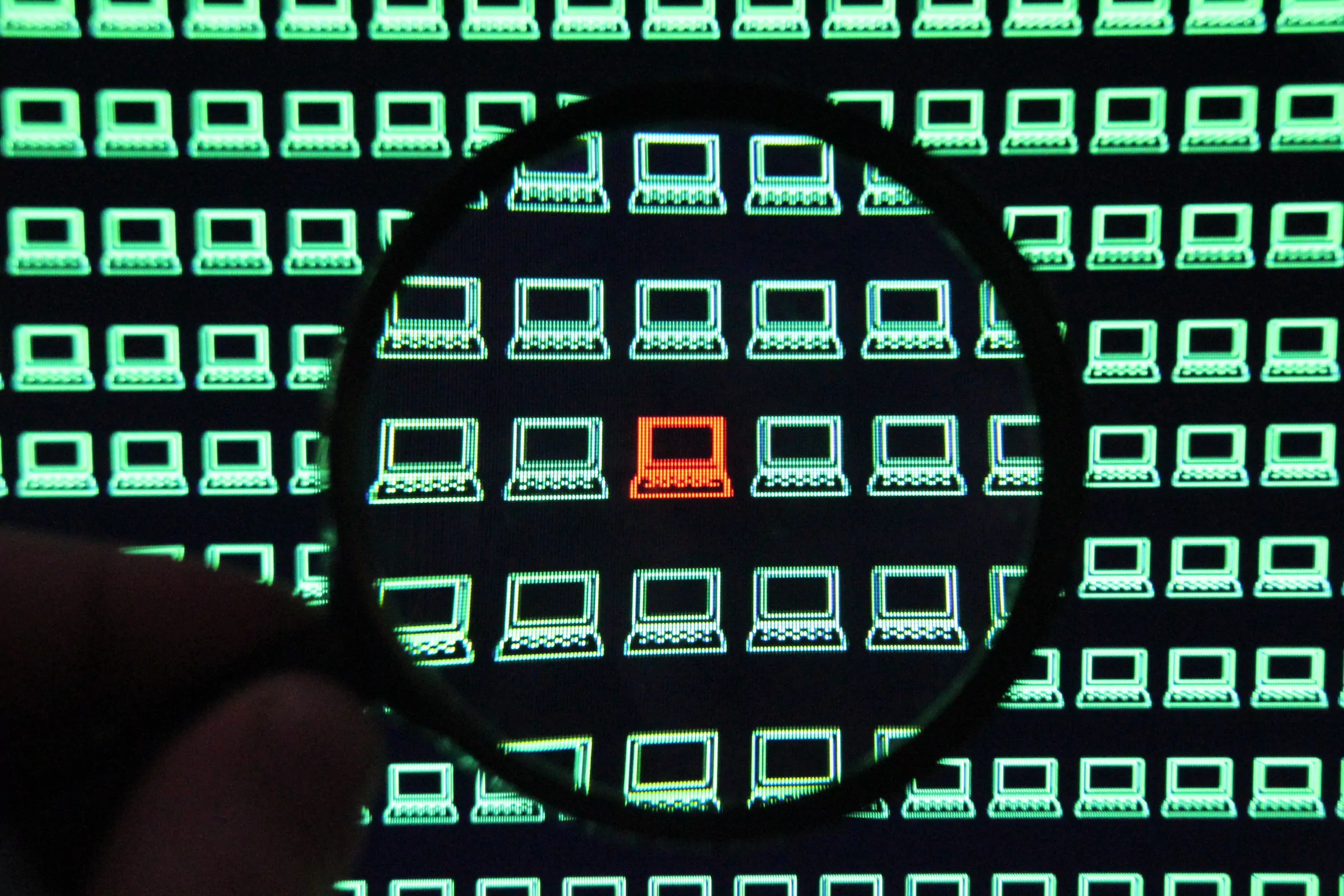

En basit anlamıyla bir siber güvenlik tehdidi veya siber tehdit, bir bilgisayar korsanının veya kötü niyetli bir aktörün, bir siber saldırı başlatmak amacıyla bir ağa yetkisiz erişim sağlamaya çalıştığının bir göstergesidir.

Siber tehditler, banka hesap numaranızı vermeniz durumunda yabancı bir hükümdarın size küçük bir servet teklif etmesi gibi açık bir e-postadan, siber savunmaları gizlice geçip internette yaşayan bir dizi kötü amaçlı kod gibi sinsi sinsi tehditlere kadar değişebilir. Pahalı bir veri ihlalini tetiklemeden önce ağı aylarca veya yıllarca kullanabilirsiniz. Güvenlik ekipleri ve çalışanlar farklı türdeki siber güvenlik tehditleri hakkında ne kadar çok bilgi sahibi olursa, siber saldırıları o kadar etkili bir şekilde önleyebilir, hazırlayabilir ve bunlara yanıt verebilirler.

Malware

Malware—“kötü amaçlı yazılım”ın kısaltması—bir bilgisayar sistemine veya kullanıcılarına zarar vermek amacıyla kasıtlı olarak yazılan yazılım kodudur.

Hemen hemen her modern cyberattack bir tür kötü amaçlı yazılım içerir. Tehdit aktörleri, yetkisiz erişim elde etmek ve virüslü sistemleri çalışmaz hale getirmek, verileri yok etmek, hassas bilgileri çalmak ve hatta işletim sistemi için kritik olan dosyaları silmek için kötü amaçlı yazılım saldırılarını kullanır.

Yaygın kötü amaçlı yazılım türleri şunları içerir:

- Ransomware kurbanın verilerini veya cihazını kilitler ve kurban saldırgana fidye ödemediği sürece kilitli tutmakla veya kamuya sızdırmakla tehdit eder. Göre IBM Security X-Force Tehdit İstihbaratı Endeksi 2023Fidye yazılımı saldırıları, 17'deki tüm siber saldırıların yüzde 2022'sini oluşturdu.

- A Truva atı yararlı bir program gibi görünerek veya yasal bir yazılımın içinde saklanarak insanları kandırarak onu indirmeye yönlendiren kötü amaçlı koddur. Örnekler arasında, kurbanın cihazında gizli bir arka kapı oluşturan uzaktan erişim Truva Atları (RAT'lar) veya hedef sistem veya ağ üzerinde bir yer edindikten sonra ek kötü amaçlı yazılım yükleyen bırakıcı Truva Atları yer alır.

- Spyware Kullanıcı adları, şifreler, kredi kartı numaraları ve diğer kişisel veriler gibi hassas bilgileri toplayan ve kurbanın haberi olmadan bunları saldırgana geri ileten son derece gizli bir kötü amaçlı yazılımdır.

- kurt insan etkileşimi olmadan uygulamalara ve cihazlara otomatik olarak yayılan, kendi kendini kopyalayan programlardır.

Kötü amaçlı yazılım hakkında daha fazla bilgi edinin

Sosyal mühendislik ve kimlik avı

Sıklıkla “insan korsanlığı” olarak anılır sosyal mühendislik Hedefleri, gizli bilgileri ifşa edecek, kendilerinin veya kuruluşlarının mali refahını tehdit edecek veya kişisel veya kurumsal güvenliği başka şekilde tehlikeye atacak eylemlerde bulunmaya yönlendirir.

Phishing Sosyal mühendisliğin en bilinen ve en yaygın şeklidir. Kimlik avı, insanları kişisel verilerini veya oturum açma bilgilerini paylaşmaları, kötü amaçlı yazılım indirmeleri, siber suçlulara para göndermeleri veya onları siber suçlara maruz bırakabilecek diğer eylemlerde bulunmaları için kandırmak amacıyla sahte e-postalar, e-posta ekleri, kısa mesajlar veya telefon çağrıları kullanır.

Yaygın kimlik avı türleri şunları içerir:

- Yemleme kancası— dolandırıcılığı daha inandırıcı hale getirmek için genellikle kurbanın genel sosyal medya profillerindeki ayrıntıları kullanan, belirli bir kişiyi manipüle eden, yüksek hedefli kimlik avı saldırıları.

- balina avı—şirket yöneticilerini veya zengin bireyleri hedef alan hedef odaklı kimlik avı.

- İş e-postası uzlaşması (BEC)—siber suçluların, kurbanları para göndermeleri veya hassas verileri paylaşmaları için kandırmak amacıyla yönetici, satıcı veya güvenilir iş ortağı gibi davrandıkları dolandırıcılıklardır.

Bir diğer yaygın sosyal mühendislik dolandırıcılığı ise alan adı sahtekarlığı Siber suçluların, insanları hassas bilgiler girmeleri için kandırmak amacıyla sahte bir web sitesi veya gerçek bir siteyi taklit eden alan adı (örneğin, support.apple.com için 'applesupport.com') kullandığı (DNS sahtekarlığı da denir). Kimlik avı e-postaları, e-postanın daha güvenilir ve meşru görünmesini sağlamak için genellikle sahte gönderen alan adlarını kullanır.

Ortadaki Adam (MITM) saldırısı

Ortadaki adam saldırısında, bir siber suçlu, iki taraf arasındaki mesajları yakalayıp iletmek ve verileri çalmak için bir ağ bağlantısını gizlice dinler. Güvenli olmayan Wi-Fi ağları, MITM saldırıları başlatmak isteyen bilgisayar korsanları için genellikle iyi bir avlanma alanıdır.

Hizmet Reddi (DoS) saldırısı

Hizmet reddi saldırısı, bir web sitesini, uygulamayı veya sistemi büyük miktarda sahte trafikle dolduran, kullanımını çok yavaşlatan veya meşru kullanıcılar için tamamen kullanılamaz hale getiren bir siber saldırıdır. Dağıtılmış hizmet reddi saldırısı veya DDoS saldırısı, hedef sistemi sakatlamak veya çökertmek için internete bağlı, kötü amaçlı yazılım bulaşmış cihazlardan veya botlardan oluşan, botnet olarak bilinen bir ağ kullanması dışında benzerdir.

Sıfır gün açıkları

A sıfır gün yararlanma sıfır gün güvenlik açığından (bilgisayar yazılımı, donanımı veya bellenimindeki bilinmeyen veya henüz ele alınmamış veya düzeltme eki uygulanmamış bir güvenlik açığı) yararlanan bir tür siber saldırıdır. "Sıfır gün", bir yazılım veya cihaz satıcısının güvenlik açıklarını düzeltmek için "sıfır güne" sahip olduğu veya hiç zamanı olmadığı anlamına gelir; çünkü kötü niyetli aktörler bunları zaten savunmasız sistemlere erişim sağlamak için kullanabilir.

En iyi bilinen sıfır gün güvenlik açıklarından biri Log4Shell, yaygın olarak kullanılan Apache'deki bir kusur log4j günlük kütüphanesi. Log2021Shell güvenlik açığı, Kasım 4'de keşfedildiğinde birçok web uygulaması, bulut hizmeti ve sunucular gibi fiziksel uç noktalar da dahil olmak üzere küresel dijital varlıkların yüzde 10'unda mevcuttu.

Log4j güvenlik açığını tespit etme ve düzeltme eki uygulama hakkında daha fazla bilgi edinin

Şifre saldırısı

Adından da anlaşılacağı gibi, bu saldırılar siber suçluların bir kullanıcının hesabının şifresini veya oturum açma bilgilerini tahmin etmeye veya çalmaya çalışmasını içerir. Çoğu şifre saldırısında, kurbanları bu hassas verileri farkında olmadan paylaşmaları için kandırmak amacıyla sosyal mühendislik kullanılır. Ancak bilgisayar korsanları, parolaları çalmak için kaba kuvvet saldırılarını da kullanabilir ve başarılı olana kadar farklı popüler parola kombinasyonlarını tekrar tekrar deneyebilir.

Nesnelerin İnterneti (IOT) saldırısı

Bir IoT saldırısında siber suçlular, cihazı ele geçirmek, verileri çalmak veya cihazı diğer kötü amaçlar için bir botnet'in parçası olarak kullanmak için akıllı ev cihazları ve endüstriyel kontrol sistemleri gibi IoT cihazlarındaki güvenlik açıklarından yararlanır.

Enjeksiyon Saldırıları

Bu saldırılarda, bilgisayar korsanları bir programa kötü amaçlı kod enjekte eder veya uzaktan komutları yürütmek için kötü amaçlı yazılım indirerek bir veritabanını okumalarına veya değiştirmelerine veya web sitesi verilerini değiştirmelerine olanak tanır.

Birkaç tür enjeksiyon saldırısı vardır. En yaygın olanlardan ikisi şunlardır:

- SQL enjeksiyon saldırıları—bilgisayar korsanları kimlik sahtekarlığı yapmak için SQL söz dizimini kullandığında; mevcut verileri açığa çıkarmak, tahrif etmek, yok etmek veya kullanılamaz hale getirmek; veya veritabanı sunucusu yöneticisi olun.

- Siteler arası komut dosyası oluşturma (XSS)—Bu tür saldırılar SQL enjeksiyon saldırılarına benzer; ancak bir veritabanından veri çıkarmak yerine genellikle bir web sitesini ziyaret eden kullanıcılara bulaşır.

Siber güvenlik tehditlerinin kaynakları

Siber tehditlerin kaynakları neredeyse siber tehdit türleri kadar çeşitlidir. Pek çok tehdit aktörünün kötü niyeti vardır; diğerlerinin (etik bilgisayar korsanları veya farkında olmadan içeriden gelen tehditler gibi) olumlu veya en azından tarafsız niyetleri vardır.

Çeşitli tehdit aktörlerinin motivasyonlarını ve taktiklerini bilmek, onları oldukları yerde durdurmak ve hatta kendi avantajınıza kullanmak için kritik öneme sahiptir.

Siber saldırıların en bilinen faillerinden bazıları şunlardır:

Siber

Bu kişiler veya gruplar, çoğunlukla mali kazanç elde etmek amacıyla siber suçlar işliyor. Siber suçlular tarafından işlenen yaygın suçlar arasında, insanları para transferi yapmaları veya kredi kartı bilgilerini, oturum açma kimlik bilgilerini, fikri mülkiyet haklarını veya diğer özel veya hassas bilgileri ifşa etmeleri için kandıran fidye yazılımı saldırıları ve kimlik avı dolandırıcılıkları yer alır.

hackerlar

Bilgisayar korsanı, bir bilgisayar ağını veya sistemini tehlikeye atacak teknik becerilere sahip kişidir.

Tüm bilgisayar korsanlarının tehdit aktörleri veya siber suçlular olmadığını unutmayın. Örneğin, etik bilgisayar korsanları olarak adlandırılan bazı bilgisayar korsanları, kuruluşların ve devlet kurumlarının bilgisayar sistemlerini siber saldırılara karşı güvenlik açıkları açısından test etmelerine yardımcı olmak için esasen siber suçluların kimliğine bürünür.

Ulus-devlet aktörleri

Ulus devletler ve hükümetler, hassas verileri çalmak, gizli bilgileri toplamak veya başka bir hükümetin kritik altyapısını bozmak amacıyla tehdit aktörlerine sıklıkla fon sağlıyor. Bu kötü niyetli faaliyetler genellikle casusluk veya siber savaş içerir ve genellikle yüksek düzeyde finanse edilir, bu da tehditleri karmaşık ve tespit edilmesi zor hale getirir.

İçeriden gelen tehditler

Diğer birçok siber suçlunun aksine, içeriden gelen tehditler her zaman kötü niyetli aktörlerden kaynaklanmaz. İçeridekilerin çoğu, farkında olmadan kötü amaçlı yazılım yüklemek veya bir siber suçlunun bulup ağa erişmek için kullandığı, şirket tarafından verilen bir cihazı kaybetmek gibi insan hataları nedeniyle şirketlerine zarar veriyor.

Bununla birlikte, içerideki kötü niyetli kişiler de mevcuttur. Örneğin, hoşnutsuz bir çalışan, parasal kazanç elde etmek için (örneğin, bir siber suçludan veya ulus devletten ödeme almak) ya da sadece kin veya intikam amacıyla erişim ayrıcalıklarını kötüye kullanabilir.

Siber saldırıların önünde kalmak

Güçlü şifreler, e-posta güvenlik araçları ve antivirüs yazılımlarının tümü siber tehditlere karşı kritik ilk savunma hatlarıdır.

Kuruluşlar ayrıca güvenlik duvarlarına, VPN'lere, çok faktörlü kimlik doğrulama, güvenlik farkındalığı eğitimi ve diğer ileri düzey uç nokta güvenliği ve ağ güvenliği Siber saldırılara karşı korunmaya yönelik çözümler.

Bununla birlikte, siber güvenlik tehditlerini gerçek zamanlı olarak tespit eden ve tehditleri hızlı bir şekilde izole edip düzelterek, yapabilecekleri hasarı en aza indiren veya önleyen en son teknolojiye sahip tehdit algılama ve olay müdahale yetenekleri olmadan hiçbir güvenlik sistemi tamamlanmış sayılmaz.

IBM Security® QRadar® SIEM, daha akıllı tehdit algılama ve daha hızlı iyileştirme için geleneksel günlüklerin yanı sıra ağ trafiğine makine öğrenimi ve kullanıcı davranışı analitiğini (UBA) uygular. Yakın zamanda yapılan bir Forrester araştırmasında QRadar SIEM, güvenlik analistlerinin hatalı pozitifleri tespit ederek üç yıl içinde 14,000 saatten fazla tasarruf etmesine, olayları araştırmak için harcanan süreyi %90 oranında azaltmasına ve ciddi bir güvenlik ihlali yaşama riskini %60 oranında azaltmasına yardımcı oldu.* QRadar ile SIEM, kaynak sıkıntısı çeken güvenlik ekipleri, tehditleri hızlı bir şekilde tespit etmek ve bir saldırının etkilerini en aza indirmek için anında, bilinçli eyleme geçmek için ihtiyaç duydukları görünürlük ve analitiklere sahiptir.

IBM QRadar SIEM hakkında daha fazla bilgi edinin

* IBM Security QRadar SIEM'in Total Economic Impact™'i Forrester Consulting tarafından IBM adına Nisan 2023'te yürütülen bir çalışmadır. Görüşülen 4 IBM müşterisinden modellenen karma bir kuruluşun öngörülen sonuçlarına dayanmaktadır. Gerçek sonuçlar müşteri yapılandırmalarına ve koşullarına göre değişiklik gösterebilir ve bu nedenle genel olarak beklenen sonuçlar sağlanamaz.

Güvenlik'ten daha fazlası

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. Otomotiv / EV'ler, karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- ChartPrime. Ticaret Oyununuzu ChartPrime ile yükseltin. Buradan Erişin.

- Blok Ofsetleri. Çevre Dengeleme Sahipliğini Modernleştirme. Buradan Erişin.

- Kaynak: https://www.ibm.com/blog/types-of-cyberthreats/