Web3 güvenlik alanı, 2023'te hem dayanıklılıkta hem de kalıcı zorluklarda ilerlemeler sergileyen dramatik bir değişime tanık oldu. Web3 sektörüne yönelik siber saldırılar $ 1.7 milyar üzerinde 2023 yılında hasarlarda; 453 olay belgelendi. Bu saldırıların gösterdiği tehlikelerin çeşitliliği, Web3 topluluğunun sürekli farkındalığı sürdürmesinin kritik gerekliliğini vurgulamaktadır. Uzmanlardan oluşan bir ekip SalusAraştırmaya odaklanan bir web3 güvenlik şirketi olan bu kapsamlı analiz raporunu geliştirdi.

Hacks: Farklı Modellerle Dolu Bir Yıl

2023'te toplam kayıplar önemli ölçüde azalmış olsa da, yüksek profilli istismarların önemli bir etkisi olmaya devam etti. Mixin Network'ün Eylül ayında uğradığı 200 milyon ABD Doları tutarındaki kayıp, Euler Finance'in Mart ayında uğradığı 197 milyon ABD Doları ve Temmuz ayında Multichain'in uğradığı 126.36 milyon ABD Doları tutarındaki zarar, köprüler ve ağlar için süregelen tehlikelerin altını çiziyor. Defi protokolleri.

Aylık kayıpları daha detaylı incelemek ilginç bir tablo ortaya koyuyor. Eylül, Kasım ve Temmuz aylarında büyük kayıplar yaşansa da Ekim ve Aralık aylarında gözle görülür bir düşüş yaşandı. Bu durum güvenlik bilincinin ve güçlü koruma uygulamalarının giderek daha önemli hale geldiğini gösteriyor.

Web2023 Güvenlik Açıklarının 3 Anlık Görüntüsü

Dolandırıcılıktan Çık:

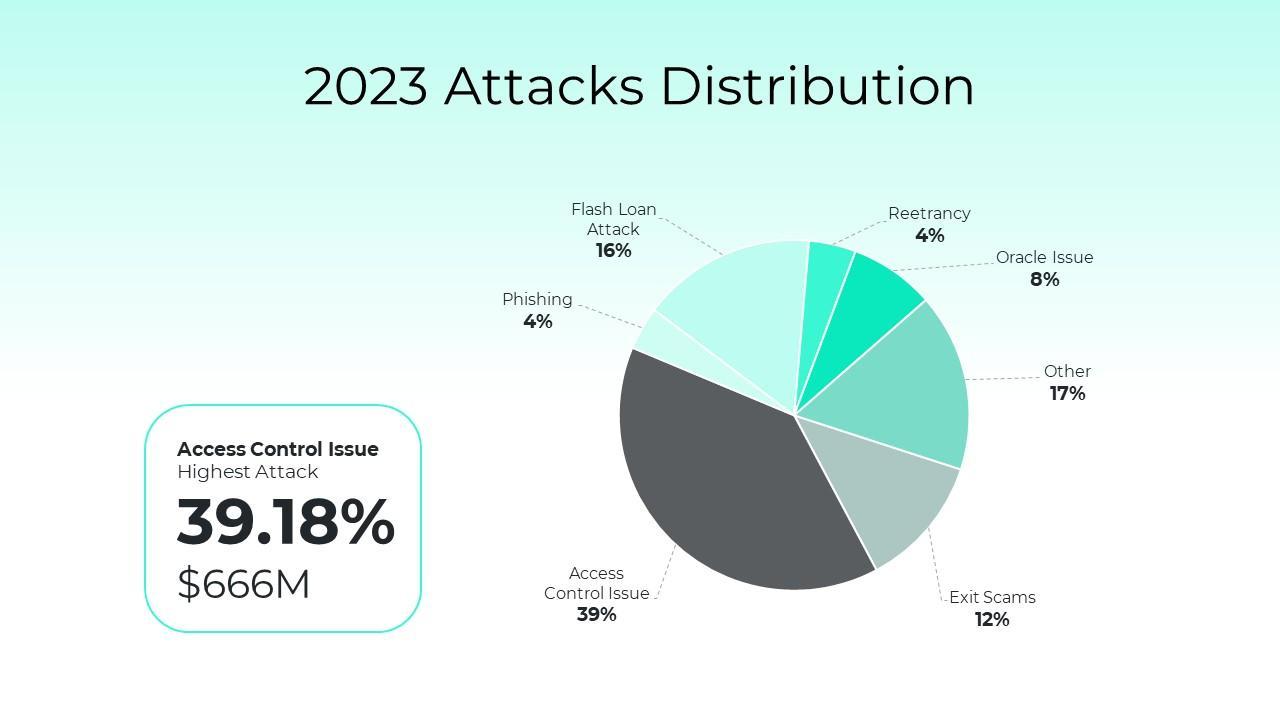

Tüm saldırıların %12.24'ünü çıkış dolandırıcılıkları oluşturdu ve 276 olayda 208 milyon dolar zarar oluştu. Önemli kârlar vaat eden ancak yatırımcıların parasıyla aniden ortadan kaybolan önemli girişim örnekleri.

Güvenlik önlemleri:

1. Projeleri ve ekipleri derinlemesine araştırmak, kanıtlanmış bir performans geçmişine sahip olduklarından emin olmak ve güvenilir şirketlerin sağladığı şeffaf güvenlik değerlendirmelerine göre projeleri sıralamak.

2. Yatırım portföyünüzü çeşitlendirin ve makul olmayan derecede yüksek getiri sunan girişimleri değerlendirirken dikkatli olun.

Erişim Kontrolüyle İlgili Sorunlar:

Saldırıların %39.18'inde erişim kontrolü sorunu yaşandı ve bu olayların 29'u 666 milyon dolarlık önemli bir kayıpla sonuçlandı. Öne çıkan örnekler arasında Multichain, Poloniex ve Atomic Wallet'ta kullanılan güvenlik açıkları yer alıyor.

Güvenlik önlemleri:

En az ayrıcalık ilkesine bağlı kalın, güçlü kimlik doğrulama ve yetkilendirme prosedürlerini uygulamaya koyun ve erişim izinlerini sık sık güncelleyin. Ayrıca, personele, özellikle de yüksek ayrıcalıklara sahip olanlara düzenli güvenlik eğitimi verin ve uygulamalar ve altyapı genelindeki şüpheli etkinlikleri hızlı bir şekilde tespit edip gidermek için kapsamlı izleme sistemleri kurun.

Kimlik avı:

Kimlik avı örnekleri saldırıların %3.98'ini oluşturdu ve bu olayların 13'ünde 67.6 milyon dolarlık kayıp oluştu. Saldırganlar, Lazarus Grubu'nun AlphaPo saldırısında da görüldüğü gibi, sürekli değişen çeşitli kimlik avı stratejileri kullandı.

Güvenlik önlemleri:

Ön uç güvenliğini küçümseyen girişimlerin bir sonucu olarak web3 arenasında ön uç saldırıları arttı. Bunu yapmak çok önemlidir Web3 Bilgisayar korsanlarının yararlanabileceği sistem kusurlarını ve güvenlik açıklarını bulmak için sızma testi. Kullanıcı eğitimini birinci öncelik haline getirin, çok faktörlü kimlik doğrulama (MFA) ve donanım cüzdanlarının kullanımını teşvik edin ve alan adı izleme ve e-posta doğrulamayı kullanın.

Flaş Kredi kullanan saldırılar:

Saldırıların %16.12'si ani kredi saldırılarıydı ve 37 olay 274 milyon dolarlık zararla sonuçlandı. Yearn Finance, KyberSwap ve Euler Finance'e karşı hassas flaş kredi saldırıları başlatıldı.

Güvenlik önlemleri:

Zaman sınırları ve minimum borçlanma miktarları gibi sınırlamalar getirerek flaş kredilerle ilişkili tehlikeleri azaltın. Flaş kredi kullanımı için ücretlendirme, saldırganların masraflarını artırarak, düşmanca saldırılardan caydırıcı olabilir.

Yeniden giriş:

Saldırıların %4.35'i yeniden giriş güvenlik açıklarından kaynaklandı ve bu olayların 15'i 74 milyon dolarlık kayıpla sonuçlandı. Büyük kayıplara yol açan küçük bir kusurun sonuçları, Vyper sorunu ve Exactly Protokol saldırısıyla gün ışığına çıkarıldı.

Güvenlik önlemleri:

1. Kontrol-Etkileşim-Etkileşim Modelini Kesinlikle Takip Edin: Devam etmeden önce ilgili tüm kontrollerin ve doğrulamaların yapıldığından emin olun. Yalnızca bu testleri başarıyla tamamladıktan sonra durum değişiklikleri yapmalı ve harici kuruluşlarla iletişime geçmelisiniz.

2. Kapsamlı Yeniden Giriş Korumasını Uygulamaya Alın: Bunu sözleşmedeki hassas prosedürler içeren her işlev için kullanın.

Oracle'la ilgili sorunlar:

Saldırıların %7.88'i Oracle sorunlarından kaynaklandı ve bu bulut sunucularından 7'si 134 milyon dolar zararla sonuçlandı. BonqDAO hack'i, Oracle'ın zayıf noktalarından yararlanarak token fiyatlarının nasıl değiştirilebileceğini gösterdi.

Güvenlik önlemleri:

1. Likiditenin az olduğu piyasalarda fiyat projeksiyonu yapılmamalıdır.

2. Herhangi bir fiyat kehaneti planını düşünmeden önce, tokenın likiditesinin platform entegrasyonunu garanti etmek için yeterli olup olmadığını belirleyin.

3. Saldırganın manipülasyon maliyetini artırmak için Zaman Ağırlıklı Ortalama Fiyatı (TWAP) dahil edin.

Ek güvenlik açıkları

Saldırıların %16.47'si diğer güvenlik açıkları kullanılarak gerçekleştirildi ve bu olayların 76'sı 280 milyon dolar zararla sonuçlandı. Pek çok web2 güvenlik açığı ve Mixin'in veritabanı ihlali, Web3 alanında karşılaşılan güvenlik sorunlarının geniş yelpazesini ortaya koydu.

10'ün En İyi 2023 Hack'i: Özet

Yılın zararlarının yaklaşık %2023'ini (yaklaşık 70 milyar dolar) oluşturan 1.2'ün ilk on hacklemesi, ortak bir zayıf noktayı tespit etti: erişim kontrolü sorunları, özellikle de özel anahtarların çalınmasını içerenler. Bu ihlallerin çoğunluğu yılın ikinci yarısında meydana geldi; Kasım ayında üç önemli saldırı yaşandı.

Özellikle Lazarus Grubu, sıcak cüzdan uzlaşmaları yoluyla fon kaybına yol açan birçok ihlale karışmıştı. Mixin Network, Euler Finance, Multichain, Poloniex, BonqDAO, Atomic Wallet, HECO Bridge, Curve, Vyper, AlphaPo ve CoinEx istismar edilen protokoller arasındaydı.

Sonuç:

Yıl sonu itibarıyla 2023'ün toplam kayıpları 2022'ye göre daha az. Ancak ilk 10 saldırıdaki hasarın yoğunluğu, daha iyi korumaya sahip olmanın ne kadar önemli olduğunu gösteriyor. Çok çeşitli güvenlik açıklarından dolayı Web3 alanını korumak çok yönlü bir strateji gerektirir.

Özellikle Lazarus Grubu saldırılarında kullanılanlar gibi yeni sızma teknikleri göz önüne alındığında, kapsamlı denetimlerin ve Web3 sızma testlerine ilişkin artan bilginin önemini abartmak imkansızdır. Güvenli bir Web3 geleceğinin önünü açmak için kullanıcıların ve paydaşların hem işlevsel talepleri hem de en yüksek güvenlik standartlarını karşılayan platformlara ve hizmetlere öncelik vermesi önemle tavsiye edilir.

Buraya Tıkla Salus'taki uzman ekibin canlı raporunu görmek için.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- Kaynak: https://thenewscrypto.com/web3-security-report-2023-key-findings-revealed/