8 milyon dolarlık Platypus flaş kredi saldırısı, şu kod sayesinde mümkün oldu: in Platypus denetçisi Omniscia'nın otopsi raporuna göre yanlış sıra. Denetim şirketi sorunlu kodun gördükleri versiyonda bulunmadığını iddia ediyor.

Son zamanların ışığında @Ornitorenk olay https://t.co/30PzcoIJnt ekibi, açıktan yararlanmanın nasıl büyük ayrıntılarla çözüldüğünü açıklayan teknik bir otopsi analizi hazırladı.

Takip ettiğinizden emin olun @Omniscia_sec daha fazla güvenlik güncellemesi almak için!https://t.co/cf784QtKPK pic.twitter.com/egHyoYaBhn

— Omniscia (@Omniscia_sec) Şubat 17, 2023

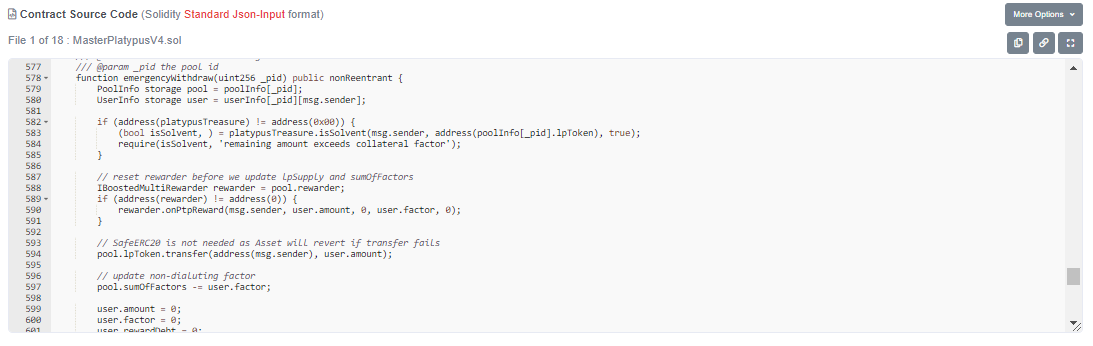

Rapora göre, Platypus MasterPlatypusV4 sözleşmesi, "acil durum Para Çekme mekanizmasında ölümcül bir yanlış anlama içeriyordu" ve bu da "hisse pozisyonuyla ilişkili LP tokenlerini güncellemeden önce ödeme gücü kontrolünü" gerçekleştirmesine neden oldu.

Rapor, acil Geri Çekme işlevi kodunun bir saldırıyı önlemek için gerekli tüm öğelere sahip olduğunu, ancak Omniscia'nın açıkladığı gibi bu öğelerin yanlış sırayla yazıldığını vurguladı:

"Sorun, MasterPlatypusV4::emergencyWithdraw ifadelerinin yeniden düzenlenmesi ve kullanıcının tutar girişi 0'a ayarlandıktan sonra saldırının gerçekleşmesini engelleyecek ödeme gücü kontrolünün gerçekleştirilmesiyle önlenebilirdi."

Omnisia, MasterPlatypusV4 sözleşmesinin bir sürümünü 21 Kasım - 5 Aralık 2021 tarihleri arasında denetlediklerini itiraf etti. Ancak bu sürüm "harici bir platypusTreasure sistemiyle entegrasyon noktası içermiyordu" ve bu nedenle yanlış sıralanmış kod satırlarını içermiyordu. Omniscia'nın bakış açısına göre bu, geliştiricilerin denetim yapıldıktan sonra bir noktada sözleşmenin yeni bir versiyonunu uygulamış olmaları gerektiği anlamına gelir.

İlgili: Raydium hack'in ayrıntılarını açıkladı, mağdurlar için tazminat önerdi

Denetçi, sözleşmenin Avalanche (AVAX) C-Zinciri adresinde uygulanmasının 0xc007f27b757a782c833c568f5851ae1dfe0e6ec7 sömürülen odur. Bu sözleşmenin 582-584. satırları, PlatypusTreasure sözleşmesinde "isSolvent" adlı bir işlevi çağırıyor gibi görünüyor ve 599-601. satırlar, kullanıcının tutarını, faktörünü ve ödül borcunu sıfıra ayarlıyor gibi görünüyor. Ancak “isSolvent” fonksiyonu çağrıldıktan sonra bu miktarlar sıfıra ayarlanır.

ornitorenk takımı onaylı 16 Şubat'ta saldırganın "USP ödeme gücü kontrol mekanizmasındaki bir kusurdan" yararlandığını, ancak ekip başlangıçta daha fazla ayrıntı sağlamadı. Denetçinin bu yeni raporu, saldırganın açıktan yararlanmayı nasıl başarmış olabileceğine daha fazla ışık tutuyor.

Platypus ekibi 16 Şubat'ta saldırı gerçekleşti. Bilgisayar korsanıyla iletişim kurmaya ve hata ödülü karşılığında paranın iade edilmesini sağlamaya çalıştı. Saldırganın kullandığı flaş krediler kullanılan stratejiye benzer şekilde istismarı gerçekleştirmek için Defrost Finans istismarı 25 Aralık.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://cointelegraph.com/news/platypus-attack-exploited-incorrect-ordering-of-code-auditor-claims