ESET araştırmacıları, Mustang Panda tarafından kullanılan ve MQTT protokolü aracılığıyla iletişim kuran yeni bir arka kapı olan MQsTTang'ı ayırıyor

ESET araştırmacıları, Mustang Panda APT grubuna atfettiğimiz yeni bir özel arka kapı olan MQsTTang'ı analiz etti. Bu arka kapı, izini Ocak 2023'ün başlarına kadar sürebilen devam eden bir kampanyanın parçası. Grubun çoğu kötü amaçlı yazılımının aksine MQsTTang, mevcut ailelere veya halka açık projelere dayalı görünmüyor.

Mustang Panda, özelleştirilmiş Korplug varyantları (PluxX olarak da adlandırılır) ve ayrıntılı yükleme zincirleri. Grubun olağan taktiklerinden farklı olarak, MQsTTang yalnızca tek bir aşamaya sahiptir ve herhangi bir şaşırtma tekniği kullanmaz.

kurban seçimi

Telemetrimizde Bulgaristan ve Avustralya'da bilinmeyen varlıklar gördük. Ayrıca, bu kampanyanın Tayvan'daki bir devlet kurumunu hedef aldığına dair bilgilerimiz var. Ancak, kullanılan sahte dosya adlarının doğası gereği, Avrupa ve Asya'daki siyasi ve resmi kuruluşların da hedef alındığına inanıyoruz. Bu aynı zamanda grubun diğer yakın tarihli kampanyalarının hedeflenmesiyle de uyumlu olacaktır. Gibi Proofpoint'teki diğer araştırmacılar tarafından belgelenmiştir, Mustang Panda'nın en az 2020'den beri Avrupa devlet kurumlarını hedef aldığı biliniyor ve Rusya'nın Ukrayna'yı işgalinden bu yana Avrupa'daki etkinliğini daha da artırdı. Şekil 1, bu kampanya için hedeflemeye ilişkin görüşümüzü göstermektedir.

atfetme

Aşağıdaki göstergelere dayanarak bu yeni arka kapıyı ve kampanyayı büyük bir güvenle Mustang Panda'ya atfediyoruz.

Kullanıcıya ait iki GitHub deposunda MQsTTang örnekleri içeren arşivler bulduk YanNaingOo0072022. Aynı kullanıcının başka bir GitHub deposu, Avast tarafından açıklanan önceki bir Mustang Panda kampanyasında kullanıldı. Aralık 2022 blog gönderisi.

Mevcut kampanyada kullanılan sunuculardan biri, araçları ve yükleri hazırlamak için kullanıldığı anlaşılan, herkesin erişebileceği anonim bir FTP sunucusu çalıştırıyordu. İçinde / pub/tanrı Bu sunucunun dizini, önceki Mustang Panda kampanyalarında kullanılan birden çok Korplug yükleyici, arşiv ve araç içerir. Bu, yukarıda bahsedilen Avast blog gönderisinde açıklanan hazırlayıcı tarafından kullanılan dizinin aynısıdır. Bu sunucuda ayrıca bir /yayın/gd o kampanyada kullanılan başka bir yol olan dizin.

Bu kampanyada kullanılan altyapının bir kısmı, önceden bilinen Mustang Panda sunucularının ağ parmak iziyle de eşleşiyor.

Teknik analiz

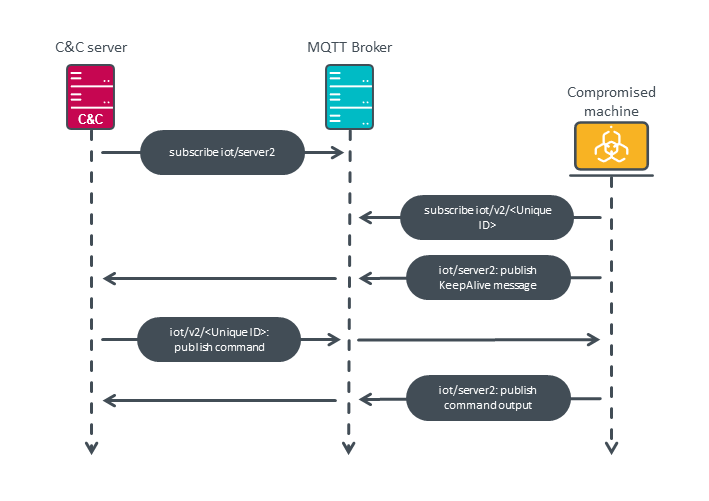

MQsTTang, saldırganın kurbanın makinesinde rasgele komutlar yürütmesine ve çıktı almasına izin veren bir barebone arka kapıdır. Buna rağmen, bazı ilginç özellikler sunuyor. Bunların başında, kullanımı MQTT protokolü C&C iletişimi için. MQTT, genellikle IoT cihazları ve denetleyiciler arasındaki iletişim için kullanılır ve protokol, genel olarak belgelenmiş pek çok kötü amaçlı yazılım ailesinde kullanılmamıştır. Böyle bir örnek, aynı zamanda olarak da bilinen Chrysaor'dur. Android için Pegasus. Saldırganın bakış açısından, MQTT'nin avantajlarından biri, altyapılarının geri kalanını bir aracının arkasına gizlemesidir. Bu nedenle, tehlikeye atılan makine hiçbir zaman C&C sunucusuyla doğrudan iletişim kurmaz. Şekil 2'de görüldüğü gibi, bu yetenek açık kaynak kullanılarak elde edilir. QMQTT kitaplığı. Bu kütüphane şunlara bağlıdır: Qt çerçevesi, büyük bir kısmı kötü amaçlı yazılımda statik olarak bağlantılıdır. Kötü amaçlı yazılım geliştirme için Qt çerçevesini kullanmak da oldukça nadirdir. Lazarus'un MagicRAT'ı son zamanlarda belgelenmiş ender örneklerden biridir.

MQsTTang, yalnızca tek bir yürütülebilir dosya içeren RAR arşivlerinde dağıtılır. Bu yürütülebilir dosyaların genellikle Diplomasi ve pasaportlarla ilgili adları vardır, örneğin:

- Özgeçmiş Ambar Görevlisi PASSPORT Dışişleri Bakanlığı.exe

- Almanya'dan gelen diplomatik heyet üyelerinin belgeleri. Exe

- PDF_Pasaport ve JAPAN.eXE Tokyo'dan diplomatik üyelerin özgeçmişleri

- Japonya Büyükelçiliği'nden Not No.18-NG-23.exe

Bu arşivler, ilişkili alan adı olmayan bir web sunucusunda barındırılır. Bu gerçek, dosya adlarıyla birlikte, kötü amaçlı yazılımın spearphishing yoluyla yayıldığına inanmamıza neden oluyor.

Şimdiye kadar sadece birkaç örnek gözlemledik. Bazı sabitler ve sabit kodlu dizilerdeki varyasyonların yanı sıra, örnekler dikkate değer ölçüde benzerdir. Tek dikkate değer değişiklik, en son sürümlerde bazı analiz karşıtı tekniklerin eklenmesidir. Bunlardan ilki, CreateToolhelp32Anlık Görüntü Çalışan işlemleri yinelemek ve aşağıdaki bilinen hata ayıklayıcıları ve izleme araçlarını aramak için Windows API işlevi.

- hile motoru-x86_64.exe

- ollydbg.exe

- ida.exe

- ida64.exe

- radare2.exe

- x64dbg.exe

- procmon.exe

- procmon64.exe

- procexp.exe

- Processhacker.exe

- pestudio.exe

- systracerx32.exe

- kemancı.exe

- tcpview.exe

Kötü amaçlı yazılım 32 bitlik bir yürütülebilir dosya olmasına rağmen, yalnızca x64dbg ve 32-bit muadili değil, x32dbg.

İkinci teknik, Pencere BulW Bilinen analiz araçları tarafından kullanılan aşağıdaki Pencere Sınıflarını ve Başlıklarını aramak için Windows API:

- PROCMON_WINDOW_CLASS

- OLLYDBG

- WinDbgFrameClass

- OllyDbg – [CPU]

- Bağışıklık Hata Ayıklayıcı – [CPU]

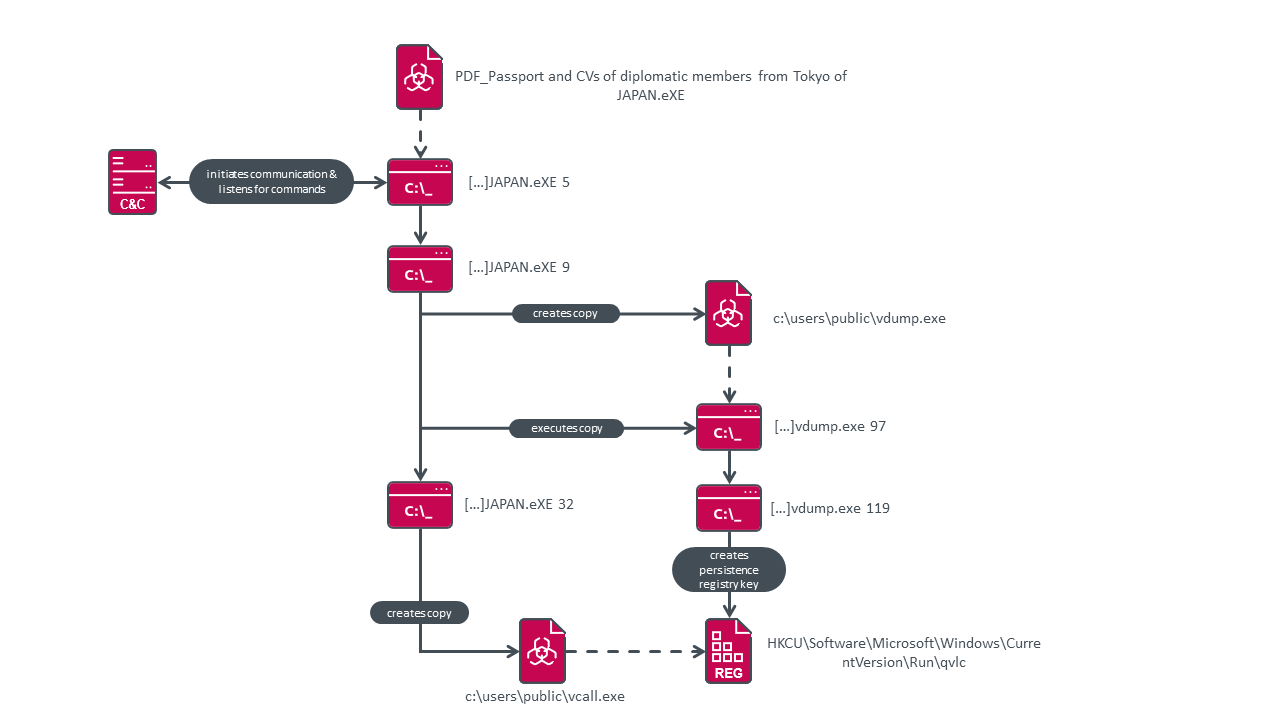

Doğrudan çalıştırıldığında, kötü amaçlı yazılım, komut satırı bağımsız değişkeni olarak 1 ile kendisinin bir kopyasını başlatır. Bu, bağımsız değişken her çalıştırmada 1 artırılarak yeni işlem tarafından tekrarlanır. Bu argüman belirli değerlere ulaştığında, belirli görevler yürütülür. Kesin değerlerin numuneler arasında değiştiğini unutmayın; aşağıda belirtilenler SHA-1 ile örneğe karşılık gelir 02D95E0C369B08248BFFAAC8607BBA119D83B95B. Ancak, görevlerin kendileri ve gerçekleştirilme sırası sabittir.

Şekil 3, kötü amaçlı yazılım ilk kez çalıştırıldığında yürütülen görevlerle birlikte bu davranışa genel bir bakış sunar.

Tablo 1, görevlerin bir listesini ve her birinin yürütüldüğü değeri içerir. Bunları ilerleyen paragraflarda daha ayrıntılı olarak açıklayacağız.

Tablo 1. Arka kapı tarafından yürütülen görevler

| görev numarası | argüman değeri | Görev açıklaması |

|---|---|---|

| 1 | 5 | C&C iletişimini başlatın. |

| 2 | 9 | Kopya oluşturun ve başlatın. |

| 3 | 32 | Kalıcılık kopyası oluşturun. |

| 4 | 119 | Kalıcılık oluşturun. |

| 5 | 148 | Özyinelemeli yürütmeyi durdurun. |

Daha önce açıkladığımız teknikler kullanılarak herhangi bir analiz aracı veya hata ayıklayıcı algılanırsa, görev 1'in davranışı değiştirilir ve görevler 2, 3 ve 4 tamamen atlanır.

Görev 1: C&C iletişimi

Daha önce belirtildiği gibi MQsTTang, C&C sunucusuyla MQTT protokolü üzerinden iletişim kurar. Gözlenen tüm örnekler aracı olarak 3.228.54.173 kullanır. Bu sunucu, aynı zamanda QMQTT kitaplığının koruyucuları olan EMQX tarafından işletilen bir kamu aracısıdır. Bu, ağ trafiğini meşru göstermenin ve Mustang Panda'nın kendi altyapısını gizlemenin bir yolu olabilir. Bu halka açık aracıyı kullanmak aynı zamanda esneklik sağlar; hizmetin çok sayıda meşru kullanıcısı nedeniyle kapatılması pek olası değildir ve mevcut C&C sunucuları yasaklansa veya kapatılsa bile Mustang Panda, MQsTTang'ın çalışmasını kesintiye uğratmadan yenilerini başlatabilir ve aynı MQTT konularını kullanabilir.

Ancak bu kampanya, Mustang Panda'nın kendi brokerini kurmak için zaman ve kaynak yatırımı yapıp yapmamaya karar vermeden önce yaptığı bir test vakası da olabilir. Bu, gözlemlediğimiz düşük örnek sayısı ve MQsTTang'ın çok basit doğası tarafından desteklenmektedir.

Şekil 4'te gösterildiği gibi, kötü amaçlı yazılım ve C&C sunucusu, iletişimleri için iki MQTT konusu kullanır. İlki, iot/sunucu2, istemciden sunucuya iletişim için kullanılır. İkincisi, sunucudan istemciye iletişim için kullanılır. formatı takip eder çok/v2/ nerede bir UUID'nin son 8 baytı onaltılık biçimde alınarak oluşturulur. Herhangi bir analiz aracı tespit edilirse, server2 ve v2 sırasıyla ile değiştirilir server0 ve v0. Bu muhtemelen, kötü amaçlı yazılımın yürütülmesini erkenden tamamen durdurarak savunucuları bilgilendirmekten kaçınmak içindir.

Sunucu ve istemci arasındaki tüm iletişim aynı kodlama şemasını kullanır. MQTT mesajının yükü, adında tek bir özniteliği olan bir JSON nesnesidir. msg. Bu özniteliğin değerini oluşturmak için asıl içerik önce base64 ile kodlanır, ardından sabit kodlanmış dizeyle XORlanır nasa, ve base64 yeniden kodlandı. Bu yüklerin tam biçimini ilgili bölümlerde açıklayacağız.

Aracıya ilk bağlanıldığında, kötü amaçlı yazılım kendi benzersiz konusuna abone olur. Ardından ve bundan sonraki her 30 saniyede bir, istemci sunucunun konusuna bir KeepAlive mesajı yayınlar. Bu mesajın içeriği, aşağıdaki biçime sahip bir JSON nesnesidir:

|

{ “Alive”: “<malware’s uptime in minutes>”, “c_topic”: “<client’s unique topic>” } |

Sunucu bir komut vermek istediğinde, istemcinin benzersiz konusuna bir mesaj yayınlar. Bu mesajın düz metin içeriği basitçe yürütülecek komuttur. Şekil 5'te gösterildiği gibi, istemci alınan komutu kullanarak yürütür. QProcess::startCommand Qt çerçevesinden. kullanılarak elde edilen çıktı QProcess::readAllStandardOutput, daha sonra aşağıdaki biçimde bir JSON nesnesinde geri gönderilir:

|

{ “c_topic”: “<client’s unique topic>”, “ret”: “<Command output>” } |

Yalnızca standart çıktının içeriği geri gönderildiği için sunucu hata veya uyarı almaz. Sunucunun bakış açısından, başarısız bir komut, bir tür yeniden yönlendirme gerçekleştirilmedikçe, hiçbir çıktı üretmeyen bir komuttan ayırt edilemez.

Görev 2 ve 3: Kötü amaçlı yazılımın kopyalanması

İkinci ve üçüncü görevler birbirine oldukça benzer. Kötü amaçlı yazılımın yürütülebilir dosyasını sabit kodlanmış bir yola kopyalarlar; c:userspublicvdump.exe ve c:userspublicvcall.exe sırasıyla. Kullanılan dosya adları her örnek için farklıdır, ancak bunlar her zaman C:kullanıcılarkamu dizin.

İkinci görevde, yeni oluşturulan kopya daha sonra komut satırı argümanıyla başlatılır. 97.

Görev 4: Sebat oluşturmak

Kalıcılık, yeni bir değer yaratan dördüncü görev tarafından oluşturulur. qvlc ayarlandığında c:userspublicvcall.exe altında HKCUYazılımMicrosoftWindowsCurrentVersionRun kayıt defteri anahtarı. Bu, kötü amaçlı yazılımın başlangıçta yürütülmesine neden olur.

MQsTTang başlangıçta şu şekilde yürütüldüğünde c:userspublicvcall.exe, yalnızca C&C iletişim görevi yürütülür.

Sonuç

Bu yazıda anlatılan Mustang Panda kampanyası bu yazı itibariyle devam ediyor. Mağduriyet belirsiz, ancak sahte dosya adları, grubun Avrupa'daki siyasi varlıkları hedef alan diğer kampanyalarıyla aynı çizgide.

Bu yeni MQsTTang arka kapısı, grubun diğer kötü amaçlı yazılım aileleriyle ilişkili çan ve ıslıkların hiçbiri olmadan bir tür uzak kabuk sağlar. Ancak, Mustang Panda'nın araçları için yeni teknoloji yığınları keşfettiğini gösteriyor. Bu arka kapının grubun cephaneliğinin tekrar eden bir parçası haline gelip gelmeyeceği henüz belli değil, ancak bu, grubun hızlı geliştirme ve konuşlandırma döngüsünün bir başka örneği.

IOCs

dosyalar

| SHA-1 | Dosya adı | Bulma | Açıklama |

|---|---|---|---|

| A1C660D31518C8AFAA6973714DE30F3D576B68FC | Özgeçmiş Amb.rar | Win32/Agent.AFBI | MQsTTang arka kapısını dağıtmak için kullanılan RAR arşivi. |

| 430C2EF474C7710345B410F49DF853BDEAFBDD78 | Özgeçmiş Ambar Görevlisi PASSPORT Dışişleri Bakanlığı.exe | Win32/Agent.AFBI | MQsTTang arka kapısı. |

| F1A8BF83A410B99EF0E7FDF7BA02B543B9F0E66C | Documents.rar | Win32/Agent.AFBI | MQsTTang arka kapısını dağıtmak için kullanılan RAR arşivi. |

| 02D95E0C369B08248BFFAAC8607BBA119D83B95B | PDF_Pasaport ve JAPAN.eXE Tokyo'dan diplomatik üyelerin özgeçmişleri | Win32/Agent.AFBI | MQsTTang arka kapısı. |

| 0EA5D10399524C189A197A847B8108AA8070F1B1 | Almanya'dan gelen diplomatik heyet üyelerinin belgeleri. Exe | Win32/Agent.AFBI | MQsTTang arka kapısı. |

| 982CCAF1CB84F6E44E9296C7A1DDE2CE6A09D7BB | Documents.rar | Win32/Agent.AFBI | MQsTTang arka kapısını dağıtmak için kullanılan RAR arşivi. |

| 740C8492DDA786E2231A46BFC422A2720DB0279A | Japonya Büyükelçiliği'nden 23.exe | Win32/Agent.AFBI | MQsTTang arka kapısı. |

| AB01E099872A094DC779890171A11764DE8B4360 | BoomerangLib.dll | Win32/Korplug.TH | Bilinen Mustang Panda Korplug yükleyici. |

| 61A2D34625706F17221C1110D36A435438BC0665 | breakpad.dll | Win32/Korplug.UB | Bilinen Mustang Panda Korplug yükleyici. |

| 30277F3284BCEEF0ADC5E9D45B66897FA8828BFD | coreclr.dll | Win32/Ajan.ADMW | Bilinen Mustang Panda Korplug yükleyici. |

| BEE0B741142A9C392E05E0443AAE1FA41EF512D6 | HPCustPartUI.dll | Win32/Korplug.UB | Bilinen Mustang Panda Korplug yükleyici. |

| F6F3343F64536BF98DE7E287A7419352BF94EB93 | HPCustPartUI.dll | Win32/Korplug.UB | Bilinen Mustang Panda Korplug yükleyici. |

| F848C4F3B9D7F3FE1DB3847370F8EEFAA9BF60F1 | libcef.dll | Win32/Korplug.TX | Bilinen Mustang Panda Korplug yükleyici. |

ağ

| IP | domain | Hosting sağlayıcısı | İlk görüş | - Detaylar |

|---|---|---|---|---|

| 3.228.54.173 | broker.emqx.io | Amazon.com, Inc. | 2020-03-26 | Meşru halka açık MQTT komisyoncusu. |

| 80.85.156[.]151 | N / A | Çelyabinsk-Sinyal LLC | 2023-01-05 | MQsTTang dağıtım sunucusu. |

| 80.85.157[.]3 | N / A | Çelyabinsk-Sinyal LLC | 2023-01-16 | MQsTTang dağıtım sunucusu. |

| 185.144.31[.]86 | N / A | Kötüye Kullanım-C Rolü | 2023-01-22 | MQsTTang dağıtım sunucusu. |

Github depoları

- https://raw.githubusercontent[.]com/YanNaingOo0072022/14/main/Documents.rar

- https://raw.githubusercontent[.]com/YanNaingOo0072022/ee/main/CVs Amb.rar

MITRE ATT&CK teknikleri

Bu tablo kullanılarak yapılmıştır sürümü 12 MITRE ATT&CK çerçevesinin

| taktik | ID | Name | Açıklama |

|---|---|---|---|

| Kaynak geliştirme | T1583.003 | Altyapı Edinme: Sanal Özel Sunucu | Kampanyada kullanılan bazı sunucular paylaşımlı hosting üzerindedir. |

| T1583.004 | Altyapı Edinme: Sunucu | Kampanyada kullanılan bazı sunucular Mustang Panda'ya özel görünüyor. | |

| T1587.001 | Yetenek Geliştirme: Kötü Amaçlı Yazılım | MQsTTang, muhtemelen Mustang Panda tarafından geliştirilen özel bir arka kapıdır. | |

| T1588.002 | Yetenekleri Elde Edin: Araç | Dahil olmak üzere çok sayıda yasal ve açık kaynaklı araç Psexec, ps, kıvırmak, ve şaka, hazırlama sunucusunda bulundu. | |

| T1608.001 | Aşama Yetenekleri: Kötü Amaçlı Yazılım Yükleme | MQsTTang, dağıtım için web sunucusuna yüklendi. | |

| T1608.002 | Aşama Yetenekleri: Yükleme Aracı | Bir FTP sunucusuna birden çok araç yüklendi. | |

| İlk Erişim | T1566.002 | Kimlik Avı: Hedefli Kimlik Avı Bağlantısı | MQsTTang, saldırgan tarafından kontrol edilen bir web sunucusundaki kötü amaçlı bir dosyaya spearphishing bağlantıları aracılığıyla dağıtılır. |

| infaz | T1106 | Yerel API | MQsTTang'ın kullandığı Q İşlemi komutları yürütmek için Qt çerçevesinden sınıf. |

| T1204.002 | Kullanıcı Yürütme: Kötü Amaçlı Dosya | MQsTTang, indirilen kötü amaçlı dosyayı yürütmek için kullanıcıya güvenir. | |

| Sebat | T1547.001 | Önyükleme veya Oturum Açma Otomatik Başlatma Yürütme: Kayıt Çalıştırma Anahtarları / Başlangıç Klasörü | MQsTTang, bir kayıt Çalıştırma anahtarı oluşturarak devam eder. |

| Savunmadan Kaçınma | T1036.004 | Maskeleme: Maskeli Balo Görevi veya Hizmeti | Çoğu örnekte, kayıt defteri anahtarı şu adla oluşturulur: qvlc. Bu, VLC tarafından kullanılan yasal bir yürütülebilir dosyanın adıyla eşleşir. |

| T1036.005 | Maskeleme: Meşru Adı veya Konumu Eşleştirin | MQsTTang, kopyaları oluştururken geçerli programların dosya adlarını kullanır. | |

| T1480 | Yürütme Korkulukları | MQsTTang, hangi görevlerin yürütüleceğini belirlemek için yürütüldüğü yolları kontrol eder. | |

| T1622 | Hata Ayıklayıcıdan Kaçınma | MQsTTang, çalışan hata ayıklayıcıları algılar ve varsa davranışını değiştirir. | |

| Komuta ve kontrol | T1071 | Uygulama Katmanı Protokolü | MQsTTang, C&C sunucusuyla MQTT protokolünü kullanarak iletişim kurar. |

| T1102.002 | Web Hizmeti: Çift Yönlü İletişim | MQsTTang, meşru bir genel MQTT aracısı kullanır. | |

| T1132.001 | Veri Kodlama: Standart Kodlama | Kötü amaçlı yazılım ile sunucu arasındaki mesajların içeriği base64 olarak kodlanmıştır. | |

| T1573.001 | Şifreli Kanal: Simetrik Şifreleme | Kötü amaçlı yazılım ile sunucu arasındaki mesajların içeriği, yinelenen bir XOR anahtarı kullanılarak şifrelenir. | |

| dumping | T1041 | C2 Kanalı Üzerinden Sızma | Yürütülen komutların çıktısı, aynı protokol kullanılarak sunucuya geri gönderilir. |

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://www.welivesecurity.com/2023/03/02/mqsttang-mustang-panda-latest-backdoor-treads-new-ground-qt-mqtt/