Bulutun yükselişi işletmeyi daha çevik hale getirdi, esnek, and streamlined, which is why over 90% of enterprises has committed to a çoklu bulut stratejisi. Ancak karmaşıklık, sırların sızdığı yerlerde dikişler oluşturur. Şuradaki son yüksek profilli ihlaller: Microsoft ve havaalanları yanlış yapılandırılmış S3 gruplarını bir siber güvenlik kinayesi haline getirdi. Ancak, yapılandırma sorunları tek sorun değildir: erişim sürünmesi is just as dangerous, and common, according to recent figures.

Aşırı yetkilendirme, bir hizmet veya hesap, genellikle daha sonra ihtiyaç duyulursa geri dönüp yeni izinler istemek zorunda kalmamak için, muhtemelen kullanabileceği tüm izinleri talep ettiğinde veya gerektirdiğinde gerçekleşir. Bu, tek sunucu düzeyinde bile harika bir durum olmaz, ancak çeşitli hizmetler ve satıcılar etkileşimde bulunurken, her biri kendi yüksek düzeyde izin verdikçe, uzlaşma şansı artar.

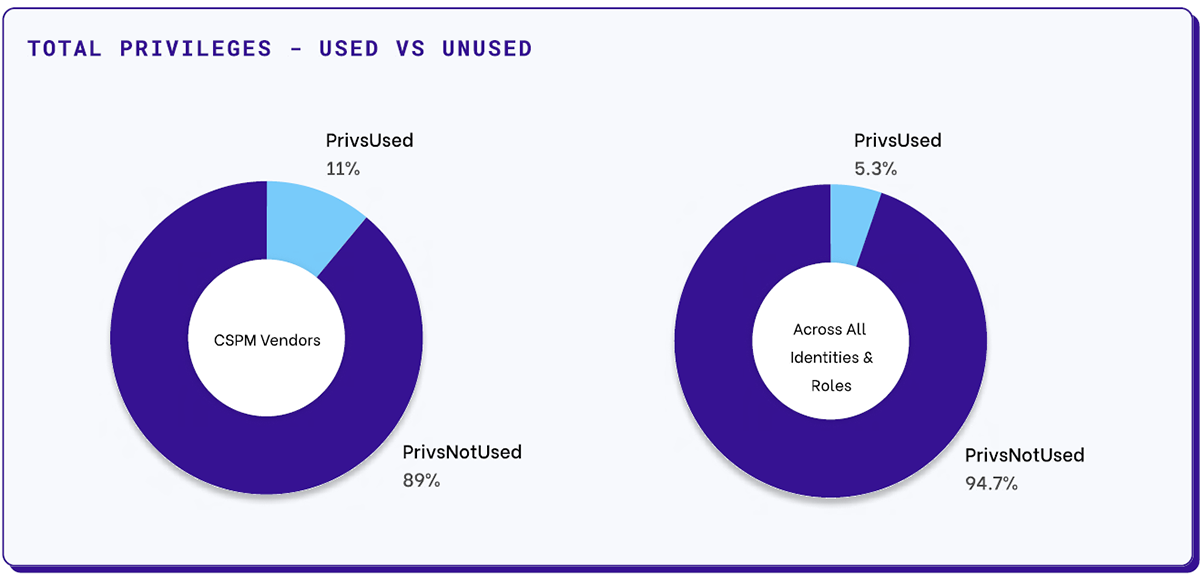

Onun içinde yıl sonu özeti for 2022, cloud security company Permiso reported that cloud security posture management (CSPM) vendors use only a fraction of the permissions they are granted: just more than 1/10th, or 11%. This shrinks to 5.3% across all users and roles. That’s a lot of unlocked doors that nobody needs to open.

Analizinin sonuçları, bir CloudKnox anketinin sonuçlarıyla çelişiyor. İki yıl önce, which found that 90%-95% of identities on AWS, Azure, Google Cloud Platform, and vSphere use no more than 2%-5% of the permissions granted.

"Çoğu ekip, bu sırların yalnızca kendilerine sağlanan kişiler veya iş yükleri tarafından kullanıldığını varsayar, ancak gerçekte, bu sırlar genellikle paylaşılır, nadiren değiştirilir, uzun ömürlüdür ve tek kullanımlık değildir, yani tıpkı şifreler gibi, Permiso ekibi, yaşlandıkça daha savunmasız hale geliyorlar” diye yazdı.

Ve sorun da burada yatıyor. Kuruluşlar genellikle kurulum konusunda oldukça katıdır. insan kullanıcılar için izinler, ancak istenen varsayılan izinlere izin verme eğilimindedirler. makine kimlikleri. Bu, tehdit aktörlerinin yalnızca aşırı geniş izin verilen bir hesaba girmenin yolunu bulması gereken bir duruma yol açar. ayrıcalıklı erişim elde edin over much of the corporate cloud. “You may have your database perfectly locked down, but if a service that has access to that database has the permissions for anyone to get in, your database is as good as compromised,” Kendall Miller, president of Kubernetes governance service FairWinds, 2021’te uyardı.

Ve 2022 yılı için Permiso, yanlış yapılandırılmış bir bulut kaynağından ziyade, "tespit ettiğimiz ve yanıtladığımız tüm olaylar, güvenliği ihlal edilmiş bir kimlik bilgisinin sonucuydu" dedi.

Bu riski yönetmenin anahtarı, izinleri denetlemek ve yalnızca insanlar için değil, tüm kullanıcılar için güçlü kimlik erişim yönetimi (IAM) politikaları oluşturmaktır. Bu, bir uygulamanın gerçekte hangi verilere erişmesi gerektiğini ve neye ihtiyaç duymadığını belirlemekle başlar. A yazılım kuruluş şeması uygulamalar arasındaki erişim yollarının izlenmesinde ve izinlerin atanmasında veya kısıtlanmasında yardımcı olabilir.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://www.darkreading.com/tech-trends/cloud-apps-still-demand-way-more-privileges-than-they-use