Amazon Redshift Sunucusuz veri ambarı kümeleri kurmaya ve yönetmeye gerek kalmadan analitiği saniyeler içinde çalıştırmayı ve ölçeklendirmeyi kolaylaştırır. Redshift Serverless ile veri analistleri, geliştiriciler, işletme uzmanları ve veri bilimcileri gibi kullanıcılar veri ambarına veri yükleyip sorgulayarak verilerden içgörüler elde edebilir.

Müşteriler, verilerini Redshift Serverless'ta analiz etmek için tercih ettikleri SQL istemcilerini kullanır. Redshift Serverless'a bağlanmak için bir kimlik sağlayıcı (IdP) veya çoklu oturum açma (SSO) kimlik bilgilerini kullanarak mevcut kimlik bilgilerini yeniden kullanmak ve ek kullanıcı kurulumu ve yapılandırmasından kaçınmak istiyorlar. kullandığınızda AWS Kimlik ve Erişim Yönetimi (IAM) veya sunucusuz bir veri ambarına bağlanmak için IdP tabanlı kimlik bilgileri, Amazon Kırmızıya Kaydırma son kullanıcı için otomatik olarak bir veritabanı kullanıcısı oluşturur. Rol tabanlı erişim denetimi kullanarak kullanıcı ayrıcalıklarının yönetimini basitleştirebilirsiniz. Yöneticiler, kullanıcıların veritabanı ayrıcalıklarını otomatik olarak almaları için atanan IAM rolleriyle TOA için bir veritabanı rolü eşlemesi kullanabilir. Bu entegrasyonla kuruluşlar, kullanıcı yönetimini basitleştirebilir çünkü artık kullanıcı oluşturmaları ve bunları manuel olarak veritabanı rollerine eşlemeleri gerekmez. Eşlenen veritabanı rollerini, IdP grupları veya IAM rolü için bir ana etiket olarak tanımlayabilirsiniz, böylece Amazon Redshift veritabanı rolleri ve bu IdP gruplarının üyesi olan kullanıcılar, veritabanı rollerine otomatik olarak atanır.

Bu gönderide, IdP olarak Okta'ya odaklanıyoruz ve Redshift Serverless'ı Amazon Redshift Query Editor V2 kullanarak Okta ile ve SQL Workbench/J gibi SQL istemcileriyle entegre etmek için adım adım rehberlik sağlıyoruz. Bu mekanizmayı, Azure Active Directory veya Ping gibi diğer IdP sağlayıcıları ile Amazon'un JDBC/ODBC/Python sürücüsünü kullanan herhangi bir uygulama veya araçla birlikte kullanabilirsiniz.

Çözüme genel bakış

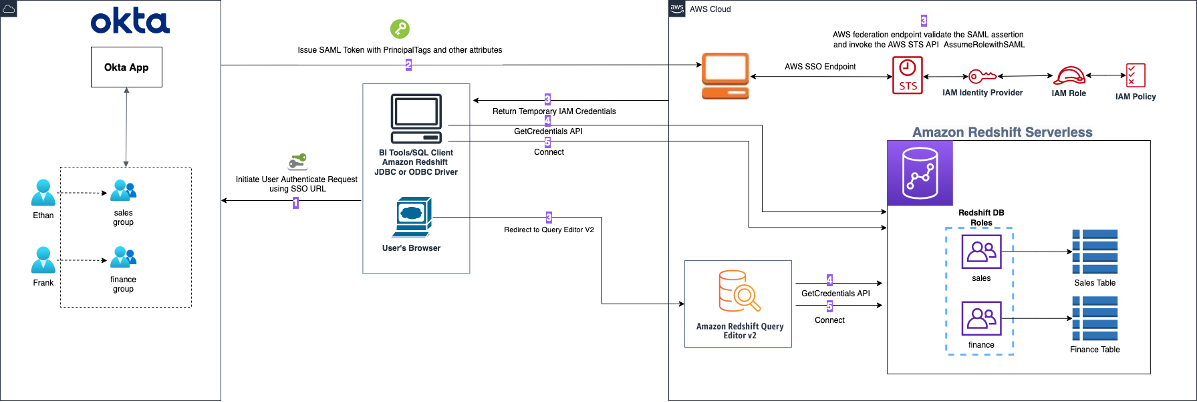

Aşağıdaki diyagram, birleştirilmiş IAM rolleri ve otomatik veritabanı rolü eşleme kullanarak Okta'nın Redshift Sunucusuz kimlik doğrulama akışını göstermektedir.

İş akışı aşağıdaki adımları içerir:

- Kullanıcı, tarayıcısında bir IdP uygulaması seçer veya SQL istemcisi, IdP'ye (Okta) bir kullanıcı kimlik doğrulama isteği başlatır.

- Başarılı bir kimlik doğrulamanın ardından Okta, PrincipalTag'leri içeren bir SAML onayıyla AWS federasyon uç noktasına bir istek gönderir.

- AWS federasyon uç noktası, SAML onayını doğrular ve AWS Security Token Hizmeti (AWS STS) API AssumeRoleWithSAML. SAML onayı, sırasıyla RedshiftDbUser ve RedshiftDbRoles ana etiketlerinde depolanan IdP kullanıcı ve grup bilgilerini içerir. Geçici IAM kimlik bilgileri, SQL istemcisine döndürülür veya Sorgu Düzenleyici v2 kullanılıyorsa, kullanıcının tarayıcısı, geçici IAM kimlik bilgileri kullanılarak Sorgu Düzenleyici v2 konsoluna yönlendirilir.

- Geçici IAM kimlik bilgileri, Redshift Serverless GetCredentials API'sini çağırmak için SQL istemcisi veya Query Editor v2 tarafından kullanılır. API, kullanıcıyı ve kullanıcının ait olduğu veritabanı rollerini belirlemek için asıl etiketleri kullanır. İlişkili bir veritabanı kullanıcısı, kullanıcı ilk kez oturum açıyorsa oluşturulur ve eşleşen veritabanı rollerine otomatik olarak atanır. SQL istemcisine geçici bir parola döndürülür.

- SQL istemcisi veya Query Editor v2, veritabanı kullanıcısını ve geçici parolayı kullanarak Redshift Serverless'a bağlanır. Oturum açıldıktan sonra kullanıcı, 4. Adımda atanan Amazon Redshift veritabanı rollerine göre yetkilendirilir.

Çözümü kurmak için aşağıdaki adımları tamamlıyoruz:

- Okta uygulamanızı kurun:

- Okta kullanıcıları oluşturun.

- Gruplar oluşturun ve grupları kullanıcılara atayın.

- Okta SAML uygulamasını oluşturun.

- Okta bilgilerini toplayın.

- AWS yapılandırmasını kurun:

- IAM IdP'yi oluşturun.

- IAM rolünü ve politikasını oluşturun.

- Redshift Sunucusuz rol tabanlı erişimi yapılandırın.

- Query Editor V2'yi kullanarak Redshift Serverless'a birleştirin.

- SQL istemcisini yapılandırın (bu gönderi için SQL Workbench/J kullanıyoruz).

- İsteğe bağlı olarak, MFA'yı SQL Client ve Query Editor V2 ile uygulayın.

Önkoşullar

Bu çözümü kurmak için aşağıdaki önkoşullara ihtiyacınız vardır:

Okta uygulamasını kurun

Bu bölümde, Okta uygulamanızı yapılandırmak için gereken adımları sunuyoruz.

Okta kullanıcıları oluşturun

Okta kullanıcılarınızı oluşturmak için aşağıdaki adımları tamamlayın:

- Yönetici ayrıcalıklarına sahip bir kullanıcı olarak Okta organizasyonunuzda oturum açın.

- Yönetici konsolunda, altında rehber gezinme bölmesinde öğesini seçin. İnsanlar.

- Klinik Kişi ekle.

- İçin İsim, kullanıcının adını girin.

- İçin Soyisim, kullanıcının soyadını girin.

- İçin Kullanıcı Adı, kullanıcının kullanıcı adını e-posta biçiminde girin.

- seç şifre koyacağım ve bir şifre girin.

- İsteğe bağlı olarak seçimi kaldırın Kullanıcı ilk girişte şifreyi değiştirmelidir Kullanıcının ilk oturum açtığında parolasını değiştirmesini istemiyorsanız. Seçin İndirim.

Gruplar oluşturun ve kullanıcılara gruplar atayın

Gruplarınızı oluşturmak ve bunları kullanıcılara atamak için aşağıdaki adımları tamamlayın:

- Yönetici ayrıcalıklarına sahip bir kullanıcı olarak Okta organizasyonunuzda oturum açın.

- Yönetici konsolunda, altında rehber gezinme bölmesinde öğesini seçin. Gruplar.

- Klinik grubu ekle.

- Bir grup adı girin ve seçin İndirim.

- Son oluşturulan grubu seçin ve ardından Kişi ata.

- Artı işaretini seçin ve ardından seçin tamam.

- Daha fazla grup eklemek için Adım 1-6'yı tekrarlayın.

Bu gönderide iki grup oluşturuyoruz: satış ve finans.

Bir Okta SAML uygulaması oluşturun

Okta SAML uygulamanızı oluşturmak için aşağıdaki adımları tamamlayın:

- Yönetici ayrıcalıklarına sahip bir kullanıcı olarak Okta organizasyonunuzda oturum açın.

- Yönetici konsolunda, altında Uygulamalar gezinme bölmesinde öğesini seçin. Uygulamalar.

- Klinik Uygulama Entegrasyonu Oluşturun.

- seç SAML2.0 oturum açma yöntemi olarak seçin ve Sonraki.

- Uygulama entegrasyonunuz için bir ad girin (örneğin,

redshift_app) ve Seç Sonraki. - Uygulamada aşağıdaki değerleri girin ve gerisini olduğu gibi bırakın:

- Klinik Sonraki.

- Klinik Dahili bir uygulama ekleyen bir Okta müşterisiyim ardından Bu, oluşturduğumuz dahili bir uygulamadır..

- Klinik Bitiş.

- Klinik Ödevler ve sonra seç Atamak.

- Klinik Gruplara ata ve sonra seçin Atamak Eklemek istediğiniz grupların yanındaki

- Klinik tamam.

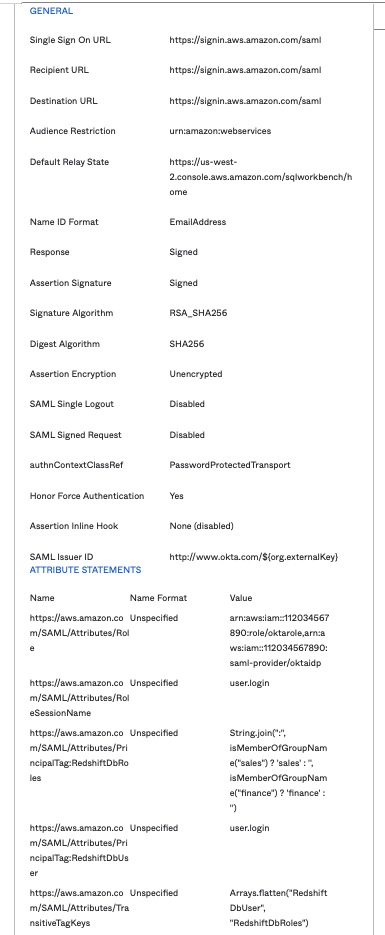

Okta gelişmiş yapılandırmasını ayarlayın

Özel SAML uygulamasını oluşturduktan sonra aşağıdaki adımları tamamlayın:

- Yönetici konsolunda şuraya gidin: genel Ve seç Düzenle altında SAML ayarları.

- Klinik Sonraki.

- set Varsayılan Röle Durumu biçimini kullanarak Sorgu Düzenleyicisi V2 URL'sine

https://<region>.console.aws.amazon.com/sqlworkbench/home. Bu gönderi için kullandığımızhttps://us-west-2.console.aws.amazon.com/sqlworkbench/home. - Altında Öznitelik Tabloları (isteğe bağlı), aşağıdaki özellikleri ekleyin:

- Rol özelliğini kullanarak IAM rolünü ve IdP'yi virgülle ayrılmış biçimde sağlayın. AWS yapılandırmasını kurarken daha sonraki bir adımda aynı IAM rolünü ve IdP'yi oluşturacaksınız.

- set

user.loginiçinRoleSessionName. Bu, rol üstlenildiğinde verilen geçici kimlik bilgileri için bir tanımlayıcı olarak kullanılır. - Kullanarak DB rollerini ayarlayın

PrincipalTag:RedshiftDbRoles. Bu, ana etiketleri doldurmak ve bunları Amazon Redshift veritabanı rolleriyle otomatik olarak eşlemek için Okta gruplarını kullanır. Değeri, role1:role2 biçiminde iki nokta üst üste ayrılmış bir liste olmalıdır. - set

user.loginiçinPrincipalTag:RedshiftDbUser. Bu, dizindeki kullanıcı adını kullanır. Bu gerekli bir etikettir ve Query Editor V2 tarafından kullanılan veritabanı kullanıcısını tanımlar. - kullanarak geçişli tuşları ayarlayın.

TransitiveTagKeys. Bu, rol zincirleme durumunda kullanıcıların oturum etiketlerini değiştirmesini önler.

Önceki etiketler şuraya iletilir: GetCredentials Redshift Sunucusuz bulut sunucunuz için geçici kimlik bilgileri almak ve Amazon Redshift veritabanı rolleriyle otomatik olarak eşlemek için API. Aşağıdaki tablo, öznitelik ifadelerinin yapılandırmasını özetlemektedir.

| Name | İsim Formatı | oluşturulan | Örnek E-posta |

| https://aws.amazon.com/SAML/Attributes/Role | Belirtilmemiş | arn:aws:iam::<yourAWSAccountID>:role/role-name,arn:aws:iam:: <yourAWSAccountID>:saml-provider/provider-name |

arn:aws:iam::112034567890:role/oktarole,arn:aws:iam::112034567890:saml-provider/oktaidp |

| https://aws.amazon.com/SAML/Attributes/RoleSessionName | Belirtilmemiş | user.login |

user.login |

| https://aws.amazon.com/SAML/Attributes/PrincipalTag:RedshiftDbRoles | Belirtilmemiş | String.join(":", isMemberOfGroupName("group1") ? 'group1' : '', isMemberOfGroupName("group2") ? 'group2' : '') |

String.join(":", isMemberOfGroupName("sales") ? 'sales' : '', isMemberOfGroupName("finance") ? 'finance' : '') |

| https://aws.amazon.com/SAML/Attributes/PrincipalTag:RedshiftDbUser | Belirtilmemiş | user.login |

user.login |

| https://aws.amazon.com/SAML/Attributes/TransitiveTagKeys | Belirtilmemiş | Arrays.flatten("RedshiftDbUser", "RedshiftDbRoles") |

Arrays.flatten("RedshiftDbUser", "RedshiftDbRoles") |

- Öznitelik taleplerini ekledikten sonra, Sonraki ardından Finish.

Nitelikleriniz, aşağıdaki ekran görüntüsünde gösterilene benzer biçimde olmalıdır.

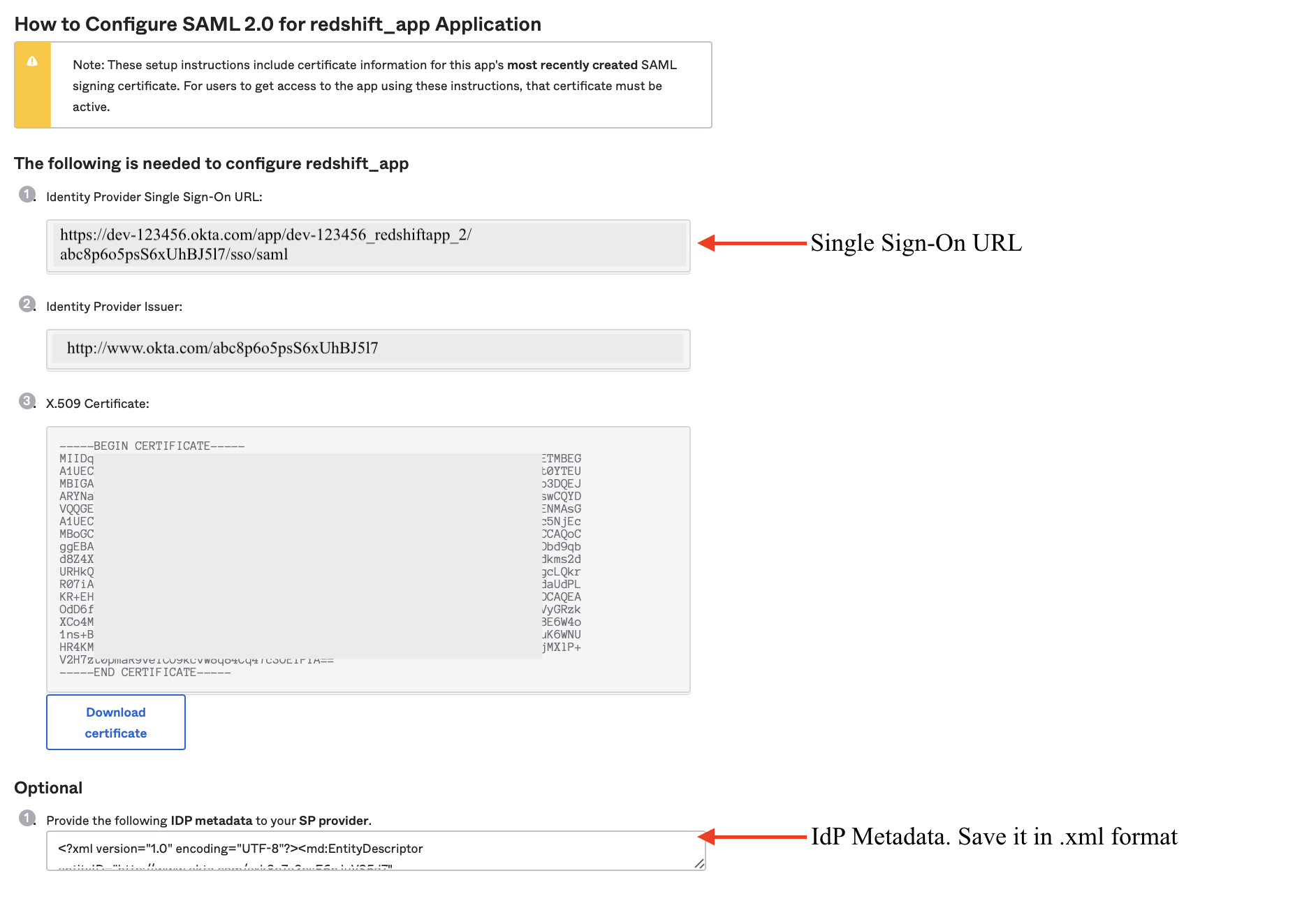

Okta bilgilerini topla

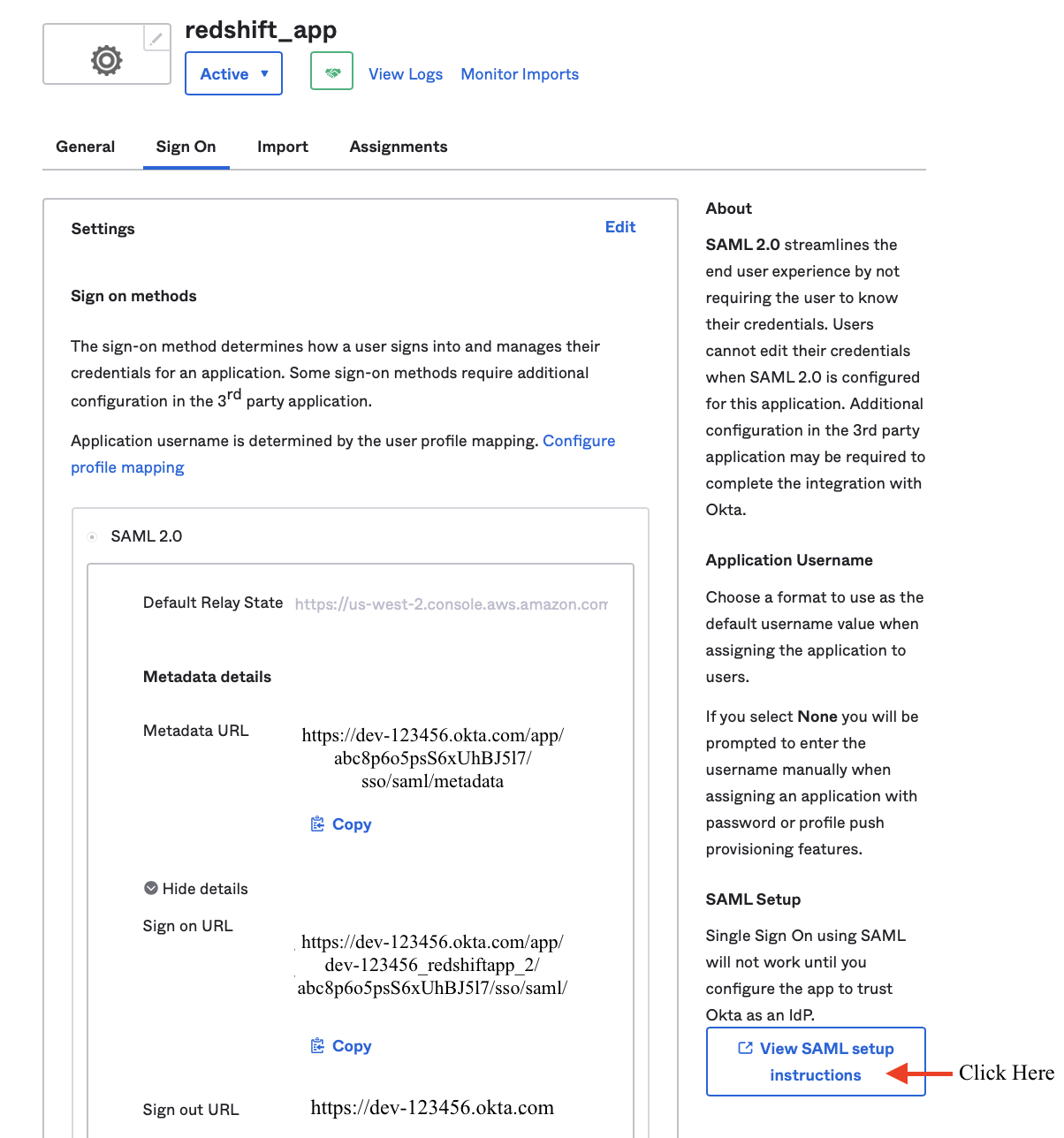

Okta bilgilerinizi toplamak için aşağıdaki adımları tamamlayın:

- Üzerinde Oturum aç sekmesini seçin SAML kurulum talimatlarını görüntüleyin.

- İçin Kimlik Sağlayıcı Çoklu Oturum Açma URL'si, SQL Workbench/J gibi herhangi bir üçüncü taraf SQL istemcisine bağlanırken bu URL'yi kullanın.

- 4. blokta IdP meta verilerini kullanın ve meta veri dosyasını .xml biçiminde kaydedin (örneğin,

metadata.xml).

AWS yapılandırmasını kurun

Bu bölümde, IAM kaynaklarınızı yapılandırma adımlarını sunuyoruz.

IAM IdP'yi oluşturun

IAM IdP'nizi oluşturmak için aşağıdaki adımları tamamlayın:

- IAM konsolunda, altında Erişim yönetimi gezinme bölmesinde öğesini seçin. Kimlik sağlayıcılar.

- Klinik Sağlayıcı ekle.

- İçin sağlayıcı türü¸ seç SAML.

- İçin sağlayıcı adıisim girin.

- Klinik Dosya seçin ve daha önce indirdiğiniz meta veri dosyasını (.xml) yükleyin.

- Klinik Sağlayıcı ekle.

IAM Amazon Redshift erişim politikasını oluşturun

IAM politikanızı oluşturmak için aşağıdaki adımları tamamlayın:

- IAM konsolunda, Politikaları.

- Klinik Politika oluştur.

- Üzerinde Politika oluştur sayfasını seçin JSON sekmesi.

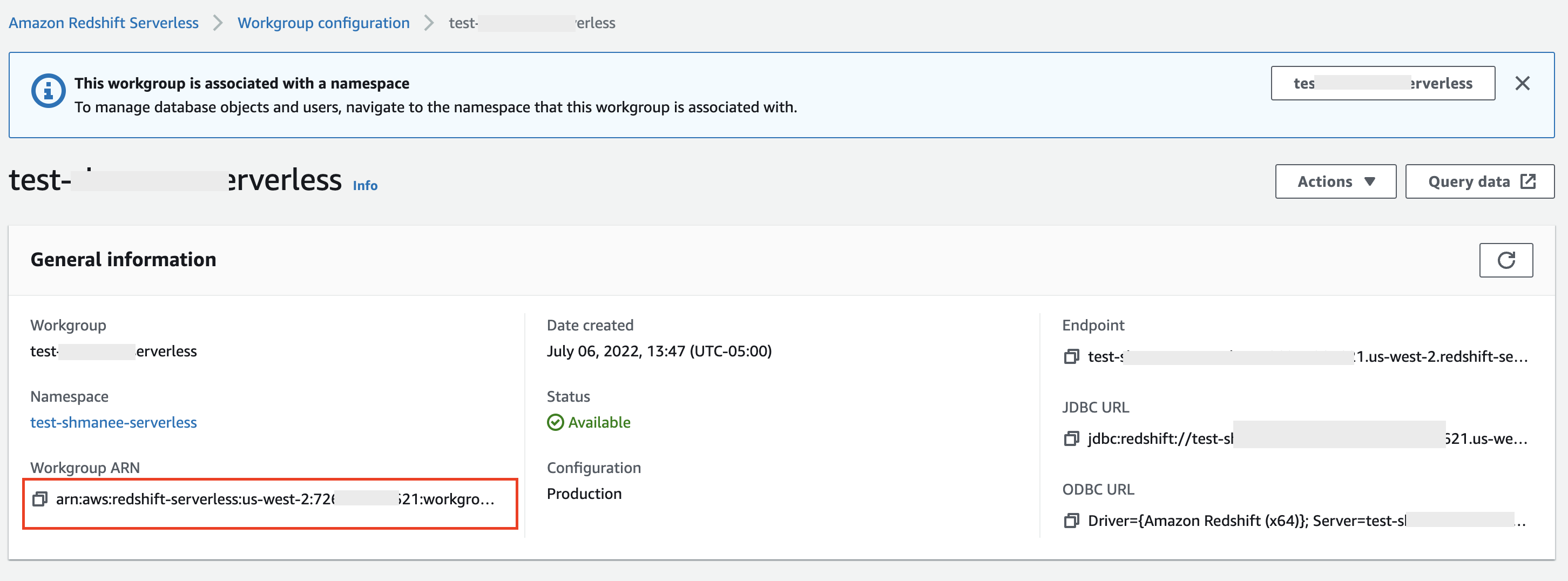

- Politika için JSON'u aşağıdaki biçimde girin:

Çalışma grubu ARN'si, Redshift Sunucusuz çalışma grubu yapılandırma sayfasında mevcuttur.

Aşağıdaki örnek ilke yalnızca tek bir Redshift Sunucusuz çalışma grubunu içerir; ilkeyi, Kaynak bölümünde birden fazla çalışma grubu içerecek şekilde değiştirebilirsiniz:

- Klinik Sonraki: Etiketler.

- Klinik Sonraki: İnceleme.

- içinde İnceleme politikası bölümü Name, poliçenizin adını girin; örneğin, OktaRedshiftPolicy.

- İçin Açıklama, isteğe bağlı olarak politikanın ne yaptığına dair kısa bir açıklama girebilirsiniz.

- Klinik Politika oluştur.

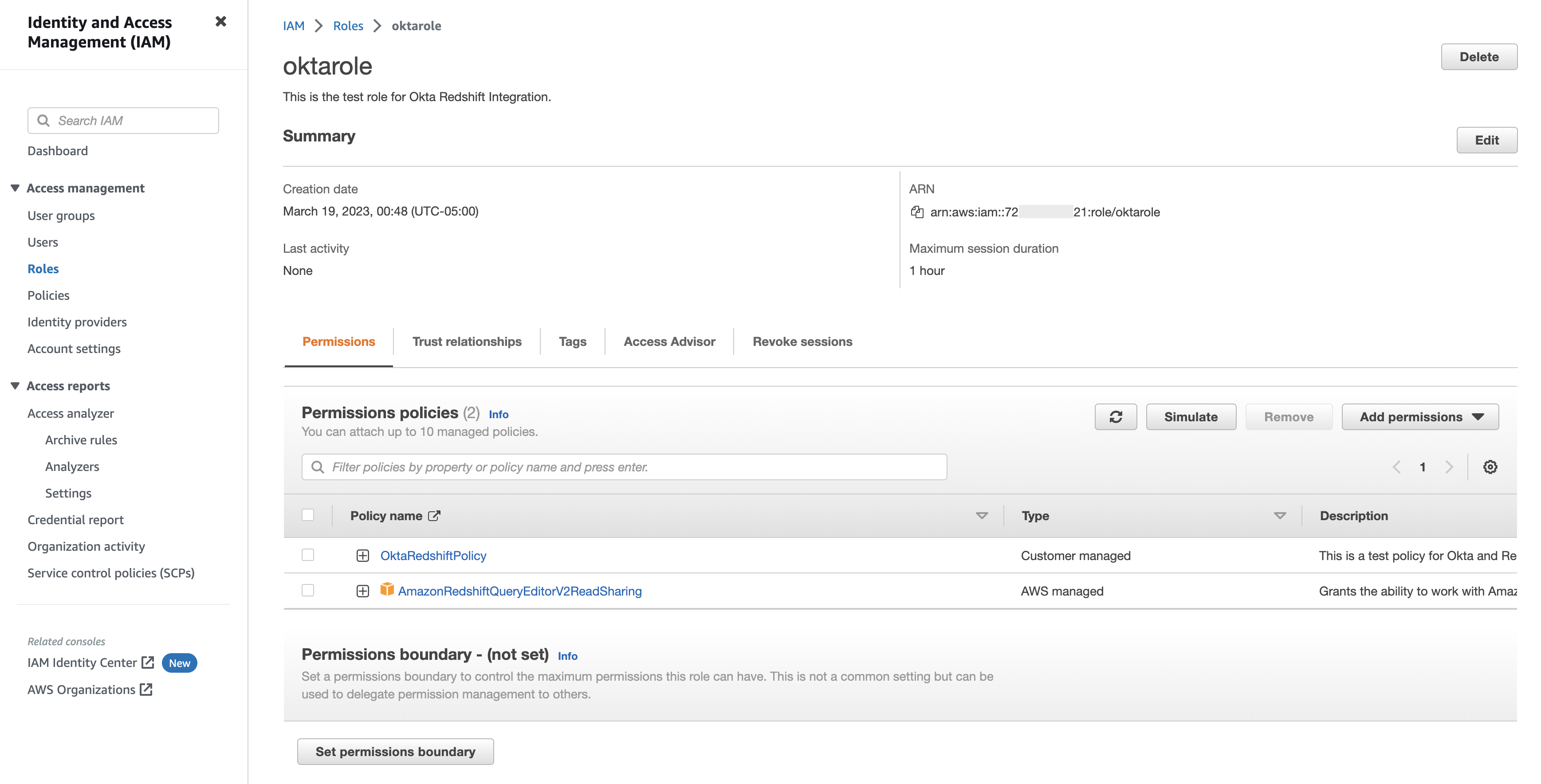

IAM rolü oluşturma

IAM rolünüzü oluşturmak için aşağıdaki adımları tamamlayın:

- IAM konsolunda, Roller Gezinti bölmesinde.

- Klinik Rol oluştur.

- İçin Güvenilir varlık türüseçin SAML 2.0 federasyonu.

- İçin SAML 2.0 tabanlı sağlayıcı, daha önce oluşturduğunuz IdP'yi seçin.

- seç Programlı ve AWS Yönetim Konsolu erişimine izin ver.

- Klinik Sonraki.

- Daha önce oluşturduğunuz politikayı seçin.

- Ayrıca, politikayı ekleyin

AmazonRedshiftQueryEditorV2ReadSharing. - Klinik Sonraki.

- içinde Değerlendirme bölümü Rol Name, rolünüzün adını girin; Örneğin,

oktarole. - İçin Açıklama, isteğe bağlı olarak rolün ne yaptığına dair kısa bir açıklama girebilirsiniz.

- Klinik Rol oluştur.

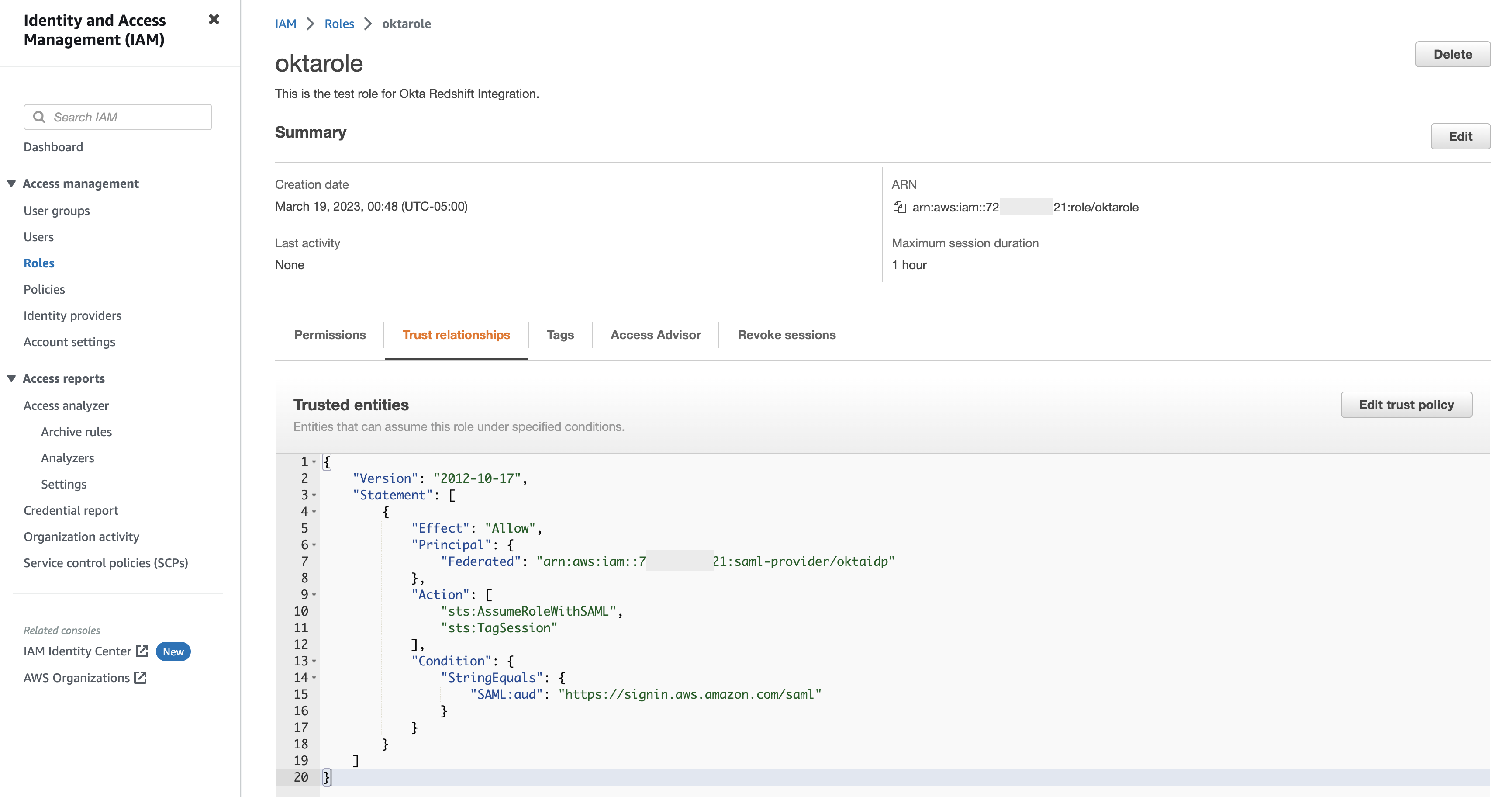

- Az önce oluşturduğunuz role gidin ve seçin Güven İlişkileri.

- Klinik Güven politikasını düzenle Ve seç

TagSessionaltında STS için eylemler ekleyin.

Oturum etiketlerini kullanırken, IdP geçiş etiketlerine bağlı tüm roller için güven ilkeleri şu özelliklere sahip olmalıdır: sts:Etiket Oturumu izin. Güven ilkesinde bu izne sahip olmayan roller için, AssumeRole işlem başarısız olur.

- Klinik Politikayı güncelle.

Aşağıdaki ekran görüntüsü rol izinlerini gösterir.

Aşağıdaki ekran görüntüsü güven ilişkilerini göstermektedir.

Gelişmiş Okta Rolü Özniteliğini güncelleyin

Aşağıdaki adımları tamamlayın:

- geri dön okta.com.

- Daha önce oluşturduğunuz uygulamaya gidin.

- Şu yöne rotayı ayarla genel ve tıklayın Düzenle SAML ayarları altında.

- Altında özellik İfadeler (isteğe bağlı), özellik için değeri güncelleyin – https://aws.amazon.com/SAML/Attributes/Role, yukarıdaki adımdaki gerçek rol ve kimlik sağlayıcı arn değerlerini kullanarak. Örneğin,

arn:aws:iam::123456789012:role/oktarole,arn:aws:iam::123456789012:saml-provider/oktaidp.

Redshift Sunucusuz rol tabanlı erişimi yapılandırma

Bu adımda Okta'da oluşturduğunuz gruplara göre Amazon Redshift'te veritabanı rolleri oluşturuyoruz. Rol adının Okta Grup adıyla eşleştiğinden emin olun.

Amazon Redshift rolleri, son kullanıcılarınız için gereken ayrıcalıkları yönetmeyi basitleştirir. Bu gönderide, satış ve finans olmak üzere iki veritabanı rolü oluşturuyoruz ve onlara sırasıyla satış ve finans verilerini içeren sorgu tablolarına erişim izni veriyoruz. Yapabilirsiniz bu örnek SQL Not Defterini indirin ve Redshift Query Editor v2'ye içe aktarma Bu örnekte kullanılan not defterindeki tüm hücreleri çalıştırmak için. Alternatif olarak, SQL'i kopyalayıp SQL istemcinize girebilirsiniz.

Redshift Serverless'ta bir rol oluşturmak için kullanılan sözdizimi aşağıdadır:

Örneğin:

Satış ve finans veritabanı şemasını oluşturun:

Tabloları oluşturun:

Redshift Sunucusuz rolüne izin vermek için kullanılan sözdizimi aşağıdadır:

Gereksinimlerinize göre role ilgili izni verin. Aşağıdaki örnekte, satış rolüne tam izin veriyoruz. sales_schema ve yalnızca üzerinde izin seçin finance_schema finans rolüne:

Query Editor V2'yi kullanarak Redshift Sunucusuz'a Federasyon yapın

The RedshiftDbRoles ana etiket ve DBGroups her ikisi de bir IdP ile entegrasyon için kullanılabilecek mekanizmalardır. Bununla birlikte, federasyon ile RedshiftDbRoles IdP grupları ile Amazon Redshift veritabanı rolleri arasında otomatik eşleme sağladığından, bir IdP ile bağlantı söz konusu olduğunda, müdür'ün bazı belirgin avantajları vardır. Etraflı, RedshiftDbRoles daha esnek, yönetimi daha kolay ve daha güvenli olduğundan Amazon Redshift'i IdP'nizle entegre etmek için daha iyi bir seçenek haline getirir.

Artık Redshift Serverless'a Query Editor V2 ve birleştirilmiş oturum açmayı kullanarak bağlanmaya hazırsınız:

- Daha önce topladığınız SSO URL'sini kullanın ve kullanıcı kimlik bilgilerinizle Okta hesabınıza giriş yapın. Bu demo için Ethan kullanıcısı ile oturum açıyoruz.

- Sorgu Düzenleyici v2'de, Redshift Sunucusuz örneğinizi seçin (sağ tıklayın) ve Bağlantı oluşturun.

- İçin Doğrulamaseçin federe kullanıcı.

- İçin veritabanı, bağlanmak istediğiniz veritabanı adını girin.

- Klinik Bağlantı Oluştur.

Kullanıcı Ethan erişebilecek sales_schema tablolar. Ethan içindeki tablolara erişmeye çalışırsa finance_schema, izin reddedildi hatası alır.

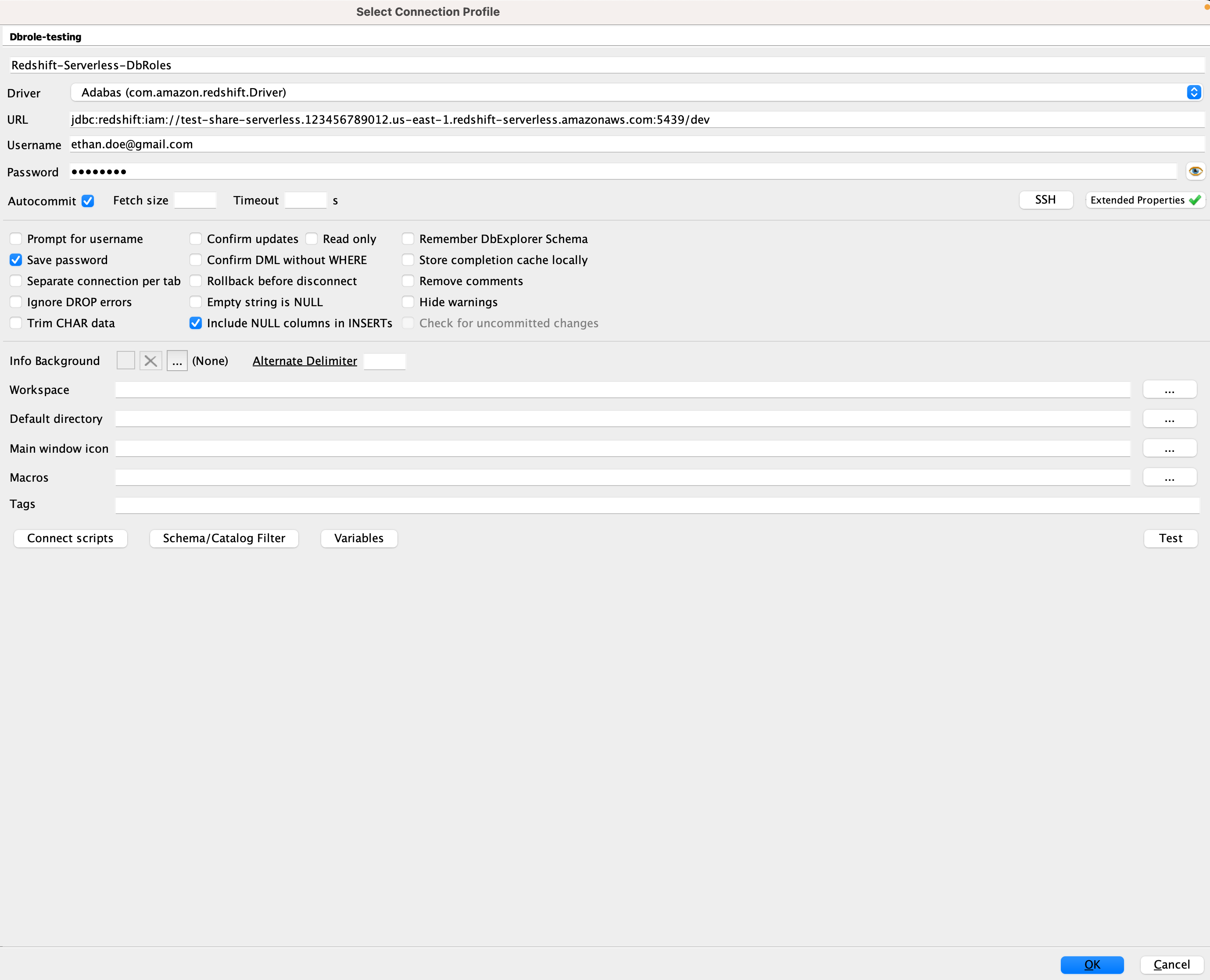

SQL istemcisini yapılandırın (SQL Workbench/J)

SQL Workbench/J'yi kurmak için aşağıdaki adımları tamamlayın:

- SQL Workbench/J'de yeni bir bağlantı oluşturun ve sürücü olarak Redshift Serverless'ı seçin.

- Klinik Sürücüleri yönet ve indirilen AWS JDBC sürücü paketi .zip dosyasındaki tüm dosyaları ekleyin (.zip dosyasını açmayı unutmayın).

- İçin Kullanıcı Adı ve Şifre, Okta'da belirlediğiniz değerleri girin.

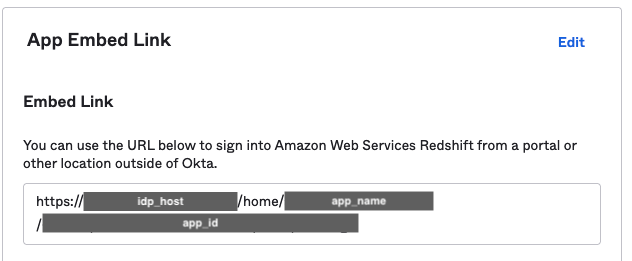

- için değerleri yakalayın

app_id,app_name, veidp_hostadresinde bulunan Okta uygulaması gömme bağlantısından genel uygulamanızın sekmesi.

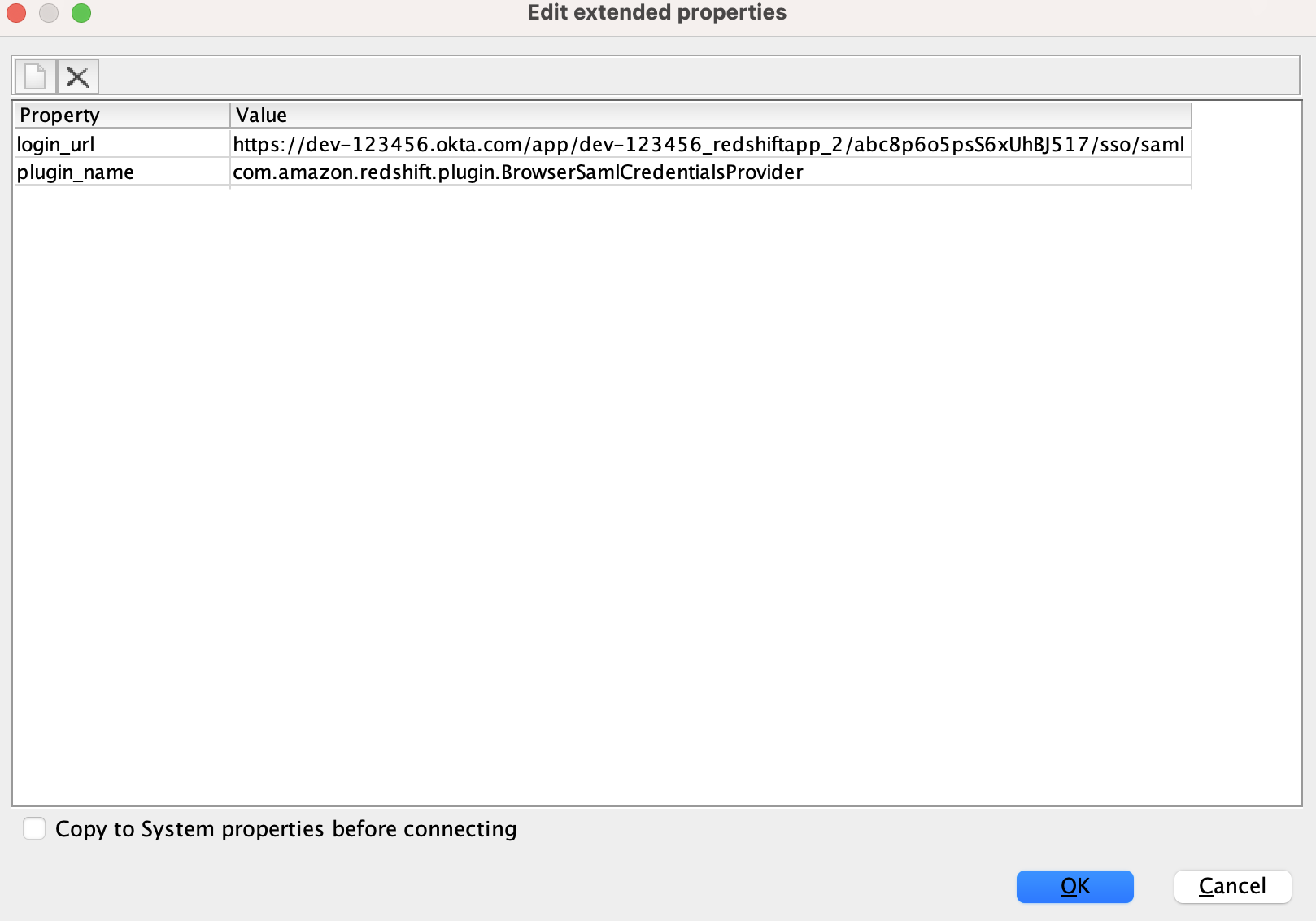

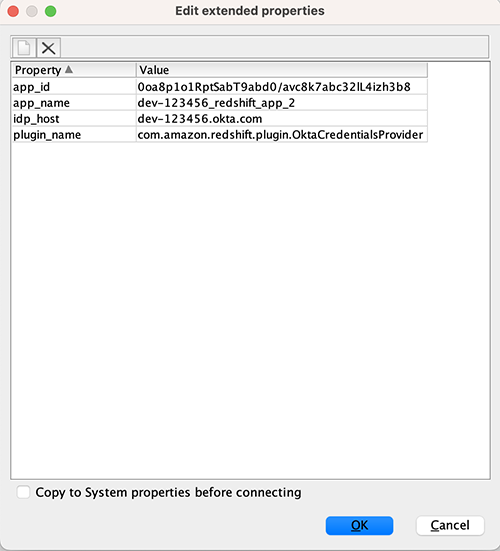

- Aşağıdaki genişletilmiş özellikleri ayarlayın:

- İçin uygulama_kimliği, uygulama yerleştirme bağlantısından değeri girin (örneğin,

0oa8p1o1RptSabT9abd0/avc8k7abc32lL4izh3b8). - İçin uygulama ismi, uygulama yerleştirme bağlantısından değeri girin (örneğin,

dev-123456_redshift_app_2). - İçin idp_host, uygulama yerleştirme bağlantısından değeri girin (örneğin,

dev-123456.okta.com). - İçin eklenti_adı, girmek

com.amazon.redshift.plugin.OktaCredentialsProvider. Aşağıdaki ekran görüntüsü, SQL Workbench/J genişletilmiş özelliklerini gösterir.

- Klinik OK.

- Klinik test bağlantıyı test etmek için SQL Workbench/J'den.

- Bağlantı başarılı olduğunda, seçin OK.

- Klinik OK Oluşturulan kullanıcılarla oturum açmak için.

- İçin uygulama_kimliği, uygulama yerleştirme bağlantısından değeri girin (örneğin,

Kullanıcı Ethan şuraya erişebilecek: sales_schema tablolar. Ethan tablodaki tablolara erişmeye çalışırsa finance_schema, izin reddedildi hatası alır.

Tebrikler! Kullanarak Redshift Serverless ve Okta ile SQL Workbench/J ile federasyon yaptınız. RedshiftDbRoles.

[İsteğe bağlı] MFA'yı SQL Client ve Query Editor V2 ile uygulayın

Çok faktörlü kimlik doğrulamanın doğası, oturum açmayı başlatma (birinci faktör) ile oturum açmayı tamamlama (ikinci faktör) arasındaki zaman uyumsuz bir süreç olduğundan, MFA'yı uygulamak ek bir zorluk teşkil eder. SAML yanıtı, her senaryoda uygun dinleyiciye döndürülür; QEV2 durumunda SQL İstemcisi veya AWS konsolu. Kullanıcılarınıza hangi giriş seçeneklerini sunacağınıza bağlı olarak, ek bir Okta uygulamasına ihtiyacınız olabilir. Farklı senaryolar için aşağıya bakın:

- YALNIZCA QEV2 kullanıyorsanız ve başka bir SQL istemcisi kullanmıyorsanız, MFA'yı yukarıdaki uygulamayla Sorgu Düzenleyicisi V2 ile kullanabilirsiniz. Yukarıda oluşturduğumuz özel SAML uygulamasında herhangi bir değişiklik yapılmasına gerek yoktur.

- QEV2 kullanmıyorsanız ve yalnızca üçüncü taraf SQL istemcisi (SQL Workbench/J vb.) kullanıyorsanız, yukarıdaki özel SAML uygulamasını aşağıda belirtildiği gibi değiştirmeniz gerekir.

- QEV2'yi ve üçüncü taraf SQL İstemcisini MFA ile kullanmak istiyorsanız aşağıda belirtildiği gibi ek bir özel SAML uygulaması oluşturmanız gerekir.

MFA için ön koşullar

Her kimlik sağlayıcının (IdP), kullanıcılarınız için MFA'yı etkinleştirmeye ve yönetmeye yönelik adımları vardır. Okta söz konusu olduğunda, Okta Verify uygulamasını kullanarak ve bir kimlik doğrulama ilkesi tanımlayarak MFA'nın nasıl etkinleştirileceğine ilişkin aşağıdaki kılavuzlara bakın.

Bir SQL İstemcisi için MFA'yı destekleyen SAML uygulamasını oluşturma/güncelleme adımları

- İkinci bir uygulama oluşturuyorsanız, bölüm 1'de (Okta SAML uygulaması oluşturma) açıklanan tüm adımları izleyin.

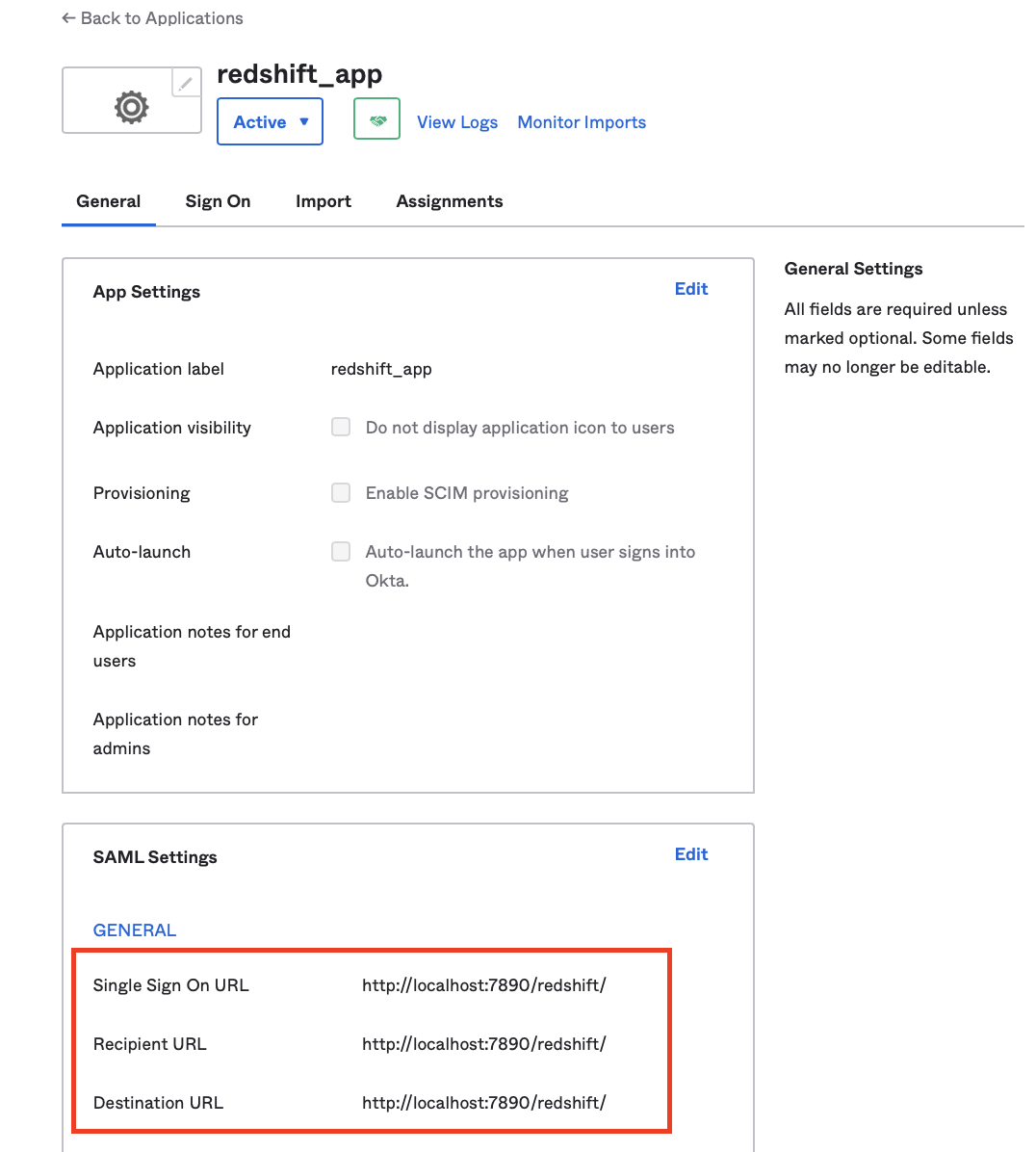

- Özel SAML uygulamasını açın ve seçin genel.

- seç Düzenle altında SAML ayarları

- Tıkla Sonraki in genel Ayarlar

- Altında genel, güncelle Tek oturum açma URL'si için http://localhost:7890/redshift/

- seç Sonraki ardından Finish.

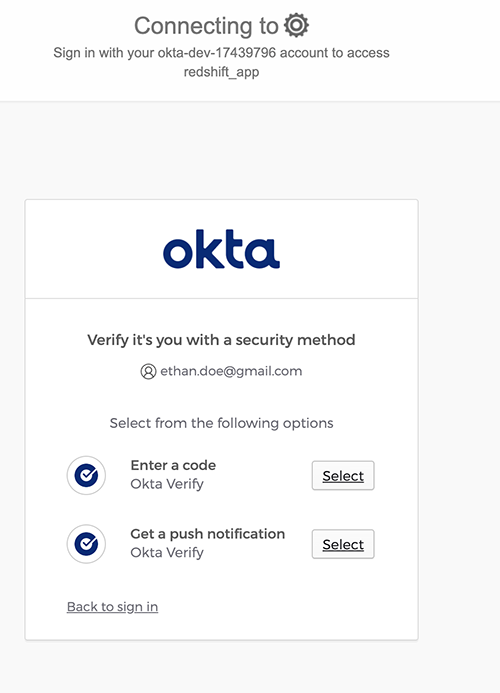

Yukarıdaki değişiklikleri yaptıktan sonra MFA Uygulamasından alınan ekran görüntüsü aşağıdadır:

MFA için SQL İstemcisini Yapılandırma

SQL Workbench/J'yi kurmak için aşağıdaki adımları tamamlayın:

- (SQL istemcisini yapılandırma (SQL Workbench/J)) altında açıklanan tüm adımları izleyin.

- Genişletilmiş özellikleri güncelleyerek bağlantınızı değiştirin:

- Klinik OK

- Klinik OK SQL Workbench/J'den. Okta kimlik bilgilerinizle oturum açmak için tarayıcıya yönlendirilirsiniz.

- Bundan sonra, MFA istemi alacaksınız. İkisinden birini seçin Bir kod girin or Anında iletme bildirimi alın.

- Kimlik doğrulama başarılı olduğunda, bağlantıyı başarılı olarak gösteren bir sayfaya yönlendirilmek için oturum açın.

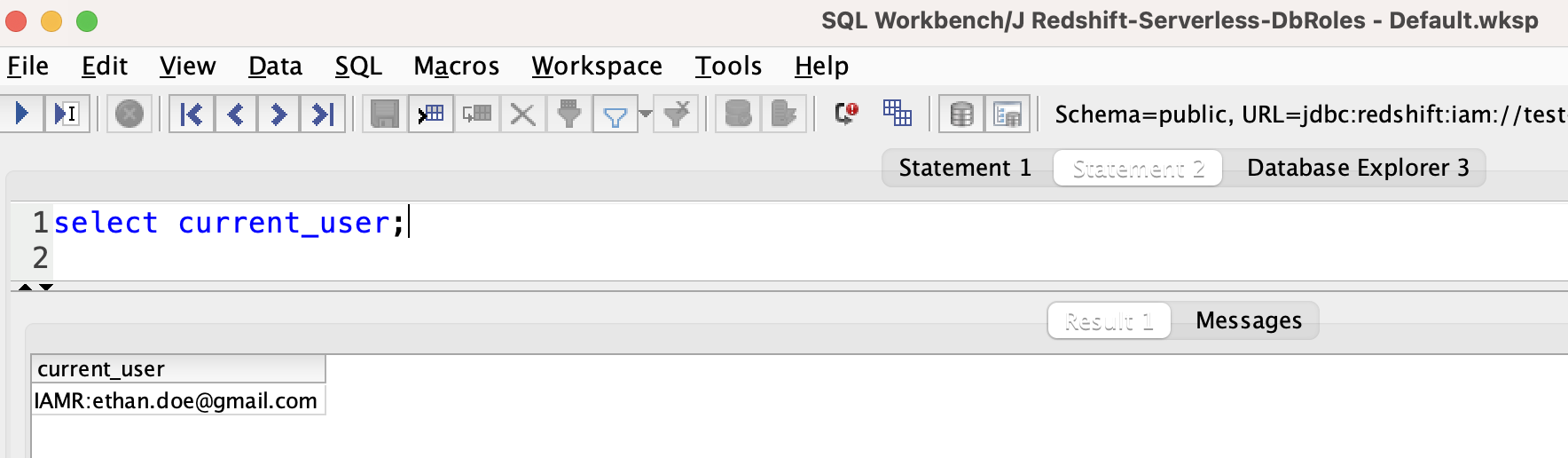

- Bu bağlantı profiliyle, birleşik kullanıcı adını döndürmek için aşağıdaki sorguyu çalıştırın.

Sorun giderme

Bağlantınız çalışmadıysa aşağıdakileri göz önünde bulundurun:

- Sürücüde oturum açmayı etkinleştirin. Talimatlar için bkz. Günlüğe kaydetmeyi yapılandır.

- En son kullandığınızdan emin olun Amazon Redshift JDBC sürücüsü sürümü.

- Uygulamayı Okta'da ayarlarken hata alıyorsanız, yönetici erişiminiz olduğundan emin olun.

- SQL istemcisi aracılığıyla kimlik doğrulaması yapabiliyorsanız ancak bir izin sorunu alıyorsanız veya nesneleri göremiyorsanız, bu gönderide daha önce ayrıntılı olarak açıklandığı gibi role ilgili izni verin.

Temizlemek

Çözümü test etmeyi bitirdiğinizde, ileride ücret alınmasını önlemek için kaynakları temizleyin:

- Hem çalışma grubunu hem de ad alanını silerek Redshift Serverless örneğini silin.

- IAM rollerini, IAM IdP'lerini ve IAM politikalarını silin.

Sonuç

Bu gönderide, birleşik IAM rolleri ve otomatik veritabanı rolü eşleme yardımıyla Amazon Redshift Query Editor V2 ve SQL Workbench/J kullanarak Redshift Serverless'ı Okta ile entegre etmek için adım adım talimatlar sağladık. Benzer bir kurulumu başka herhangi bir SQL istemcisi (DBeaver veya DataGrip gibi) veya iş zekası aracı (Tableau Desktop gibi) ile kullanabilirsiniz. Rol tabanlı kimlik doğrulamayı sorunsuz bir şekilde kullanmak için Okta grup üyeliğinin Redshift Sunucusuz rollerle otomatik olarak nasıl eşlendiğini de gösterdik.

Veritabanı rollerini kullanan Redshift Sunucusuz çoklu oturum açma hakkında daha fazla bilgi için bkz. Amazon Redshift Serverless'ta birleştirilmiş kullanıcılara verilecek veritabanı rollerini tanımlama.

Yazarlar Hakkında

Maneesh Sharma AWS'de büyük ölçekli veri ambarı ve analitik çözümleri tasarlama ve uygulama konusunda on yılı aşkın deneyime sahip Kıdemli Veritabanı Mühendisidir. Daha iyi entegrasyon sağlamak için çeşitli Amazon Redshift İş Ortakları ve müşterileriyle işbirliği yapıyor.

Maneesh Sharma AWS'de büyük ölçekli veri ambarı ve analitik çözümleri tasarlama ve uygulama konusunda on yılı aşkın deneyime sahip Kıdemli Veritabanı Mühendisidir. Daha iyi entegrasyon sağlamak için çeşitli Amazon Redshift İş Ortakları ve müşterileriyle işbirliği yapıyor.

İlk Panda AWS'de Ürün Yönetimi Kıdemli Yöneticisidir. Analitik, uygulama platformu ve veritabanı teknolojilerinde sektör lideridir ve BT dünyasında 25 yılı aşkın deneyime sahiptir.

İlk Panda AWS'de Ürün Yönetimi Kıdemli Yöneticisidir. Analitik, uygulama platformu ve veritabanı teknolojilerinde sektör lideridir ve BT dünyasında 25 yılı aşkın deneyime sahiptir.

Muhammed Şaban Amazon Redshift'te Kıdemli Yazılım Mühendisidir ve Berlin, Almanya'da yerleşiktir. Yazılım mühendisliğinde 12 yıldan fazla deneyime sahiptir. Bulut hizmetleri ve müşterileri memnun eden çözümler oluşturma konusunda tutkulu. İş dışında eşsiz anları keşfetmeyi ve yakalamayı seven amatör bir fotoğrafçıdır.

Muhammed Şaban Amazon Redshift'te Kıdemli Yazılım Mühendisidir ve Berlin, Almanya'da yerleşiktir. Yazılım mühendisliğinde 12 yıldan fazla deneyime sahiptir. Bulut hizmetleri ve müşterileri memnun eden çözümler oluşturma konusunda tutkulu. İş dışında eşsiz anları keşfetmeyi ve yakalamayı seven amatör bir fotoğrafçıdır.

Rajiv Gupta Irvine, CA merkezli Analitik Uzmanı Çözüm Mimarlarının Kıdemli Yöneticisidir. Veri ambarı ve iş zekası çözümleri oluşturan ekipler oluşturma ve yönetme konusunda 20 yılı aşkın deneyime sahiptir.

Rajiv Gupta Irvine, CA merkezli Analitik Uzmanı Çözüm Mimarlarının Kıdemli Yöneticisidir. Veri ambarı ve iş zekası çözümleri oluşturan ekipler oluşturma ve yönetme konusunda 20 yılı aşkın deneyime sahiptir.

Amol Mhatre Amazon Redshift'te bir Veritabanı Mühendisidir ve Müşteri ve İş Ortağı sözleşmeleri üzerinde çalışır. Amazon'dan önce, Veritabanı ve ERP uygulamalarını içeren birçok projede çalışmıştır.

Amol Mhatre Amazon Redshift'te bir Veritabanı Mühendisidir ve Müşteri ve İş Ortağı sözleşmeleri üzerinde çalışır. Amazon'dan önce, Veritabanı ve ERP uygulamalarını içeren birçok projede çalışmıştır.

Ning di Amazon Redshift'te teknolojinin tüm yönlerini keşfetmeye yönelik gerçek bir tutkuyla çalışan bir Yazılım Geliştirme Mühendisidir.

Ning di Amazon Redshift'te teknolojinin tüm yönlerini keşfetmeye yönelik gerçek bir tutkuyla çalışan bir Yazılım Geliştirme Mühendisidir.

Harsha Kesapragada Amazon Redshift için ölçeklenebilir ve güvenli sistemler oluşturma tutkusu olan bir Yazılım Geliştirme Mühendisidir. Son birkaç yıldır Redshift Datasharing, Security ve Redshift Serverless üzerinde çalışmaktadır.

Harsha Kesapragada Amazon Redshift için ölçeklenebilir ve güvenli sistemler oluşturma tutkusu olan bir Yazılım Geliştirme Mühendisidir. Son birkaç yıldır Redshift Datasharing, Security ve Redshift Serverless üzerinde çalışmaktadır.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoAiStream. Web3 Veri Zekası. Bilgi Genişletildi. Buradan Erişin.

- Adryenn Ashley ile Geleceği Basmak. Buradan Erişin.

- PREIPO® ile PRE-IPO Şirketlerinde Hisse Al ve Sat. Buradan Erişin.

- Kaynak: https://aws.amazon.com/blogs/big-data/single-sign-on-with-amazon-redshift-serverless-with-okta-using-amazon-redshift-query-editor-v2-and-third-party-sql-clients/