Amazonski prepis je storitev AWS, ki strankam omogoča pretvorbo govora v besedilo v paketnem ali pretočnem načinu. Uporablja samodejno prepoznavanje govora (ASR), samodejno prepoznavanje jezika in tehnologije za naknadno obdelavo, ki jih poganja strojno učenje. Amazon Transcribe se lahko uporablja za prepisovanje klicev za pomoč uporabnikom, večstranskih konferenčnih klicev in sporočil glasovne pošte ter ustvarjanje podnapisov za posnete videoposnetke in videoposnetke v živo, če omenimo le nekaj primerov. V tej objavi v spletnem dnevniku se boste naučili, kako svoje aplikacije okrepiti z zmogljivostmi Amazon Transcribe na način, ki ustreza vašim varnostnim zahtevam.

Nekatere stranke zaupajo Amazon Transcribe podatke, ki so zaupni in lastniški za njihovo podjetje. V drugih primerih lahko zvočna vsebina, ki jo obdela Amazon Transcribe, vsebuje občutljive podatke, ki jih je treba zaščititi zaradi skladnosti z lokalnimi zakoni in predpisi. Primeri takšnih informacij so osebno določljivi podatki (PII), osebni zdravstveni podatki (PHI) in podatki industrije plačilnih kartic (PCI). V naslednjih razdelkih spletnega dnevnika obravnavamo različne mehanizme, ki jih ima Amazon Transcribe za zaščito podatkov strank med prenosom in mirovanjem. Delimo naslednjih sedem najboljših varnostnih praks za izdelavo aplikacij z Amazon Transcribe, ki ustrezajo vašim zahtevam glede varnosti in skladnosti:

- Uporabite zaščito podatkov z Amazon Transcribe

- Komunicirajte po poti zasebnega omrežja

- Po potrebi popravite občutljive podatke

- Uporabite vloge IAM za aplikacije in storitve AWS, ki zahtevajo dostop do Amazon Transcribe

- Uporabite nadzor dostopa na podlagi oznak

- Uporabite orodja za spremljanje AWS

- Omogoči AWS Config

Naslednje najboljše prakse so splošne smernice in ne predstavljajo popolne varnostne rešitve. Ker te najboljše prakse morda niso primerne ali zadostne za vaše okolje, jih uporabite kot koristne premisleke in ne kot recepte.

Najboljša praksa 1 – Uporabite zaščito podatkov z Amazon Transcribe

Amazon Transcribe je v skladu z Model deljene odgovornosti AWS, ki razlikuje odgovornost AWS za varnost oblaka od odgovornosti strank za varnost v oblaku.

AWS je odgovoren za zaščito globalne infrastrukture, ki poganja celoten oblak AWS. Kot stranka ste odgovorni za ohranjanje nadzora nad svojo vsebino, ki gostuje v tej infrastrukturi. Ta vsebina vključuje konfiguracijo varnosti in naloge upravljanja za storitve AWS, ki jih uporabljate. Za več informacij o zasebnosti podatkov glejte Pogosta vprašanja o zasebnosti podatkov.

Zaščita podatkov med prenosom

Šifriranje podatkov se uporablja za zagotovitev, da podatkovna komunikacija med vašo aplikacijo in Amazon Transcribe ostane zaupna. Uporaba močnih kriptografskih algoritmov ščiti podatke med prenosom.

Amazon Transcribe lahko deluje v enem od dveh načinov:

- Pretočni prepisi omogočajo prepis medijskega toka v realnem času

- Opravila paketnega prepisovanja dovoli prepis zvočnih datotek z uporabo asinhronih opravil.

V načinu pretočnega prepisa odjemalske aplikacije odprejo dvosmerno pretočno povezavo prek HTTP/2 ali WebSockets. Aplikacija pošlje zvočni tok v Amazon Transcribe, storitev pa se odzove s tokom besedila v realnem času. Pretočne povezave HTTP/2 in WebSockets so vzpostavljene prek protokola Transport Layer Security (TLS), ki je splošno sprejet kriptografski protokol. TLS zagotavlja avtentikacijo in šifriranje podatkov med prenosom z uporabo potrdil AWS. Priporočamo uporabo TLS 1.2 ali novejšega.

V načinu paketnega prepisovanja je treba zvočno datoteko najprej vstaviti v datoteko Preprosta storitev shranjevanja Amazon (Amazon S3) vedro. Nato se v Amazon Transcribe ustvari opravilo paketnega prepisa, ki se sklicuje na URI S3 te datoteke. Tako Amazon Transcribe v paketnem načinu kot Amazon S3 uporabljata HTTP/1.1 prek TLS za zaščito podatkov med prenosom.

Vse zahteve za Amazon Transcribe prek HTTP in WebSockets morajo biti overjene z uporabo Podpis AWS, različica 4. Priporočljivo je, da uporabite različico podpisa 4 tudi za preverjanje pristnosti zahtev HTTP za Amazon S3, čeprav preverjanje pristnosti s starejšimi Različica podpisa 2 je možno tudi v nekaterih regijah AWS. Aplikacije morajo imeti veljavne poverilnice za podpisovanje zahtev API za storitve AWS.

Zaščita podatkov v mirovanju

Amazon Transcribe v paketnem načinu uporablja vedra S3 za shranjevanje vhodne zvočne datoteke in izhodne datoteke s prepisom. Stranke uporabljajo vedro S3 za shranjevanje vhodne zvočne datoteke, zato je zelo priporočljivo omogočiti šifriranje v tem vedru. Amazon Transcribe podpira naslednje metode šifriranja S3:

Obe metodi šifrirata podatke o strankah, ko so zapisani na diske, in jih dešifrirata, ko dostopate do njih, z uporabo enega najmočnejših blokovnih šifrirnikov, ki so na voljo: 256-bitni napredni šifrirni standard (AES-256) GCM. Pri uporabi SSE-S3 se upravljajo šifrirni ključi in redno rotira s storitvijo Amazon S3. Za dodatno varnost in skladnost SSE-KMS strankam zagotavlja nadzor nad šifrirnimi ključi prek AWS Service Key Management (AWS KMS). AWS KMS ponuja dodatne kontrole dostopa, ker morate imeti dovoljenja za uporabo ustreznih ključev KMS za šifriranje in dešifriranje predmetov v vedrih S3, konfiguriranih s SSE-KMS. Poleg tega SSE-KMS strankam zagotavlja zmožnost revizijske sledi, ki vodi evidenco o tem, kdo in kdaj je uporabil vaše ključe KMS.

Izhodni prepis je mogoče shraniti v isto ali drugo vedro S3 v lasti stranke. V tem primeru veljajo enake možnosti šifriranja SSE-S3 in SSE-KMS. Druga možnost za izhod Amazon Transcribe v paketnem načinu je uporaba vedra S3, ki ga upravlja storitev. Nato se izhodni podatki shranijo v varno vedro S3, ki ga upravlja storitev Amazon Transcribe, in dobite začasen URI, ki ga lahko uporabite za prenos vašega prepisa.

Amazon Transcribe uporablja šifrirano Amazon Elastic Block Store (Amazon EBS) količine za začasno shranjevanje podatkov o strankah med obdelavo medijev. Podatki o strankah se očistijo tako za popolne primere kot za primere napak.

Najboljša praksa 2 – Komunicirajte po zasebni omrežni poti

Številne stranke se za varno komunikacijo z Amazon Transcribe prek interneta zanašajo na šifriranje med prenosom. Vendar pa za nekatere aplikacije šifriranje podatkov med prenosom morda ne bo zadostovalo za izpolnjevanje varnostnih zahtev. V nekaterih primerih so podatki potrebni, da ne prečkajo javnih omrežij, kot je internet. Morda bo zahtevana tudi uvedba aplikacije v zasebnem okolju, ki ni povezano z internetom. Če želite izpolniti te zahteve, uporabite končne točke vmesnika VPC powered by AWS PrivateLink.

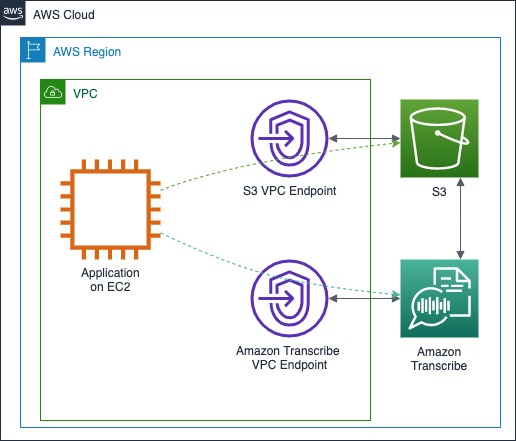

Naslednji arhitekturni diagram prikazuje primer uporabe, kjer je nameščena aplikacija Amazon EC2. Primerek EC2, ki izvaja aplikacijo, nima dostopa do interneta in komunicira z Amazon Transcribe in Amazon S3 prek končnih točk vmesnika VPC.

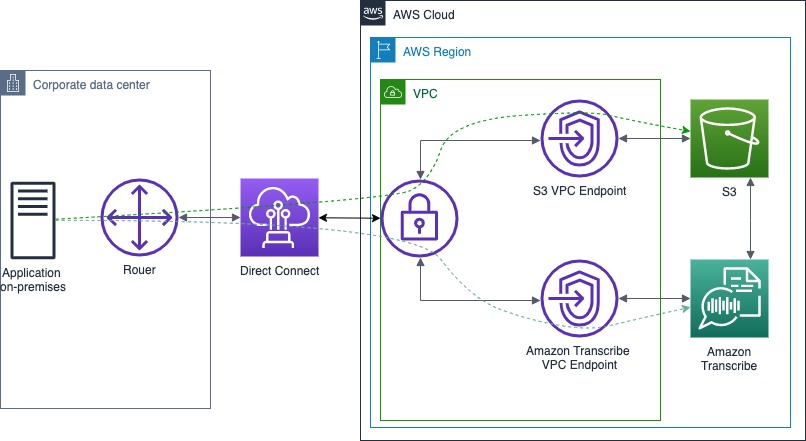

V nekaterih scenarijih je lahko aplikacija, ki komunicira z Amazon Transcribe, nameščena v podatkovnem centru na mestu uporabe. Morda obstajajo dodatne zahteve glede varnosti ali skladnosti, ki zahtevajo, da podatki, izmenjani z Amazon Transcribe, ne smejo prehajati prek javnih omrežij, kot je internet. V tem primeru zasebna povezljivost prek AWS Direct Connect je lahko uporabljen. Naslednji diagram prikazuje arhitekturo, ki lokalni aplikaciji omogoča komunikacijo z Amazon Transcribe brez kakršne koli povezave z internetom.

Najboljša praksa 3 – po potrebi uredite občutljive podatke

Nekateri primeri uporabe in regulativna okolja lahko zahtevajo odstranitev občutljivih podatkov iz prepisov in zvočnih datotek. Amazon Transcribe podpira identifikacijo in redigiranje osebno določljivih podatkov (PII), kot so imena, naslovi, številke socialnega zavarovanja itd. To zmožnost lahko uporabite za omogočanje strankam, da dosežejo skladnost industrije plačilnih kartic (PCI) z redigiranjem PII, kot so številka kreditne ali debetne kartice, datum poteka in trimestna koda za preverjanje kartice (CVV). Prepisi z redigiranimi informacijami bodo imeli podatke, ki omogočajo osebno prepoznavo, zamenjane z ogradami v oglatih oklepajih, ki označujejo, katera vrsta podatkov, ki omogočajo osebno prepoznavo, je bila redigirana. Pretočni prepisi podpirajo dodatno zmožnost samo prepoznavanja PII in njihovega označevanja brez redakcije. Vrste PII, ki jih redigira Amazon Transcribe, se razlikujejo med paketnimi in pretočnimi prepisi. Nanašati se na Redigiranje osebnih podatkov v vašem paketnem opravilu in Redigiranje ali prepoznavanje PII v toku v realnem času Za več podrobnosti.

Specializirani Amazon Transcribe Call Analytics API-ji imajo vgrajeno zmožnost urejanja osebno prepoznavnih podatkov v prepisih besedila in zvočnih datotekah. Ta API uporablja specializirane modele za pretvorbo govora v besedilo in obdelavo naravnega jezika (NLP), ki so usposobljeni posebej za razumevanje storitev za stranke in prodajnih klicev. Za druge primere uporabe lahko uporabite to rešitev za urejanje PID iz zvočnih datotek z Amazon Transcribe.

Dodatne najboljše varnostne prakse Amazon Transcribe

Najboljša praksa 4 – Uporaba Vloge IAM za aplikacije in storitve AWS, ki zahtevajo dostop do Amazon Transcribe. Ko uporabljate vlogo, vam ni treba posredovati dolgoročnih poverilnic, kot so gesla ali ključi za dostop, instanci EC2 ali storitvi AWS. Vloge IAM lahko zagotovijo začasna dovoljenja, ki jih lahko aplikacije uporabijo, ko zahtevajo vire AWS.

Najboljša praksa 5 – Uporaba nadzor dostopa na podlagi oznak. Za nadzor dostopa znotraj svojih računov AWS lahko uporabite oznake. V storitvi Amazon Transcribe je mogoče oznake dodati opravilom prepisovanja, besednjakom po meri, filtrom besedišča po meri in jezikovnim modelom po meri.

Najboljša praksa 6 – Uporabite orodja za spremljanje AWS. Spremljanje je pomemben del ohranjanja zanesljivosti, varnosti, razpoložljivosti in učinkovitosti storitve Amazon Transcribe in vaših rešitev AWS. Ti lahko spremljajte Amazon Transcribe z uporabo AWS CloudTrail in amazoncloudwatch.

Najboljša praksa 7 – Omogoči Konfiguracija AWS. AWS Config vam omogoča ocenjevanje, revizijo in vrednotenje konfiguracij vaših virov AWS. Z uporabo AWS Config lahko pregledate spremembe v konfiguracijah in odnosih med viri AWS, raziščete podrobne zgodovine konfiguracije virov in ugotovite svojo splošno skladnost glede na konfiguracije, navedene v vaših internih smernicah. To vam lahko pomaga poenostaviti revizijo skladnosti, analizo varnosti, upravljanje sprememb in odpravljanje operativnih težav.

Preverjanje skladnosti za Amazon Transcribe

Za aplikacije, ki jih gradite na AWS, lahko veljajo programi skladnosti, kot so SOC, PCI, FedRAMP in HIPAA. AWS uporablja revizorje tretjih oseb za oceno skladnosti svojih storitev z različnimi programi. Artefakt AWS vam omogoča, da prenesite revizijska poročila tretjih oseb.

Če želite izvedeti, ali je storitev AWS v okviru posebnih programov skladnosti, glejte Storitve AWS v obsegu programa skladnosti. Za dodatne informacije in vire, ki jih nudi AWS za pomoč strankam pri skladnosti, glejte Preverjanje skladnosti za Amazon Transcribe in Viri za skladnost z AWS.

zaključek

V tej objavi ste izvedeli o različnih varnostnih mehanizmih, najboljših praksah in arhitekturnih vzorcih, ki so vam na voljo za izdelavo varnih aplikacij z Amazon Transcribe. Z močnim šifriranjem lahko zaščitite svoje občutljive podatke med prenosom in mirovanjem. Redakcijo PII lahko uporabite za omogočanje odstranitve osebnih podatkov iz vaših prepisov, če jih ne želite obdelati in shraniti. Končne točke VPC in Direct Connect vam omogočajo vzpostavitev zasebne povezave med vašo aplikacijo in storitvijo Amazon Transcribe. Zagotovili smo tudi reference, ki vam bodo pomagale preveriti skladnost vaše aplikacije z uporabo Amazon Transcribe s programi, kot so SOC, PCI, FedRAMP in HIPAA.

Kot naslednji korak preverite Začetek uporabe Amazon Transcribe da hitro začnete uporabljati storitev. Nanašati se na Dokumentacija Amazon Transcribe da se poglobite v podrobnosti storitve. In sledite Amazon Transcribe na spletnem dnevniku strojnega učenja AWS da ostanete na tekočem z novimi zmogljivostmi in primeri uporabe za Amazon Transcribe.

O Author

Aleks Bulatkin je arhitekt rešitev pri AWS. Uživa v pomoči ponudnikom komunikacijskih storitev pri izgradnji inovativnih rešitev v AWS, ki na novo opredeljujejo telekomunikacijsko industrijo. Navdušen je nad sodelovanjem s strankami pri prenosu moči storitev umetne inteligence AWS v njihove aplikacije. Alex živi v metropolitanskem območju Denverja in rad pohodi, smuča in deska na snegu.

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- PlatoData.Network Vertical Generative Ai. Opolnomočite se. Dostopite tukaj.

- PlatoAiStream. Web3 Intelligence. Razširjeno znanje. Dostopite tukaj.

- PlatoESG. Ogljik, CleanTech, Energija, Okolje, sončna energija, Ravnanje z odpadki. Dostopite tukaj.

- PlatoHealth. Obveščanje o biotehnologiji in kliničnih preskušanjih. Dostopite tukaj.

- vir: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/