Когда вы в последний раз просматривали существующие политики доступа в своей облачной учетной записи? Очень вероятно, что это не относится к вашим обычным задачам (пока), но это следует делать регулярно для повышения безопасности.

В IBM Cloud политики доступа определяют, кто получает какой набор привилегий, предоставляемых на каком ресурсе. Когда политика оценивается, а затем применяется для разрешения доступа, данные «последнего разрешения» обновляются. Вы можете использовать эти данные для определения неиспользуемых или неактивных политик доступа.

В этой записи блога мы предоставляем обзор существующих типов политик доступа IBM Cloud. Затем мы покажем вам, как получить информацию о неактивных политиках доступа, и обсудим, как действовать с этими данными. Это продемонстрирует, как очистить неиспользуемые политики для повышения безопасности вашей среды IBM Cloud:

Обзор: политики доступа

В IBM Cloud Identity and Access Management (IAM) политики доступа укажите, какой доступ предоставляется кому для каких ресурсов. В целом существует два типа политик доступа и авторизации:

- Ассоциация разрешение тип используется для предоставить сервису доступ к другому сервису. Примером политики может быть разрешение хранилищу или службе базы данных (экземпляру) считывать ключ шифрования из IBM Key Protect для IBM Cloud.

- Ассоциация доступ тип помогает определить доступ к ресурсам либо для всех удостоверений как членов группы доступа, либо для отдельных удостоверений IAM (например, пользователя, идентификатора службы или доверенного профиля). Типичная политика предоставляет группе доступа роль чтения и записи для определенного сегмента хранилища Объектное хранилище IBM Cloud пример. Другим примером может быть предоставление отдельному пользователю прав администратора для управления пользователями в учетной записи.

Политики могут иметь очень узкую область действия — это означает, что предоставляются только выборочные привилегии для определенного ресурса. Более общие политики предоставляют доступ ко всем экземплярам одного и того же типа службы или ко всем ресурсам в группе ресурсов или регионе. Политика может даже включать временные ограничения. Я обсуждал их в своем недавнем сообщении в блоге: «Только на короткое время: временные ограничения для повышения безопасности в облаке".

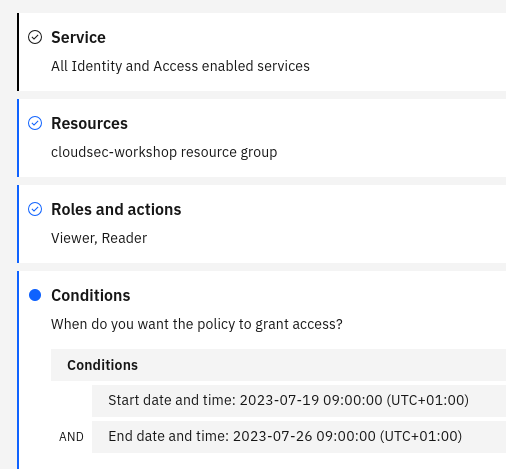

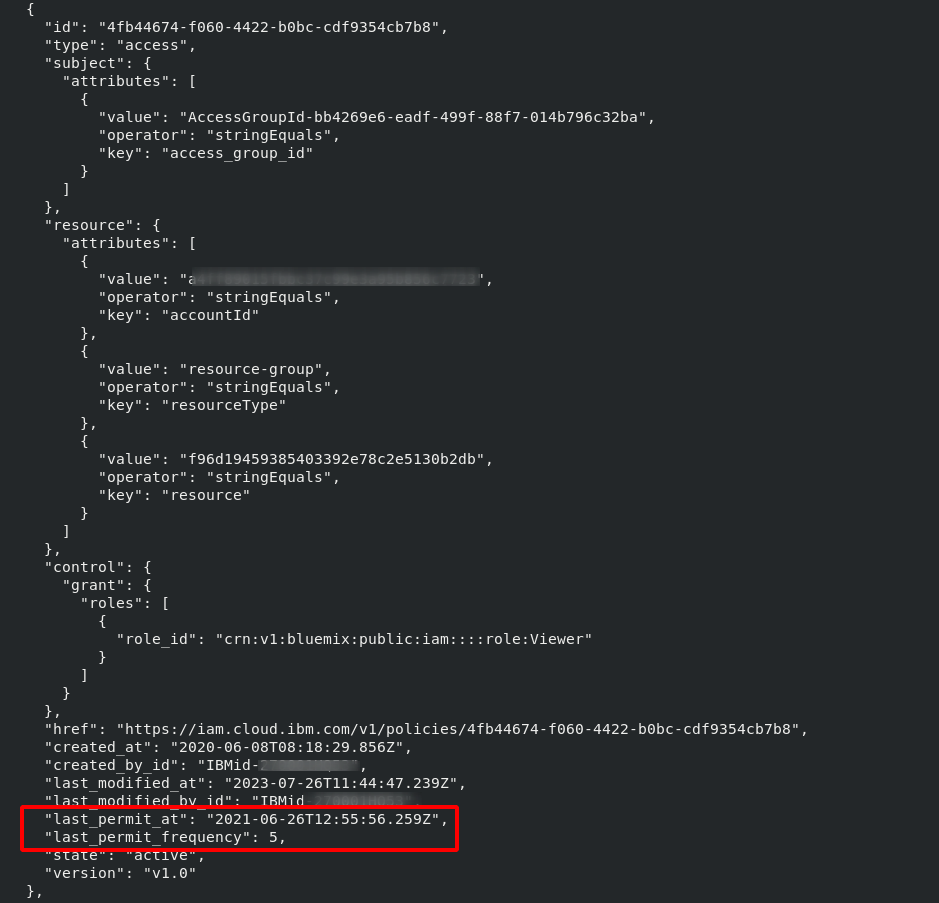

На приведенном выше снимке экрана показана консоль IBM Cloud при редактировании сведений о политике доступа для группы доступа. Он предоставляет права просмотра и чтения для всех служб с поддержкой идентификации и доступа в этой группе ресурсов «cloudsec-workshop». Кроме того, доступ ограничен показанным диапазоном времени. Представление политики доступа в формате JSON доступно в консоли. На снимке экрана ниже показан частичный объект JSON для обсуждаемого образца политики:

Определение неиспользуемых политик доступа

Как описано, политики доступа определяют права доступа к ресурсам для членов группы доступа, для отдельных удостоверений IAM или для служб. Когда запрашивается доступ к ресурсу, политики оцениваются, и либо доступ не предоставляется, либо обнаруживается политика, разрешающая доступ. В IBM Cloud это использование политики доступа записывается как с отметкой времени, так и last_permit_at и счетчик last_permit_frequency.

Вы можете использовать эту информацию для политики доступа к аудиту и выявить неактивные политики. Консоль IBM Cloud список политик, которые были неактивны в течение 30 дней и дольше. Он не показывает полностью неиспользуемые политики.

Альтернативой консоли IBM Cloud является API управления политиками IAM, Это позволяет вам получить все политики и включить атрибуты «последнего разрешения» в наборы результатов при установке параметра формата на include_last_permit. Мы создали небольшой инструмент Python для упрощения взаимодействия с этим API и поддержки некоторой фильтрации и вывода данных в виде данных JSON или CSV. Инструмент доступен в репозитории GitHub. ibmcloud-iam-keys-identities. Смотреть README файл для того, как получить данные политики.

Ниже показаны выходные данные инструмента в формате JSON для редко используемой и неактивной политики доступа. Он принадлежит к группе доступа IAM (субъекту) и предоставляет разрешения Viewer для определенной группы ресурсов в учетной записи IBM Cloud:

Управление неактивными политиками

Когда у вас есть список политик, возникает вопрос, как ими управлять. В общем, вы должны проверить их тип (доступ или авторизация), а также тип и роль предоставленных привилегий. Является ли привилегия определенным экземпляром службы или очень широкой (например, для группы ресурсов или всех экземпляров службы)? Это роль с минимальным доступом или с широким, как Менеджер или Администратор?

Следуя принципу наименьших привилегий, возможно, пришло время скорректировать и сократить предоставленные привилегии. Это также хорошее время, чтобы проверить, все ли политики имеют хорошее описание. Описания необязательны, но их следует использовать в качестве передовой практики для упрощения администрирования и повышения безопасности. Помните об авторизациях между службами, которые предоставить доступ между учетными записями для совместного использования ресурсов и политики, связанные с доверенными профилями:

- Недавно использованные политики: Вы, вероятно, захотите сохранить их, потому что эти политики должны были быть созданы по какой-то причине, и они используются. Однако вы можете проверить, не были ли они определены со слишком широкими привилегиями.

- Политики неактивны в течение 30 дней и дольше: Вы должны выяснить, для чего существуют политики. Может быть, они используются для нечастых задач? Если это еще не сделано, вы можете рассмотреть возможность ограничения политик с помощью временные ограничения. Таким образом, их можно использовать только в течение назначенного временного окна. Также следует проверить, ограничена ли политика прошлыми датами.

- Политики, которые никогда не использовались: Они должны быть исследованы. Кто их создал и с какой целью? Почему они никогда не использовались? Могут быть хорошие и плохие причины.

Для повышения безопасности следует удалить те политики, которые больше не нужны. В зависимости от того, как вы проанализировали сведения о политике — в консоли IBM Cloud, с помощью интерфейса командной строки или API — вы хотите продолжить работу в той же среде и удалить устаревшие политики. Хотя вы можете получить все политики одним вызовом API или перечислить неактивные в одном списке в консоли, удаление зависит от типа политики и темы. У каждого своя команда в консоли и CLI.

Выводы

Политики доступа определяют, кто получает какой набор привилегий на каком ресурсе. Они существуют в различных вариантах для групп доступа, идентификаторов IAM и авторизации между службами. Если политики доступа устаревают и больше не нужны, они представляют угрозу безопасности и должны быть удалены. Цель состоит в том, чтобы работать с наименьшим набором привилегий.

IBM Cloud предлагает функции для выявления неактивных или неиспользуемых политик доступа. Мы обсудили, как такие политики могут быть идентифицированы и как с ними обращаться. Итак, когда вы в последний раз анализировали свою учетную запись IBM Cloud на наличие неактивных удостоверений?

Начните со следующих ресурсов:

Если у вас есть отзывы, предложения или вопросы по этому посту, напишите мне в Твиттере (@data_henrik), мастодонт (@data_henrik@mastodon.social) Или LinkedIn.

Еще от Облака

Оптимизация соответствия с IBM Cloud Infrastructure as Code и подходом сдвига влево

3 мин чтения – В современном быстро меняющемся цифровом мире организациям необходимо обеспечить не только эффективность и масштабируемость своей облачной инфраструктуры, но и ее соответствие различным нормативным стандартам. IBM Cloud предлагает мощное решение с возможностями «Инфраструктура как код» (IaC) и подходом «сдвиг влево» к соответствию требованиям. В этом блоге рассказывается о том, как IaC IBM Cloud в сочетании с методами обеспечения соответствия требованиям сдвига влево может помочь организациям усовершенствовать свою облачную инфраструктуру и уделять особое внимание соответствию требованиям. Понимание инфраструктуры как кода инфраструктуры как…

3 мин чтения

5 вещей, которые нужно знать: миссия IBM Cloud — ускорить внедрение инноваций для клиентов

5 мин чтения – Будь то удовлетворение потребностей клиентов в беспроблемном цифровом опыте или помощь клиентам в соблюдении сложных отраслевых норм, IBM Cloud стремится помочь клиентам внедрять инновации сегодня и готовить их к завтрашнему дню. По мере того, как предприятия используют генеративный ИИ для продвижения инноваций, сочетание стека ИИ IBM, отраслевого опыта и инфраструктуры может помочь им в этом. Мы привносим мощь базовых моделей с доступностью графического процессора в качестве услуги в IBM Cloud, чтобы помочь организациям использовать…

5 мин чтения

Представляем межрегиональное копирование моментальных снимков для IBM Cloud Block Storage для VPC

3 мин чтения – Снимки блочного хранилища для VPC — это экономичное региональное предложение, которое используется для создания и хранения копий на определенный момент времени загрузочных томов IBM Block Storage для VPC или томов данных. Благодаря межрегиональному копированию моментального снимка теперь вы можете скопировать моментальный снимок из одного региона в любой другой по вашему выбору, а затем использовать этот снимок для восстановления тома в новом регионе. Эту функцию можно использовать в сценариях аварийного восстановления, миграции приложений и географического расширения, когда вы…

3 мин чтения

PostgreSQL 15 теперь доступен в IBM Cloud Databases для PostgreSQL

2 мин чтения – PostgreSQL 15 теперь доступен на платформе IBM Cloud. Последняя версия IBM Cloud® Databases для PostgreSQL содержит различные функции, помогающие разработчикам и администраторам развертывать свои приложения с поддержкой данных. PostgreSQL продолжает добавлять инновации в сложные типы данных и улучшения своих алгоритмов сортировки на диске и в памяти, предоставляя базу данных, созданную для разработки приложений и безопасную для критически важных данных пользователя. Текущие пользователи IBM Cloud® Databases for PostgreSQL могут легко обновить свои экземпляры PostgreSQL до версии…

2 мин чтения

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Автомобили / электромобили, Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- Смещения блоков. Модернизация права собственности на экологические компенсации. Доступ здесь.

- Источник: https://www.ibm.com/blog/ibm-cloud-security-how-to-clean-up-unused-access-policies/