Oszustwa

Jakie są najczęstsze sygnały świadczące o tym, że osoba za ekranem lub po drugiej stronie linii nie jest tą, za którą się podaje?

Kwiecień 18 2024

•

,

5 minuta. czytać

Nasz świat staje się coraz bardziej bezosobowy, w miarę jak staje się bardziej cyfrowy. A ponieważ nie widzimy osoby lub organizacji po drugiej stronie e-maila, wiadomości w mediach społecznościowych lub SMS-a, oszustom łatwiej jest udawać kogoś, kim nie są. Jest to oszustwo polegające na podszywaniu się pod inne osoby, które szybko staje się jednym z najlepiej zarabiających cyberprzestępców. Według FTC W 1.1 r. oszuści podszywający się pod firmy i rządy zarobili na swoich ofiarach 2023 miliarda dolarów.

Oszustwo polegające na podszywaniu się może przybierać różne formy, ale jeśli wykryjesz charakterystyczne oznaki oszustwa, Twoje dane osobowe i ciężko zarobione pieniądze pozostaną pod kluczem.

Jak wygląda oszustwo polegające na podszywaniu się pod inne osoby?

Podobnie jak większość oszustw, oszustwa polegające na podszywaniu się mają na celu nakłonienie złoczyńców do wysłania pieniędzy lub danych osobowych/finansowych, które mogą albo sprzedać w ciemnej sieci, albo wykorzystać do popełnienia oszustwa związanego z tożsamością. Wyłudzanie informacji to prawdopodobnie najbardziej oczywista odmiana oszustwa polegającego na podszywaniu się: oszust kontaktuje się z Tobą, podając się za zaufaną jednostkę i żądającą pieniędzy lub informacji.

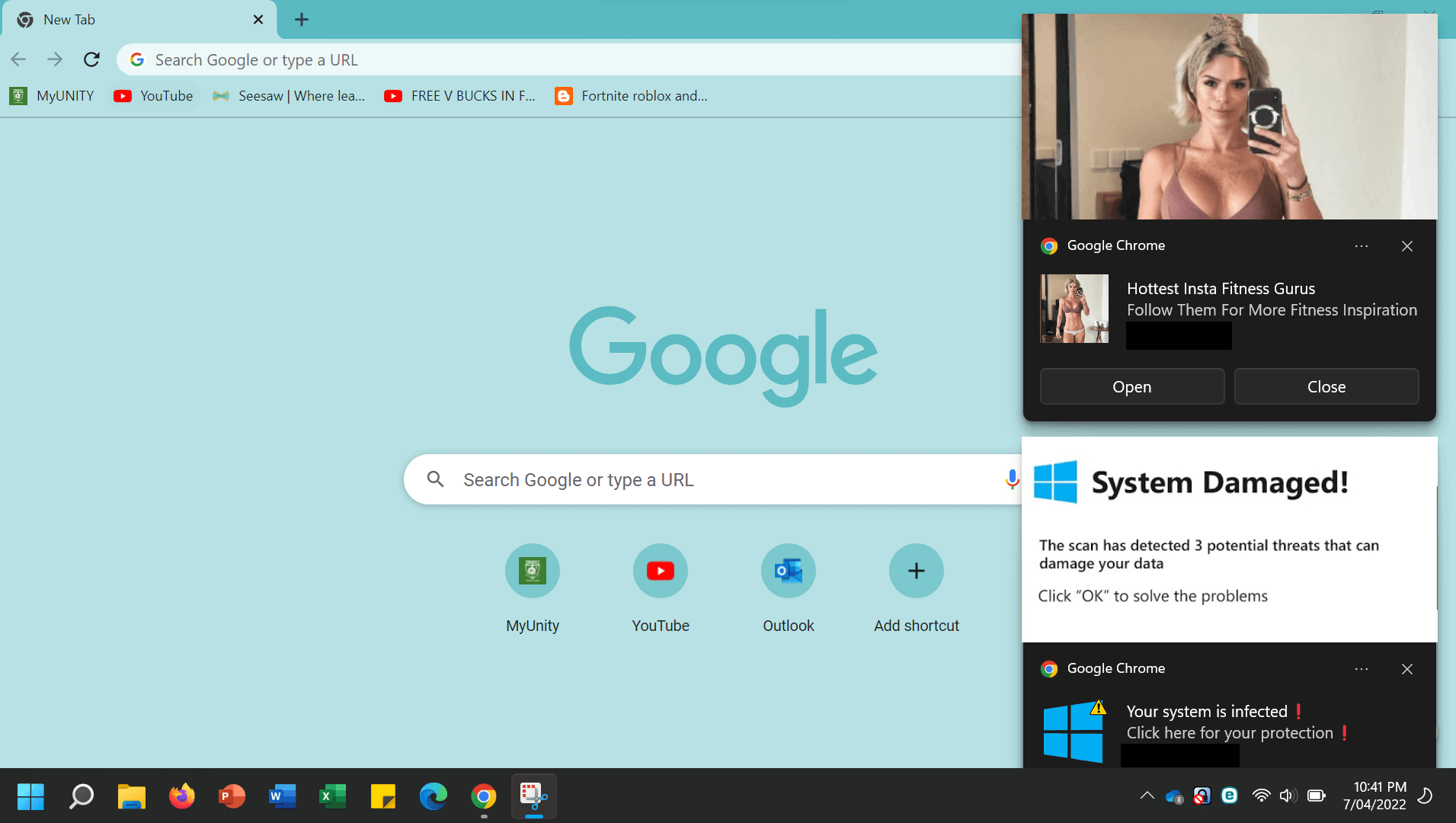

Ale są inne odmiany. Podróbka kont mediów społecznościowych stanowią coraz większe wyzwanie; wykorzystywane do rozpowszechniania fałszywych linków i ofert zbyt pięknych, aby mogły być prawdziwe. Fałszywe aplikacje mobilne mogą podszywać się pod legalne aplikacje w celu gromadzenia danych osobowych, zalewania ekranu reklamami lub rejestrowania Cię w usługach o podwyższonej opłacie.

Ewoluują także oszustwa polegające na podszywaniu się pod inne osoby. Według FTC coraz bardziej zacierają się kanały i techniki, w związku z czym „fałszywy pracownik Amazona może przenieść Cię do fałszywego banku lub nawet fałszywego pracownika FBI lub FTC w celu uzyskania fałszywej pomocy”.

Jak rozpoznać oszustów

Wbrew powszechnemu przekonaniu nie tylko osoby starsze są narażone na ryzyko oszustw związanych z podszywaniem się pod inne osoby. Badania w Wielkiej Brytanii wykazało, że osoby poniżej 35. roku życia częściej padają ofiarą tego rodzaju oszustwa i padają ofiarą tego rodzaju oszustw. Mając to na uwadze, zwróć uwagę na następujące znaki ostrzegawcze:

- Prośby o pieniądze: Wiadomość wysłana e-mailem, SMS-em lub wiadomością prywatną od osoby podającej się za bliskiego członka rodziny lub osobę kontaktową. Będą prosić o pilną pomoc finansową z jakiegoś powodu, na przykład utknęli za granicą lub potrzebowali pomocy medycznej. Oszuści mogą przejąć kontrolę nad legalnymi mediami społecznościowymi i kontami e-mail, aby sprawiać wrażenie, jakby naprawdę kontaktował się z Tobą Twój znajomy/członek rodziny.

- Zdalny dostęp: In oszustwo pomocy technicznej, urzędnik z firmy technologicznej, telekomunikacyjnej lub innej pozornie legalnej organizacji potrzebuje dostępu do Twojego komputera z jakiegoś wymyślonego powodu, na przykład ze względu na obecność złośliwego oprogramowania.

- Dostęp do Twojego konta: A policjant lub urzędnik państwowy kontaktuje się z Tobą niespodziewanie, twierdząc, że pieniądze na Twoim koncie wymagają analizy w ramach dochodzenia w sprawie prania pieniędzy, przemytu narkotyków lub innego poważnego przestępstwa. Oferują „zapewnienie bezpieczeństwa” poprzez przeniesienie go gdzie indziej.

- ciśnienie: Osoba po drugiej stronie telefonu, e-maila, SMS-a lub kanału mediów społecznościowych wywiera presję, abyś natychmiast działał. Spróbują wprawić Cię w panikę, abyś bez zastanowienia podjął decyzję – na przykład o wysłaniu pieniędzy znajomemu w niebezpieczeństwie lub pilnym przekazaniu pieniędzy urzędnikowi państwowemu. To klasyczna technika inżynierii społecznej – czasami nawet przeprowadzana osobiście lub z potencjalnie przerażającym zwrotem akcji dzięki narzędziom sztucznej inteligencji, które można wykorzystać do popełnienia przestępstwa oszustwa związane z wirtualnymi porwaniami.

- Fałszywi kurierzy odzyskujący pieniądze: Urzędnik oferuje wysłanie kuriera pod Twój adres domowy w celu odebrania gotówki, kart, wartościowych przedmiotów lub kodów PIN pod różnymi fałszywymi pretekstami, takimi jak pomoc bliskiemu w wyjściu z kłopotów lub rozwiązanie podejrzanej płatności kartą bankową .

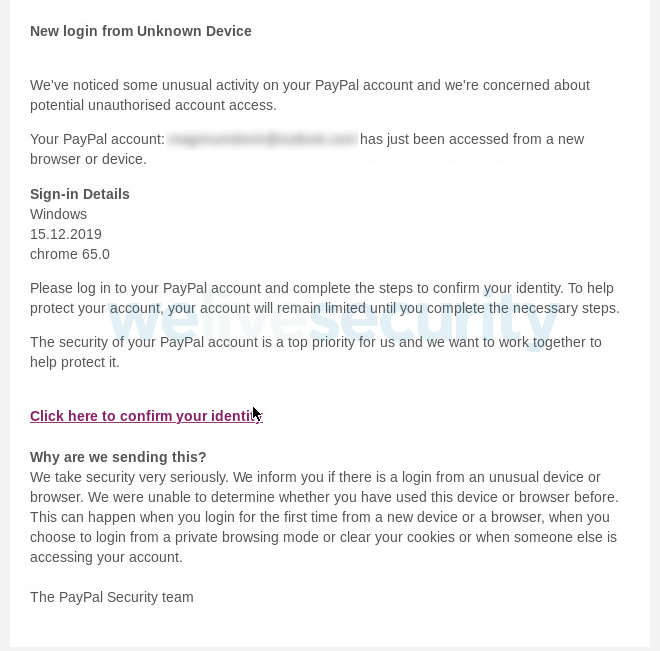

- Alerty bezpieczeństwa konta: Te fałszywe powiadomienia często wymagają najpierw „potwierdzenia” swoich danych – to kolejny sposób, w jaki oszuści mogą zdobyć Twoje dane osobowe i finansowe.

- Niezwykłe wiadomości: Wiadomości e-mail phishingowe często zawierają niespójności, które wyróżniają je jako oszustwo polegające na podszywaniu się pod inne osoby. Oszuści będą próbować sfałszować nazwę wyświetlaną, aby podszyć się pod nadawcę. Ale po najechaniu kursorem na nazwę możesz zobaczyć pod spodem zamaskowany adres e-mail, który może wyglądać nieoficjalnie. Należy jednak pamiętać, że oszuści mogą również przejmować legalne konta e-mail i wykorzystywać fałszowanie identyfikatorów rozmówców, aby utrudnić odróżnienie prawdziwych od fałszywych.

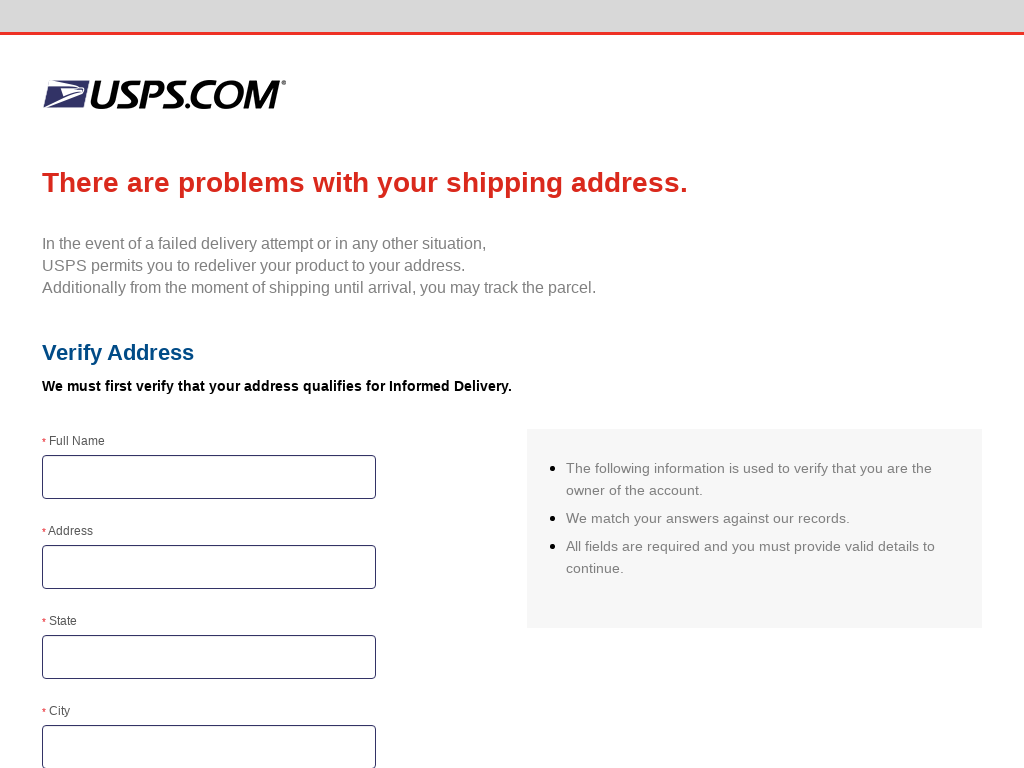

- Problemy z fałszywymi dostawami: Rzetelnie wyglądające firmy pocztowe/logistyczne żądają uiszczenia niewielkiej opłaty lub przekazania danych bankowych, aby umożliwić bezpieczne dostarczenie nieistniejącej przesyłki. W innych scenariuszach zrobią to oszuści udawać dobrze znaną firmę kurierską i powiadomi Cię o „problemach” z Twoją paczką.

- Karty podarunkowe: Kupując przedmioty o dużej wartości lub karty podarunkowe, jesteś proszony o uiszczenie kar finansowych lub opłat jednorazowych. Oszust chce, abyś to zrobił, a nie przelew bankowy, ponieważ znacznie trudniej jest go wyśledzić.

- Fałszywe odnowienia subskrypcji: Mogą one wymagać podłączenia oszusta do komputera w celu odnowienia subskrypcji lub przetworzenia nieistniejącego zwrotu pieniędzy.

- Fikcyjne prezenty lub rabaty: Aby móc je otrzymać, należy uiścić niewielką „opłatę”. Nie trzeba dodawać, że nie ma żadnej nagrody ani zniżki, ponieważ jest to jedynie odmiana oszustwa związanego z opłatą z góry.

- Niezwykły język: Inną charakterystyczną oznaką prób phishingu może być zła gramatyka i ortografia lub nieprecyzyjny język w wiadomościach – chociaż w przypadku oszustów wykorzystują generatywną sztuczną inteligencję do tworzenia fałszywych wiadomości, zdarza się to coraz rzadziej.

Bądź czujny

Pamiętaj, że oszustwa polegające na podszywaniu się pod inne osoby stale się rozwijają, więc powyższa lista z pewnością nie jest wyczerpująca. Nadchodzi kolejna ewolucja tego typu oszustw dzięki deepfake’om opartym na sztucznej inteligencji, które mogą imitować głos, a nawet wygląd zaufanej osoby. Już teraz oszukują pracowników biurowych do dokonywania dużych transferów funduszy korporacyjnych na konta kontrolowane przez cyberprzestępców. A technologia jest do tego przyzwyczajona podszywać się pod zaufane osoby w mediach społecznościowych, aby nakłonić obserwujących do pochopnych inwestycji. Ponieważ deepfakes stają się tańsze i bardziej dostępne, można je również wykorzystać w oszustwach na mniejszą skalę.

W przypadku każdego oszustwa związanego z podszywaniem się pod inne osoby kluczem jest: zachować sceptycyzm, zwolnić tempo i niezależnie sprawdzić, czy ktoś jest tym, za kogo się podaje. Zrób to, kontaktując się bezpośrednio z organizacją lub osobą. Nie odpowiadaj na adres e-mail ani numer telefonu podany w pierwszej wiadomości. Nigdy też nie przekazuj pieniędzy ani danych osobowych, jeśli nie potwierdziłeś, że kontakt jest legalny.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.welivesecurity.com/en/scams/many-faces-impersonation-fraud-spot-imposter-too-late/