Cyberprzestępczość w dalszym ciągu szybko rośnie; w istocie jest to bardzo dochodowy przemysł światowy. Bez dokładnego rozliczenia zysków z cyberprzestępczości (1, 2), pozostaje nam przyjrzeć się zdumiewającemu szacunkowemu kosztowi Dla porównania 7.08 biliona dolarów w 2022 roku. Mierzone pod względem PKB, nielegalne dochody zajmowałyby ok trzecią co do wielkości „gospodarką” na świecie. Niezależnie od tego krajobraz ten stale ewoluuje pod wpływem nowych technologii, dalszej monetyzacji Internetu, nowych nielegalnych możliwości, jakie stwarza prężny model biznesowy cyberprzestępczości jako usługi, a także coraz większych zasobów inwestowanych w pozyskiwanie zysków z przestępstw.

Cyberprzestępczość ma zasięg globalny, nie zna granic, a bariera wejścia jest niska. Rzeczywiście, w porównaniu z tradycyjną przestępczością, jest to „przedsiębiorstwo” zapewniające wysokie zyski i charakteryzujące się niskim ryzykiem, w którym organy ścigania stoją przed ciągłymi wyzwaniami w zakresie postawienia cyberprzestępców przed wymiarem sprawiedliwości. Jego rozwój dodatkowo napędza fakt, że wiele osób nie jest przygotowanych na stawienie czoła zagrożeniom cyfrowym. Wreszcie, możliwości ścigania cyberprzestępczości otwierają się przed konsumentami i przedsiębiorstwami przez całą dobę, 24 dni w tygodniu i mogą mieć wpływ na prawie każdą osobę lub organizację, która posiada lub przetwarza dane osobowe lub inne cenne dane.

Ze względu na skalę problemu i wzrost jego skutków konsumenci są coraz bardziej zaniepokojeni swoim bezpieczeństwem i prywatnością w Internecie, co powoduje żądanie większej ochrony prawnej i przejrzystości w transmisja danych, nie tylko w przypadku wrażliwych usług, takich jak finanse, ale także w transporcie, a nawet rozrywce. Zaniepokojenie wpłynęło także na „postawy” konsumentów dotyczące sposobu funkcjonowania wybranych przez nich produktów i usług związanych z bezpieczeństwem cyfrowym oraz sposobu, w jaki te funkcje są wdrażane w celu wspierania ciągłego rozwoju rozwój branży cyberbezpieczeństwa. Zmiany te nie pokazują jednak, że wiele zagrożeń, szczególnie tych internetowych, wciąż udaje się prześlizgnąć przez szczeliny.

We współpracy z Connect-Living, niezależna organizacja testująca AV-Comparatives niedawno poddał testowi 20 dostawców zabezpieczeń konsumenckich – w tym firmę ESET – analizując praktyki, zasady, dostępność i przejrzystość w zakresie udostępniania danych. Firma ESET okazała się jednym z dostawców osiągających najlepsze wyniki, otrzymując oceny 4.5/5 gwiazdek.

Aby zaradzić tym zagrożeniom, potrzebne są zmiany technologiczne dostosowane do codziennego ryzyka, jakie podejmują użytkownicy, gdy muszą udostępniać swoje dane osobowe witrynom internetowym i aplikacjom. Potrzeba ta wykracza poza produkty antywirusowe, które głównie chronią inwestycje dokonane w komputery PC [które, przypadkowo, wymagają gromadzenia pewnych danych, aby móc analizować zagrożenia i rozpoznawać je w przyszłych przypadkach (np. identyfikacja rodzajów złośliwego kodu próbującego zainfekować urządzenie)] .

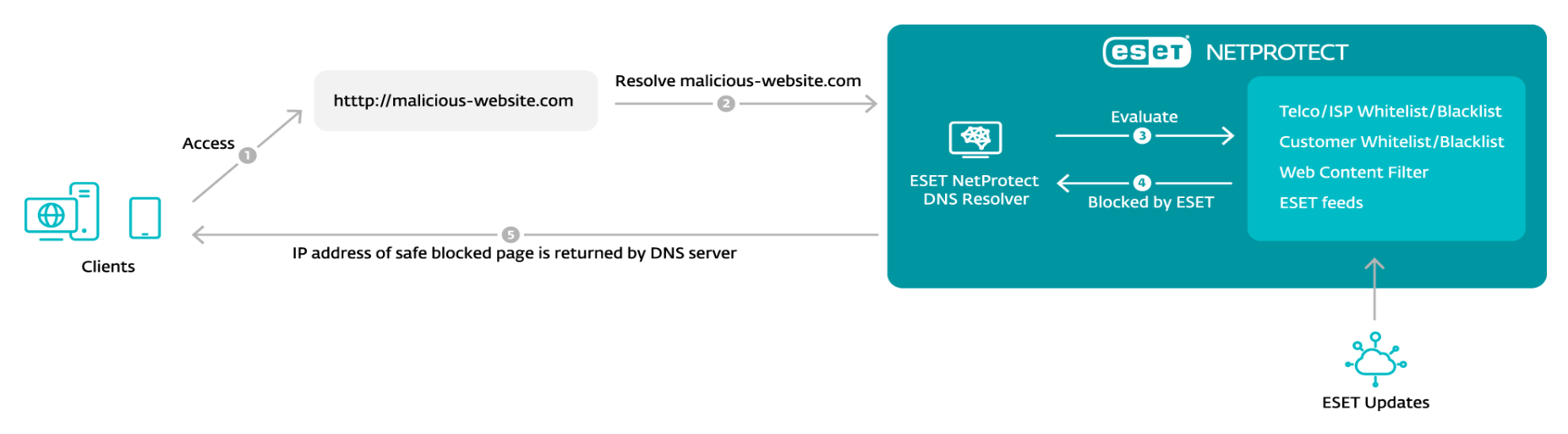

Zamiast tego nowe podejścia do ochrony muszą zapewniać skuteczne zabezpieczenia, które ograniczają zagrożenia internetowe. Wymaga to od dostawców zabezpieczeń i dostawców usług internetowych (ISP) – w tandemie – skupienia się na ochronie samego zaufania. Wysiłki te doprowadziły do opracowania produktów i usług, które zabezpieczają dokładnie momenty, w których użytkownik podejmuje działanie, w oparciu o relację zaufania (online). Skuteczne podejście można zastosować poprzez blokowanie wielu metod cenionych przez cyberprzestępców u samych podstaw, a mianowicie na poziomie systemu nazw domen (DNS).

Zagrożenia internetowe

Rozmiar i zasięg sieci WWW oznaczają, że prawdziwym cudem jej powstania jest możliwość wyszukiwania, filtrowania i skutecznego dostępu do treści. Chociaż DNS to w rzeczywistości para numerycznych adresów protokołu internetowego (IP) używanych przez komputery z tekstowymi nazwami domen używanymi przez ludzi, dla użytkowników jest to internetowa książka adresowa, która działa niezauważalnie.

Jednak czasy się zmieniają. Możemy pomyśleć, że zagrożenia i złośliwe domeny nigdy nie powinny były powstać, ale rosnąca liczba i złożoność zagrożeń pokazuje, że jest to niemożliwe. Dlatego też DNS jest coraz częściej postrzegany jako zapewnienie kompleksowej ochrony, którą może odgrywać poprzez filtrowanie złośliwych lub podejrzanych domen. Aby stworzyć wykonalne rozwiązanie zabezpieczające na poziomie DNS, dostawcy zabezpieczeń, dostawcy usług internetowych oraz dostawcy usług telekomunikacyjnych i komunikacyjnych (TELCO) muszą nawiązać współpracę i wdrożyć te zautomatyzowane systemy na dużą skalę.

Ponieważ prawie cała aktywność w sieci WWW odbywa się za pośrednictwem systemu DNS, wykorzystanie go do zwalczania zagrożeń internetowych nie jest sprawą błahą. Dane telemetryczne firmy ESET i innych dostawców pokazują, że pomimo tego, że w ostatnich latach liczba potencjalnych zagrożeń internetowych nieznacznie spadła, niektóre, takie jak phishing, nadal są powszechne. Statystyki z Raport o zagrożeniach T3 2022 pokazało, że na przykład łączna liczba zablokowanych stron phishingowych na całym świecie wzrosła do 13 milionów.

Nowsze rozwiązania związane z zagrożeniami internetowymi dotyczą legalnych witryn internetowych zawierających złośliwe oprogramowanie, tzw obiekty złośliwego oprogramowania, które są dokumentowane przez firmę ESET od chwili jej powstania Raport o zagrożeniach za I kwartał 2 r. W tym przypadku legalna witryna internetowa legalnego autora została przejęta przez osobę trzecią, która wszczepiła złośliwe funkcje: łącza internetowe, pliki PDF lub przechwytywanie leadów, albo też witryna stała się hostem usługi umożliwiającej innym przechowywanie lub pobieranie plików. Pliki te mogą następnie zawierać złośliwy kod, nielegalną lub szkodliwą zawartość bądź obiekty złośliwego oprogramowania.

Zagrożenia Internetu Rzeczy

Internet rzeczy (IoT), inna nazwa inteligentnych urządzeń, które działają po podłączeniu do Internetu, obejmuje takie elementy, jak nianie elektroniczne, kamery przydrzwiowe, telewizory, urządzenia medyczne, sprzęt gospodarstwa domowego, routery sieciowe i wiele innych. Często gadżety te były wprowadzane na rynek bez solidnych zabezpieczeń i ograniczały się do nieistniejących funkcji zabezpieczeń na urządzeniu, w tym słabych mechanizmów uwierzytelniania, luk w zabezpieczeniach i nieistniejących ścieżek aktualizacji oraz nieszyfrowanych transmisji danych. W rezultacie cyberprzestępcy mogą szeroko wykorzystywać urządzenia IoT do niewłaściwych celów, w tym do tworzenia ogromnych sieci zainfekowanych urządzeń zwanych botnetami. Można je wykorzystać do przeciążenia różnego rodzaju systemów online, od stron internetowych po usługi telekomunikacyjne i infrastrukturę krytyczną.

Rozwiązanie kwestii bezpieczeństwa IoT ma kluczowe znaczenie, ponieważ botnety stanowią poważne zagrożenie, niezależnie od tego, czy są wykorzystywane do masowych działań Ataki DDoS, brutalna siła (odgadywanie hasła/poświadczeń), dalsze infekcje lub wykorzystanie luk w zabezpieczeniach. Robią to poprzez naruszenie bezpieczeństwa sieci lub urządzeń wyposażonych w panel sterowania w chmurze (na przykład stare kamery IP), do których podłączone jest urządzenie IoT. Ponieważ urządzenia IoT są obsługiwane poprzez połączenie z routerem, wiele drzwi jest otwartych dla tych, którzy chcą wyrządzić krzywdę. Botnety to jedno z najcenniejszych narzędzi atakujących, przed którym ochrona na poziomie DNS jest bardzo skuteczna.

Po znaczących incydentach, które miały miejsce na początku 2001 r., skala ataków jedynie wzrosła, regularnie zakłócając lub nawet uniemożliwiając dostęp do niektórych najpopularniejszych na świecie witryn i usług. Jeden z nich, Botnet Miraiod 2016 r. okresowo porywa urządzenia Internetu rzeczy (IoT) klasy konsumenckiej, wykorzystując setki tysięcy z nich do organizowania ataków. Te ataki nadal mogą mieć miejsce wykryte w 2023 r.

Inne botnety, takie jak Mozi, które niedawno dołączyły do obszaru zagrożeń, również korzystały z wariantów Mirai, tj. października 2023 r., kiedy praktycznie zniknął w pozornym obalenie. W okresie swojego panowania w latach 2019–2023 botnet Mozi stał się największym tego typu botnetem, obejmującym w pewnym momencie ponad 1.5 miliona unikalnych urządzeń do swojej sieci i działa głównie poprzez znane luki w zabezpieczeniach urządzeń NETGEAR DGN i serwerów internetowych JAWS.

Routery

Oprócz zagrożeń IoT można zarządzać zagrożeniami internetowymi przenoszonymi przez zainfekowane routery Bezpieczeństwo DNS blokując dostęp do złośliwych lub podejrzanych domen. Działa to w celu przerwania infrastruktury przestępczej, takiej jak phishing i złośliwe strony internetowe wykorzystywane do kradzieży danych osobowych i danych uwierzytelniających użytkowników. Bezpieczeństwo DNS w połączeniu z wielowarstwowym rozwiązaniem zabezpieczającym narzędzia do inspekcji sieci, które umożliwiają użytkownikom testowanie routerów pod kątem słabych punktów, takich jak złe hasła i nieaktualne oprogramowanie sprzętowe. To połączenie łagodzi skutki nieustannego marszu technologii w kierunku udostępniania online wszelkiego rodzaju obiektów fizycznych codziennego użytku i uczynienia ich „inteligentnymi” dla bezpieczeństwa.

I chociaż inteligentny jest nowym standardem, musimy zdać sobie sprawę, że wiąże się z wieloma zagrożeniami, gdy „przedmioty codziennego użytku” są wyposażone w oprogramowanie, procesory, czujniki, siłowniki i łączność z Internetem, które umożliwiają im gromadzenie danych i interakcję zarówno ze środowiskiem, jak i między sobą .

Omawiając niezliczone inteligentne urządzenia, które obecnie zamieszkują nasze domy, konieczne jest zwrócenie uwagi na routery. Są to nie tylko cisi bohaterowie nowoczesnej łączności, którzy są włączeni 24 godziny na dobę, 7 dni w tygodniu, ale w rzeczywistości stanowią podstawę połączonego domu. W rzeczywistości są to wyspecjalizowane komputery, których systemy operacyjne wbudowane w oprogramowanie sprzętowe wymagają krytycznych aktualizacji w celu usunięcia luk w zabezpieczeniach i podlegają prowadzonym przez producenta listom urządzeń wycofanych z eksploatacji.

I chociaż routery nie przechowują danych osobowych, cały ruch z każdego urządzenia z dostępem do Internetu w gospodarstwie domowym przechodzi przez router. Słabo zabezpieczone mogą umieścić wszystkie urządzenia w sieci na łasce złych aktorów. A w dobie praca zdalna/hybrydowa, ich bezpieczeństwo nabrało większego znaczenia i może nawet mieć konsekwencje dla sieci korporacyjnych. Tutaj wystarczy kilka środków: używanie silnych haseł zamiast domyślnych, stosowanie najwyższego poziomu szyfrowania, wyłączanie dostępu do zdalnego zarządzania oraz niepotrzebnych usług i funkcji w celu ograniczenia powierzchni ataku lub tworzenie oddzielnych sieci dla urządzeń IoT w celu ochrony danych na komputerach PC i smartfony.

Zapewniamy łączność i bezpieczeństwo świata

Branża TELCO i ISP, czerpiąca zyski z globalnej łączności, również ponosi odpowiedzialność za ochronę ogromnych ilości danych osobowych powierzonych jej przez swoich klientów. Właściwe zarządzanie tymi danymi ma kluczowe znaczenie dla reputacji TELCO i ISP oraz zapewnienia zaufania potrzebnego do napędzania ich modelu biznesowego.

W odpowiedzi na rosnącą presję ze strony cyberprzestępców i zmieniające się potrzeby ich klientów dotrzymywanie kroku rosnącym zagrożeniom i zabezpieczanie relacji zaufania wymaganych w dzisiejszym cyfrowym świecie jest koniecznością. Zaufanie to nie tylko produkt/usługa, ale także istotny element w ogóle angażowania się w wymianę internetową, do tego stopnia, że współpraca z właściwym dostawcą zabezpieczeń, który chroni nie tylko ISP/TELCO, ale także jego klientów i ich dane, ma kluczowe znaczenie dla przyszłościowego biznesu.

Ponieważ bardziej wymagający klienci niż kiedykolwiek wcześniej martwią się o bezpieczne połączenia i dane, dostawcy usług internetowych i operatorzy TELCO będą musieli wyróżnić się dzięki oferowanym przez siebie rozwiązaniom bezpieczeństwa, w tym możliwości dodania dodatkowej warstwy, takiej jak zabezpieczenia DNS, do planu klienta. Zapewnienie tego dodatkowego poziomu usług we współpracy z dostawcami zabezpieczeń nie tylko przynosi korzyści użytkownikom końcowym, ale poprawia reputację dostawcy.

Ze swojej strony dostawcy rozwiązań w zakresie cyberbezpieczeństwa również musieli ewoluować w ciągu ostatnich 30 lat, od ochrony i zabezpieczania sprzętu, po cenne dane, a w coraz większym stopniu także zabezpieczanie danych umożliwiających identyfikację. Podobnie jak dostawcy usług internetowych i TELCO, można trafnie powiedzieć, że celem dostawców zabezpieczeń jest obecnie ochrona cyfrowego życia użytkowników. Najważniejszym elementem tej misji jest ochrona DNS, która oferuje szerokie korzyści. Ochrona DNS w połączeniu z bezpieczeństwem routera to proste sposoby zabezpieczenia wielu gospodarstw domowych, szczególnie tam, gdzie wykorzystywane są zarówno abonamenty na usługi internetowe, jak i mobilna transmisja danych.

Przypadek użycia obejmuje także lokalizacje o dużym natężeniu ruchu, takie jak kawiarnie, restauracje, hotele, lotniska i szpitale, gdzie powszechne jest zapewnianie publicznego dostępu do sieci Wi-Fi; w tych lokalizacjach rozwiązania DNS oferują bardzo bezpieczny i przyjazny dla użytkownika wybór. Rozważmy szpital posiadający jedną sieć, obsługującą ponad tysiąc pacjentów dziennie, nie licząc gości i personelu. Sieć ta jednocześnie przechowuje krytyczne dane medyczne i prawdopodobnie obsługuje także wiele innych profesjonalnych, a nawet osobistych działań online. W tym przypadku wyzwania związane z bezpieczeństwem mogą wynikać z wymaganego raczej otwartego dostępu do sieci, w którym każdy, w tym potencjalni szkodliwi uczestnicy, może połączyć się i wykorzystać sieć.

Cyberprzestępczość nigdzie się nie wybiera

Cyberprzestępczość pozostaje trwałym i stale rozwijającym się wyzwaniem w naszym połączonym świecie. Aby zapewnić bezpieczniejsze środowisko online, użytkownicy muszą priorytetowo traktować swoje bezpieczeństwo cyfrowe. Jednakże operatorzy TELCO i dostawcy usług internetowych wyłaniają się jako podmioty posiadające największą liczbę agencji i prawdopodobnie ponoszące główną odpowiedzialność za radzenie sobie z tymi zagrożeniami. Zbadanie ochrony DNS we współpracy z dostawcami zabezpieczeń może umożliwić w razie potrzeby szybkie wdrożenie solidniejszych środków bezpieczeństwa.

Rosnące obawy konsumentów dotyczące bezpieczeństwa i prywatności sygnalizują, że operatorzy TELCO i dostawcy usług internetowych muszą aktywnie reagować na te obawy. Biorąc pod uwagę wszechobecny charakter i znaczny wpływ gospodarczy cyberprzestępczości, niezwykle ważne jest, aby wszystkie zainteresowane strony potraktowały tę kwestię poważnie. Wiele z tych ataków jest wymierzonych bezpośrednio w konsumentów, co stwarza duże zapotrzebowanie na dostępne, a jednocześnie potężne rozwiązania bezpieczeństwa. W dzisiejszym środowisku opartym na danych, w którym gromadzi się i wykorzystuje ogromne ilości informacji, potrzeba zwiększonej ochrony nabiera tempa. Stwarza to znaczącą szansę dla operatorów TELCO i dostawców usług internetowych na zaspokojenie rosnącego zapotrzebowania na bezpieczne doświadczenia cyfrowe oparte na zaufaniu.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.welivesecurity.com/en/business-security/delivering-trust-with-dns-security/