Tegenwoordig hebben de meesten van ons telefoons waarop het nummer wordt weergegeven voordat we opnemen.

Deze "functie" gaat eigenlijk helemaal terug tot de jaren zestig en staat in Noord-Amerikaans Engels bekend als Caller ID, hoewel het de beller niet echt identificeert, alleen het nummer van de beller.

Elders in de Engelssprekende wereld zie je de naam CLI in plaats daarvan gebruikt, afkorting voor Identificatie van de oproeplijn, wat op het eerste gezicht een betere, preciezere term lijkt.

Maar hier is het ding: of je het noemt Caller ID or CLI, het heeft geen zin meer om het werkelijke telefoonnummer van de beller te identificeren dan het From: koptekst in een e-mail is om de afzender van een e-mail te identificeren.

Laat zien wat je leuk vindt

Losjes gezegd kan een oplichter die weet wat hij doet, uw telefoon misleiden zodat hij bijna elk gewenst nummer weergeeft als de bron van zijn oproepen.

Laten we eens nadenken wat dat betekent.

Als je een inkomende oproep krijgt van een nummer dat je niet herkent, is het vrijwel zeker niet afkomstig van een telefoon die toebehoort aan iemand die je goed genoeg kent om in je contactenlijst te hebben.

Daarom kunt u, als cyberbeveiligingsmaatregel om oproepen te voorkomen van mensen van wie u niets wilt horen, of die oplichters zouden kunnen zijn, de jargon-uitdrukking gebruiken laag vals-positief percentage om de effectiviteit van CLI te beschrijven.

Een fout-positief in deze context betekent een oproep van iemand die u wel kent, een oproep vanaf een nummer dat u veilig kunt vertrouwen, een oproep die verkeerd is gedetecteerd en ten onrechte is geblokkeerd omdat het een nummer is dat u niet herkent.

Dat soort fouten is onwaarschijnlijk, omdat vrienden noch oplichters zich waarschijnlijk zullen voordoen als iemand die u niet kent.

Maar dat nut werkt maar in één richting.

Als cyberbeveiligingsmaatregel om u te helpen bellers te identificeren die u wel vertrouwt, heeft CLI een extreem vals negatief probleem, wat betekent dat als er een oproep binnenkomt van Dadof Auntie Gladys, of misschien nog belangrijker, van Your Bank...

…dan is er een aanzienlijk risico dat het een oplichtingsgesprek is dat opzettelijk is gemanipuleerd om langs uw "Ken ik de beller?" test.

Geen bewijs van wat dan ook

Simpel gezegd: de nummers die op uw telefoon verschijnen voordat u een oproep beantwoordt, geven alleen maar aan wie er belt, en dat zou ook moeten nooit worden gebruikt als "bewijs" van de identiteit van de beller.

Inderdaad, tot eerder deze week was er een online crimeware-as-a-service-systeem beschikbaar via de onbeschaamd genoemde website ispoof.cc, waar potentiële vishing (voice phishing) criminelen via internet telefoondiensten konden kopen, inclusief nummervervalsing.

Met andere woorden: oplichters die zelf niet technisch genoeg waren om hun eigen frauduleuze internettelefonieservers op te zetten, maar die over het soort social engineering-vaardigheden beschikten waarmee ze slachtoffers konden charmeren, misleiden of intimideren de telefoon…

…zou toch op je telefoon kunnen verschijnen als de belastingdienst, als je bank, als je verzekeringsmaatschappij, als je ISP, of zelfs als de telefoonmaatschappij waar je je eigen dienst van afkocht.

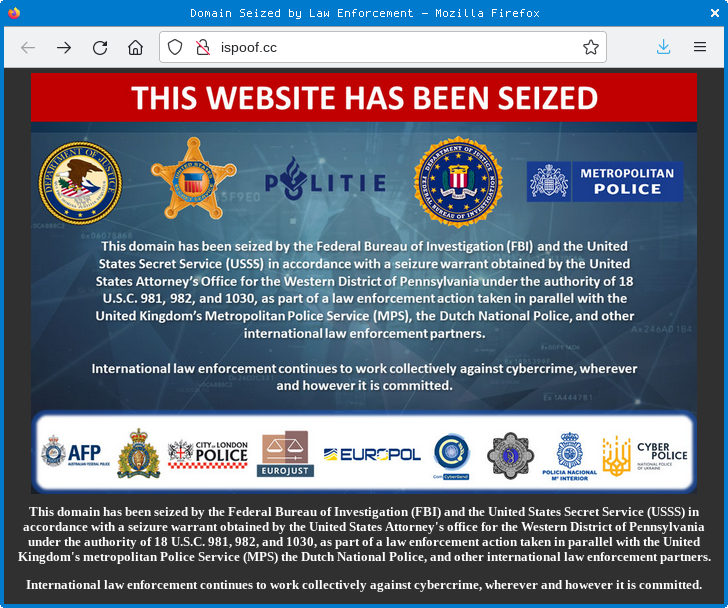

We schreven hierboven "tot eerder deze week" omdat de iSpoof-site nu in beslag is genomen, dankzij een wereldwijde anti-cybercriminaliteitsoperatie waarbij wetshandhavingsteams in ten minste tien verschillende landen betrokken zijn (Australië, Canada, Frankrijk, Duitsland, Ierland, Litouwen, Nederland , Oekraïne, het VK en de VS):

Megabust uitgevoerd

Het in beslag nemen van een clearweb-domein en het offline halen van het aanbod is vaak niet voldoende, niet in de laatste plaats omdat de criminelen, als ze op vrije voeten blijven, vaak nog steeds op het dark web kunnen opereren, waar verwijderingen veel moeilijker zijn vanwege de moeilijkheid om op te sporen waar de servers daadwerkelijk zijn.

Of de boeven duiken gewoon weer op met een nieuw domein, misschien onder een nieuwe "merknaam", onderhouden door een nog minder scrupuleus hostingbedrijf.

Maar in dit geval werd de domeinbeslag kort voorafgegaan door een groot aantal arrestaties – 142, in feite, volgens Europol:

Gerechtelijke en wetshandhavingsinstanties in Europa, Australië, de Verenigde Staten, Oekraïne en Canada hebben een website offline gehaald waarop fraudeurs zich konden voordoen als vertrouwde bedrijven of contacten om toegang te krijgen tot gevoelige informatie van slachtoffers, een vorm van cybercriminaliteit die bekend staat als 'spoofing'. Aangenomen wordt dat de website een geschat wereldwijd verlies van meer dan £ 100 miljoen (€ 115 miljoen) heeft veroorzaakt.

In een gecoördineerde actie onder leiding van het Verenigd Koninkrijk en ondersteund door Europol en Eurojust zijn 142 verdachten gearresteerd, onder wie de hoofdbeheerder van de website.

Meer dan 100 van die arrestaties vonden alleen al in het VK plaats, volgens de Londense Metropolitan Police 200,000 Britse slachtoffers worden opgelicht voor vele miljoenen ponden:

Met iSpoof konden gebruikers, die voor de service in Bitcoin betaalden, hun telefoonnummer verbergen zodat het leek alsof ze vanuit een vertrouwde bron belden. Dit proces staat bekend als 'spoofing'.

Criminelen proberen mensen te misleiden zodat ze geld overhandigen of gevoelige informatie verstrekken, zoals eenmalige toegangscodes voor bankrekeningen.

Het gemiddelde verlies van degenen die aangaven het doelwit te zijn, wordt geschat op £ 10,000.

In de 12 maanden tot augustus 2022 werden wereldwijd ongeveer 10 miljoen frauduleuze oproepen gedaan via iSpoof, waarvan ongeveer 3.5 miljoen in het VK.

Daarvan duurden 350,000 oproepen langer dan een minuut en waren gericht aan 200,000 personen.

Volgens de BBC, de vermeende leider was een 34-jarige met de naam Teejai Fletcher, die op 2022-12-06 in hechtenis is genomen in afwachting van een rechtszaak in Southwark, Londen.

Wat te doen?

- TIP 1. Beschouw nummerherkenning als niets meer dan een hint.

Het belangrijkste om te onthouden (en uit te leggen aan vrienden en familie waarvan u denkt dat ze kwetsbaar zijn voor dit soort oplichting) is dit: HET NUMMER VAN DE BELLER DAT OP UW TELEFOON VERSCHIJNT VOORDAT U OPNEEMT, BEWIJST NIETS.

Die beller-ID-nummers zijn niets beters dan een vage hint van de persoon of het bedrijf dat u lijkt te bellen.

Wanneer uw telefoon overgaat en de oproep een naam geeft met de woorden Your Bank's Name Here, onthoud dat de woorden die verschijnen uit uw eigen contactenlijst komen, wat niet meer betekent dan dat het nummer dat door de beller is opgegeven, overeenkomt met een vermelding die u zelf aan uw contacten hebt toegevoegd.

Met andere woorden, het nummer dat aan een inkomende oproep is gekoppeld, biedt niet meer "identiteitsbewijs" dan de tekst in de Subject: regel van een e-mail, die bevat wat de afzender heeft gekozen om in te typen.

- TIP 2. Start officiële gesprekken altijd zelf met een betrouwbaar nummer.

Als u echt telefonisch contact moet opnemen met een organisatie zoals uw bank, zorg er dan voor dat u de oproep start en gebruik een nummer dat u zelf hebt bedacht.

Bekijk bijvoorbeeld een recent officieel bankafschrift, controleer de achterkant van uw bankpas of bezoek zelfs een kantoor en vraag een medewerker persoonlijk om het officiële nummer dat u moet bellen in toekomstige noodsituaties.

- TIP 3. Laat je niet door toeval overtuigen dat een telefoontje echt is.

Gebruik nooit toeval als "bewijs" dat het telefoontje echt moet zijn, zoals de veronderstelling dat het telefoontje "zeker" van de bank moet zijn, simpelweg omdat je vanmorgen vervelende problemen had met internetbankieren, of een nieuwe leverancier voor het eerst hebt betaald. tijd alleen vanmiddag.

Onthoud dat de iSpoof-oplichters alleen al in het VK minstens 3,500,000 oproepen hebben gedaan (en 6.5 miljoen oproepen elders) gedurende een periode van 12 maanden, waarbij oplichters gemiddeld elke drie seconden één oproep plaatsten op de meest waarschijnlijke tijden van de dag, dus toevalligheden zoals deze zijn niet alleen mogelijk, ze zijn zo goed als onvermijdelijk.

Deze oplichters zijn er niet op uit om 3,500,000 mensen op te lichten van elk £ 10... in feite is het voor hen veel minder werk om £ 10,000 elk op te lichten van een paar duizend mensen, door geluk te hebben en contact te leggen met die paar duizend mensen bij de moment waarop ze op hun kwetsbaarst zijn.

- TIP 4. Wees er voor kwetsbare vrienden en familie.

Zorg ervoor dat vrienden en familie van wie u denkt dat ze kwetsbaar kunnen zijn voor liefkozing (of vernederd, verward en geïntimideerd) door oplichters, ongeacht hoe ze voor het eerst worden benaderd, weten dat ze zich tot u kunnen en moeten wenden voor advies voordat ze akkoord gaan alles via de telefoon.

En als iemand hen vraagt om iets te doen dat duidelijk inbreuk maakt op hun persoonlijke digitale ruimte, zoals het installeren van Teamviewer om ze toegang te geven tot de computer, het uitlezen van een geheime toegangscode van het scherm of het vertellen van een persoonlijk identificatienummer of wachtwoord...

... zorg ervoor dat ze weten dat het OK is om gewoon op te hangen zonder een woord verder te zeggen, en contact met je op te nemen om eerst de feiten te controleren.

Oh, nog één ding: de Londense politie heeft gezegd dat ze in de loop van dit onderzoek een databasebestand hebben verkregen (we vermoeden dat het afkomstig is van een of ander oproepregistratiesysteem) met 70,000,000 rijen, en dat ze maar liefst 59,000 verdachten, van wie er ergens ten noorden van de 100 al zijn gearresteerd.

Het is duidelijk dat die verdachten niet zo anoniem zijn als ze misschien dachten, dus de politie richt zich eerst op "degenen die minstens £ 100 aan Bitcoin hebben uitgegeven om de site te gebruiken."

Oplichters lager in de pikorde krijgen misschien nog geen klop op de deur, maar het is misschien een kwestie van tijd...

LEES MEER OVER DE DIVERSIFICATIE VAN CYBERCRIMINALITEIT, EN HOE JE EFFECTIEF TERUG TE BESTRIJDEN, IN ONS BEDREIGINGSRAPPORT PODCAST

Klik en sleep op de onderstaande geluidsgolven om naar een willekeurig punt te gaan. Je kan ook luister direct op Soundcloud.

Volledig transcript voor wie liever leest dan luistert.

Met Paul Ducklin en John Shier.

Intro en outro muziek door Edith Mudge.

Je kunt naar ons luisteren op Soundcloud, Apple Podcasts, Google Podcasts, Spotify, stikster en overal waar goede podcasts te vinden zijn. Of laat de URL van onze RSS-feed in je favoriete podcatcher.

- Coinsmart. Europa's beste Bitcoin- en crypto-uitwisseling.Klik Hier

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://nakedsecurity.sophos.com/2022/11/25/voice-scamming-site-ispoof-seized-100s-arrested-in-massive-crackdown/